A pesar de que en RedesZone.net ya nos hicimos eco hace tiempo de la existencia de una herramienta compatible con el sistema operativo Linux y que permitía descifrar todo el tráfico generado en las sesiones HTTPS, hoy hemos podido conocer que una pareja de investigadores podría haber encontrado la manera de tener acceso al contenido cifrado que se envía en las cookies que se utilizan en una sesión HTTPS. El nuevo ataque utiliza BEAST (Browser Exploit Against SSL/TLS) y ya ha sido bautizado con el nombre de CRIME. Los creadores han afirmado que el ataque funciona en todas las versiones de TLS, incluso en las versiones en las que BEAST no consigue obtener ningún resultado.

A pesar de que el nuevo ataque ha sido confeccionado utilizando la versión 1.0 de TLS, como indicábamos con anterioridad, los investigadores han afirmado que todas las versiones SSL/TLS son afectadas, incluida la 1.2 que había mostrado resultados satisfactorios con BEAST.

Las cookies en manos de terceras personas

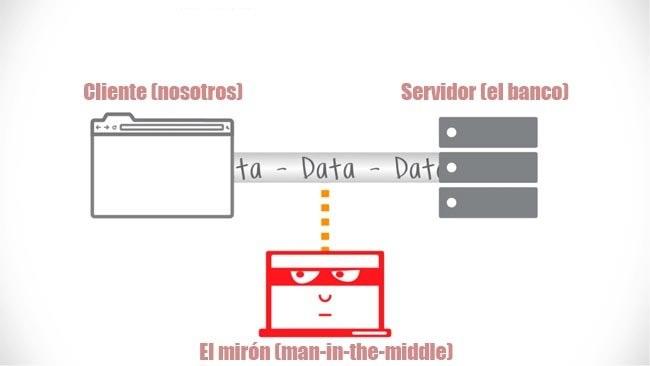

Con la llegada de HTTPS se quería evitar que las cookies de navegación fuesen interceptadas por terceras personas. Sin embargo, con esta herramienta, la persona que pueda interceptar estas cookies, sera capaz de volver a la página que se encontraba visitando el usuario que ha sido interceptado y ingresar en la misma con los credenciales del mismo. Un problema de seguridad grave independientemente del sitio web que se trate.

No requiere Javascript

No requiere Javascript

A pesar de que puede ser implementado para acelerar el proceso, no es necesario, ni ningún tipo de complemento auxiliar en el navegador del usuario. Sólo necesita que el código malicioso se inyecte en la conexión HTTPS establecida entre el usuario y el servidor de la página. Una vez el agente ha sido establecido, se puede comenzar a realizar la escucha de todas las cookies.

Además, todo esto puede ser mucho más fácil si el intruso gana el acceso al software de gestión del router. Este ataque ha sido probado en Firefox y Google Chrome, y en ambos el ataque ha sido todo un éxito.

Os recomendamos leer nuestro tutorial sobre configurar DoH DNS over HTTPS en navegadores web.