Los ataques «DNS hijacking» o «redirección de DNS» son un tipo de ataques diseñados para secuestrar las conexiones DNS procedentes de nuestro servidor y reenviarlas a otro ajeno bajo el control de los piratas informáticos. Esta técnica funciona tanto desde el lado del usuario, reenviando todas las solicitudes a webs específicas, como desde la páginas web para reenviar a sus visitantes a otras webs, generalmente publicitarias o maliciosas. Podéis leer nuestro tutorial sobre poner DNS privados en el router.

Este tipo de ataques puede ser generado de múltiples formas, aunque las más comunes son debido a causa de un malware que modifica las configuraciones TCP/IP de nuestro sistema o mediante un ataque dirigido contra un servidor DNS original que no cumple con los estándares de seguridad.

DNSTEST es una sencilla herramienta escrita en Perl que nos permite monitorizar automáticamente las páginas web que sean críticas para nosotros de manera que si ocurre alguna redirección no esperada de la misma se nos notifique por correo electrónico con el fin de poder tomar las medidas necesarias para restaurar su funcionamiento normal antes de que el ataque afecte a más usuarios. Puedes ver la función de los Smart DNS.

Podemos descargar esta herramienta de forma gratuita desde el siguiente enlace. Al estar escrito en Perl debemos asegurarnos de que en nuestro sistema tenemos instalado dicho entorno de programación así como las dependencias necesarias.

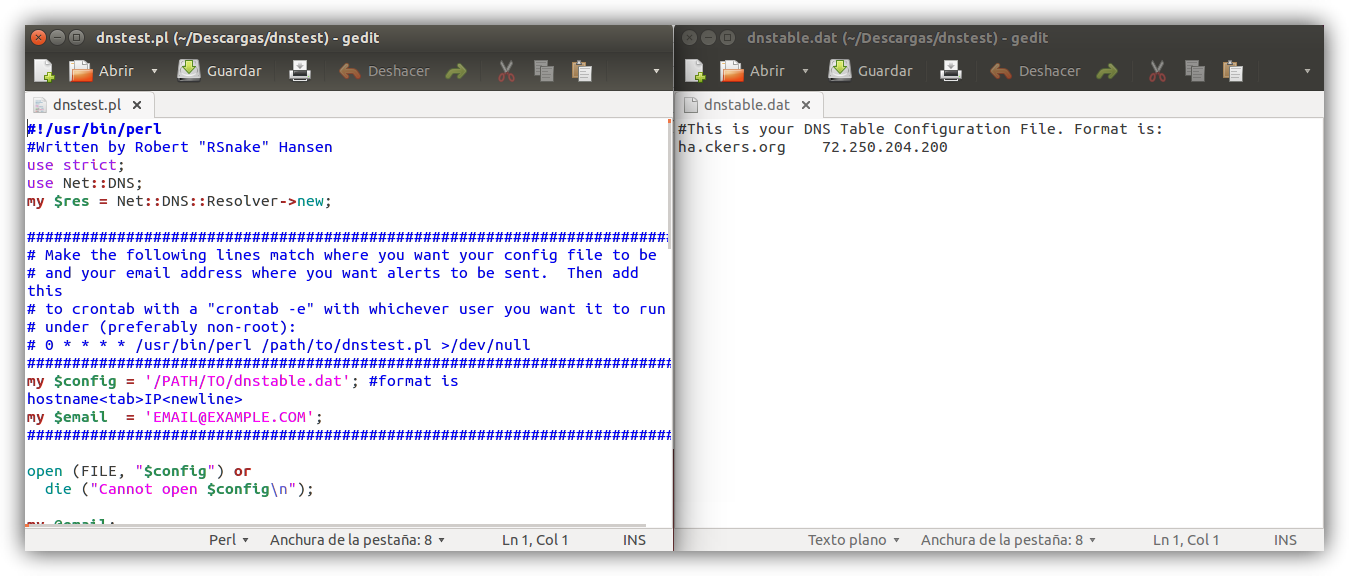

La configuración de la herramienta es muy sencilla. Si abrimos los dos ficheros (el script en Perl y el fichero de configuración) veremos lo siguiente:

En el script debemos añadir únicamente nuestra dirección de correo donde se nos reenviará un email si nuestra dirección IP cambia, pudiendo ser víctima de un secuestro DNS. En el fichero de configuración debemos añadir las webs que queremos monitorizar de forma similar al fichero hosts del sistema, es decir, con su URL seguido de su dirección IP. Por ejemplo:

- www.redeszone.net 195.190.79.241

Una vez configurado DNSTEST guardamos los cambios y ejecutamos el script, que quedará en segundo plano controlando el estado de nuestras páginas web. Este programa sólo nos alertará si ocurre algún secuestro de DNS, aunque la solución del mismo debe venir de manos de los correspondientes administradores de sistemas.

¿Qué te parece la herramienta DNSTEST? ¿Conoces otras formas de saber si una web es víctima de un secuestro de DNS?