El protocolo NTP es el encargado de gestionar la sincronización de los relojes en los ordenadores, servidores, routers y cualquier dispositivo que está conectado a Internet. Tener puesta correctamente la hora en los diferentes sistemas es fundamental, ya que de lo contrario tendremos problemas incluso navegando por Internet. Ahora se han descubierto nuevas vulnerabilidades en este protocolo que podrían permitir modificar el reloj de un sistema e incluso provocar una denegación de servicio.

La lista de vulnerabilidades encontradas es muy amplia, pero según ntp.org, el encargado de gestionar el protocolo NTP y de mantener los servidores para que el resto de dispositivos de Internet se sincronicen, estas vulnerabilidades son de gravedad baja a media.

Una de las vulnerabilidades más destacables está relacionado con el filtrado de paquetes del rango de red 192.0.0.0/8 podría permitir a un atacante que envíe paquetes falsificados modificar el reloj del sistema atacado. Al modificar su reloj, posteriormente se podrían realizar ataques Man In The Middle para descifrar el tráfico HTTPS, aunque las páginas web tengan habilitado HSTS ya que tienen en cuenta el tiempo. Otro aspecto que debemos destacar, es que si por ejemplo cambiamos la fecha a un año hacia atrás haría que el sistema aceptase certificados de seguridad ya revocados, cuya clave privada podría estar comprometida y de esta forma capturar todo el tráfico. Este fallo de seguridad también afectaría a servicios de autenticación como Kerberos o Active Directory, ya que dependen de un reloj en hora para su correcto funcionamiento. A este fallo de seguridad se le ha proporcionado un identificador CVE-2016-1551.

Otra vulnerabilidad muy importante tiene como identificador CVE-2016-1550, este fallo permitiría a un atacante descubrir el valor de la clave compartida por un ataque de fuerza bruta el hash MD5 y examinar el tiempo de los paquetes de crypto-NAK devueltos, una vez conocida esta clave, el atacante podría enviar paquetes NTP que serán autenticados como válidos.

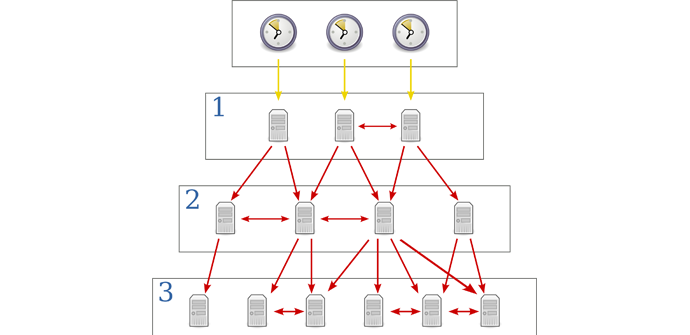

Otro ataque que se podría realizar es contra el proceso ntpd que es vulnerable ante ataques Sybil, este fallo de seguridad tiene identificador CVE-2016-1549 que permitirían la creación de múltiples asociaciones P2P y facilitar la falsificación del reloj del sistema. También se podría forzar a un cliente ntpd que cambie del modo cliente-servidor básico a simétrico, algo que podría permitir a un atacante a cambiar el reloj y también a realizar una denegación de servicio. Este último fallo de seguridad tiene como identificador CVE-2016-1548.

El parche que soluciona los problemas ya está disponible

El equipo de desarrollo de ntpd ha lanzado una nueva versión 4.2.8p7 que tenemos disponibles en su página web oficial. Os recomendamos leer el aviso de seguridad de NTP y también este artículo donde se explica detalladamente estos fallos de seguridad recién encontrados.