El servidor de código abierto de integración continúa se enfrenta por primera en lo que lleva de funcionamiento a cuatro vulnerabilidades, dos de ellas han sido consideradas como críticas, ya que afectan de forma directa al núcleo Jenkins. Aunque los responsables del servicio aseguran que una actualización del núcleo y de los plugins utilizados solucionaría los 4 problemas, de momento no es seguro que ésto sea tal y como lo dicen. Las vulnerabilidades críticas podrían provocar que los usuarios que lo utilizan se vean infectados por código malicioso.

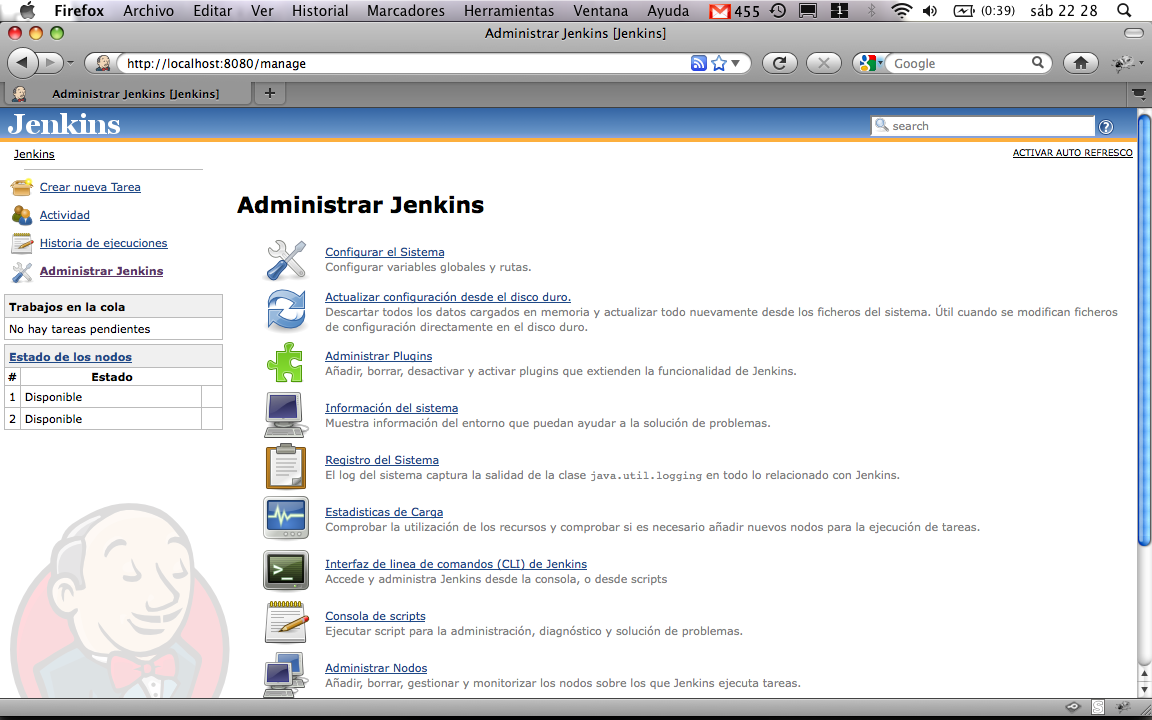

Para el que no entienda muy bien la funcionalidad del servicio, da un soporte software a aquellos usuarios que quieran llevar a cabo el desarrollo de aplicaciones utilizando un sistema que se encuentra corriendo en un servidor de forma ininterrumpida.

De las cuatro vulnerabilidades de las que se ha alertado, dos de ellas son críticas, ya que permitirían a una tercera persona llevar a cabo la escritura en el núcleo de Jenkins. Esto provocaría que se pueda llevar a cabo la escritura de código malicioso que sería leído por el usuario. Dependiendo del contenido de éste, el ordenador del usuario que se conecta a Jenkins podría ser controlado de forma remota o bien podría ser cargado en él algún tipo de archivo malicioso.

Para que la vulnerabilidad puede ser explotada, se ha confirmado que el atacante debe tener acceso HTTP al registro maestro del servicio y también debe tener permisos de lectura en el núcleo.

Secuestro de la sesión de los usuario

Secuestro de la sesión de los usuario

La segunda vulnerabilidad catalogada como crítica esta centrada en XSS (Cross-Site Scripting). Esta vulnerabilidad permite a una tercera persona crear una URL que apunte a Jenkins, lo que provocaría que el atacante realizase un secuestro de una sesión de un usuario legítimo. Las otras dos vulnerabilidades también están relacionadas con el XSS pero sólo afectan a determinados plugins, lo que parece ser que puede ser resuelto actualizando los mismos.

¿Cómo se soluciona el problema?

Para los fallos del núcleo, los responsables del servicios han puesto a disposición de los usuarios de línea principal la versión 1.4.82 mientras que para los usuarios LTS la versión a descargar es la 1.466.2.

Para corregir las vulnerabilidades de los plugins se debe actualizar a la versión 0.7.11 o posterior.