El fabricante Sitecom utiliza un algoritmo para generar las claves WPA y WPA2 que protegen la red inalámbrica. Como hemos visto en muchos casos, estos algoritmos se acaban descubriendo y generando diccionarios que nos permitirían entrar en la red inalámbrica con WPA en cuestión de minutos. Ahora se ha descubierto el algoritmo que utilizan algunos de sus modelos de routers.

Uno de los routers vulnerables es el modelo Sitecom WLR-4000 del que tenemos un completo análisis, otros modelos son el WLR-4004, WLM-3500 y WLM-5500.

La generación de las claves WPA de estos modelos sigue un patrón parecido que en otros equipos, con tan sólo conocer el modelo del router y la MAC inalámbrica (BSSID) se puede obtener la clave WPA que utilizan, ni siquiera habría varias posibilidades sino que sólo hay una, tal y como ocurrió con los routers de Movistar y Jazztel hace años y el conocido wpamagickey.

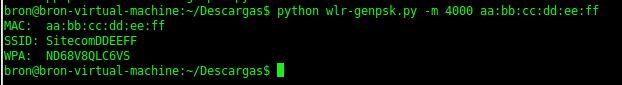

El script en Python que permite generar la contraseña por defecto de los routers WLR-4000 y WLR-4004, lo podéis descargar desde aquí, este script recibe el modelo de router que estamos auditando y la MAC inalámbrica.

A continuación podéis ver cómo se genera la contraseña introduciendo los datos mencionados anteriormente:

python wlr-genpsk.py -m 4000 aa:bb:cc:dd:ee:ff

La única forma de evitar los problemas de claves por defecto es cambiar la contraseña por una personal, poniendo una longitud de más de 10 caracteres con letras, números y símbolos.

Tenéis todos los detalles de cómo se ha descubierto este patrón de routers Sitecom en este enlace. Os recomendamos leer cómo configurar FreeRADIUS en pfSense.