La NSA ayudó a espías británicos a encontrar vulnerabilidades en los equipos de Juniper

La semana pasada, el fabricante de redes Juniper anunciaba el descubrimiento de código no autorizado en el firmware de sus equipos de seguridad, concretamente dos puertas traseras que brindaban acceso no autorizado a usuarios a las redes e incluso una de ellas descifrar las comunicaciones seguras que pasaban a través de dichos servidores. Estas vulnerabilidades han permitido a piratas informáticos conseguir acceso a las redes protegidas con estos equipos, por ejemplo, a la administración estadounidense.

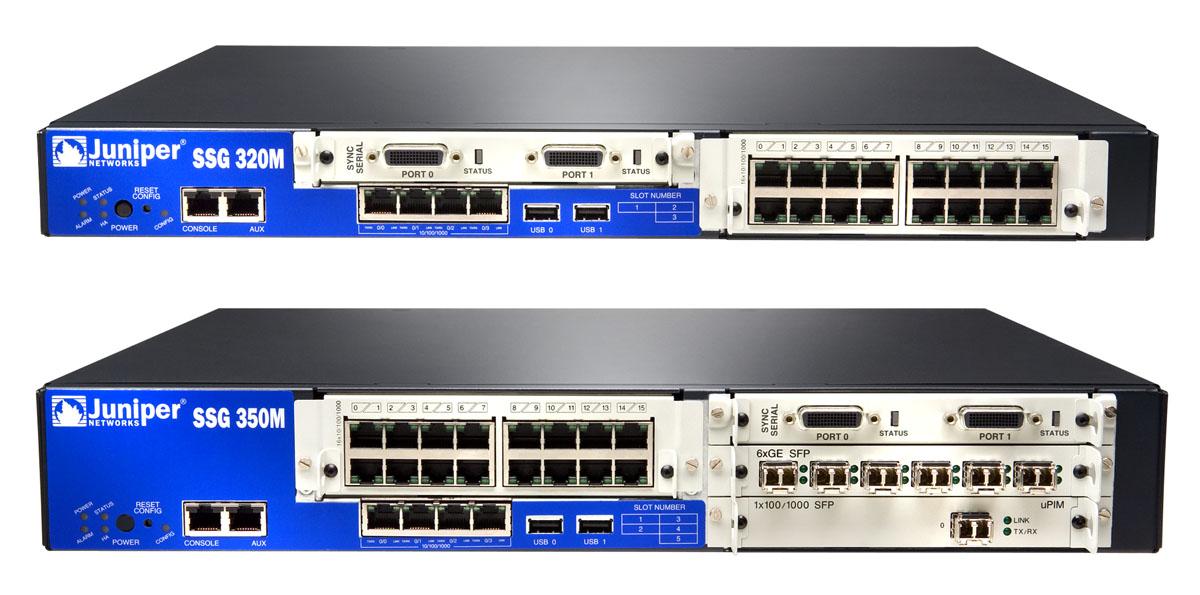

Tras varias investigaciones, finalmente se ha resuelto el enigma sobre las puertas traseras de estos equipos y la responsabilidad de las mismas. Nuevos documentos filtrados sobre la NSA demuestran cómo los analistas de la organización, en colaboración con la agencia GCHQ británica, consiguieron en 2011 encontrar debilidades en varios equipos de seguridad, concretamente 13 modelos diferentes fabricados por Juniper Networks, las cuales guardaron en secreto para su propio uso. Conoce qué firmwares puedes instalar en el router.

Los expertos de seguridad creen que las vulnerabilidades detectadas la semana pasada en los Firewalls de Juniper podrían estar relacionadas, o al menos ser causa de los fallos que encontraron y guardaron las agencias de espionaje en estos equipos, e incluso es muy probable que estas sean las responsables del código no autorizado que ha sido encontrado en el firmware de los servidores de seguridad de Juniper. También se cree que las vulnerabilidades llevan estando presentes casi 5 años y que tanto la NSA como el gobierno británico eran conscientes de ellas, las han estado utilizando y no informaron de ellas para su correspondiente parcheo.

Cómo funciona la puerta trasera de los servidores de seguridad Juniper

Según la información que han proporcionado las empresas de seguridad, los atacantes responsables de la backdoor deben modificar la constante o llamada que se hace al algoritmo Dual_EC para generar una clave aleatoria con la que cifrar los datos. Los piratas informáticos también conocen una segunda clave que, al combinarlas al mismo tiempo en el servidor de seguridad, se genera un error de configuración que permite descifrar todo el tráfico protegido y cifrado que viene por estos servidores.

Grandes empresas de telecomunicaciones como Cisco, RSA, y Juniper han estado utilizando durante mucho tiempo Dual_EC para la generación de claves aleatorias, pese a que en 2007 se dieron a conocer sus debilidades y de recomendó dejar de utilizar este algoritmo de clave elíptica, por lo que ahora, tras los fallos de seguridad de Juniper, las otras empresas que han utilizado este algoritmo se encuentran analizando sus firmware, buscando posibles debilidades y buscando cualquier indicio de código desconocido en el firmware que pueda comprometer a los usuarios.

¿Qué opinas sobre estas vulnerabilidades? ¿Crees que efectivamente la NSA y la GCHQ son las responsables del fallo de Juniper?