Hace alrededor de 6 meses, un investigador de seguridad turco llamado Utku Sen publicaba dos ransomware de código abierto con fines educativos, tanto para los usuarios como para las empresas de seguridad con el fin de que se pudiera conocer más información sobre cómo funciona este software y enseñar a los motores antivirus a identificar mejor estas amenazas. Aunque estos dos ransomware han sido una gran aportación a la comunidad, también lo han sido para los piratas informáticos, quienes no tardaron en sacar provecho de ello creando una variante del mismo, llamada RANSOM_CRYPTEAR.B, basado en su código.

Ahora, 6 meses más tarde de la liberación de este ransomware educativo, un grupo de piratas informáticos ha aprovechado una vez más uno de estos software de código abierto, concretamente el denominado EDA2, para crear una nueva variante, llamada «Magic«, con la que infectar a usuarios reales con fines maliciosos. Podéis visitar nuestra review del hosting web Nominally.

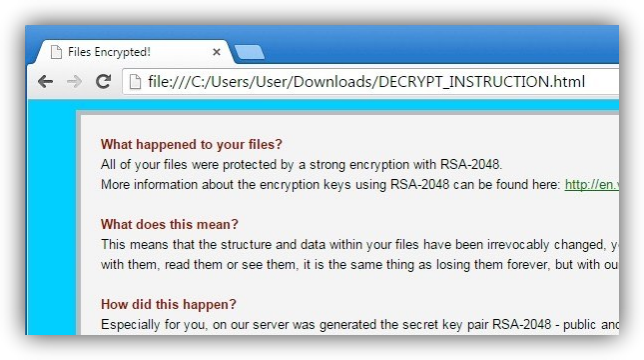

Por el momento no se sabe mucho sobre este ransomware, salvo que las primeras víctimas empezaron a aparecer en Reddit y que añade la extensión .magic a los ficheros cifrados (de ahí su nombre).

El algoritmo de cifrado que utiliza el malware es AES, igual que en el proyecto libre original y como hacen otros ransomware diferentes. Las claves de cifrado se generan en el ordenador de la víctima y se envían a un servidor de control remoto para, posteriormente, eliminarlas de forma segura del ordenador de la víctima para que no pueda recuperarlas salvo que se pague el correspondiente rescate. Hasta aquí, este malware de cifrado de datos funciona como cualquier otro, sin embargo, analizando el servidor de control, este pirata informático (igual que muchos otros) ha utilizado un hosting gratuito para almacenar el servidor y todas las claves privadas de las víctimas. Estos servidores de almacenamiento son muy estrictos con las normas, y algún usuario ha reportado la cuenta del pirata informático que, al incumplir dichas normas del hosting, los responsables han borrado la cuenta y todos los archivos incluidos en ella, entre ellos, el servidor de control y todas las claves privadas de las víctimas.

Como decimos, se han destruido todas las claves privadas, por lo que ni siquiera el autor podrá recuperar los archivos. Estos archivos se han perdido para siempre ya que, según afirma el investigador de seguridad, no existe puerta trasera en el algoritmo.

El ransomware es de código abierto, pero su única puerta trasera ya no sirve de nada

Cuando se creó el primer ransomware derivado de estos proyectos libre, RANSOM_CRYPTEAR.B, este investigador de seguridad informó sobre una puerta trasera en el servidor de control que permitió a investigadores de seguridad acceder al servidor, desactivar el malware y recuperar la base de datos de claves de las víctimas para permitirlas recuperar el control sobre sus archivos sin tener que pagar el correspondiente rescate.

En esta ocasión, por desgracia, las víctimas de Magic no han corrido la misma suerte. Cuando Utku Sen creó el ransomware decidió hacerlo totalmente funcional, con un módulo de cifrado completo e irrompible, pero habilitando dicha puerta trasera en el panel de administración (escrito en PHP) para que, si algún pirata informático lo utilizaba con fines maliciosos, cualquier empresa de seguridad, e incluso el mismo creador, se conectara a él de forma remota y recuperar las claves. Sin embargo, como los responsables del servidor de almacenamiento han eliminado tanto el servidor C&C como los ficheros de claves, ahora es totalmente imposible recuperar los archivos secuestrados por Magic.

La idea de Utku Sen no era mala, sino que era una gran oportunidad para que tanto los usuarios como las empresas de seguridad pudieran conocer mejor el funcionamiento de este peligroso tipo de malware, sin embargo, igual que como ocurre siempre en estos casos, siempre hay quien busca convertir algo bueno en algo malo y, sin duda, el ransomware libre finalmente parece no haber sido una buena idea.

La comunidad culpa a Sen por la publicación de estos dos malwares con fines educativos. Este experto de seguridad turco asegura que aún existe una puerta trasera en EDA2, pero que no va a hacerla pública con el fin de que, si otros piratas informáticos deciden utilizar su proyecto para hacer el mal, esta pueda utilizarse para recuperar el control de los archivos, al menos mientras estos no se eliminen del servidor como ha ocurrido en esta ocasión.

¿Crees que la publicación de estos dos ransomware de código abierto ha sido una buena idea?