Han sido muchas las informaciones que durante las últimas semanas han apuntado a un embargo de la botnet que distribuía esta amenaza. Sin embargo, en los últimos días una oleada de correos electrónicos ha provocado que las dudas aparezcan, ya que el archivo adjunto era un ejecutable que descargaba el ransomware Locky.

Desde Bitdefender indican que ha sido a partir del 21 de junio cuando se detectado el envío de más de un millón de emails spam y como archivo adjunto un ejecutable que servía para nada más y nada menos descargar la amenaza que nos ocupa. Antes de esto, muchos expertos del sector daban por muerta la botnet que se encargaba de distribuir uno de los ransomware que más daño han causado en los equipos de los usuarios. Sin embargo, parece que todo ha quedado en una falsa alarma o de ser así los propietarios de la misma se han rehecho y han conseguido una infraestructura para continuar con la distribución de la misma.

Si hablamos de Necurs casi con total seguridad que la mayoría de los usuarios no sabrá de qué estamos hablando. Pero si decimos que se trata de la botnet que durante todos estos meses ha distribuido el ransomware Locky la cosa camba completamente. Y es que en estos casos siempre sucede que se conoce a la amenaza pero no el nombre de la botnet que hay detrás. En este caso, o al menos hasta que dejó que funcionar (algo que no está confirmado después de que la amenaza haya vuelto a la acción) esta red de ordenadores zombie estuvo formada por casi dos millones de dispositivos cuya única finalidad era enviar mensajes de correo spam y en situaciones muy concretos realizar ataques de denegación de servicio.

Temática muy variada para distribuir el ransomware Locky

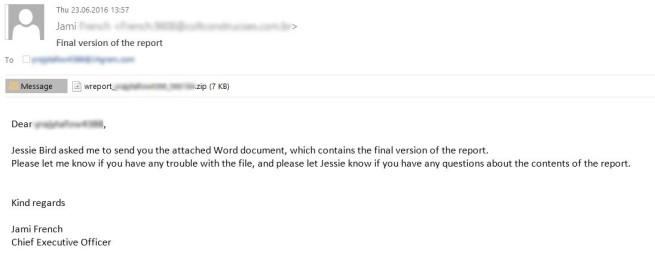

Tal y como suele suceder, la variedad de temas es la nota predominante y esta vez no es una excepción. Hay que decir que todos los correos se encuentran en inglés y se habla de documentación contenida en un documento de Microsoft Word. Sin embargo, de entrada hay que decir que el usuario se encuentra con un archivo comprimido en cuyo interior hay un .exe. Sin embargo muchos usuarios no se fijarán y procederán a su ejecución, provocando la instalación de la amenaza y el posterior cifrado de la mayoría de los archivos del disco.

Expertos en seguridad coinciden en que esta versión posee las mismas características que la que se distribuía a principios de mayo, con un nuevo sistema anti-análisis, detectando máquinas virtuales y cancelando su ejecución.

Fuente | Softpedia