Cada vez, los piratas informáticos buscan nuevas formas de llevar a cabo sus ataques de manera que estos sean, a la vez que lo más eficaces posible, difíciles de detectar. El ransomware es el tipo de malware más utilizado y peligroso de los últimos meses. Aunque existen muchas variantes diferentes de esta amenaza, los piratas informáticos aún siguen buscando nuevas formas de sorprender tanto a los usuarios como a los investigadores de seguridad, como ha ocurrido con el nuevo HolyCrypt.

La principal, a la vez que preocupante, característica de HolyCrypt es su lenguaje de programación. Aunque en el pasado hemos llegado a ver ransomware escrito en JavaScript, el lenguaje web, en esta ocasión esta nueva variante se caracteriza por estar escrita completamente en Python. Los piratas informáticos, además, han utilizado la herramienta PyInstaller para crear el binario que se distribuye a sus víctimas, herramienta muy utilizada en el pasado para crear las herramientas de minado de Bitcoin y otras piezas de malware como el keylogger PWOBot.

Los piratas informáticos han enviado este ransomware oculto tras un falso documento PDF (llamado, por ejemplo, ReportXYZ.pdf.exe).

HolyCrypt aún está en fase de pruebas, y los expertos de seguridad ya se encuentran analizando su código y comportamiento

Los expertos de seguridad que han analizado este malware han encontrado varios elementos curiosos en su comportamiento. El primero de ellos es que, para el cifrado AES, utiliza una clave estática «test«. Además, solo es capaz de cifrar 20 tipos de archivos diferentes, a diferencia de los más de 100 formatos diferentes capaces de cifrar el ransomware actual.

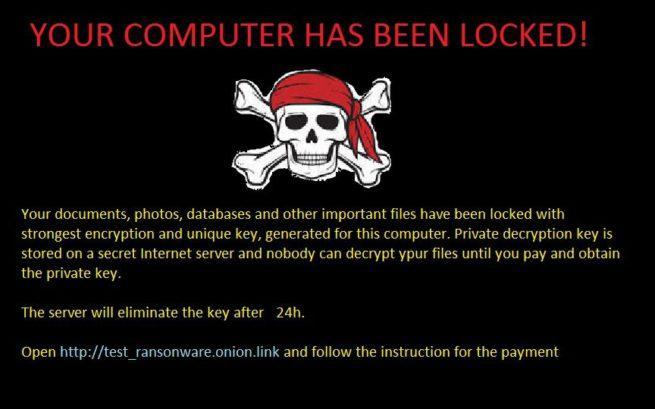

Cuando el ransomware cifra un archivo, añade al principio del nombre del archivo «(encrypted)«. Cuando el malware acaba de cifrar los datos, cambia el fondo del escritorio por la ventana de rescate, la cual aún está incompleta, ya que no facilita la ID del ordenador, la cuenta de pago y la URL a la que tenemos que acceder desde la red Tor es falsa.

Como podemos ver, el nuevo HolyCrypt tiene aún mucho que mejorar, empezando por cambiar la clave de cifrado por una clave generada localmente, habilitar la web de pago, añadir más formatos a la lista de archivos a cifrar y cambiar tanto el nombre como las extensiones de los archivos secuestrados. Una vez consiga todo eso, será una amenaza a la altura de otros ransomware como CryptXXX o Jigsaw, entre otros, aunque, gracias a su aparición temprana, los daños son ínfimos y, además, las principales empresas de seguridad ya están añadiendo este nuevo ransomware a sus bases de datos, por lo que, aunque cambie mucho con la próxima versión, la protección proactiva contra esta nueva amenaza no pillará a nadie de sorpresa.

¿Qué opinas sobre HolyCrypt, el primer ransomware escrito en Python?

Quizá te interese:

- Ransom32, el ransomware escrito en JavaScript que afecta a Windows, Mac y Linux

- RAA, el ransomware que, además de cifrar tus datos, roba tus contraseñas y Bitcoin