Otro ransomware del que hablamos hace ya varios meses y de nuevo los expertos en seguridad consiguen implementar una solución para recuperar los archivos. Hay que recordar que Powerware era una amenaza que se distribuía a través de un documentos de Microsoft Word a través de macros que por defecto están desactivadas. Os recomendamos visitar nuestro tutorial para comprobar la seguridad de un archivo en Windows.

Sin embargo, ya se sabe que los ciberdleincuentes buscan cualquier artimaña para que los usuarios las activen y así proceder con la descarga del contenido malware. Para ponernos en situación, es necesario recordar que esta amenaza que nos ocupa se desarrolló a partir de otro ransomware, concretamente PoshCoder. La reutilización de código es bastante habitual, algo que a pesar de todo no permite reutilizar los programas para llevar a cabo el descifrado de la información afectada. Podéis visitar nuestro tutorial para recuperar archivos con PhotoRec.

La variante que se ha distribuido hasta este momento estaba basada en otras amenazas. Sin ir más lejos, poseía algunos elementos e TeslCrypt, conocida por un número bastante amplio de usuario. Sin embargo, el cese de la actividad de esta última provocó que los propietarios de PowerWare se hayan visto obligados a modificar algunos elementos.

Tras varios meses cifrando los archivos de forma exitosa, algunos expertos en seguridad han conseguido crear de forma satisfactoria una herramienta para desbloquear la información.

Descargar el script que permite descifrar la información

Descargar el script que permite descifrar la información

Recuperar los archivos afectados por Powerware gracias a un script

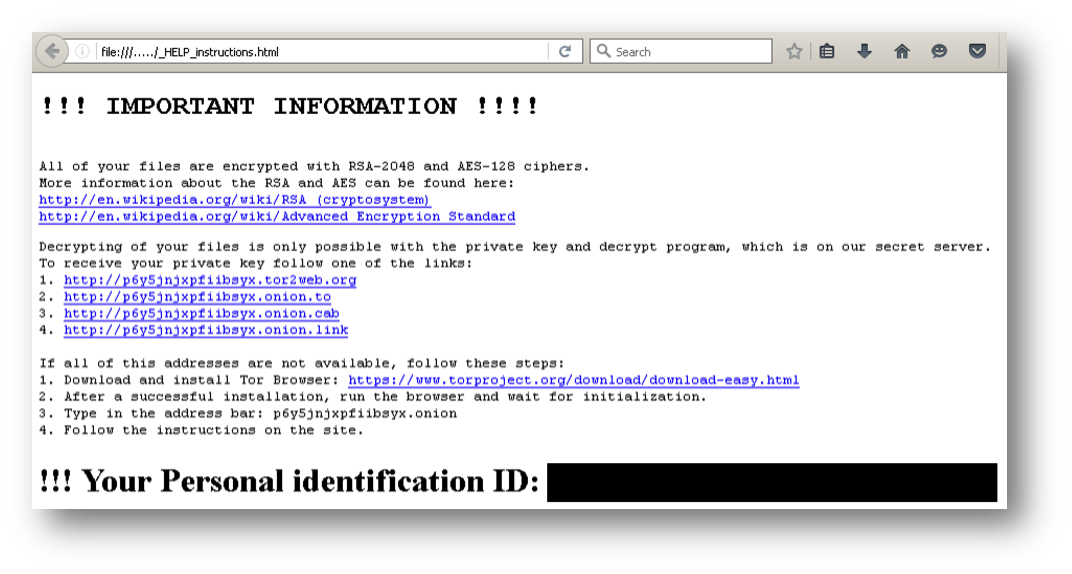

Para atacar el algoritmo de cifrado AES de 128 bits, los expertos han creado un script programado en Python que permite recuperar el acceso, sobre todo porque la clave utilizada no es genérica.

Evidentemente para ejecutar el script se debe tener instalado en el equipo Python y hacer uso de la consola de comandos. Tras llevar a cabo su ejecución solo falta esperar a que el código termine con el proceso, cuyo tiempo será variable en función de la cantidad de archivos cifrados.

Los expertos en seguridad también se han encontrado de cara que la amenaza solo cifra los primeros 2048 bits de los archivos, de ahí que el proceso sea relativamente sencillo.

Cuidado con la ubicación de las copias de seguridad

Conviene recordar que cada vez son más las amenazas que buscan afectar los archivos pertenecientes a las copias de seguridad. Esto se debe a que los usuarios para recuperar los archivos afectados por los ransomware recurren a copias de seguridad en vez de realizar el pago, buscando de alguna forma dar la vuelta a la situación.