La existencia de ataques DDoS es algo a lo que los usuarios y propietarios de servicios o empresas de deben acostumbrar. Expertos en redes han analizado los últimos ataques llevados a cabo y han detectado que se está combinando la fuerza de las tres botnets más potentes en la actualidad para realizar estos y que su efecto sea mucho más efectivo.

Lo curioso de estas redes de equipos zombie es que no están formadas de servidores u ordenadores de sobremesa, sino de dispositivos pertenecientes al Internet de las cosas, algo que muchos expertos en seguridad han advertido. Y es que la seguridad de estos dispositivos está lejos de ser la mejor, provocando que los ciberdelincuentes puedan atacarlos y vincularlos a una de estas redes sin que el usuario sea consciente. Televisores inteligentes, enchufes o cámaras IP son solo algunos de los dispositivos de un listado bastante amplio que se pueden ver afectados.

En esta ocasión estamos hablando de que cerca de 47.000 dispositivos pertenecientes al Internet de las cosas se han visto afectados, cifra que en los próximos meses y años irá en aumento, ya que con cada vez más los dispositivos de este tipo que se venden, sobre todo para entornos domésticos.

Pero no todo el tráfico era generado por estos.

Los routers también tienen una presencia importante

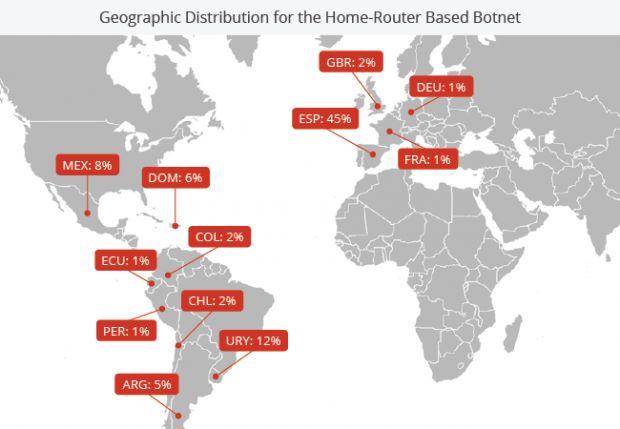

Y lo peor de todo, es que nuestro país es la base principal del hackeo de este tipo de equipos. En un análisis llevado a cabo se ha comprobado que cerca del 45% del tráfico generado pertenece a equipos de red que se encuentran en nuestro país.

Por norma general, son equipos que poseen una configuración de seguridad muy laxa, permitiendo el control remoto del mismo haciendo uso de las credenciales por defecto, poseyendo usuarios y contraseñas que se consideran bastante obvios.

Routers NuCom, Huawei, pertenecientes a la operadora Vodafone o Cisco son principalmente los equipos que se han detectado.

Fuente | Softpedia