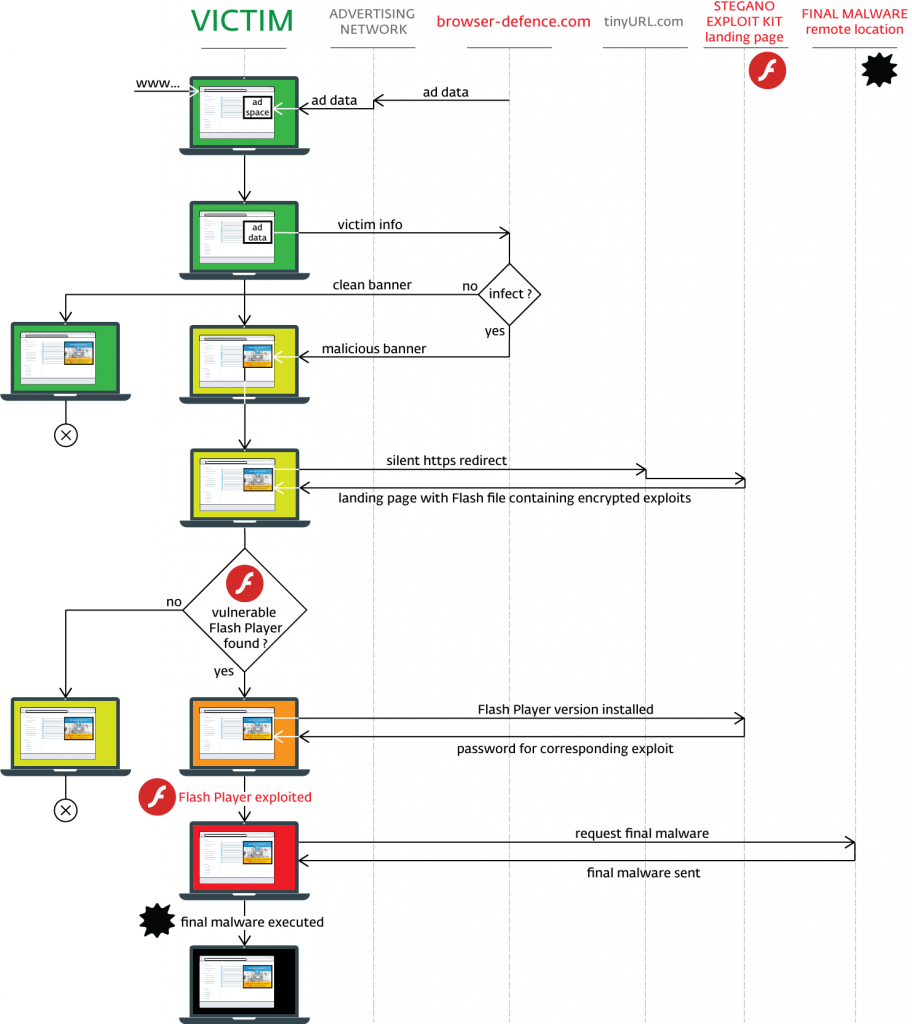

En los últimos meses hemos hablado ya varias veces de los conocidos kits de exploits utilizados por piratas informáticos para aprovechar las vulnerabilidades del software de los usuarios para llevar a cabo sus ataques. Cada kit cuenta con una serie de técnicas y exploits diferentes que lo enfocan a un tipo u otro de víctimas, sin embargo, recientemente se ha detectado un nuevo kit de exploits, conocido como Stegano Exploit Kit, que está utilizando la esteganografía para ocultar su actividad.

La empresa de seguridad ESET ha detectado este nuevo kit de exploits, llamado Stegano Exploit Kit ya que hace uso de la esteganografía para ocultar el malware, que lleva en activo los últimos dos meses infectando a las víctimas a través de los banners publicitarios de muchas webs controladas por los piratas informáticos.

Este kit de exploits, concretamente, oculta código JavaScript malicioso modificando una serie de píxeles de las imágenes PNG de los banners publicitarios de manera que, utilizando una fórmula matemática logran alterar los valores RGBA de la imagen para ocultar caracteres en la capa de transparencia de esta sin que la imagen original se vea afectada.

Una vez que el banner se carga en el sistema de la víctima, se utiliza una fórmula matemática inversa para deshacer los cambios y volver a convertir esos píxeles modificados en caracteres, pudiendo ejecutar así el código malicioso.

Por el momento, este kit de exploits solo ha estado distribuyendo dos troyanos bancarios conocidos: Ursnif y Ramnit. Sin embargo, los expertos de ESET aseguran que se trata de un kit de exploits muy flexible y que es muy fácil que en un futuro cercano empiece a distribuir otras piezas de software malicioso como ransomware, igual que otros kits de exploits similares.

Stegano Exploit Kit aprovecha vulnerabilidades de Flash para llevar a cabo la infección

Tal como han demostrado los expertos de seguridad de ESET, cuando el código malicioso llega al ordenador de la víctima y se intenta ejecutar en él, este intenta aprovecharse de una serie de vulnerabilidades conocidas de Flash, como CVE-2015-8651, CVE-2016-1019 y CVE-2016-4117, para lograr poder ejecutar código de forma remota en el sistema afectado.

Además de aprovecharse de las vulnerabilidades de Flash, el exploit solo funciona sobre Internet Explorer, por lo que los usuarios de otros navegadores, como Google Chrome, no se verán afectados. De igual forma, los piratas informáticos han configurado el kit de exploits para que, antes de ejecutarse, comprueben si se está ejecutando algún antivirus y, de ser así, bloquear su ejecución para evitar ser detectado (razón por la que ha estados dos meses en funcionamiento sin levantar sospechas).

¿Crees que los kits de exploits se convertirán en herramientas mucho más complejas?

Ramnit es una amenaza para Windows muy importante que debemos evitar.