Las conexiones HTTPS se caracterizan principalmente por viajar cifradas de extremo a extremo y con la certeza de que estas conexiones no son interferidas ni monitorizadas por piratas informáticos en el trayecto. Actualmente, más de la mitad de Internet ya utiliza conexiones HTTPS para garantizar la seguridad de las conexiones de sus usuarios, sin embargo, últimamente, los antivirus pueden estar poniendo en peligro estas conexiones sin que nosotros nos demos cuenta.

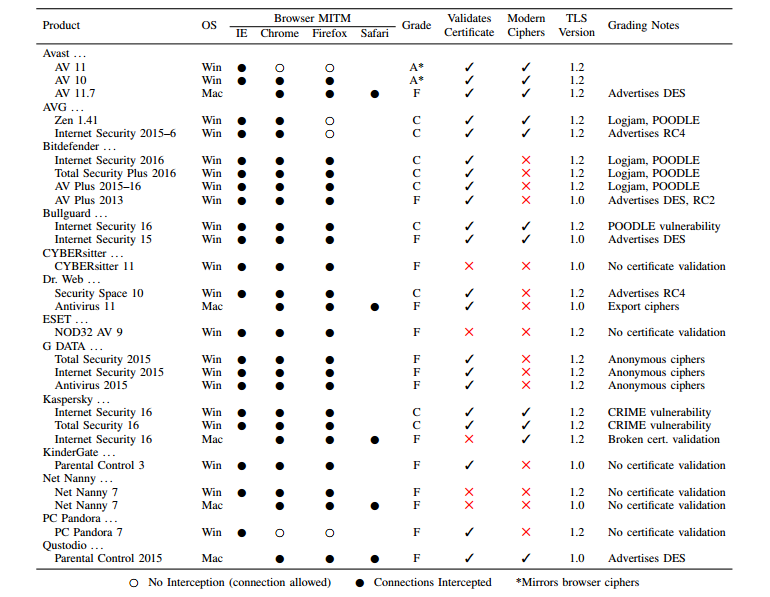

Desde hace algún tiempo, muchos de los antivirus comerciales están utilizando técnicas MITM para poder analizar el tráfico HTTPS y poder proteger a los usuarios de posibles amenazas que nos lleguen a través de la red. Sin embargo, las técnicas utilizadas por estas aplicaciones, en realidad, suponen un peligro mucho mayor para la seguridad y privacidad del que suponen proteger.

Las aplicaciones de seguridad suelen interceptar estas conexiones mientras se realiza la negociación «TLS handshake«, tomando el control de las conexiones y descifrando el tráfico para poder analizarlo. Aunque después el antivirus suele utilizar otros algoritmos para cifrarlas, un estudio ha demostrado que estos algoritmos son débiles, inseguros, y suponen un gran peligro para los usuarios.

Entre otros datos interesantes, este estudio ha demostrado que, por culpa de esta agresiva técnica de los antivirus modernos, el 97% de las conexiones realizadas desde el navegador Mozilla Firefox, el 32% de las compras online y el 54% de las conexiones realizadas a través del CDN Cloudflare se hicieron menos seguras y pudieron poner en peligro a los usuarios.

Los certificados HTTPS auto-firmados tampoco son del agrado de los antivirus

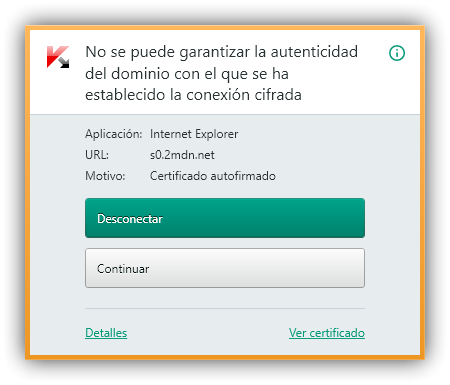

Desde hace algún tiempo, la mayoría de los antivirus comerciales que utilizamos en nuestro ordenador han empezado a analizar con detenimiento todos los certificados HTTPS de las páginas web que visitábamos o de las conexiones que se establecían, bloqueando automáticamente todos aquellos que pudieran considerarse como peligrosos.

En los últimos meses, gracias a plataformas como Let’s Encrypt, el uso de certificados auto-firmados ha crecido notablemente permitiendo así a los administradores de páginas web implementar conexiones seguras a través del protocolo HTTPS de forma rápida y, sobre todo, barata. Sin embargo, estos certificados, al ser generados por los usuarios, no les gustan a los antivirus, quienes los detectan como un certificado «potencialmente peligroso», llegando a convertirse en una verdadera molestia para muchos al estar viendo constantemente mensajes del antivirus y viendo cómo este bloquea la conexión segura.

Las empresas antivirus tiemblan. Windows 10 Creators Update con el renovado Windows Defender ya está a la vuelta de la esquina

Los antivirus han tenido su época de oro, sin embargo, actualmente tienen miedo del futuro. Con Windows 10, Microsoft se está tomando en serio la seguridad de su sistema operativo, una de sus asignaturas pendientes más longevas, y ha implementado un gran número de medidas de seguridad que lo hacen prácticamente invulnerable al malware y capaz de protegerse a sí mismo incluso de exploits y vulnerabilidades desconocidas, e incluso del ransomware, amenaza que ni los antivirus más caros han sido capaces de neutralizar.

Por si fuera poco, el software de seguridad de Microsoft, Windows Defender, ha sido totalmente rediseñado y convertido en una completa suite de seguridad que nos ofrecerá protección contra malware, un firewall, controles parentales y un software de optimización nativo en Windows, dejando a los antivirus clásicos como algo totalmente obsoleto, e incluso siendo inseguros, tal como hemos visto en este artículo.

¿Crees que los antivirus deberían dejar las conexiones HTTPS cifradas o hacen bien interceptándolas y analizándolas?