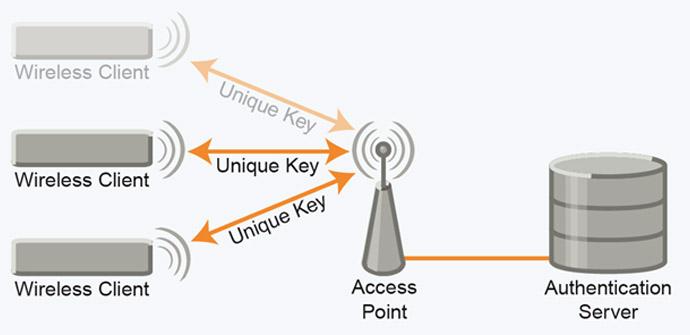

Las seguridad de las redes inalámbricas Wi-Fi que casi todos tenemos en nuestros hogares suele ser WPA/WPA2 PSK (Pre-Shared Key), esto significa que la misma clave la tienen todos los clientes Wi-Fi. No ocurre lo mismo con WPA/WPA2 Enterprise, donde cada usuario tiene sus propios credenciales de acceso. EAPHammer es una herramienta para realizar ataques a estas redes WPA2 Enterprise, con el objetivo de robar los credenciales.

Características de la herramienta EAPHammer para atacar redes WPA2 Enterprise

EAPHammer es un conjunto de herramientas para realizar ataques dirigidos contra redes WPA2 Enterprise, este programa está diseñado para ser utilizado en auditorías de seguridad inalámbrica, sobre todo por parte de los conocidos como Red Team de las empresas, estos Red Team son un conjunto de personas que se centran en atacar sus propios sistemas informáticos para descubrir posibles vulnerabilidades. Esta herramienta realiza ataques denominados «evil twin», es decir, monta un AP falso con el mismo tipo de autenticación que el AP real para que los clientes inalámbricos se conecten al AP falso y poder capturar sus credenciales. Conoce qué hay que hacer para eliminar rastro en Twitter.

EAPHammer proporciona una interfaz a través de la línea de comandos muy fácil de utilizar, podremos crear complejas configuraciones Wi-Fi con una configuración manual mínima, ya que la propia herramienta viene preparada para desplegar rápidamente varios ataques, por lo que en la mayoría de los ataques no será necesario configurar absolutamente nada.

EAPHammer nos servirá para robar credenciales de inicio de sesión para redes WPA-EAP y WPA2-EAP, así como atacar portales cautivos con el objetivo de conseguir credenciales.

Ejemplo de configuración de EAPHammer para atacar redes con WPA2-TTLS

El propio desarrollador de la herramienta nos proporciona un ejemplo de cómo podremos desplegar un AP falso con autenticación WPA2-TTLS, lo primero que deberemos hacer es generar los certificados necesarios para que funcione:

./eaphammer --cert-wizard

A continuación, lanzaremos directamente el ataque poniendo la interfaz inalámbrica, el canal, la autenticación y el SSID que nosotros queramos, tal y como podéis ver aquí:

./eaphammer -i wlan0 --channel 4 --auth ttls --wpa 2 --essid CorpWifi --creds

En el proyecto oficial de EAPHammer que podéis encontrar en GitHub, tenéis el código fuente del proyecto y un pequeño manual de cómo instalar la herramienta y empezar a lanzar ataques a redes WPA2 Enterprise.

Lo próximo que incorporará EAPHammer

Aunque esta herramienta está centrada específicamente en atacar redes WPA2 Enterprise y conseguir los credenciales de usuario. El desarrollador tiene previsto incorporar características muy interesantes para tener una herramienta de auditoría mucho más completa.

Algunos ataques que pretende implementar en EAPHammer es por ejemplo la posibilidad de realizar ataques de hombre en el medio (MITM) realizando un bypass parcial a HSTS, es decir, podremos capturar y leer todo el tráfico que un cliente realice, aunque se conecte a páginas web HTTPS la herramienta «levantará» dicha protección siempre que sea posible. También se añadirá soporte para atacar redes WPA y WPA2 con autenticación Pre-Shared Key, ataques dirigidos con AP falsos con ataques de desautenticación del AP legítimo, y seguramente incorpore un servidor HTTP integrado. Es buena idea hacer cursos para aprender de redes.

Os recomendamos visitar nuestra página dedicada a la seguridad informática donde tenéis una gran cantidad de manuales para realizar auditorías inalámbricas, y también para protegeros de diferentes tipos de ataques.