Cuidado con Word, los piratas informáticos están explotando la «no-vulnerabilidad» DDE

La semana pasada os contábamos cómo un grupo de expertos de seguridad había descubierto una vulnerabilidad en Word que permitía a un atacante distribuir malware a través de Word sin necesidad de utilizar las clásicas Macros, aprovechándose de una función antigua llamada «Microsoft Dynamic Data Exchange (DDE)». Tras reportar el fallo a Microsoft, la compañía dijo que no se trataba de una vulnerabilidad como tal, por lo que no iba a solucionarla, abriendo la puerta a los piratas informáticos, como ha ocurrido. Podéis visitar nuestro tutorial sobre herramientas que usan los hackers.

El protocolo DDE es el predecesor del actual protocolo OLE. Esta es una función muy antigua que permite a los usuarios cargar fácilmente, y sin problemas de compatibilidad, información de otras aplicaciones, como, por ejemplo, cargar una table de Excel a un documento de Word.

Tal como nos cuentan en The Hacker News, varios expertos de seguridad han encontrado una serie de nuevas campañas maliciosas que se aprovechan de esta no-vulnerabilidad (según Microsoft) en Office para distribuir malware a través de documentos maliciosos que están siendo distribuidos principalmente a través del correo electrónico.

Los piratas informáticos responsables de esta amenaza están operando desde la Botnet Necurs (botnet que controla más de 6 millones de equipos en todo el mundo), desde la que están llevando a cabo distintas amenazas. Por un lado, la más simple es que están ocultando un troyano en una serie de documentos maliciosos que, al ejecutar el documento, se copia en la memoria de manera que hace capturas periódicas y las manda a un servidor controlado por estos piratas.

Además, también se han encontrado otros ataques informáticos más complejos, como, por ejemplo, uno que distribuye el troyano RAT «DNSMessenger» para poder conectarse al sistema de forma remota, u otro más preocupante que infecta el sistema con el ransomware Locky.

Cómo podemos protegernos de estos ataques informáticos a través del protocolo DDE de Word y otras aplicaciones de Office

Debido a que esta función es una función legítima de Office, los antivirus no detectan nada raro en ella, por lo que cuando nos queremos dar cuenta ya es demasiado tarde.

Como siempre decimos, la mejor forma de protegerse de esta amenaza es evitando descargar y abrir cualquier documento desde Internet o que nos venga adjunto en nuestro correo electrónico (sobre todo si no tenemos plena confianza en el remitente), ya que de esta forma evitaremos que un documento malicioso ponga en peligro nuestra seguridad a través del protocolo DDE (u otras amenazas, como las Macros).

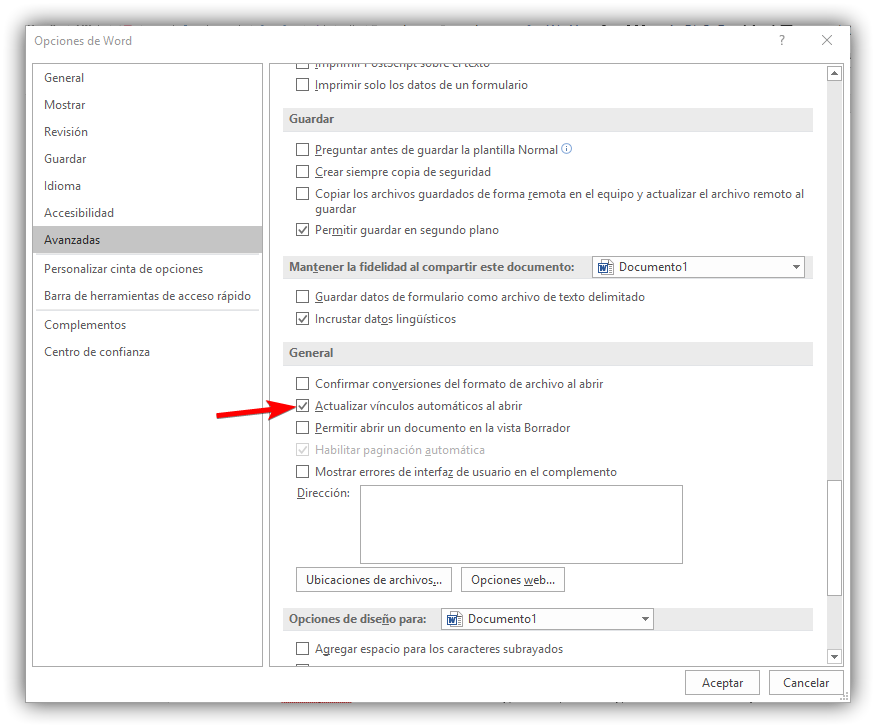

Además de eso, también podemos protegernos nosotros mismos de este fallo de seguridad desactivando el uso del protocolo DDE en Office. Para ello, abriremos la aplicación que queremos proteger (por ejemplo, Word) y seleccionaremos el menú «Archivo > Opciones» para localizar dentro del apartado «Avanzadas» la opción «Actualizar vínculos automáticos al abrir«.

Microsoft sigue pensando que no se trata de una vulnerabilidad, por lo que no la va a solucionar. Eso sí, aunque no la solucione, es muy probable que con el próximo Office 2019 esta función desaparezca.

¿Qué opinas de esta vulnerabilidad del protocolo DDE de Word? ¿Crees que Microsoft debería hacer algo para proteger a los usuarios?