Conoce cómo funciona el filtrado MAC del router y cómo activarlo

Una función muy común de nuestro router es el filtrado MAC. Es importante saber qué es exactamente y para qué sirve. Aunque en ocasiones es considerada como una herramienta más de seguridad, como veremos no lo es tanto. No obstante, podemos configurarlo en el router para tener un mayor control sobre qué dispositivos se conectan y detectar posibles errores que puedan aparecer. Podremos crear tanto listas blancas como negras.

Aunque no lo creas, el filtrado MAC de tu router te puede venir bien para un punto en particular: restringir el acceso a la red a diferentes dispositivos. Lo cierto es que es una de las medidas de mayor seguridad que puedes aprender a utilizar desde tu dispositivo si no quieres que intrusos puedan estar usando tu conexión.

Está claro que la seguridad de las redes WiFi es un tema que genera polémica, pero lo bueno del filtrado MAC es la posibilidad de tener un mayor control de los dispositivos que se puedan conectar. Y todo gracias a simples acciones como crear listas blancas o negras para poder limitar qué dispositivos se pueden conectar. Por lo que sin duda alguna es una función que te interesará conocer al detalle.

Qué es el filtrado MAC del router

En primer lugar, vamos a explicar qué es la función de filtrado MAC en el router. Su misión es restringir el acceso a la red a un dispositivo en concreto o un grupo de equipos. Pongamos por ejemplo que tenemos un ordenador y no queremos que se conecte a la red doméstica. Tendríamos que saber cuál es su dirección MAC y crear un filtro en el router.

Hay que tener en cuenta que cada vez contamos con más equipos conectados a Internet. Esto tiene sus ventajas, pero también pueden aparecer problemas. Dentro de estos últimos podemos nombrar posibles errores al tener demasiados aparatos conectados y también un mayor riesgo de seguridad.

Especialmente hay que pensar en lo que se conoce como el Internet de las Cosas, que son todos los dispositivos del hogar que tenemos conectados a la red. Hablamos, por ejemplo, de televisiones, un robot aspirador, bombillas, reproductores de vídeo… Todos ellos se conectan de forma inalámbrica (o algunos por cable) y podemos crear diferentes filtros para permitir o no su conexión.

Podríamos crear un filtrado MAC en el router para que determinados dispositivos no puedan conectarse cuando lo activemos. Por ejemplo, si vamos a estar fuera de casa durante un tiempo prolongado y no queremos que la televisión o cualquier aparato se conecte al router y que pueda suponer un problema de seguridad en caso de que aparezca alguna vulnerabilidad.

Cómo funciona

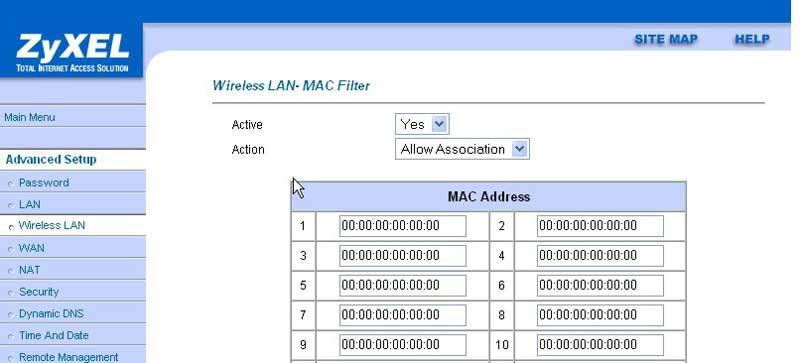

Los routers modernos suelen incluir esta función integrada. Vamos a poder crear tanto listas blancas como negras, según lo que queramos. En el primer caso lo que haríamos es agregar dispositivos a una lista y todos ellos tendrían acceso a la red sin problemas. En el segundo caso es lo contrario: añadimos dispositivos para que no puedan conectarse.

Por tanto, un filtrado MAC tiene un doble enfoque. Si solo nos interesa bloquear un dispositivo en concreto o unos cuantos, lo mejor es crear una lista negra e incluirlos. En cambio, si lo que queremos es bloquear todas las conexiones y solo permitir los equipos de nuestra confianza, tendríamos que crear una lista blanca e incluirlos allí.

Lo que hace el router es identificar cada dispositivo según su dirección MAC. Si encuentra que esa dirección está en alguna lista que hemos creado, entonces es cuando actuaría. Esa dirección es única para cada tarjeta de red que tiene un dispositivo. Por ejemplo, un simple reloj inteligente que tenga Wi-Fi, va a tener una MAC única.

Podemos decir que es útil si tienes muchos aparatos conectados en tu hogar, pero no te interesa que siempre tengan acceso a la red. A través de la configuración del router vas a poder crear diferentes listas con las que tendrás un mayor control. Podrás evitar que en un momento dado se conecten ciertos aparatos o que otros sí que tengan acceso a la red.

Pasos para configurarlo correctamente

Entonces, ¿Cómo podemos crear un filtrado MAC en el router y evitar que se conecten ciertos dispositivos? Este proceso es muy sencillo, aunque puede variar ligeramente según el tipo de aparato que tengamos. Vamos a ver los pasos genéricos que debemos dar para crear un listado.

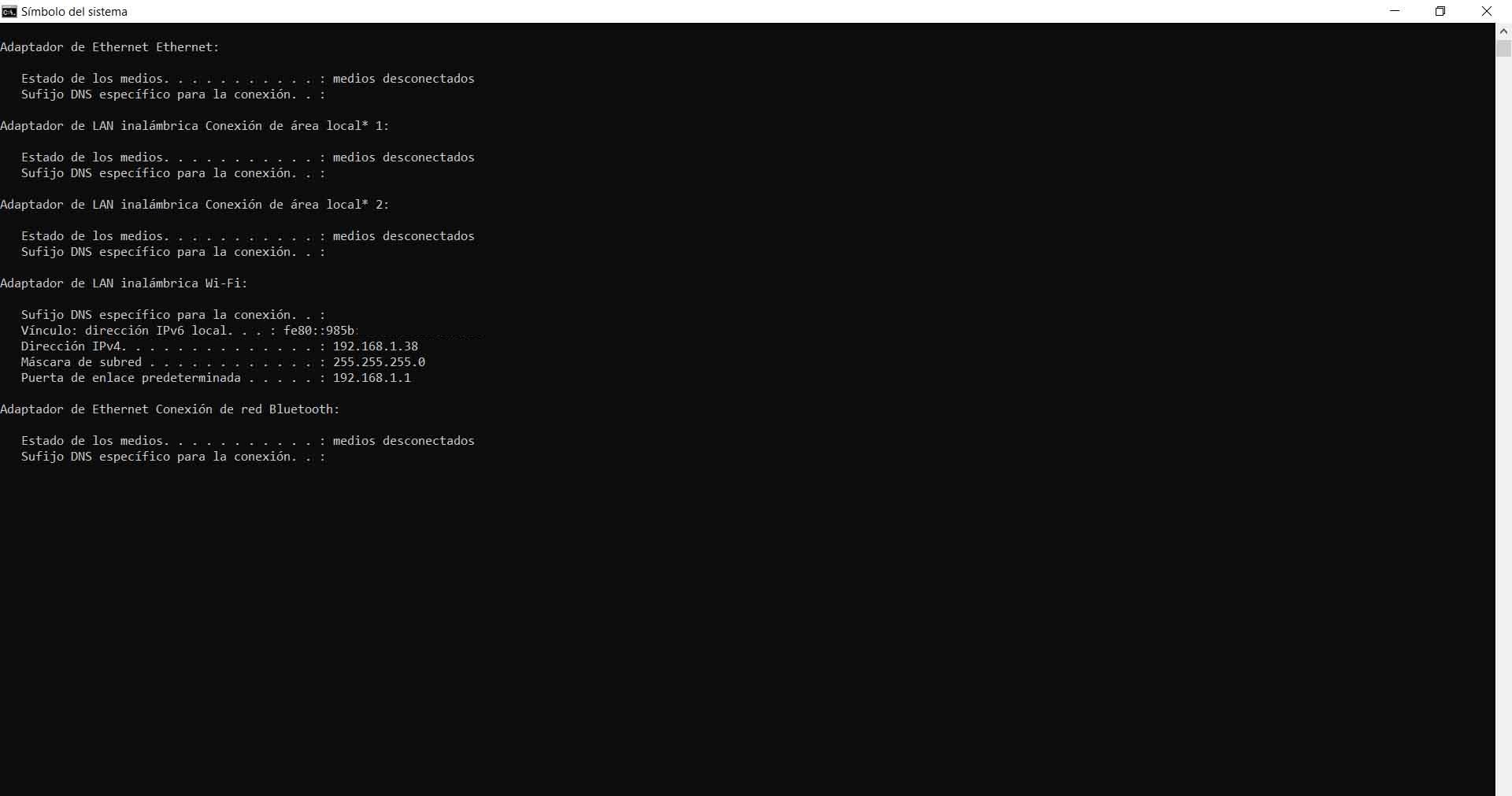

Lo primero que hay que hacer es acceder al router. Podemos hacerlo mediante la puerta de enlace predeterminada, pero también en muchos modelos es posible desde su propia aplicación. Si usamos la puerta de enlace, debemos saber cuál es. Normalmente es 192.168.1.1 y posteriormente introducir los datos, pero puede que sea diferente.

Tenemos que ir a Inicio, entramos en el Símbolo del sistema y ejecutamos el comando ipconfig. Esto nos mostrará una serie de datos, entre los que se encuentra la puerta de enlace predeterminada. Solo tenemos que ponerla en el navegador con los datos correspondientes y accedemos al dispositivo.

Una vez dentro dependerá del router. Lo normal es que tengamos que ir a Wi-Fi o Wireless y a Seguridad. Allí aparecerá la opción de Filtrado MAC o MAC Filter. Tenemos que activarla y marcar si queremos crear una lista para bloquear esas direcciones o permitirlas (lista blanca o negra). Hay que rellenar las direcciones MAC que correspondan.

Algunos routers tienen la opción de configurar este apartado directamente desde una aplicación móvil. Por ejemplo, el router HGU de Movistar ya permite entrar directamente en la aplicación Smart WiFi y allí gestionar todo esto, sin necesidad de utilizar el ordenador y acceder a la configuración desde el navegador. Es un proceso sencillo y rápido que vas a poder realizar en cualquier momento.

Pero vas a necesitar saber cuál es la MAC del dispositivo en concreto. En el caso de Windows, para conocer qué dirección MAC corresponde a una tarjeta de red tienes que ir a Inicio, entras en Terminal o Símbolo del sistema y ejecutas el comando ipconfig /all. Allí te mostrará una serie de datos y el que te interesa es el que muestra la Dirección física. Esa es la información que debes guardar y aplicar en el router para que cree un filtrado.

También lo puedes ver en teléfonos móviles. En el caso de Android, por ejemplo, tienes que ir a Ajustes, Acerca del teléfono, Información de estado y allí buscar Dirección MAC Wi-Fi. Te mostrará cuál es. No obstante, esto puede variar según la versión del sistema operativo que tengas instalada, aunque el proceso va a ser muy parecido.

A través de la web del operador

Otra de las formas de poder realizar esto, sin tener que buscar la dirección IP del router, y acceder a él mediante el navegador y las credenciales del mismo, es a través de la web de la compañía, en el apartado de tu usuario. No todas las compañías te dejan modificar parámetros del mismo desde ella, pero la mayoría, sí, y no solo cambiar la contraseña o nombre de la red, sino el filtrado MAC, abrir puertos, etc.

Solo tendrás que acceder a tu panel, buscar la configuración WiFi, y luego un apartado de «filtrado MAC«. Desde ahí podrás añadir o quitar direcciones, según tus necesidades. Solamente guardando los cambios se aplicaría para posteriores ocasiones, y desde ese momento ya no se podría acceder con las MAC que agregásemos.

Vodafone, como vemos en la imagen, es uno de los que nos lo permite, sin embargo, tendremos una limitación de hasta 32 dispositivos, que como veíamos al principio, con enchufes inteligentes, televisiones, luces, etc, se nos puede quedar hasta corto para un simple hogar.

¿Realmente nos protege?

Sin duda este punto es muy importante y hay que explicarlo detalladamente. Podemos pensar que se trata de una barrera de seguridad adicional a la contraseña. En cierto modo lo es, pero no es efectiva. Si se trata de un usuario inexperto, que simplemente sepa cuál es nuestra contraseña por algún error como por ejemplo que haya visto la clave debajo del router, puede que sea suficiente y no pueda entrar.

Ahora bien, si se trata de un usuario experimentado que haya logrado romper nuestra clave de acceso al Wi-Fi, realmente tener o no filtrado MAC no va a hacer más que perder unos segundos a ese intruso. Es una medida poco efectiva y no va a suponer una dificultad para alguien con los conocimientos adecuados.

Esto es así ya que es posible clonar la dirección MAC de un equipo que esté conectado a esa red Wi-Fi y, de esta forma, poder conectarnos sin restricciones. Simplemente habría que utilizar un sniffer de red para capturar paquetes y localizar los clientes conectados para obtener así la MAC. Por tanto, podemos decir que realmente no nos protege el filtrado MAC. Sí puede ser interesante en determinadas circunstancias, como, por ejemplo, que algún dispositivo nuestro no se conecte a la red o crear una barrera básica para que alguien sin los conocimientos necesarios no pudiera conectarse.

No obstante, el filtrado MAC es una función que vamos a encontrar en la mayoría de routers del mercado. Ya sea a través de la puerta de enlace predeterminada y acceder desde el navegador o mediante la aplicación para móvil, vamos a poder crear fácilmente una lista blanca o negra. Eso sí, si buscamos tener la máxima seguridad nuestro consejo es centrar los esfuerzos en crear una clave del Wi-Fi que sea fuerte y segura, así como un cifrado actual. También sería recomendable configurar WPA-Enterprise con autenticación en servidor RADIUS, para tener una seguridad en la red WiFi adicional.

Rendimiento de la red

Esta técnica implica la creación de una lista de direcciones MAC únicas para los dispositivos permitidos y la configuración del enrutador Wi-Fi para permitir solo el acceso a esos dispositivos. Sin embargo, una pregunta comúnmente planteada es si el filtrado MAC puede ralentizar la red.

En teoría, el filtrado MAC no debería ralentizar la red Wi-Fi, ya que su impacto en el rendimiento es mínimo. Esto se debe a que solo afecta al proceso de autenticación de un dispositivo en la red, lo que implica verificar la dirección MAC del dispositivo con la lista de direcciones permitidas en el router. Una vez que el dispositivo ha sido autenticado, su conexión a la red es tratada de la misma manera que cualquier otro dispositivo en la red.

Sin embargo, hay algunas situaciones en las que el filtrado MAC puede tener un impacto en el rendimiento de la red. Por ejemplo, si hay muchos dispositivos conectados a la red, el proceso de autenticación para cada uno de ellos puede tomar un tiempo significativo, lo que puede ralentizar la red en general. En este caso, es posible que sea necesario reducir la cantidad de dispositivos permitidos en la lista de direcciones MAC para mejorar la velocidad de autenticación.

Otra situación en la que el filtrado MAC puede ralentizar la red es si se realizan cambios frecuentes en la lista de direcciones permitidas. Cada vez que se agrega o se elimina una dirección MAC de la lista, el router debe actualizar su tabla de direcciones, lo que puede llevar tiempo y ralentizar la red temporalmente. Para minimizar este impacto, es recomendable realizar cambios en la lista de direcciones MAC sólo cuando sea absolutamente necesario. Es importante optimizar la lista de direcciones MAC y realizar cambios sólo cuando sea necesario para minimizar el impacto en la velocidad de la red.

Otras formas de proteger el router

El router es uno de los puntos críticos dentro de cualquier red. Este es la puerta que nos da salida a internet y viceversa. Por lo cual mantenerlo seguro es algo extremadamente recomendable. Esto no es algo que solo nos va a beneficiarnos a nosotros, su no a nuestros equipos que tenemos conectados a la red. Si por un casual, aparece algún fallo, un atacante podría explotarlo para sacar toda la información que le sea posible. Ya sea ordenador, móvil, tableta, entre otros. Para todo esto, podemos tener en cuenta algunas recomendaciones para tratar de evitarnos todos los problemas posibles. Estas son:

- Actualizar el firmware

Cada cierto tiempo la marca del routers envía una actualización con algunas mejoras para el dispositivo. Estas suelen contener importantes beneficios a nivel de seguridad. Por lo cual, es buena idea revisar de vez en cuando si tenemos alguna pendiente. Debemos tener en cuenta, que algunos routers pueden instalar estas actualizaciones de forma automática, y en horarios de menor uso, como por la noche.

Sin embargo, no todos los equipos tienen la suerte de disfrutar de actualizaciones automáticas. Por lo que si no lo tienes claro, siempre puedes acudir al menú de configuración del dispositivo para revisar si hay alguna actualización para el firmware disponible.

- Cambiar la configuración

Todos los routers cuentan con configuraciones de serie, estas funcionan perfectamente, pero no es recomendable dejarlas. Cosas como las contraseñas, son genéricas, por lo cual lo mejor que podemos hacer es cambiarlas. Al igual que el nombre de la red. Al igual que hay otra serie de ajustes clave con los que se puede mejorar la seguridad, como usar un cifrado WPA-2 o WPA-3, entre otros consejos.

Por otro lado, también hay que señalar que es buena idea deshabilitar la administración remota. Esto se utiliza normalmente por parte de los operadores cuando los clientes reportan fallos, pero si este no es tu caso, puedes deshabilitar este ajuste hasta que lo necesites. Además de esto, desactivar WPS es otra opción con la que puedes evitar que se te cuelen intrusos en tu conexión.

- Poner una buena contraseña

Cuanto más compleja sea la contraseña, más protegidos vamos a estar. Para ello nos podemos ayudar de algunas herramientas que podemos encontrar en internet. Estas nos ayudan a crear contraseñas fuertes, incluso siguiendo algunos parámetros que nosotros le podemos indicar. A esto le sumaremos la utilización del cifrado más actual posible. Además de que es importante modificar la clave predeterminada de la conexión inalámbrica y del propio dispositivo en sí. Así ningún tercero lo tendrá fácil para entrar en el WiFi ni en la configuración del router.

Si tienes una contraseña y no sabes si realmente es segura, puedes acceder a web como esta donde te dirán lo que tardaría un hacker en descubrirla, y así saber si necesitas cambiarla o es realmente una buena clave. Cuanto mayor combinación de número, mayúsculas, minúsculas y simbolos, mejor será. No por ser más larga debería ser más difícil, depende de su composición.

Estas son solo algunas de las mejores recomendaciones a la hora de mantener nuestro router seguro. Pero ante todo esto, lo mejor que se puede aplicar es el sentido común a la hora de realizar cualquier tipo de configuración. El buen uso de los dispositivos, es la primera línea de defensa que debemos cubrir, Ya que está enteramente en nuestra mano.

Conclusiones

En definitiva, el filtrado de direcciones MAC es una opción más que vas a encontrar en tu router. Básicamente sirve para crear una lista y evitar que ciertos dispositivos se conecten a la red o, al contrario, permitir que esos aparatos sí puedan conectarse. Cada dispositivo va a tener una dirección física única que le va a identificar. Cada fabricante va a asignar esa dirección.

Ahora bien, si lo que buscas realmente es seguridad y evitar que un intruso pueda acceder a la red, el filtrado de direcciones MAC realmente no va a ayudar en mucho. Se trata de una opción más que vas a tener disponible, pero un atacante con los conocimientos necesarios podría romper la seguridad sin muchos problemas al clonar esa dirección.

Deberás tener una contraseña segura, de varios dígitos, caracteres y símbolos, y revisar frecuentemente los dispositivos conectados a tu red. Si notas uno que no reconoces, podrás bloquearlo, sería una forma de hacer que el intruso se buscase otra red, ya que, pese a poder burlar eso, se lo estarás poniendo más difícil que la mayoría de vecinos, eso seguro.