El número de dispositivos existentes en el hogar que se conectan en algún momento a Internet ha aumentado en los últimos años. Los routers son básicos y muy importantes para disfrutar de servicios VOD, navegación web o visionado de servicios IPTV, entre otros. Algunos lo definen como el primer elemento de defensa frente a ataques. Sin embargo, en algunas ocasiones no están protegidos de forma adecuada, poniendo en peligro al resto de dispositivos conectado a él y al propio router.

Expertos en seguridad han detectado que los ciberdelincuentes propietarios de algunas botnets han redirigido la forma de actuar de las amenazas asociadas a alguna de ellas. Para ser más precisos, se ha observado que, en las últimas semanas, el malware está buscando la forma de atacar routers que perteneces a conexiones basadas en fibra óptica. Es decir, accesos a Internet en los que el caudal de información disponible es mayor.

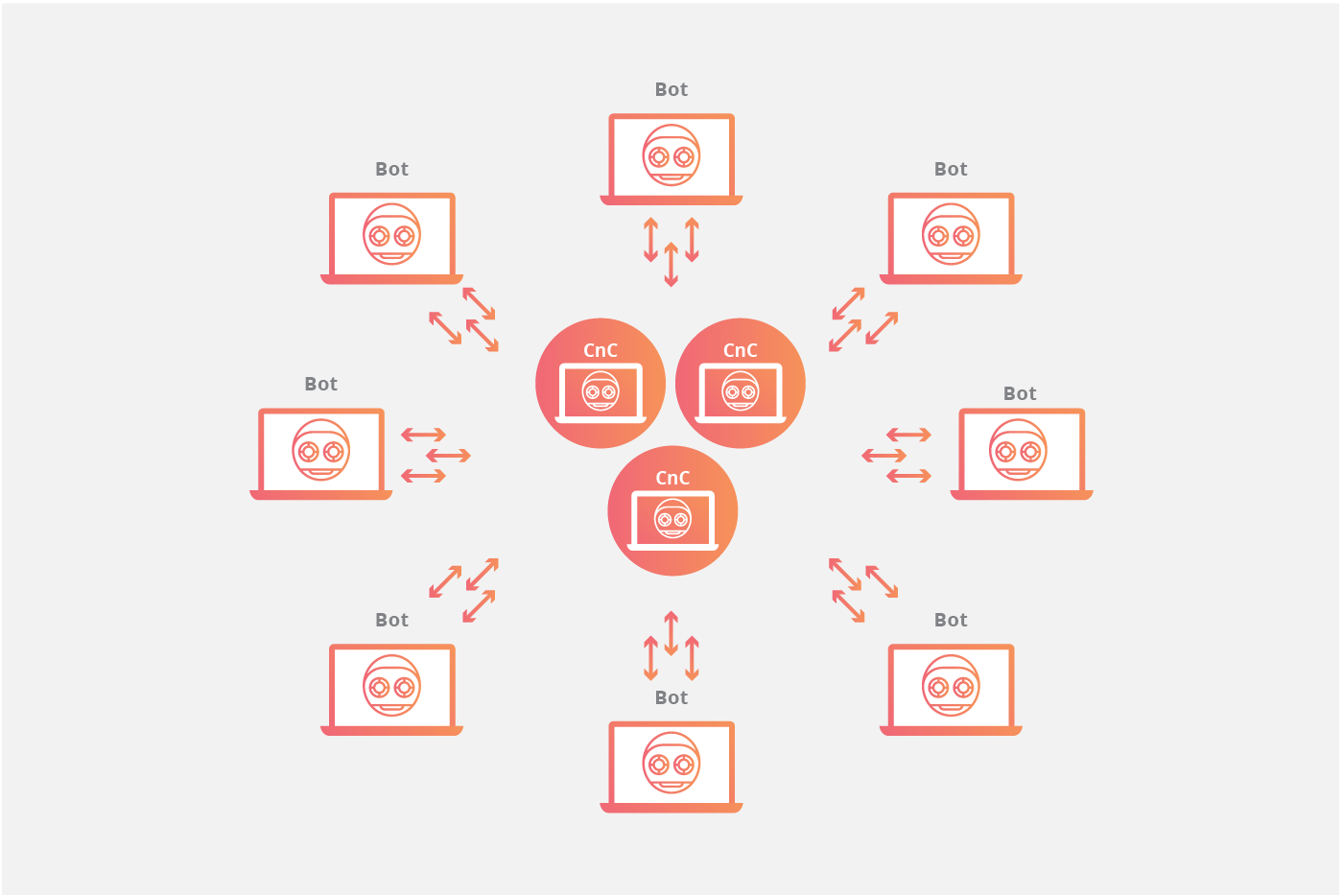

¿Qué sentido puede tener esto? Teniendo en cuenta que este tipo de redes de equipos considerados «zombie» se destinan a realizar distribuciones masivas de malware o mensajes de correo electrónico spam y ataques de denegación de servicio, son «buenos» uso para conexiones que pueden ofrecer un alto rendimiento, y que en alguna ocasión puede superar los 600 Mbps de subida.

Listado de botnets marcadas como potencialmente peligrosas para los routers de fibra óptica

Los expertos en seguridad de diferentes empresas han elaborado un listado en el que han recopilado aquellas que consideran más peligrosas para los routers domésticos y que más actividad están demostrando en las últimas semanas.

Mettle

La más atípico (si es que puede decirse de esta forma) de todo el listado. Su servidor de control está ubicado en Vietnam. Los propietarios se valen de un panel de control para examinar la red e infectar los equipos en tiempo real a través de un malware desarrollado para sistemas Linux. Afecta sobre todo a equipos que no están configurados de forma correcta, pero tampoco se sabe a ciencia cierta cuáles pueden ser los fabricantes con mayor prioridad.

Muhstik

Se trata de la más nobel de todas, pero no por eso la más inofensiva. Apareció hace unas semanas infectando servidores utilizando un fallo en Drupal. Sin embargo, en los últimos días se ha visto como sus propietarios han centrado los esfuerzos en infectar sistemas con firmware DD-WRT vulnerables.

Mirai

Desde 2016, está provocando grandes quebraderos de cabeza a los poseedores de dispositivos IoT. Expertos en seguridad indican que desde hace varias versiones, cuenta con un software que es capaz de vincular routers domésticos a la red, aprovechando sobre todo fallos de seguridad y configuraciones no adecuadas.

Hajime

Aunque no es muy conocida, no ha pasado desapercibida para los expertos en seguridad. Indican que, en la primera versión de la amenaza asociada, ofrece la posibilidad de hacer uso de exploits que podrían afectar a los routers de algunos fabricantes.

Satori

Una de las más poderosas. Nada más aparecer, fue capaz de infectar en menos de doce horas la friolera de 260.000 dispositivos. Expertos en seguridad han observado que, el malware asociado, también cuenta con exploits para afectar a equipos de fibra óptica de diversos fabricantes.

Habrá algunas que son muy conocidas por los usuarios, y otras que, sin embargo, su nombre pasaría desapercibido en condiciones normales.

¿Cómo puedo evitar que mi dispositivo se vea afectado?

Al igual que sucede con los ordenadores de sobremesa y portátiles, los routers están afectados por brechas de seguridad. Son estas las que sirven a los ciberdelincuentes para vincular el router a una botnet y utilizar el dispositivo para finalidades muy diversas, todas ellas de dudosa o nula legitimidad.

En este caso, los expertos en seguridad recomiendan (siempre y cuando exista duda de la configuración de seguridad o sobre la posibilidad de vulnerabilidades) desactivar la gestión remota del dispositivo. De esta forma, solo se podrá acceder a su gestión desde la LAN y nunca a través de Internet. Ni que decir tiene que modificar la contraseña por defecto de acceso al menú de configuración web es algo necesario. Explicamos las diferencias entre FTTP y FTTC.