El e-mail es uno de los medios de comunicación más importantes y utilizados para mantenerse en contacto hoy en día. Estos mensajes que enviamos y recibimos lo utilizamos a menudo tanto en nuestro ámbito laboral como privado. En el momento que nos envían un correo electrónico, lo habitual es que miremos al remitente. No obstante, ese e-mail que recibimos contiene mucha más información sobre el que envió el mensaje de lo que creemos. Si procedemos a analizar el encabezado de ese correo, podemos llegar a obtener información para rastrearlo hasta su fuente de origen. En este tutorial vamos a ver cómo rastrear un e-mail de Gmail y Outlook hasta la dirección IP de origen.

Lo primero que va a hacer es conocer las razones por las que nos puede interesar rastrear un e-mail. Luego, mediante ejemplos prácticos veremos cómo obtener toda la información que ofrece el encabezado de ese correo de Gmail y de Outlook. Luego veremos los apartados más importantes de ese encabezado, y aprenderemos a interpretarlos. Por último, veremos cómo geolocalizar una IP para obtener una información adicional.

Razones para rastrear un e-mail y cómo hacerlo

Como internautas estamos expuestos a muchos peligros. Por eso desde RedesZone recomendamos tener el sistema operativo actualizado, un buen antivirus y a ser posible, un software anti malware. La razón es que los ciberdelincuentes siempre están al acecho en busca de víctimas para obtener beneficios. Debemos recordar que el cibercrimen se está convirtiendo en uno de los negocios más lucrativos para los ciberdelincuentes, por tanto, debemos prestar especial atención cuando naveguemos por Internet, cuando recibamos mensajes y también cuando recibamos un email en nuestra bandeja de entrada de Gmail o Outlook entre otros.

En la actualidad existen diversas formas en las que un pirata informático podría intentar atacarnos a través del e-mail. El Phishing o el malware oculto en archivos adjuntos podrían ser un ejemplo. Pero no es únicamente eso, a veces sufrimos Spam o correo basura, los que nos origina pérdida de tiempo y en ocasiones estrés. La gran mayoría de correos que los ciberdelincuentes envían, automáticamente son bloqueados por los filtros antispam de Gmail o Outlook entre otros, sin embargo, es posible que algunos emails «escapen» de estos filtros, y nos lleguen a nuestro email catalogados como spam (algo muy normal) o directamente a nuestra bandeja de entrada como un email legítimo, en este último caso, es donde corremos más peligro porque se supone que es un email legítimo que ha pasado todos los filtros.

La mayoría de las veces, recibimos un correo electrónico sospechoso en nuestra bandeja de entrada, pero no estamos seguros de que sea o no un correo malicioso para estafarnos ya sea para robarnos datos o con algún otro fin, la cuestión es que dudamos de su correcta procedencia y una de las mejores maneras de averiguarlo es rastrear la dirección IP del correo electrónico del remitente.

Por lo tanto, si procedemos a rastrear un e-mail hasta su origen podremos llegar a conocer quién está detrás de ese correo. También nos puede servir para asegurarnos de su veracidad o utilizarlo para bloquear una fuente de origen que no cesa de enviarnos Spam a nuestra bandeja de entrada.

Es, en definitiva, una manera de hacer nuestro filtro particular y ver si ese e-mail que nos llega es fiable o deberíamos eliminarlo directamente y no correr ningún riesgo. Siempre debes analizar un correo electrónico que llega a tu bandeja antes de abrirlo o interactuar con él. Solo así podrás evitar riesgos que comprometan tu seguridad y privacidad.

Averiguar la dirección IP de origen del remitente en Gmail

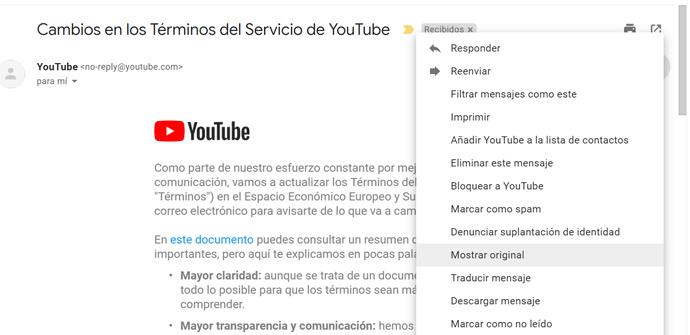

Sin duda alguna, Gmail es uno de los servicios de correo electrónico con mayor popularidad. En el momento que recibimos un mensaje, como en la gran mayoría de proveedores de correo electrónico, no nos va a mostrar un encabezado completo con toda la información. Eso quiere decir que, para poder obtener todos los datos, vamos a tener que seguir una serie de pasos.

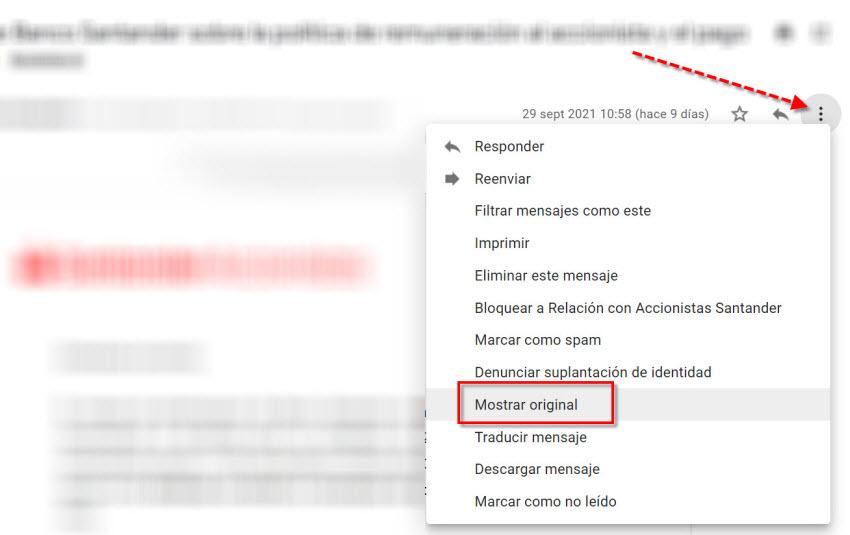

Lo primero que tenemos que hacer es abrir ese correo del que queremos obtener información. Una vez que hemos entrado hacemos clic en el botón de los tres puntos verticales que tenéis señalado con una flecha roja. A continuación, lo que tenéis que hacer es seleccionar Mostrar original.

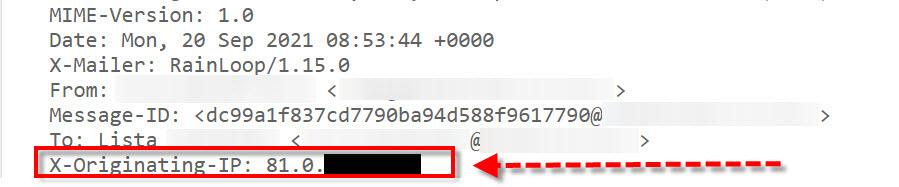

Si queremos rastrear un e-mail para averiguar la dirección IP del remitente original tenemos que ir al primer Received en el encabezado completo del correo electrónico. Junto a la primera línea «Received» está la dirección IP del servidor que envió el correo electrónico. En este caso la IP que estamos buscando aparecerá como X-Originating-IP o también Original-IP. Una forma rápida de hacerlo en Windows es pulsar la tecla F3 que es la que se utiliza para hacer búsquedas. Este es el resultado que hemos obtenido:

En el hipotético caso de que de estas dos formas de texto no apareciesen, esto significa que probablemente hayan usado un cliente de encriptación externo o bien un servicio anónimo para ocultar su identidad.

Utiliza el símbolo del sistema

También puedes rastrear la dirección IP del remitente utilizando el símbolo del sistema. Este método ayuda sobre todo a los usuarios que están más familiarizados con los ordenadores y sus funciones más avanzadas y desean rastrear las direcciones IP de sus amigos, familiares u otra persona, si no sabes cómo usar el símbolo del sistema, simplemente debes seguir los siguientes pasos para averiguar la dirección IP del remitente ya que es un proceso bastante sencillo.

Por cierto, antes de hacer cualquier otra cosa, asegúrate de cerrar todas las aplicaciones en ejecución y mostrar solo las direcciones IP que necesitas estableciendo una conversación con la persona que te envió el correo electrónico (puedes usar herramientas de chat en línea). Luego, puede usar el símbolo del sistema para rastrear la dirección IP del remitente.

Lo primero que debemos hacer es hacer clic en el botón Inicio y luego, hacer clic en el menú «Todos los programas». Una vez en el menú «Todos los programas», selecciona la opción «Accesorios» y después, haz clic en la opción «Símbolo del sistema». A continuación, hacemos clic con el botón derecho en la opción «Símbolo del sistema», de las opciones mostradas, selecciona la opción «Ejecutar como administrador». Para finalizar, ingresa el comando: «netstat -an» en la ventana del símbolo del sistema y presiona el botón «Enter». El comando mencionado anteriormente mostrará la dirección IP del remitente en los resultados.

Luego puede usar un rastreador de IP en línea, como por ejemplo la web de Cual es mi IP, para rastrear la IP.

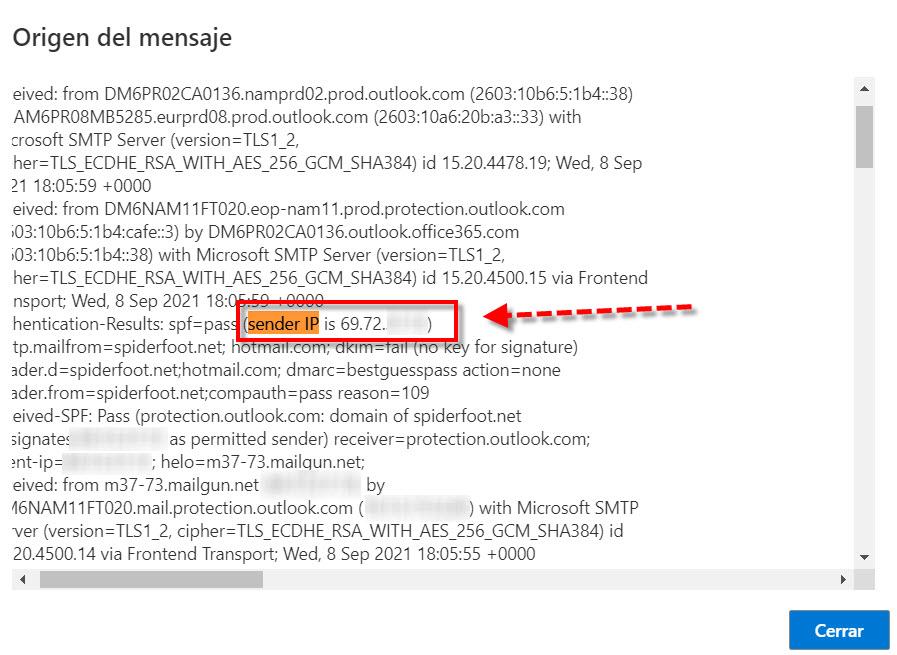

Cómo rastrear un e-mail hasta su IP de origen en Outlook

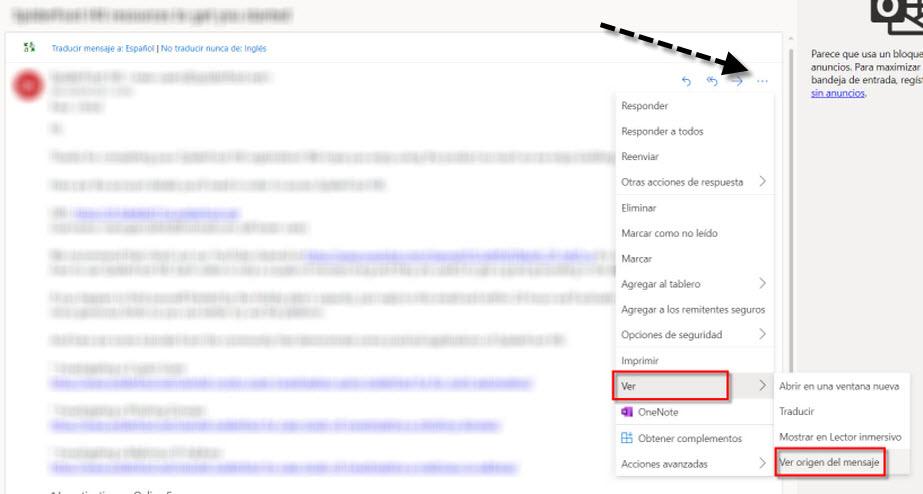

En el caso de Outlook el proceso de rastrear un e-mail es prácticamente idéntico. Lo que tenemos que hacer es abrir ese correo e ir a Más acciones, que está a la derecha, en la parte de arriba y representado por tres puntos horizontales.

Una vez aquí buscamos la opción Ver, Ver origen del mensaje. Luego al hacer clic se nos abrirá una ventana donde podemos ver toda la información detallada. Aquí lo que tenemos que hacer es buscar la opción Sender IP y si no estuviese probar con X-Originating-IP. Estos son los resultados en los que tras rastrear un e-mail podemos descubrir su IP de origen.

Como en el caso anterior, si no pareciesen esos valores indicados, esto significa que lo más seguro es que hayan utilizado un cliente de encriptación externo o bien un servicio anónimo para ocultar la identidad.

¿Pueden hacerlo las empresas?

La respuesta rápida es que sí. Las empresas suelen tener la capacidad de establecer un rastreo sobre sus correos electrónicos, y en algunos casos de los recibido en sus servidores corporativos. Esto es legal, y muy común en muchos lugares. Pero recordamos que hablamos de sectores empresariales. En todo caso, las leyes y regulaciones, pueden variar mucho de unos países a otros. Por lo cual puede ser muy diferente. En todo caso, el rastreo puede ser de diferentes formas. Como por ejemplo desde el registro de datos básico como el emisor, el receptor, el cuándo se envió, o incluso cuando se correo fue abierto. Pero también es posible tener muchos más detalles, incluso del contenido del propio correo.

A nivel empresarial, pueden ser muchas las razones por las cuales rastrear los correos electrónicos. Algunas son a modo de prevención de filtraciones de información confidencial, o simplemente la supervisión y productividad del empleado para ver que se cumplen todas las políticas de la empresa. Por otro lado, también puede ser por bienestar. Hoy en día las empresas aplican muchas políticas para prevenir posibles casos de acoso, o incluso para ver si hay cooperación entre diferentes empleados o departamentos. En estos casos, el rastreo de correos electrónicos, cumple una función muy importante, ya que la actividad de la empresa se puede ver muy afectada.

Es importante recordar, que la monitorización del correo por parte de las empresas, sólo debe hacerse cuando las leyes y regulaciones locales lo permitan. Esto es muy importante cumplirlo, ya que puede ser una violación de la privacidad y la protección de datos de los empleados. Y en caso de hacerlo, estos deben estar totalmente informados de las prácticas que se siguen con el servicio de correo electrónico. Por otro lado, la monitorización debe ser proporcional y necesaria solo para el propósito que se quiere conseguir. Y la información que se recoge, estará solo disponible para algunos usuarios autorizados a tal efecto.

Información que aparece en el encabezado de un correo

Gracias al encabezado hemos visto que se puede rastrear un e-mail hasta llegar a su dirección IP de origen. No obstante, a través del encabezado de Gmail u otros clientes de correo podríamos obtener más información. Esos datos también pueden ser útiles de cara a saber si es un e-mail fiable o puede haber algún riesgo de seguridad.

Por ejemplo, Reply-To sería la dirección a la que se envía la respuesta. En cambio, From nos indica el mensaje remitente, algo que en muchas situaciones es fácil de falsificar. Luego tenemos Content type que es lo que hace que nuestro navegador o cliente de correo pueda saber cómo interpretar el contenido del mensaje. En cuanto a MIME-Version nos informa del formato del correo electrónico estándar en uso. Su versión habitual suele ser la 1 .0.

Luego tenemos Subject, que hace referencia al asunto. Respecto a To lo que hace es informar del destinatario o destinatarios. Otro más es DKIM-Signature, que es lo que autentica el dominio desde el que se envió el correo y así se puede proteger contra la suplantación de identidad. Por si no lo sabéis, DKIM viene de Domain Keys Identified Mail.

Por otra parte, Received nos informa sobre cada servidor por el que ha pasado ese correo antes de llegar a la bandeja de entrada de nuestro correo. X-Received se diferencia de «Received» en que se considera no estándar. Esto quiere decir que puede que no sea una dirección permanente, como un agente de transferencia de correo o un servidor SMTP de Gmail. También tenemos Received-SPF, que forma parte del proceso de autenticación del e-mail. Para finalizar, tenemos Authentication-Results que nos muestra un registro con todas las comprobaciones que ha realizado.

Return-Path es la ubicación donde terminan los mensajes que no son de envío o de rebote. ARC-Authentication-Results verifica las identidades de los intermediarios y servidores de correo electrónico que envían el mensaje a su destino final. Delivered-To es el destinatario final. X-Google-Smtp-Source muestra la transferencia del mensaje utilizando un servidor SMTP de Google.

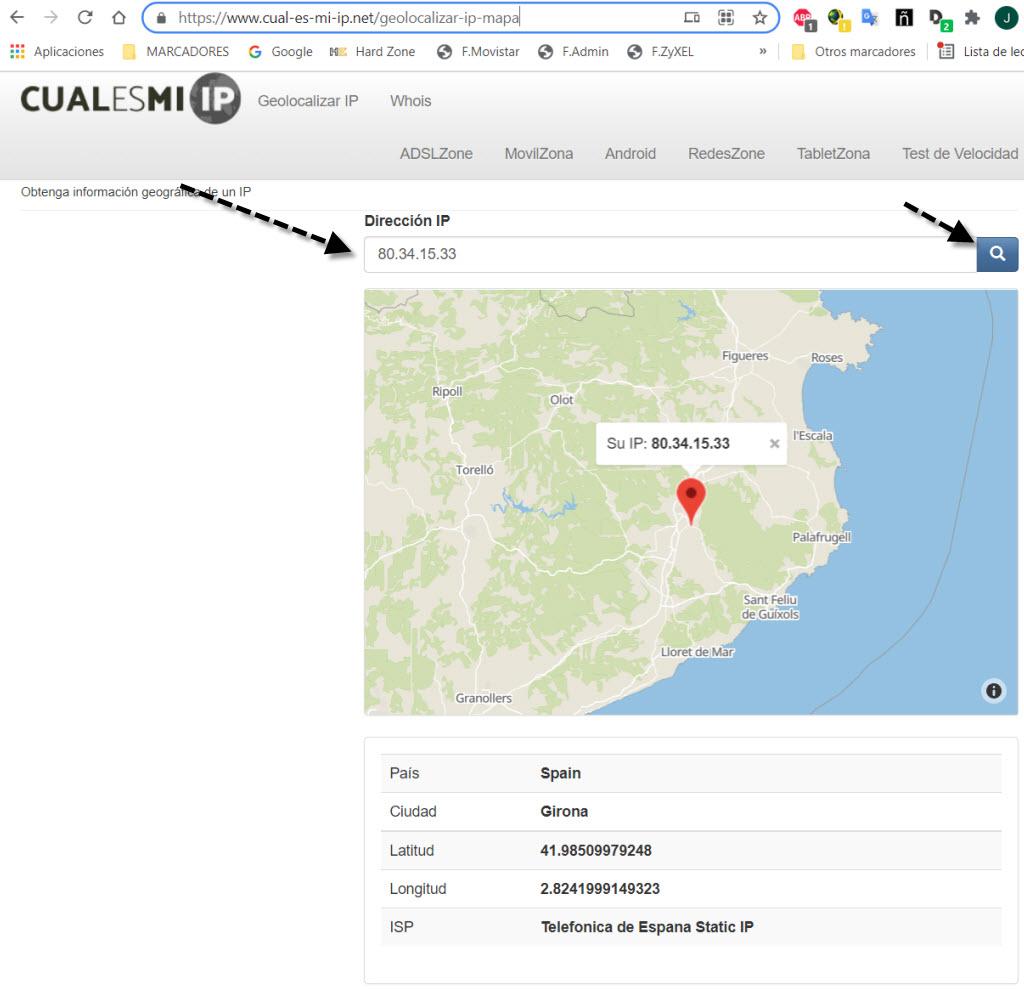

Qué podemos averiguar con esa IP

Después de rastrear un e-mail para tratar de descubrir su dirección de IP de origen y obtenerla, llega el momento de ver qué podemos hacer con ella. Una simple IP nos puede ofrecer una información más valiosa de lo en principio uno pudiese prever. Por lo tanto, lo que vamos a hacer es ir a la web de cuál es mi IP en su sección de geolocalización para lo que pulsaremos sobre este enlace. Entonces veremos una pantalla donde lo único que deberemos hacer es introducir la IP pública que obtuvimos. Aquí tenéis un ejemplo:

Como se puede apreciar podemos obtener una información tan relevante como país, ciudad y proveedor de Internet. Esto en algunas ocasiones nos puede ayudar a dilucidar si el e-mail que hemos recibido es falso o verdadero. En algunas ocasiones aparecerán direcciones IP públicas de diferentes proveedores e incluso de un servidor de correo, en estos casos el origen que podemos investigar es únicamente esa IP desde donde se ha enviado el email.

Si por ejemplo has recibido un correo supuestamente de una empresa española, que tiene sede en nuestro país y ves que la IP de origen es de otra nación, ahí podrías sospechar. Tal vez estés ante un intento de ataque Phishing, por lo que deberías evitar exponer tus datos personales y tomar ese e-mail con precaución.

Esperamos que con estas instrucciones seas capaz de rastrear el origen de un email correctamente, tal y como has visto, es bastante sencillo hacerlo a través de las cabeceras del correo electrónico recibido. Es algo que vas a poder realizar en proveedores tan populares como son Outlook y Gmail. En ambos podrás ver qué IP hay detrás de ese correo que has recibido.

Consejos para evitar ataques por e-mail

Después de haber explicado cómo rastrear el origen de un e-mail de cara a mejorar la seguridad, vamos a hablar de algunos factores imprescindibles que debes tener en cuenta. El objetivo es evitar que puedan atacarte a través del correo electrónico y llegar a tener problemas. Vamos a dar algunas recomendaciones esenciales.

Desconfía de correos sospechosos

Lo primero es sospechar de cualquier correo electrónico que te llegue y no sepas realmente quién está detrás. Puede tratarse de una trampa y poner en riesgo tu privacidad. Podría ser la vía de entrada de un pirata informático para robar tus datos y lograr acceder a otras plataformas vinculadas al e-mail.

Por tanto, siempre que recibas un correo y desconfíes de quien lo manda o veas que algo te hace sospechar, lo mejor es eliminarlo automáticamente. Evitarás problemas que afecten a tu seguridad. Nunca abras archivos, ni instales nada que proceda de un e-mail de este tipo, ni tampoco interactúes con ese correo.

Hay que tener en cuenta que los piratas informáticos generalmente van a necesitar que cometamos algún error. Van a requerir que hagamos clic en algún enlace o que descarguemos algo. Por ello es fundamental desconfiar de cualquier correo que recibas y que no sepas al 100% que es fiable. Esto evitará que bajes algún documento malicioso o que de alguna forma comprometas tu privacidad.

Fíjate en el contenido

Otro de los puntos en los que no te debes fiar en ningún momento es en los usuarios desconocidos que te envían correos. Además de que es importante tener en cuenta en qué idioma te manda el mail y si tiene diferentes errores de ortografía o no. Al igual que todo el conjunto debe tener sentido.

Por lo tanto, un claro indicador que se podría tratar de un correo falso para atacar tu cuenta es que te envíen correos usuarios desconocidos y con diferentes símbolos o faltas de ortografía y gramática. De esta manera será más difícil que caigas en la trampa de los ciberdelincuentes que te han enviado el mail a tu correo.

Evita exponer tu dirección

Otro punto vital para mantener la seguridad es no exponer la dirección de forma pública. Por ejemplo debes evitar poner el e-mail en foros abiertos o comentarios en páginas web que podrían estar disponibles para cualquiera. Esto podría hacer que tu dirección quede expuesta para bots.

En caso de que tu e-mail esté público en la red, podrían usarlo para incluirte en campañas de Spam. Podrían llegar a lanzar ataques Phishing después de haber obtenido tu dirección y saber más de ti. Mientras más ocultes tus datos personales, mejor para evitar problemas cibernéticos.

Piensa, por ejemplo, en datos que puedes poner en un foro abierto. Allí tal vez indiques no solo tu dirección de e-mail, sino qué banco utilizas (en caso de que sea un foro para debatir sobre temas económicos), qué compañía de telefonía usas, etc. Un atacante, una vez ha conseguido tu dirección de correo, puede usar esos datos para intentar suplantar a ese banco o esa compañía de telefonía y lanzar un ataque Phishing para robar tus contraseñas e información personal sensible.

Usa siempre programas de seguridad

Por supuesto, siempre debes usar buenos programas de seguridad. Debes tener un buen antivirus, como pueden ser Avast, Bitdefender o el propio Microsoft Defender. Esto permitirá que tu sistema esté protegido frente a posibles amenazas que puedan llegar en forma de virus y ataques informáticos.

Pero tienes otras opciones también disponibles, como son los complementos de seguridad para Chrome o Firefox, así como firewalls que igualmente van a proteger tu conexión. El objetivo es tener el mínimo riesgo al usar el correo electrónico. Estas aplicaciones bloquearán intentos de ataques cuando, por ejemplo, descargues un archivo adjunto que te llega por un e-mail y resulta que realmente era una estafa.

Utiliza un buen proveedor de e-mail

Vas a tener muchas opciones disponibles para enviar y recibir correos. Sin embargo, no todas ellas van a funcionar igual. Algunas pueden estar más centradas en la privacidad y seguridad, mientras que en otros casos puede tratarse de servicios más simples, que no preservan igual de bien los datos personales.

¿Cuál debes utilizar? Aunque opciones como Gmail y Outlook son muy utilizadas y funcionan bien en cuanto a seguridad y privacidad, hay otras alternativas también válidas. Por ejemplo Proton es una de ellas. En este último caso está especialmente orientada en la privacidad y evitar que los datos personales puedan filtrarse.

Utiliza direcciones de correo temporal

En muchas ocasiones podemos dudar de los sitios donde estamos introduciendo nuestro correo electrónico, bien sea una tienda u otro servicio donde se puede aprovechar algún periodo de prueba. Cuando damos nuestra dirección a estos sitios, es probable que nos envíen correos posteriormente a modo de publicidad y spam, por lo cual nos vendría bien una dirección de correo, la cual se puede autodestruir en un tiempo predefinido, o que nosotros podemos elegir cuando se eliminará dicha dirección de correo.

Para ellos tenemos la opción de utilizar servicios de correo electrónico temporal, los cuales muchos son gratuitos. Esto nos permite realizar casi todas las gestiones que sean puntuales sin tener que dar nuestra dirección a ningún servicio. Normalmente podemos diferenciar dos tipos dentro de este grupo. Primero tenemos los servicios que nos dan una dirección de correo aleatoria, y los que nos permiten elegir el nombre de la misma, de forma que quede un poco más personal, y no se note tanto que se trata de una dirección que va a ser eliminada en un tiempo cercano.

En internet podemos encontrar muchos servicios diferentes, donde el más reconocido es 10 Minute Mail, siendo un servicio muy sencillo de utilizar. Nos creará una dirección de correo totalmente aleatoria, la cual solo estará activa diez minutos, como su nombre indica. Si este tiempo no es suficiente para nuestras tareas, podemos prorrogar el tiempo en otros diez minutos. Durante el tiempo que está activa, podremos utilizarla como cualquier otra dirección de correo, pudiendo ver los emails entrantes y enviados.

Si buscamos otra opción la cual nos permite escoger nuestra dirección, podemos utilizar Moakt, la cual nos dará más opciones de configuración para el correo. El tiempo de uso también aumenta, pues nos deja utilizar la dirección creada por una hora, con opción a restablecer el contador. Otras opciones interesantes de esta, es que nos permite cambiar el dominio, lo cual nos da mucha flexibilidad en el uso del servicio.

No pinches sobre enlaces

Para que tampoco caigas en la trampa de los piratas informáticos debes tener en cuenta que los enlaces siempre serán sospechosos. Un buen truco es pasar el ratón por encima de cualquier enlace o link que contenga el email. Ten en cuenta que, por lo general, tendrás que aparecer en una pequeña ventana la dirección URL real a la que dirige ese link.

Por tanto, si has hecho la prueba sin pinchar, y no coincide con la que aparece en el email, por tanto está claro que se trata de un enlace falso. Seguramente se trate de un intento más para que accedas a cualquier página web falsa.

Rastreo de correo y la GDPR

Siempre y cuando hablamos de rastrear cualquier tipo de dato en internet, nos preguntamos si estamos ante algo legal o ilegal. La respuesta puede ser como en muchas otras acciones de la informática. Todo depende de la finalidad de los datos. Si estos están destinados a fines maliciosos, definitivamente será una acción ilegal. Pero esto es algo legal en muchos otros ámbitos, y está contemplado en la GDPR como tal.

La GDPR es el Reglamento General de Protección de Datos del Parlamento Europeo. Su función es reforzar y unificar todo lo que concierne a la protección de datos de los usuarios dentro de la Unión Europea. Esto es de obligado cumplimiento para todas las empresas, entidades públicas o profesionales, que en sus tareas manejan datos personales de terceras personas. Y aquí, también podemos encontrar referencias al rastreo de correos electrónicos.

Según este reglamento, sí, es legal realizar rastreos de correos electrónicos, pero solo cuando la organización que lo realiza cumple con todos los requisitos de la GDPR, y siempre depende de la relación que guarde la organización con los destinatarios de dichos correos. Pero esto no se hace de forma deliberada, si no que en los términos y condiciones de uso de casi cualquier servicio, detallan estos factores. Cuando los aceptamos, estamos aceptando en muchos casos que se pueda realizar un rastreo de los correos electrónicos, aunque esto se suele realizar para boletines informativos, o algún interés legítimo de las comunicaciones.

En cuanto al marketing, la GDPR no requiere consentimientos explícitos para realizar sus actividades por correo electrónico, donde está incluido el seguimiento. Por lo cual siempre estaremos expuestos a algo de seguimiento cuando nos damos de alta en algunos servicios, sobre todo cuando son gratuitos. Puede ser Facebook, Twitter o cualquier red social donde no sea necesario realizar pagos por su utilización.

Cómo analizar la cabecera de un e-mail

Después de explicar cómo rastrear un e-mail hasta el origen, vamos a hablar de qué podemos hacer para analizar la cabecera de un correo. ¿Qué significa esto? Significa poder tener más información sobre ese e-mail. Podemos así mejorar la seguridad, prevenir ataques y evitar así que nuestra privacidad se vea comprometida. Para ello podemos usar algunas herramientas que vamos a mostrar.

Vamos a centrarnos en el caso de Gmail, ya que es el proveedor más popular. Lo que tenemos que hacer es entrar en el mensaje que nos interesa analizar la cabecera, pinchamos en el menú desplegable de arriba a la derecha y pinchamos en Mostrar original. Vas a encontrarte con algo así como ves en la imagen de abajo.

En una nueva pestaña del navegador se abrirá con toda la información. Ahí podremos copiar en el portapapeles toda esa información de la cabecera y utilizar alguna herramienta online para analizarla. Por ello, ahora toca conocer las diferentes alternativas que tienes disponible para esto:

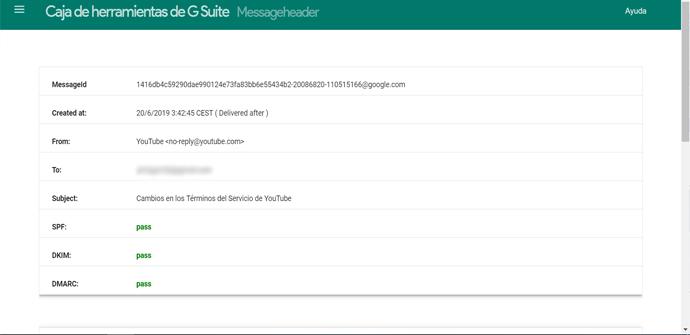

Messageheader

Con Messageheader podemos analizar esa cabecera del correo que nos interesa. Es una función propia de Google y básicamente lo que hacemos es pegar lo que ya tenemos en el portapapeles y le damos a analizar. Es un proceso sencillo y rápido, por lo que no vas a tardar nada.

Al seguir el proceso nos mostrará toda la información referente a ese remitente, cuándo han creado ese e-mail (muy útil para detectar correos falsos recientes), el protocolo que utiliza, etc. Esto nos permite también detectar posibles retrasos y el motivo.

Mail Header Analyzer

Otra herramienta también muy útil es la de Mail Header Analyzer. La podemos utilizar de forma similar. Lo que tenemos que hacer es entrar en su página web y allí veremos un campo para pegar la cabecera. Solo tenemos que darle a analizar y empezará el proceso.

Ahí veremos todo lo relacionado sobre quién está detrás de ese correo, el protocolo que usa, la fecha de entrega, posibles retrasos, etc. Además, veremos también la dirección IPv4 de la fuente y la ubicación de ese mensaje. Esto último es muy útil de cara a poder identificar posibles ataques Phishing.

Mail Header

Es una opción similar a la anterior, con la que también podremos analizar la cabecera de un correo electrónico. Tiene una interfaz sencilla e intuitiva. Básicamente lo que tenemos que hacer es ir a su web y pegar la cabecera en el campo correspondiente y le damos a Submit. De esta forma se iniciará el proceso.

Cuando le damos a Submit, se inicia una nueva página con la información. Ahí aparece quién envía ese e-mail, la fecha, hora, desde dónde, etc. Los mismos datos que podíamos ver anteriormente con las otras herramientas. Pero además, tiene un parámetro interesante ya que analiza el posible Spam

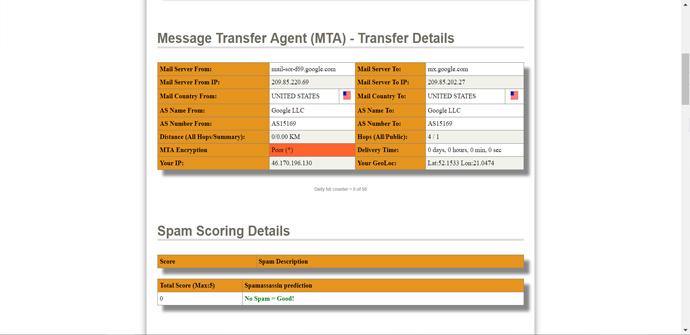

IP Tracker Online

También queremos mostrar la opción de IP Tracker Online. Podemos acceder a su página web y allí pegar la cabecera. Posteriormente hay que darle a analizar para que inicie el proceso.

![]()

De esta forma podremos ver la información referente a ese correo. Como en los casos anteriores, podremos analizar diferentes parámetros que nos ayudarán a tener más datos sobre quién ha enviado un e-mail.

Legalidad de rastrear correos

Ante el rastreo de correos no estamos ante una respuesta fija. Más bien depende de otros factores, como puede ser la jurisdicción y la situación de un país en particular. Por lo general las leyes reconocen a los usuarios sus derechos a la privacidad a la hora de realizar comunicaciones electrónicas, donde se incluyen los correos electrónicos. Con lo cual, cualquier rastreo que se produzca sin el consentimiento del usuario concreto al que se rastrea, puede ser ilegal. Algunos países cuentan con leyes de privacidad de las comunicaciones electrónicas, las cuales prohíben la interceptación de este tipo de comunicaciones. Pero puede tener alguna excepción, pero por lo general siempre es con alguna orden judicial por el medio.

Las leyes pueden ser muy diferentes dependiendo del lugar, siendo más o menos restrictivas en cada uno de ellos. Si nos fijamos en la Unión Europea, países como Alemania requieren estas órdenes judiciales para poder interceptar los correos. En cambio, en otros como Reino Unido, puede ser legal en algunas circunstancias concretas sin esa orden. Tal es el caso de las investigaciones criminales.

En todo caso, a pesar de que la ley pueda permitir estas acciones, siempre debemos recordar el impacto que se puede tener en la privacidad de las personas que están involucradas. Por otro lado, siempre será necesario cumplir todos los requisitos legales y obtener las autorizaciones que sean necesarias para poder llevar a cabo un rastreo de este tipo. Por lo cual a pesar de que ciertas formas pueden ser legales en algunos lugares, estamos ante algo que puede ir muy en contra de la privacidad de una persona que utiliza el correo electrónico. Siempre debemos tener en cuenta todas las leyes y normativas vigentes en el sitio desde el cual operamos. Al fin y al cabo, la ley es local, pero Internet es global.

Correos anónimos

Aunque a veces resulte muy complicado, preservar nuestra privacidad en línea es algo muy importante en algunos casos. Aunque es verdad que el anonimato total en Internet es muy difícil de conseguir, existen herramientas y métodos que podemos usar para aumentar nuestra privacidad y reducir la exposición de nuestros datos en la red. Una de las herramientas más usadas son los correos anónimos. Y es que es una de las mejoras formas de que otros usuarios no puedan conocer tu cuenta real y así no te podrán enviar SPAM.

Qué son

Este tipo de correos nos dan una serie de ventajas. En primer lugar, nos permite evitar el correo no deseado o spam en nuestra cuenta principal. A menudo, nuestras bandejas de entrada se llenan de correos electrónicos indeseados que nos llegan todos los días. Al usar este tipo de correo, separaremos nuestra cuenta personal de las suscripciones y promociones, consiguiendo con eso que nuestra bandeja de entrada esté más limpia.

Además, este proceso no requerirá que proporcionemos datos personales al crear otra cuenta, lo que nos da un nivel más de privacidad. Algo muy útil cuando no queremos divulgar nuestra información personal o queremos evitar que terceros hagan un seguimiento de nuestra actividad en la red. Más allá de la seguridad que nos pueden ofrecer estas herramientas, es la versatilidad que nos ofrecen al poder utilizarlas para registrarse en muchos servicios en línea distintos.

Otro aspecto muy interesante de este tipo de herramientas son las características adicionales que pueden ofrecernos. Aunque no todas lo ofrezcan, algunas pueden tener un servicio de conexión VPN, que además del anonimato, añaden una capa más de seguridad al servicio. Sin embargo, es importante que prestes atención a la herramienta que elijas. Busca una que sea confiable y segura, porque muchos de estos servicios pueden no ser tan seguros como parece.

Qué servicios usar

Existe un gran número de apps y herramientas gratuitas para crear un correo anónimo de forma segura, algunas de ellas pueden ser:

- Gmail

- Outlook

- Yahoo! Mail

- SendinBlue

- ProtonMail

- Yandex.Mail

- Zoho

- Tutanota

- Disroot

- Hushmail

- Mail.com

- GMX

- Mailfence

- iCloud Mail

Al igual que hay diferentes herramientas online con las que poder conseguir, por otra parte, correos temporales. De esta forma, tampoco estarás usando tu cuenta real. Eso sí, debes recordar elegir en todo momento una app de confianza y que garantice tu seguridad antes de crear una cuenta o facilitar tus datos. Contrasta opiniones de usuarios y elige la que mejor se adapte a tus necesidades.