Este nuevo fallo en el Hyper-Threading de las CPU Intel permite robar datos sensibles y cifrados de aplicaciones

La seguridad de los procesadores Intel no levanta cabeza. A principios de este año, un grupo de investigadores daba a conocer Meltdown y Spectre, dos de los peores fallos de seguridad a los que se ha tenido que enfrentar la informática en su historia. Estos fallos ponían en jaque la seguridad de prácticamente todos los procesadores, tanto Intel como AMD y ARM, presentes hasta entonces y su solución, además de ser complicada, implicaba una considerable pérdida de rendimiento. Cuando parece que estas dos vulnerabilidades están más o menos controladas, ahora aparece una nueva vulnerabilidad, PortSmash, que pone de nuevo en peligro la seguridad de los usuarios.

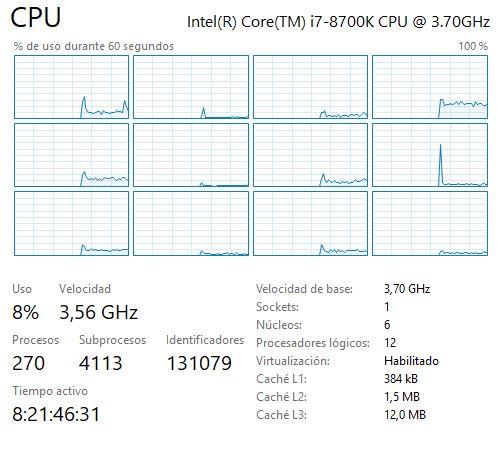

PortSmash es una nueva vulnerabilidad descubierta en los procesadores Intel que utiliza los ataques de tiempo para robar información de otros procesos que se están ejecutando en el mismo núcleo de la CPU mediante Hyper-Threading. El Hyper-Threading es una configuración mediante la cual se divide un núcleo físico en dos núcleos virtuales, pudiendo procesar a la vez dos procesos separados usando un solo core mejorando considerablemente el rendimiento de estos procesadores.

Aunque este fallo de seguridad puede afectar a prácticamente cualquier aplicación, los investigadores que lo han descubierto han querido demostrar su gravedad, y para ello han utilizado una aplicación tan crítica para la seguridad como OpenSSL, consiguiendo robar las claves de descifrado de esta aplicación.

Cómo protegernos de estas nuevas vulnerabilidades en el Hyper-Threading de las CPU Intel

Los investigadores de seguridad solo han podido demostrar esta vulnerabilidad en los procesadores de las series Skylake y KabyLake, sin embargo, es fácil que otras series con HT estén afectadas. Además, según la teoría de esta vulnerabilidad es muy probable que procesadores, como los AMD Ryzen, también estén afectados.

En cuanto a la forma de protegernos a nosotros mismos de estas vulnerabilidades, la verdad es que no tenemos mucho que hacer en este aspecto. La única forma que recomiendan los desarrolladores es deshabilitar el Hyper-Threading en la configuración de nuestro sistema operativo o desde la BIOS/UEFI de nuestro ordenador, pero poco más. Algunos sistemas profesionales, como OpenBSD, ya han optado por deshabilitar el HT para mejorar la seguridad, sobre todo teniendo en cuenta que se cree que en breve podrían publicarse nuevas vulnerabilidades similares.

Además, en el caso de OpenSSL, se recomienda actualizar a la versión 1.1.1 (o superior), ya que dicha versión ha incluido un parche para proteger las claves de cifrado de esta vulnerabilidad en concreto. Lo mismo ocurrirá a partir de ahora con otras aplicaciones, que poco a poc irán incluyendo parches para evitar que se pueda poner en peligro su seguridad mediante PortSmash.

Si estás pensando en comprar un procesador nuevo, la serie 9 de Intel soluciona Meltdown y Spectre a nivel de hardware, por lo que es una serie más segura que las anteriores. Además, los i3, i5 e i7 de esta serie ya no vienen con Hyper-Threading, por lo que no tendremos que preocuparnos de esta nueva vulnerabilidad, el HT solo estará disponible en el procesador de más alta gama de esta serie, el Intel Core i9-9900K.

¿Qué opinas de esta vulnerabilidad? ¿Crees que nuestra seguridad está en peligro por culpa de los procesadores?

Explicamos en otro artículo las variedades de cifrado que hay.