La seguridad y la privacidad de nuestros datos es fundamental, actualmente disponemos de muchas herramientas gratuitas y de pago para cifrar todos nuestros archivos localmente, e incluso también poder enviar correos electrónicos cifrados y firmados con GPG. Dependiendo del tipo de cifrado utilizado en diferentes programas, podemos encontrarnos con una clave privada para el cifrado y descifrado (criptografía simétrica) o también se puede utilizar una infraestructura de clave pública, formada tanto por una clave pública como una clave privada, a esto se le conoce como criptografía asimétrica o de clave pública. ¿Quieres conocer las diferencias entre una clave pública y una clave privada?

La privacidad, además de la seguridad, son dos aspectos importantes para cualquier empresa o usuario. De ahí que sea clave llegar a cifrar los datos, llegando a ser una de las tareas más habituales para salvaguardarlos. Ahora bien, en el momento de llevar a cabo el cifrado de los datos, se pueden usar dos tipos: clave privada o pública. Estas dos alternativas tienen una serie de diferencias que pueden marcar tu elección. Por ello, en RedesZone toca hablar de para qué sirve el cifrado y las diferencias que se dan entre estos dos tipos de clave.

¿Para qué sirve cifrar datos?

Si queremos tener confidencialidad a la hora de comunicarnos con cualquier persona, o si queremos proteger nuestros datos que están almacenados en nuestro equipo, cifrar o encriptar los datos es algo que debes hacer obligatoriamente. El cifrado de datos nos permite tener la seguridad de que nadie podrá acceder a la información contenida, podrá ver información ininteligible gracias al cifrado, pero no podrá descifrar esta información y hacerla inteligible. El cifrado de datos nos aporta confidencialidad a una comunicación.

Dependiendo del tipo de comunicación o cifrado de datos, tenemos dos tipos de criptografía diferentes:

- Criptografía simétrica: la misma clave o certificado que usamos para el cifrado, también se utiliza para el descifrado de datos.

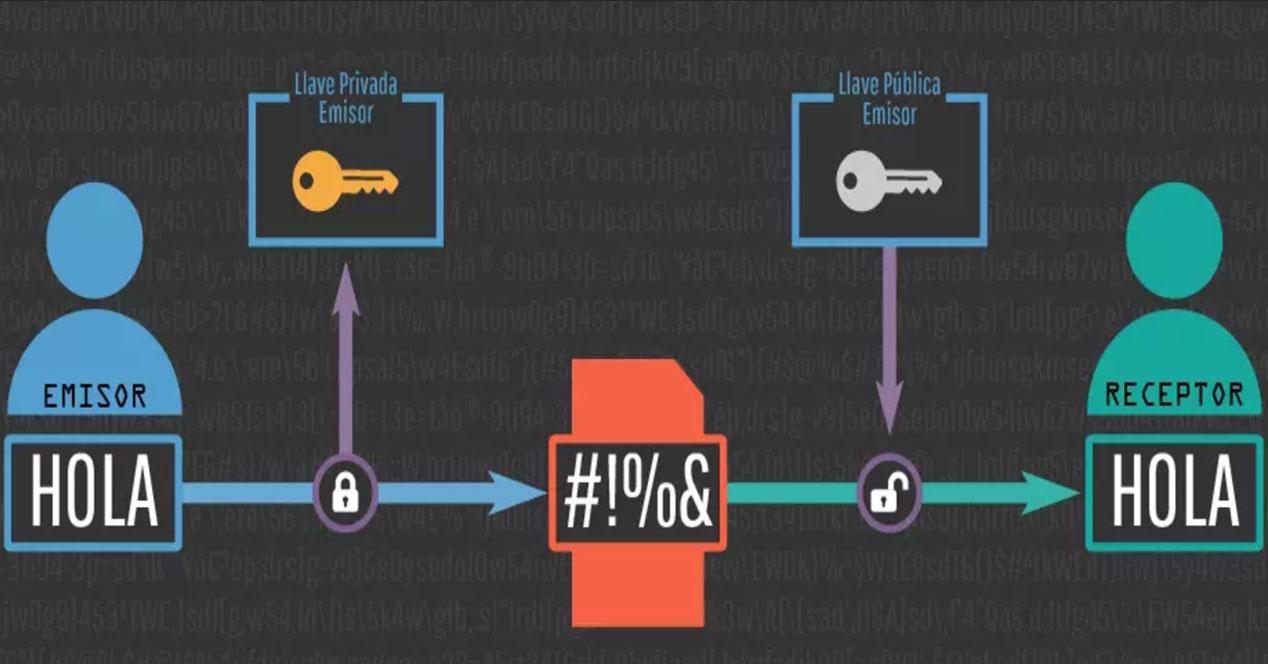

- Criptografía asimétrica: tenemos dos claves, una clave pública que podemos compartir, y una clave privada que no podemos compartir con nadie. En un esquema de criptografía asimétrica, los datos se cifran con la clave pública y se descifran con la clave privada.

La criptografía simétrica tiene como punto fuerte que es muy rápida, tanto a la hora de cifrar los datos como a la hora de descifrar los datos. Por este motivo, la criptografía simétrica es ampliamente utilizada para cifrar o encriptar gran cantidad de información, como un disco duro cifrado, una partición o volumen, e incluso podremos crear contenedores cifrados con este tipo de criptografía.

La criptografía asimétrica es mucho más lenta que la simétrica, por este motivo, se suele utilizar para transferir de forma segura la clave privada de la criptografía simétrica, con el objetivo de que la comunicación posterior sea a través de criptografía simétrica. La criptografía de clave pública también se utiliza en el protocolo PGP para cifrar correos electrónicos, en este caso, no se pasa a criptografía simétrica como ocurre con protocolos como el TLS que usamos ampliamente en HTTPS y en diferentes VPN.

¿Qué se hace en las VPN con el cifrado?

Cuando estamos usando protocolos como IPsec o OpenVPN, dos protocolos VPN ampliamente utilizados, tenemos un establecimiento de la conexión o también llamado «canal de control», generalmente en estos canales de control y establecimiento de la conexión se utiliza la criptografía de clave pública para autenticar a los diferentes clientes VPN, con el objetivo de verificar que son quienes dicen ser (autenticación). Sin embargo, cuando empezamos a transferir datos a través de la VPN, en estos protocolos se utilizan siempre los algoritmos de cifrado simétrico como AES, de esta forma, la velocidad de descarga y subida es realmente rápida, sobre todo si el procesador del servidor y cliente VPN tienen AES-NI, es decir, aceleración de cifrado por hardware para que el rendimiento sea óptimo sin necesidad de que la CPU se ponga al 100% de utilización.

Los servicios como las VPN hacen uso de ambos algoritmos de cifrado de forma simultánea, cada uno para una cosa diferente, con el objetivo de proporcionar la mejor seguridad posible, pero también el mejor rendimiento y no tener ningún tipo de cuello de botella a causa del cifrado de datos.

Funcionamiento del protocolo FTPES

El protocolo FTPES es la versión segura del protocolo FTP, añadiendo una capa de seguridad TLS para proteger tanto la autenticación basada en usuario y contraseña, como también el intercambio de los mensajes de control. El protocolo FTPES hace uso del protocolo TLS 1.2 o TLS 1.3 para el establecimiento de las conexiones seguras entre los clientes y el servidor FTPES, sin embargo, la transferencia de todos los datos funcionan con un algoritmo de cifrado simétrico, generalmente AES-128-GCM o AES-256-GCM que son los dos más seguros, además, incorpora AEAD, por lo que no solamente se encarga del cifrado de los datos sino también la autenticidad de los datos transmitidos, sin necesidad de usar otros algoritmos en el protocolo.

Ahora que ya sabemos que podemos cifrar archivos, volúmenes de discos duros, discos enteros, emails y mucho más, os vamos a explicar las diferencias entre la clave pública y la clave privada, tanto en un escenario de criptografía asimétrica o de clave pública como en uno de criptografía simétrica.

¿Cómo se cifran los datos?

Este proceso se sigue para convertir la información en un formato ilegible para cualquier persona que no tenga acceso a la clave de cifrado. En general, el proceso se sigue en tres etapas principales: preparación, cifrado y descifrado. La etapa de preparación implica la selección del algoritmo de cifrado que se utilizará para codificar el contenido. Hay varios tipos de algoritmos de cifrado disponibles, y cada uno tiene sus fortalezas y debilidades. Los algoritmos de cifrado más utilizados son AES (Advanced Encryption Standard) y RSA (Rivest-Shamir-Adleman).

La etapa de cifrado implica la aplicación del algoritmo de cifrado seleccionado al contenido original para convertirlo en un formato ilegible. Durante el proceso de cifrado, el contenido se convierte en una serie de bits o caracteres que no tienen ningún significado para cualquier persona que no tenga acceso a la clave de cifrado. El cifrado se realiza utilizando una clave de cifrado, que es una cadena de caracteres que se utiliza para codificar y decodificar el contenido.

La etapa de descifrado es el proceso inverso del cifrado. En esta etapa, se utiliza la clave de descifrado para convertir el contenido cifrado en su formato original legible. El proceso de descifrado implica la aplicación del algoritmo de descifrado seleccionado a los datos cifrados utilizando la clave de descifrado correspondiente.

Es importante señalar que el cifrado de contenido no garantiza la seguridad completa de la información. Los algoritmos de cifrado más avanzados pueden ser descifrados por atacantes expertos si tienen suficiente tiempo y recursos. Además, el cifrado sólo protege la información en tránsito o almacenada, pero no puede protegerla contra ataques de ingeniería social o ataques de phishing. Pero a pesar de todo, es importante tener en cuenta que el cifrado no garantiza la seguridad completa de la información y que otras medidas de seguridad, como la educación del usuario y la protección contra ataques de ingeniería social, también son importantes para proteger la información.

Clave pública vs privada

De primeras, hay que tener en cuenta que en un escenario de criptografía simétrica, la clave privada puede tanto cifrar datos como descifrar datos, y es que se utiliza la misma clave para ambos escenarios. Cualquier persona que quiera cifrar o descifrar los datos, deberá tener la contraseña adecuada para realizar las dos acciones.

Y, por otro lado, está el escenario de criptografía asimétrica o también conocido como cifrado de clave pública, en el que se utilizan ambas claves pública y privada de forma continua. En el caso de las parejas de claves, se encargan de funciones muy importantes para que el sistema criptográfico funcione adecuadamente.

- Cifrar la información, nos proporciona la característica de confidencialidad.

- Garantizar la autenticidad del emisor, nos proporciona la característica de autenticación.

- Asegurar la integridad de los datos transmitidos.

En un escenario de comunicación mediante clave asimétrica, las dos personas deben intercambiar sus claves públicas. Como su propio nombre indica, la clave pública debe distribuirse entre los diferentes participantes de la comunicación, pero nunca jamás debe proporcionar su clave privada. Además, una característica de la criptografía de clave pública es que desde la clave pública no se puede obtener la clave privada, o al menos, no debería poder obtenerse si el algoritmo asimétrico es seguro. Para que un algoritmo de cifrado asimétrico sea seguro debe cumplir lo siguiente:

- Si se conoce el texto cifrado, debe ser imposible extraer el texto en claro y la clave privada por cualquier método.

- Si se conoce el texto original y el cifrado, debe resultar mucho más costoso obtener la clave privada que el texto en claro.

- Una clave pública está asociada a una clave privada únicamente, la cual puede descifrar la información.

Si una persona quiere comunicarse con otra, deberá utilizar su pareja de claves de la siguiente forma:

- Deberá enviar su clave pública al destino de la comunicación.

- El destinatario también deberá enviar su clave pública al origen de la comunicación.

Una vez que las claves se hayan intercambiado, el origen de la comunicación deberá cifrar la comunicación con la clave pública del destino. De esta forma, esta comunicación solamente podrá ser descifrada a través de la llave privada del destino, que está asociada intrínsecamente a la clave pública que se creó. Por supuesto, si intentamos cifrar un mensaje con la clave privada, no podremos descifrarlo con la misma clave privada, porque no estamos en un esquema de criptografía simétrica.

Si con el mensaje utilizamos nuestra clave privada, no significa que esté cifrando la comunicación, sino que está firmando el mensaje digitalmente. Para comprobar que el origen es auténtico, el destino podría comprobar la firma enviada con la clave pública que recibió del origen, y podremos autenticarle correctamente.

La estructura del funcionamiento del cifrado asimétrico es este:

- Mensaje + clave pública = Mensaje cifrado

- Mensaje encriptado + clave privada = Mensaje descifrado

- Mensaje + clave privada = Mensaje firmado

- Mensaje firmado + clave pública = Autenticación

Principales diferencias

Para empezar, la clave privada usa una sola contraseña que se comparte entre el remitente y el destinatario. En cambio, al usar un sistema de clave pública hay que tener en cuenta que se utilizar un par de contraseñas relacionadas.

Por otro lado, el cifrado que se da con una clave privada necesita de una contraseña para cada dos personas que necesitan una vía de comunicación privada. Por lo tanto, según el número de personas, el número de clave aumentará en mayor o menor medida. En cambio, con la clave pública no hace falta y es más segura frente al robo. De primeras, no hace falta que se tenga que compartir. De ahí que su uso está más orientado al uso general, mientras que la clave privada no.

Además de esto, hay claras diferencias en la comunicación. Mientras que con el sistema de cifrado privado es necesario conocer previamente la clave para enviar un mensaje cifrado, con el público se elimina esa necesidad de conocer la clave previamente, ya que se pueden publicar y, por tanto, al conocerla, se podrá usar para enviar un mensaje que únicamente el usuario que actúa como destinatario podrá leer.

Beneficios y límites de la encriptación

Las ventajas que nos podemos encontrar cuando encriptamos información, están relacionadas con la privacidad. Es una forma excelente de proteger información importante. Podríamos decir que da igual cual sea el método, la encriptación simétrica o asimétrica tienen ventajas, pero también sus desventajas. Pero, en el caso de la simétrica nos encontramos ante una velocidad mayor, y más facilidades para implementarla. Esto ocurre porque se realiza una única operación matemática para realizar el encriptado. Por lo cual necesita menos recursos para llevar a cabo su actividad.

Pero por otro lado tenemos la mayor privacidad que nos da la encriptación con clave privada. El principal problema que nos podemos encontrar con este, es el método para trasladar las claves, ya que involucra diversas formas de comunicación no seguras en algunos puntos. Por lo cual, podemos garantizar el origen y verificar que el mensaje es auténtico, pero puede causar problemas en caso de disputas o dudas.

En general las desventajas que nos encontramos están relacionadas con algunos problemas en lo que respecta a alguna debilidad. Por lo cual, es necesario elegir bien cual vamos a utilizar. Elegir el método adecuado nos puede facilitar mucho nuestras tareas, a la vez que tendremos la seguridad más adecuada para nuestro uso. Por ejemplo, si lo que vamos a cifrar son discos de almacenamiento de datos, podemos utilizar la encriptación simétrica, la cual funciona muy bien en estos casos cuando la información no se está transfiriendo entre dos puntos.

Por la contra, si nuestros datos son muy sensibles, lo mejor sin duda, es utilizar la encriptación asimétrica. Nos da más seguridad, lo cual es más importante que la velocidad. Esta también es muy útil a la hora de verificar identidades. Por lo cual ver para que va estar destinada, es un buen filtro de inicio para realizar la mejor elección posible para nuestro sistema.

Por lo tanto, las diferencias entre la clave pública y privada en un esquema de criptografía asimétrica son claras. La clave pública es pública y se debe distribuir a quienes desean comunicarse con nosotros, sirve tanto para cifrar mensajes como para comprobar la autenticación. La clave privada no debe distribuirse a nadie, y sirve para descifrar el mensaje que ha sido cifrado con la clave pública, y también sirve para firmar un mensaje, y que el destino compruebe la firma con la clave pública asociada a la privada.

Qué es el cifrado de extremo a extremo

Seguro que hemos visto en muchas ocasiones el término de cifrado de extremo a extremo. Lo podemos observar en las características de aplicaciones de mensajería, por ejemplo. También ha comenzado a estar muy presente en herramientas para hacer videollamadas o videoconferencias. En este artículo vamos a explicar en qué consiste y cómo nos protege. Ya sabemos que la seguridad y privacidad son factores muy importantes para los usuarios en la red.

Para qué sirve

Simplificando todo podemos decir que el cifrado de extremo a extremo es una manera de proteger cada mensaje que enviamos, cada llamada que realizamos. Todo va cifrado, sin que posibles intrusos pudieran acceder al contenido y obtener información personal de los usuarios.

Con el cifrado de extremo a extremo son los usuarios quienes emiten códigos que solo pueden ser descifrados por el dispositivo de la otra persona. Por ejemplo si estamos hablando por WhatsApp con una persona y ese chat está cifrado de extremo a extremo, el usuario que envía un mensaje está a su vez emitiendo un código que solo puede ser descifrado por la otra persona. De esta manera ni siquiera la aplicación, ni mucho menos cualquier otro usuario externo, podría ver el contenido del mensaje.

Este concento también se le conoce como cifrado de punto a punto, por lo que podemos verlo así en algunas aplicaciones o servicios que utilicemos. El objetivo es garantizar que esa conversación realmente es secreta, que no va a ser interceptada por nadie. El usuario que envía el mensaje emite también una clave para que todo vaya cifrado y es el destinatario quien conoce esa clave, la descifra y lee el contenido.

Gracias a este mecanismo de seguridad reducimos al máximo las partes que pueden interferir. Simplemente podrían hacerlo los usuarios que forman parte de esa conversación y no dependen de ningún servidor externo o similar.

Cómo nos protege

Sin duda algo que evita el cifrado de extremo a extremo son los ataques de intermediarios. Es cuando un tercero, un intruso, puede leer los mensajes que estamos enviando o acceder a una videollamada que estamos realizando. La única manera que tendrían de hacerlo es robar físicamente el dispositivo que estamos utilizando y leer la conversación.

Evita también que incluso la propia compañía, la propia herramienta que utilicemos para enviar mensajes o hacer videollamadas, pueda conocer lo que hablamos. A fin de cuentas va cifrado de punto a punto, como decimos, y únicamente puede descifrarse en los dispositivos de los usuarios que intervienen. Incluso en países dictatoriales, donde las comunicaciones pueden ser intervenidas por el gobierno, los usuarios estarían protegidos. Protege por tanto la libertad de expresión en estos casos.

En definitiva, el cifrado de extremo a extremo protege las conversaciones a través de Internet y evita lo que hasta hace no muchos años era posible: espiar a los usuarios. Existían métodos a través de los cuales un posible intruso que accediera a una red Wi-Fi donde un usuario estuviera utilizando WhatsApp, por ejemplo, pudiera leer lo que enviaba o recibía. Ahora ya esto no es posible.

Qué es el cifrado de grado militar

En muchas ocasiones nos encontramos por Internet aplicaciones o servicios que aseguran tener cifrado de grado militar para proteger nuestros datos. Esto es algo que muchas empresas también tienen en cuenta para no fiar la información confidencial a cualquier software que utilicen. Pero, ¿Qué es realmente esto?

Hay que tener en cuenta que existen muchos métodos de cifrado. No todos tienen el mismo nivel de eficacia, lógicamente. Si estamos utilizando alguno obsoleto, que no ofrezca una buena protección, podría llegar a descifrarse el contenido y poner en riesgo nuestra privacidad.

El término cifrado de grado militar, como podemos imaginar, significa que es lo suficientemente robusto para evitar ataques y reducir el riesgo de que puedan escaparse datos personales o cualquier contenido que tengamos cifrado. Es algo que utilizan muchas empresas para ofrecer su software con mayores garantías.

Podemos poner diferentes ejemplos en los cuales el cifrado va a ser fundamental. Por ejemplo para iniciar sesión en la banca online, realizar una compra, entrar con nuestros datos en determinados servicios, usar una VPN… En todos estos casos podemos encontrarnos con que nos indican que cuenta con cifrado de grado militar. Es, de alguna manera, una forma de dar confianza a los usuarios y que opten por esa herramienta determinada.

Normalmente con este tipo de cifrado nos referimos a aquel que cuenta con AES-256. Se trata de un estándar de cifrado avanzado con un tamaño de clave de 256 bits. Es superior a AES-128, por ejemplo. Esto garantiza que el proceso de cifrado y descifrado sea más fiable, más difícil de romper.

En definitiva, el cifrado de grado militar significa que ese programa o servicio que estamos utilizando cuenta con las mayores garantías para proteger nuestros datos. Hemos dado también algunos consejos esenciales para evitar ser víctimas de ataques que puedan robar información personal.

¿Es malo el cifrado AES-128?

Esto puede dar lugar a que nos hagamos la pregunta de si cualquier cifrado inferior a AES-256, al que se considera de grado militar, es seguro o no. Lo cierto es que cualquier cifrado es mejor que ninguno. Esto ocurre con cualquier contraseña que pongamos para la red Wi-Fi, por ejemplo. Aunque sea muy débil, aunque sea muy básica, es mejor que no tener absolutamente nada.

Por tanto, el cifrado AES-128, AES-192 o cualquier otro tipo que no sea considerado como de grado militar, no significa que no valgan para proteger nuestra información. No obstante, el hecho de contar con una clave de 256 bits ofrece mayores garantías.

Si por ejemplo nos encontramos con un gestor de contraseñas que nos ofrezca cifrado de grado militar y tenemos otra opción que únicamente cuente con AES-128, ahí es donde podemos encontrar un punto diferencial que nos haga elegir una u otra opción. Es, como hemos dicho, una especie de marca comercial para hacer ver a los usuarios que están ante algo más seguro.

Qué es el cifrado PGP

PGP son las siglas de Pretty Good Privacy. Si lo traducimos al español diríamos privacidad bastante buena. Su nombre no es casual, y es que precisamente el objetivo que tiene es preservar la información y evitar que pueda caer en manos de terceros. Sirve para cifrar el contenido y mantener la privacidad en todo momento. Existen claves simétricas y asimétricas. Hay diferentes tipos de algoritmos que permiten proteger nuestros dispositivos y cuentas. En el caso de PGP utiliza ambas opciones, ya que cuenta tanto con criptografía simétrica como asimétrica. De esta forma potencia aún más la seguridad, ya que dispone de lo mejor de cada una.

No se trata de ninguna novedad, ni mucho menos. Este protocolo apareció a principios de la década de 1990, concretamente en el año 1991. Con el paso del tiempo ha ido mejorando, pero se ha mantenido como una pieza fundamental por ejemplo para el correo electrónico. Algo que destaca de PGP es que comprime la información. Pensemos en un texto plano que viaja de un equipo a otro. Ese texto es cifrado y comprimido. Esto va a permitir también que sea más veloz a la hora de enviarlo a otro dispositivo, además de ocupar menos espacio. Tras esa compresión va a generar una clave única con la que mantiene el cifrado hasta que llega al destinatario y así evita que posibles intermediarios puedan acceder a la información.

Criptografía asimétrica significa que una vez se cifran los datos, esa clave de sesión se va a cifrar con la clave pública del receptor que va a recibir la información. Posteriormente, el receptor va a realizar el proceso inverso para poder leer la información.

Cifrado PGP en el correo electrónico

Podemos decir que el e-mail es un medio de comunicación muy utilizado. Lo es tanto por parte de usuarios domésticos como también por empresas y organizaciones para poder funcionar en el día a día. Una manera muy interesante de enviar y recibir información rápidamente y desde cualquier dispositivo o lugar. Nos permite incluso enviar archivos adjuntos, más allá de únicamente texto.

En muchos casos vamos a compartir información y datos confidenciales. Vamos a enviar un correo para contactar con una buena, vamos a registrarnos en cualquier servicio donde mostraremos nuestros datos o simplemente vamos a enviarnos a nosotros mismos documentos para tenerlos siempre disponibles en esa cuenta. Todo esto hace que sea imprescindible mantener la privacidad y no comprometer nuestros datos en ningún momento. Ahí es donde entra en juego el cifrado PGP en el e-mail.

Pongamos que enviamos un e-mail a un destinatario. Nosotros escribimos un texto que se cifra al enviarlo con una clave pública y viaja cifrado, sin que nadie pueda leerlo. Una vez llega al destinatario puede abrir ese e-mail y lo descifra con la clave privada y puede leer ese texto plano que nosotros escribimos. El protocolo PGP lo que hace es proteger y cifrar la información que enviamos por e-mail hasta que llega al destinatario. Así mantiene en todo momento la privacidad y evita que pueda filtrarse datos personales que nos comprometa.

Pero este protocolo también sirve para generar firmas digitales. De esta forma podemos saber si un mensaje ha podido ser cambiado respecto a su original y también nos permite verificar si el emisor es legítimo y corresponde con quien debería.

En definitiva, el protocolo PGP ayuda a mejorar la privacidad a la hora de enviar información. Hemos visto que es muy útil en el caso del correo electrónico, algo tan usado en nuestro día a día. Una manera más de evitar problemas que puedan afectar a nuestros datos personales y que terminen en manos de terceros. Nuestro consejo es utilizar siempre servicios y plataformas que sean fiables, que cuenten con todo lo necesario para mantener la protección al máximo y así evitar riesgos innecesarios a la hora de enviar o recibir cualquier tipo de información.