La cuenta de correo electrónico es un servicio imprescindible hoy en día para estar comunicados, poder registrarnos en plataformas y servicios online, contactar con empresas, etc. Pero también es donde almacenamos información importante, archivos adjuntos privados, datos personales… ¿Qué pasaría si alguien tiene acceso a nuestra cuenta? De ello vamos a hablar en este artículo. También daremos recomendaciones para estar protegidos.

El correo electrónico es un medio de comunicación muy utilizado tanto por usuarios particulares como por empresas. Es una forma sencilla y rápida de enviar documentos, mensajes y, en definitiva, interactuar a través de la red. Sin embargo, el hecho de ser tan utilizado también supone un problema para la seguridad.

Los piratas informáticos utilizan el correo electrónico para llevar a cabo muchos de sus ataques. En este artículo también es importante conocer algunos estándares que permiten que el e-mail sea más seguro. Aunque, principalmente, veremos cómo puedes conocer si un intruso ha accedido a tu cuenta.

Cómo saber si alguien ha entrado en mi email

La gran mayoría de servicios de correo electrónico nos permiten saber desde qué dirección IP pública se ha accedido a la bandeja de entrada, además, también nos aparecerá el tipo de dispositivo, si es un PC con navegador web o es a través de un dispositivo móvil con el navegador o una aplicación. Cuando entremos en nuestro email, podemos ver cuándo se ha iniciado sesión, además, también podríamos ver los intentos de inicio de sesión fallidos o incompletos, perfecto para detectar las posibles amenazas de nuestro email. Dependiendo del servicio de correo, esta información está en unos lugares u otros.

Ver inicios de sesión en Gmail

Si entramos en nuestra cuenta de Gmail, nos vamos a la parte inferior derecha y tenemos un botón que indica «Detalles». Pinchamos aquí y se nos desplegará una nueva ventana en el navegador con todos los inicios de sesión, el tipo de acceso, la ubicación y la dirección IP pública, además de la hora donde se ha realizado el inicio de sesión.

Es muy posible que tengamos múltiples inicios de sesión desde diferentes dispositivos, si tienes varios ordenadores o móviles con acceso a la cuenta de Gmail, podrás ver todos ellos en el mismo menú.

Ver los inicios de sesión en la cuenta de Hotmail

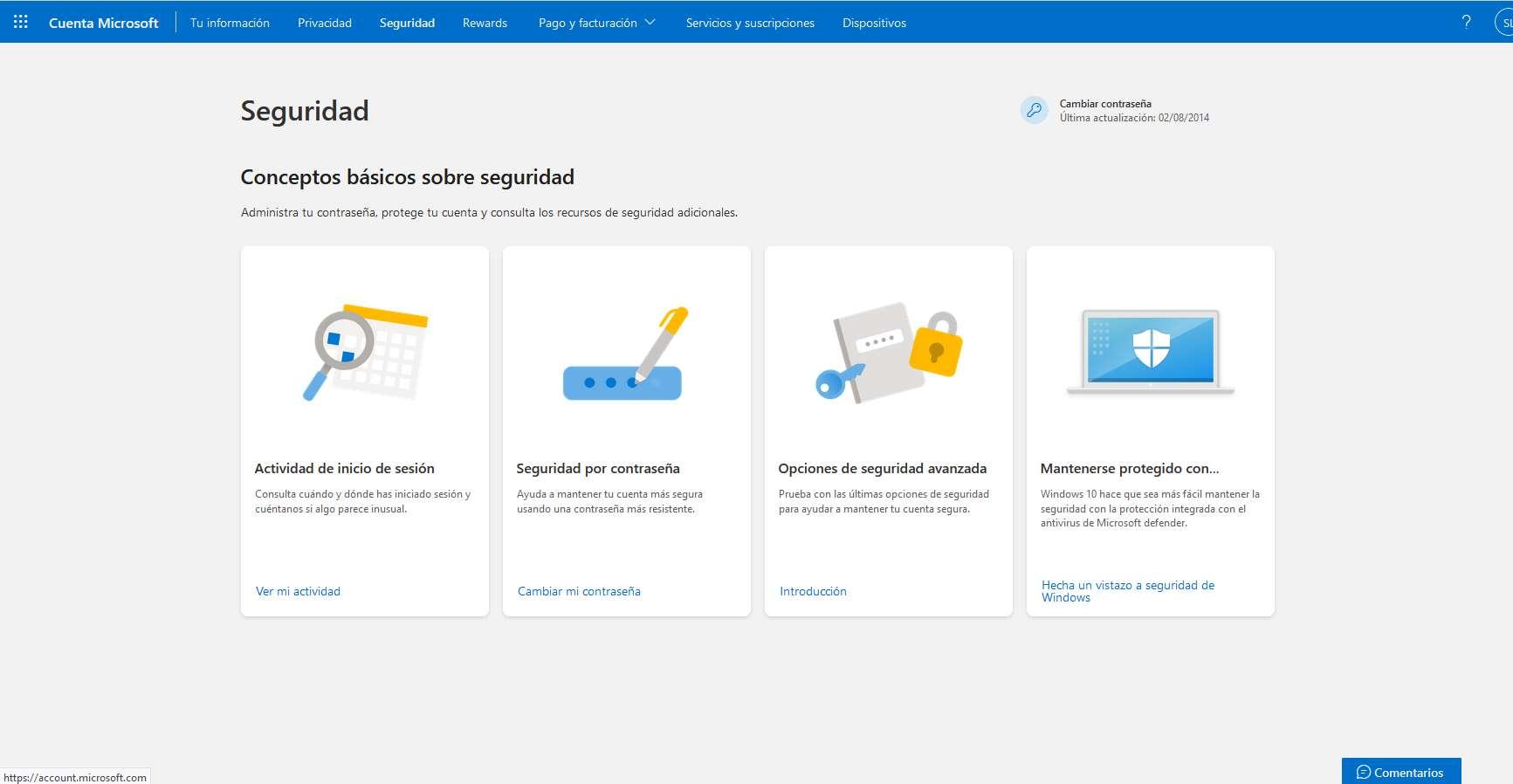

En este caso, simplemente nos tenemos que ir a la sección de «Cuenta Microsoft», en la zona superior pinchamos en «Seguridad», y justo debajo tenemos las diferentes opciones, entre las que podemos ver «Actividad de inicio de sesión», y un botón que nos indicará «Ver mi actividad«.

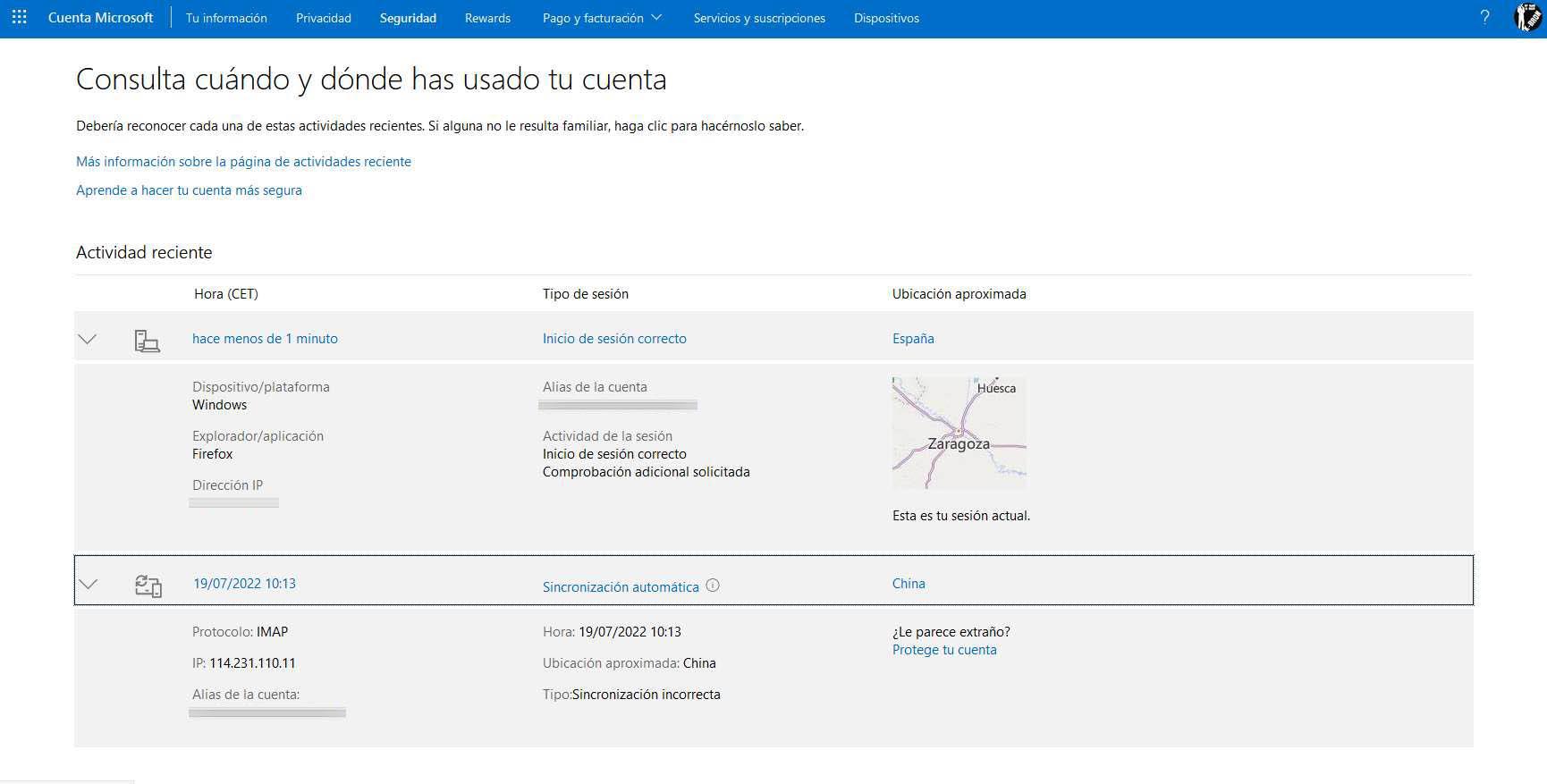

En este menú podemos ver todos los inicios de sesión, cuándo y desde dónde se ha utilizado nuestra cuenta. Por ejemplo, en esta zona de actividad reciente podemos ver que se ha iniciado sesión desde España y en un ordenador con Windows. Otra información importante, es que se ha intentado iniciar sesión con IMAP, y se ha introducido incorrectamente la contraseña de acceso.

Algo que nos ha gustado mucho, es que tenemos un menú específico muy bonito visualmente, a diferencia de Gmail que es simplemente una tabla.

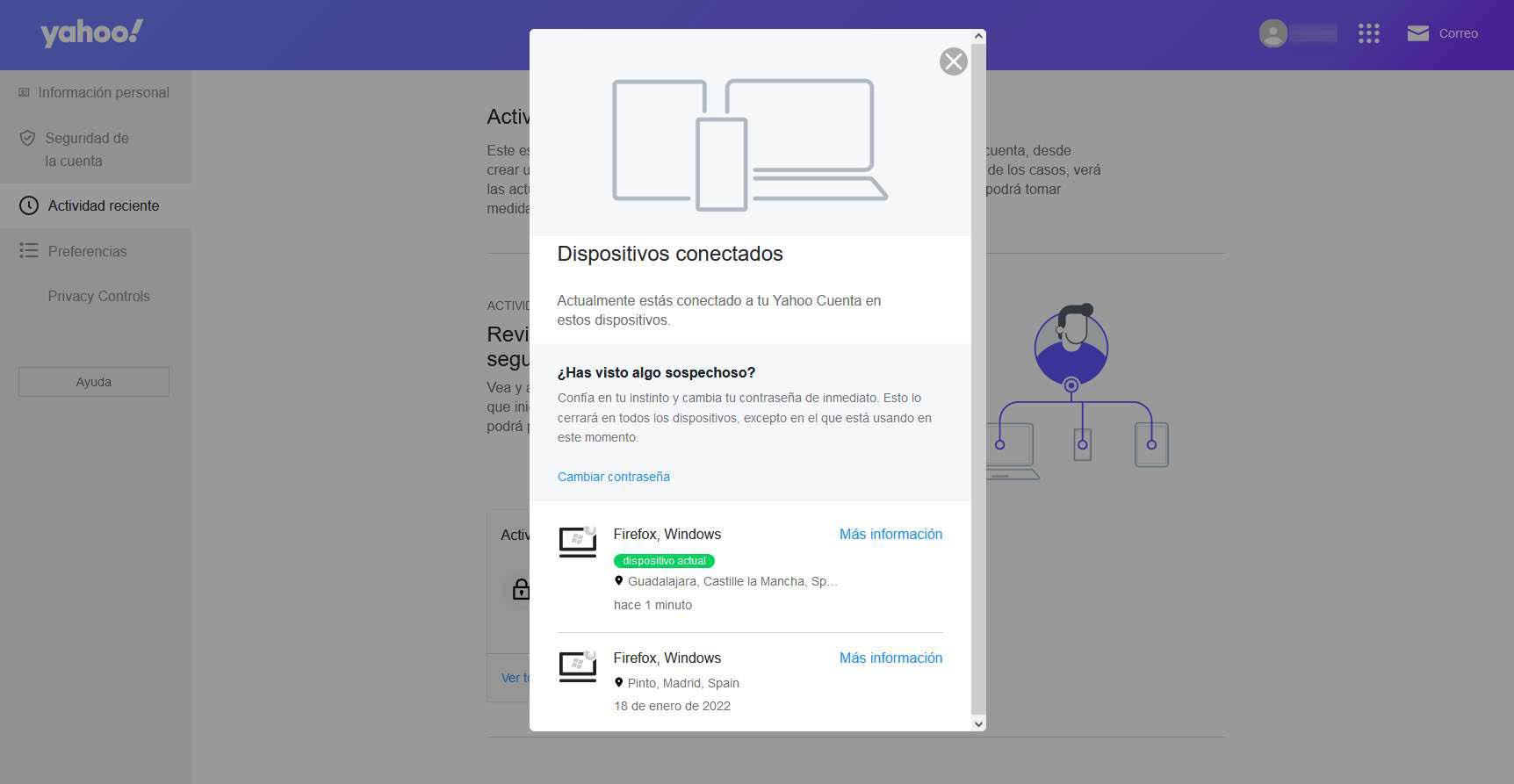

Ver inicios de sesión en Yahoo!

En el caso de Yahoo!, nos iremos al menú principal, nos aparecerán todos nuestros datos personales. Debemos pinchar en el menú izquierdo donde indica «Actividad reciente«.

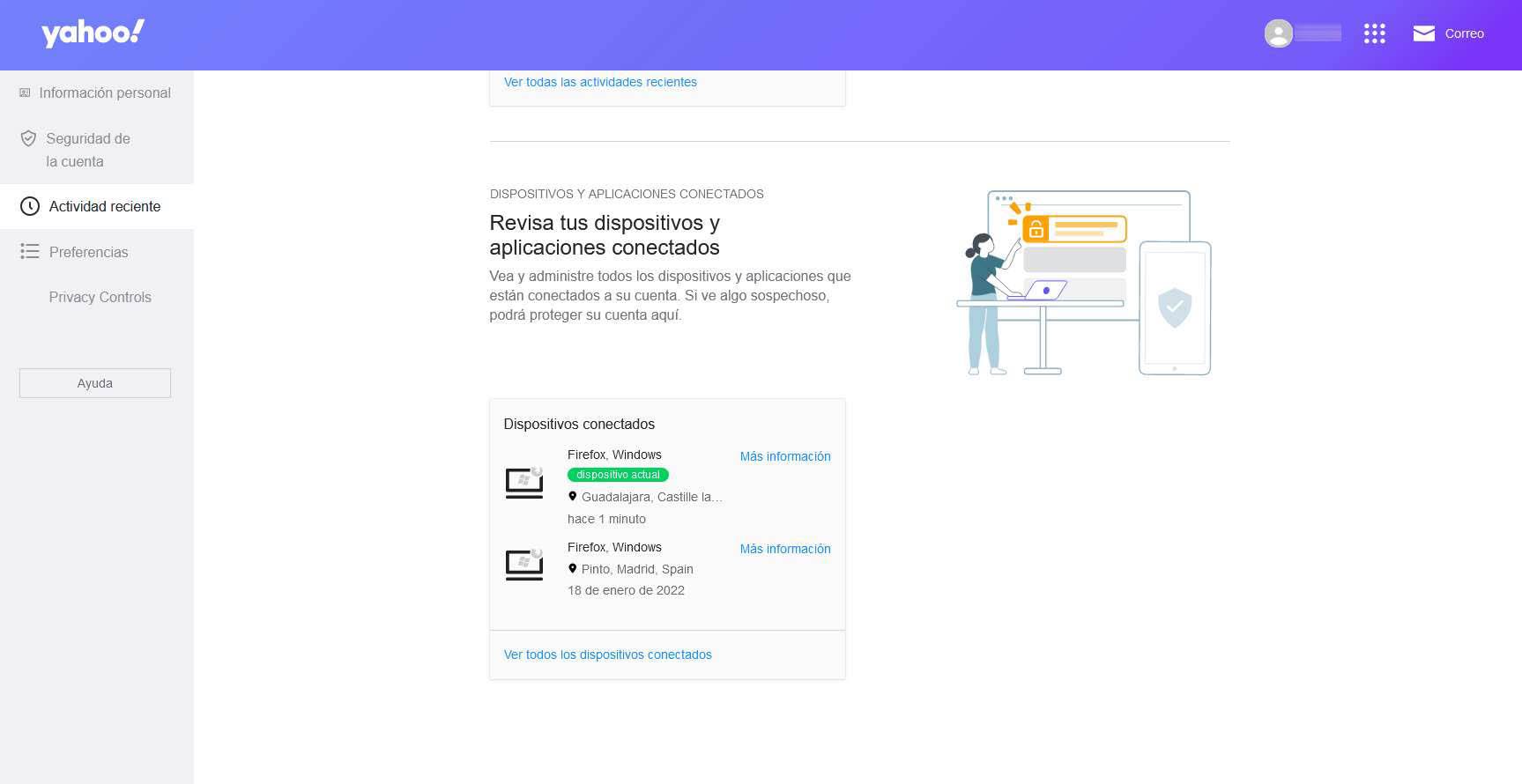

Aquí podemos ver la misma información que en Hotmail, básicamente nos aparecerán los dispositivos conectados, la ubicación aproximada y también la fecha exacta. Si pinchamos en «Más información» desplegaremos otro menú donde veremos todo esto en detalle.

En este nuevo menú más específico veremos la misma información, pero tendremos un acceso directo al menú de cambiar la contraseña, por si vemos algo inusual y pensamos que ha habido una intrusión.

Tal y como podéis ver, podemos controlar siempre y en todo momento qué dispositivos han iniciado sesión en nuestro correo. Si somos nosotros no tendremos ningún problema, pero si no has sido tú, deberás actuar muy pronto cambiando la contraseña y/o activando la verificación en dos pasos si no lo has hecho antes.

Analiza la cabecera de un correo para buscar amenazas

En primer lugar, vamos a explicar qué son las cabeceras de los e-mails. Podemos encontrarlo con el término header también. Se trata de la información donde aparecen los datos del remitente, destinatario, el asunto, la fecha o también los servidores que llevan a cabo la transmisión entre usuarios. Esta información, este encabezado o cabecera, es una parte fundamental del correo electrónico. Va a mostrar información esencial de quién está enviando un e-mail. No importa qué servicio estemos utilizando ni cuál sea la dirección, ya que en todos los casos vamos a encontrar el header.

Y sí, el encabezado de un e-mail puede servir también para determinar si un correo es fiable o no. Nos muestra información que podemos analizar y saber si podemos tener problemas o se trata de algo legítimo, que no nos va a afectar en nuestro día a día. Para poder analizar el header de un e-mail vamos a tener que acceder a él. En el caso de Gmail, que es sin duda la plataforma más popular hoy en día en España, simplemente tenemos que entrar en el correo que nos interesa, pinchamos en el menú de arriba a la derecha (los tres puntos) y le damos a Mostrar original. Podremos copiar al portapapeles toda la información de ese encabezado.

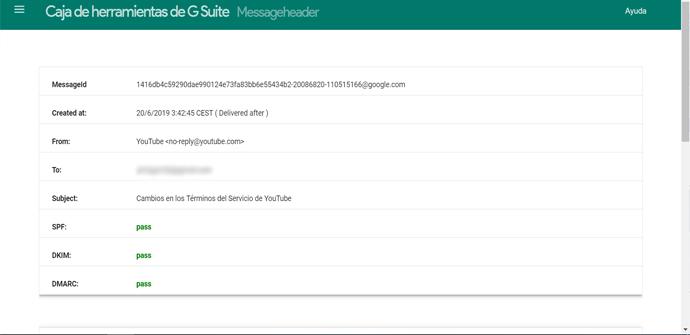

Messageheader

Una opción que tenemos disponible para analizar la cabecera de un correo electrónico es Messageheader. Es una función propia de Google, gratuita, y que permite simplemente pegar ese header que previamente hemos copiado y darle a analizar. Es un proceso muy rápido y sencillo.

En unos segundos, una vez le demos a analizar, nos mostrará información del remitente, cuándo crearon el e-mail, qué protocolo utiliza, etc. Podremos detectar también posibles retrasos y problemas, pero principalmente sirve para obtener información sobre el remitente y así determinar si realmente es seguro o podríamos estar ante un ataque Phishing.

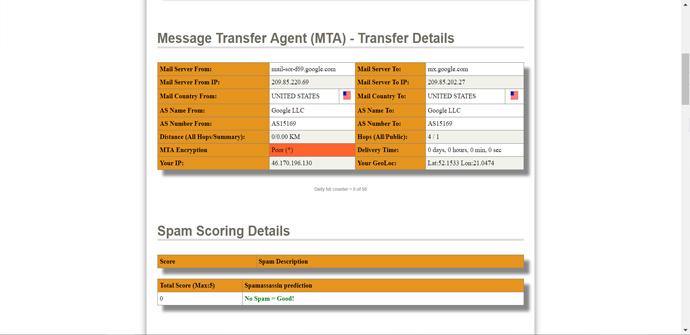

Mail Header Analyzer

También podemos utilizar la opción de Mail Header Analyzer. Como en el caso anterior, nos permite analizar la cabecera de un correo electrónico. Su funcionamiento es sencillo e intuitivo. Tenemos que acceder a su página web y allí pegar el header que ya hemos copiado anteriormente.

Posteriormente hay que darle a analizar. Nos mostrará información relacionada con quién está detrás de ese correo, qué protocolo ha utilizado, la fecha de entrega, si ha habido o no retrasos, etc. Además, podremos ver datos como la dirección IPv4 o la ubicación de ese e-mail.

Si pensamos por ejemplo en poder saber la ubicación de la fuente, puede ser muy interesante para evitar ataques de seguridad. Puede ser información que nos ayude a evitar ataques Phishing. Podremos ver la firma DKIM o el origen SMTP.

Mail Header

Otro servicio online similar es Mail Header. Cuenta con una interfaz bastante sencilla e intuitiva. Tenemos que pegar la cabecera que previamente hemos copiado y pinchamos en Submit. Automáticamente nos mostrará un cuadro lleno de datos, como la ubicación, la fecha e información del remitente.

Pero más allá de estos datos que mencionamos, también tiene un apartado para detectar Spam. Esto es muy interesante para saber si un e-mail que recibimos puede ser seguro o estamos ante algún tipo de amenaza. A través del correo basura también puede llegar malware o ser utilizado para ataques Phishing.

IP Tracker Online

La herramienta IP Tracker Online es otra más que hemos querido añadir a esta lista. También es gratuita y muy sencilla de utilizar. Para comenzar a usarla tenemos que ir a su página web. Allí tendremos que pegar el header del e-mail y automáticamente nos mostrará información relacionada con ese correo.

![]()

También nos ayudará a obtener más información sobre un remitente y poder llegar a la conclusión de si es seguro o no puede ser una amenaza. Podremos detectar así posibles ataques Phishing o correos Spam que lleguen a comprometer nuestra privacidad y seguridad.

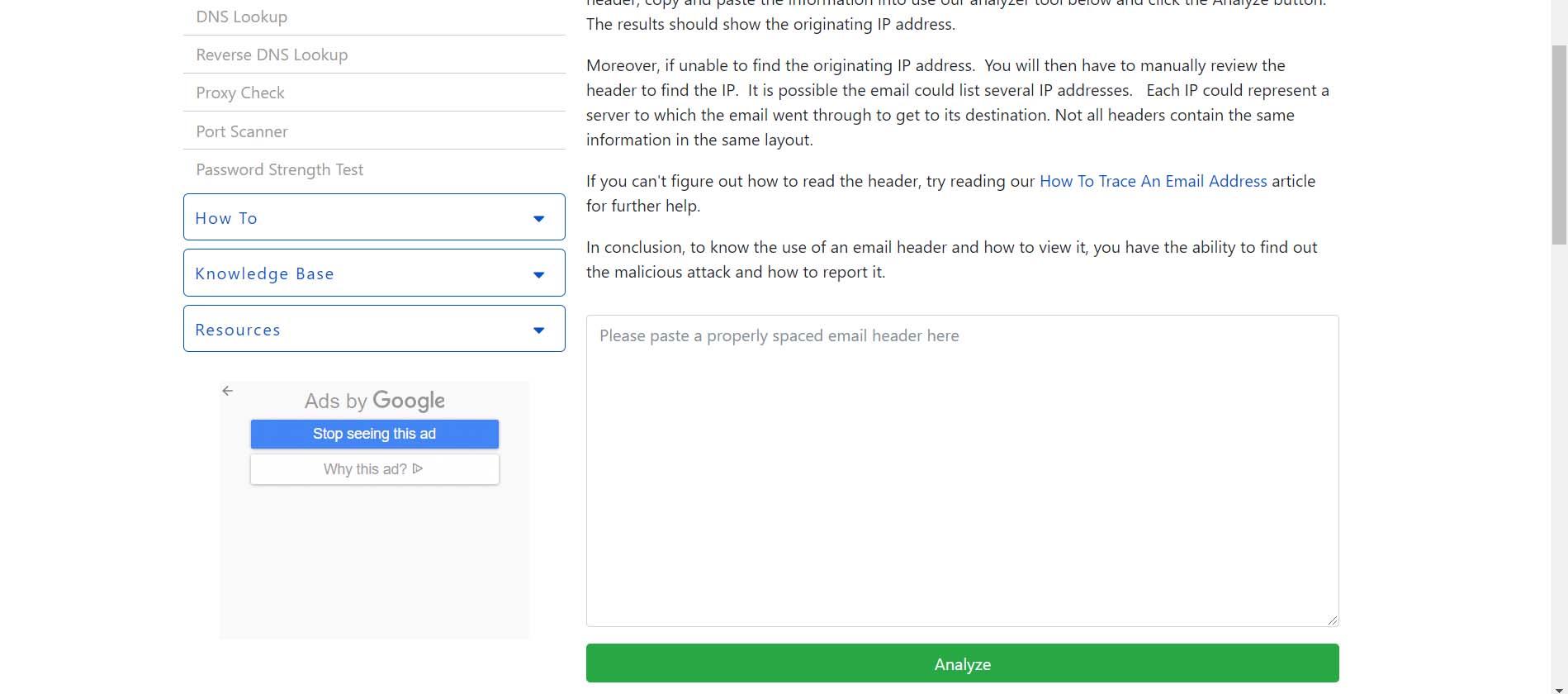

What is my IP

Con el servicio online de What is my IP también vamos a poder obtener información de la cabecera de un correo electrónico. Es una página donde también podremos ver datos relacionados con la conexión, como la IP, hacer una prueba de velocidad, etc.

Una vez más, lo que tenemos que hacer es copiar el header de un e-mail que nos interesa e ir al link de esta plataforma y encontrar el cuadro donde tenemos que pegarlo. Le damos a Analyze y automáticamente nos mostrará la información correspondiente con ese correo y podremos saber si se trata de un e-mail fiable o nos hace sospechar.

En definitiva, podemos decir que analizar el header o cabecero de un correo electrónico puede darnos pistas importantes sobre si se trata de una estafa, un posible ataque Phishing o Spam, o por el contrario es un correo legítimo con el que no vamos a tener problemas.

Nos muestra información referente al remitente. Hemos visto una serie de servicios gratuitos que podemos utilizar online, sin necesidad de instalar nada. En nuestro caso hemos probado todos y lo cierto es que funcionan muy bien para lo esencial que buscamos. No obstante, por ejemplo, Mail Header Analyzer lo consideramos bastante completo. Messageheader, por su integración con Google, también es muy útil.

Debemos siempre asegurarnos de que ese e-mail que acabamos de recibir es legítimo y no vamos a tener ningún problema. Más allá del sentido común, de tener los equipos actualizados correctamente o usar antivirus, podemos hacer uso también de este tipo de herramientas online que realmente son útiles en determinados casos para evitar Phishing y otras amenazas.

Todo lo que pueden hacer con tu e-mail

Podemos decir que hoy en día fiamos nuestros datos al correo electrónico. Por ejemplo, a la hora de recibir códigos de seguridad, almacenar archivos adjuntos, datos que hemos recibido y que son de importancia o cualquier información que nos llegue con un e-mail recibido o enviado. Todo esto hace que, en caso de que nos roben la cuenta, nuestra seguridad y privacidad puedan verse comprometidas. Vamos a ver hasta qué punto y qué podrían hacer con nuestra cuenta.

Acceder a información importante

Lo primero que podrían hacer con nuestra cuenta de correo electrónico es acceder a información y datos importantes que tengamos almacenados. Por ejemplo, podríamos haber recibido un contrato de trabajo o datos relacionados con una empresa y que todo eso estuviera disponible para un intruso. Además de que también podría tener carta libre para ver los archivos que has ido compartiendo con otros correos y, no solo esto, sino que podría ver las cuentas de correo de otros usuarios, como los de tu trabajo, amigos, familiares, etc.

Por un lado, nuestra propia privacidad podría verse comprometida. Podrían acceder a datos e información que tengamos guardados. Pero también podríamos comprometer indirectamente a otros, por lo que es fundamental proteger la cuenta de correo y no permitir que pueda entrar cualquiera.

Usar contraseñas de otros servicios

Este es un punto importante, ya que en parte el correo electrónico funciona como un gestor de claves. Seguro que en alguna ocasión te has olvidado de la contraseña para entrar en alguna red social, como podría ser Facebook, o cualquier página web. Le has dado a recordar y te han enviado la clave al e-mail.

Si un intruso tuviera acceso a la cuenta de correo electrónico, automáticamente podría tener el control de otras muchas cuentas. Esto puede ser un problema importante, ya que se podría producir un efecto dominó y que termine por entrar en muchos más servicios.

Suplantar la identidad

Este es otro problema evidente. Si alguien tuviera acceso a nuestra cuenta de e-mail, automáticamente podría usar esa dirección para contactar con otros en nuestro nombre. Podría incluso usar la agenda de contactos que tengamos en esa cuenta y enviar archivos o datos, así como obtener respuesta.

Pueden usar este método para el envío de malware. A fin de cuentas, es más probable que una persona abra un e-mail con un archivo adjunto si se lo envía alguien en quien confía. Eso es lo que pasaría si un tercero recibe un correo en nuestro nombre y no desde una cuenta desconocida.

Ver qué plataformas y servicios usamos

Podrían también utilizar la cuenta de correo electrónico para ver cualquier otra plataforma o servicio que usemos. A fin de cuentas, se queda registro a través de correos que recibimos, mensajes de usuarios por redes sociales, notificaciones… Todo ello está disponible a través de una simple búsqueda.

Si saben qué plataforma usamos, podrían incluirnos en listas de Spam personalizadas o incluso ataques Phishing donde utilicen nuestro nombre y lograr así una mayor probabilidad de éxito sin que tomemos medidas para evitarlo.

Usar la cuenta para atacar a otros

Por otra parte, un problema importante y que debemos destacar es que podrían usar la cuenta para atacar a otros usuarios. Puede que sean contactos nuestros o cualquier otra persona que no tenga ningún tipo de relación con nosotros. A golpe de clic y de enviar un mensaje o archivo adjunto podrían lograr su objetivo.

Podrían, por ejemplo, colar enlaces que lleven a páginas Phishing para robar claves de otros usuarios. También enviar malware que pueda comprometer la seguridad de otra persona al descargar un archivo adjunto o instalar cualquier cosa.

Acceder a otros servicios

Una de las cosas más peligrosas de que alguien tenga acceso a tu cuenta de correo no es solamente la visualización de todo lo que contiene esa dirección de mail, sino todo lo que conlleva, en algunos casos, como el dominio de Google, puesto que tu usuario y contraseña está asociado a otros servicios como Google Fotos, o Google Drive, entre otros, por lo que alguien que esté en tu Gmail podría entrar a ver las últimas fotos de tu móvil, o tus carpetas almacenadas en la nube. Lo mismo ocurriría con iCloud, o incluso Outlook, donde hasta podrían acceder a tu Word online y ver tus trabajos de universidad (algo menos peligroso pero también bastante privado). Eso sin olvidarnos de número de teléfono de tus contactos, y hasta tu historial de llamadas o ubicación actual del smartphone.

Es por ello que tenemos que tener mucho cuidado, el correo puede ser la vía de acceso de tu cuenta bancaria, pero también de tus datos más sensibles y privados, así que intenta siempre tener una doble verificación, y una contraseña complicada, ya que es más importante de lo que crees, y los hackers saben donde ir a buscar una vez dentro.

Cómo proteger la cuenta de correo electrónico

Hemos visto qué podría ocurrir si un intruso llega a tener acceso a nuestra cuenta de e-mail. Podría afectar tanto a la seguridad como a la privacidad. Por ello vamos a ver algunas recomendaciones importantes que podemos tener en cuenta para proteger nuestra dirección y evitar problemas.

Proteger la cuenta

Lo primero y más importante es proteger la cuenta. Esto es fundamental para evitar que cualquiera pueda acceder a ella. Pero debemos hacerlo correctamente. Hay que utilizar una contraseña que sea segura, que cumpla con todos los requisitos y no pueda ser averiguada fácilmente. Debe contener letras (tanto mayúsculas como minúsculas), números y otros símbolos especiales.

Pero además de la clave, es muy importante que configuremos la autenticación en dos pasos. Es una barrera extra de seguridad y las principales plataformas como pueden ser Gmail y Outlook cuentan con esta función. Si alguien quiere iniciar sesión con nuestra cuenta, incluso sabiendo la contraseña, va a necesitar un segundo paso que puede ser, por ejemplo, un código recibido por SMS.

Y algo básico es contar siempre con herramientas de seguridad. Un buen antivirus puede alertarnos de la entrada de amenazas y evitar que nuestros sistemas se infecten con alguna de las muchas variedades de malware. Es necesario que tengamos siempre esto presente y no cometamos errores.

No exponer la dirección de forma pública

Esto también es muy importante. Uno de los problemas del correo electrónico es la entrada de Spam. Puede ser utilizado como un medio para colar malware en nuestros sistemas. Ahora bien, ¿Cómo obtienen nuestra dirección de correo electrónico? Una de las formas más comunes es a través de bots que rastrean la red en busca de direcciones para incluir en su lista.

Por tanto, no debemos hacer pública nuestra dirección de e-mail a la hora de poner un mensaje en un foro o comentario en una página web. Podría estar disponible para que cualquiera llegara a conocer la dirección. Por esto mismo, si necesitas tener un correo electrónico visible, lo ideal en estos casos es que te crees uno aparte al que usar de manera privada para realizar otras gestiones. De esta manera, no corres el riesgo de que esté expuesto y puedan intentar acceder a él, especialmente si está visible a un gran público.

Utiliza una contraseña única para tu cuenta de correo

Uno de los errores más comunes, y que todos hemos cometido alguna vez, es utilizar la misma contraseña para varias aplicaciones o servicios. Lo hemos hecho porque recordar una gran cantidad de contraseñas a veces resulta complicado.

También, cometemos el gran error, de que, si bien tenemos contraseñas diferentes, las guardamos en nuestro navegador web, para no tener que introducirla cada vez que queramos iniciar sesión bien sea en nuestro correo o en cualquier otro sitio web.

En ambos casos, estamos cometiendo un error muy grave, ya que, en el primero, si descubren nuestra contraseña, al tener la misma para todo, serán capaces de entrar a cualquier cuenta tanto de nuestro correo como de cualquier aplicación que utilicemos y que pongan a prueba esta contraseña.

Y, por otro lado, al guardar la contraseña en nuestro navegador, facilitamos a cualquier persona que pueda acceder a él, sea conocida o no, el acceso a nuestras aplicaciones web. Entre estas aplicaciones, se encuentra el correo, dado que, si tenemos la contraseña guardada o recordada en el navegador, únicamente bastará con hacer un clic para iniciar sesión y dar completo acceso a nuestra información.

Lo más recomendable, es utilizar siempre una contraseña diferente para cada aplicación. Para evitar tener que recordarlas todas, podríamos utilizar un gestor de contraseñas que podremos consultar cada vez que necesitemos entrar en alguna aplicación y no recordemos alguna de ellas, de esta manera estaremos mucho más protegidos.

Evitar el malware

Por supuesto es esencial también evitar la entrada de malware. El software malicioso puede ser usado por un atacante para robar claves y comprometer el buen funcionamiento. Para evitar la entrada de virus, algo muy interesante es contar con un buen antivirus, como podría ser Windows Defender, Avast o Bitdefender.

La protección del sistema no solo la podemos lograr con un antivirus, sino que hay otros programas como pueden ser un firewall o incluso complementos para el navegador. El objetivo siempre es detectar las amenazas y eliminarlas en caso de que tengamos alguna en el equipo.

Tener todo actualizado

Pero para mantener la seguridad y evitar problemas algo que debemos tener en cuenta es contar con las últimas versiones. Esto aplica al propio sistema operativo que estemos utilizando, pero también a cualquier aplicación que hayamos instalado para el correo electrónico en el móvil o en el ordenador.

Esto puede ayudarnos a evitar que haya vulnerabilidades que puedan ser explotadas por terceros. En muchas ocasiones surgen fallos que debemos corregir lo antes posible para evitar la entrada de intrusos.

Sentido común

Pero si hay algo imprescindible para proteger las cuentas de correo electrónico o cualquier otro servicio que usemos en nuestro día a día es el sentido común. Debemos evitar cometer errores, como por ejemplo descargar archivos adjuntos sin saber realmente quién lo ha enviado, iniciar sesión en plataformas no oficiales o desde links sospechosos, etc.

La mayoría de ataques cibernéticos tienen lugar después de un descuido del usuario. Y esto también aplica a los problemas con el correo electrónico. Debemos evitar cometer errores que comprometan la seguridad y privacidad al navegar.

Dentro de los descuidos que más se repiten se encuentra por ejemplo el hecho de que hay muchas personas que confían su contraseña a un tercero y luego termina siendo contraproducente. Debemos tener muy claro que nunca debemos compartir nuestras contraseñas, ni siquiera si nos la piden desde algún supuesto equipo de soporte de nuestro correo electrónico o alguna otra aplicación.

En definitiva, si alguien tuviera acceso a nuestra cuenta de correo electrónico podríamos tener problemas importantes. Hemos visto de qué manera nos afecta, pero también qué podemos hacer para estar protegidos y evitar en todo momento que ocurra algo negativo para nuestra seguridad.

No uses la misma cuenta para todo

Algo que va relacionado con el punto de no exponer nuestro email, pero que no solo aplica a ello, sino que, utilizar la misma cuenta para muchos servicios, aunque no mostremos la dirección, puede ser muy peligroso, debido a las filtraciones de alguna webs, donde podrán conseguir nuestra contraseña y correo, y esto, si lo usamos en todos los lugares, dará acceso a más cuentas nuestras, por tanto, si vas a abrirte una cuenta bancaria, o tratar correos de negocios, ábrete una cuenta nueva, y solamente úsala en estos casos, dejando una secundaria para foros, webs poco conocidas, etc.

E-mails que no debes abrir o tener cuidado

Hay determinados correos electrónicos que simplemente con echar un vistazo ya sabemos que son peligrosos. Nos muestran algunas señales que nos hacen dudar. Vamos a ver cuáles son las principales.

Direcciones que no conoces

Lo primero a tener en cuenta es cuando recibimos una dirección que no conocemos o ésta es extraña. Esto puede indicarnos que se trata de una estafa o de algún tipo de peligro. No decimos que directamente borremos el e-mail, pero sí que se tenga cuidado a la hora de abrirlo e interactuar con él.

Algo importante es cuando recibimos un correo Spam. Hay que tener en cuenta que nunca debemos contestar a este tipo de correos. Esto es así ya que en caso de que respondamos estaríamos diciendo que efectivamente hay un usuario activo detrás de esa cuenta. Eso pondría en riesgo nuestra privacidad y estaríamos dando nuestros datos.

Por tanto, lo primero a tener en cuenta es la propia dirección de ese correo que hemos recibido. Hay que observarla muy bien y en caso de dudas nunca debemos interactuar.

Asuntos en el mensaje que piden rapidez o urgencia

El asunto del mensaje puede ser la clave para saber si es una estafa o no. Normalmente los correos electrónicos que tienen algún peligro detrás suelen utilizar asuntos de mensaje que evocan a la urgencia o rapidez. Por ejemplo nos indican que nuestra cuenta ha sido robada, que tenemos que llevar a cabo una acción para que nuestro equipo no esté en peligro, etc.

Lo que buscan básicamente es llamar la atención. De esta manera picamos en el anzuelo y accedemos a ese correo. Ahora bien, dentro del mismo puede contener algún enlace o archivo adjunto malicioso y afectar a nuestra seguridad.

Piden datos personales

Otro tipo de correo electrónico que recibimos y que puede ser un problema es cuando piden datos personales. ¿Nos dicen que rellenemos un formulario donde nos piden datos como nuestro teléfono, DNI, dirección…? Puede tratarse de un engaño para simplemente obtener nuestros datos personales para fines publicitarios o incluso venderlos a terceros. Lo mejor, a no ser que estemos muy seguros de que ese correo no es malicioso, es que nunca interactuemos con ellos.

Traen enlaces sospechosos

Por supuesto cuando hay un enlace sospechoso lo mejor es ignorar ese correo. Puede tratarse de un ataque Phishing que busque que iniciemos sesión en un determinado servicio a través de sus enlaces. En realidad, al poner nuestro usuario o contraseña vamos a enviar la contraseña a un servidor controlado por los atacantes.

En qué ayuda el mecanismo DMARC

DMARC son las siglas de Domain-based Message Authentication, Reporting and Conformance. En español lo podríamos traducir como Autenticación de Mensajes Basada en Dominios, Informes y Conformidad.

Permite a los responsables de un dominio de correo electrónico poder protegerlo y evitar que haya un uso sin autorización. Básicamente es lo que conocemos como e-mail Spoofing, que es la suplantación de identidad y una de las técnicas más utilizadas para llevar a cabo ataques por e-mail.

Por tanto, el objetivo de DMARC es proteger el correo electrónico y evitar que ese dominio pueda ser utilizado para llevar a cabo ataques que pongan en riesgo la seguridad de una organización o de usuarios particulares. Así logra evitar que pueda ser utilizado para enviar ataques Phishing, Spam y cualquier otra ciber amenaza.

Un servidor de correo que actúe como receptor puede observar la entrada de DNS de DMARC y autenticar ese e-mail según la información disponible. En caso de que ese correo haya pasado el proceso de autenticación, puede pasar y llegar a la bandeja de entrada. Significaría que es fiable.

Hay que indicar que DMARC es compatible y funciona junto a otros mecanismos de autenticación, como SPF y DKIM. Un propietario de un dominio de correo podría hacer pública la información de los registros DNS y poder ser verificados por terceros.

DMARC 2.0

Uno de estos estándares de seguridad es DMARC 2.0. Se trata de un estándar que sirve para verificar los mensajes basados en el dominio. Es una manera de que los propietarios de dominio controlen qué remitentes pueden enviar correos electrónicos utilizando su dominio. Hoy en día DMARC es muy utilizado y está presente en más del 80% de las bandejas de entrada de correo.

DMARC 2.0 traerá importantes mejoras de seguridad. Va a unirse a firewalls y cifrado SSL/TLS en páginas web para mejorar la seguridad.

Otros estándares de seguridad

Por suerte la tecnología ha avanzado mucho en los últimos años y con ella también las mejoras de seguridad que podemos utilizar. Un ejemplo es cuando mencionamos el correo electrónico. Tenemos una serie de funciones y características que podemos utilizar para preservar siempre nuestra privacidad y seguridad. Una manera de evitar la entrada de amenazas que pongan en riesgo el buen funcionamiento de nuestros equipos.

Vamos a hacer mención de algunos nuevos estándares de seguridad que hacen que el e-mail sea más fiable. De esta forma los usuarios estaremos más protegidos frente a los múltiples ataques que pueden llegar a través del correo electrónico. Además del estándar DMAR.

BIMI

Otro nuevo estándar que aportará una mejora en seguridad a la hora de utilizar el correo electrónico es BIMI. En este caso sirve para identificar las imágenes que aparecen junto al mensaje. Una vez se ha verificado a través de DMARC, un e-mail que sea considerado seguro podrá incluir una imagen o logo que aparecerá en la bandeja de entrada en lugar del icono genérico.

De momento se trata de un estándar piloto que poco a poco irán implantando los proveedores. Es de esperar que esto también suponga un mayor uso del estándar DMARC y, en definitiva, que utilizar el e-mail sea más seguro.

AMP para correo electrónico

Es un protocolo capaz de acelerar la carga. AMP para e-mail crea la posibilidad de crear aplicaciones interactivas en AMP que van a permanecer directamente en la bandeja de entrada. No sería necesario que los usuarios hagan clic en una web independiente.

A través de esta función se podría autenticar a los remitentes y cifrar los datos enviados. Esto sin duda aporta un extra de seguridad. También aporta una gama importante de aplicaciones basadas en el correo electrónico.

STARTTLS y MTA-STS

Por un lado, tenemos STARTTLS, que es un protocolo de seguridad de correo electrónico que permite a los clientes y servidores intercambiar datos de forma cifrada, utilizando para ello TLS o SSL. Básicamente es algo similar a HTTPS al cargar páginas web.

Y, por otra parte, está MTA-STS, que es un estándar relacionado que lleva esto un paso más allá y puede requerir comprobaciones de autenticación y cifrado para las conexiones entre servidores de correo.

En definitiva, estos son algunos estándares que pueden mejorar la seguridad del correo electrónico. Ya hemos mencionado que es cada vez más utilizado y esto significa que también es algo muy recurrido por parte de los piratas informáticos para llevar a cabo sus ataques. Es importante siempre mantener la privacidad y seguridad.

A través del correo electrónico pueden llegar muchas amenazas en forma de malware y ataques como el Phishing. Es vital siempre protegerse y no correr riesgos que puedan comprometer nuestra seguridad. Son muchos los proveedores que tenemos a nuestra disposición y algunos de ellos están basados específicamente en la seguridad y privacidad de los usuarios.

Cómo detectar archivos adjuntos maliciosos

Los piratas informáticos utilizan este medio para llevar a cabo sus ataques. Pueden enviar un correo que contenga malware en un archivo adjunto. Pueden también llevar a cabo ataques Phishing con el objetivo de robar nuestras credenciales y contraseñas. Es, en definitiva, un servicio de Internet tan utilizado como peligroso si no tomamos medidas adecuadas y cometemos errores.

Con un simple archivo adjunto podrían infectar nuestro equipo. Por ello es importante evitarlo, utilizar el sentido común y saber identificar cuándo puede ser una amenaza. Por ello vamos a dar una serie de consejos para explicar cómo detectar archivos adjuntos maliciosos y qué hacer en caso de que nos topemos con uno.

Este problema es muy frecuente y puede afectar a todos los usuarios en algún momento. podemos recibir un correo que aparentemente es normal, sin mostrar peligro alguno, pero realmente guarda un archivo adjunto que puede atacar nuestro sistema.

- Observar la extensión del archivo: algo muy importante es mirar la extensión del archivo. Hay determinadas extensiones que debemos evitar a toda costa, como son .jar, .cpl, .bat, .js o .wsf. Pero también hay otras más comunes que pueden ser utilizadas por los ciberdelincuentes para llevar a cabo sus ataques, como pueden ser un simple archivo PDF o Word. También los .exe, aunque es raro que hoy en día nos llegue un archivo de este tipo ya que normalmente el proveedor de correo electrónico lo va a bloquear. Es importante por tanto que miremos bien la extensión del archivo. No obstante, incluso en archivos que consideremos seguros habría que tomar precauciones y evitar abrirlos si vemos también alguno de los siguientes puntos sospechosos.

- Quién es el remitente: esto también es fundamental. ¿Conocemos al usuario que nos envía ese e-mail? Puede que sea algún familiar o amigo que nos envía algo que estamos esperando. Puede que se trate de alguna cuenta desconocida y de la que debamos desconfiar. Sin embargo, hay que tener cuidado también en este sentido, ya que un usuario conocido ha podido mandar ese archivo adjunto malicioso de forma inconsciente. Puede que le hayan robado la cuenta o que su equipo esté infectado y reenvíe correos de este tipo.

- Contenido general del e-mail: sin duda es otro punto clave para determinar si un correo electrónico, si un archivo adjunto que recibimos, puede ser un peligro. Debemos observar detalles en la forma de escribir, si hay posibles traducciones mal hechas, etc. Por tanto, es importante que observemos el contenido general de ese correo para determinar si puede haber o no algo que nos haga sospechar. Alguna pista que nos indique que estamos ante un e-mail peligroso.

- Piden algún tipo de datos: a veces podemos recibir un correo electrónico en el que nos piden datos personales. Puede que nos inviten a abrir ese archivo adjunto para obtener más información al respecto. Eso debería hacernos sospechar y mostrarnos que posiblemente estemos ante un intento de estafa.

- Asunto sospechoso: por supuesto, también hay que observar el asunto del mensaje. ¿Nos piden con urgencia que abramos ese archivo? ¿Tal vez nos indican que hemos ganado un premio y que la información está en ese PDF o Word que hemos recibido? Eso también nos da pistas de que podemos estar ante un archivo adjunto peligroso.

Qué hacer si recibimos un archivo adjunto malicioso

Es muy importante que si recibimos un archivo adjunto malicioso tomemos precauciones. Algo básico es nunca llegar al abrirlo. Necesitamos cuidar nuestro sistema y algo muy negativo sería abrir un archivo malicioso y que pueda comprometer nuestra seguridad.

También es interesante no interactuar de ninguna manera con ese correo electrónico. No ya el hecho de descargar ese archivo, sino tampoco responder o hacer clic en algún link que nos envíen. De esta forma evitaremos problemas que puedan comprometer nuestra seguridad.

Lo mejor llegado el caso es borrar directamente ese correo electrónico que hemos recibido. Además, si queremos garantizarnos que no vamos a recibir más correos desde esa cuenta siempre podremos darle a bloquear. Así no tendremos problemas si en algún momento nos pilla despistados y abrimos ese archivo que recibamos.

Qué hacer si nos han hackeado

Si se da el caso de que sabemos a ciencia cierta, que nos han hackeado, tendremos que actuar lo más rápido posible para que no llegue a problemas mayores. Tendremos que tomar algunas medidas, las cuales nos ayudarán a proteger la cuenta, a nosotros mismos, y a los usuarios con los que tengamos contacto. Algunos de estos pasos son:

- Cambiar contraseña: Esto es el primer paso que debemos tomar. Cambiar la contraseña de inmediato es muy importante, y debemos asegurarnos de que esta nueva es muy fuerte. Por otro lado, si es posible debemos aplicar la solución de cerrar la sesión en todos los equipos donde esté iniciada. Algunos servicios permiten esto desde sus opciones.

- Activar 2FA: La autenticación en dos factores es algo que deberíamos tener de antes, pero en caso de que no sea así, lo mejor es activarla. De este modo no será suficiente con la contraseña, sino que será necesario un código o una habilitación del acceso desde nuestro dispositivo móvil.

- Escanear el equipo: Puede darse el caso de que un hackeo, llegue a nuestro equipo. Por lo cual es necesario realizar un escaneo de todo el sistema, buscando posibles virus o cualquier mal que pueda estar en él. En algunos casos, incluso será necesario realizar análisis sin conexión a internet para detectar mejores programas maliciosos que se oculten gracias a la red.

- Notificar a contactos: Debemos decirles a los usuarios con los que contactamos por mail, que no hagan caso a lo que reciban de nosotros. Ya que podría ser algo que propague todavía más el propio ataque.

- Contactar con el proveedor: Si sospechamos que han atacado nuestra cuenta, algo que nos puede ayudar es contactar con el proveedor. Estos nos facilitarán un soporte técnico que nos puede ayudar mucho en muchos casos.

- Denunciar: Si vemos que el problema es muy grave, donde ya se ha podido acceder a datos muy privados o incluso suplantaciones de identidad, es bueno interponer la correspondiente denuncia. De este modo, podrá ser investigado a fondo para que las autoridades puedan hacer lo que consideren oportuno.

Recuerda que los correos son fuentes de información privada. Por lo cual deben estar correctamente protegidos ante posibles ataques, ya que puede causar daños muy grandes en los usuarios.