En RedesZone os hemos hablado en muchas ocasiones sobre lo importantes que son las copias de seguridad, y qué hay que tener en cuenta a la hora de realizarlas. También os hemos dado una serie de consejos si vas a almacenarlas en la nube. Hoy os vamos a explicar qué es una copia de seguridad 3-2-1, para salvaguardar todos nuestros datos y que sea complicado perder toda la información ante un desastre.

A la hora de realizar una copia de seguridad de nuestro sistema o de nuestros datos, no solo es necesario realizar la copia de seguridad en local, o remoto (cloud) y darlo por hecho. ¿Qué ocurriría si un ransomware infecta nuestro equipo? No solo afectaría a los datos que tengamos en el equipo, sino también a nuestra valiosa copia de seguridad. Lo mismo ocurre si solamente la almacenamos en la nube, ¿y si no está disponible en un determinado momento?

Copias de seguridad 3-2-1: ¿qué son y cómo podemos realizarlas?

Para evitar casi cualquier contingencia, para realizar una buena copia de seguridad, debemos realizar el esquema de backups 3-2-1. ¿En qué consiste este esquema a la hora de realizar copias de seguridad?

- 3 copias de seguridad en total

- 2 soportes diferentes donde tengamos estas copias de seguridad

- 1 copia de seguridad externa u offline, alejada físicamente de la ubicación

Realizar 3 copias de seguridad, no solamente una

Cuando vamos a realizar una copia de seguridad de nuestros datos, nuestro sistema operativo, o de cualquier información que tengamos en nuestro ordenador y que consideremos muy valiosa, debemos hacer tres copias de seguridad en total. Dependiendo de lo que vayamos respaldar, será necesario hacer uso de programas como Acronis True Image para Windows, el cual nos permitirá realizar múltiples copias de seguridad, e incluso nos permitirá subirla al Cloud de la empresa de manera totalmente cifrada.

Dos de estas copias de seguridad las tendremos almacenadas localmente en nuestro hogar, o en la empresa, pero en soportes distintos. Esto significa que podremos almacenar una copia de seguridad en un servidor NAS, para que esté disponible en red siempre que lo necesitemos, pero también es recomendable que almacenemos una copia de seguridad en un almacenamiento offline, como por ejemplo, en un disco duro externo o en un DAS, el cual solo conectaremos en caso de necesitar una recuperación de nuestros datos.

Si haces uso de un DAS, sería ideal que también tuviera la posibilidad de configurarse en RAID 1, RAID 5 u otro tipo de RAID, el cual nos permita evitar posibles problemas de un mal funcionamiento de un disco, de esta forma, toda la información la tendremos replicada en uno o varios discos.

Por último, la tercera copia de seguridad la deberemos realizar en un servidor remoto fuera de nuestro hogar o empresa. No importa si vamos a almacenar esta copia de seguridad en la nube, o vamos a utilizar un servidor NAS remoto que esté físicamente en otra ubicación. Hoy en día tenemos múltiples formas de realizar este paso, como por ejemplo contratar almacenamiento en cualquier servicio de «los grandes», como Dropbox, Google Drive, Microsoft OneDrive y muchos otros, e incluso podremos contratarlo en Amazon AWS si queremos algo más profesional.

Tal y como habéis visto, haciendo el esquema de copia de seguridad 3-2-1, tendremos las suficientes garantías para no tener ningún tipo de problema en caso de desastre. No solo es importante realizar una copia de seguridad, sino verificar que está actualizada y que funciona correctamente. En muchas ocasiones realizamos la copia de seguridad y no comprobamos si está correctamente realizada.

Consejos para proteger eficazmente tus copias de seguridad

Las copias de seguridad son cruciales para asegurar que las personas continúen con la operativa a pesar de alguna situación adversa que pueda comprometer la privacidad e integridad de los datos, como los populares ataques de ransomware. Por este motivo, os vamos a realizar una serie de recomendaciones muy importantes para mantener vuestra copia de seguridad a salvo, y es que no solamente es importante realizar copias de seguridad, sino realizarlas correctamente y también mantenerlas.

Habilitar el cifrado en los backups

Más que nunca antes, un punto crítico de las copias de seguridad es que cuenten con cifrado. Así como el tráfico de datos que se dan a través de las VPNs cuentan con altos niveles de cifrado, especialmente por los datos en tránsito por la red, las copias de seguridad también lo deben estar. Originalmente, el acto de habilitar el cifrado de las copias de seguridad era algo opcional y en muchos casos, este venía desactivado. Por lo que una buena parte de los usuarios y/o incluso los propios técnicos de soporte, no acostumbran a revisar las opciones de configuración y consideran habilitarla.

He aquí la importancia de que todos los niveles de organización tengan conciencia respecto a la importancia de mantener los datos cifrados, especialmente cuando se está realizando teletrabajo. Existen procesos que generan altas cantidades de conjuntos de datos, los cuales no podrían estar expuestos. Principalmente por su naturaleza de contar con contenido sensible como datos personales, financieros, comerciales o económicos.

Una opción que acostumbra a tener buen nivel de aceptación y puesta en práctica es el canal de comunicaciones internas de una organización. Si eres responsable de soporte, elabora tutoriales claros, intuitivos y concretos sobre actividades como: habilitar cifrado de las copias de seguridad, cómo crear las copias, buenas prácticas y otros consejos prácticos.

Es posible que la empresa para la que trabajas, suele enviarte correos electrónicos con informaciones de todo tipo. Si es así, presta atención a los contenidos que comparten. Muchos de estos tienen que ver con una mejor gestión de nuestros programas de ofimática o productividad en general. Otros, pueden tener relación con la seguridad y privacidad de los datos, como, por ejemplo, crear copias de seguridad correctamente.

Realiza copias de seguridad de (todos) los datos necesarios

Cualquier tipo de dato o conjunto de datos que desees recuperar ante cualquier eventualidad, debe estar incluido en las copias de seguridad. Por otro lado, es bueno tener claras las políticas y procedimientos en relación a las copias de seguridad de los datos que generas mediante los distintos servicios en la nube. Es bueno tener en cuenta que se cree que los datos que se encuentran almacenados en la nube, ya cuentan como copias de seguridad de manera automática. O peor aún, creen que nunca será posible borrar esos datos de la nube, como si ésta fuese un disco de almacenamiento con capacidades infinitas.

Otro aspecto que no debes descuidar de las copias de seguridad es la regla 3-2-1. ¿En qué consiste este esquema a la hora de realizar copias de seguridad?

- 3 copias de seguridad en total.

- 2 soportes diferentes donde tengamos estas copias de seguridad (un disco duro externo y un servidor NAS, por ejemplo)

- 1 copia de seguridad externa u offline, alejada físicamente de la ubicación (en la nube o en otro NAS/DAS que esté fuera de la empresa físicamente)

El propósito de esta regla es que reduzcan al mínimo las posibilidades de contar con terribles secuelas como consecuencias de ataques como ransomware, o actividades causadas por el malware en general. Incluso esto ayudaría a que la organización no sea vea afectada frente a posibles inclemencias meteorológicas (tormentas eléctricas, fuego etc).

Confirma que las copias de seguridad realmente funcionan

No hay nada peor que realizar una copia de seguridad, y cuando vayamos a utilizarla para restaurar un sistema, no respondan o no estén disponibles en el momento en que realmente las necesitamos. En el caso de que intentes restaurar una determinada copia de seguridad y realizar teletrabajo, asegúrate de seguir detalladamente las instrucciones proporcionadas por el departamento de soporte. En caso contrario, no dudes en comunicarte con ellos para recibir la asistencia que necesitas.

Hacemos énfasis en la calidad de las comunicaciones internas de una organización respecto a las copias de seguridad. Más que nada porque a más de un colaborador, le ocurrirá una situación en la que debe restaurar cierta copia de seguridad. Si este no tiene claro qué hacer o cómo hacerlo debido a falta de instrucciones o soporte no disponible de manera adecuada, será una experiencia muy mala.

Realiza pruebas con las copias de seguridad

Como responsables de soporte técnico, no debemos asegurarnos de que las copias de seguridad funcionen solamente con el propósito de pasar las pruebas de auditoría. Más bien, hay que someter a las copias de seguridad, sus creaciones y restauraciones a situaciones reales, como, por ejemplo, los colaboradores que van a comenzar a trabajar de manera remota, pero con un ordenador distinto al que tenía antes.

El escenario descrito con anterioridad es uno de los más frecuentes. Porque puede ser que el colaborador necesite de un ordenador portátil por cuestiones de movilidad y practicidad, en vez del ordenador de escritorio que utiliza originalmente. Asegúrate de que este logre, por ejemplo, restaurar los archivos que utiliza con más frecuencia como los que son de soluciones ofimáticas como las hojas de cálculo, documentos de texto y presentaciones.

Diferencias entre backups, archivado y recuperación de desastres

Se sabe que en el mundo de la tecnología contamos con múltiples términos específicos. Varios de ellos tienen conceptos muy similares pero su propósito y aplicación no lo son. En esta ocasión, haremos una importante distinción entre tres conceptos de seguridad informática que vale la pena saber: copias de seguridad, archivado y recuperación de desastres.

Estos tres conceptos que protagonizan esta guía son bastante similares, pero existen diferencias entre ellas, incluso estos términos tienen la misma base: las copias de los datos. Sin embargo, al momento de usar cada uno de los conceptos es donde se perciben las diferencias entre los tres.

Copia de seguridad

Es simplemente la copia de un dato, conjunto de datos o varios conjuntos de datos, nada más que eso. El propósito principal de una copia de seguridad es estar disponible en el caso de que haya algún problema con los datos originales.

Por ejemplo, si hubiese uno o más archivos corruptos, la copia de seguridad puede reemplazar a los mismos por una copia que se encuentre íntegra en su totalidad, facilitando enormemente la recuperación de los datos frente a un posible desastre. Es muy recomendable proteger eficazcamente tus copias de seguridad, por si las necesitamos, no tener problemas añadidos.

Archivado

Este término puede ser fácilmente confundido con copia de seguridad. Se debe tener presente que un archivo se encarga de proveer un historial de las copias de datos con el propósito de cumplir con ciertos requerimientos. Por ejemplo, los de carácter legal.

Un archivo no necesita ser restaurado rápidamente para que su contenido sea utilizado, como las copias de seguridad. Este incluso puede ser almacenado en centros de datos con infraestructura y modus operandi más económicos. La razón de esto, es que el archivo debe ser accedido solamente bajo circunstancias especiales. Algunos ejemplos que podemos citar es una auditoría externa o una orden judicial, para acceder a determinada información.

Como vemos, el proceso de archivado implica a los datos. Sin embargo, estos se almacenan de forma diferenciada en relación a una copia de seguridad. Además de que puede haber casos en que se deba utilizar programas de tipo e-discovery para realizar las búsquedas en grandes conjuntos de datos.

Recuperación de desastres

Cuando hablamos de desastres, no lo hacemos solamente por los datos. Más bien, por el todo. Imagina que cuentas con un centro de datos y este se ve afectado por un incendio a raíz de un cortocircuito generado en uno de los equipos. Prácticamente, todos los equipos se encuentran dañados y, en consecuencia, toda la operatividad está totalmente varada.

Una organización debe de tomar las medidas esenciales para la recuperación de desastres. No sólo se deben tener muy en cuenta las medidas preventivas y/o proactivas, sino también las reactivas. Sólo una parte minúscula de la recuperación de desastres tiene que ver con la restauración de los datos en cuestión.

¿El archivo puede servir para copias de seguridad?

Se recomienda el proceso de archivado cuando necesitamos que los datos sean almacenados y preservados de manera adecuada. La confidencialidad, integridad y disponibilidad de los datos forman parte del trío de la seguridad de la información. Justamente, este contexto demuestra cuán importante es aplicarlo para que los datos no sean vulnerados ni se corrompan.

Sin embargo, uno podría preguntarse: ¿por qué no es mejor idea contar con un archivo? Pues, tal vez. Al archivo yo podría tratarlo como una copia de seguridad y si ocurriese algún tipo de desastre, lo puedo restaurar. El problema comienza cuando es necesario restaurar datos de un archivo. No es lo suficientemente rápido, ágil y eficaz como las propias copias de seguridad. Hay que tener en cuenta que un archivo no tiene la capacidad de gestionar un proceso de restauración de datos, el cual implica:

- La obtención de un archivo específico y a su vez:

- Debe tener un formato específico

- Procedente de una localización específica

- Desde una base de datos específica

Como hemos comprobado, los tres conceptos protagonistas de esta guía son muy similares, pero con aplicaciones muy distintas entre cada uno de ellos. Un uso adecuado de las copias de seguridad y el archivado contribuye en gran medida a la gestión adecuada y segura de los datos.

Una buena estrategia y elección de prácticas y herramientas para recuperación de desastres, permitirá que la organización pueda recuperar sus actividades normales sin impactar demasiado en la productividad y otros indicadores. Esto sin importar la causa del desastre, ya sea interna o externa.

Tipos de copias de seguridad

Las copias de seguridad pueden permitirnos proteger nuestros archivos e información. De esta forma estarán a salvo en caso de que nuestro equipo sea atacado por alguna amenaza, como es el caso del ejemplo que hemos puesto del ransomware. También puede ocurrir que perdamos un dispositivo, que nos roben una memoria, etc. En definitiva, las copias de seguridad pueden salvar nuestros archivos. De esta forma evitaremos riesgos que puedan comprometer nuestra información personal. Ahora bien, hay diferentes tipos de copias de seguridad, como vamos a explicar.

- Incremental: Una de las opciones que tenemos son las copias de seguridad incrementales. ¿Qué significa esto? En este caso se realiza una copia de seguridad completa, de todos los archivos, y posteriormente se van incluyendo solo los nuevos datos o carpetas que tengamos. Pongamos como ejemplo que tenemos un disco duro externo con una serie de carpetas donde almacenamos información. Esas carpetas permanecen inalteradas, pero vamos a guardar otras carpetas con archivos nuevos. En este caso son esos nuevos archivos los que se agregan a la copia de seguridad existente.

- Copia de seguridad completa: Como su nombre indica es una copia de seguridad completa. Cada vez que se realiza incluye todos los archivos que pudiera haber. No importa si no ha habido cambios desde la última vez que realizamos esa copia. El problema de esta opción frente a la anterior es que podemos tardar más tiempo en realizar esa copia de seguridad. Dependerá del tamaño, de nuestro sistema, si es online o no, etc.

- Snapshots: Un snapshot es una instantánea de volumen, una copia en un instante determinado de los archivos existentes. Esto es interesante si queremos recuperar el estado de los archivos en ese momento. Por ejemplo, si tenemos algún problema después de haber hecho alguna modificación en el sistema, siempre podremos volver al estado anterior.

- Copia de seguridad diferencial: Es una copia de seguridad más rápida, ya que únicamente incluye los cambios realizados desde que se hizo la última copia completa. Esto hace que el tiempo para ejecutarse se menor. Es similar a la incremental. En este caso incluye los datos nuevos desde la última copia de seguridad completa.

- Espejo: Otra opción son las copias de seguridad espejo. En este caso es un reflejo de lo que estamos copiando en otro dispositivo. Es decir, si hacemos modificaciones o eliminamos un archivo en el origen, también se aplicará en el destino donde estamos creando esa copia. No es conveniente si queremos preservar a salvo los datos, como vemos.

- Según la ubicación: También podemos diferenciar las copias de seguridad según su ubicación. En este sentido podemos hablar de copias de seguridad locales o externas. En el primer caso esa copia de seguridad permanece dentro de una empresa o una vivienda. Podemos decir que la tenemos a mano, accesible físicamente. En el segundo caso hablamos de copias de seguridad externas. Esto ocurre cuando esos archivos se almacenan en otro lugar físicamente. Es una protección extra, ya que evitaríamos problemas en caso de robo, incendio o cualquier circunstancia similar.

- Accesibles o no en la red: Esta cuestión es importante. Hoy en días la red, el almacenamiento en la nube, se ha convertido en algo muy importante. Podemos tener copias de seguridad disponibles en la nube y que podamos acceder a ellas desde cualquier lugar y cualquier dispositivo. También puede ocurrir que esa copia de seguridad únicamente esté disponible de forma física.

Tal y como podéis ver, existen diferentes tipos de copias de seguridad que debemos valorar, con el objetivo de proteger lo más valioso que es la información.

Listado de programas para hacer copias de seguridad

Las copias de seguridad son una parte fundamental e importantísima de la seguridad de la información. Es la primera línea de defensa contra un desastre informático, incluyendo infección por ransomware, borrado accidental de datos, e incluso intrusión en nuestro sistema. Actualmente usamos nuestros ordenadores y equipos con regularidad, todos los días pasamos varias horas delante, y almacenamos en ellos una gran cantidad de información como fotografías, documentos, presentaciones o cualquier otro tipo de contenido multimedia. Sobre todo, si eres una persona que trabaja desde casa con dispositivos personales, es sumamente importante generar copias de seguridad, además, estas copias deben estar cifradas para proteger nuestra privacidad.

Duplicati

Duplicati es una solución bastante práctica que no sólo nos ayudará con la generación de copias de seguridad, sino también, asegurar que las mismas estén cifradas. Independientemente de que utilices Windows, Mac OS o alguna distribución de Linux, podrás sacar provecho de esta solución gratuita. Duplicati trabaja con los protocolos de transferencia de archivos más importantes como: FTP, SFTP (SSH) y WebDAV.

Por otro lado, es compatible con los principales servicios en la nube como S3 de Amazon Web Services, Google Drive, Microsoft OneDrive y mucho más. Consultando más detalladamente la documentación de Duplicati, podemos ver que, de forma nativa, brinda soporte a 19 servicios. Habíamos comentado que las copias de seguridad generadas son cifradas, esto es porque se vale del cifrado simétrico AES de 256bits, por tanto, podremos indicar una contraseña maestra para cifrar y descifrar la información. Así también, tienes la opción de optar por GPG, este último es especialmente útil si estás utilizando dispositivos con alguna distribución Linux.

Con esta solución es posible generar copias de seguridad sin la preocupación de que se cancele o se interrumpa por problemas de conectividad. En el caso de que la conexión a Internet presente problemas, el proceso queda en pausa, y se reanuda una vez que todo se normalice. Además, se revisa constantemente si el contenido de las copias de seguridad presenta alguna irregularidad, esto permite que las copias de seguridad con problemas que se encuentren en sistemas de almacenamiento corruptos sean detectadas a tiempo, y se pueda corregir este inconveniente rápidamente.

La gestión de espacio de almacenamiento es más eficaz gracias a que cuenta con la característica de copias de seguridad incrementales y unos procesos que evitan la duplicación de datos. Todo esto nos ayudará a tener más de una copia de seguridad, que casi siempre significa un desperdicio de espacio de almacenamiento, sobre todo si es que constantemente estamos trabajando con archivos como documentos. Por otro lado, cuenta con un gestor de programación de las copias de seguridad.

Recordemos que un servidor NAS nos facilita el contar con un sistema de almacenamiento en red donde poder almacenar las copias de seguridad. Con los servidores NAS, podemos tener control y acceso centralizado a nuestros archivos. Es mucho más seguro que si optamos por alguna de las soluciones gratuitas de almacenamiento en la nube, que, al fin y al cabo, son nubes públicas. La seguridad y la privacidad de nuestros datos es sumamente importante. En consecuencia, podemos hacer que nuestro NAS proteja aún más nuestros archivos mediante la integración con Duplicati. Como hemos comentado, las copias de seguridad generadas a través de esta solución son cifradas con algoritmos sumamente robustos, y en combinación con la seguridad de los servidores NAS, podremos estar bastante tranquilos. Nuestras copias de seguridad estarán disponibles con toda seguridad y privacidad, siempre que lo necesitemos.

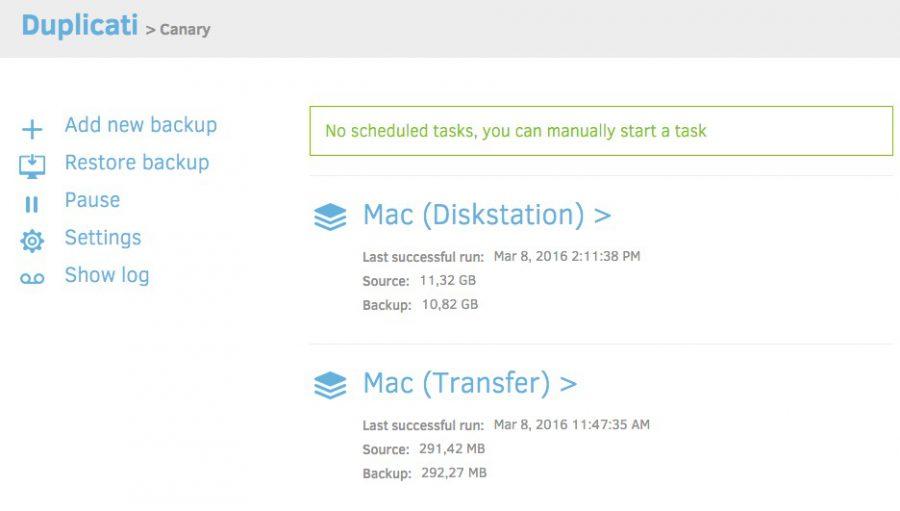

Para que el control de nuestras copias sea mucho más accesible, Duplicati se ha desarrollado con una interfaz de usuario basada en la web. Por lo que podremos ingresar desde el navegador de nuestra preferencia, ya sea desde nuestro ordenador o desde el móvil.

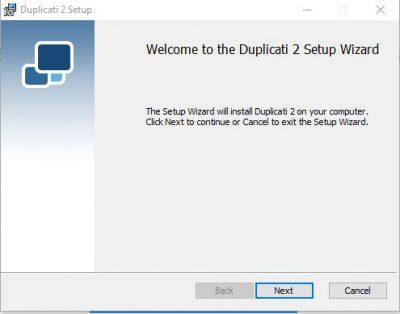

En el tutorial de la web oficial podemos seguir los pasos para instalarlo dependiendo del sistema operativo que estemos usando. Si estás utilizando Windows, debes descargar el instalador y podrás hacerlo en pocos minutos gracias al asistente de instalación. Sin embargo, debes asegurarte que tengas la última versión de .NET Framework. Para esto, busca en el menú de Windows «Agregar o quitar programas» y revisa qué versión de Framework tienes. Si el que tienes es menor al que figura en el portal de Microsoft (o no lo tienes), descárgalo e instálalo. Por otro lado, debes tener los componentes de ejecución Visual C++ para Visual Studio 2015, si no los tienes puedes descargarlos aquí.

En el tutorial de la web oficial podemos seguir los pasos para instalarlo dependiendo del sistema operativo que estemos usando. Si estás utilizando Windows, debes descargar el instalador y podrás hacerlo en pocos minutos gracias al asistente de instalación. Sin embargo, debes asegurarte que tengas la última versión de .NET Framework. Para esto, busca en el menú de Windows «Agregar o quitar programas» y revisa qué versión de Framework tienes. Si el que tienes es menor al que figura en el portal de Microsoft (o no lo tienes), descárgalo e instálalo. Por otro lado, debes tener los componentes de ejecución Visual C++ para Visual Studio 2015, si no los tienes puedes descargarlos aquí.

Instalación y puesta en marcha

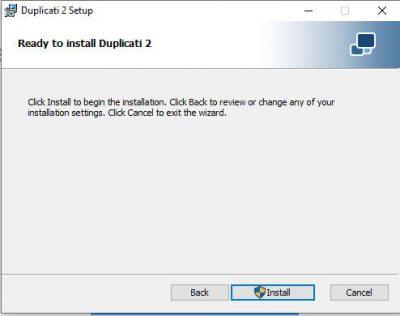

Para garantizar que puedas instalarlo correctamente, te detallamos los pasos a seguir para la instalación si tienes Windows:

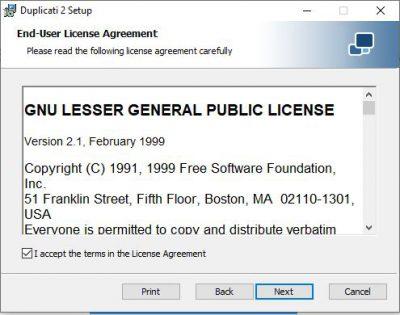

Acepta los términos y condiciones antes de continuar

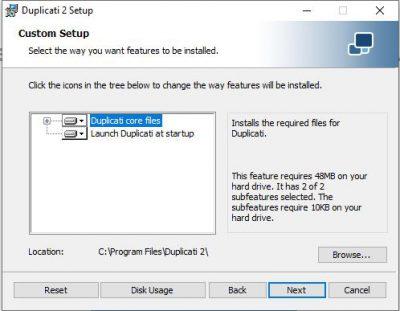

Si lo deseas, puedes escoger la locación en donde se almacenará el programa. Si no, puedes continuar sin problemas.

Finalmente, haces clic en Instalar

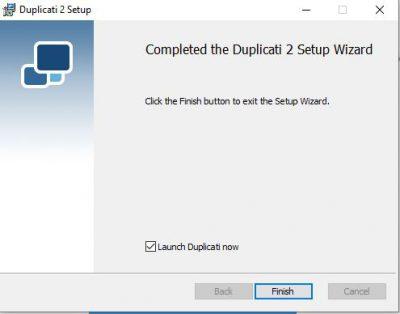

Ya puedes lanzar el programa

Automáticamente, se abrirá una pestaña en tu navegador de preferencia. El enlace debe ser muy similar a este:

http://localhost:8200/ngax/index.html#/

Si ha terminado de cargar correctamente, ya está listo. Ya puedes disfrutar de Duplicati desde tu ordenador.

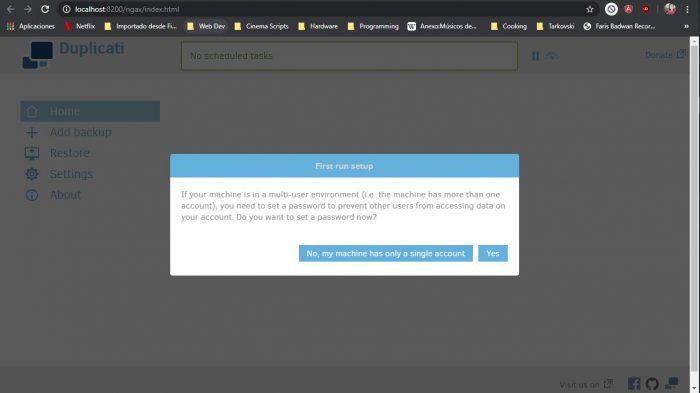

Funcionamiento

Por ser la primera vez, te preguntará si tu ordenador tiene múltiples cuentas de usuario, en el caso de que así sea, debes seguir los pasos para crear una contraseña y así evitar accesos indebidos a la aplicación.

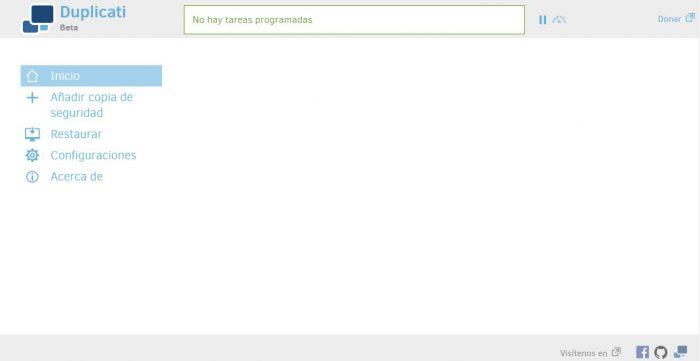

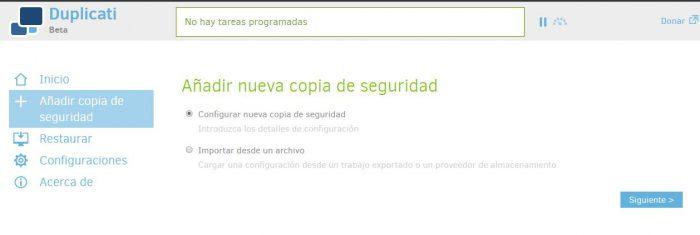

Posteriormente, te encontrarás con una interfaz muy sencilla de manejar. A continuación, veremos cómo generar una copia de seguridad. Hagamos clic en Añadir copia de seguridad

Te preguntará si quieres configurar la copia de seguridad desde cero, o bien importar la configuración. Para este caso, optaremos por la primera opción.

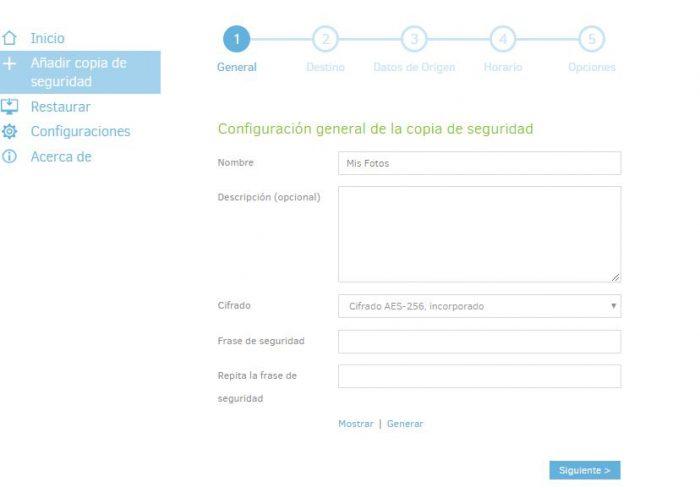

En principio, colocarás datos generales: nombre, descripción, qué cifrado utilizarás (se recomienda el cifrado que vemos en la captura más abajo (AES-256), el cual ya está habilitado por defecto. Puedes colocar una frase de seguridad o que Duplicati te ayude en generarla.

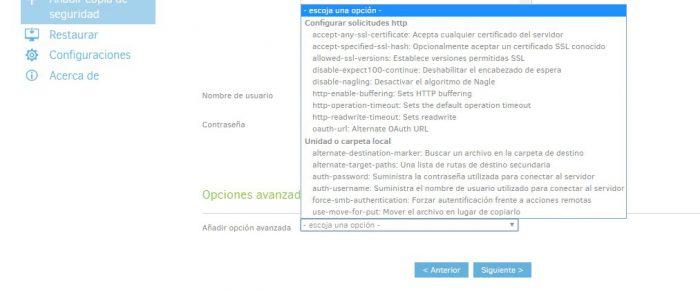

Seleccionarás el tipo de almacenamiento (puedes optar por otros servicios como MEGA, OneDrive y otros), la ruta de la carpeta a la cual deseas realizar la copia de seguridad. Si así lo deseas y para mayor seguridad, puedes personalizar la copia con un nombre de usuario y contraseña.

Al final de este paso, se encuentran varias opciones avanzadas en relación a la unidad o carpeta local, o bien, puedes configurar solicitudes HTTP. Algunas de ellas son: aceptar cualquier certificado SSL del servidor, establecer versiones permitidas SSL y habilitar el buffering HTTP. Sin embargo, esto está orientado a usuarios avanzados que precisan de otras características en su copia.

El siguiente paso corresponde a Datos de Origen, en donde justamente se escoge cuál es el origen, eligiendo una carpeta determinada, o bien, indicando una ruta en particular. Más abajo te da las opciones de agregar filtros y excluir ciertos tipos de archivos: ocultos, los de sistema y los archivos temporales. Así también, para poder gestionar de mejor manera el tamaño de la copia, tenemos la opción de excluir archivos de cierto tamaño. Por ejemplo, yo puedo excluir archivos mayores a 1GB.

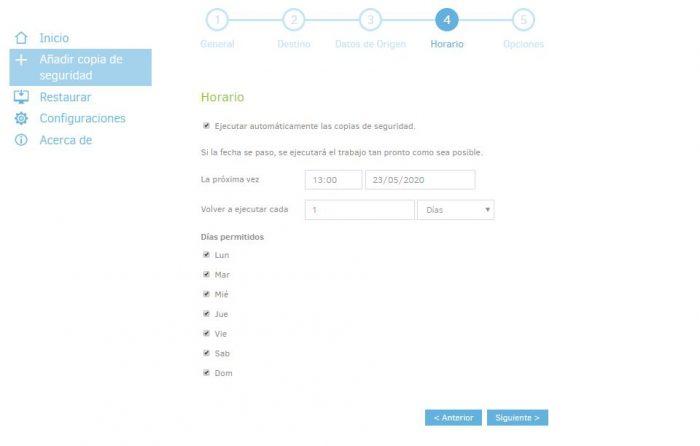

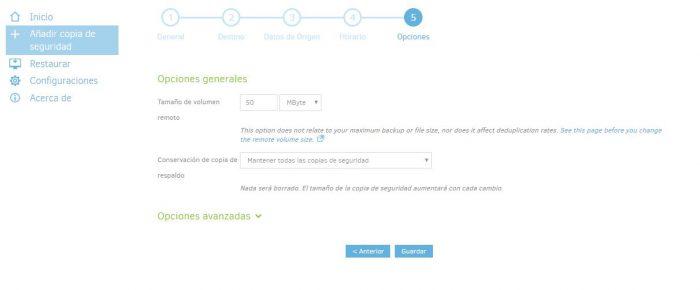

Aquí es en donde configuramos si nuestra copia de seguridad se ejecutará automáticamente. Si activas esta opción, podrás configurar a partir de qué fecha empieza el ciclo de generación de las copias, cada cuánto tiempo y los días que deseas.

Al final, aparecerán algunos apartados, de los cuales tienes la opción de ajustarlos o no. Uno de ellos corresponde a si queremos conservar nuestras copias permanentemente o bien, borrarlas luego de un determinado período de tiempo. Hay varias opciones. Luego, ya puedes guardar la copia.

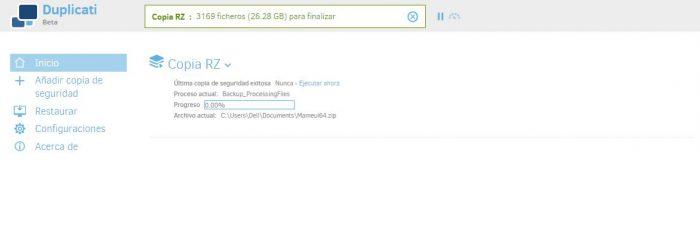

De acuerdo al tamaño de los archivos a partir de los cuales quieres generar tu copia, el proceso tardará más o menos tiempo. Puedes realizar cualquier otra actividad mientras tanto y el proceso no se verá interrumpido por ello.

Como hemos visto, esta solución es una de las más prácticas a la hora de gestionar nuestras copias de seguridad. Hoy en día y, sobre todo, nuestra privacidad es algo esencial. Duplicati se caracteriza por ser sumamente práctico y se encuentra disponible siempre que lo necesites. Pero, ¿qué pasa si necesito restaurar mi copia? ¡Muy sencillo! Sólo debemos ir al apartado de Restaurar. Aquí te aparecerán tres o más opciones, de acuerdo a la cantidad de copias que has creado. Sin embargo, la primera y la segunda se mantienen:

- Restaurar desde ciertos ficheros que queramos

- Restaurar desde una configuración (se refiere a la restauración importando el archivo de configuración)

Después sólo restan un par de pasos que consisten en indicar en qué ubicación hacemos la restauración y cómo gestionamos los archivos restaurados (permisos de lectura/escritura, sobrescribir y otros).

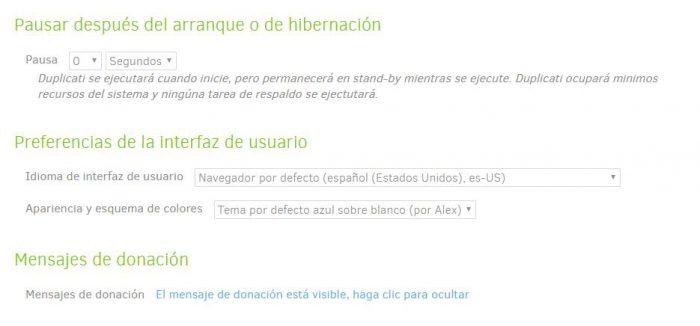

En la misma interfaz web podemos ajustar varios aspectos. Uno de los más importantes es permitir o no que el programa siga ejecutándose después de iniciar nuestro ordenador o si se lo deja en estado de hibernación. Sin embargo, esta solución no ocupa mucho espacio en memoria ni recursos. Por otro lado, puedes cambiar el idioma del programa y la apariencia para un aspecto más personalizado, entre otros ajustes más.

Si utilizas distribuciones de Linux como Ubuntu, Debian o CentOS, en el mismo enlace de ayuda para la instalación de Duplicati, podrás encontrar los conjuntos de comandos que corresponden a cada uno. Por fortuna, no existen muchas diferencias entre las distintas distribuciones de Linux. También será posible utilizar esta solución en ordenadores con Mac OS.

Tal y como habéis visto, es muy sencillo realizar copias de seguridad con Duplicati, y posteriormente almacenarlas en un servidor NAS o en la nube pública, ya que las copias de seguridad se encuentran cifradas con AES 256 bits.

Macrium Reflect para Windows

La edición gratuita de Macrium Reflect nos ofrece una solución gratuita de copia de seguridad, creación de imágenes de disco y clonación capaz de satisfacer las necesidades tanto de usuarios con fines tanto domésticos como para negocios.

Este programa ofrece:

- Copias de seguridad rápidas.

- Protección contra el ransomware con Macrium Image Guardian

- Gestión centralizada con Macrium Site Manager.

La versión que vamos a utilizar es la gratuita, por lo que no todas las opciones van a estar disponibles, o lo van estar durante un periodo de tiempo de 30 días.

Instalación

El primer paso que vamos a dar es instalar el programa en nuestro PC. Vamos a empezar dirigiéndonos a su página web. En este caso, vamos a optar por Macrium Reflect 7 en su versión libre. Para poder instalarla, vamos a necesitar dos cosas:

- Un correo electrónico para que nos envíen el código de registro y la URL de descarga.

- Descarga el instalador a través de un link que venía en el correo electrónico.

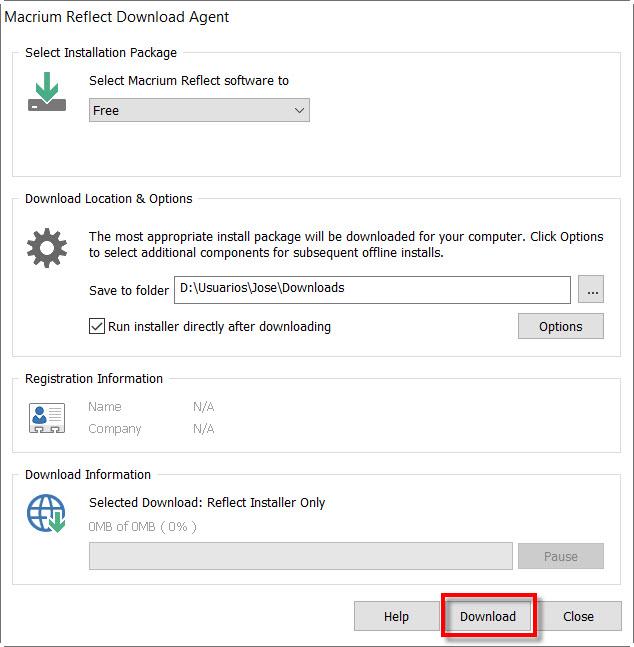

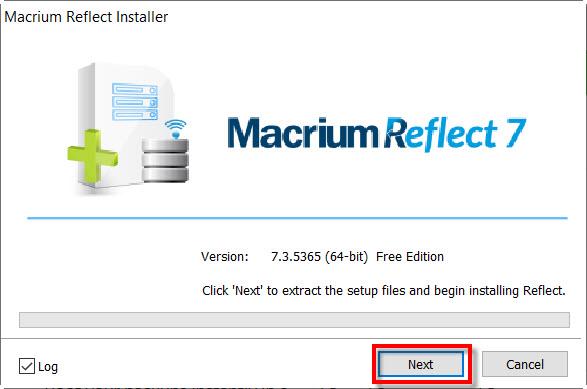

Para hacer esto, nos dirigimos al apartado donde podemos descargar Macrium Reflect 7 Free Edition, y pulsamos sobre el botón Home Use. Allí metemos el e-mail que deseemos utilizar, y decidimos si queremos recibir más información del desarrollador. Lo siguiente que vamos hacer es descargar el instalador desde la URL que venía en el correo electrónico. Entonces lo ejecutamos y nos va salir una pantalla como esta:

Como veis, ya viene seleccionada la instalación Free o libre por lo que solamente hay que pulsar en Download. El siguiente paso para seguir instalando Macrium Reflect en su versión Free Edition es hacer clic en Next.

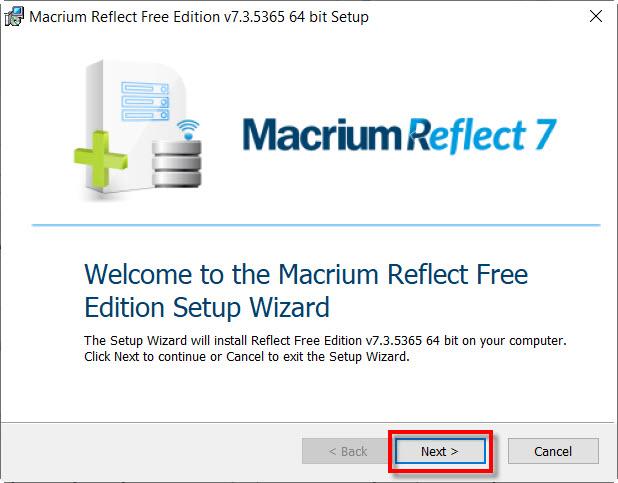

Aquí nos da la bienvenida al instalador y pulsamos en Next para continuar.

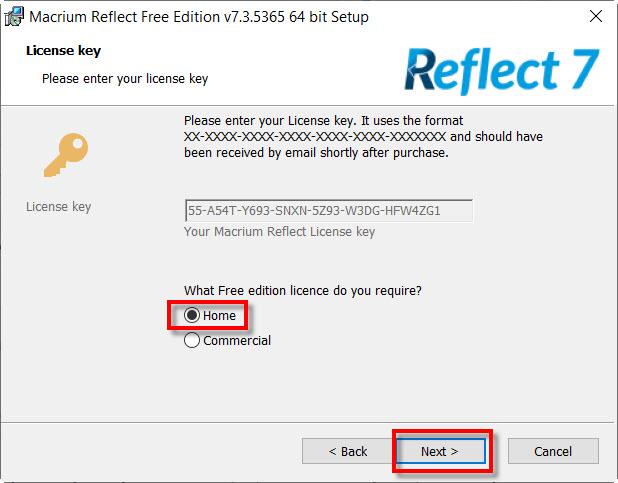

A continuación, nos pregunta para qué necesitamos usar el programa. Aquí elegimos Home que es lo que habíamos elegido al enviar el correo y damos a Next.

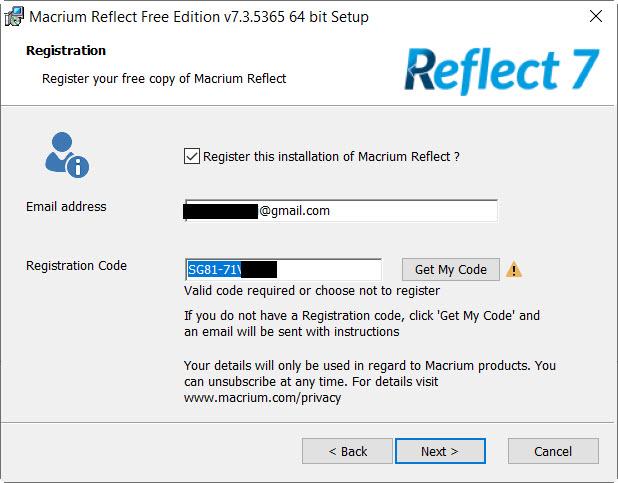

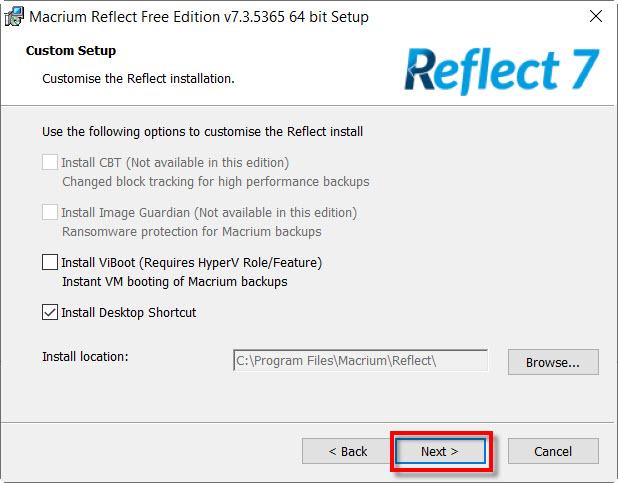

Ahora llega el momento en el proceso de instalación donde debemos estar más atentos.

Aquí tenemos que rellenar dos apartados, y después pulsar en Next:

- Email address donde pondremos el correo electrónico que hemos utilizado para descargar el instalador.

- Registration code que rellenaremos con el código de registro que enviaron a nuestro correo.

A continuación, llega el momento de seleccionar la carpeta donde queremos que se instale el programa. En mi caso lo he dejado con las opciones que vienen por defecto y después he pulsado en Next.

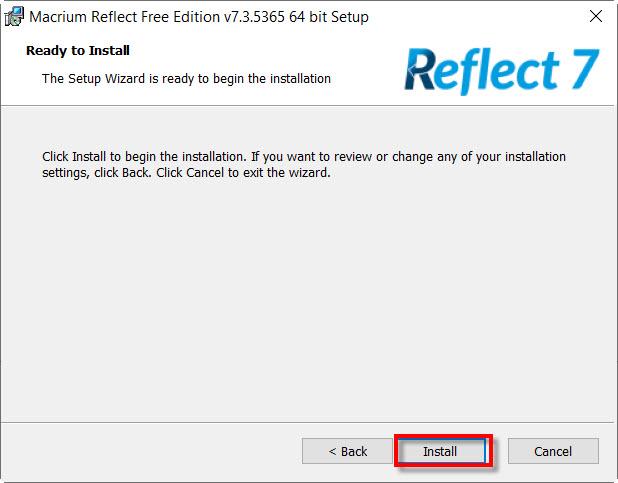

Lo siguiente que tenemos que hacer es dar al botón Install para que comience la instalación.

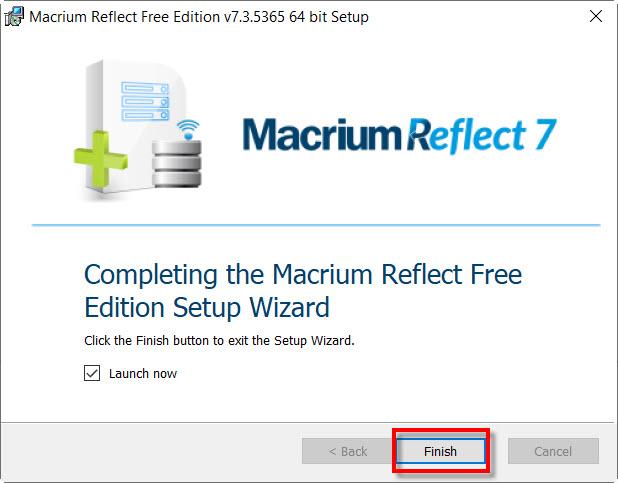

Una vez que finalice la instalación de Macrium Reflect os saldrá una pantalla como esta y pulsaremos en Finish para terminar con la instalación.

Funcionamiento

En esta sección vamos a explicar brevemente los principales apartados del programa. Luego crearemos una copia de seguridad de nuestro sistema operativo Windows, y explicaremos cómo restaurarla. La primera vez que iniciemos el programa veremos su pantalla principal.

Arriba del todo nos encontramos con las opciones básicas que suelen venir en todos los programas:

- File con la opción Exit para salir de programa.

- View con la que podremos quitar la barra de herramientas con iconos grandes que viene debajo y la opción de refrescar.

- Backup muestra los tipos de copias de seguridad que podemos hacer.

- Restore para restaurar la copia de seguridad a través de la imagen que hemos creado.

- Other Task donde debemos destacar la opción Create Rescue Media. Gracias a ellas podemos crear un disco de arranque Windows PE para arrancar nuestro ordenador con él y proceder a la restauración del sistema en caso de emergencia.

- Help en el que tenemos la ayuda y podremos comprar la versión completa si nos interesa.

Debajo tenemos una barra de herramientas con iconos grandes. Sus funciones son crear un disco de rescate representado por un DVD, editar la configuración del programa con el icono de dos ruedas de engranaje y más.

A continuación, la pantalla se divide en dos. La parte izquierda de la ventana está dedicada a las diferentes tareas que podemos realizar. Disk Image para la creación de copias de seguridad y Restore para restaurar las imágenes que hemos creado con Macrium Reflect. Por otra parte, en la derecha disponemos de varios iconos donde se muestran los discos duros de nuestro PC.

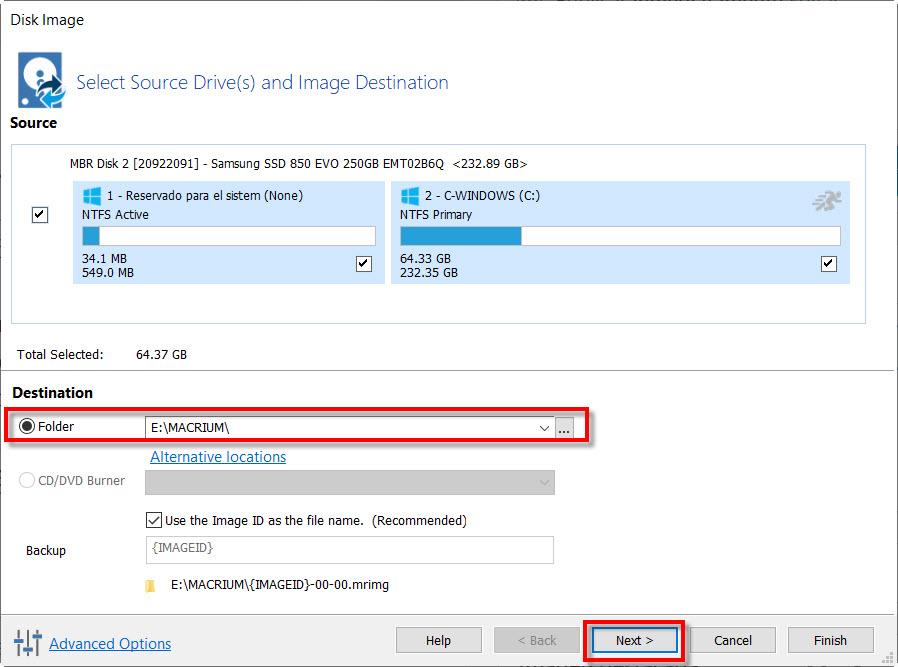

Si queremos crear una copia de seguridad con Macrium Reflect, nos dirigiremos al menú que está arriba del todo Backup. Para hacer una copia de seguridad de nuestro sistema operativo de Microsoft, pulsaremos sobre la opción Backup Windows.

Este programa automáticamente detectará todas las particiones relacionadas con el arranque de Windows (boot y datos). Lo único que tenemos que hacer es introducirle la carpeta de destino. Si es posible, mejor hacer el backup en un disco duro diferente. De esta forma, si se produce un fallo de hardware no habremos perdido los datos. Lo siguiente que tenemos que hacer es pulsar en Next.

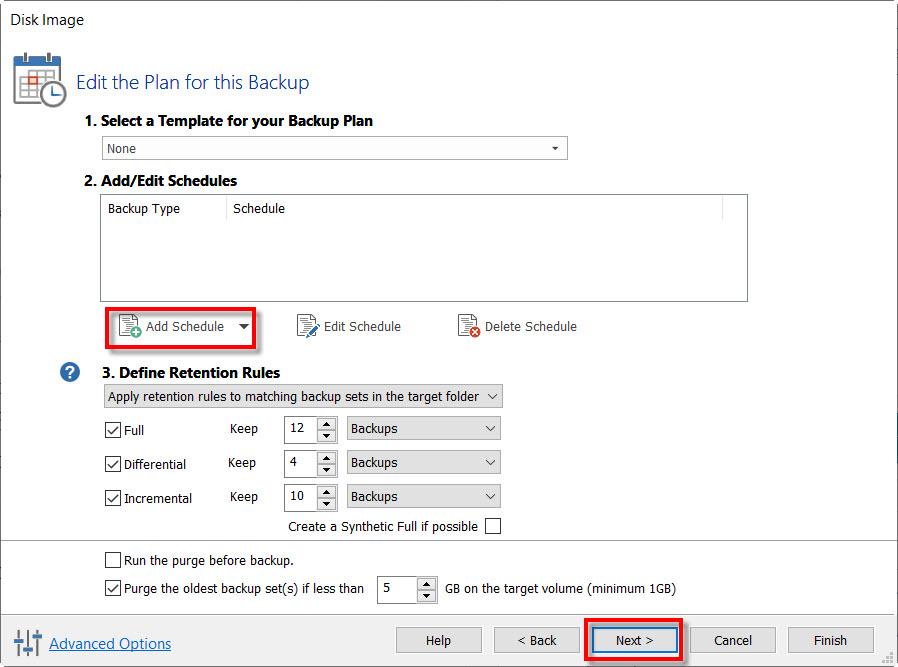

A continuación, aparecerá esta pantalla:

Lo que vamos hacer es pulsar en Next, pero si queréis crear una tarea para que haga regularmente una copia de seguridad, pulsaremos en Add Schedule.

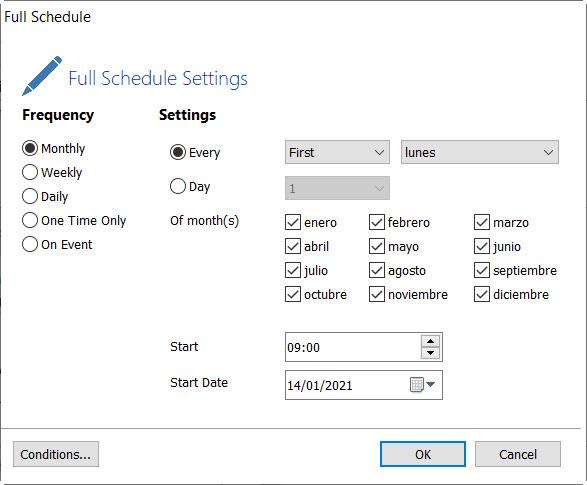

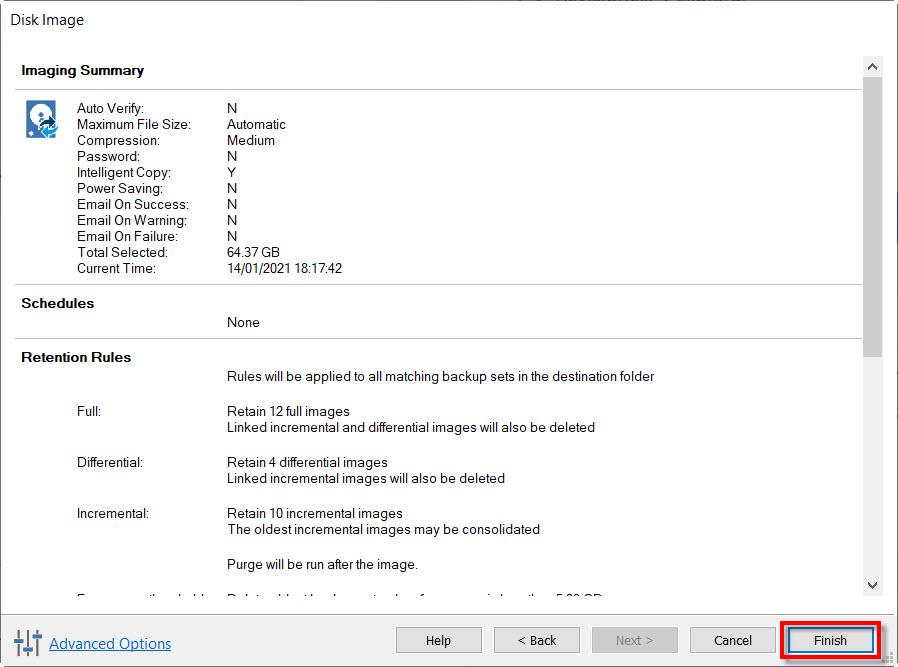

Aquí podemos establecer la frecuencia, el día y la hora en que se ejecutará esa tarea. Si no queremos que realice ninguna, simplemente pulsamos en Next, y nos ofrecerá un resumen del trabajo que va realizar.

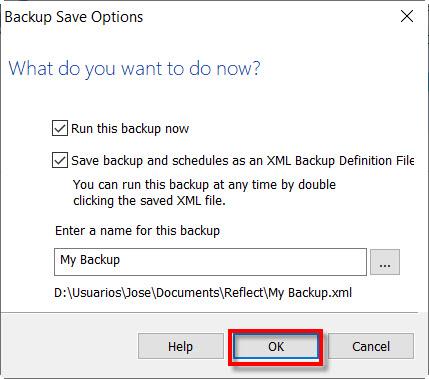

Tras pulsar en Finish, aparecerá esta pantalla y haremos clic en OK:

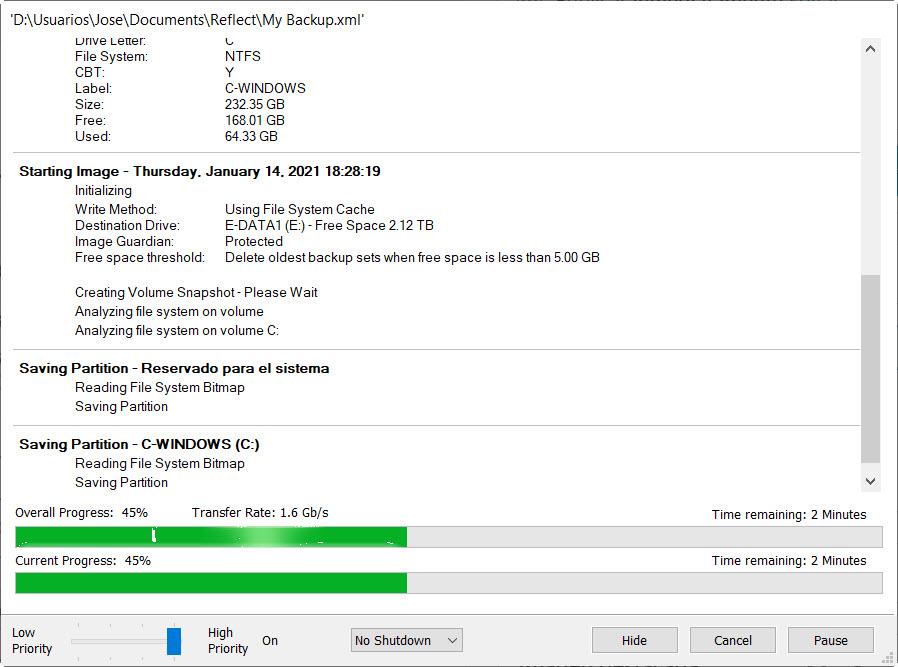

Aquí se puede ver cómo está realizando el backup.

Ahora esperamos a que finalice el proceso, que puede tardar más o menos tiempo, en función de lo que ocupen los programas y archivos que contenga nuestro disco duro. También existe la posibilidad de hacer lo mismo con archivos y carpetas. Lo único que sólo podremos hacerlo durante 30 días, la mecánica sería la misma, pero para esto ya interesaría tener una versión de pago.

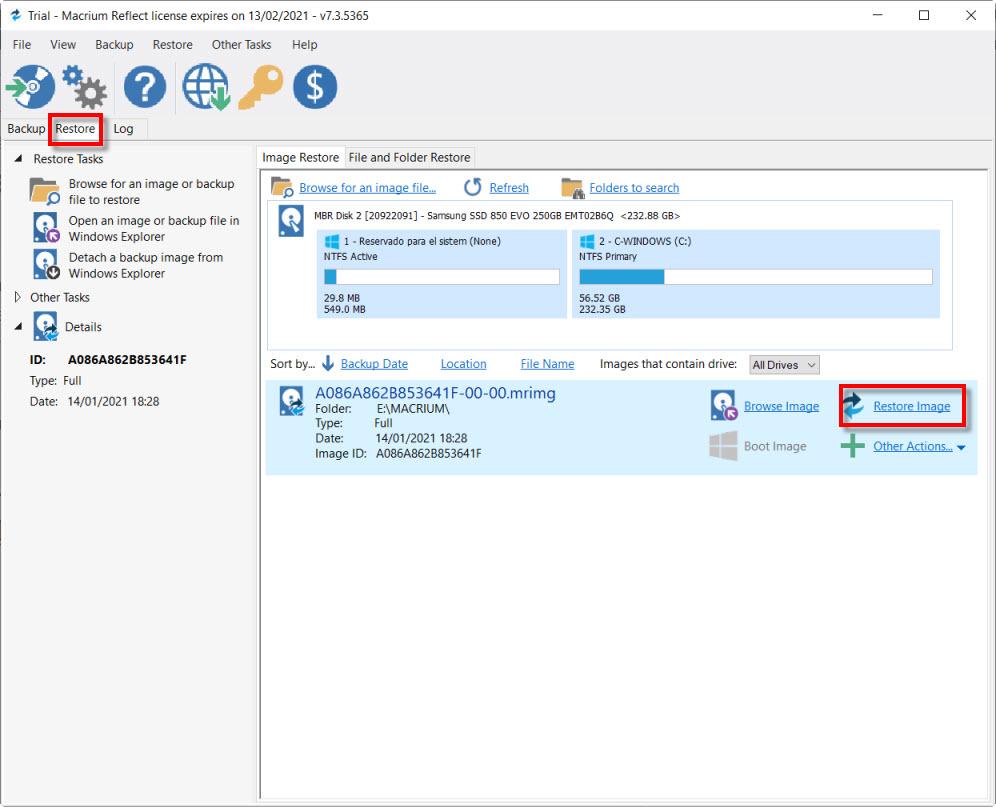

En caso de querer restaurar una copia de seguridad previamente creada con Macrium Reflect, debemos seleccionar la pestaña Restore señalada con un recuadro rojo. A continuación, veremos un resumen de nuestros discos duros y de las copias creadas.

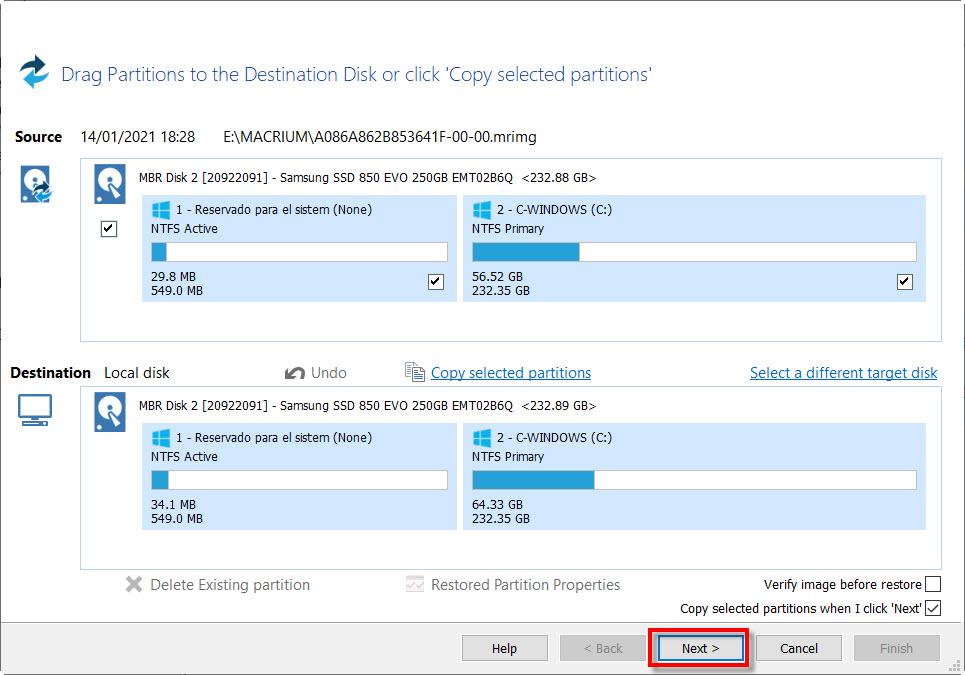

El siguiente paso que vamos a dar es en Restore Image de la copia de seguridad que creamos antes. A continuación, se abrirá un nuevo asistente parecido al de la creación del backup y nos guiará durante el proceso de restauración.

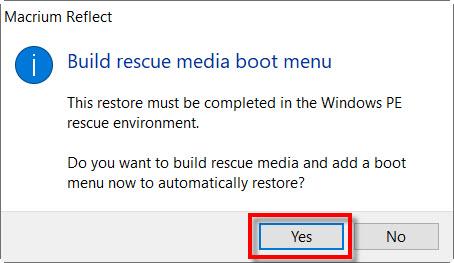

Aquí nos comenta que la restauración requiere que utilicemos el modo de rescate de Windows PE y pulsamos Yes.

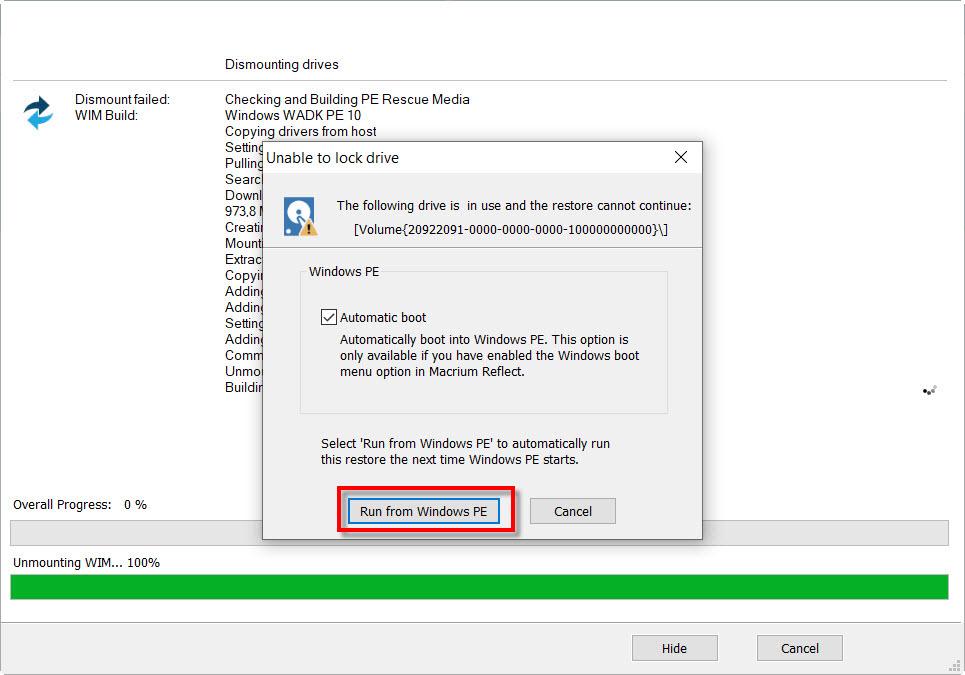

Aquí seleccionamos Run from Windows PE:

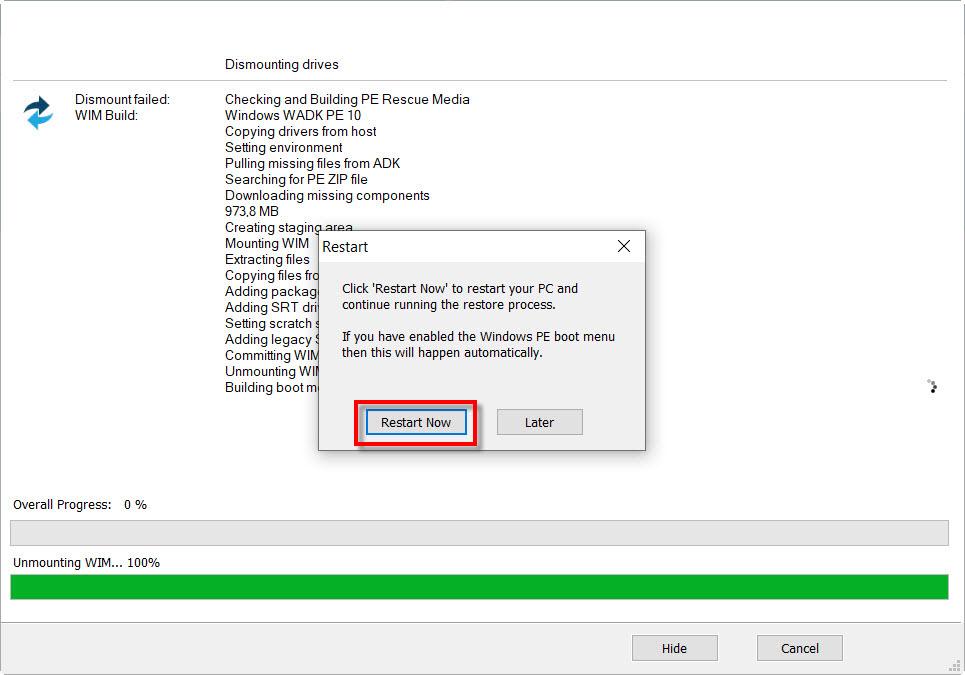

En este momento hay que reiniciar para lo que pulsaremos sobre Restart Now.

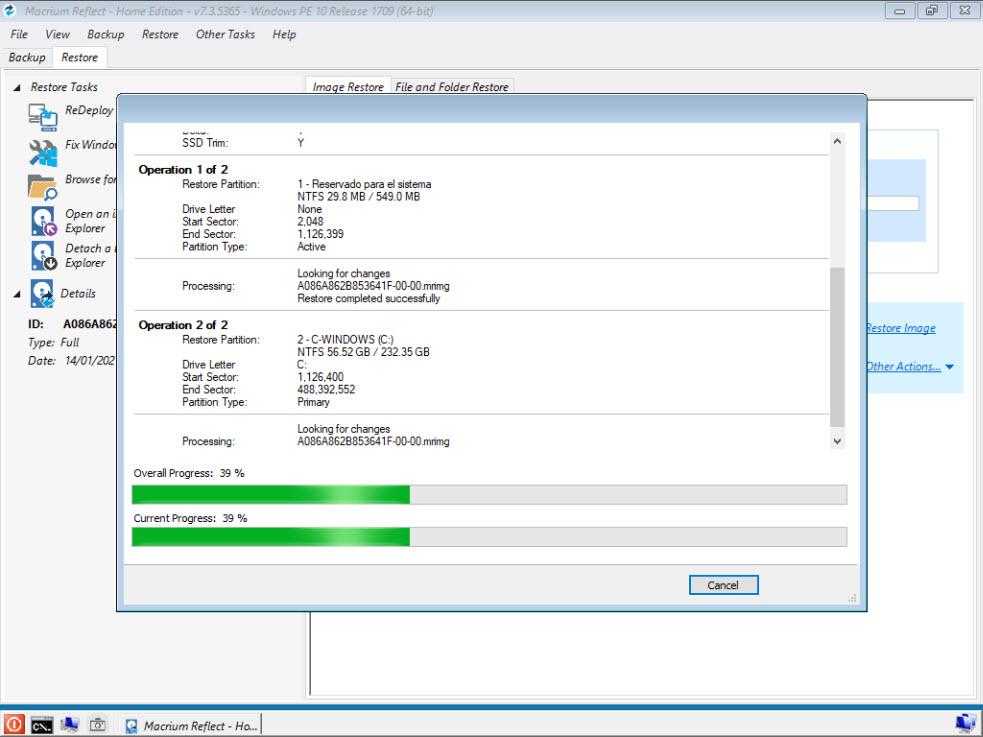

Tras el reinicio, entrará en un modo de rescate con Windows PE donde iniciará automáticamente el proceso de restauración.

Esperamos a que termine y luego veremos cómo se reinicia automáticamente. Si todo ha ido bien, iniciará Windows de manera normal como ha sido en este caso. En el caso de que nuestro PC no arranque, podemos crear un disco de arranque Windows PE instalando el programa en otro equipo. Como ya mencionamos anteriormente, esa función se encuentra en el apartado Other Task.