Guía completa para proteger tu cuenta de Google y evitar que la roben

Cada día los cibercriminales intentan vulnerar nuestras cuentas de Gmail con el fin de obtener un beneficio y robarnos nuestra identidad digital. En este completo tutorial, os vamos a explicar en detalle cómo proteger tu cuenta de Google para ponérselo muy difícil a estos ciberdelincuentes y no ser hackeado. Para evitarlo, podemos usar una contraseña segura, la verificación en dos pasos y otras recomendaciones que os contamos a continuación.

Por qué debes proteger la cuenta de Google

En los últimos cinco años ha cambiado mucho la forma de trabajar y de recibir correspondencia e información. Ahora mismo está siendo tendencia cada vez más trabajar en la nube. Por lo tanto, compartir una hoja de Excel con los compañeros de trabajo cada vez es más habitual. También es algo normal tener carpetas compartidas y documentación privada de la empresa. Un fallo de seguridad de un trabajador puede poner en riesgo a una empresa entera, tal y como ha ocurrido con los «grandes», donde el eslabón más débil fue el trabajador.

Además, no todo tiene que ver con el ámbito laboral. También nos afecta a nuestra vida privada y personal. Con la llegada de la era digital una de las cosas que ha pasado es que ha desaparecido gran parte de la correspondencia en papel. Evidentemente, esto se debe a motivos ecológicos que en el futuro beneficiarán a nuestro planeta. No obstante, periódicamente, recibimos información de nuestro banco y en algunas ocasiones recibimos o pedimos documentación a éste. Por ejemplo, ingresamos dinero o hacemos una transferencia en un cajero y pedimos recibir un justificante por e-mail. También otra cosa común puede ser tener tus facturas guardadas en Google Drive.

Por último, y no menos importante, están los correos privados con los familiares y amigos que queremos mantener a salvo también. En definitiva, viendo el panorama actual se busca proteger tu cuenta de Google para no ser hackeado, ya que la gran mayoría de los usuarios utiliza el popular servicio Gmail de Google. Cuando hablamos de cuentas de Google, lo hacemos en plural por un motivo. No nos referimos sólo a la cuenta personal, también a la del trabajo. Ambas deben estar convenientemente protegidas.

Fundamentalmente por motivos ecológicos que nos beneficiarán en el futuro cada vez se utiliza menos el papel. Eso implica que en nuestras cuentas de Google recibamos:

- Correspondencia confidencial de nuestro banco a petición nuestra. Un ejemplo sería que envíen un justificante de un ingreso que has hecho en un cajero.

- Los correos privados con familia y amigos que queremos mantener a salvo de miradas indiscretas.

- Los e-mails del trabajo que puede contener información sensible de nuestra empresa.

Los ciberdelincuentes conocen el importante valor que le puede proporcionar tener acceso a nuestras cuentas. Por ese motivo debemos buscar tener una contraseña robusta y una cuenta Google con autenticación en dos pasos.

Protege por completo tu cuenta de Google

Vamos a dar algunos aspectos generales para aumentar la seguridad de la cuenta de Google y evitar ataques informáticos. El objetivo es que un posible atacante no pueda acceder fácilmente a tus datos y poder suplantar tu identidad. Verás que es esencial utilizar una buena clave, tener todo actualizado y por supuesto no cometer errores.

Usar una contraseña segura

Nuestra primera barrera contra los ciberdelincuentes es tener una contraseña segura. Cuando los cibercriminales consiguen atacar una cuenta Google, generalmente se debe a que una contraseña es poco segura o ha sido robada anteriormente en algún servicio donde también usamos justamente esa misma contraseña.

A modo de resumen, si queremos construir una buena contraseña debe contener:

- Mayúsculas.

- Minúsculas.

- Números.

- Símbolos.

- La longitud recomendada sería mínima de 12 caracteres.

Otro factor que también debemos tener en cuenta es que debemos cambiar nuestras contraseñas periódicamente. Por ejemplo, si sospechas que te han robado la contraseña, o has tenido que utilizarla en un ordenador público es un buen momento para cambiarla. Esto hará que refresques la seguridad.

A la hora de elaborar nuestra nueva contraseña también tenemos que seguir una serie de recomendaciones:

- No utilizar la misma clave para todo.

- Evitar usar la fecha de nacimiento, y de otros acontecimientos públicos fáciles de averiguar.

- No dejarla en un post-it pegada a un monitor

- No apuntarla en un papel que llevamos siempre con nosotros

- No guardarla en un archivo sin contraseña en el escritorio de nuestro PC.

Un generador de contraseñas que podríamos utilizar si no nos atrevemos a crear una contraseña nosotros mismos es usar el generador de contraseñas de LastPass. Una vez que hayamos creado esa contraseña por nosotros mismos o mediante una web llega el turno de cambiarla.

Lo primero que tenemos que hacer es acceder a nuestra Cuenta de Google. Si no has iniciado sesión te tocará introducir la contraseña. Una vez dentro iremos al apartado Seguridad. Vamos a «Iniciar sesión en Google, Contraseña» y allí nos pide que la volvamos a introducir. A continuación, sale una pantalla para Cambiar contraseña.

Para finalizar con este apartado, hay que señalar que Google nos permite realizar una comprobación de todas las contraseñas que tenemos sincronizadas en Google Chrome. Si pulsáis sobre el link anterior, nos mostrará si ha habido alguna filtración y si se han visto expuestas. Además, nos comentará si nuestras contraseñas no son seguras y si conviene cambiarlas.

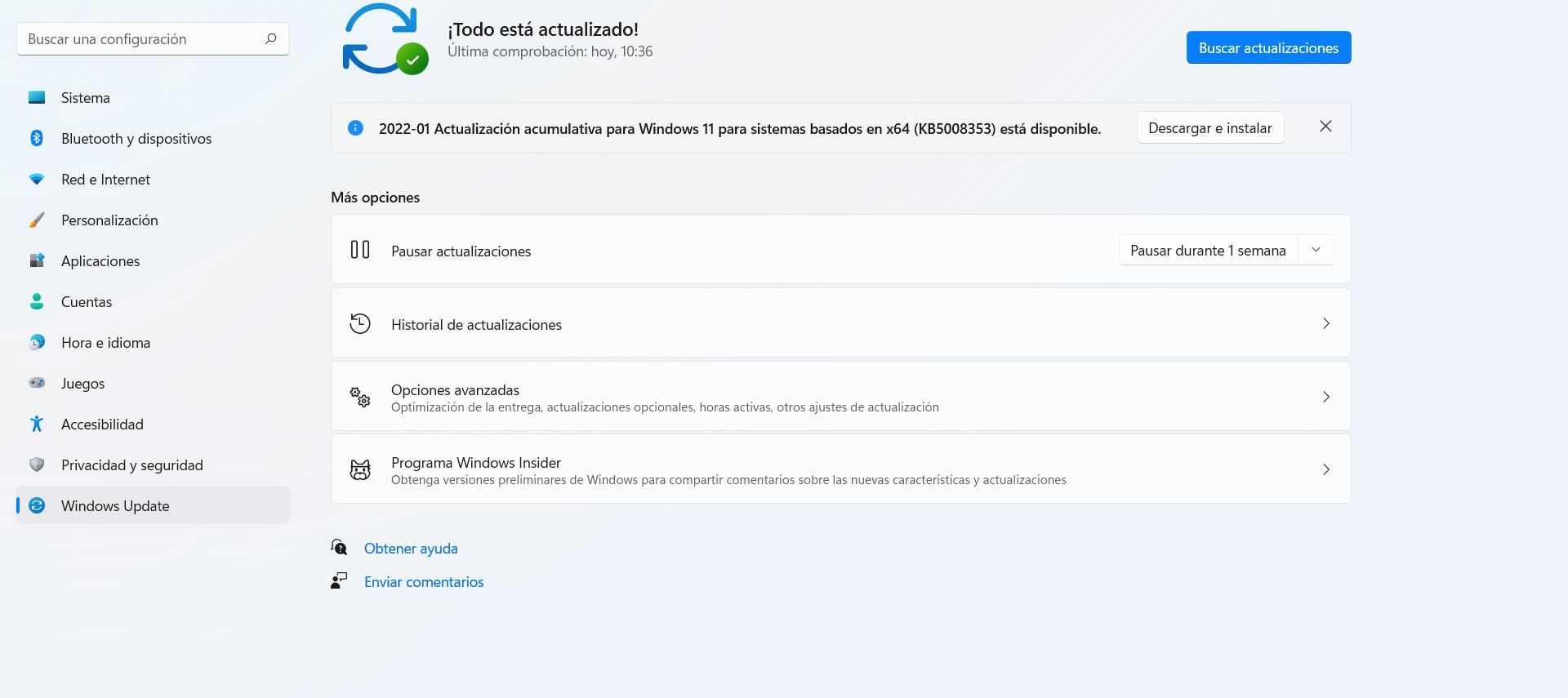

Mantener los equipos actualizados

Aunque lo principal sea utilizar una buena contraseña, así como la autenticación en dos pasos de la que hablaremos a continuación, tener los sistemas actualizados es fundamental. Esto te ayudará a evitar muchos problemas que igualmente pongan en riesgo tu cuenta de Google. Es algo que no debes pasar por alto en ningún momento y que te protegerá de muchos ataques cibernéticos en la red.

Debes actualizar el sistema operativo que estés utilizando, ya sea Windows, Linux o cualquier versión para móviles. En cualquier caso, es posible encontrarnos con fallos de seguridad que debemos corregir a través de parches y actualizaciones. Pero, además, esto debes aplicarlo también a cualquier programa que utilices. Especialmente debes asegurarte de que tienes actualizadas aquellas aplicaciones que se conectan a Internet, como el caso más evidente del navegador.

Si mantienes los equipos actualizados no solo protegerás el propio sistema de amenazas externas, sino también cualquier cuenta que utilices en él, como es el caso de Google. Por ello, es una medida que no puede faltar en nuestra guía para proteger la cuenta de Google al máximo y evitar ataques de seguridad.

En el caso de Windows, para actualizar el sistema tienes que ir a Inicio, entras en Configuración y vas a Windows Update. Automáticamente te mostrará posibles archivos que estén pendientes de ser instalados. Esto te permitirá tener las últimas versiones disponibles y corregir cualquier fallo que pueda haber.

Sentido común

Respecto al sentido común, es imprescindible evitar cometer errores. Los piratas informáticos van a buscar siempre la manera de que caigas en alguna trampa. Por ejemplo, lanzar ataques Phishing que suplanten el sitio legítimo de Google, que descargues algún archivo que te llega por correo y que en realidad es falso, que instales un programa que contiene software malicioso, etc. Todo esto va a hacer que tu cuenta pueda ser atacada, por lo que es imprescindible que no cometas este tipo de errores y que siempre descargues de sitios oficiales y seguros.

Hoy en día la mayoría de ataques van a necesitar la interacción de la víctima. Por eso este punto es muy importante. Si actúas correctamente, si tomas precauciones siempre que inicies sesión en tu cuenta o siempre que instales algún programa, puedes evitar muchas amenazas cibernéticas que puedan comprometer tus datos.

Algunos ejemplos claros de cosas que debes hacer son:

- Instalar programas de fuentes oficiales

- Revisar bien los links que abres

- Evitar descargar archivos sospechosos

- No iniciar sesión en redes o equipos peligrosos

Verificación en dos pasos de Google

La verificación en dos pasos nos va proteger de los usuarios malintencionados incluso en el caso de que tengan nuestra contraseña. Se trata de añadir una defensa adicional a tu cuenta de Google para no ser hackeado. Cuando alguien roba nuestra contraseña podría bloquearte el acceso a nuestra cuenta. Además, podría eliminar todos tus contenidos, suplantar nuestra identidad y utilizar la cuenta para restablecer las contraseñas de otras cuentas que estemos usando.

Aquí tenéis un vídeo que habla de la verificación en dos pasos de Google:

Si lo activamos, el proceso para iniciar sesión en nuestra cuenta será algo distinto. Lo primero, cada vez que iniciemos sesión en Google, debemos introducir nuestra contraseña. En este sentido no habrá cambiado mucho la diferencia es que se le ha añadido un paso más.

Lo segundo que pasará es que se enviará un código a nuestro teléfono mediante un mensaje, una llamada de voz o nuestra aplicación para móviles. De este modo, si alguien intenta entrar a nuestra cuenta, como no posee esos datos no podrá acceder.

También permite, si lo necesitas, no utilizar la verificación en dos pasos en un PC en concreto. A partir de ese momento, cuando inicies sesión desde el ordenador «confiable» solo nos solicitará la contraseña. Sin embargo, cuando iniciemos sesión en nuestra cuenta con otro ordenador, obligatoriamente deberemos utilizar la verificación en dos pasos.

Se puede decir que gracias este nuevo procedimiento de seguridad hemos añadido una capa de protección adicional. Por lo tanto, aunque alguien consiguiese obtener tu contraseña, necesitará tu teléfono o usar el método de seguridad que hayas escogido para acceder a tu cuenta Google.

En cuanto a las formas para aplicar ese segundo factor de autenticación, tenemos las siguientes alternativas:

- Mediante mensajes de texto (SMS). En algunos casos tu operador podría cobrarte cargos, este método no se considera seguro porque se pueden interceptar los SMS.

- Con una llamada telefónica en la que se nos proporcionaría el código de verificación.

- Podríamos utilizar la app Google Authenticator para Android, iPhone o BlackBerry y así generar códigos de verificación. También puede funcionar, aunque tu smartphone no tenga conectividad telefónica o de datos.

- Utilizando una llave de seguridad en el puerto USB de un PC, sería una autenticación con «algo que tenemos».

- Imprimiendo o descargando códigos alternativos de un solo uso para cuando nuestros teléfonos no estén disponibles.

- En tu smartphone Android si tienes conexiones de datos activa, puede preguntarte si autoriza el inicio de sesión con un mensaje emergente.

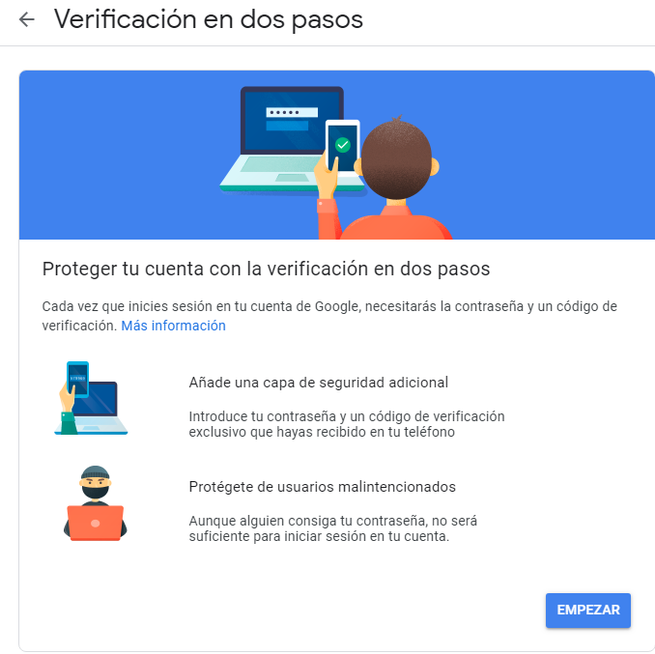

Activar la autenticación en dos pasos

Una vez que ya conocemos las ventajas que nos ofrece la verificación en dos pasos de Google vamos a explicar cómo activarla. En RedesZone, antes de comenzar este proceso, recomendamos previamente haber establecido una contraseña robusta. Esto es lo primero que debes hacer en tu cuenta de Google para no ser hackeado.

La verificación en dos pasos también es conocida como autenticación de dos factores. Esto va a añadir una capa de seguridad adicional a nuestra cuenta en el caso de que robasen nuestra contraseña. Lo primero que tenemos que hacer es entrar a nuestra Cuenta de Google introduciendo nuestra contraseña si no hemos iniciado sesión. Luego tendremos que ir al apartado Seguridad, Iniciar sesión en Google y pulsamos en Verificación en dos pasos.

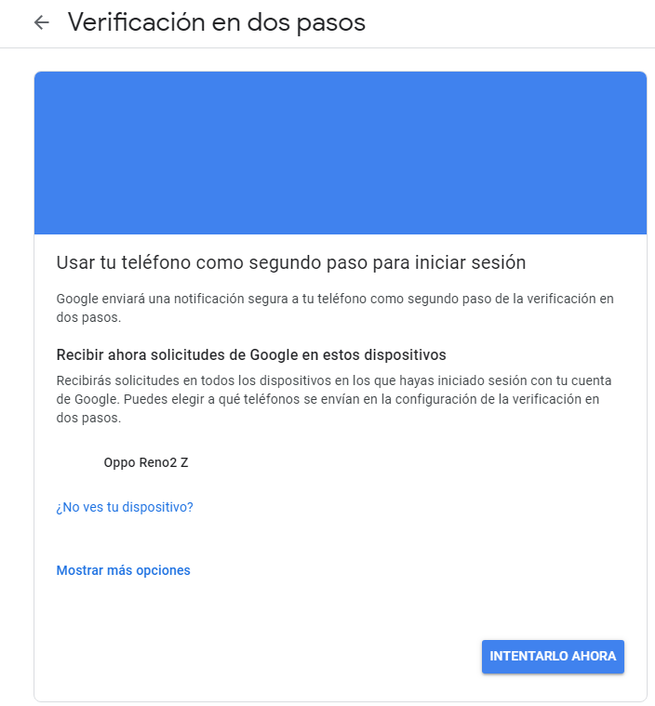

En ese momento nos saldrá una pantalla como esta:

Aquí lo que tenemos que hacer es hacer clic en Empezar y avanzaremos a la siguiente pantalla.

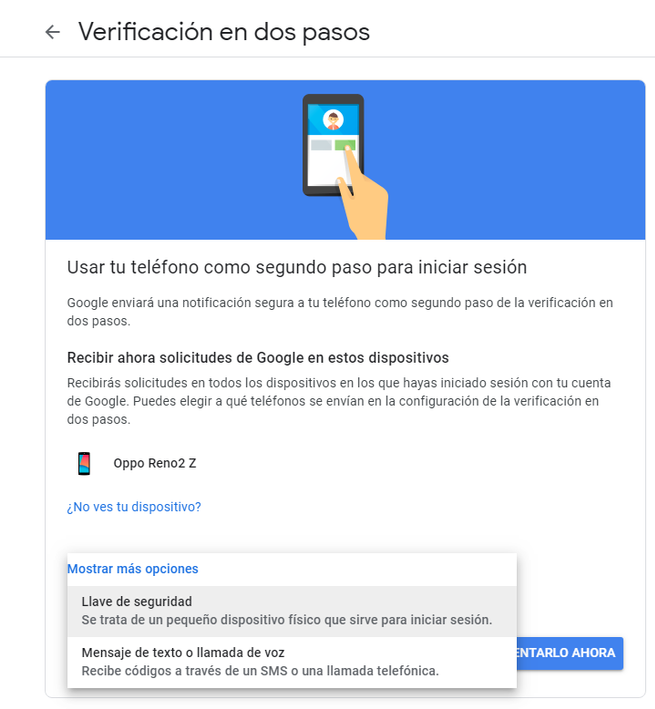

En la primera parte elegiremos el dispositivo que va a controlar la verificación en dos pasos. Por defecto, os va a asignar el de vuestro smartphone principal. En este caso Google ha detectado el correcto gracias a que tengo registrado mi número de teléfono en la cuenta. Luego, también podéis dar a «Mostrar más opciones»:

Aquí da la posibilidad de utilizar una llave de seguridad, o mensaje de texto o llamada de voz. En este caso, recomiendo no hacer nada, es decir, si no pensáis utilizarlo, mejor no abrir este apartado. A continuación, vamos a dar en «Intentarlo ahora» para llegar al siguiente paso.

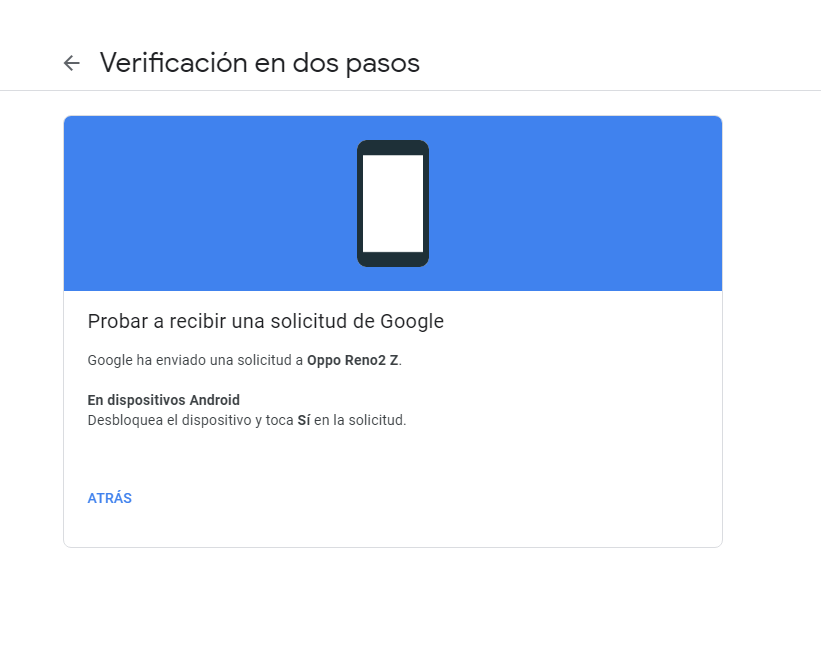

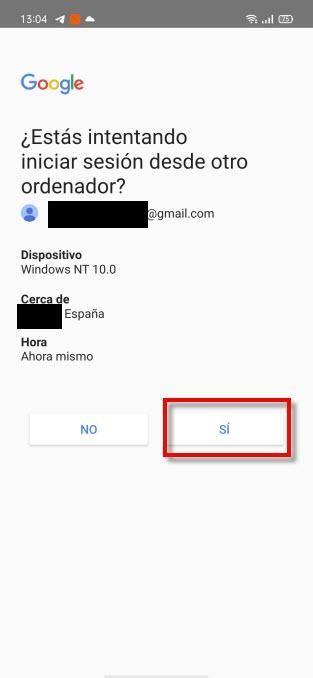

En ese momento Google ha enviado una solicitud a nuestro smartphone. En ese momento debéis coger vuestro teléfono y desbloquearlo cuando recibáis una notificación. Luego tenéis que pulsar en Sí a esa solicitud.

Una vez aceptada la solicitud en nuestro teléfono inteligente, procederemos a realizar los últimos pasos.

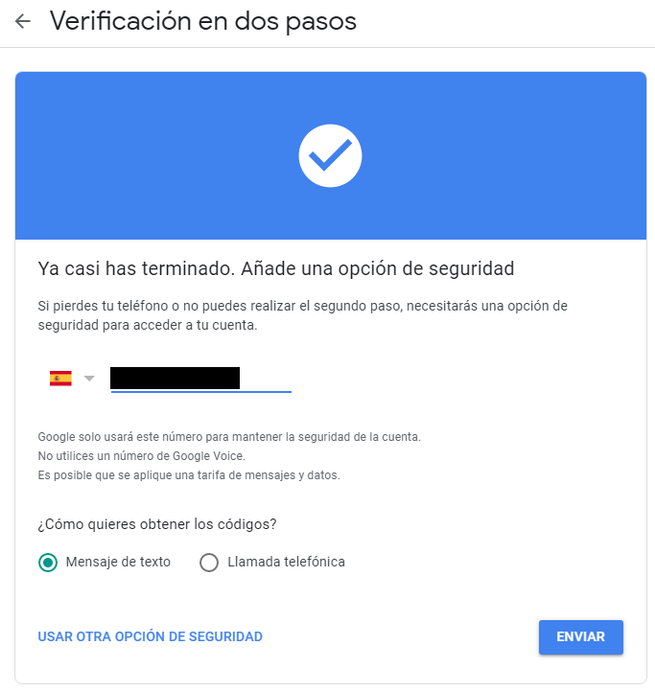

A continuación, para obtener los códigos elegí la opción «Mensaje de texto». Luego recibí un SMS en mi smartphone y los introduje. Si se hace de forma correcta nos saldrá una última pantalla.

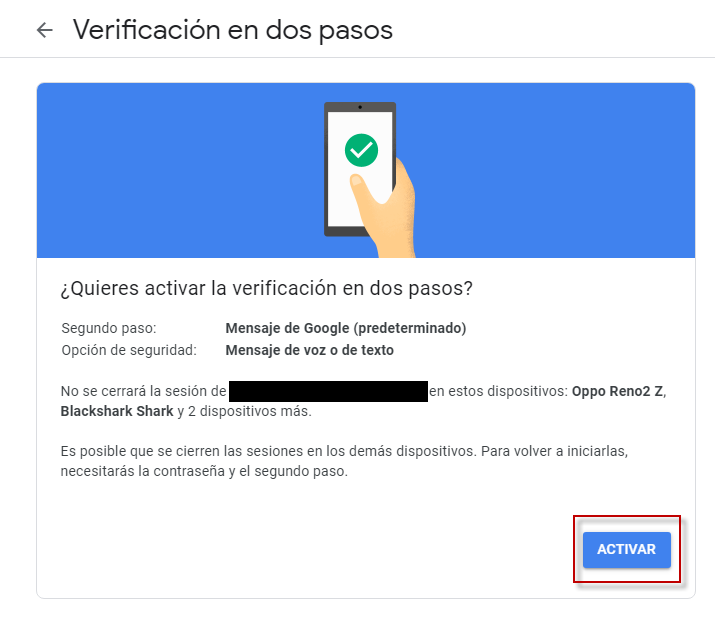

Para terminar con la verificación en dos pasos de Google simplemente tenemos que dar a Activar. A partir de este momento tenemos una capa adicional de seguridad que protege nuestra cuenta Google.

Otras formas de autenticación en dos pasos

Aunque el smartphone seguramente sea el método más cómodo también podríamos optar por otras como las llaves USB. También son conocidas como llaves U2F o 2FA. Las utilizamos introduciéndolas en los puertos USB de nuestros ordenadores con Windows.

Este tipo de llaves son compatibles con los navegadores que más utilizamos actualmente. Así podemos usarlas en Google Chrome, Mozilla Firefox y Opera.

En nuestro smartphone Android o en el PC tenemos que pinchar en el siguiente enlace. En la sección de Acceso a Google si es un móvil o Seguridad si un smartphone seleccionamos Verificación en dos pasos.

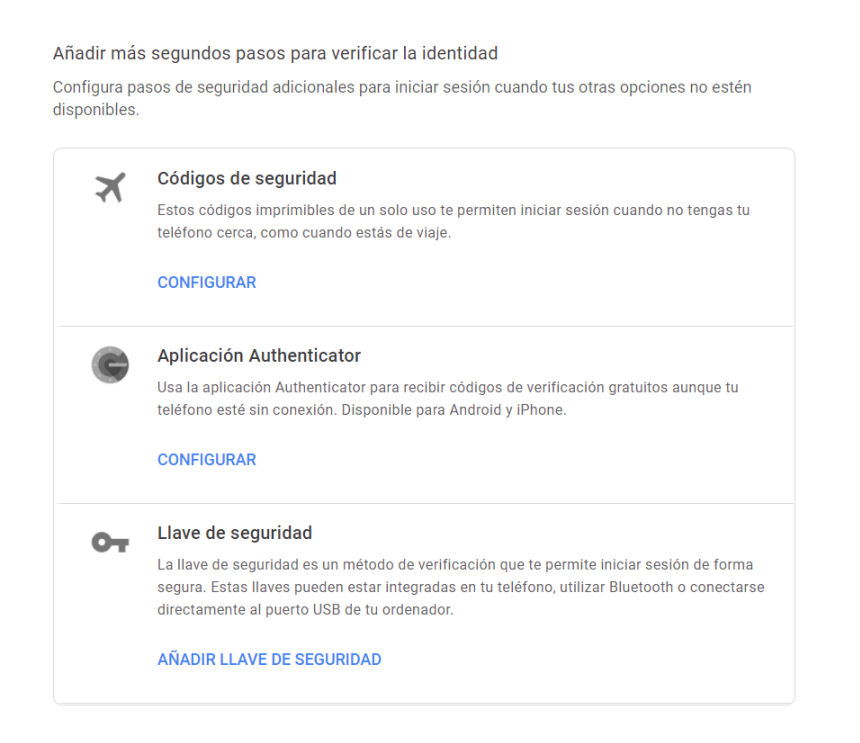

Si usamos un PC como es el caso buscaremos el apartado Añadir más segundos pasos para verificar la identidad. En un smartphone sería desplazarte hasta Configurar segundo paso alternativo y presionar Agregar llave de seguridad.

En un PC con Windows sería Añadir llave de seguridad. No obstante, también hay que señalar que aquí podemos elegir otras dos formas más:

- Códigos de seguridad: son de un solo uso y nos permiten iniciar sesión cuando no tengamos el smartphone a mano. Pueden llegar a ser útiles en una situación de emergencia.

- Aplicación Authenticator: se trata de una app de Google que puede generar códigos de verificación gratuitos incluso cuando el teléfono esté sin conexión.

Pasos para desactivar la 2FA de Google

También es posible que al final no te llegue a convencer la verificación en dos pasos de Google. Uno de los motivos que podríamos encontrar, sería, por ejemplo, que te quita tiempo al iniciar sesión en algunas ocasiones. Otro puede ser porque en alguna ocasión tienes problemas para usar la verificación en dos pasos, y te impida el acceso a tu cuenta. E incluso puede ser porque en un determinado momento, estés trabajando sólo desde casa y pienses que no necesitas tanta seguridad por una temporada.

Ahora lo que debemos hacer es entrar a nuestra Cuenta de Google introduciendo nuestra contraseña si no hemos iniciado sesión. Después nos dirigimos al apartado Seguridad, Iniciar sesión en Google y pulsamos en Verificación en dos pasos.

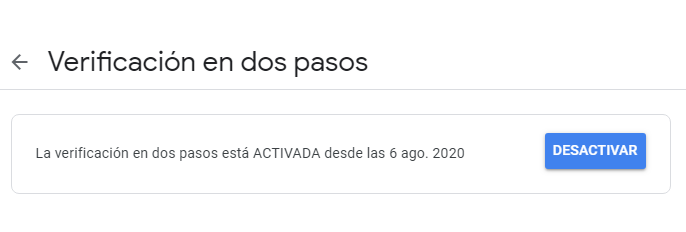

En ese momento nos saldrá una pantalla como esta:

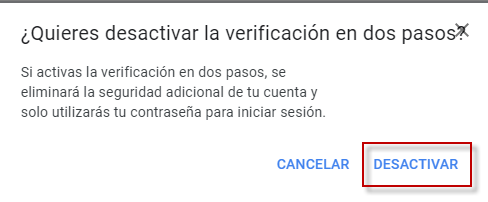

Si pulsamos en Desactivar iniciaremos el proceso para dejar de utilizar la verificación en dos pasos de Google. Pero antes de dejarla desactivada nos saldrá este cartel con una advertencia:

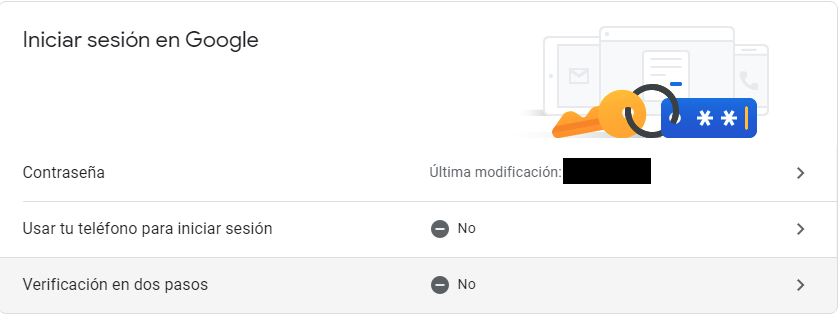

Si pulsamos nuevamente en «desactivar» se habrá completado el proceso. Entonces, a partir de ese momento sólo nuestra contraseña será nuestra barrera de protección. Una forma de comprobar si se ha desactivado es volver a entrar en nuestra cuenta Google. Allí en iniciar sesión, en el apartado Verificación en dos pasos, veremos: No.

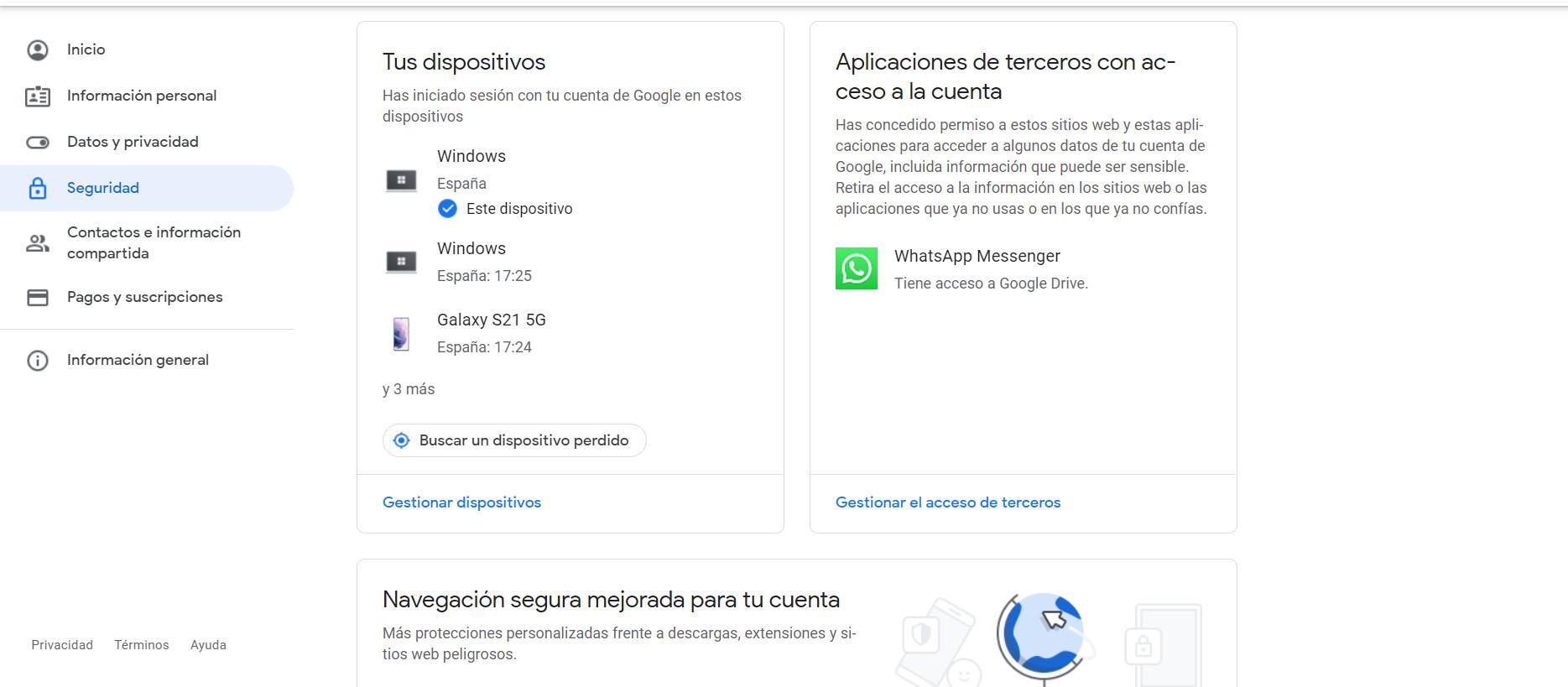

Cerrar sesión de forma remota

Cerrar sesión en Google o Gmail es muy fácil. Simplemente vas a la página web o a la versión móvil, pinchas en la imagen del usuario y le damos a Cerrar sesión. Pero claro, ¿y si queremos cerrar la sesión de otro ordenador o móvil al que no tenemos acceso en ese momento? También es posible.

Lo primero que tenemos que hacer es iniciar sesión con nuestra cuenta en la versión web en un ordenador. Allí tendremos que seguir una serie de pasos hasta llegar al apartado para poder cerrar sesión en otros dispositivos donde tengamos abierta la cuenta. Simplemente tienes que hacer lo siguiente:

- Puedes acceder también desde Gmail y en este caso tienes que ir al botón de Aplicaciones de Google, que aparece arriba a la derecha, al lado de la campana de notificaciones

- Allí tienes que pinchar en Cuenta, que es la primera opción que te aparecerá

- En la siguiente ventana te aparecerán diferentes opciones. Una de ellas es Seguridad

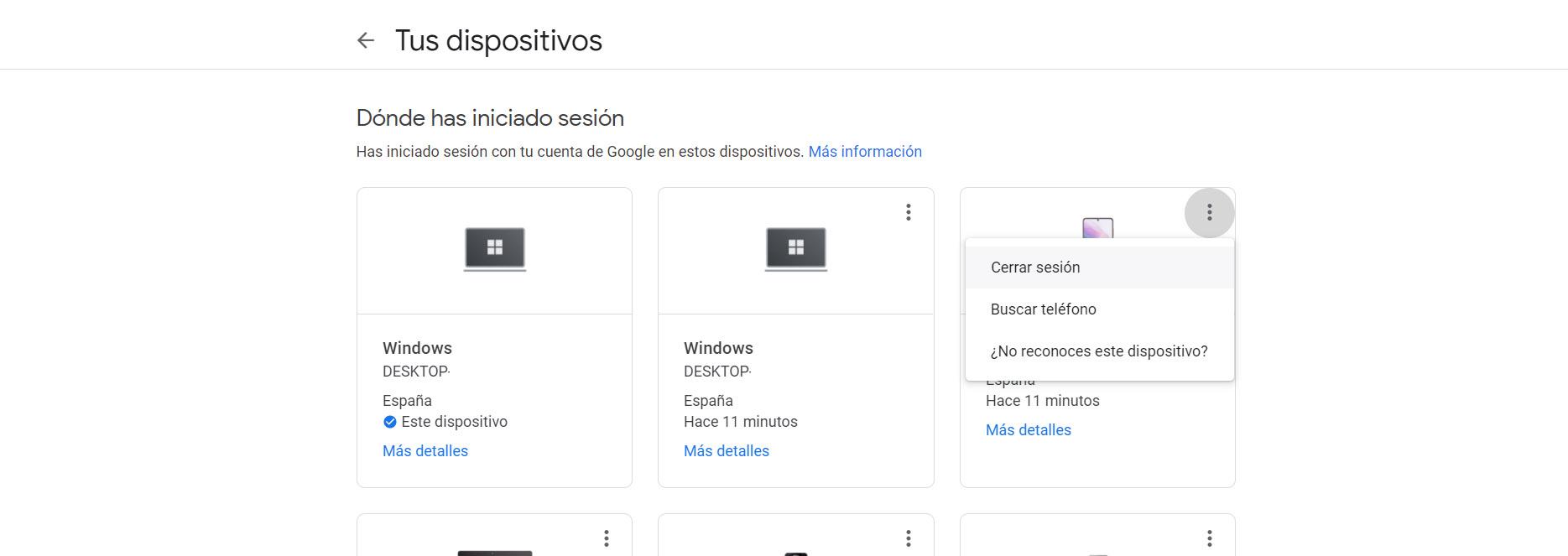

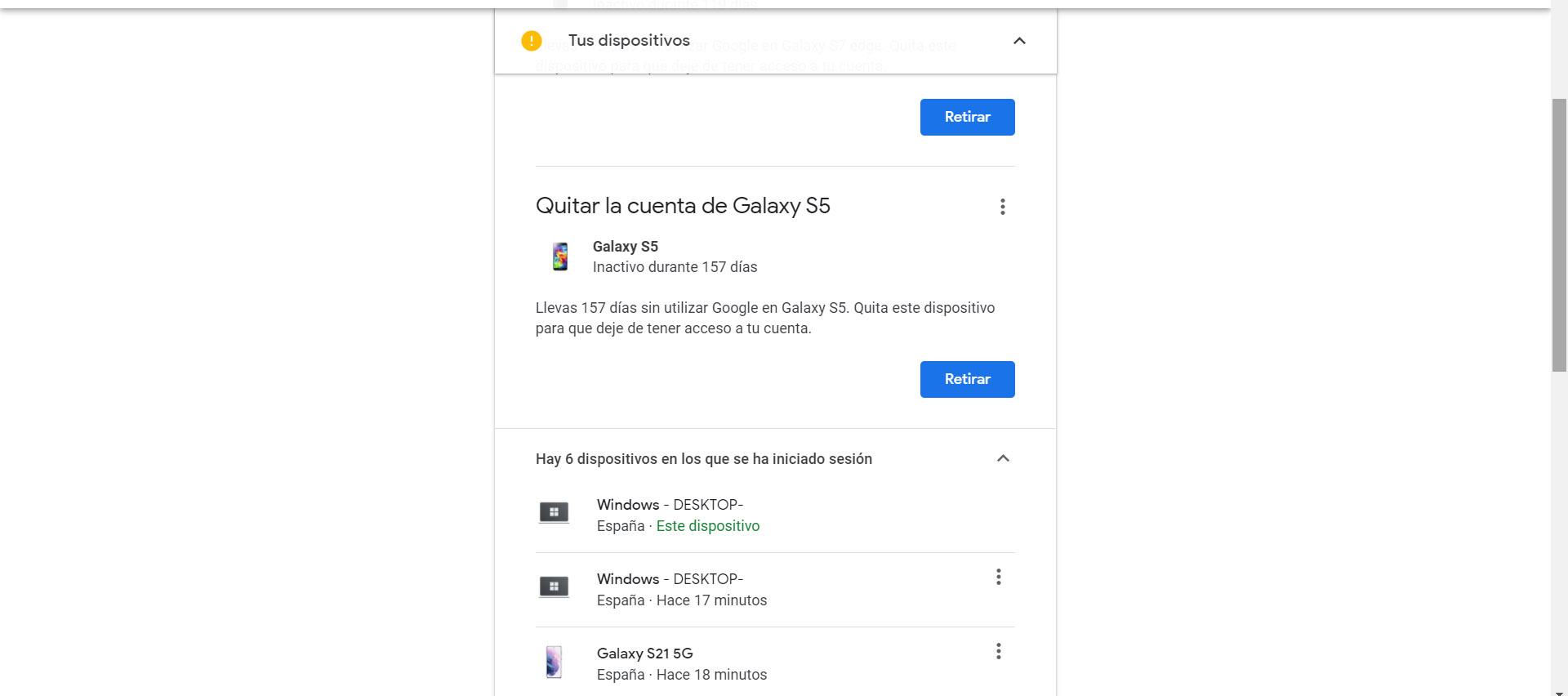

Una vez estés dentro de Seguridad, tendrás que ir al apartado de Tus dispositivos. Aparecerán diferentes equipos donde tienes iniciada sesión o has iniciado recientemente. Saldrán ordenadores, móviles, etc.

Tienes que pinchar en el dispositivo donde quieres cerrar sesión. Basta con hacer clic en su nombre (aunque en realidad da igual si le das a otro) y te llevará a una nueva ventana donde aparecen nuevamente los inicios de sesión activos. Te aparecerán tanto donde tienes activa la cuenta en este momento, como también otros dispositivos donde hayas iniciado sesión en los últimos meses.

Lo que tienes que hacer es pinchar en los tres puntos que aparece encima de cualquiera de esos dispositivos y posteriormente a Cerrar sesión. Además, si pinchas en Más detalles te aparecerá información como por ejemplo cuándo iniciaste sesión o desde qué navegador, para tener más datos.

Hemos visto cómo cerrar sesión en Google de forma remota en cualquier dispositivo. Sin embargo, también puedes acceder desde Gmail y ver dónde has iniciado sesión y cerrarlo. En este caso tienes que ir nuevamente a la versión web e ir a Detalles, que aparece en la parte de abajo a la derecha.

Allí te aparecerán todos los dispositivos donde está iniciada la sesión, cuándo, etc. Si ves algo raro o simplemente quieres cerrar la sesión de alguno de esos dispositivos, tendrías que pinchar en Revisión de seguridad, que aparece en la parte de arriba.

En este caso te aparecerá una lista de todos los dispositivos que tienen acceso a tu cuenta de Gmail. En cualquiera de ellos puedes pinchar en Retirar y automáticamente ya no tendrían acceso. No obstante, también puedes ir a la parte de abajo y encontrarte con los dispositivos que están activos o donde has iniciado sesión recientemente, pinchas en los tres puntos y le das a Cerrar sesión.

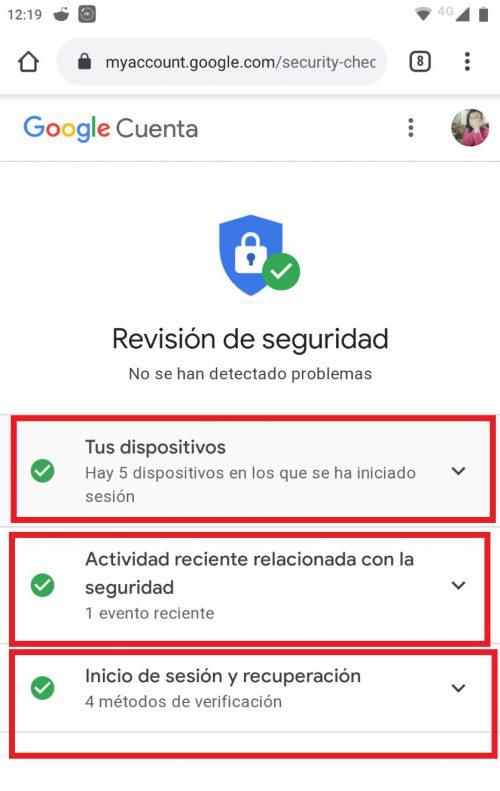

Revisar la seguridad de la cuenta

En cuestión de segundos, podrás realizar una breve, pero precisa revisión de la seguridad de tu móvil. El mismo consta de tres apartados esenciales: los dispositivos autorizados Android que utilizas, actividad reciente que sea relevante a la seguridad del dispositivo, y las opciones de inicio de sesión y recuperación. Se recomienda realizar esta revisión siempre que sea posible, e incluso se puede hacer fácilmente a través de la web oficial de Google, no es necesario hacerlo desde el smartphone Android.

En dispositivos, podrás visualizar cuáles son aquellos que han iniciado sesión en tu cuenta de Google. Contarás con información básica como qué dispositivo es y el sistema operativo que utiliza. Por tanto, puedes revisar toda actividad relacionada reciente con la seguridad de la cuenta. Por lo que, si has iniciado sesión recientemente en los dispositivos de siempre o en uno nuevo, este aparecerá allí. Es fundamental que elimines los dispositivos que ya no estás utilizando, con el objetivo de minimizar que se pueda acceder a tu cuenta si este dispositivo se vuelve a utilizar.

Por último, en Inicio de sesión y recuperación, podrás echar un vistazo a todas las opciones de recuperación de tu cuenta en el caso de que la misma se vea vulnerada por situaciones como intentos de inicio de sesión o si has detectado un inicio de sesión que no reconoces.

Cualquier actividad que se pueda considerar como irregular, es posible detectarla mediante esta revisión. Si no hay nada de qué preocuparse, aparecerán el check en color verde. El icono amarillo, es si existe alguna potencial actividad sospechosa y el rojo, pues, implicaría a actividades ya peligrosas que comprometerían tu cuenta.

Control de actividad de la cuenta Google

Una de las consideraciones que muchos usuarios Android no tienen en cuenta es que pueden tener control de lo que comparten con Google, específicamente sobre la actividad de la propia cuenta Google. Recordemos que gracias a una sola cuenta podemos acceder a varios de los servicios que utilizamos a diario como el buscador y YouTube.

Este control de actividad, puede tomarte algo más de 15 a 20 minutos y se puede acceder desde la web. Puede parecer mucho tiempo, pero es útil y a la vez necesario que puedas limitar todo lo que compartes a Google. ¿Qué riesgos podría existir? Recuerda que tienes derecho, y a la vez obligación, de preservar la privacidad de tu actividad en la cuenta. Además, por defecto, con Google lo compartes absolutamente todo. De acuerdo a eso, ajusta tu experiencia de uso de las aplicaciones de servicio para hacerlas aún más personalizadas.

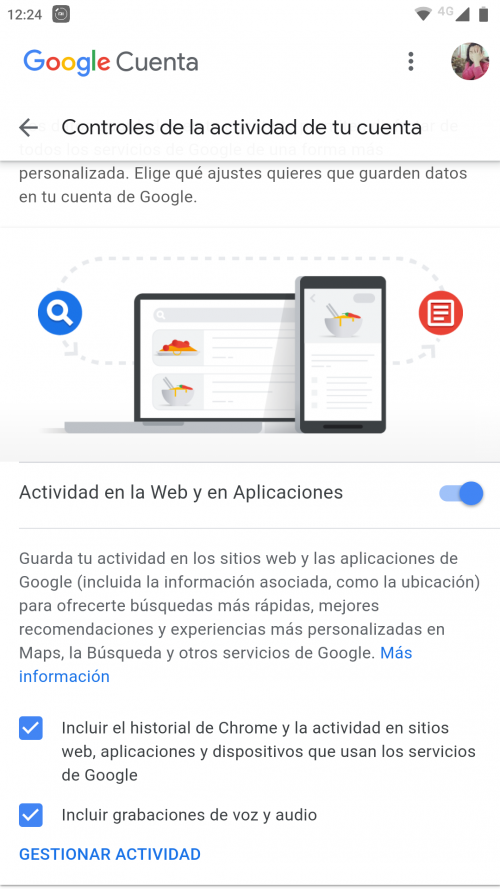

La captura que vemos más arriba nos muestra el apartado de actividad en la web, en el mismo podemos activar o desactivar opciones como inclusión del historial de Chrome para que sea aprovechado por organizaciones que usen servicios de Google. En Gestionar Actividad, hay más opciones aun que puedes tanto activar como desactivar.

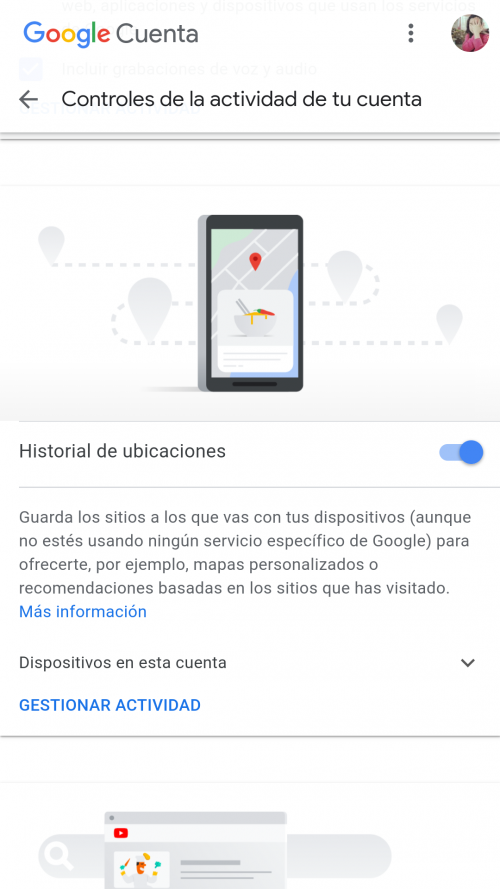

La forma de gestionar este control es prácticamente la misma en todos los apartados. Más abajo, vemos el apartado de Historial de ubicaciones en donde podrás administrar cómo se utiliza la información de tu ubicación entre los distintos servicios propios de Google como los de terceros.

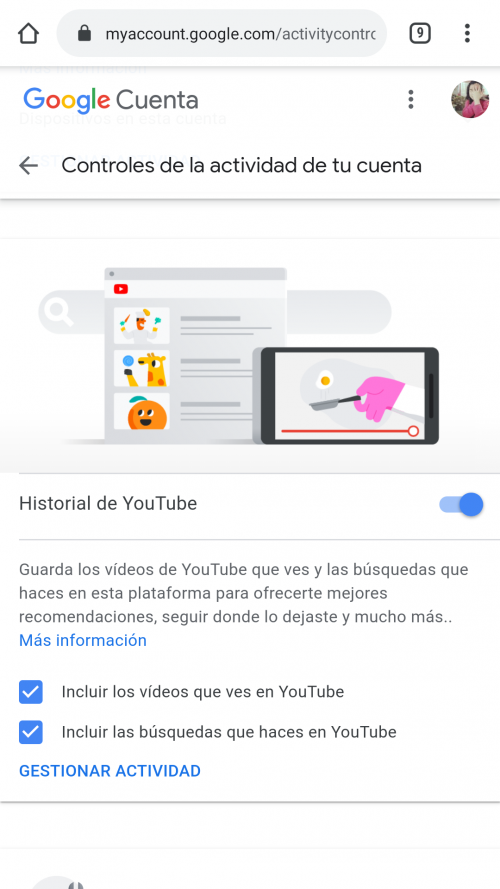

El siguiente, corresponde a la gestión de información respecto a tu actividad en YouTube.

Finalmente, llegas al apartado de la gestión de los anuncios. Esto último es muy importante ya que aquí puedes regular lo que compartes con Google como para que la información de tu actividad no sea manipulada con el fin de ofrecerte publicidad dirigida a tus preferencias de consumo o de utilización de productos y servicios.

Gestiona los dispositivos que utilizan tu cuenta Google

Ya hemos explicado cómo proteger tu cuenta de Google para no ser hackeado. Pero hay una cosa que nunca debemos olvidar y es el uso del sentido común, por tanto, es recomendable que nuestros dispositivos:

- Deben tener instalada la última versión de software disponible.

- También deben contar un software antivirus y a ser posible antimalware.

Nuestra forma de actuar debe ser impecable para no correr riesgos. En ese apartado el sentido común es un factor muy importante. Por lo tanto:

- Debemos evitar conectarnos a redes WiFi públicas y menos aún abiertas.

- Tampoco debemos introducir nuestras contraseñas en ordenadores públicos o ajenos.

Por lo tanto, hay que preocuparse de tener al día nuestros dispositivos y actuar con cabeza. Otra cosa que debemos hacer periódicamente es comprobar los equipos que usan nuestra cuenta Google. Esto nos puede dar una pista de si tenemos un intruso, si no reconocéis un dispositivo, mal asunto.

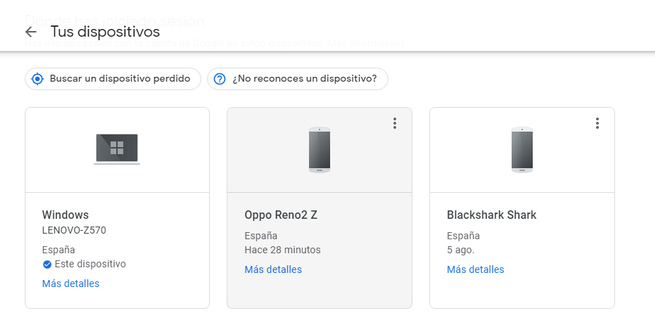

Si queremos hacer una comprobación lo primero que haremos será entrar a nuestra Cuenta de Google. Vamos al apartado Seguridad, Gestionar dispositivos. Nos dará la siguiente información:

Lo primero que tenemos que tenemos hacer es verificar que esos dispositivos son nuestros. En el caso de tener sospechas de que alguno no es nuestro, la mejor forma de proceder es eliminar ese dispositivo. Por último, lo siguiente que tenemos que hacer es cambiar la contraseña para impedir el acceso de nuevo a ese dispositivo.

En definitiva, siguiendo estos pasos podrás proteger por completo tu cuenta y evitar ataques. Esperamos que con esta guía podáis proteger adecuadamente vuestra cuenta de Google y evitar cualquier posible intrusión. Es muy importante, ya que puede haber otros muchos servicios y cuentas vinculados a Google. No solo se trata del correo electrónico de Gmail, sino de muchas otras cuentas relacionadas. Por ejemplo, YouTube, Google Drive, etc. Todo está vinculado a un mismo lugar y debemos aumentar la protección al máximo.

Ajustes en Android para proteger tu seguridad

Sin temor al error, podemos decir que pasamos más tiempo con nuestro móvil que con nuestros familiares o amigos. Android es el sistema operativo más popular, presente en una amplia variedad de móviles de fabricantes provenientes de varios países. Utilizamos aplicaciones de todo tipo, ya sea con fines laborales o personales. El sistema operativo de Google cuenta con varias funcionalidades que permiten que nuestro móvil sea más seguro. A continuación, compartimos contigo los mejores consejos para hacer Android lo más seguro posible, además, son muy fáciles de configurar por lo que cualquiera de nosotros lo puede llevar a cabo.

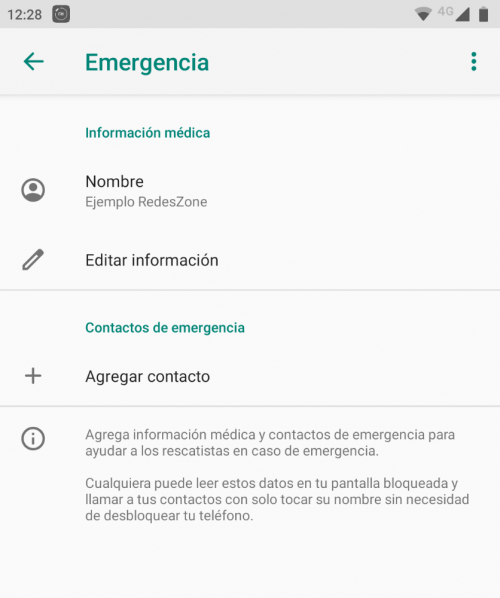

Configurar contactos de emergencia

Es muy probable que no necesites de ellos en todo momento. Sin embargo, debes realizar actividades preventivas, sobre todo si te trata de tu propia seguridad. Puedes configurar un contacto de emergencia, que puede ser cualquier persona de tu confianza. Una vez que lo hayas configurado, será posible contactarlo en muy pocos pasos ante cualquier eventualidad desde la pantalla de bloqueo.

El contacto de emergencia puede ser muy útil, por ejemplo, si es que llegas a extraviar tu móvil. Si una persona ajena a ti lo encuentra, podrá comunicarse con el contacto de emergencia para avisar que cuenta con el móvil extraviado, todo ello sin necesidad de desbloquear la pantalla. Para hacerlo aún más fácil, puedes agregar un mensaje que aparezca en la pantalla bloqueada y que diga que notifique al contacto de emergencia.

A la hora de crear el contacto, asegúrate de indicar los datos más importantes, especialmente el número de móvil. De esta manera, cualquier persona que encuentre un dispositivo ajeno podrá aumentar las posibilidades de contactar con el dueño y devolvérselo. Por otro lado, el contacto de emergencia también ayuda a que puedas comunicarte con alguien mucho más rápidamente ante una situación de riesgo.

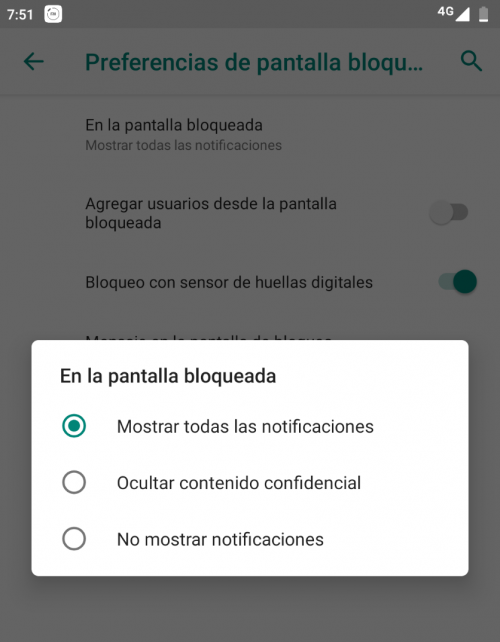

Limitar el contenido de la pantalla bloqueada

Hoy en día las notificaciones nos brindan múltiples facilidades. Una de ellas consiste en ver gran parte del contenido de uno o más mensajes sin tengamos que abrir en el momento dicha notificación. Sin embargo, es probable que la información que muestre sea de carácter personal, profesional o simplemente se trate de información sensible en general.

Que no quede duda que aún hay personas que pueden sacar provecho de esto, y poder recolectar información sobre ti, con el objetivo de poder atentar tanto por tu seguridad física, como la seguridad de tus datos que se encuentran en la red o tus dispositivos. Estas personas podrían estar cerca tuyo en una cafetería, supermercado o en cualquier otro lugar. En consecuencia, te recomendamos limitar lo que se puede visualizar en las notificaciones si la pantalla está bloqueada.

Debes ir a Configuración > Seguridad y Ubicación > Preferencias de pantalla bloqueada

Como vemos más arriba, hay tres opciones: mostrar todas las notificaciones y su contenido. La segunda es el ocultar contenido confidencial (mostrará que hay una notificación, pero no su contenido) y, por último, la opción que no muestra ninguna notificación. Esta última opción resultaría ser la más recomendable, sobre todo si es que tratas con muchas personas diariamente, o bien, si tu dispositivo acostumbra a estar en un lugar en donde hay, justamente, muchas personas que pueden ver la pantalla

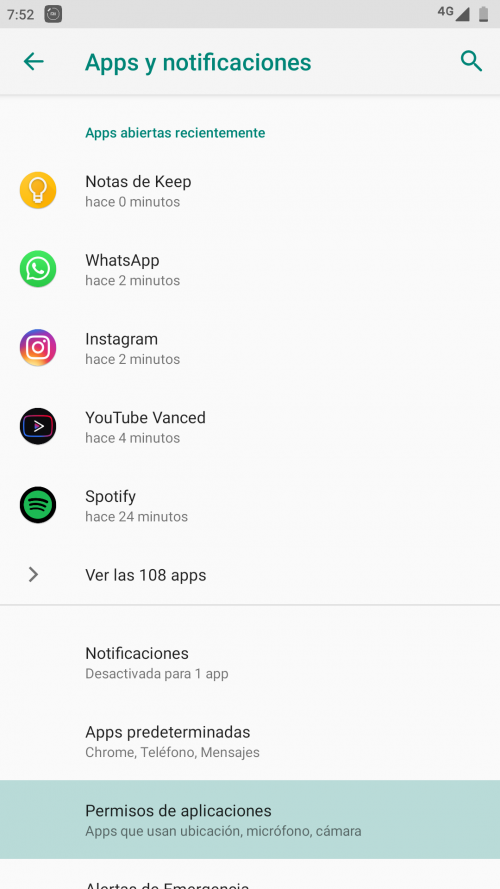

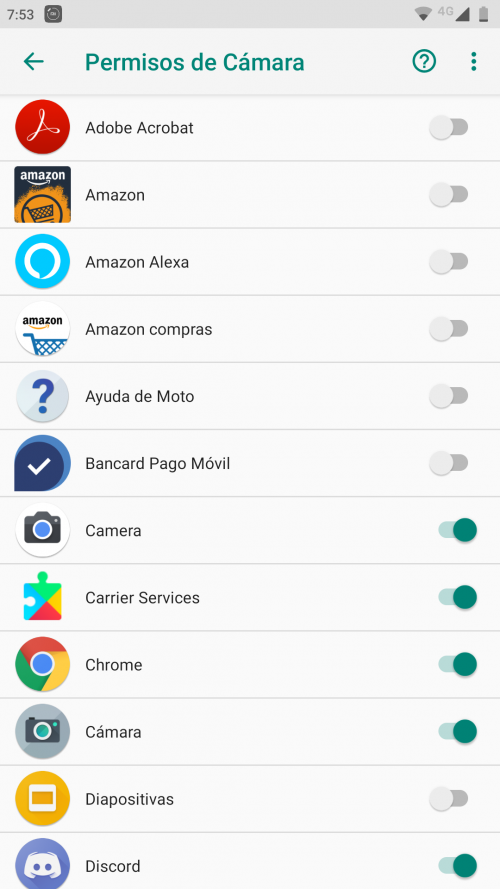

Gestionar permisos de aplicaciones

Cuando descargamos aplicaciones del Play Store, en muchos casos aparece una ventana emergente que te detalla los permisos que va a requerir para que funcionen. Alguno de los permisos comunes son la cámara, contactos, almacenamiento del dispositivo, micrófono y otros. Sin embargo, muchas aplicaciones solicitan permisos que no son estrictamente necesarios para su función. Recordemos que, cuantos más permisos otorgamos a las aplicaciones, más en riesgo ponemos a la privacidad de nuestros datos.

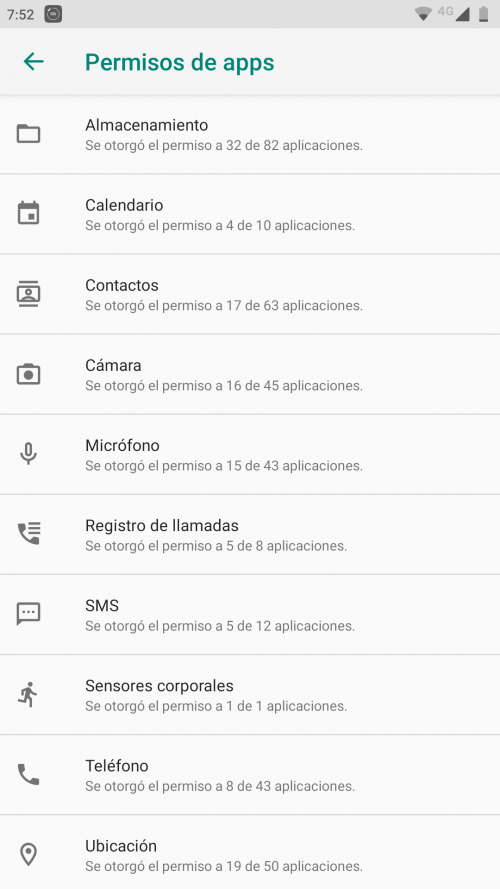

En Configuración, vamos a buscar el apartado de Permisos de apps, en el cual tendremos una vista de todos los permisos que nuestro móvil puede otorgar.

Para una gestión más simplificada, los permisos de aplicaciones están gestionados por los propios permisos. Como vemos en la captura más abajo, cada permiso agrupa a todas las aplicaciones que lo utilizan o bien, que podrían tener ese permiso.

Ejemplo: el permiso de Almacenamiento cuenta con 82 aplicaciones que podrían tener permiso de acceder al mismo. Sin embargo, sólo has autorizado a 32 aplicaciones.

Luego debes ingresar a cada permiso y verás el detalle de las aplicaciones. Al lado de cada una, hay un toggle que te permitirá activar o desactivar el permiso.

Debes tener presente que, además de proteger la seguridad y privacidad de tus datos. El no conceder tantos permisos a las aplicaciones también implica un gran ahorro de batería.

La ubicación del dispositivo es uno de los permisos que es solicitado por múltiples aplicaciones como Maps, Facebook, Instagram y muchos más. Como el servicio de ubicación por defecto tiene cierto consumo de batería es mejor ceder el permiso a las aplicaciones que realmente sean necesarias.

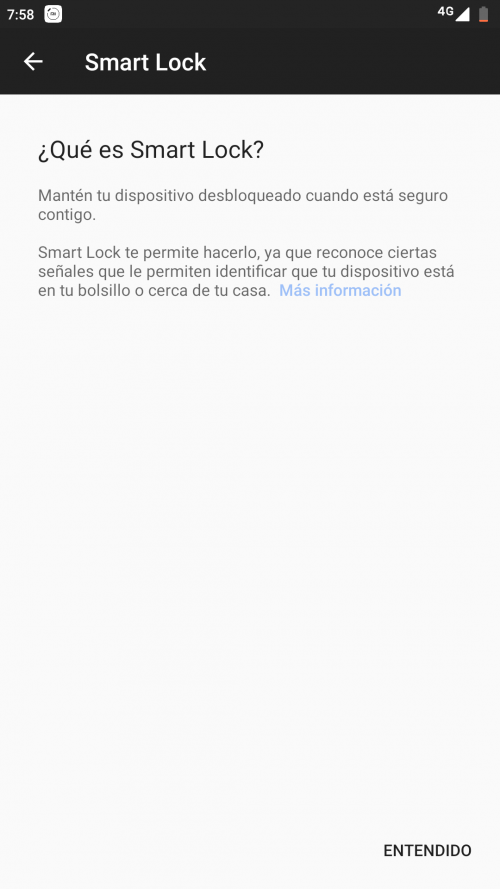

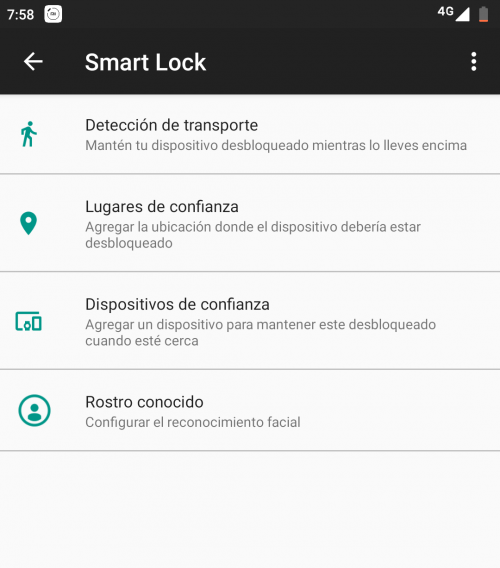

Configurar Google Smart Lock

Esta es una funcionalidad que te permite reducir las ocasiones en que debes desbloquear tu dispositivo. Como figura en la descripción más abajo, permite que lo mantengas desbloqueado en situaciones que las consideres como completamente seguras.

Para aprovechar Smart Lock de manera segura, te comentaremos en qué consiste cada opción. Así, optarás por la opción más segura. Ya que utilizar todas las opciones o alguna que podría no ser conveniente, expondrías a tu móvil innecesariamente.

- Detección de transporte: el móvil estará desbloqueado únicamente cuando lo tengas a mano. Esto puede ser conveniente si pasas una buena parte del tiempo con tu móvil en localidades de confianza como la oficina o la casa.

- Lugares de confianza: tu dispositivo no requerirá que se desbloquee si es que estás en determinados lugares. De forma automática, Android te notifica con la sugerencia de utilizar Smart Lock con esta modalidad si es que pasas mucho tiempo en un mismo lugar. Como tu casa, oficina, la casa de un pariente, etc.

Para configurarlo manualmente, debes seleccionar la opción de Lugares de confianza y en pocos pasos puedes agregar tu ubicación actual o bien, la que consideres.

- Dispositivos de confianza: hoy en día, conectar tu móvil mediante Bluetooth a dispositivos como manos libres o altavoces en nuestro hogar. Puedes configurar para que determinados dispositivos con los que te conectes con frecuencia, puedan ser de confianza. Así, el móvil se mantendrá desconectado mientras estés conectado por Bluetooth con estos dispositivos.

- Rostro conocido: te permitirá configurar el reconocimiento facial para que puedas desbloquear el dispositivo. Es el sistema que mayormente se conoce: si no se reconoce el rostro, va por el siguiente método de desbloqueo (PIN, contraseña, etc).

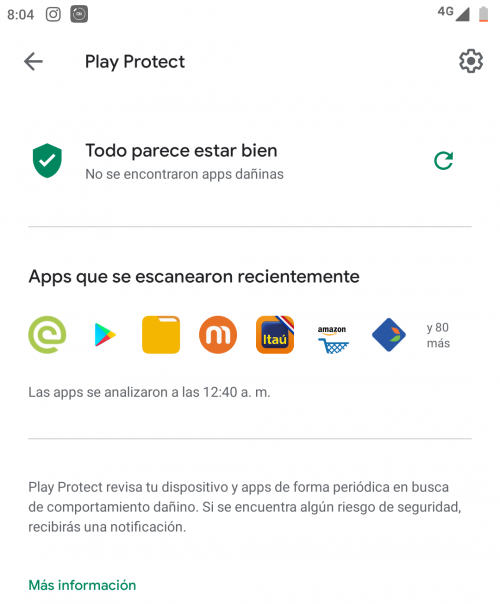

Gestionar Google Play Protect

Es una funcionalidad incluida en los servicios de Google Play de Android. Específicamente, para el Play Store. Siempre que descarguemos una aplicación de dicha tienda, nos debería aparecer un ícono de escudo verde como el que muestra la captura más abajo. Esto hace que tengamos el dato de que la aplicación que vayamos a descargar es segura.

Por otro lado, Play Protect hace un escaneo diario de las aplicaciones que ya están instaladas en tu móvil de manera a detectar algún tipo de vulnerabilidad o actividad sospechosa. Sin embargo, puedes realizar este escaneo de forma manual ya sea desde Configuración o la propia Play Store.

Habilitar y gestionar «Encuentra mi Dispositivo»

Es casi imposible evitar el hecho de que en algún momento podamos extraviar el móvil o bien, que seamos víctimas de algún robo o hurto. Por eso, Android cuenta con la funcionalidad de «Encuentra mi Dispositivo«. Es sumamente recomendable tener esto activado para evitar algún tipo de contratiempo. Ahora, veamos las dos opciones para poder acceder a la funcionalidad: web y aplicación.

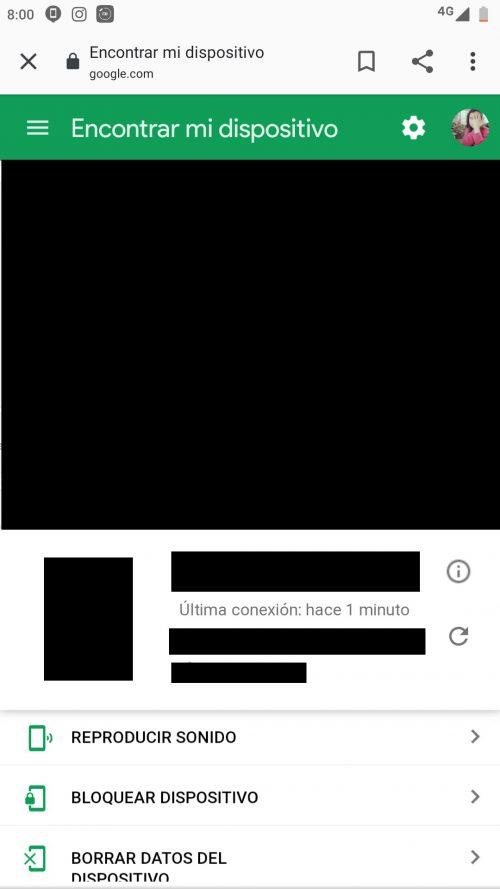

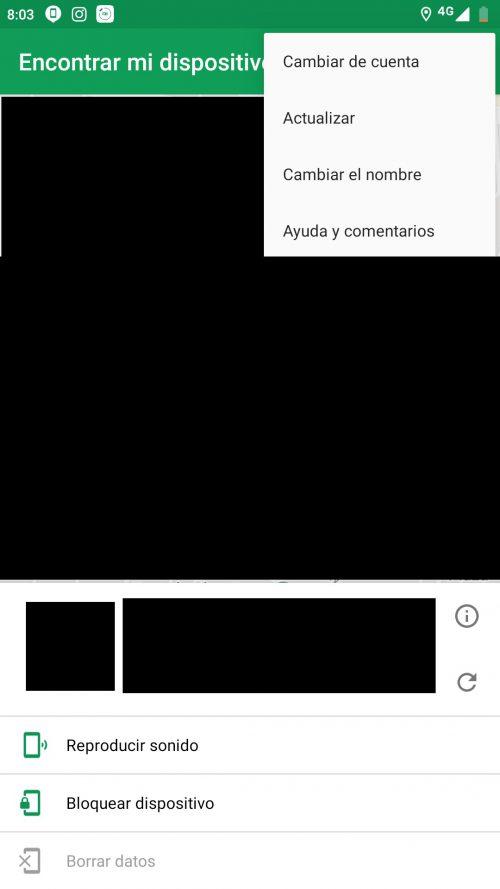

Busca en Google «Encontrar mi dispositivo» y accederás a una página como esta que mostrará la información de ubicación actual del dispositivo. Te mostrará cuál es la marca y modelo, hace cuantos minutos u horas fue la última conexión, el porcentaje de batería y más. En el caso de que no encuentres tu dispositivo, o si te lo robaron o hurtaron, puedes acceder a esta página.

Si lo encuentra, puedes escoger las opciones de reproducir sonido, si por ejemplo lo perdiste en algún lugar de la casa. También puedes bloquear el dispositivo para que no pueda ser utilizado por ninguna persona. Finalmente, puedes borrar los datos del dispositivo para que no sean manipulados por la persona que pueda contar con tu móvil.

Si lo prefieres, puedes descargar del Play Store la aplicación de Encontrar mi Dispositivo sin coste alguno. La interfaz y características son prácticamente idénticas.

Estamos seguros que con estas medidas de seguridad, podrás utilizar tu móvil Android con más tranquilidad, seguridad y privacidad. Como hemos comentado, no te tomará demasiado tiempo y los pocos minutos que hayas invertido, marcarán la diferencia. El sistema Android, con el paso de los años, ha reforzado sus características de seguridad para hacerlo mucho más robusto ante potenciales ciberataques.

Algunas características no son del todo difundidas, por lo que en el momento que prefieras, sugerimos «emprender un viaje» por el mundo de configuración de tu móvil. Podrás encontrar muchas más características a parte de las mencionadas, para que puedas personalizar y asegurar una gran experiencia Android.

¿Qué métodos existen para robar cuentas de Gmail?

Los ciberdelincuentes utilizan diferentes técnicas para hackear cuentas de Gmail o Google, o, mejor dicho, para robarlas. Para poder robar una cuenta de Google, no solamente se basan en un tipo de ataque sino en varios, de hecho, podrían usar varios tipos de ataque de forma simultánea para tener un mayor éxito, ya que antes de atacar lo que harán es crear una estrategia.

Ataques de phishing

Uno de los principales ataques que se utilizan para robar una cuenta de Google o Gmail es mediante un ataque de Phishing. Esto consiste en enviar un correo electrónico con un enlace falso, y que nos llevará directamente a nuestra página web que simula ser oficial. Esta web falsa que es exactamente igual que la oficial, nos pedirá que introduzcamos nuestras credenciales de Google para robarnos la contraseña, además, también seguramente nos pida algún tipo de código de autenticación en dos pasos.

Para evitar estos ataques es fundamental tener sentido común y no caer en este engaño, siempre debes iniciar sesión directamente a través de la web oficial, o usando las aplicaciones oficiales de Gmail, Google Drive y el resto de servicios de Google. Nunca deberías acceder a estos servicios a través de enlaces que hayas recibido por correo, redes sociales etc.

Fuerza bruta de la contraseña de acceso

Aunque Google dispone de potentes herramientas para evitar ataques de fuerza bruta contra los inicios de sesión, es posible que hayas puesto una contraseña poco segura. Los ciberdelincuentes se aprovecharán de esta clave tan fácil de adivinar para intentar entrar en nuestra cuenta, no obstante, desde 2022 es obligatorio en Google utilizar la verificación en dos pasos para añadir una capa más de seguridad, por lo que también tendrán que realizar un ataque adicional para capturar ese código del segundo factor de autenticación. En una contraseña nunca deberías usar combinaciones de tu nombre y apellidos, DNI, fecha de nacimiento etc.

Para evitar esto, lo más recomendable es crear contraseñas fuertes y seguras, usando un gestor de contraseñas para recordarla fácilmente y que no tengamos que estar continuamente introduciendo esta contraseña. Los principales gestores de claves permiten crear contraseñas aleatorias, puedes usarlas para ayudarte a crear la contraseña definitiva.

Uso de programas falsos

Otro punto de entrada por parte de un ciberdelincuente en nuestra cuenta de Google, es si utilizas aplicaciones falsas e incluso programas pirateados, porque podrían contener un malware para robarnos las contraseñas. En este caso, es posible que descarguemos una app de Gmail falsa para entrar en el correo, o instalemos un programa con crack y que este crack realmente sea un programa para capturar las teclas de nuestro PC y robarnos toda la información que vayamos a escribir.

Para evitar esto, es fundamental instalar siempre programas desde las tiendas de aplicaciones, asegurarnos de que nos las hemos descargado desde las webs oficiales, y que nuestro antivirus no ha detectado nada en esos ejecutables.

Malware

El malware en general es otra alternativa que tienen los piratas informáticos para atacarnos y robarnos la cuenta de Google. Si nuestro PC se infecta con cualquier tipo de malware, es posible que nos estén robando la información, usando un keylogger para recopilar todas las pulsaciones de teclas como hemos explicado antes. Este tipo de software malicioso es muy peligroso, porque no solamente podrán acceder a nuestra cuenta de email sino también al resto de cuentas como las del banco.

Para estar protegidos frente a esta amenaza, es fundamental contar con un buen antivirus. Para sistemas operativos Windows 10 y Windows 11 contamos con Windows Defender, que es un gran antivirus, y, además, es totalmente gratuito.

A través de otro servicio hackeado

Si eres de los que usan la misma contraseña para diferentes servicios online, deberías dejar de hacerlo lo antes posible. Si cualquier servicio se ve vulnerado y utilizas la misma contraseña en más de un lugar, podrán intentar entrar en tus otras cuentas para ver si estás usando esta misma contraseña. Lo mejor que puedes hacer es no reusar tus contraseñas, y utilizar un gestor de contraseñas donde las tengas todas y las gestiones adecuadamente.

Es muy importante la buena gestión de las contraseñas, además, es necesario que sean contraseñas robustas y no demasiado cortas, con el objetivo de que sea muy difícil crackearlas.

Malos hábitos que afectan a tu seguridad en la red

En el mundo de la informática todos nosotros hemos cometido algún error que afecta a nuestra seguridad en Internet, ya sea por no leer detenidamente, o por desconocimiento de lo que realmente estábamos haciendo. Vamos a analizar los peores hábitos que puedes llegar a hacer en Internet, y cómo podrían llegar a afectarte.

- Usar la misma contraseña para todo: como veis, todo un clásico y es que no hay nada peor que podamos hacer que usar la misma contraseña para todo, es un gran error que mucha gente comete, y es que, si consiguen robarnos o averiguar dicha contraseña, tendrán acceso a todos nuestros servicios. Dentro de este hábito hay que recordar cambiar las contraseñas al menos cada 6 meses por nuestra propia seguridad. Sí es cierto que, por culpa como estas cosas, se está usando cada vez más la verificación en 2 pasos, pero aun así es mejor evitar el uso de la misma contraseña en diferentes sitios.

- Ignorar las actualizaciones del sistema operativo y de nuestro antivirus: no hay nada más peligroso que tener y usar un antivirus sin actualizar, ya que de nada sirve que usemos uno, si cuando nos pide actualizar lo ignoramos, y lo mismo sucede con las actualizaciones de los diferentes sistemas operativos. Si los vamos ignorando lo único que conseguiremos es que nuestro equipo no esté seguro y que además pueda empeorar el rendimiento, ya que normalmente se lanzan parches para optimizar el funcionamiento de los equipos.

- Tener el navegador web lleno de extensiones: no nos damos cuenta, pero cada extensión que tenemos en el navegador, cuando lo arrancamos tienen que cargarlas, eso quiere decir que tarda más en arrancar y consume muchos más recursos. Pero en tema de seguridad es muy peligroso, ya que tienen que estar todas las extensiones actualizadas y, además, ser compatibles entre ellas. No hagáis caso a las extensiones que prometen que te funcionará más rápido el navegador, casi siempre es un engaño.

- Autenticación en 2 pasos: este punto va en consonancia con el primer punto, y es que muchos usuarios tienen la mala costumbre de usar la misma contraseña para todo, pero es que además aun así tampoco activan la autenticación en 2 pasos, que gracias a ella estaríamos a salvo. Ya sabéis nuestro consejo desde RedesZone, contraseñas diferentes y activada la autenticación en 2 pasos.

- Sin protección en pantalla de bloqueo: bien sea en nuestro trabajo, centro de estudios, por favor en cuanto os vayáis de la mesa de trabajo, debéis bloquear el equipo pulsando “tecla Windows + L” así nadie podrá acceder a vuestra sesión sin saber vuestra contraseña. Pero, además, esto es aplicable idénticamente para vuestro teléfono o todos los dispositivos que tengáis, ya que si no cualquiera que se haga con vuestro aparato tendrá barra libre de acceso a vuestros datos.

- Sin contraseña en el ordenador: relacionada con el punto anterior, tenemos que tener claro que de nada sirve tener bloqueado el equipo si no le ponemos contraseña de acceso a nuestra cuenta. Antiguamente era muy típico el acceso directo al ordenador o no poner ninguna contraseña de acceso, hoy en día es muy importante tener una contraseña para proteger vuestra seguridad y privacidad.

- Sin antivirus y sin firewall: otro error muy importante es tener un ordenador con sistema operativo Windows y no tener instalado un antivirus o tener activado el firewall. Con esto lo único que podemos conseguir es que navegando por la red o al descargarnos algo se nos infecte nuestro equipo e infecte a los demás que nos rodean. Por suerte en Windows 10 ya viene de serie un buen antivirus y un buen firewall, por lo que en principio no es necesario cambiarlo a no ser que necesites opciones de configuración avanzadas.

- Subir archivos a la nube: en sí no tendría por qué ser peligroso, ya que se supone que los servicios de nube están cifrados y son muy seguros. Pero la realidad es que no hay nada seguro en esta vida, y todo puede ser hackeado, por eso te recomendamos que, si tienes información sensible como datos bancarios, documentos importantes, al menos los guardes dentro de una carpeta cifrada antes de subirlos a la nube. Hay muchos programas gratuitos que nos permiten cifrar los archivos antes de subirlos al Cloud, como por ejemplo Veracrypt o Cryptomator.

- Hacer caso a emails sospechosos: últimamente, y cada vez más todos los usuarios reciben emails haciéndose pasar por su banco, compañía telefónica, de agua, de luz, etc. Normalmente te dicen algo como «por favor verifica los datos clicando en el siguiente enlace». Nunca lo hagáis, siempre debemos borrar estos emails inmediatamente, no pinchar en ningún enlace, y mucho menos introducir los datos bancarios. Si les hacéis caso os podéis meter en un gran problema.

- Descargar archivos adjuntos del correo electrónico: otra cosa igual de peligrosa es recibir un email de alguien que desconocemos, o con un asunto extraño, y descargarnos lo que tiene adjunto. Normalmente suele ser un virus o malware que nos infectara nuestro equipo y los que lo rodean. Lo mejor que podéis hacer igual que en el punto anterior es eliminar ese email.

- Usar webs HTTP: en este punto hay que aclarar varios temas y es que, si bien por navegar por una web HTTP no tendría por qué pasarnos nada, sí os recomendamos que, si es una tienda online, un foro o cualquier sitio donde debamos introducir datos, si no tiene el protocolo HTTPS, mejor buscar otra web, ya que el protocolo HTTPS nos permite tener confidencialidad punto a punto de todos los datos, de esta forma, si hay alguien «escuchando» todo el tráfico estará cifrado y no podrá acceder a las credenciales intercambiadas.

- Usar wifi público para datos bancarios: pese a que las cuentas bancarias usan protocolos de seguridad bastante fuertes, cuando nos conectamos a una wifi publica, dentro de esa red puede haber alguien que se dedique a capturas los paquetes de datos que generemos y podrían llegar a descifrar nuestras contraseñas de acceso a los diferentes sitios que usemos, por eso, os recomendamos que nunca accedáis a una cuenta bancaria si estáis conectados a una wifi pública.

- Ventanas emergentes: imaginemos que estamos navegando por una web y nos salta una ventana emergente diciendo que «un virus ha infectado nuestro equipo», u otro tipo de publicidad similar. No hagáis clic nunca, ya que en el mejor de los casos nos llevará a otra web para vendernos o engañarnos con algo o en el peor de los casos, se puede llegar a descargar algo.

- Usar contraseña clásica: intentar usar contraseñas en vuestros servicios como 123456, password, u otro tipo de combinaciones fáciles de averiguar. Os recomendamos que uséis un generador de contraseñas o si preferís vosotros crearla, que al menos tenga ocho caracteres y use mayúsculas, minúsculas y números.

- Descargar archivos de sitios web dudosos: aunque no debería suceder nada, es muchos sitios web de dudosa procedencia, sobre todo asignados a descargas de piratería, cuando descargamos algo puede ser que venga con un regalo escondido.

- Contraseña de nuestro WiFi: antiguamente los router de los ISP todos venían con una contraseña wifi que era común según el nombre wifi que usara. Si tienes un router de estos, te recomendamos que cambies la contraseña y pongas una segura, también es recomendable cambiar el nombre de la red. Sin embargo, hoy en día los router de los ISP ya suelen ser seguros, ya que cada uno tiene su contraseña individual para cada router.

- Términos de software: casi todo el mundo cuando va a instalar el software o registrarse en una web y sale la parrafada de las cláusulas de uso, nadie se lo lee y todo el mundo pulsa aceptar, independientemente de lo que ponga en las diferentes cláusulas.

- Privacidad con las webcams: este consejo está enfocado a las webcams de los portátiles, y es que, aunque cuando la estamos utilizando se enciende un LED, es probable que, si han infectado tu equipo, estén viéndote sin activar este LED, por lo que no te enterarías en absoluto. Es recomendable poner siempre un filtro de privacidad a la webcam para evitar este tipo de «miradas».

- Tu móvil: aunque pienses que tu último teléfono es súper seguro, la realidad es que no. Buena muestra de ello es que los fabricantes lanzan continuamente actualizaciones de seguridad, y también de corrección de bugs del propio funcionamiento del sistema operativo.

- Usar wifi público sin usar una VPN: te aconsejamos que, si no te queda más remedio que usar una wifi publica, al menos la uses con una vpn. Tienes hoy en día servicios gratuitos de VPN, al menos así tus datos estarán cifrados dentro de una wifi publica sin cifrar.

Y hasta aquí los veinte malos hábitos que seguramente muchos ya sabíais, y otros desconocíais, si conoces alguno más te recomendamos que nos lo digas abajo en comentarios