Las aplicaciones web están en permanente auge. Millones de usuarios se valen de las mismas a diario para entretenerse, estudiar y trabajar. A pesar de que las aplicaciones tradicionales siguen vigentes y también muchas personas las utilizan, se mantiene la tendencia del uso de sus versiones web. Son livianas, eficientes y consumen mucho menos recursos en general. Sin embargo, ¿estamos protegiendo a los servidores de manera adecuada? Esta guía te explicará todo sobre una de las grandes amenazas: los web shells.

¿Qué es un web shell?

Cómo proteger tus sistemas y redes de los web shells

Este tipo de malware se introduce mediante vulnerabilidades presentes en:

- Aplicaciones web

- Malas prácticas de configuraciones de seguridad para servidores

Como hemos comentado anteriormente,

El informe de Microsoft sobre el aumento de los ataques web shell

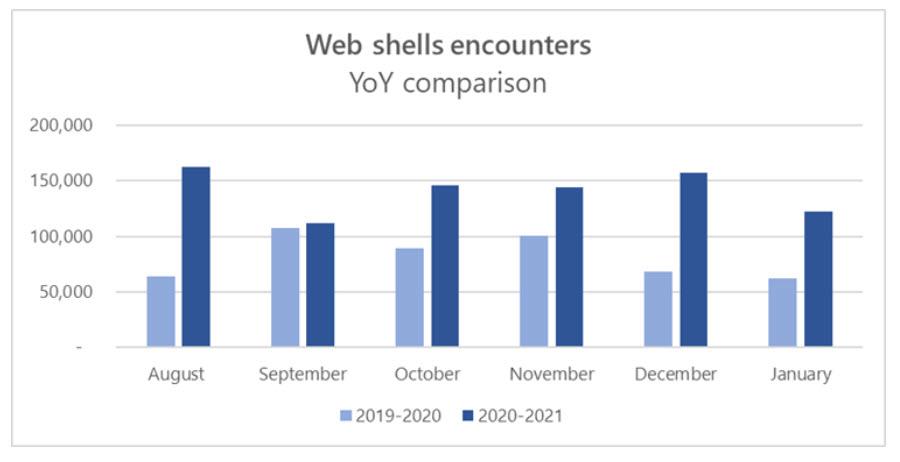

Esta situación no viene de ahora, hace un año ya se informaba del gran aumento en la utilización de shells web en ataques por todo el mundo. En un informe del equipo de investigación de Microsoft 365 Defender ha desvelado que esa tendencia además de continuar también se aceleró. Así, desde agosto de 2020 hasta enero de 2021 se pudieron detectar un promedio de 140.000 de ataques con shell web. Si lo compramos con el año pasado podemos apreciar que son casi el doble ya que entonces la media mensual era de 77.000 ataques.

Aquí tenéis un gráfico en el que se aprecia de cómo se han casi duplicado los ataques shell web.

Los ciberdelincuentes instalan shells web en los servidores aprovechando los fallos de seguridad. Habitualmente son vulnerabilidades en las aplicaciones web o en los servidores conectados a Internet. La forma de actuar de estos cibercriminales es escaneando Internet. Un practica habitual suele ser utilizar interfaces de escaneo públicas como shodan.io para localizar los servidores a los que atacar.

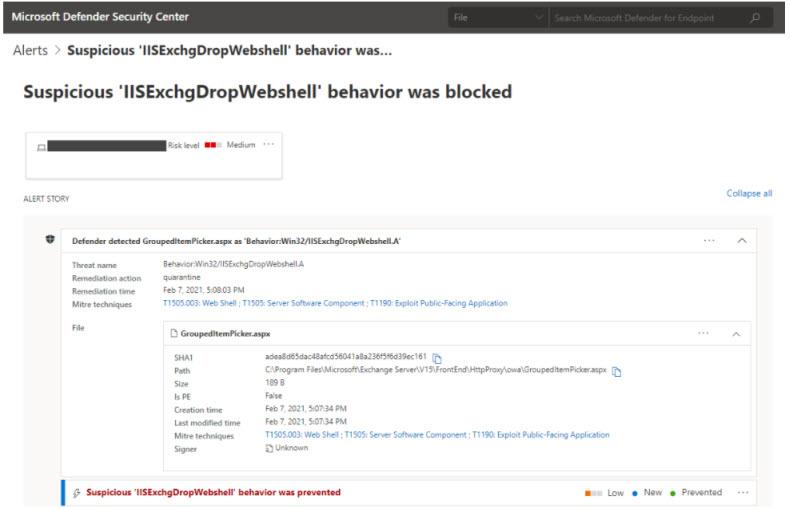

Una herramienta con capacidades de contención y bloqueo basadas en el comportamiento como Microsoft Defender for Endpoint puede identificar y detener los ataques de shell web. Así, genera alertas para estas intrusiones para que los equipos de seguridad utilizando esta herramienta puedan realizar investigaciones adicionales y buscar amenazas relacionadas o similares. Este sería un ejemplo en el que un comportamiento sospechoso ha sido bloqueado.

No obstante, como veremos a continuación, se pueden tomar una serie de mediadas preventivas para proteger los servidores.