Tener una contraseña con una buena longitud y complejidad es fundamental para que su crackeo sea difícil o casi imposible. Dependiendo de la longitud y complejidad de la clave, podemos saber más o menos el tiempo que se tardaría en crackear una contraseña. La forma en la que la creamos nuestra contraseña determinará su eficacia frente a los ataques de los ciberdelincuentes, normalmente las contraseñas se suelen vulnerar por fuerza bruta o por diccionario. También daremos algunos consejos de cómo debemos crear una contraseña para que sea lo más robusta posible.

Calcular el tiempo necesario para crackear una contraseña puede ser un proceso complejo y depende de varios factores, como la longitud de la contraseña, la complejidad de los caracteres utilizados, el poder de procesamiento de la máquina utilizada para el crackeo y las técnicas de ataque empleadas. Aunque no es posible proporcionar un cálculo exacto en todos los casos, hay algunas estimaciones generales que se pueden tener en cuenta.

Cómo crear una contraseña segura

Nuestra primera línea de defensa contra los ciberdelincuentes es tener una contraseña segura para proteger correctamente nuestras identidades digitales. En RedesZone hemos realizado un completo tutorial donde se explica cómo crear una contraseña segura. Sin duda alguna, nuestras de cuentas de Google, Microsoft, de correo electrónico y de servicios en la nube como Dropbox, deben estar convenientemente protegidos, y no solamente por claves robustas, sino por la autenticación en dos factores.

En el caso de que queramos construir una buena contraseña, esta debe contener:

- Letras mayúsculas.

- Letras minúsculas.

- Números.

- Símbolos como por ejemplo @, %, /,), etc.

- La longitud recomendada mínima estaría establecida en 12 caracteres.

Un aspecto muy importante que debemos tener en cuenta es que tenemos que acostumbrarnos a cambiar nuestras contraseñas periódicamente. Además, si en un momento dado sospechas que te han robado la contraseña, o has tenido que utilizarla en un ordenador público, sin duda se trata de un buen momento para poner una nueva cuanto antes. A veces aparecen filtraciones en Internet y eso hace que las claves de acceso de algún servicio, como puede ser una red social o cuenta de correo, se vean comprometidas. Por tanto, renovar las contraseñas de vez en cuando va a hacer que siempre tengas tus cuentas protegidas y no tengas ningún problema.

Otro factor muy importante es que no debemos utilizar la misma password para todo. Esto es debido a que en caso que cayese en malas manos, no sólo caería esa cuenta, también estarían en peligro el resto de identidades digitales o cuentas, ya que solemos usar el mismo email para todos los servicios. A la hora de crear una nueva contraseña tenemos que evitar usar nuestra fecha de nacimiento, y la de otros acontecimientos públicos fáciles de averiguar respecto a nuestra persona.

Además de que hay herramienta online que te permite conocer si las contraseñas que utilizan habitualmente en tus cuentas de redes sociales, plataformas de streaming… son realmente fuertes. Un aspecto clave para que no tengas problemas de seguridad en un futuro. Por lo que es otro punto que veremos más adelante.

En resumen, desde RedesZone aconsejamos utilizar como mínimo una contraseña de 12 caracteres que incluyan letras mayúsculas y minúsculas junto con símbolos, y que no esté relacionada con nuestra vida. Para que te hagas una idea, una clave buena sería del tipo: 4dO/&-28enW=s?q. Como ves, es totalmente aleatoria y tiene de todo un poco. Para generar este tipo de claves puedes hacer uso de un gestor de contraseñas, como por ejemplo LastPass. Te permite configurarlo para poner unas condiciones y de esta forma crear una lo más segura posible.

Generadores de contraseñas

Si lo consideramos necesario, podemos acudir a servicios en internet para proceder a crear una contraseña. Nos podemos encontrar multitud de ellos que podemos utilizar. Su funcionamiento es simple, tendremos que acceder al portal donde está la herramienta, seleccionar algunos parámetros que nos indica la página y sobre los que creará la contraseña, y este generará una clave.

Para ello podemos establecer muchos parámetros diferentes. Dependiendo del servicio nos encontraremos con unos u otros, por lo cual antes de generar alguna clave puede ser recomendable ver las opciones que nos dan los diferentes lugares. Como hemos indicado, estas funciones pueden ser muy variables.

- Solo números.

- Solo letras.

- Combinación de números, letras y símbolos (a elegir).

- Longitud.

- Fácil de recordar.

- Que se pueda leer con facilidad.

- Que esta sea sencilla para recordar.

Hay muchos generadores que podemos usar de forma gratuita en Internet y que nos van a dar contraseñas seguras si no queremos pensarlas nosotros mismos. La mayoría de ellos tienen versión web o versión app o incluso son un apartado dentro de un gestor de contraseñas como es el caso de LastPass. La gran ventaja es que van a crear claves muy muy seguras que podremos usar sin problema pero el inconveniente será que no va a ser fácil que las memorices todas así que más vale que uses un gestor de contraseñas que te permita almacenarlas de forma segura y consultarlas cuando sea necesario con una clave maestra. Se almacenan totalmente cifradas y no corren peligro. Pero más allá de esto, ¿dónde podemos crear claves seguras? Si tu imaginación no es suficiente, hay muchos. En general, podemos encontrarnos de todo, por lo cual tendremos que elegir bien los parámetros para que la contraseña sea lo más robusta posible. Pero no todo lo que nos podemos encontrar en internet es fiable. Por lo cual, aquí dejamos un listado de algunos servicios que se pueden utilizar.

Nno solo tiene un generador de contraseñas, es una de las herramientas de gestión de contraseñas más completas. NordPass es un gestor de contraseñas que te permite almacenarlas además de crear claves seguras. La gran ventaja es que puedes guardar un número ilimitado de contraseñas y clave y tiene todo tipo de funciones de guardado automático, sincronización entre dispositivos, cuenta segura con biometría, rellena formularios con información personal… Además, puedes importar o exportar las contraseñas e identifica claves poco seguras. Es, como hemos dicho, un gestor. Pero también nos permite crearlas desde su password generator y de forma totalmente segura. Eliges entre usar mayúsculas, minúsculas, dígitos y símbolos y eliges la longitud de la misma. Cuando lo tengas, copias.

Este servicio también nos proporciona un administrador para las contraseñas. Lo mismo que el anterior podemos hacer con Dashlane. Podemos generar contraseñas aleatorias de forma segura y totalmente gratis desde su página web. Eliges la longitud con el control deslizante y escoges entre diferentes filtros: si tiene letras, si tiene dígitos, si tiene símbolos o si quieres que incluya todo tipo de caracteres que se parezca entre sí como puede ser la letra “o” y el número cero. Cuando lo tengas, copias la password.

Además, hay otros muchos en el mercado como son:

- ZXCVBN: Nos permite conocer la seguridad de una contraseña.

- LastPass Password Generator Tool: También cuenta con un gestor para las contraseñas.

- 1Password Strong Password Generator: Permite generar contraseñas que sean sencillas de recordar.

- Strong Password Generator: Permite incluir palabras fonéticas.

Como último consejo para generar las contraseñas, es recomendable que esto se haga con herramientas que trabajen de forma local, en lugar de tener salida a Internet. Esto nos permitirá que nuestra contraseña no quede registrada en algún lugar o base de datos que, posteriormente, pueda ser susceptible a que pueda ser filtrado en la red.

Cifrado de contraseñas

El cifrado de contraseñas, es una de las técnicas que se utilizan para proteger la información que se almacena en bases de datos. Esto evita que esta sea vulnerable a ataques informáticos. Cuando procedemos a almacenar una contraseña en alguna base de datos, no es recomendable hacer como si fuera un texto plano. Esto sería algo a lo que se podría obtener un acceso relativamente sencillo por parte de un atacante. Por lo cual, es muy importante que se utilicen técnicas de cifrado para realizar el almacenamiento de estas contraseñas.

Esto implica realizar una conversión de una contraseña en un formato que no sea reconocible, y que sea ilegible para cualquier otro usuario que no tenga la correspondiente clave de descifrado. De esta forma, incluso obteniendo un acceso por parte de un atacante a la base de datos de las contraseñas, no será posible visualizarlas en su formato original. Por otro lado, en esto también influye la complejidad de las contraseñas. Si estas se componen por caracteres simples y que se reconocen de forma sencilla, los atacantes podrían utilizar ataques de fuerza bruta para descubrirla.

Por otro lado, si la complejidad de la contraseña está compuesta por caracteres más complejos y aleatorios, el cifrado de por sí será mucho más resistente a ataques de fuerza bruta. Lo cual hace que sea más seguro, sin que el propio algoritmo para el cifrado fuera modificado de alguna forma. Pero estos no son los únicos aspectos importantes, sino que se debe utilizar un algoritmo de cifrado que no sea fácilmente descifrado por un atacante. Actualmente, los cifrados más comunes que nos podemos encontrar son MD5, SHA-1, SHA-256, entre otros muchos. Por lo cual, el cifrado de contraseñas, es una parte muy importante para nuestra seguridad hoy en día para nuestra seguridad.

Cómo saber si es segura

Por más que creas que tienes una contraseña fuerte, es posible que no lo sea tanto. Especialmente si no has seguido las anteriores indicaciones o no has utilizado un generador de claves. Por suerte, hay herramientas online gratuitas que te permiten conocer si no se ha filtrado en Internet o si realmente es segura.

Entre las webs a las que puedes recurrir está Kaspersky password checker. En ella, al escribir la contraseña, te dirá si se fuerte o no, además de que te informará al instante si aparece en alguna base de datos de claves que se haya filtrado en la red.

No obstante, no es la única alternativa que tienes disponible, también puedes usar las herramientas online de CiberProtector u omni calculator. Ambas funcionan de manera similar, solo tienes que poner la contraseña que quieres o estás utilizando, y a los segundos te dirán si es fuera o si, por el contrario, se ha filtrado en Internet. Por lo que es una buena forma de saber cuándo una clave es segura o no.

Qué tiempo se necesita para crackear una contraseña

En buena medida, el tiempo que se tarda en averiguar tu contraseña dependerá de cómo la hayamos construido. Una buena política de seguridad y el diseño de una contraseña pueden aportarnos un extra en este apartado. Como ya explicamos anteriormente, una password (contraseña) con mayúsculas, minúsculas y símbolos puede reforzar enormemente la seguridad de la misma. Además, junto a esto, otro factor clave es la longitud de nuestra clave, cuanto más larga mejor.

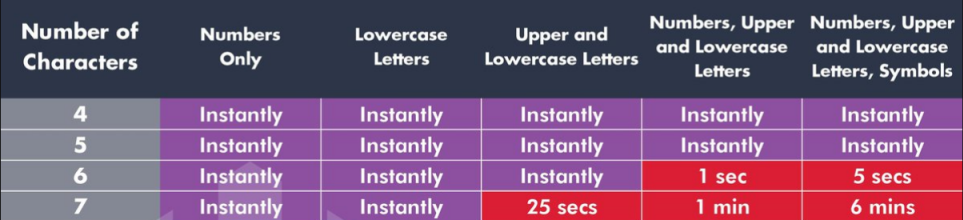

La empresa de ciberseguridad Hive Systems nos muestra una tabla muy completa del tiempo que se necesita para crackear una contraseña. En esta tabla podemos ver que tenemos mucha información sobre cómo afecta la longitud de la clave y también la complejidad de la misma.

En cada fila se muestra el número de caracteres que tienen esas contraseñas. Por otro lado, las columnas muestran de qué tipo de caracteres se nutre esa contraseña para ser construida. Además, mediante el uso de una serie de colores nos indica lo frágiles que son esas passwords. En ese sentido las clasifica utilizando los siguientes colores:

- Morado: para aquellas contraseñas que se pueden obtener de forma instantánea.

- Rojo: para las password que se descifran en unos pocos segundos hasta unas cuantas horas sin sobrepasar un día.

- Naranja oscuro: se necesitaría un tiempo desde los 3 días hasta los 5 años para poder crackearlas.

- Naranja claro: para las que tardaríamos desde un año a mil años para que se averiguara nuestra contraseña.

- Verde: sin duda son las más complejas y robustas, se tardarían en descifrar más de mil años.

A continuación, analizaremos lo robustas que son las contraseñas en función del número de caracteres. Por lo tanto, haremos la siguiente clasificación:

- Las contraseñas de entre 4 y 7 caracteres.

- Contraseñas de entre 8 y 11 caracteres.

- Las contraseñas de entre 12 y 18 caracteres.

Como ves, entre una contraseña y otra puede haber una diferencia importante en el tiempo para ser crackeadas. Va a ser muy importante que tenga una longitud adecuada, pero también lo es que tenga una mezcla de caracteres. Vamos a mostrar el tiempo que podrían dedicar en explotar una clave de acceso en función de la cantidad de caracteres que tiene.

Tiempo para crackear una clave de entre 4 y 7 caracteres

Las contraseñas que tienen entre 4 y 7 caracteres son las más débiles. Como podremos ver a continuación, no son muy recomendables de utilizar. Basándonos en la tabla de arriba de Hive Sytems, hemos reducido el contenido de la misma para que la podamos tomar como ejemplo. Así, quedaría de la siguiente forma:

Si nos fijamos detenidamente en esta tabla podemos sacar una conclusión rápida. En ese sentido, tenemos que señalar que la gran mayoría de estas claves se pueden crackear de manera casi instantánea. Incluso si nuestra contraseña está compuesta por números, letras mayúsculas, letras minúsculas y símbolos tampoco tendríamos una buena contraseña. Por consiguiente, un ciberdelincuente podría obtener tu password desde un segundo hasta 6 minutos en el peor de los casos.

El hecho de que sea tan fácil averiguar una contraseña corta hace que cada vez haya más servicios online que directamente no te dejen poner una clave así. Seguro que alguna vez has intentado registrarte en alguna red social, foro en Internet o cualquier cosa y has visto que te exigen un mínimo de 8 caracteres (o incluso más, en algunas ocasiones).

Por lo tanto, desde RedesZone desaconsejamos utilizar estas contraseñas tan cortas debido a su fragilidad. Cualquier atacante en un pequeño periodo de tiempo se puede hacer con nuestra cuenta fácilmente. Piensa en un candado numérico del 000 al 999. Si echas un rato no tardarías mucho en abrirlo. Ahora piensa en otro que tenga combinaciones del 000 al 99999. Lo mismo, pero en este caso un programa informático probando constantemente opciones.

El problema es que hoy en día siguen siendo las contraseñas más habituales. De hecho, cada año las más usadas son del tipo 123456, pese a que todos sabemos que son muy simples y pueden ser averiguadas muy fácilmente. Nunca utilices este tipo de claves, ya que básicamente es como si no tuvieras ninguna.

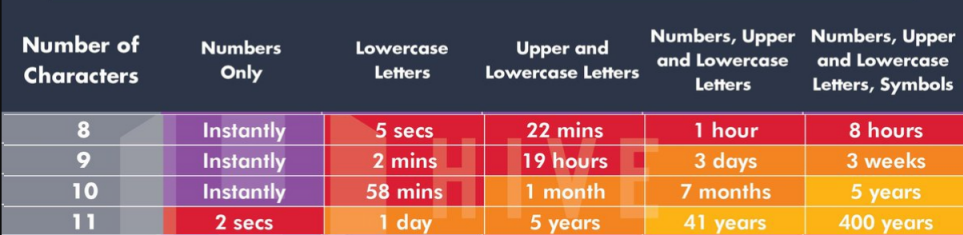

Las contraseñas de entre 8 y 11 caracteres

Ahora es el turno de las contraseñas de entre y 11 caracteres. Al igual que en el caso anterior, para ilustrar mejor los ejemplos he creado una tabla reducida basándome en la principal. De este modo, podemos ver los siguientes resultados en la tabla:

Aquí lo primero que apreciamos es que forma instantánea sólo podrían averiguar nuestra contraseña si sólo usáramos números. Si sólo usamos letras minúsculas tardaríamos desde unos pocos segundos hasta un día. Con el uso de letras minúsculas y mayúsculas pasaremos desde los 22 minutos hasta los 5 años según el número de caracteres de nuestra password. Además, si luego añadimos números todavía aumentará más estableciéndose el tiempo mínimo en una hora hasta los 41 años para contraseñas con 11 caracteres. Sin embargo, comparándolo con la categoría anterior, si utilizamos símbolos, vemos que cambia radicalmente la cosa. Para averiguar tu contraseña de 8 caracteres se tardaría 8 horas mientras que si es de 11 caracteres serán 400 años lo que se tarde. Ves que con apenas poner un símbolo más a esa clave vas a lograr que la seguridad aumente exponencialmente. Por lo tanto, una password con 10 u 11 caracteres junto con letras mayúsculas y minúsculas, más símbolos es lo mínimo recomendable. Vas a lograr una protección aceptable, aunque como verás no va a ser lo más óptimo y siempre vas a poder mejorarla. No obstante, como punto de partida es algo que puede valer en muchas situaciones.

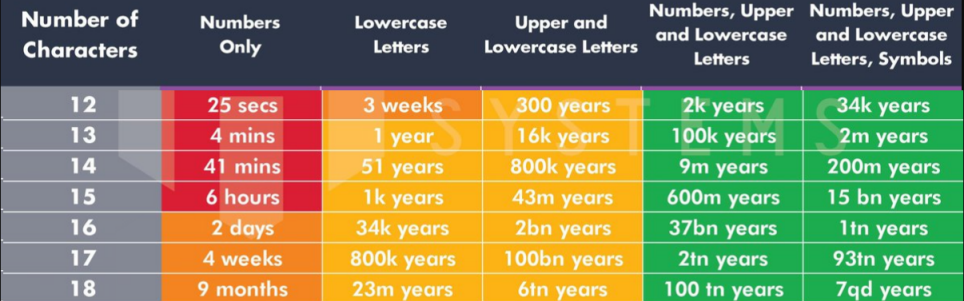

Este es el tiempo para crackear claves de entre 12 y 18 caracteres

En este momento llega el turno para saber el tiempo que necesita un cracker para averiguar tu contraseña de entre 12 y 18 caracteres. También, como con las otras dos categorías que hablamos antes, hemos creado una tabla basada en la de Hive Systems. Aquí tenéis los resultados que arroja:

Lo primero que hay que destacar es que, dentro de esta categoría, ya no se puede averiguar una contraseña de forma instantánea. Si bien, hay que destacar que sólo con números podríamos tardar desde 25 segundos hasta 9 meses. También con 12 caracteres y letras minúsculas un cracker podría tardar 3 semanas en averiguar tu contraseña. Para que se pueda apreciar el cambio, si añadimos otro carácter y pasamos a 13, ya se tardaría un año en averiguar esa misma contraseña. Por otro lado, si simplemente utilizamos sólo letras mayúsculas y minúsculas, con 12 caracteres, un ciberdelincuente necesitaría 300 años para obtener nuestra password. En ese sentido podemos decir que el uso de contraseñas a partir de 12 caracteres mejora notablemente la seguridad. Y si encima, para crear una password, añadimos mayúsculas, minúsculas y símbolos la mejora es aún más espectacular. Entonces el cracker para averiguar tu contraseña necesitaría 34.000 años.

Para finalizar, como os recomendamos al principio, una buena contraseña de 12 caracteres con letras mayúsculas, minúsculas y símbolos es un buen punto de partida para proteger correctamente tus identidades digitales. No obstante, es interesante que las contraseñas las cambies de forma periódica. Así lograrás siempre tener claves de acceso fuertes, que puedan proteger realmente tus sistemas y dispositivos.

Cómo roban claves

¿Cuáles son los métodos más utilizados para robar las contraseñas? Hay muchas pero suelen destacar principalmente tres: el phishing, keylogger o vulnerabilidades en el servicio utilizado. Además, tengamos en cuenta otro aspecto: ¿cuáles son los servicios más habituales en los que suelen robarnos contraseñas?

Métodos para robar las claves

Hemos explicado el tiempo que tardan en robar tus contraseñas a través del método de fuerza bruta. Sin embargo hay otras estrategias que pueden usar los piratas informáticos y que conviene tener presente para evitar en todo momento que puedan saber cuál es nuestra clave y poder entrar en las cuentas.

- Phishing

Uno de los métodos más comunes es lo que se conoce como ataque Phishing. Básicamente se trata de un cebo que envía el atacante por SMS o correo electrónico, generalmente, con el objetivo de que caigamos en la trampa. Por ejemplo puede decir que abramos un enlace para solucionar un problema en el servicio que usamos o que descarguemos algo. El problema es que realmente estamos enviando los datos a un servidor controlado por los atacantes. Se trata de un link falso que lleva a una página web que es una copia de la original. Este método es un clásico para el robo de claves de todo tipo, como pueden ser redes sociales, cuentas bancarias o cualquier otra.

- Keylogger

También pueden utilizar un tipo de malware que se conoce como keylogger. Lo que hace es registrar todas las pulsaciones de teclas que hacemos en el ordenador o móvil. De esta forma pueden registrar también todas las contraseñas que ponemos y de esta forma robarla junto al nombre de usuario y otra información que pongamos. Normalmente este tipo de software malicioso llega a través de un archivo adjunto que envían por correo, en la descarga de una página web fraudulenta o cualquier aplicación que instalamos y resulta ser una amenaza. Los ciberdelincuentes tienen múltiples opciones en este sentido para robar las claves con un keylogger.

- Vulnerabilidad en el servicio

Además, está el riesgo de que haya alguna vulnerabilidad en algún servicio que utilicemos. Por ejemplo una red social como puede ser Facebook o Twitter, en algún momento podría haber un problema de seguridad que permita a los atacantes explotarlo y llegar a las credenciales y contraseñas almacenadas.

Esto no va a depender del usuario, sino del servicio. No es algo habitual, por suerte, pero hemos visto muchos ataques a gran escala en los que se ha filtrado información importante y esto incluye también las contraseñas. Por eso siempre que haya alguna filtración de este tipo conviene cambiar la clave lo antes posible. Es buena idea cambiarlas de forma preventiva de vez en cuando y así aumentar la seguridad.

Servicios más atacados

Los servicios en línea son constantemente blanco de ataques cibernéticos destinados a robar contraseñas y acceder a cuentas de usuarios. Estos ataques se dirigen a plataformas populares y servicios ampliamente utilizados, donde los piratas informáticos esperan obtener información valiosa.

- Correo electrónico: Los servicios de correo electrónico son objetivos frecuentes para los piratas informáticos, ya que permiten acceder a una gran cantidad de información personal y cuentas vinculadas.

- Redes sociales: Las plataformas de redes sociales son muy populares y almacenan una gran cantidad de información personal. Los piratas informáticos a menudo buscan acceder a estas cuentas para difundir malware, robar información confidencial y aprovecharse de la identidad de la víctima.

- Banca en línea: Los servicios bancarios en línea son atractivos para los piratas informáticos debido a la cantidad de información financiera confidencial que pueden obtener.

- Plataformas de comercio electrónico: Los sitios web de comercio electrónico son otro objetivo para robar contraseñas, ya que implican transacciones financieras y almacenan datos de tarjetas de crédito.

- Servicios de almacenamiento en la nube: Los servicios de almacenamiento en la nube son populares para almacenar y compartir archivos, lo que los convierte en objetivos atractivos para los piratas informáticos.

- Plataformas de juegos en línea: Los servicios de juegos en línea son cada vez más populares y atraen a una gran cantidad de usuarios. Los piratas informáticos pueden apuntar a estas cuentas para robar credenciales de inicio de sesión, robar artículos virtuales valiosos o utilizar cuentas comprometidas para actividades maliciosas en el juego.

Conclusiones

Como has podido ver, una contraseña puede ser explotada si no sigues unas recomendaciones mínimas. El hecho de contar con una clave débil, que no tenga muchos caracteres, va a hacer que un pirata informático pueda usar ataques de fuerza bruta y llegar a averiguar cuál es esa clave y entrar.

Nuestro consejo es utilizar contraseñas que no tengan menos de 12 caracteres. Pero no basta solo con poner 12 letras o 12 números, sino que lo ideal es una mezcla de todo. Es importante que haya letras mayúsculas, también números y contar con una serie de símbolos especiales para que hagan que esa clave de acceso sea lo más compleja posible. Solo así estarás protegido y evitarás problemas de seguridad. Lo ideal es que utilices claves del tipo 4Dh-(L$»9aT=2. Como ves, tiene una buena longitud y además mezclamos de todo un poco para hacer que sea lo más robusta posible. Cada símbolo adicional va a hacer que exponencialmente sea más segura.