Estamos seguros que todos sabéis lo que es Tor y cómo funciona, sin embargo aunque sabréis que Tor nos proporciona anonimato en la red, también hay técnicas que permite descubrir nuestra dirección IP real si no tomamos las medidas oportunas. En este artículo os vamos a contar cuáles son todas las formas posibles de perder el anonimato en Tor.

Los responsables del sitio Silk Road fueron detenidos y trabajaban en la «sombra» de Tor, sin embargo, los servicios de inteligencia consiguieron descubrirles. ¿Cómo lo consiguieron? Aún se desconoce cómo desenmascararon a los responsables del sitio, pero está claro que descubrieron un fallo de seguridad en la red Tor que explotaron con el fin de localizar a estos usuarios.

Hay dos tipos de ataques principalmente, los que se encuentran en el lado del cliente (Navegador web) y los que se encuentra en la red de servidores de Tor.

Fallos de seguridad en el lado del cliente

Se filtraron documentos de la NSA donde se hablaba sobre la explotación de vulnerabilidades en Mozilla Firefox, el navegador base del conocido Tor Browser, sin embago en estos documentos también se hablaba de que no se podía realizar un seguimiento contínuo debido a que las nuevas versiones del software no incorporaban los mismos fallos de seguridad, dependiendo de las versiones había unas vulnerabilidades u otras.

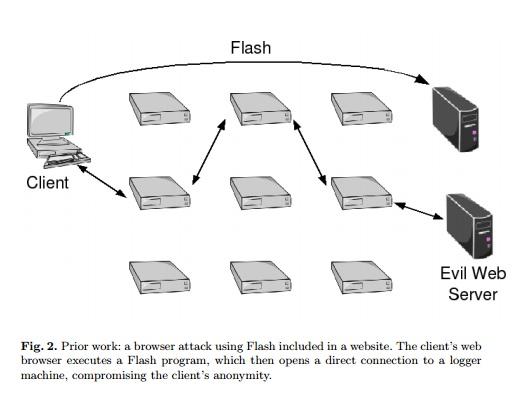

Otro fallo de seguridad que se descubrió es Adobe Flash, este plugin crea un canal de comunicación dedicado hacia el servidor y se puede capturar la dirección IP real del cliente, por lo que estaremos totalmente desenmascarados. Los desarrolladores de Tor Browser reaccionaron rápido y lo que hicieron fue directamente excluir Flash de su navegador con el fin de proteger a los usuarios.

Otro método reciente que permite descubrir la dirección IP real del cliente es el protocolo WebRTC, en RedesZone os hemos hablado en detalle sobre este gravísimo problema y cómo desactivarlo en los principales navegadores web:

HTML5 también nos ha traído unas imágenes «canvas» que están diseñadas para crear imágenes en mapa de bits con la ayuda de JavaScript. Al renderizar las imágenes se podría ver el navegador que está utilizando el usuario así como varios componentes hardware instalados, el sistema operativo utilizado y también diversas configuraciones software. Actualmente Tor Browser permite bloquear estas imágenes para no dejar ningún rastro. Siempre podemos poner otra dirección IP en Windows.

Además también se recomienda deshabilitar JavaScript, pero hay muchas páginas web que no funcionan si no lo tenemos habilitado por lo tanto deberemos tener mucho cuidado por dónde navegamos, o usar Tails que incorpora protección adicional con un firewall basado en iptables. El error 806 al usar VPN es uno de los problemas que podemos encontrar.

Fallos de seguridad en la red de servidores

Estos fallos de seguridad no están en nuestra mano evitarlos, por lo que nos tendremos que fiar de los nodos Tor a los que estamos conectados.

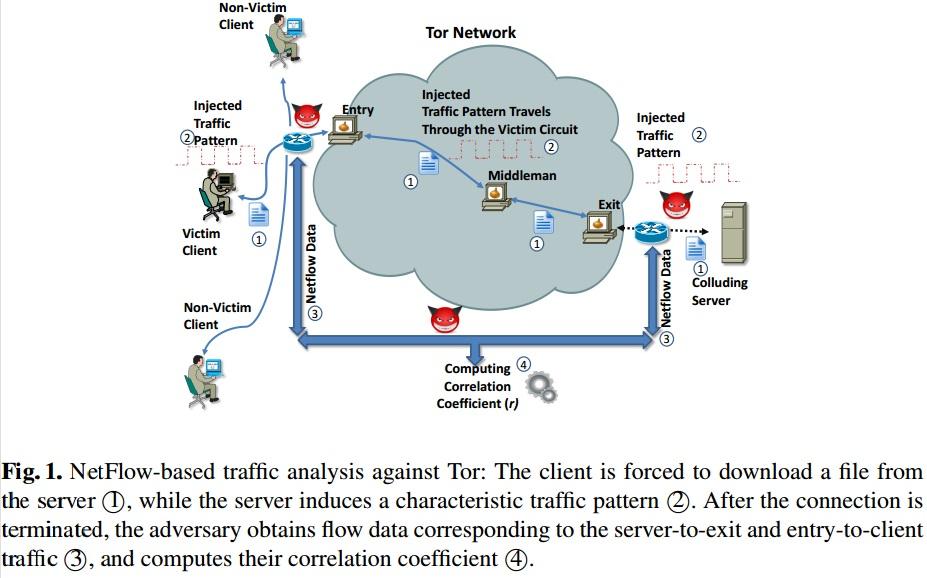

Si un administrador de un nodo de Tor utiliza NetFlow para inspeccionar el tráfico tendrá una gran cantidad de metadatos de nuestra conexión. Sin embargo, deberán tener un gran número de nodos de Tor bajo su control para conseguir poner en peligro nuestra identidad. Esta técnica realmente es una línea de investigación.

Monitorización pasiva

En Tor tenemos nodos intermedios por donde la información va completamente cifrada, y también hay nodos finales donde es el punto débil de la comunicación ya que todo el tráfico se descifra y aquí es por dónde podría haber filtraciones y problemas de seguridad. En este nodo, cualquier usuario podría realizar una monitorización pasiva capturando todos los datos de los usuarios para su posterior estudio.

Monitorización activa

En los nodos de salida se puede inyectar código malicioso en los archivos binarios que pasan a través de ellos, gracias a que podrían realizar un Man In The Middle. De esta manera un usuario que navegue por Internet a través de Tor, le podrían hacer un MITM e inyectar código en su archivo descargado. Sin embargo, cualquier actividad de manipulación de tráfico en un nodo de salida es rápida y fácilmente identificado por diferentes herramientas automáticas, y el nodo de salida se incorpora a la lista negra por la comunidad Tor.

Os recomendamos visitar este artículo de Securelist.com donde encontraréis en detalle todos los métodos para localizar a usuarios de Tor.