Las VLAN (Virtual LAN), o también conocidas como redes de área local virtuales, es una tecnología de redes que nos permite crear redes lógicas independientes dentro de la misma red física. El objetivo de usar VLAN en un entorno doméstico o profesional, es para segmentar adecuadamente la red y usar cada subred de una forma diferente, además, al segmentar por subredes usando VLANs se puede permitir o denegar el tráfico entre las diferentes VLAN gracias a un dispositivo L3 como un router o un switch multicapa L3. En RedesZone os vamos a explicar en detalle qué son las VLANs, para qué sirven y qué tipos existen.

Que la red funcione de la mejor forma posible, es algo que todo usuario o compañías busca. Esto es algo que afecta a muchos factores diferentes, como la productividad o incluso a nivel económico. Por lo cual tener una red bien organizada, es fundamental para que el funcionamiento sea el óptimo en todo momento.

¿Qué son las VLAN?

Las VLAN o también conocidas como «Virtual LAN» nos permite crear redes lógicamente independientes dentro de la misma red física, haciendo uso de switches gestionables que soportan VLANs para segmentar adecuadamente la red. También es muy importante que los routers que utilicemos soportan VLAN, de lo contrario, no podremos gestionarlas todas ni permitir o denegar la comunicación entre ellas. Actualmente la mayoría de routers profesionales e incluso sistemas operativos orientados a firewall/router como pfSense o OPNsense soportan VLAN porque es un estándar hoy en día. El uso de VLANs nos proporciona lo siguiente:

- Seguridad. Las VLAN nos permite crear redes lógicamente independientes, por tanto, podemos aislarlas para que solamente tengan conexión a Internet, y denegar el tráfico de una VLAN a otra. Por defecto no se permite a las VLANs intercambiar tráfico con otra VLAN, es totalmente necesario ascender a nivel de red (L3) con un router o un switch multicapa, con el objetivo de activar el inter-vlan routing, es decir, el enrutamiento entre VLANs para sí permitir la comunicación entre ellas siempre que lo necesitemos.

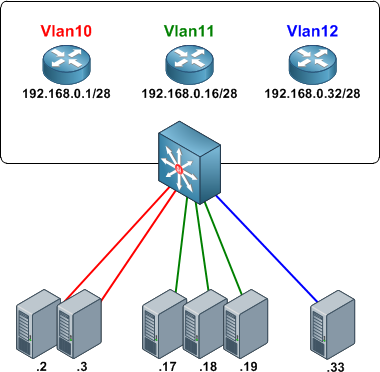

- Segmentación. Las VLAN nos permite segmentar todos los equipos en diferentes subredes, a cada subred le asignaremos una VLAN diferente. Por ejemplo, podremos crear una subred de gestión interna de todos los routers, switches y puntos de acceso, podremos crear una subred principal para los administradores, otra subred para dispositivos IoT y otra subred diferente para invitados. Es decir, podremos segmentar la red principal en subred con el objetivo de que cada subred haga uso de las comunicaciones como deseen. Gracias a la segmentación, podremos agrupar una gran cantidad de equipos dentro del mismo dominio de broadcast, aunque estén muy lejos físicamente.

- Flexibilidad. Gracias a las VLAN podremos colocar a los diferentes equipos en una subred o en otra, de manera fácil y rápida, y tener unas políticas de comunicación donde permitimos o denegamos el tráfico hacia otras VLANs o hacia Internet. Por ejemplo, si creamos una VLAN de invitados, podríamos prohibirles el uso de servicios de streaming de vídeo.

- Optimización de la red. Al tener subredes más pequeñas, en entornos donde tengamos cientos o miles de equipos conectados, contendremos el broadcast en dominios más pequeños, por tanto, el rendimiento de la red será óptimo, sin tener que transmitir los mensajes de broadcast a todos los equipos conectados, lo que haría que el rendimiento de la red baje radicalmente e incluso podría llegar a colapsar. Al usar VLAN, tendremos varios dominios de difusión en el mismo switch. En redes donde el tráfico consiste en un alto porcentaje de transmisiones y multidifusiones, las VLAN pueden reducir la necesidad de enviar dicho tráfico a destinos innecesarios. Por ejemplo, en un dominio de transmisión que consta de 10 usuarios, si el tráfico de transmisión está destinado solo a 5 de los usuarios, colocar estos 5 usuarios en una VLAN separada puede reducir el tráfico. En comparación con los switches, los routers requieren más procesamiento del tráfico entrante, y a medida que aumenta el volumen de tráfico que pasa a través de los routers, también aumenta la latencia en dichos routers, lo que da como resultado un rendimiento reducido. El uso de VLAN reduce la cantidad de routers necesarios, ya que las VLAN crean dominios de transmisión utilizando switches en lugar de routers.

- Reducción de costes. Debido a la poca necesidad de actualizaciones de red que son demasiado costosas, y gracias a un uso más eficaz de los enlaces y del ancho de banda disponible, es posible reducir costes al realizar este tipo de redes. Las VLAN se pueden usar para crear dominios de transmisión que eliminan la necesidad de costosos routers, lo cual ayuda aún más a reducir dichos costes.

- Mejor eficiencia del personal de TI. Nos facilitarán el manejo de la red, debido a que diferentes usuarios pueden compartir una misma VLAN. Cuando implementamos un nuevo switch, este implantará todas las políticas y procedimientos que tiene prestablecidos la VLAN. También hará más sencillo identificar la función de una VLAN en concreto, al poder proporcionarle un nombre.

- Administración de aplicaciones y proyectos simples. Estas redes pueden agregar dispositivos y usuarios para admitir ciertos requisitos geográficos o de tipo comercial. Como tienen características diferentes, se facilita mucho la administración de una aplicación concreta, o albergando proyectos diferentes. El setenta por ciento de los costos de la red son el resultado de adiciones, movimientos y cambios de usuarios en la red, cada vez que un usuario se mueve en una LAN, se hace necesario volver a cablear, direccionar nuevas estaciones y reconfigurar los concentradores y routers. Algunas de estas tareas se pueden simplificar con el uso de VLAN, por lo que, si un usuario se mueve dentro de una VLAN, no es necesaria la reconfiguración de los routers. Además, según el tipo de VLAN, se pueden reducir o eliminar otros trabajos, sin embargo, todo el poder de las VLAN solo se sentirá realmente cuando se creen buenas herramientas de administración que permitan a los administradores de red arrastrar y colocar usuarios en diferentes VLAN o configurar alias, a pesar de este ahorro, las VLAN agregan una capa de complejidad administrativa, ya que ahora es necesario administrar grupos de trabajo virtuales.

Las VLAN nos permiten asociar lógicamente a los diferentes usuarios, en base a etiquetas, puertos del switch, a su dirección MAC e incluso dependiendo de la autenticación que hayan realizado en el sistema. Las VLAN pueden existir en un solo switch gestionable, para asignar después a cada puerto el acceso a una determinada VLAN, pero también pueden existir en varios switches que están interconectados entre ellos, por tanto, las VLAN pueden extenderse por diferentes switches a través de los enlaces troncales. Esto nos permite tener las VLAN en diferentes switches y asignar una determinada VLAN en cualquiera de estos switches o en varios simultáneamente.

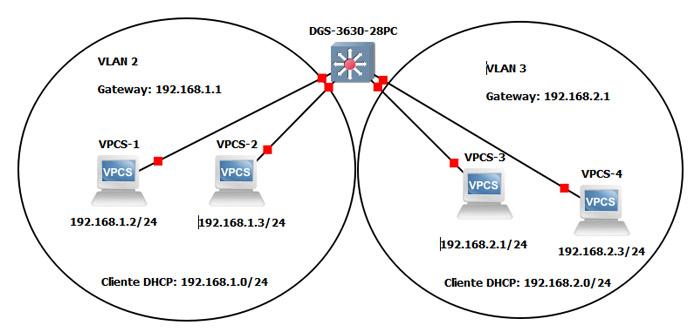

Cuando creamos y configuramos las VLAN en un router no se pueden comunicar entre ellas, la única forma de que se puedan comunicar las VLAN es ascendiendo a nivel de red (L3), esto lo podemos hacer de diferentes formas:

- Usar un router/firewall con soporte para el estándar de VLANs. El switch pasará un troncal con todas las VLANs y el router/firewall dará de alta en su firmware o sistema operativo las diferentes VLANs, y permitirán el enrutamiento inter-vlan. Es posible que, por defecto, este enrutamiento esté activado, pero por reglas en el firewall se deniegue la comunicación entre las VLAN, hasta que permitamos el acceso.

- Usar un switch gestionable L3. Los switches gestionables L3 nos permiten crear interfaces IPv4 y IPv6, por lo que podremos crear una interfaz por cada VLAN que tengamos configurada en el switch y activar el enrutamiento inter-vlan. Esto es una opción muy buena para intercomunicar las VLANs sin necesidad de que el router se encargue de todo, generalmente estos switches L3 están en el Core de la red.

Para permitir la comunicación o la no comunicación de las VLAN se deben hacer uso de ACL (Listas de Control de Acceso), o configurar el firewall correspondiente para permitir o denegar el tráfico. Por ejemplo, se podría permitir la comunicación de una VLAN 2 a una VLAN 3, pero no al revés, por tanto, configurando correctamente el firewall y los estados de conexión, se podría ajustar la comunicación a los requisitos de la empresa.

Desventajas de las VLAN

Acabamos de ver todas las ventajas y beneficios de las VLAN, pero estas también tienen sus desventajas y limitaciones, las cuales se deben tener en cuenta a la hora de crear una. Todo esto con la intención de aprovechar mejor sus funcionalidades y rendimiento, ahorrar costes de instalación y mantenimiento posterior. Entre ellas, algunas de las más importantes son:

- Administración compleja: Si llegamos a tener varias VLAN, puede suponer el mismo o incluso más trabajo y coste que las redes LAN. Lo cierto es que este es uno de los primeros puntos en contra. Y no es para menos. Básicamente porque hay que comprobar que cada dispositivo esté asignado de forma correcta a la VLAN correspondiente sin cometer un fallo.

- Equipos y software específicos: otra desventaja es que, para llegar a tener una red VLAN, lo cierto es que hace falta contar con el hardware de red necesario, así como el software que soporte dicha conexión. Si no hay switches de red compatibles con VLAN, habrá que comprarlo. Por lo que también supone una inversión.

- Aislamiento: Si la red es muy grande, cabe la posibilidad de que sean necesarios varios router para poder comunicarse sin problema, por lo cual aumentaría el coste de instalación.

- Congestión: este punto solamente se da si las VLANs no se llegan a configurar de la forma correcta. Lo que implica que también se reduzca la velocidad con la que se transfieren los datos.

- Seguridad: Si un virus llega a la red, se puede distribuir de forma relativamente sencilla por toda la red.

- Latencia: Este tipo de redes son más eficaces que las WAN, pero no lo son tanto como una red LAN.

Además de estos puntos, también hay que sumar que hay un mayor riesgo de cometer algún tipo de error durante la configuración. Por el simple hecho de configurar incorrectamente una VLAN, lo cierto es que se pueden generar problemas de seguridad o de rendimiento en la toda la red. Es por esto mismo por lo que hay que tener cuidado durante su configuración. Al igual que la gestión de diferentes VLANs supone una mayor complejidad y aumentar la probabilidad de cometer errores.

Segmentación de las redes

A la hora de crear diferentes VLAN, será necesario planificar la segmentación de la red. Lo que viene siendo la división de la misma en segmentos o subredes, los cuales funcionarán como pequeñas redes. Esto se utiliza en gran parte para poder aumentar la supervisión, optimización y rendimiento de las mismas, a la vez que se pueden encontrar los problemas de forma más sencilla. Sin olvidarnos de la parte más importante, la seguridad de la red. La segmentación resulta muy eficaz contra los usuarios no autorizados, ya que se puede bloquear accesos de forma sencilla. Pero para llegar a comprender la segmentación de la red a la perfección, debemos fijarnos en un término, la presunción de confianza.

Anteriormente a todo esto, los administradores de redes se preocupaban nada más de mantener la red segura contra el exterior, dejando lo que pueda ocurrir dentro de la misma de lado. Esto ocurría porque se daba por hecho que todos los usuarios que estaban dentro de la red eran fiables, y no llegaron a suponer una amenaza, por lo cual se generaban pocas restricciones. Aquí es donde pueden empezar los problemas, pues la presunción de confianza se ha «llevado a juicio» en multitud de ocasiones, ya que el personal que está dentro de la red puede suponer brechas de seguridad, filtraciones, entre otros. Lo cual puede dejar la red prácticamente despejada a los atacantes, y que tengan acceso a importantes activos, incluso cuando estos problemas fueron detectados.

Esto ha llevado a las corporaciones a aplicar la estrategia Zero Trust, lo que es básicamente una política de no fiarse de nadie. En este punto es donde aparece la segmentación de la red, lo cual genera nuevas defensas ante los posibles problemas que indicamos anteriormente. En muchos casos se puede hacer con cortafuegos virtuales y redes VLAN, en las cuales se pueden generar permisos a los usuarios o grupos de estos.

La segmentación de red no debe implicar la simple división de una red en pequeñas o medianas redes, sino también debe cumplir con la necesidad de responder a las necesidades de la organización que depende de la red para operar. Tiene que ver con las «principales preguntas» en inglés, que las traducimos en español de la siguiente manera:

- Dónde (Where). Se refiere al establecimiento de puntos de segmentos de red y la lógica utilizada para aplicar la segmentación de los activos tecnológicos de la organización.

- Cómo (How). Tiene que ver con la implementación de metas de negocios con controles de acceso bastante refinados, simplemente con el mantenimiento de la confianza -en el qué y en el quién- continua y adaptativa a las diversas circunstancias.

- Qué (What). Refuerza los controles de acceso mediante la aplicación de medidas de seguridad de alto rendimiento y de nivel muy avanzado a través de la red.

Por supuesto que todas estas preguntas esenciales serán respondidas en función al contexto de las redes que nosotros administramos, están trabajando. La forma de aplicar los procesos de segmentación puede variar en gran medida. Por ejemplo, la micro-segmentación. La cual puede aplicarse de acuerdo a los procesos que se ejecutan, aplicaciones utilizadas, los endpoints existentes y otros criterios que se pueden considerar.

¿En qué consiste?

Es un proceso que se encarga de dividir la red en pequeñas redes. Tiene el propósito de mejorar el rendimiento de la red, y, sobre todo, sus condiciones de seguridad. La segmentación funciona mediante el control de tráfico en todas las partes de la red, puedes optar por detener todo el tráfico en una parte que quiere alcanzar otra. O bien, puedes limitar el flujo que se da en la red por el tipo de tráfico, origen, destino y muchas otras opciones más. Cualquiera de estos filtros que apliques a la red forman parte de lo que se denominan «políticas de segmentación».

Algunas tecnologías tradicionales de segmentación que se pueden citar a las configuraciones de equipos de red para los firewalls internos, las Listas de Control de Accesos (ACLs) y las conocidas VLANs (o Redes de Área Local Virtuales). La desventaja principal de estas tecnologías es que en un primer momento puede ser complicado implementarlas, por lo que el coste de hacerlo es elevado, pero totalmente necesario hoy en día.

Por otro lado, hoy en día contamos con tecnologías definidas por software. Las mismas simplifican en gran medida la segmentación de red agrupando y etiquetando todo tipo de tráfico de red. Estas etiquetas que se generan fuerzan la aplicación de las políticas de segmentación directamente en los equipos de red involucrados. Lo mejor de estas tecnologías es que prácticamente no existe complejidad a diferencia de las tecnologías tradicionales.

Como comentamos anteriormente, la segmentación por VLAN es una de las maneras de segmentar más populares. ¿Cómo funciona? Creando una colección de redes aisladas, cada una con un dominio de broadcast propio dentro de una red de datos. Una de las cosas que permite la segmentación de red dentro de una VLAN es bloquear el acceso a la misma por parte de cibercriminales que quieran ejecutar ataques de todo tipo. En definitiva, existen varios riesgos de seguridad que pueden ser mitigados. Éstos son algunos:

- Reducción de packet-sniffing, que usualmente se usa para capturar tráfico a nivel de trama Ethernet, con el propósito de contar con información sensible de los usuarios.

- Acceso a servidores y servicios única y exclusivamente a personal autorizado.

Se considera a la segmentación como un conjunto de puertos, los cuales cada uno de ellos pueden aceptar una variedad de dispositivos. Estos puertos, que cada uno representan a un segmento de la VLAN, no tienen funcionalidad alguna hasta que un dispositivo cuente con los permisos adecuados para acceder a él, gracias a los procesos de segmentación. Cuando un dispositivo quiere acceder a uno de estos puertos, se realiza la identificación mediante datos como la dirección MAC, IP de origen, IP de destino y mucho más.

Seguridad en redes VLAN

Como puedes ver, utilizar redes VLAN ya es una medida de seguridad como tal. Pero una vez tenemos la red dividida en estos formatos, tendremos que implementar medidas de seguridad que se adapten a estas redes. Esto nos ayudará a mantener una seguridad mayor para los datos y recursos de las organizaciones, mientras que también evitamos los accesos no autorizados a la información que pueda ser muy sensible.

Algunas de las medidas se seguridad que debemos tener muy en cuenta son:

- Segmentación adecuada: Formar redes VLAN puede ser complejo y sencillo a la vez. Esto se debe a que es necesario planificar de forma adecuada todas las redes VLAN que vamos a crear. Esto nos ayudará a mantener la información confidencial a salvo, y que la separación de las redes sea la más adecuada posible y adaptada a las necesidades de la organización.

- Asignación de puertos: Establecer límites de asignación de puertos para las VLAN, nos ayuda a prevenir los accesos no autorizados. Es por ello, que solo los dispositivos y usuarios no autorizados, deben tener acceso a los puertos de las VLAN correspondientes.

- Contraseñas fuertes: Las contraseñas son factores fundamentales dentro de cualquier red. Por lo cual deben ser lo bastante fuertes como para que no se puedan romper fácilmente, y a la vez protejan los dispositivos que gestionan las VLAN. Pueden ser los switches o routers. También se recomienda un periodo de cambio para las mismas.

- Autorizaciones: Se deben implementar métodos de autenticación y autorización que sean sólidos. Esto garantizará que los dispositivos y usuarios no autorizados no puedan acceder a las redes VLAN que no les correspondan.

- Encriptación: Mantener la información encriptada es fundamental en cualquier red que necesite una alta seguridad. Esto nos ayudará a proteger la información entre las diferentes VLAN, cuando la información tenga que salir a otras redes.

¿Para qué sirven las VLAN?

Cuando configuramos una red de área local, ya sea en un entorno doméstico donde queramos segmentar los diferentes dispositivos a conectar, o en un entorno profesional, hacemos uso de VLANs para tener diferentes subredes. Imaginemos que somos los administradores de redes de un colegio, podemos crear diferentes VLANs para diferentes usos y realizar una administración mucho más sencilla de la red, además, seremos capaces de «contener» los mensajes de broadcast en dominios de difusión más pequeños, es decir, tendremos subredes pequeñas para proporcionar direccionamiento a las decenas de equipos que tengamos, y no solamente una subred donde haya cientos de dispositivos conectados. En este escenario de un colegio, podríamos tener perfectamente las siguientes VLANs:

- VLAN de gestión: podremos crear una VLAN de gestión para acceder al router, firewall, a todos los switches repartidos por todo el colegio y también los puntos de acceso WiFi que tengamos, los sistemas de monitorización también estarán en esta VLAN para monitorizar continuamente los diferentes equipos de red.

- VLAN de administración del colegio: en esta VLAN estarán todos los PC del director, secretario del colegio, profesores y demás personal.

- VLAN de alumnos: en esta VLAN estarán todos los equipos de los alumnos, ya sean los equipos cableados en las aulas o vía WiFi con un determinado SSID asociado a una VLAN.

- VLAN de invitados: en esta VLAN se podrían conectar los diferentes smartphones y tablets de los propios alumnos, los padres cuando hacen visitas etc.

Tal y como podéis ver, una VLAN nos va a permitir segmentar la red local en varias subredes más pequeñas, enfocadas específicamente a una tarea en cuestión, además, podremos proporcionar seguridad porque las VLAN entre ellas no se podrán comunicar (o sí, dependiendo de la configuración de las ACL que nosotros queramos). Gracias a las VLAN el rendimiento general de la red mejorará, porque estaremos conteniendo el broadcast en dominios de difusión más pequeños.

Una vez que hemos visto qué son las VLANs y para qué sirven, vamos a ver qué tipos existen.

Tipos de VLANs

Actualmente existen varios tipos de VLANs que podemos utilizar en los diferentes equipos, es decir, en los switches y puntos de acceso WiFi. Las diferentes VLANs que existen son las basadas en el estándar 802.1Q VLAN Tagging basado en etiquetas, las VLAN basadas en puerto, las VLAN basadas en MAC, las VLAN basadas en aplicaciones, aunque esta última no suele utilizarse habitualmente.

VLAN nativa

La VLAN nativa, también denominada VLAN 1, tiene un papel fundamental en la segmentación de redes. Es la VLAN por defecto en un switch, y su función principal es manejar el tráfico que no lleva información con etiqueta de VLAN.

Cuando los dispositivos envían tráfico a través de la red sin etiquetas VLAN, este tráfico se dirige automáticamente a la VLAN nativa. Este proceso es muy importante para garantizar la comunicación entre dispositivos que no admiten etiquetado VLAN o en situaciones donde el etiquetado no es necesario. Por eso, la VLAN nativa se utiliza normalmente en entornos de red para gestionar el tráfico no etiquetado y facilitar la comunicación entre dispositivos que no están configurados para trabajar dentro de VLANs. Aunque la VLAN 1 es designada como VLAN nativa de manera predeterminada, es importante tener en cuenta que, en algunos entornos, los administradores de red pueden decidir cambiar el número de la VLAN asociado a la VLAN nativa por razones de seguridad.

Desde una perspectiva de configuración, la VLAN nativa también tiene un papel importante en el troncal de switches, donde los switches se conectan entre sí para transportar múltiples VLANs a través de un solo enlace. En estos casos, el tráfico que entra a un puerto troncal sin etiquetas VLAN se asigna automáticamente a la VLAN nativa, lo que facilita una transición más fluida de información entre switches.

Por otro lado, los administradores deben ser conscientes de ciertos riesgos que tiene la VLAN 1. Al ser la VLAN predeterminada, puede ser vulnerable a ataques de seguridad si no se implementan medidas para proteger el sistema. Por lo tanto, uno de los procesos que más se utilizan para proteger la VLAN nativa es cambiar el número asociado de esta.

802.1Q VLAN Tagging

Es el tipo de VLAN más utilizada, hace uso del estándar 802.1Q para etiquetas o quitar la etiqueta a las VLANs. Este estándar consiste en introducir una cabecera 802.1Q dentro de la trama Ethernet que todos conocemos, con el objetivo de diferenciar las diferentes VLANs que tengamos configuradas. Este estándar no encapsula la trama original de Ethernet, sino que añade 4 bytes al encabezado Ethernet original, además, el cambio de «EtherType» se cambia al valor 0x8100 para señalar que se ha cambiado el formato de la trama.

Cuando estamos usando el estándar 802.1Q y creamos las diferentes VLANs en un switch, podremos configurar los diferentes puertos como «tagged» o «untagged», es decir, con etiqueta o sin etiqueta.

- VLAN tagged: en las tramas Ethernet se incorpora el «tag» del VLAN ID que hayamos configurado, este tipo de VLANs son entendidas por todos los switches, por los puntos de acceso WiFi profesionales y por los routers. Se pueden configurar en modo «tagged» una o más VLANs en un determinado puerto. En los enlaces troncales (desde un router a un switch, de switch a switch y de switch a AP) se suelen configurar siempre como «tagged» para «enviarles» todas las VLANs.

- VLAN untagged: en las tramas Ethernet se retira el tag que hayamos configurado, este tipo de VLANs son entendidas por todos los dispositivos, pero principalmente se utilizan de cara a los equipos finales como ordenadores, portátiles, impresoras, cámaras IP y otro tipo de dispositivo. En un puerto en concreto solamente podremos configurar una VLAN como «untagged», no podemos poner dos VLANs como «untagged» porque el equipo final no «entendería» nada.

En la siguiente imagen se puede ver que tenemos diferentes VLANs creadas, y tendremos una columna de «untagged» con los puertos del switch que están sin etiqueta. También tenemos una columna con «tagged» donde están las VLANs etiquetadas. En este ejemplo, los puertos 1-4 y 9 están configurados con AP profesionales y con otro switch, por tanto, estaremos pasando las VLANs etiquetadas.

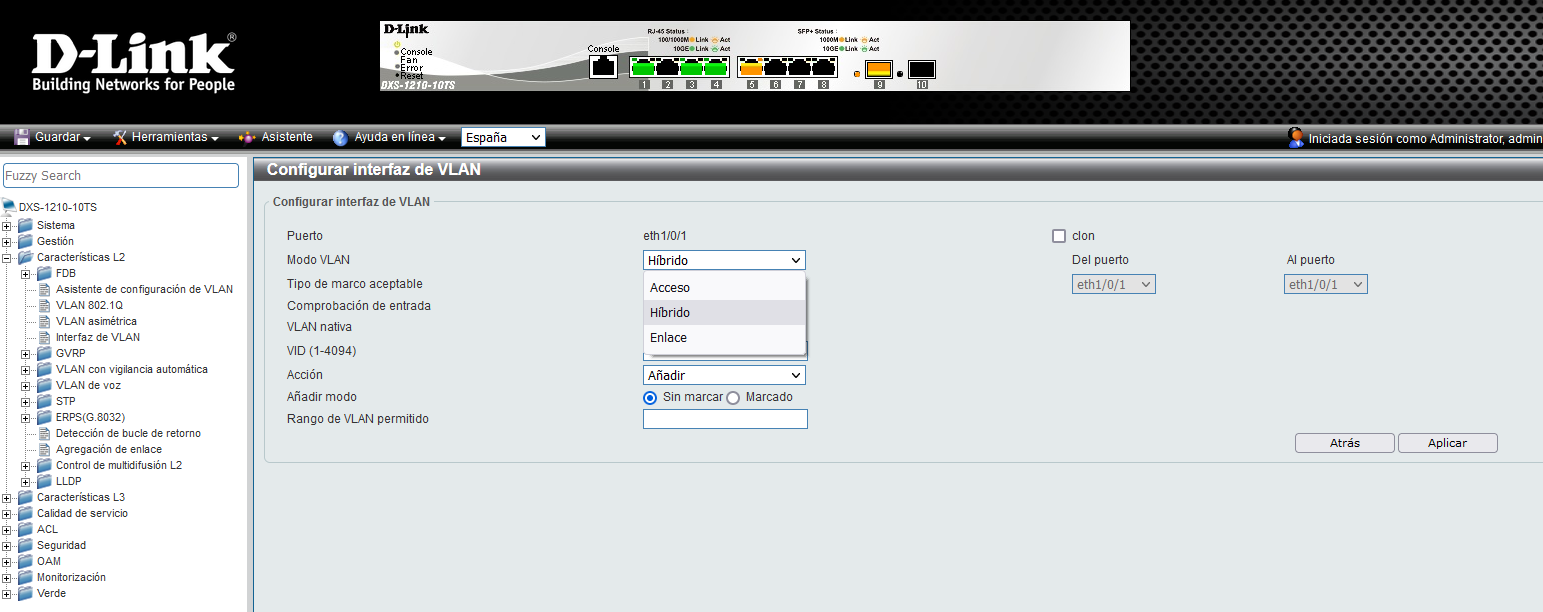

Cuando estamos utilizando este estándar, los switches también permiten configurar los puertos físicos de diferentes formas:

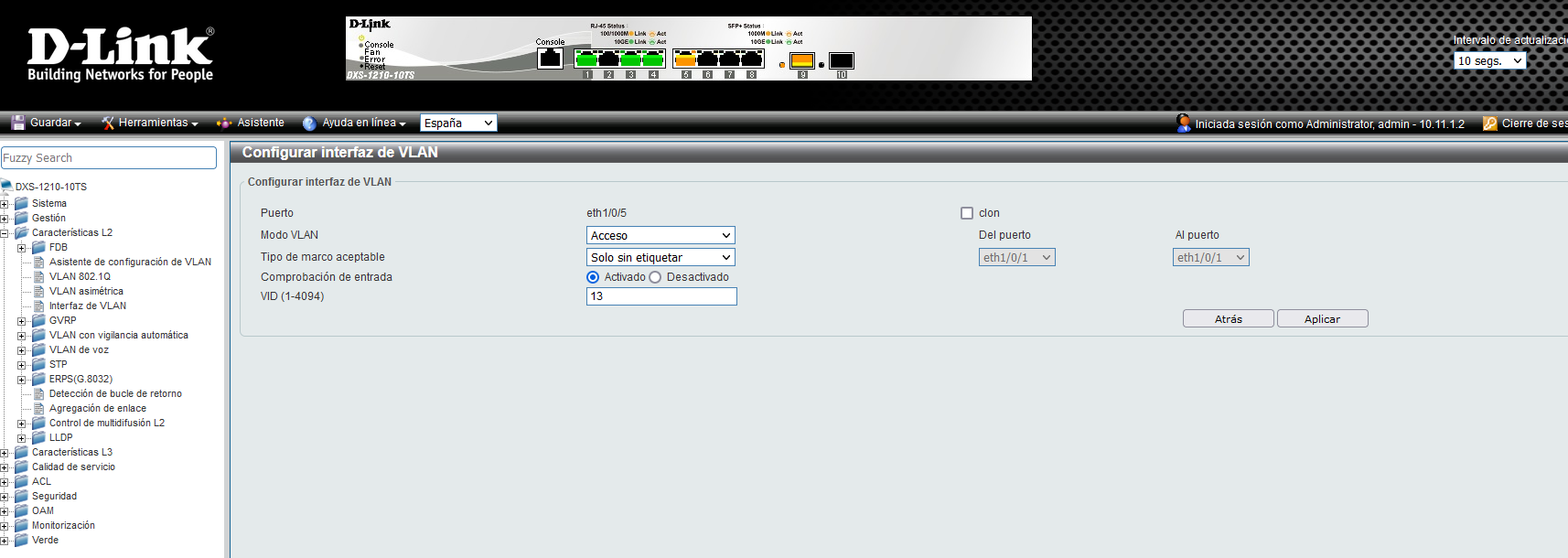

- Acceso: son los puertos donde conectaremos los PC, impresoras, smartphones y los equipos finales, este puerto de acceso tendrá configurada una VLAN como «untagged».

- Troncal o trunk: lleva una o varias VLANs de un equipo a otro, por ejemplo, si queremos conectar un switch con otro switch y «pasarle» todas las VLANs o algunas de ellas, tendremos que configurarlo en modo troncal o trunk, y seleccionar las VLANs que queremos pasar como «tagged».

- Dynamic: dependiendo del tipo de paquete que reciba el switch, se pondrá como access o como trunk. No se recomienda configurar los puertos de un switch en modo dinámico por seguridad para evitar posibles ataques.

Dependiendo de la configuración del puerto que vayamos a elegir, tendremos que rellenar diferentes parámetros para configurar correctamente la VLAN. Por ejemplo, si seleccionamos el modo acceso (para pasar las VLANs como untagged al equipo final que conectemos), sería así:

Tal y como podéis ver, al seleccionar modo de acceso deberemos poner el VLAN ID configurado para quitar la etiqueta y pasarle al equipo final todos los datos. Un aspecto importante es que los switches avanzados nos permitirán configurar los tipos de tramas que aceptan en entrada, en este caso, lo normal en un puerto de acceso es permitir solamente las tramas sin etiquetar.

Los puertos configurados como «untagged» es sinónimo de un puerto configurado en modo acceso, y un puerto configurado como «tagged» es sinónimo de puerto en modo trunk donde le pasemos una o varias VLANs.

Otra característica muy importante del estándar 802.1Q son las VLAN Nativas, estas VLAN nativas son un VLAN ID que no se pone como tagged en los enlaces troncales. Si a un puerto llega una trama sin etiquetar, se considera que pertenece a la VLAN nativa. Esto permite interoperabilidad con antiguos dispositivos, además, toda la gestión del tráfico de protocolos como VTP, CDP, Link Aggregation y otros se gestiona a través de la VLAN nativa, que por defecto es la de administración.

VLAN basadas en puerto

También conocida como Port Switching en los menús de configuración de los routers y switches, se trata de la más extendida y utilizada por switches de gama muy baja. Cada puerto se asigna a una VLAN y los usuarios que estén conectados a ese puerto pertenecen a la VLAN asignada. Los usuarios dentro de una misma VLAN poseen visibilidad los unos sobre los otros, aunque no a las redes locales virtuales vecinas.

El único inconveniente es que no permite dinamismo a la hora de ubicar los usuarios, y en el caso de que el usuario cambie de emplazamiento físicamente se debería reconfigurar la VLAN. En las VLANs basadas en puerto la decisión y reenvío se basa en la dirección MAC de destino y puerto asociado, es la VLAN más simple y común, por este motivo los switches de gama baja suelen incorporar VLAN basada en puerto y no basada en el estándar 802.1Q.

VLAN basadas en MAC

El razonamiento es similar a la anterior, salvo que en vez de ser una asignación a nivel de puerto lo es a nivel de dirección MAC del dispositivo. La ventaja es que permite movilidad sin necesidad de que se tengan que aplicar cambios en la configuración del switch o del router. El problema parece bastante claro: añadir todos los usuarios puede resultar tedioso. Solamente los switches de gama más alta permiten VLAN basada en MAC, cuando el switch detecta que se ha conectado una determinada dirección MAC le colocará automáticamente en una VLAN específica, esto es muy útil en los casos en los que queremos movilidad.

Imaginemos que nos conectamos con nuestro ordenador portátil en varios puertos Ethernet por nuestra oficina, y queremos que siempre nos asigne la misma VLAN, en este caso con las VLANs basadas en MAC sí es posible hacerlo sin tener que reconfigurar el switch. En grandes entornos empresariales esta funcionalidad es muy habitual para segmentar correctamente los equipos.

VLAN etiquetadas

Aquí veremos el etiquetado 802.1q que se define en el estándar IEE 802.1q. Permite a un dispositivo en red, agregar información a una trama en la capa 2, de forma que puede identificar la pertenencia a VLAN del marco. Este etiquetado permite que los entornos en red tengan VLAN, la cual abarca varios dispositivos. Un solo dispositivo recibe el paquete, lee la etiqueta y reconoce la VLAN a la que pertenece la trama. En algunos dispositivos, no se admite la recepción de paquetes etiquetados y no etiquetados en la misma interfaz de red. Si sucede esto, debemos contactar con los administradores para que solucionen el problema.

En cuanto a la interfaz, esta puede ser un miembro del etiquetado o no etiquetado en una VLAN. Cada una de estas interfaces de red, es un miembro sin etiqueta de VLAN únicamente. En este caso, esta interfaz de red se encarga de transmitir las tramas de la VLAN nativa como tramas sin etiquetar. Pero una interfaz de red puede formar parte de diferentes VLAN, sin que las otras se encuentren etiquetadas.

Cuando configuramos un etiquetado, debemos asegurarnos de que este coincide con la configuración asignada a la VLAN en todos sus extremos. Y el puerto al que nos conectamos, debe estar en la misma VLAN que la interfaz. También debemos saber que, si la configuración de la VLAN no está sincronizada y propagada, se tiene que realizar la configuración en todas las unidades de forma independiente.

VXLAN

Se trata de una red de área local virtual extensible. Esta superpone redes de capa 2, en una infraestructura de capa 3, encapsulando tramas de capa 2 en paquetes UDP.

Cada una de estas redes de superposición, se conoce como segmento VXLAN, y se identifica mediante un identificador único de 24 bits. Este se denomina VXLAN Network Identifier (VNI). En cuanto a los dispositivos, solo pueden comunicarse entre sí si se encuentran dentro de la misma VXLAN.

Las ventajas que esta nos ofrece son:

- Mayor escalabilidad en los entornos de nube virtualizados. Esto ocurre porque el ID de la VXLAN, es de 24 bits, lo cual le permite crear hasta un máximo de 16 millones de redes, las cuales estarían aisladas. Esto supera lo que de por sí proporcionan las VLAN, que cuentan con IDs de 12 bits, y permiten 4094 redes que también se encuentran aisladas.

- Mayor flexibilidad a la hora de gestionar toda la conexión.

- Facilita la opción de dar uso de funciones de capa 3 en las redes subyacentes.

- La red virtual que se encuentra en la capa 2, se abstrae de toda la red subyacente en formato físico. Esto da como resultado que la red virtual no será visible para la red física, lo cual a su vez proporciona algunos beneficios como, por ejemplo, eliminar las necesidades de contar con una infraestructura física añadida, y reducen la duplicación de direcciones MC en las VM que se encuentran en el mismo segmento de la VSLAN.

VLAN Híbrida

Como ya hemos visto, tenemos VLANs basadas en puertos y etiquetadas. En cambio, existe otra alternativa a estas tecnologías. Y son las VLAN Híbridas. Están basadas en que los paquetes de datos que se distribuyen según el etiquetado que se les ha asignado, y a mayores de esto, la división de la red queda marcada por una conexión deliberada de los puertos.

Todos los tipos de conexiones VLAN son válidos, pero elegir uno u otro depende de las conexiones que queremos obtener en la red. O del nivel de seguridad que queremos establecer. A través de estas, se pueden interconectar equipos de trabajo sin que importe donde se encuentran. Y lo que es más importante, sin que afecte negativamente a la seguridad de la red ni a la segmentación interna a la que está sometida.

VLAN de gestión

La VLAN de Gestión es una práctica en el diseño de redes que se utiliza exclusivamente para la administración de dispositivos de red. Su función principal es crear un entorno aislado donde el tráfico relacionado con las operaciones de gestión, configuración y monitoreo de dispositivos pueda fluir sin interferencias del tráfico de datos de usuario. Esta segmentación asegura que las actividades de administración se lleven a cabo en un entorno controlado, lo que contribuye a la seguridad y eficiencia de la red.

Para que se entienda mejor, la VLAN de Gestión establece una red privada dentro de la red principal, reservada exclusivamente para tareas administrativas. Los switches y otros dispositivos de red pueden configurarse para tener una interfaz dedicada a esta VLAN, permitiendo así que solo personal autorizado tenga acceso a la gestión del sistema. Esto no solo refuerza la seguridad al limitar el acceso, sino que también facilita la detección y resolución de problemas, así como la aplicación de actualizaciones de firmware sin afectar el tráfico de datos normal.

VLAN de control

Por otro lado, la VLAN de Control se implementa para transportar tráfico específicamente destinado a funciones de control de red. Este tipo de VLAN está diseñada para manejar protocolos esenciales para el funcionamiento y mantenimiento de la red, como los protocolos de enrutamiento y etiquetado. Al separar este tráfico del resto de la red, se busca optimizar el rendimiento general y garantizar una gestión más eficiente de los procesos internos.

La VLAN de Control es fundamental para asegurar que los protocolos de bajo nivel que dirigen el tráfico en la red tengan un camino de comunicación rápido y fiable. Al aislar estos protocolos en su propia VLAN, se reduce la posibilidad de interferencias con el tráfico de usuario normal, dando un medio más adaptado para la operación y el mantenimiento de la red. Esta segmentación también facilita la implementación de cambios en la infraestructura de red sin afectar negativamente las operaciones diarias, contribuyendo a la estabilidad y eficiencia general del entorno de red.

Qué es un red aislada y requisitos para ser segura

Una red aislada podríamos definirla como aquella que distribuye paquetes desde y hacia sistemas locales. También, aunque tenga definidas rutas a alguna otra red, no lleva mensajes a otras redes. En ese sentido, sus equipos no podrán comunicarse ni trabajar en red con otros equipos salvo los que constituyan su propia red. Así, estarían aislados de otras redes de la empresa con la finalidad de mantener más protegida la información que allí esté almacenada.

El mejor ejemplo de red aislada que podríamos tener en una empresa sería una totalmente separada de la red principal. Esto quiere decir dos cosas, una que no tendríamos acceso a ella desde Internet porque no tendría una conexión de este tipo. La otra sería que las otras redes o subredes de la empresa no podrían alcanzarla ya que no estarían conectadas a ella a través de cable de red Ethernet, Wi-Fi u otros medios.

En cuanto a los requisitos que debería tener esa red aislada para mantenerse segura, nuestra empresa debería tener una serie de normas:

- Los equipos de la red deberían tener una protección antivirus y actualizarse de forma manual al menos una vez a la semana.

- Debemos tener un sistema de control de dispositivos para cada máquina, que impida la conexión de memorias USB u otros dispositivos de almacenamiento, salvo las que estén en una lista de dispositivos de confianza.

- Prohibición del uso de smartphones y otros dispositivos con conexión a Internet en el lugar donde se encuentra nuestra red aislada.

A priori, podría parecer una situación casi perfecta, muy difícil de vulnerar, pero a veces, se cometen errores que terminan perjudicando su seguridad.

El peligro de los smartphones que ofrecen conexiones a Internet

En bastantes ocasiones, expertos en seguridad creen que una red aislada no necesita una protección especial para proteger su información. La razón que esgrimen es que las amenazas no pueden penetrar en la red. No obstante, están equivocados porque el aislamiento no es garantía suficiente para mantenerse a salvo.

Uno de estos típicos fallos se produce por error humano y exceso de confianza. A los empleados encargados de actualizar los antivirus u otros programas, les resulta que esta tarea semanal de actualizarlos es aburrida y pesada. Entonces caen en la tentación de usar un smartphone, un módem USB u otros medios para poder usar un equipo con conexión a Internet y realizar una actualización automática.

Simplemente por el hecho de hacerlo así no implica ataques a la red, malware de Internet u otros problemas de seguridad. El problema habitualmente viene porque los encargados de realizar la actualización del antivirus no lo hacen semanalmente. Entonces, los ciberdelincuentes pueden infectar ese equipo con troyanos, software espía y, al final, terminan obteniendo acceso a toda la red aislada. Así, a partir de eso momento podrán recopilar toda la información que quieran hasta que una actualización del antivirus les corte el acceso o sean detectados.

Ejemplos prácticos de uso de VLANs en WiFi

Las VLANs son ampliamente utilizadas en el mundo del WiFi con los puntos de acceso WiFi profesionales, ya sea en modo standalone (gestión individual de los puntos de acceso) o a través de controladores WiFi (ya sean controladores hardware en local, controladores WiFi a través de software instalado en un servidor o en una máquina virtual o controladores WiFi en el Cloud del propio fabricante del punto de acceso WiFi.

El objetivo que tienen las VLANs en un punto de acceso WiFi profesional, es configurar una VLAN por cada SSID que nosotros configuremos. Actualmente la mayoría de los APs profesionales nos permiten crear hasta 8 SSID por cada banda de frecuencia, e incluso hay algunos modelos de gama más alta que nos permiten crear hasta 16 SSID por cada banda de frecuencias. Si asociamos una VLAN a cada uno de estos SSID, no solamente podemos segmentar la red a través de la red cableada, sino también nuestra propia red inalámbrica.

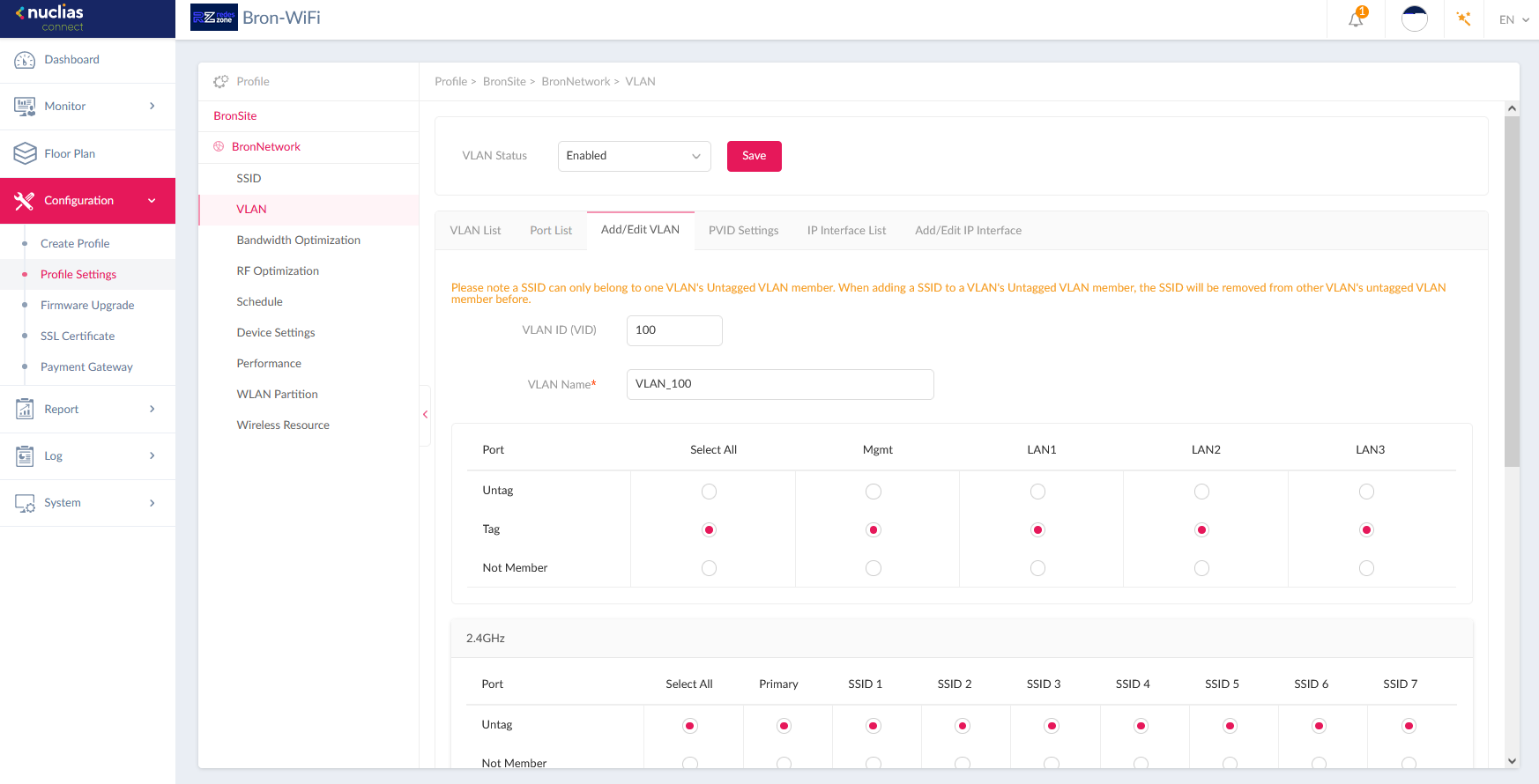

La configuración de los APs es bastante sencilla, simplemente tenemos que configurar un enlace troncal o trunk hacia el punto de acceso en cuestión, para posteriormente configurar un SSID por cada una de las VLANs que hemos configurado. Por ejemplo, con Nuclias Connect que es la plataforma de gestión centralizada de puntos de acceso WiFi del fabricante D-Link, podemos configurar los APs para que reciban todas las VLANs vía LAN, y posteriormente asignar cada VLAN a un determinado SSID que nosotros creemos.

Gracias a esto, no solamente podremos segmentar la red cableada, sino también las redes inalámbricas WiFi en función de los SSID asociados a las diferentes VLANs que tengamos. En el caso de Nuclias Connect, solamente vamos a poder crear un total de 8 SSID, el SSID primario que siempre tendremos obligatoriamente, y un total de otros 7 SSID adicionales por cada banda de frecuencias WiFi. Tal y como podéis ver, también tenemos la posibilidad de configurar el puerto de «Management» con una VLAN untagged o tagged, dependiendo de si tenemos en nuestra red local una VLAN de solamente gestión, de esta forma, todos los equipos que se encarguen de la gestión de la red como controlador WiFi, APs, switches, routers y otros dispositivos, solamente serán accesibles a través de esta red de gestión para proteger adecuadamente todos los accesos.

Una buena práctica de seguridad sería crear una VLAN con un SSID específico para los dispositivos «Smart Home», como TV por cable o WiFi, cámaras IP y otro tipo de dispositivos como enchufes inteligentes, relés WiFi y otra serie de dispositivos catalogados como «Smart Home». A continuación, podemos configurar un SSID específico para la red principal, donde conectemos el smartphone y los ordenadores portátiles o ultrabooks principales, con el objetivo de tener los máximos privilegios posibles. Finalmente, podemos crear un SSID para invitados que esté bastante limitado en cuanto a accesos a otros servicios de la red local e incluso limitar este SSID en concreto para evitar que supere cierta velocidad de descarga y subida, limitar el acceso a contenidos web y todo lo que nosotros queramos.

VLAN dedicada

En muchas compañías, siempre se dispone de alguna tarea la cual es fundamental o crítica dentro del organigrama de la línea de producción. Estas tareas se caracterizan a nivel informático por necesitar condiciones muy concretas, y en diferentes aspectos. En estos casos, una VLAN que actúa de forma independiente puede ser una gran idea para que esta tarea se pueda desarrollar de la forma más adecuada posible. En estos casos, dicha actividad puede necesitar unos requerimientos muy específicos.

- Seguridad: Con una VLAN dedicada, se pueden aplicar las políticas de privacidad adecuadas para la tarea en cuestión. Pero en este caso, tendremos un grado de personalización mucho mayor, por lo cual se puede reducir la probabilidad de ataque en gran medida. Y en caso de que se llegue a producir, tener esa capacidad de defensa que no le permite propagarse por otras redes.

- Rendimiento: En tareas críticas el rendimiento puede ser algo fundamental, por lo cual una VLAN es más que recomendada. Esto nos va a permitir asignar todo el ancho de banda que sea necesario, dejando que la tarea tenga un funcionamiento más eficiente y capacidad. Esto nos va a evitar problemas de congestión en la red.

- Gestionar el tráfico: Gestionar el tráfico de forma individual es mucho más sencillo que si es una red general. En estos casos, se pueden implementar políticas de QoS que ayuden a garantizar que la tarea tiene la prioridad necesaria para poder desarrollarse con normalidad.

- Aislamiento: Mantener la privacidad y confidencialidad en muchos casos es de vital importancia. Por lo cual el tener las tareas críticas aisladas puede ser de gran ayuda para mantener todos esos requisitos de una forma más sencilla y personalizada.

- Flexibilidad: La VLAN proporciona mucha más flexibilidad a la hora de configurar la red de una forma específica. Esto quiere decir, que se puede hacer algo completamente diferente dependiendo de las necesidades de la actividad en cuestión.

¿Cuándo dar uso de una VLAN?

Como los beneficios principales de este tipo de redes, es mejorar el rendimiento y aplicar medidas de seguridad más fuertes, es relativamente sencillo saber cuándo necesitamos una VLAN para aplicar alguna de estas medidas. Algunos ejemplos pueden ser el salvaguardar información personal de una plantilla, como pueden ser los diferentes departamentos de una empresa, para que no sean visibles entre ellos.

Podemos darle uso también cuando necesitamos simplificar la gestión a la hora de gestionar diferentes políticas de grupos, de esta forma, se pueden aplicar de forma diferente a todos los dispositivos que componen una misma VLAN. Del mismo modo se pueden aplicar restricciones en cuanto a determinados accesos que pueden tener los equipos o usuarios que pertenecen a la misma VLAN.

En términos de seguridad nos son muy útiles a la hora de aislar fallos, y lo que conlleva, la velocidad en la que estos se solucionan. Por lo cual puede ser recomendable si se manejan datos muy sensibles como puede ser en el sector sanitario o financiero.

Pero algo que no podemos olvidar a la hora de establecer este tipo de redes, es en el material empleado. Todo el hardware debe ser de buena calidad, y para esto lo mejor es buscar cuales son las marcas más fiables del mercado. Si adquirimos componentes de baja calidad, por el simple hecho de que son baratos, nos puede salir muy caro. Y no hablamos solo de la necesidad de gastar más dinero en equipo nuevo, si no en rendimiento. Este tipo de componentes muy baratos, pueden tener muchas carencias a nivel de rendimiento. Por lo cual, afectará negativamente a como la red funciona. Otro tema son los estándares de calidad. Esto es muy importante para saber que el dispositivo nos va a dar el rendimiento por el que lo compramos.

Por otro lado, está la seguridad. Comprar productos malos, puede llegar a ser peligroso. Entre otras cosas, los routers se puede calentar en algunos momentos. O sin ir más lejos, las propias tarjetas de red que instalamos en los equipos. Todo debe ser de buena calidad, tanto para que el rendimiento sea el correcto, no se degraden muy rápido. Y también que sean seguros.

Cómo saber cuál necesito

Lo primero que debemos considerar es la topología de nuestra red. El cómo se encuentran conectados todos los dispositivos y servidores que conforman nuestra red, es un paso muy importante de cara a saber qué VLAN vamos a necesitar. Si contamos con una topología plana, donde todos los dispositivos se encuentran conectados a un solo switch, lo mejor será una VLAN para separar el tráfico y aumentar así la seguridad. En cambio, sí tenemos una topología más jerárquica con varios switches conectados en diferentes niveles, es probable que no sean necesarias tantas VLAN, o directamente necesarias.

Por otro lado, debemos tener en cuenta el tamaño de la red, y la complejidad de la misma. Si contamos con una red más bien pequeña con pocos dispositivos, es probable que una VLAN sea innecesaria. En cambio, si nuestra red es muy grande y compleja, con muchos dispositivos conectados y subredes, puede ser muy recomendable crear varias redes VLAN para que el tráfico se encuentre separado y se aumente la seguridad del sistema.

El tráfico también juega un papel fundamental en el organigrama. Saber qué tipo de tráfico transcurre por nuestra red, nos ayudará a decidir. Si este es de voz y video, es posible que necesitemos una VLAN que sea capaz de separar y asegurar la calidad de ambos servicios. Del mismo modo que si tenemos datos muy sensibles, como pueden ser datos bancarios o clínicos, lo más recomendable es disponer de redes VLAN separadas para que la seguridad sea mayor.

Y, por último, tendremos que fijarnos en las políticas de seguridad de nuestra compañía u organización. Si esta, cuenta con políticas muy estrictas de seguridad, las cuales de por sí requieren separación física y lógica del tráfico, entonces necesitamos una VLAN o varias. Las cuales nos ayudarán a cumplir con todas estas políticas, e incluso mejorar el estándar de seguridad interno con el que contamos.

Hoy en día segmentar una red grande es fundamental, tanto con el objetivo de proporcionar una mayor seguridad a toda la red, como para tener diferentes dispositivos con diferentes usos. Tal y como habéis visto, las VLAN son una tecnología que nos permitirá segmentar correctamente las redes cableadas y también las inalámbricas, ideal para tener la mejor seguridad posible, control de todos los equipos conectados, y optimización de la red para evitar tormentas de broadcast.

Así puedes tener una red aislada en entornos domésticos

Es posible que, en ocasiones, tú también quieras crear una red local aislada en tu entorno doméstico. Hoy en día cada vez está más en auge el trabajo remoto desde casa. No obstante, no todos los miembros de la familia son muy estrictos en cuanto a la seguridad. En ese sentido, se podría propagar algún tipo de malware que afecte a la red local. Por eso utilizando un segundo router que tengamos por casa podríamos crear dos redes:

- El rango 192.168.1.X para los dispositivos de trabajo.

- El rango 192.168.2.X para los dispositivos de ocio y para el resto de la familia.

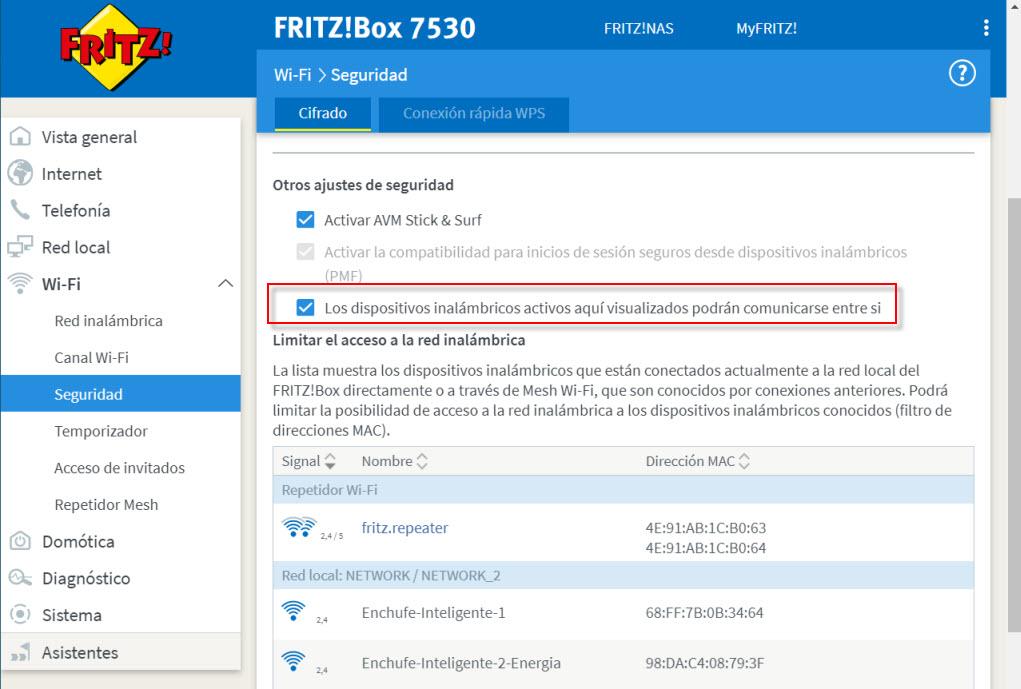

También algunos fabricantes como ASUS y los AVM FRITZ!Box ofrecen una tecnología para aislar a los clientes WiFi, para que no se puedan comunicar entre sí con otros clientes inalámbricos. Lo mismo se podría hacer usando redes cableadas. Vamos a poner un ejemplo con un FRITZ!Box para que los clientes inalámbricos no se vean entre ellos:

En este caso si desactivamos la casilla del recuadro rojo los dispositivos no podrán comunicarse entre sí. No obstante, también podríamos crear una red de invitados desde cero que está totalmente aislada a la red principal, de esta forma, podremos configurar una red cableada e inalámbrica de invitados, donde no se puedan comunicar con la red principal cableada o inalámbrica. Además, también sería recomendable segmentar la red local en diferentes VLANs, pero para realizar esto necesitarás un router compatible con VLANs y también un switch gestionable para crearlas correctamente.

Tal y como habéis visto, disponer de una red aislada no es totalmente seguro, ya que la intervención humana o una mala configuración podría hacer que fuera vulnerable y que nos la ataquen. Además, en entornos domésticos también podríamos configurar una red aislada de invitados, para que no se comuniquen con la red principal.