Las auditorías Wi-Fi están a la orden del día, es fundamental comprobar la seguridad inalámbrica de nuestro router, ya que, en muchas ocasiones, los routers Wi-Fi de nuestros operadores vienen mal configurados de fábrica, y por tanto, son vulnerables a diferentes tipos de ataques. Actualmente existen una gran cantidad de herramientas para realizar este tipo de auditorías, e incluso podremos utilizar sistemas operativos que están orientados a este tipo de auditorías, para tener todas las herramientas que necesitas preinstaladas. Además, puedes contar con algunas herramientas en tu móvil Android o iOS.

Se pueden encontrar diferentes maneras de hackear una red inalámbrica. Algunos métodos son más complejos que otros, pero lo cierto es que sí se puede. Al igual que también es posible hackear un router con las herramientas necesarias. Por esto mismo, también es importante conocer cuáles son los programas que te pueden ayudar a auditar redes Wi-Fi y así escanear al completo las conexiones.

Por otro lado, en RedesZone te explicaremos las distintas maneras que puedes tener en cuenta para conocer si tu red inalámbrica está hackeada o si una red a la que te has conectado corre este riesgo o ya ha sido hackeada por un ciberdelincuente. De esta manera, no correrás más riesgos o podrás hacer algo al respecto.

Cómo podemos hackear una red Wi-Fi

Actualmente existen diferentes formas de hackear una red WiFi, y por supuesto, dependiendo del método utilizado para ello, tendremos que utilizar diferentes herramientas que existen a disposición de cualquiera. Por esto mismo, es importante conocer cómo se puede hacer para saber desde cero cómo los ciberdelincuentes pueden actuar.

Ataques de diccionario

Un ataque de diccionario consiste en ir probando de manera automatizada millones de contraseñas almacenadas en un archivo de texto, hasta dar con la contraseña correcta. Debemos tener en cuenta que los protocolos WPA/WPA2/WPA3 requieren como mínimo una longitud de 8 caracteres, por lo que debemos tenerlo en cuenta a la hora de elegir la contraseña. Por supuesto, cuanto más larga sea la clave, más difícil será de adivinar. Si un usuario ha puesto una contraseña en su Wi-Fi fácil de recordar, utilizando dos palabras combinadas muy conocidas, como por ejemplo «Android» y «Samsung», es muy posible que estos ataques de diccionario tengan éxito (contraseña: androidsamsung) y puedan hackear la red inalámbrica fácilmente. Lógicamente, si el usuario elige una contraseña alfanumérica que no contiene ninguna palabra, entonces el ataque por fuerza bruta es el que se debe realizar, ya que los diccionarios no incorporan este tipo de claves.

Siempre es recomendable que, si vamos a combinar palabras que conozcamos, hacer uso de mayúsculas y minúsculas, así como de símbolos en el medio como un punto o guion bajo, ya que esto hará que las posibles combinaciones de las diferentes palabras sean mucho más numerosas, por lo que retrasaremos a un posible atacante de dar con nuestra contraseña, algo fundamental.

Fuerza bruta contra cifrados inseguros

Sin duda la opción más frecuente que utilizan los piratas informáticos o cualquier intruso que quiera acceder a una red Wi-Fi es la fuerza bruta. Hay que tener en cuenta que es diferente según el tipo de cifrado que estemos utilizando. Por ejemplo, los cifrados WEP se pueden incluso romper en cuestión de minutos, este tipo de cifrado utiliza un sistema muy débil que se puede vulnerar rápidamente, independientemente de si hay o no clientes conectados actualmente.

En el caso de claves WPA/WPA2, lo más importante es capturar el handshake y atacarlo para obtener la contraseña en texto claro. Existen programas como Hashcat que permiten utilizar la potencia de la CPU y GPU para probar millones de combinaciones por segundo, este programa es completamente gratuito y es compatible con sistemas operativos Windows y Linux. Teniendo en cuenta que como mínimo en redes WPA/WPA2 y WPA3 la clave es de 8 caracteres, cuanto mayor sea la longitud de la contraseña muchísimo más difícil será para un cibercriminal vulnerar nuestra red. Si haces uso de un ordenador potente, sería factible poder romper contraseñas de hasta 11-12 caracteres en cuestión de semanas, todo dependerá de cuántas combinaciones tengamos para probar y qué tipo de caracteres estamos generando (símbolos, mayúsculas, números etc).

WPS: El principal vector de ataque a las redes Wi-Fi

El protocolo WPS (Wi-Fi Protected Setup) es una de las principales características de las redes Wi-Fi domésticas, ya que es muy sencillo apretar un botón y sincronizar de manera automática los diferentes dispositivos en el hogar. El WPS viene incorporado en los routers, repetidores Wi-Fi, adaptadores Wi-Fi USB e incluso en dispositivos Smart Home. El WPS tiene dos modos de funcionamiento:

- Botón WPS: podremos conectarnos a la red Wi-Fi dentro de un tiempo de 120 segundos, no solamente podremos conectarnos nosotros sino cualquiera en el alcance de la red Wi-Fi. Usar esto es peligroso, ya que tenemos un tiempo de exposición de 2 minutos en el que alguien se podría colar.

- PIN WPS: este protocolo permite que los clientes Wi-Fi que se conecten, puedan introducir un código PIN de 8 dígitos como mínimo y como máximo. Este código PIN sustituiría a la clave WPA2 de muchos caracteres, pero utilizar esto no es seguro debido a la arquitectura interna de WPS, donde solamente tendremos 11.000 combinaciones para romper el PIN WPS.

Algunos fabricantes de routers y operadores ponen PIN WPS por defecto en sus routers, es decir, todos los PIN son el mismo, lo que hace que existan diccionarios de PIN WPS para probar y hackear muy rápidamente un router, sin necesidad de tener que ejecutar un ataque de fuerza bruta (probar todas las combinaciones posibles).

Por tanto, es recomendable siempre desactivar el WPS por seguridad, no hay ninguna excusa para dejarlo habilitado. Es mucho más seguro introducir la clave WPA2 en lugar de usar el PIN WPS, aunque esto haga que nos capturen el handshake

A través de vulnerabilidades que existen en el router

También pueden basarse en vulnerabilidades que existan en esa red. En ocasiones los routers pueden sufrir fallos de seguridad que expongan los datos y contraseñas. No es algo muy usual y que esté presente siempre, pero podría ocurrir. Además, ha ocurrido que algunos fabricantes han incorporado a su contraseña WPA el número de serie del equipo, esto es un gran riesgo para la seguridad, porque como su propio nombre indica «número de serie», se podría crear un diccionario específico para ese modelo de router en cuestión.

Siempre debemos prestar atención a la seguridad de los dispositivos, y actualizar el firmware lo antes posible en cuanto haya una actualización de firmware.

Por adivinación debido a la ingeniería social

Quizás la más remota de todas en la mayoría de casos, pero muy usual en otros. Muchos usuarios ponen contraseñas realmente sencillas en su router. Fechas de nacimiento, nombre de sus hijos, incluso optan por poner de clave de acceso el nombre de la red Wi-Fi. La ingeniería social juega aquí un papel también fundamental.

Puede que nuestro vecino, por muy inexperto que sea en redes, nos conozca bien. Tal vez sepa nuestra fecha de nacimiento o cualquier dato que pueda utilizar. Incluso optar por probar las típicas claves 12345678 (sí, siguen siendo de las más utilizadas).

Hackea un router Wi-Fi con Routersploit

El router es uno de los dispositivos esenciales para el funcionamiento correcto de una red. No solamente debemos preocuparnos por las prestaciones para obtener un buen rendimiento, sino también por los potenciales problemas de seguridad que podría tener. El router perfecto en todos los aspectos no existe, pero igualmente podemos saber qué vulnerabilidades tiene este dispositivo en cuestión. Así, podremos realizar ciertas configuraciones o protegerlo adecuadamente para no tener problemas de seguridad. Queda claro que un par de malas prácticas comunes implican dejar el semáforo en verde para que nuestras redes estén a disposición de cualquiera. Una de las formas de poder tomar conciencia al respecto es poder utilizar soluciones como RouterSploit para conocer las múltiples posibilidades que tiene un cibercriminal respecto a estos routers Wi-Fi. Sin embargo, poder conocer las vulnerabilidades de un router no tiene por qué ser tan difícil. Esta solución consiste en un framework muy robusto y completo, que permitirá explotar todas las vulnerabilidades presentes en un router. Si comprometes la integridad de un router, tendrás acceso por completo a la red inalámbrica asociada.

Esto último significa que podrás realizar cualquier modificación como si estuvieras conectado realmente a esa red. Para tener algo más de contexto al respecto, tú, como administrador legítimo de una red inalámbrica, puedes limitar el tráfico a través de esta red por las direcciones MAC. Pero, ¿cómo? Mediante la lista de dispositivos conectados, puedes saber la dirección MAC de cada uno. En consecuencia, puedes limitar el tráfico de dichas direcciones. Y esta acción toma pocos segundos para llevarla a cabo. La «mejor parte» de esto es que esta una de las tantas cosas que puedes hacer desde el momento en que tomas el control de la administración de una red inalámbrica.

Todo lo que necesitas para instalarlo en Linux

RouterSploit es un framework escrito en Python que nos permitirá automatizar la mayoría de ataques al router. Si estás familiarizado con Metasploit, esta herramienta es bastante similar. Para instalarlo, antes es necesario instalar Python y sus dependencias para que RouterSploit funcione correctamente. Para ello, debemos ejecutar unos cuantos comandos. Los que veremos a continuación se aplican a aquellos que utilizan Ubuntu 18.04 y 17.10. Sin embargo, si utilizas otras plataformas, dirígete al repositorio de Github para tener toda la información. Ahora bien, si tienes Ubuntu en versiones anteriores, podrías probar igualmente estos comandos.

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Es bueno recordar que la palabra sudo al comienzo de algunos comandos nos permiten realizar determinadas acciones que permite el comando ya que nos provee el acceso «root», es decir, administrador. Por otro lado, es muy importante ejecutar los comandos en el orden en que aparecen y de forma individual. Es decir, cada línea de comando debe ser ejecutada por separado y debemos prestar atención a los mensajes que nos pueden aparecer en pantalla. Generalmente, si hay un error, te indica detalladamente cuál es el error como para que puedas solucionarlo de alguna manera. Después de la ejecución del último comando, tendrás una vista como esta:

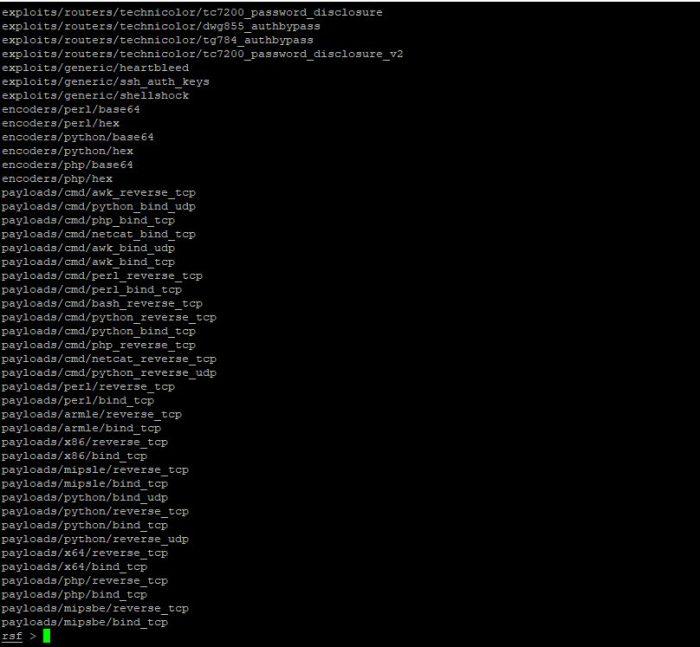

Si queremos ver todas las opciones que tenemos disponibles, tenemos que escribir el siguiente comando:

show all

Acto seguido, aparecerá una lista muy larga de todas las prestaciones de Routersploit, cada una de ellas a su vez te permiten realizar todo tipo de acciones para vulnerar routers. Así también, otros dispositivos capaces de conectarse a la red como las cámaras de seguridad pueden ser explotadas por este framework. Sólo tomate un par de minutos y verás cómo casi ningún fabricante (especialmente, de renombre) se encuentra a salvo de las vulnerabilidades.

Si queremos saber sobre las vulnerabilidades de un router en particular, debemos optar por la siguiente orden:

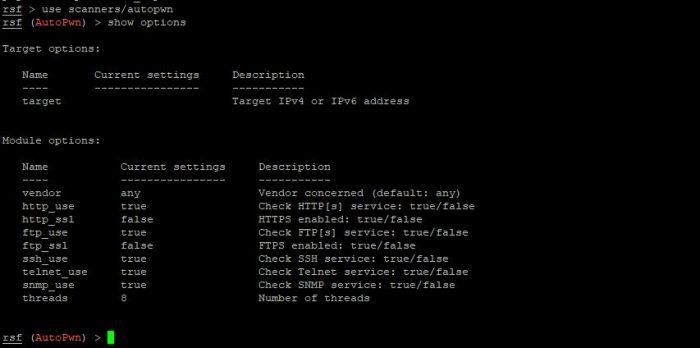

use scanners/autopwn

Después ejecutas el siguiente comando:

show options

Lo que verás a continuación es una vista previa sobre qué te permitirá saber gracias a autopwn.

La primera parte (Target options) te explica cómo podrás tener acceso al router que deseas vulnerar. En este caso es mediante la dirección IP, ya sea IPv4 o IPv6. La siguiente (Module options) te indica respecto a todas las revisiones que será capaz de hacer y qué información podrá determinar.

Por ejemplo, podremos saber respecto al fabricante (marca del dispositivo), si cuenta con servicio HTTP activo, si tiene activo el protocolo SSH, si cuenta con SNMP activado, entre otras opciones. Todo esto es de suma utilidad si buscamos vulnerar al router o dispositivo conectado en red de alguna manera. Esta misma estructura de cómo vulnerar a un dispositivo y qué podemos saber al respecto se aplica a cada una de las prestaciones de RouterSploit.

Tal y como habéis visto, es sumamente sencillo encontrar la manera de vulnerar múltiples dispositivos gracias a una sola herramienta. Además, no necesitas de un ordenador o un servidor especializado para ello, recuerda que, sobre todo las distribuciones Linux, pueden ser fácilmente virtualizadas. Por lo que existen más facilidades para que un cibercriminal tome el control de dispositivos como routers Wi-Fi.

Sin embargo, de acuerdo a cada país, si intentas explotar vulnerabilidades y tener el control de un dispositivo que no es administrado por ti originalmente, podrías estar sujeto a problemas legales muy graves. Hoy en día, tenemos muchas opciones de dispositivos en red que podemos comprar de manera a poder montar un pequeño laboratorio en nuestros hogares.

Herramientas para poder auditar redes Wi-Fi

Hoy en día es muy común conectarnos a la red a través de redes inalámbricas. El Wi-Fi poco a poco ha ido mejorando y ofrece una calidad equiparable a conectarnos por cable. Esto es algo que hace unos años no ocurría. Además, cada vez tenemos más dispositivos compatibles con esta tecnología. Todo esto hace que sea imprescindible proteger adecuadamente nuestras redes. Debemos evitar la entrada de intrusos que puedan afectar a nuestra conexión, así como reducir el impacto que pueda tener un ataque de fuerza bruta contra nuestros dispositivos. Es muy importante mantener por tanto la seguridad. Pero hay que tener en cuenta que puede haber muchos tipos de ataques que nos afecten. Algunos llegan debido a vulnerabilidades que hay en nuestra red y los dispositivos que utilizamos. Podemos toparnos con que un pirata informático explota algún fallo de seguridad y tiene acceso total.

Podemos contar con diferentes tipos de herramientas que nos permiten auditar una red inalámbrica. Esto nos ayudará a conocer más sobre su seguridad, ponerla a prueba y verificar que un hipotético intruso no podría acceder con facilidad a ella y comprometer nuestros equipos. A fin de cuentas, un Wi-Fi abierto o que pueda ser susceptible de ser atacado, es una vía de entrada importante para cualquier atacante que quiera controlar otros dispositivos.

Escáner de redes Wi-Fi

Pueden ser instalados tanto en móviles Android/iOS como en ordenadores. Es una de las herramientas más fáciles de instalar y aprender a utilizar. Ya que te permiten tener un panorama completo de todos los puntos de acceso inalámbricos que se encuentran próximas a ti. Accederás a los detalles más importantes, nivel de señal, tipo de encriptación utilizada y la dirección MAC del AP.

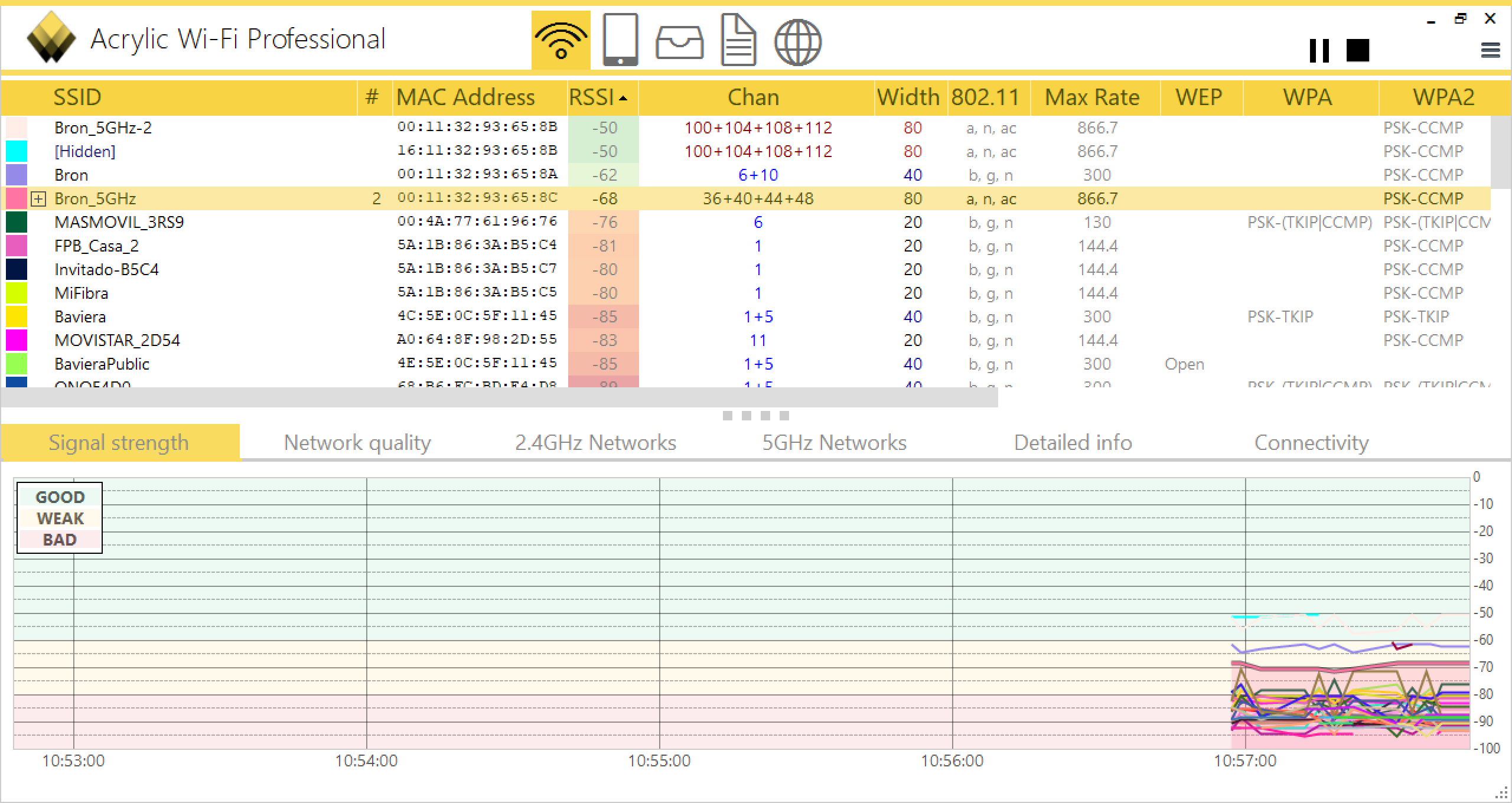

Puedes sacar provecho a los stumblers topándote con redes utilizando protocolos de seguridad débiles, como WEP o la versión más antigua de la conocida WPA. Si hay APs con SSID ocultos o no establecidos, algunos stumblers pueden revelarlos. Si utilizas esta herramienta a nivel corporativo, podrás enterarte acerca de personas que podrían estar queriendo la red interna. Para sistemas operativos Windows, el mejor escáner de redes Wi-Fi es Acrylic WiFi, y también Acrylic WiFi profesional con más opciones de visualización e incluso tiene la posibilidad de realizar tus propios scripts.

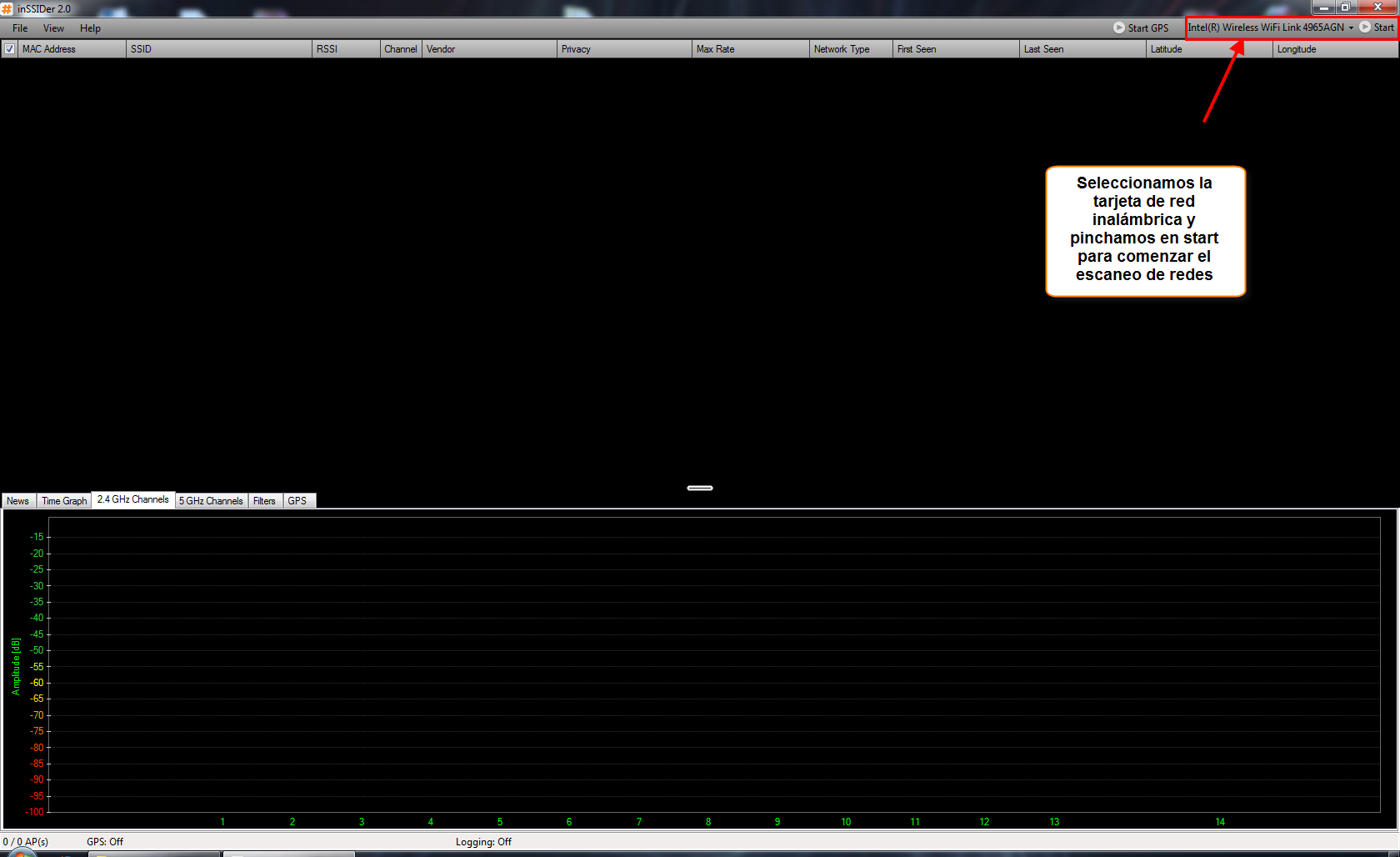

Con el software gratuito Inssider para sistemas operativos Microsoft Windows, vamos a poder ver todas las redes Wi-Fi a nuestro alcance, y vamos a poder determinar fácilmente qué redes WiFi tenemos a nuestro alrededor, y ver cuál es el tipo de cifrado que están utilizando. Actualmente las últimas versiones de Inssider son de pago, incluso la versión más básica tiene un precio de 149 dólares. No obstante, las versiones antiguas eran gratuitas, por tanto, os recomendamos descargar la última versión gratuita de Inssider desde aquí:

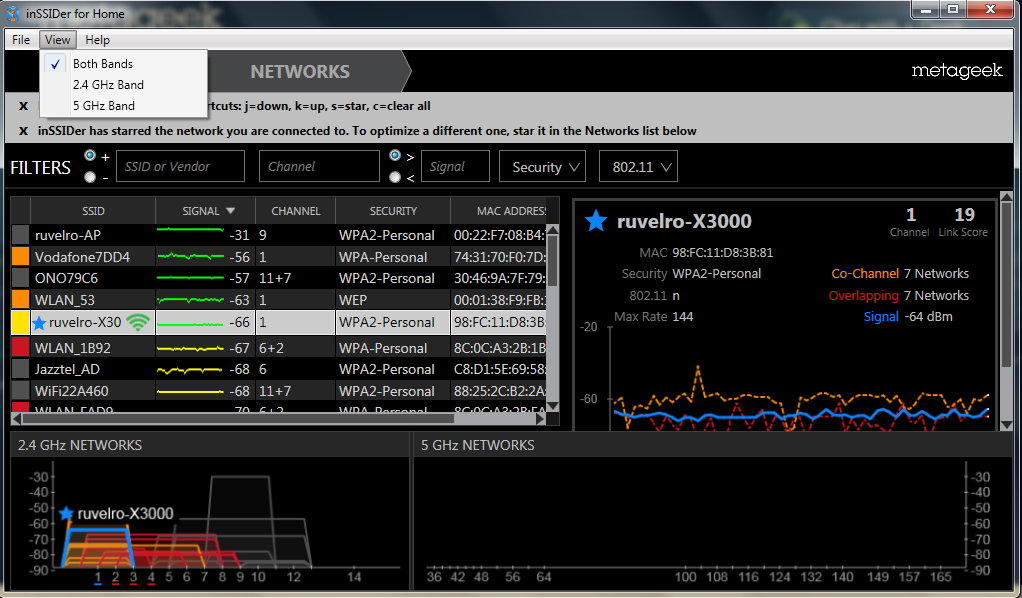

Una vez que nos hayamos descargado el programa, debemos instalarlo como cualquier programa en Microsoft Windows, y posteriormente ejecutarlo para empezar a escanear todas las redes inalámbricas de nuestro alrededor. Cuando lo hayamos ejecutado, debemos elegir la tarjeta de red inalámbrica, pinchamos en Start y empezará a mostrar los SSID de nuestro alrededor, y sus canales, configuración de cifrado, y sobre todo una gráfica donde aparecerán las señales de los SSID. Es recomendable que la tarjeta Wi-Fi que utilicemos sea una externa con antena externa de alta ganancia, de esta forma, nos aseguraremos de capturar información de todas y cada una de las redes inalámbricas Wi-Fi de nuestro alrededor.

A continuación, podéis ver una captura de pantalla donde indicamos dónde está el listado de tarjetas Wi-Fi, y el botón de START.

Una vez que el programa nos muestre las redes inalámbricas Wi-Fi, es recomendable dejarlo trabajar durante 1 minuto para comprobar la señal recibida por cada una de estas redes inalámbricas.

InSSIDer for Home nos permite conocer hasta el más mínimo detalle sobre nuestra red wifi y nuestro entorno mostrándonos toda la información disponible sobre las redes que tenemos alrededor. Con inSSIDer podremos obtener la siguiente información sobre las redes que se encuentren al alcance:

- Dirección MAC

- SSID

- Canal

- RSSI

- Fuerza e intensidad de la señal

También podemos obtener datos sobre nuestra tarjeta de red Wi-Fi que nos pueden ser de utilidad. InSSIDer for Home es una herramienta totalmente gratuita que la podemos descargar desde su página web. Una vez descargado lo instalamos en nuestro sistema como un programa normal. InSSIDer funciona en equipos bajo Windows Vista, 7 y 8.

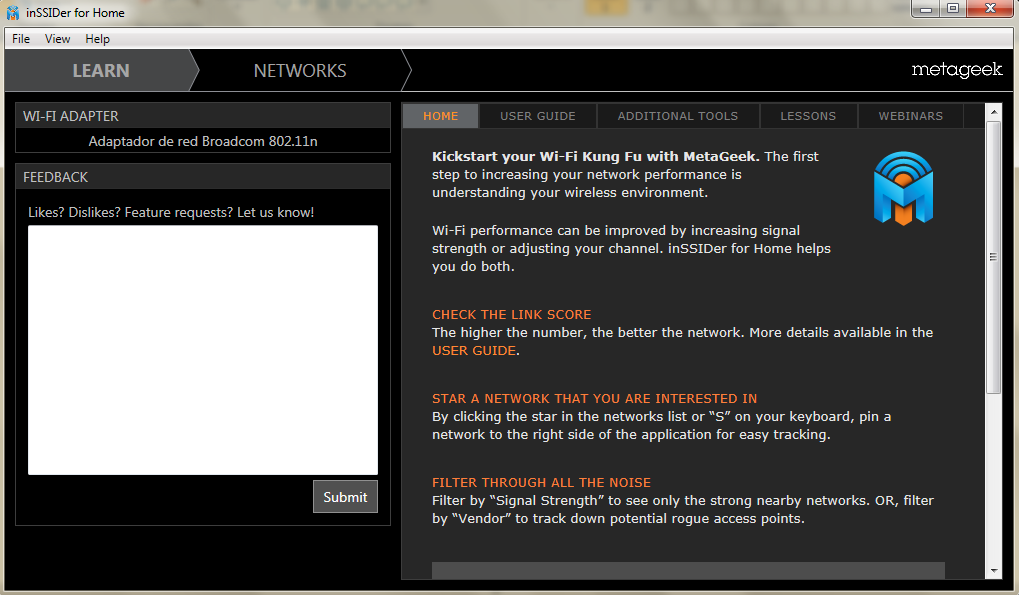

Una vez instalado lo ejecutamos. En primer lugar, veremos una ventana en la que se nos mostrará nuestro adaptador de red y un pequeño manual de uso de la aplicación.

Para comenzar a explorar la red debemos hacer click sobre la pestaña «networks»

Una vez aquí podemos ver todas las redes que nos detecta nuestro equipo. En la parte izquierda de la ventana podremos ver un resumen con todas las redes que detectamos así como información básica de ellas como el canal usado, la señal que recibimos de ella, seguridad usada, MAC, etc. A la derecha de dicho cuadro podremos ver un gráfico ampliado con los datos de la wifi seleccionada. Esto es útil para comprobar la señal que recibimos así como las redes que compartan con nosotros y sus posibles interferencias con nuestra red.

Esta clase de herramientas resultan mucho más práctico de utilizar en los móviles, principalmente, por la practicidad y movilidad. A donde quiera que vayas, puedes contar con una herramienta que escanea redes Wi-Fi instalado en el móvil, y contar con la información que necesitas en el momento. Una alternativa para dispositivos Android se denomina WiFi Analyzer, es totalmente gratuito y muestra información de los puntos de acceso cercanos tanto de la banda 2,4 GHz como 5 GHz si encontrase.

Si necesitas guardar la información visualizada, puedes exportarla en formato XML para que puedas adaptarla a tus necesidades posteriormente, o simplemente compartir ese mismo archivo por correo electrónico. Cuenta con gráficos detallando el nivel de señal, su histórico y su nivel de uso. Cuenta con un medidor de señal incorporado que te permite encontrar APs cercanos a tu ubicación.

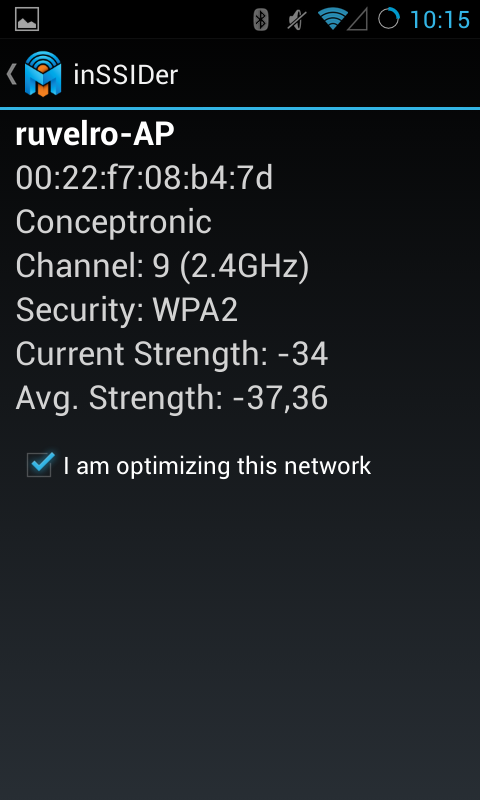

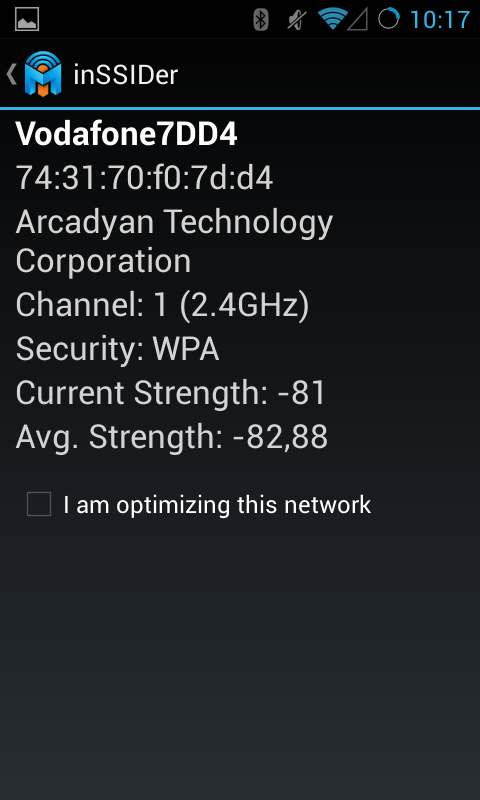

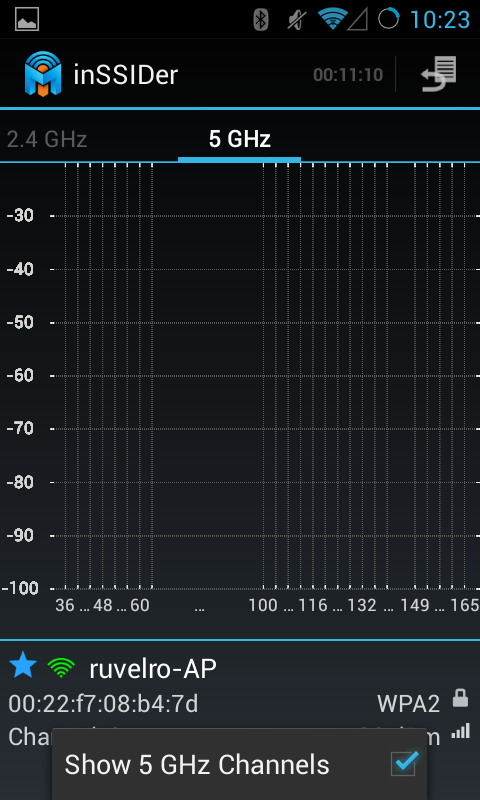

La última versión de inSSIDer para Android la podéis descargar desde aquí, una vez descargada desde nuestro smartphone, deberemos habilitar la instalación de aplicaciones desde fuera de Google Play, y la instalaremos con cualquier explorador de archivos. Una vez instalada, la ejecutaremos y debemos recordar que necesitamos habilitar los servicios GPS para que esta aplicación funcione correctamente.

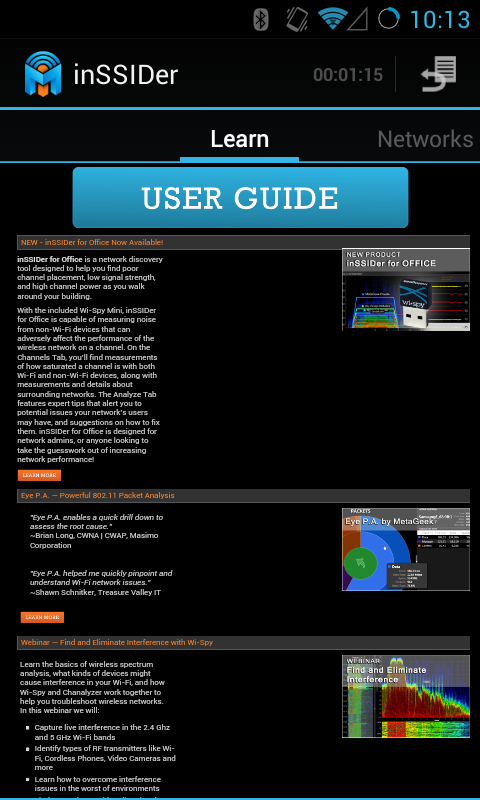

Una vez descargada e instalada la aplicación en nuestro sistema, la ejecutamos. Al igual que en la versión de PC, en Android dispone de un pequeño tutorial de uso en el que nos explicará las funciones más básicas de la aplicación, así como su forma de uso.

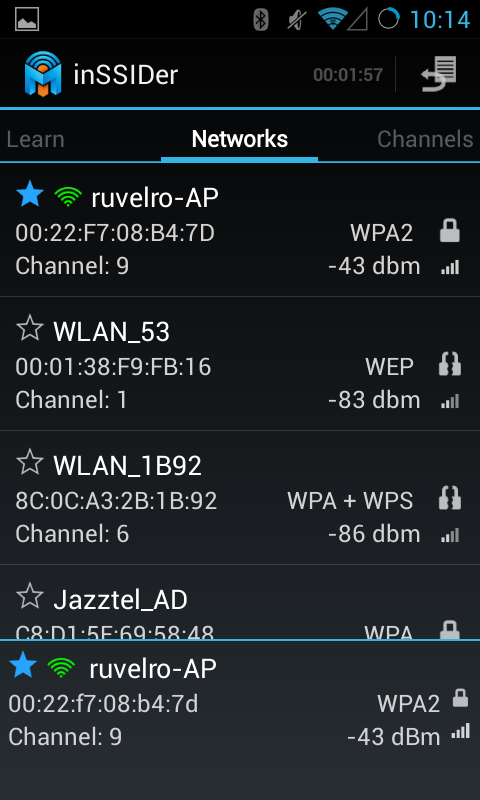

- Si deslizamos hacia la izquierda podremos ver un resumen de todas las redes que se encuentran a nuestro alcance.

- En la parte inferior de la pantalla veremos un resumen de la red a la que nos encontramos conectados actualmente.

- Si pulsamos sobre una red podremos ver un resumen de los datos de esta.

- Podremos ver los datos correspondientes a la MAC, fabricante, canal, seguridad e intensidad de señal.

- De igual forma, podremos ver los datos de las redes a las que no estemos conectados para poder compararlo con la nuestra.

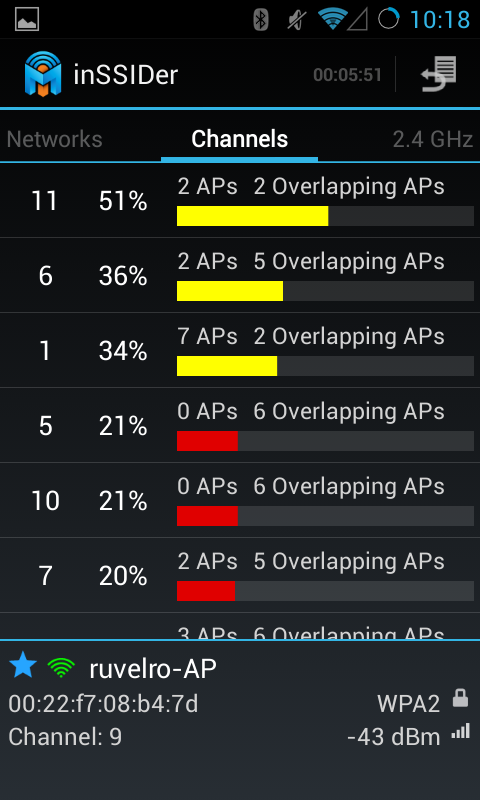

- Si deslizamos hacia la izquierda podremos ver a continuación un resumen con todos los canales disponibles.

- Desde aquí nos mostrará de forma gráfica la saturación de cada canal con el fin de elegir el canal que más libre esté para obtener una mejor conexión.

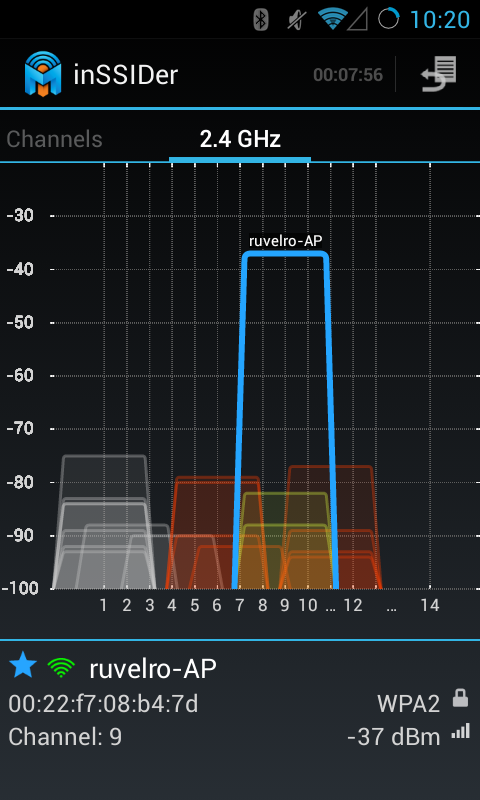

- Deslizamos hacia la izquierda para poder ver una gráfica del canal 2.4GHz en la que nos mostrará un resumen con todas las redes conectadas en cada canal de emisión. También veremos la intensidad de cada red conectada a cada canal. En nuestro caso podemos ver que detectamos varias redes, pero solo una de ellas nos llega con una señal excelente, la de nuestro AP.

- Por defecto, la gráfica de los canales de 5GHz están desactivados.

- Podemos activarlo abriendo el menú y seleccionando dicha opción. En caso de detectar redes en la frecuencia de 5GHz lo veremos aquí.

En todo momento veremos en la parte inferior la red a la que estemos conectados (por defecto) o la que hayamos marcado como red de seguimiento para comprobar su estado. InSSIDer para Android es sin duda la herramienta más completa para analizar las redes disponibles y poder recopilar información para optimizar nuestra red.

Si cuentas con cualquiera de las opciones de móviles iOS, puedes descargar y probar Network Analyzer Pro. No es gratuita, pero tiene una variedad de prestaciones que la hace bastante completa, tal y como ocurre con la app para Android.

Otra herramienta muy útil es Fing. Sirve para conocer qué dispositivos hay conectados a una red Wi-Fi. Esta aplicación la puedes instalar en el móvil y conocer más detalles sobre la conexión inalámbrica y qué equipos la están utilizando en un momento dado, ya sea de forma consciente o no.

Wi-Fi Sniffers

La importancia de estas herramientas radica en el hecho de que revelan de qué manera un dispositivo vulnerado o robado puede contener muchísima información sensible, además de documentos o archivos diversos. También resalta lo importante que es utilizar la autenticación de tipo 802.1x en donde los usuarios cuentan con credenciales de acceso individuales para la red Wi-Fi, especialmente en el ámbito corporativo o en lugares donde se ofrece esta conectividad como un servicio o facilidad.

A diferencia de los escáneres de redes inalámbricas, los sniffers dan un paso más adelante capturando la información acerca de los APs, que sirve para analizar los paquetes que se transmiten a través de la red inalámbrica. La información capturada de tráfico puede ser importada en otras herramientas que podamos tener, como un cracker tipo aircrack-ng.

Existen sniffers que pueden analizar los paquetes que viajan a través de la red y/o encriptarlos. Además, otros tipos de sniffers reportan solamente cierto tipo de tráfico de red, así como aquellos que están diseñados para revelar contraseñas que están en texto plano.

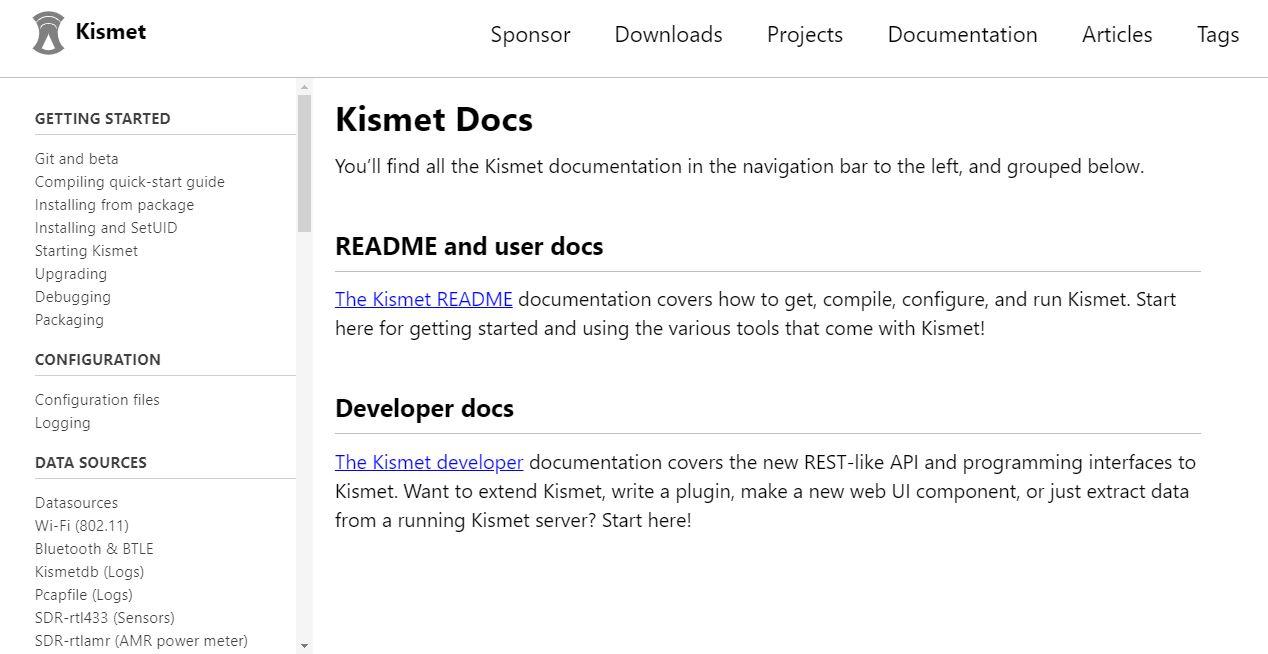

Kismet es una solución gratuita y de código abierto muy completa y con documentación completa. Tiene funciones de stumbler, sniffer de paquetes y hasta cuenta con un sistema de detección de intrusión. Éste último puede ejecutarse en Windows 10 mediante el framework WSL, Mac OS X, Linux y BSD. Visualiza los puntos de acceso, sus SSID y aquellos que no lo tuviesen o están ocultos, no logran esconderse de esta herramienta.

Kismet es una solución gratuita y de código abierto muy completa y con documentación completa. Tiene funciones de stumbler, sniffer de paquetes y hasta cuenta con un sistema de detección de intrusión. Éste último puede ejecutarse en Windows 10 mediante el framework WSL, Mac OS X, Linux y BSD. Visualiza los puntos de acceso, sus SSID y aquellos que no lo tuviesen o están ocultos, no logran esconderse de esta herramienta.

Como mencionamos, logra capturar los paquetes, los cuales puedes importar después en otras herramientas conocidas como Wireshark, TCPdump y otras. Hasta el momento y como excepción si utilizas Windows, Kismet solamente funciona con adaptadores Wi-Fi CACE AirPcap. Esto es así debido a las limitaciones del propio sistema operativo. Sin embargo, tiene soporte a gran cantidad de adaptadores en Mac OS X y Linux.

Si deseas pasar a un siguiente nivel, te recomendamos CommView Wi-Fi. Es una de las soluciones más populares y completas que podemos encontrar. A pesar de que no es una herramienta gratuita, puedes probar todas sus prestaciones con una prueba de 30 días. Uno de sus puntos fuertes es que cuenta con un módulo dedicado para VoIP, que permite realizar un análisis detallado que incluye grabaciones y reproducciones de tipo SIP y comunicaciones vía voz de tipo H.323.

Con esta solución, los paquetes pueden ser desencriptados utilizando las claves WEP o WPA/WPA2-PSK y son decodificados hasta la instancia más baja. Tiene un amplio soporte de más de 100 protocolos y su estructura de tipo árbol te brinda el panorama completo de cada paquete capturado, desplegando los protocolos aplicados a cada capa y sus cabeceras. Es bastante amplia y altamente extensible.

Programas para crackear la contraseña WPA/WPA2

Dentro de todo este apartado, existen gran cantidad de herramientas para poder hackear redes Wi-Fi. Pero muchas de ellas pueden ser de dudosa procedencia, y llegar a suponer un gran problema para quién las use. Pero siempre nos podemos encontrar con algunas, las cuales son fiables. Esto junto con unas buenas capacidades para proceder con el cometido, hace que muchos hackers éticos las utilicen. Estos les dan uso para probar los sistemas de seguridad de las redes, buscando que estos se mejoren para que resulte más complicado acceder a ellas sin permiso. Algunas de las aplicaciones que utilizan son.

Aircrack-ng

Es una de las herramientas más conocidas dentro del mundo del hacking ético. Su función es realizar la captura de los paquetes en la red que tiene a su alcance, y en algunas ocasiones sin necesidad de estar conectados a ella directamente. Puede capturar y descifrar contraseñas WEP de las redes Wi-Fi en unos pocos minutos, para lo que incluso nos ofrece algunos tutoriales para ello y más funciones. El problema de esta herramienta, es que puede ser complicada de utilizar si no se tienen conocimientos en Linux, y carece de interfaz gráfica.

La suite Aircrack-ng está formada por varias aplicaciones que están diseñadas específicamente para la monitorización, realización de ataques replay, desautenticación y muchos otros, además, también podemos comprobar si nuestra tarjeta WiFi es compatible con los diferentes ataques, y, por supuesto, tenemos el programa Aircrack-ng que está diseñado específicamente para crackear las contraseñas del cifrado WEP, WPA y también WPA2.

En RedesZone tenemos un completo tutorial de uso de Aircrack-ng, la suite por excelencia para las auditorías WiFi y que es compatible con cualquier sistema operativo Windows, Linux, macOS, no obstante, generalmente se suele usar esta herramienta en sistemas operativos como Kali Linux o WiFiSlax porque tenemos todo lo necesario instalado.

Cain & Abel

Esta aplicación resulta imprescindible para muchos hackers éticos. Esto es porque también es una de las más potentes para realizar recuperaciones de contraseñas. Para ello utiliza técnicas de sniffing, pero por otro lado también es capaz de realizar crackeos de hashes de contraseñas mediante técnicas de criptoanálisis, fuerza bruta y ataques de diccionario. Lo malo que nos encontramos en esta herramienta es que cuenta con una interfaz bastante anticuada. Tampoco resulta muy sencilla de utilizar, pues requiere algo más que conocimientos básicos para poder sacarle todo el rendimiento que nos puede dar.

Esas son dos de las más conocidas y utilizadas. Pero incluso en estos casos, siempre es bueno fijarse que se consiguen en medios oficiales. Proteger nuestra seguridad y la de nuestros datos, siempre debe ser una prioridad.

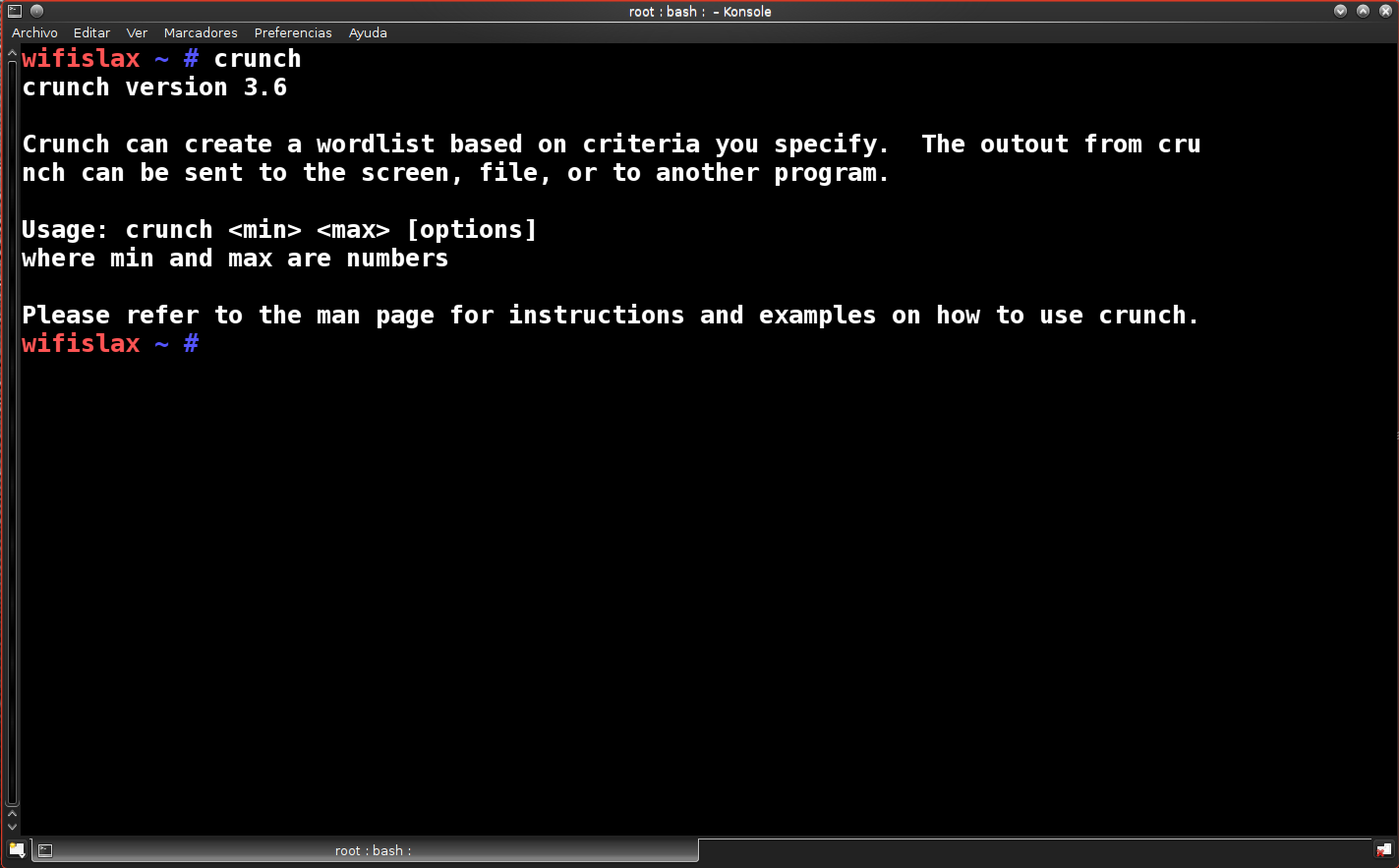

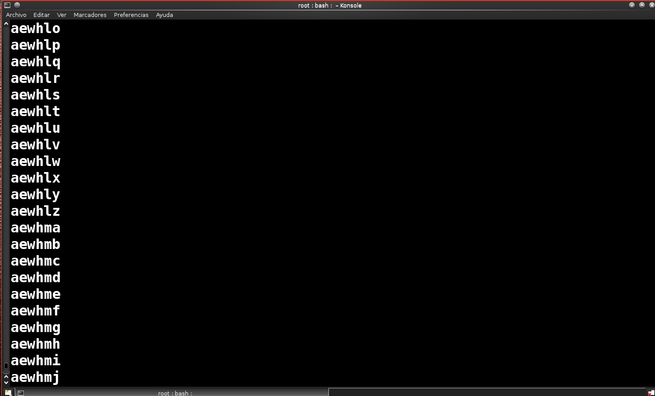

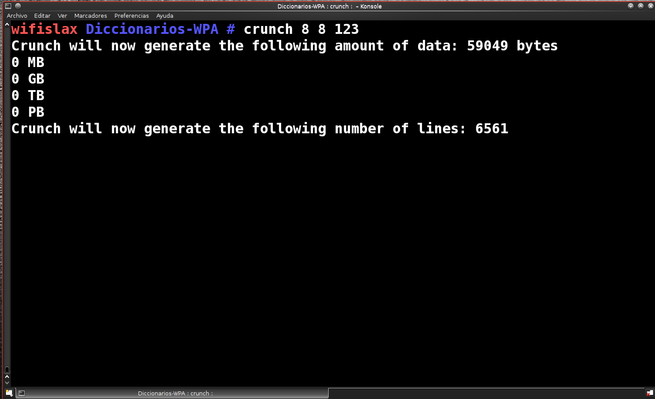

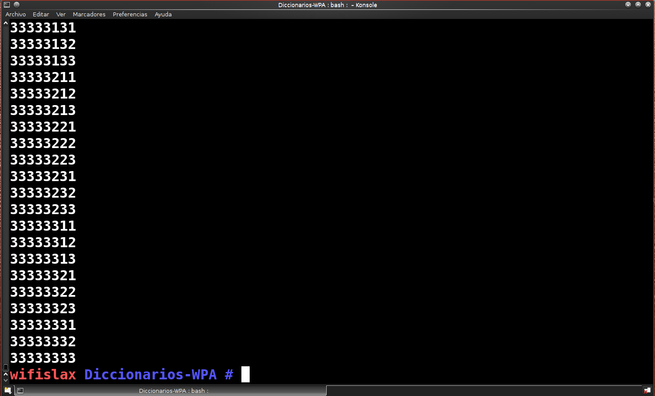

Crunch

Cuando vamos a crackear una red WiFi por diccionario, si no encontramos un diccionario que cumpla con nuestras necesidades, podemos generar un diccionario con la configuración de longitud y los caracteres que nosotros queramos. De esta forma, podemos generar diccionarios de claves en función de varios parámetros diferentes. Podemos hacer uno indicando la longitud mínima y máxima, además, podemos definir si para crear el diccionario queremos usar todos los números, símbolos y letras. Crunch se va a encargar de generar todas las combinaciones, para posteriormente usar un programa como Aircrack-ng para crackear las contraseñas. Otras características son que podemos definir una palabra al principio, y posteriormente generar el resto de la contraseña.

Este programa es compatible con cualquier sistema operativo basado en Linux, actualmente está en todos los repositorios de las principales distribuciones, simplemente tenemos que instalarlo así:

sudo apt install crunch

Si ejecutamos en consola el comando «crunch» nos saldrá la versión instalada y también una ayuda para usarlo, la sintaxis que debemos utilizar es:

crunch [longitud minima] [longitud máxima] opciones

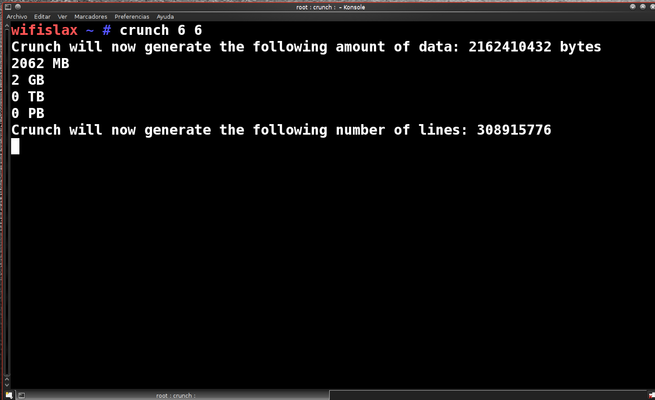

Además, si generamos un diccionario de longitud mínima 6 y máxima 6, entonces simplemente tenemos que poner «crunch 6 6», si ponemos esta orden se usarán todos los números, letras, símbolos, por lo que será muy grande.

Y si generamos cadenas de longitud 8 y que solamente tengan los números 1, 2 y 3, lógicamente el diccionario será más pequeño.

crunch 8 8 123

Por último, otro ejemplo bastante interesante sería un diccionario donde la clave siempre sea «redeszone», para hacer esto, simplemente tienes que poner lo siguiente:

crunch 12 12 -t redeszone@@@

La salida del diccionario será un archivo de texto. Este archivo de texto que genera podemos usarlo en Aircrack-ng de forma fácil y rápida, o cualquier otro programa que permita introducir un diccionario de contraseñas.

Sistemas operativos para auditorías WiFi

Actualmente existen distribuciones basadas en Linux que nos permiten disponer de todas las herramientas de auditorías WiFi ya instaladas, sin necesidad de que lo tengamos que hacer nosotros manualmente. Además, muchas de estas distribuciones se pueden ejecutar en modo «Live CD» sin necesidad de instalar el sistema operativo en nuestro PC.

Otro aspecto muy interesante es que podemos usar estas distribuciones directamente en una máquina virtual con VMware o Virtual Box, de esta forma, vamos a poder usar un sistema operativo Windows como principal, y luego siempre que queramos hacer auditorías arrancar la máquina virtual.

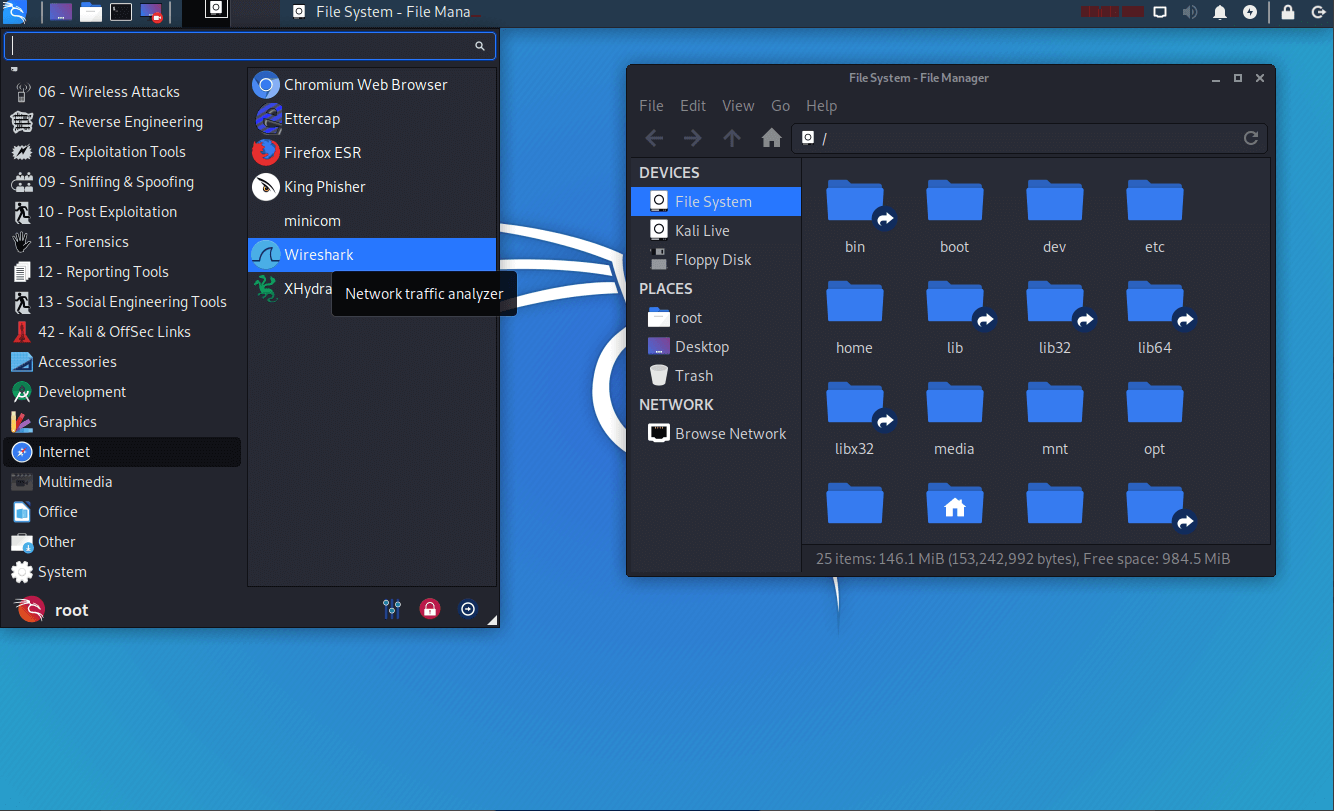

Kali Linux: la estrella del mundo del hacking

No es posible dejar de recomendar al sistema operativo orientado al hacking. Kali Linux es bastante popular y no sólo te permite realizar una instalación de tipo Linux común en un ordenador, si no también lo puedes pasar a un disco de arranque. Además, puedes ejecutarlo en cualquier otro ordenador como uno virtual mediante VMWare, Virtual Box y otros.

Entre la gran cantidad de herramientas de informática forense que contiene, puedes hallar algunas orientadas para realizar pentesting en redes Wi-Fi. Podemos destacar que Kismet (ya se mencionó arriba) y Aircrack-ng se encuentran incluidos. Este sistema operativo es totalmente gratuito, además, las herramientas que hemos sugerido, tienen un alto nivel de soporte en su sitio web. Tienes a tu disposición de toda la documentación necesaria para comenzar desde cero. Alguna de las herramientas estrella para auditorías de redes Wi-Fi son:

- Reaver: hackea una red que cuente con el WPS de tipo PIN activado, por lo que si tu red Wi-Fi tiene el WPS activado os recomendamos desactivarlo.

- FreeRadius-WPE realiza ataques de tipo man-in-the-middle al momento de realizar autenticación de tipo 802.1x

- Wi-Fi Honey crea una especie de panal (honey pot) que atrae a personas que quieran conectarse a algún punto de acceso. Por lo que, crea falsos APs para capturar el tráfico que éstos generan y realizar ataques de tipo man-in-the middle.

Si quieres ampliar tus conocimientos en Kali Linux, puedes entrar en su web oficial de cursos en donde puedes llegar hasta la certificación Kali Linux Certified Professional. ¿Te animas a más?

Suelen actualizar de versión cuatro veces al año, es decir una por trimestre. Es importante que siempre cuentes con la última versión disponible, ya que de esta forma corregirás ciertos problemas y fallos que pueda haber, pero también tendrás acceso a las últimas herramientas que hayan incorporado. Normalmente ponen programas nuevos con cada versión, por lo que amplía las opciones que ofrece a los usuarios.

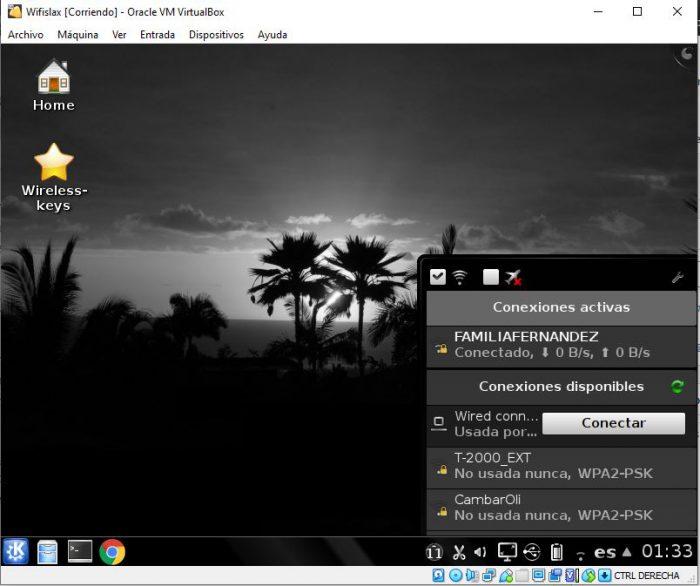

WiFiSlax: la mejor para redes Wi-Fi en España

Otra distribución basada en Linux que no podemos olvidar para las auditorías Wi-Fi es WiFiSlax, una distribución fundamental y que tiene más herramientas para las redes Wi-Fi que Kali Linux, por lo que si te vas a centrar específicamente en redes inalámbricas Wi-Fi, mejor utiliza WiFiSlax que también es totalmente gratuita.

Un aspecto muy importante de esta distribución, es que está desarrollada en España, y eso tiene un punto fuerte fundamental: incorpora diccionarios de claves que utilizan los routers de Movistar, Orange o Vodafone, con el objetivo de acelerar el crackeo de las contraseñas para comprobar si tu clave WPA2 puede ser vulnerada. En su interior tenemos una gran cantidad de herramientas de todo tipo, desde la popular suite de hacking Aircrack-ng, como también herramientas que se encargan de generar los diccionarios para posteriormente usarlos en Aircrack-ng.

Esto permitirá poner a prueba routers que podamos tener en casa si utilizamos alguna de estas operadoras. Es una ventaja importante frente a otras herramientas similares que no se centran tanto en diccionarios de claves de estos aparatos que mencionamos.

El protocolo WPS es el vector de entrada a las redes Wi-Fi más utilizado, y es que es muy sencillo crackearlo por fuerza bruta o diccionario. WiFiSlax dispone de herramientas que se encargan de crackear este WPS por fuerza bruta, probando miles de combinaciones hasta dar con el PIN correcto, además, también dispone de diccionarios de WPS que nos permitirán probar primero los PIN más utilizados por un determinado router inalámbrico. La finalidad de estas herramientas es conseguir acceso a las redes Wi-Fi en muy pocos minutos.

Recuerda que no es necesario vulnerar las redes Wi-Fi de otras personas para probar tus habilidades. Puedes experimentar con tu grupo de amigos o si estás a solas, puedes probar con tu propia red. Iniciarse en el mundo del hacking te abre las puertas a conocimiento que puedes aprovechar para lograr tu satisfacción personal.

En definitiva, estas son algunas opciones interesantes que puedes encontrar para poner a prueba tus redes Wi-Fi. Si quieres mantener siempre la seguridad, evitar así que entren intrusos, es imprescindible usar programas que podrían estar utilizando esos atacantes para acceder a tus dispositivos.

Alternativa a WiFiSlax

El mundo de Linux está repleto de distribuciones que pueden tener fines similares, por lo cual puede ser que sea muy complicado elegir una de ellas. Lo mejor será ver que es lo que necesitamos, y en base a eso, elegimos la que mejor se adapte a nuestras necesidades. Si la estamos utilizando a nivel formativo, puede ser buena idea ver si esta encaja con los contenidos que vamos a ver en el curso. En cambio, se la vamos a utilizar para hacking ético, en ese caso tendremos que profundizar un poco más en todo lo que vamos a necesitar para elegir la opción más adecuada.

Una de las más conocidas, es Xiaopan OS. Se trata de una distribución que destaca por no necesitar demasiados recursos, por lo cual es ideal para equipos que cuentan con un hardware más modesto. O para un equipo que vamos a destinar a esto, sin necesidad de gastar mucho dinero en él. Puede funcionar con tan solo 128Mb de memoria RAM y un procesador Pentium 2. Por lo cual, eso deja entrever los recursos que puede llegar a pedir. Esto es gracias a que está basado en la conocida, Tiny Core Linux. La cual es una versión muy reducida y ligera.

Instalar este sistema operativo solo va a ocupar unos 76Mb de espacio en el modo Live, por lo cual, si se va a utilizar en un equipo relativamente potente, podemos decir que va a volar. Utilizándolo en Live, podremos tener características como pueden ser:

- Bully: Realiza ataques de fuerza bruta a dispositivos que dispongan de WPS.

- FeedingBottle: Es una interfaz gráfica para Aircrack-

- Inflator: Interfaz gráfica que se aplica a Reaver.

- Wifite: Se trata de un script que permite auditar redes Wi-Fi.

- Miniwep_GTK: Es otra interfaz gráfica para Aircrack y Reaver.

- Bip: Nos da la opción de realizar una monitorización de las redes Wi-Fi cercanas.

Proceso de una auditoría

La auditoría de red es un proceso integral que permite evaluar la seguridad, el rendimiento y la eficiencia de una red de equipos. A través de una auditoría de red, es posible identificar posibles vulnerabilidades, detectar problemas de configuración y asegurarse de que la red cumpla con los estándares de seguridad y funcionamiento. A continuación, se describen los pasos clave para llevar a cabo una auditoría de red:

- Definir los objetivos y alcance de la auditoría: Antes de comenzar, es importante establecer los objetivos de la auditoría y definir el alcance de la misma. Determina qué aspectos de la red serán evaluados y qué tipo de información se buscará obtener.

- Recopilar información: El primer paso es recopilar información sobre la red, incluyendo la topología de la red, los sistemas operativos utilizados, los servicios y aplicaciones en funcionamiento, los diagramas de red y cualquier otra información relevante. Esto ayudará a comprender la estructura de la red y los posibles puntos de vulnerabilidad.

- Identificar activos de la red: Enumera todos los activos de la red, como servidores, routers, switches, dispositivos de almacenamiento y estaciones de trabajo. Documenta detalles como direcciones IP, versiones de firmware, configuraciones y roles de cada activo.

- Realizar análisis de vulnerabilidades: Utiliza herramientas de escaneo de vulnerabilidades para identificar posibles vulnerabilidades en la red. Estas herramientas realizan un análisis exhaustivo en busca de debilidades comunes, como configuraciones incorrectas, falta de parches de seguridad, puertos abiertos innecesarios o contraseñas débiles.

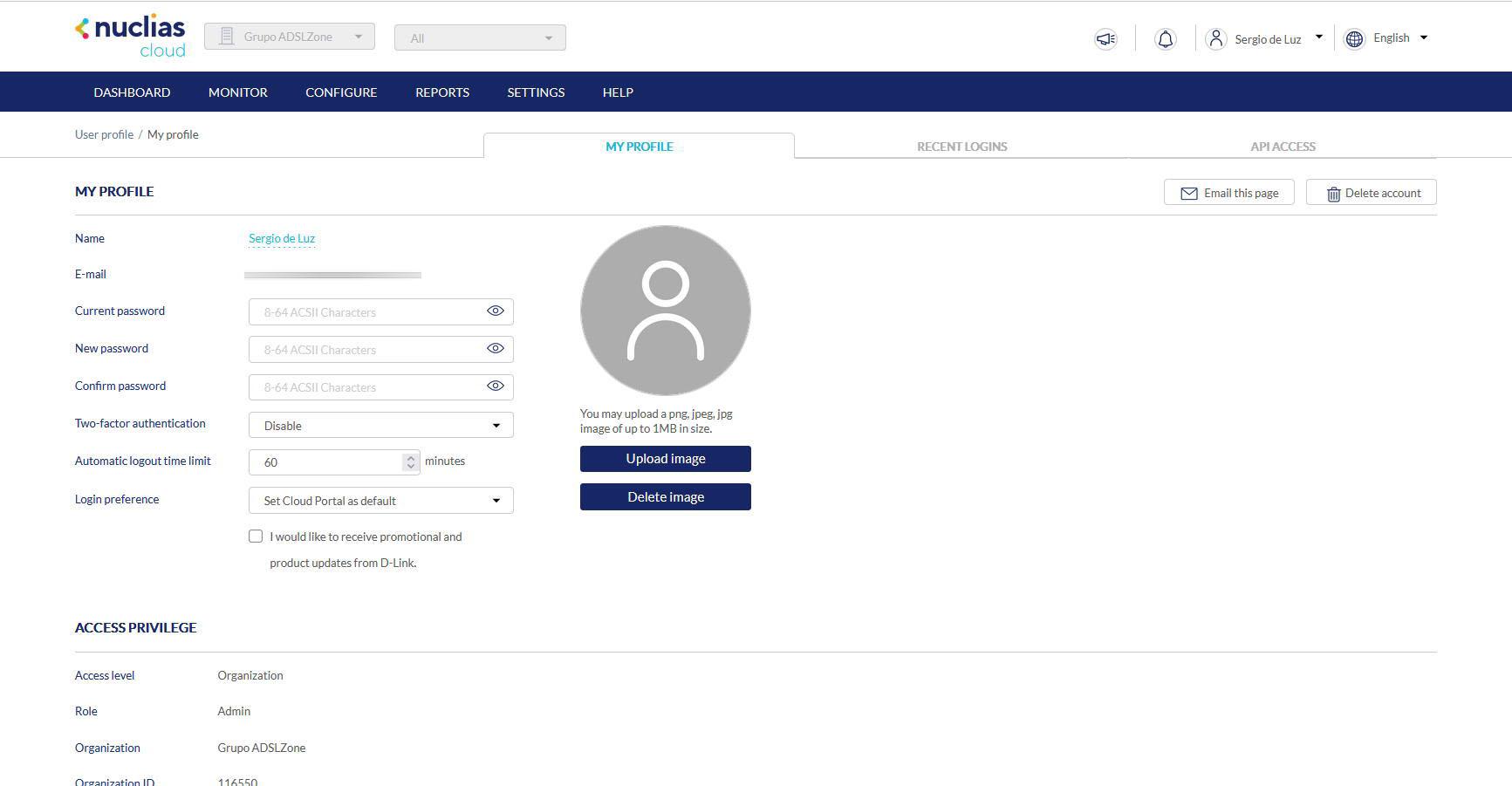

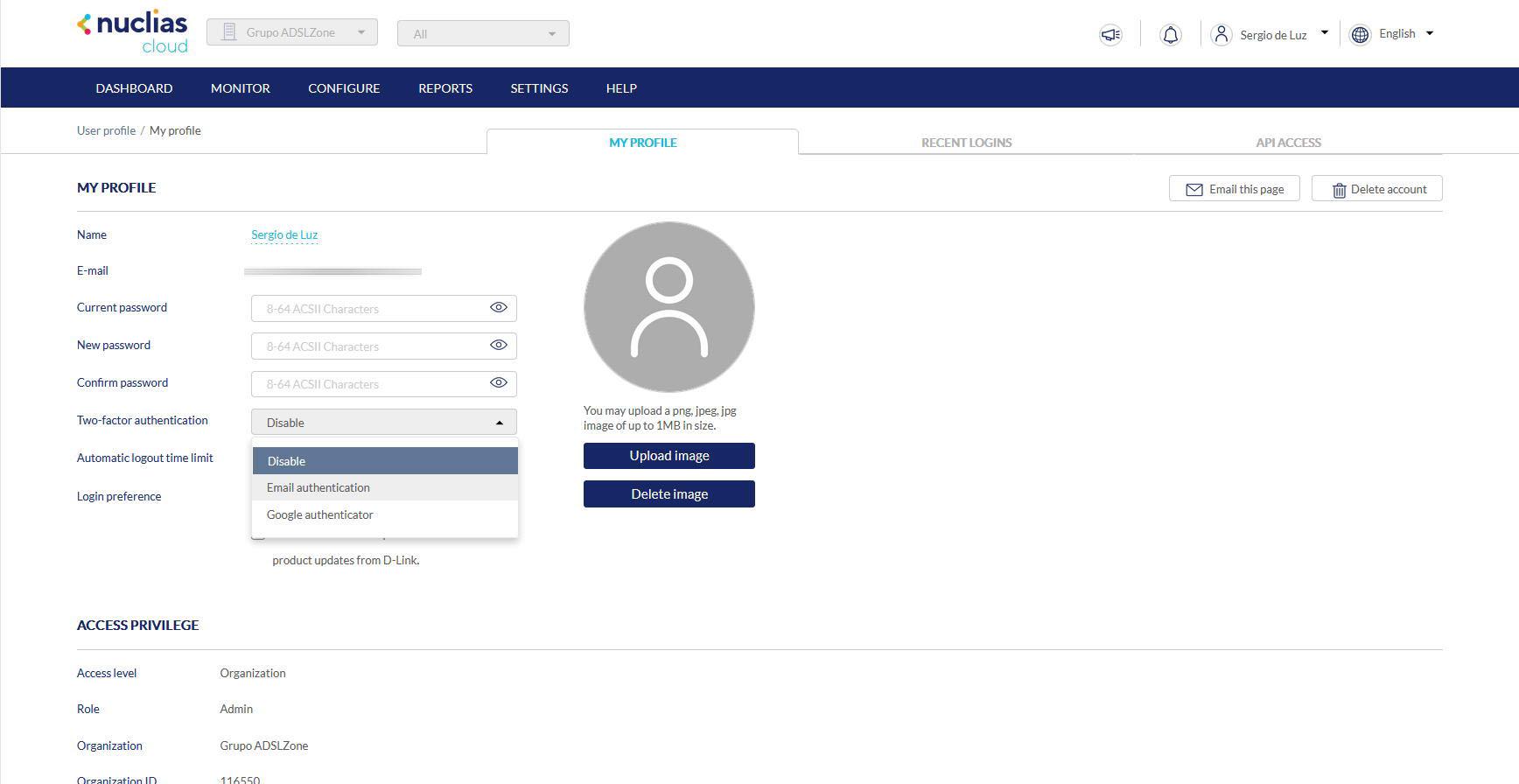

- Evaluar políticas y procedimientos de seguridad: Revisa las políticas y procedimientos de seguridad existentes para asegurarte de que se implementen correctamente y cumplan con los estándares de seguridad. Esto incluye la gestión de contraseñas, la política de acceso a la red, las políticas de seguridad física y las copias de seguridad de datos.

- Analizar registros y logs: Examina los registros y logs de la red para identificar actividades sospechosas, intentos de acceso no autorizados o anomalías en el tráfico de red. Estos registros pueden proporcionar pistas sobre posibles amenazas o violaciones de seguridad.

- Realizar pruebas de penetración: Las pruebas de penetración simulan ataques reales para evaluar la resistencia de la red y sus sistemas a los intentos de intrusión. Esto implica realizar pruebas controladas para identificar vulnerabilidades y determinar si es posible acceder a información confidencial o sistemas críticos.

- Documentar hallazgos y recomendaciones: Una vez que se haya completado la auditoría de red, es fundamental documentar todos los hallazgos y recomendaciones. Esto incluye describir las vulnerabilidades encontradas, las mejoras sugeridas, las acciones correctivas recomendadas y un plan de acción detallado.

- Implementar acciones correctivas: Basándote en los hallazgos y recomendaciones de la auditoría, implementa las acciones correctivas necesarias para abordar las vulnerabilidades y mejorar la seguridad de la red. Esto puede implicar la aplicación de parches de seguridad, la actualización de configuraciones, el fortalecimiento de contraseñas y la capacitación del personal.

Qué son los ataques FragAttacks

FragAttacks es el nombre que dieron a una serie de ataques que pueden afectar a los dispositivos Wi-Fi. Podemos decir que afecta a la gran mayoría de aparatos que tienen esta tecnología disponible. Especialmente puede afectar a lo que se conoce como el Internet de las Cosas, que son todos los equipos domésticos con acceso a la red. Un hipotético pirata informático que tuviera acceso a nuestra red, que se encontrara cerca, podría explotar el fallo e inyectar código en texto plano. Podría controlar determinados sistemas operativos que sean vulnerables y no hayan recibido actualizaciones.

Si un atacante tuviera acceso a la red, a los dispositivos, podría controlarlos. Por ejemplo, podría acceder a nuestra televisión y tener un control total para ver posibles programas instalados, sesiones iniciadas, datos personales… Podemos decir que son millones los dispositivos que se han visto afectados por estos fallos de seguridad. No se trata únicamente de una vulnerabilidad en concreto, sino que son 12 las que han sido reveladas. Cada una de ellas puede explotarse de una manera diferente y también poner en riesgo la seguridad de una forma distinta.

En cuanto estas vulnerabilidades fueron detectadas, rápidamente los fabricantes se pusieron manos a la obra para intentar solucionarlas. Lanzaron parches para corregir el problema y permitir que los usuarios puedan utilizar con total normalidad los equipos, sin comprometer en ningún momento la seguridad.

Evitar ataques al Wi-Fi por FragAttacks

Hemos visto qué es FragAttacks y cómo podría poner en riesgo nuestros dispositivos a través del Wi-Fi. Es muy importante estar protegidos y evitar ser víctimas de este problema, así como de cualquier otra vulnerabilidad similar que pueda afectar a nuestras redes inalámbricas. Vamos a ver algunos consejos importantes a tener en cuenta.

Actualizar todos los sistemas

Un primer punto muy importante es mantener los sistemas correctamente actualizados. Hemos visto que los ataques FragAttacks se basan en vulnerabilidades que hay en los dispositivos con Wi-Fi. Debemos por tanto contar siempre con las últimas versiones, tener todos los parches instalados y corregir cualquier fallo que pueda aparecer.

Esto no solo debemos aplicarlo al propio sistema operativo, sino también al firmware de las tarjetas de red y router. Este último dispositivo es muy importante para nuestro día a día y debe estar protegido correctamente. Muchos usuarios pasan por alto la importancia de agregar las últimas versiones.

Cuidado con los SO que no reciben actualizaciones

¿Estamos usando un sistema operativo antiguo? Eso podría ser especialmente un problema. Hablamos por ejemplo de Windows 7, que ya no recibe actualizaciones de seguridad. Por tanto, si aparecen vulnerabilidades como FragAttacks es más difícil de corregir.

En estos casos, cuando estamos utilizando un SO antiguo, lo mejor es optar por actualizar a la versión superior. Es conveniente evitar sistemas obsoletos, que no reciban actualizaciones y mejoras periódicas. De lo contrario podríamos tener problemas importantes que nos afecten en nuestro día a día.

Usar conexiones cifradas

Cuando naveguemos por Internet, es imprescindible hacerlo a través de sitios cifrados. Vulnerabilidades como las que mencionamos pueden aprovecharse del uso de una web HTTP, sin cifrar, que podría suponer la filtración de información y que los piratas informáticos tengan acceso a nuestros datos.

VPN para usar redes públicas

Una alternativa en caso de que tengamos que conectarnos a redes Wi-Fi públicas, que puedan ser inseguras, es utilizar servicios VPN. Va a cifrar nuestra conexión y permitir que naveguemos con total seguridad. Así nuestros datos estarán a salvo y no habrá filtraciones en caso de toparnos con intrusos que puedan aprovechar sus conocimientos para atacarnos.

Proteger la red

También debemos hacer mención a la importancia de proteger adecuadamente nuestra red inalámbrica. Siempre debemos contar con una buena contraseña, no solo para evitar ataques FragAttacks. Esa clave debe ser única, totalmente aleatoria y dificultar al máximo ser averiguada. Debe contener letras (mayúsculas y minúsculas), números y otros símbolos. De esta forma podremos proteger nuestro Wi-Fi ante posibles intrusos.

Usar siempre programas de seguridad

Además de todo lo mencionado, no está de más recordar la importancia de utilizar programas de seguridad. Contar con un buen antivirus es muy importante. También instalar un firewall y otras herramientas que puedan ayudar a mejorar la fiabilidad a la hora de usar las redes y evitar ser víctimas de ataques muy diversos. Por suerte contamos con un amplio abanico de opciones. Están disponibles para todo tipo de sistemas operativos.

En definitiva, siguiendo estos pasos podemos evitar las vulnerabilidades FragAttacks. Principalmente lo más importante es tener todo actualizado. De esta forma corregiremos problemas que puedan ser explotados por terceros.

Cómo saber si han hackeado mi Wi-Fi para evitar intrusos

Cada vez son más los usuarios que se conectan a Internet a través de redes inalámbricas. El auge de los dispositivos móviles hace que sea necesario contar con buenas conexiones Wi-Fi. Ahora bien, esto también puede suponer un problema de seguridad si no tomamos medidas adecuadas. Vamos a explicar cómo pueden hackear nuestra red Wi-Fi, cómo saber si hay intrusos en la misma y, lo más importante, cómo evitar que nos roben Internet.

Es cierto que hoy en día las redes inalámbricas son mucho más seguras que hace unos años, sobre todo si seguimos unas recomendaciones básicas de seguridad de las que ahora hablaremos. Si echamos la vista atrás, hace no demasiado tiempo no era complicado romper el cifrado Wi-Fi si no tenían las medidas de seguridad necesarias, sobre todo si se utiliza el popular cifrado WEP. En la actualidad esto es mucho más complicado y casi imposible en muchos casos, no obstante, aún existen técnicas para hackear una red Wi-Fi en pocos minutos y acceder por completo a la red local de la víctima, no solamente para robarle Internet sino también para hacer ataques Man in the Middle y poder coger toda la información que intercambia con la red.

Por tanto, hackear una red Wi-Fi todavía es factible, además, debemos tener en cuenta que los usuarios pueden cometer problemas, e incluso que el router tenga fallos de seguridad que permitan a posibles intrusos hackear la red Wi-Fi de manera muy rápida. En la mayoría de los casos podremos evitar que alguien se cuele a nuestra red Wi-Fi, siguiendo una serie de recomendaciones.

Acceder al router

Una de las maneras que tenemos para comprobar si hay intrusos en nuestro router es accediendo al dispositivo. Normalmente podemos hacerlo mediante 192.168.1.1 en el navegador e introduciendo las credenciales. Tendremos que irnos a la sección de «Status DHCP», donde aparecerá un listado con todos los dispositivos que han obtenido IP vía el servidor DHCP del router, otra opción muy recomendable es irnos a la sección de la tabla ARP donde aparecerán todos los dispositivos conectados, tengan IP privada fija u obtenida por DHCP.

Allí veremos, según el router que tengamos, un apartado para comprobar qué dispositivos hay conectados a nuestra red. Si vemos alguno extraño, que no sea nuestro, puede tratarse de un intruso.

Usar programas y aplicaciones para ver los dispositivos conectados

Algo similar podemos lograr mediante programas y aplicaciones para ver los dispositivos conectados a esa red. Este tipo de programas son capaces de ver la tabla ARP de nuestro ordenador, y forzar un escaneo a toda la red local doméstica para ver todos y cada uno de los dispositivos conectados. Nosotros también podríamos ver la tabla ARP de nuestro equipo poniendo en la consola de Windows o Linux el siguiente comando:

arp -a

Nos aparecerá un listado con todas las direcciones IP-MAC conectadas a la red actualmente, deberemos revisar una por una de qué equipo se trata, para así saber si tenemos un intruso en la red inalámbrica.

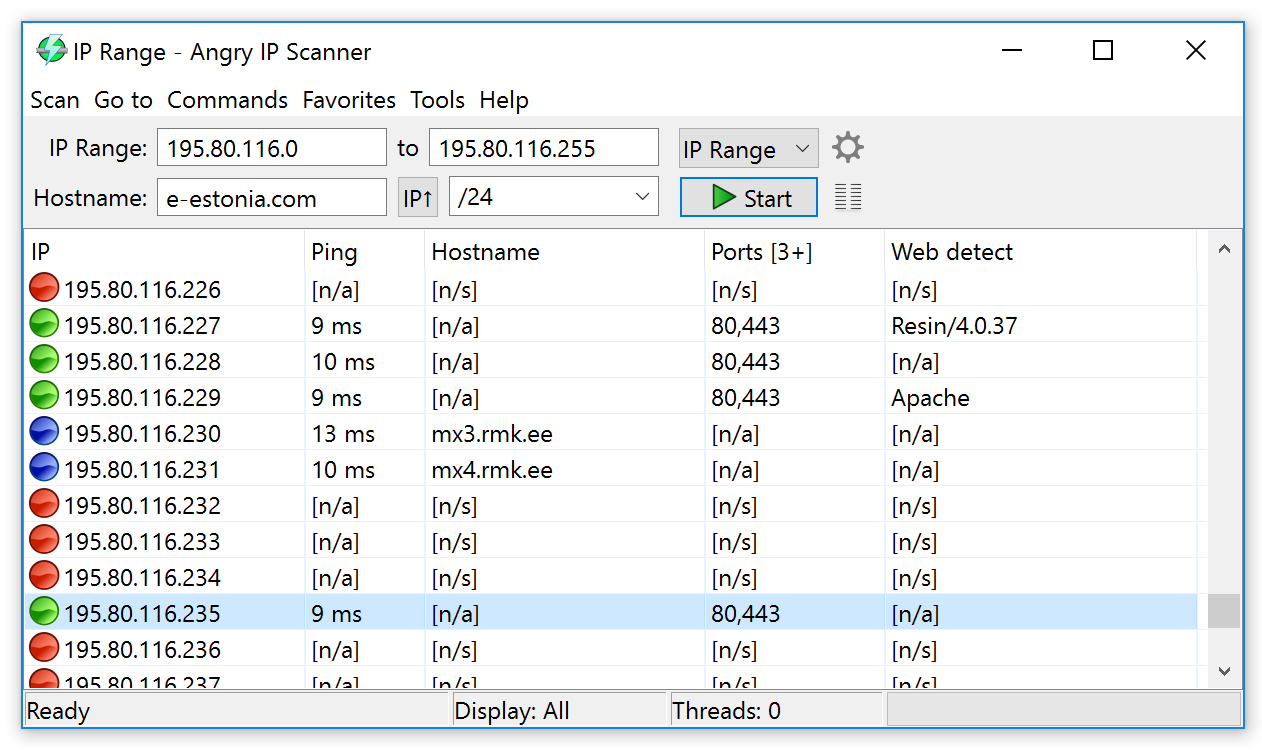

Algunos programas para Windows que podemos utilizar son Wireless Network Watcher, e incluso podremos utilizar WiFi Channel Monitor para ver solamente los dispositivos conectados vía Wi-Fi, y no los que están conectados vía cable. Otros programas muy recomendables son Angry IP Scanner, este programa es uno de los mejores y más recomendables, está disponible para Windows, Mac y Linux.

También existen aplicaciones para smartphones, tanto Android como iOS, las cuales nos permitirán saber los dispositivos que tenemos conectados a la red local doméstica:

Date cuenta que tienes disponible todas estas alternativas. Por lo que puedes ir probando entre estas apps hasta encontrar la que más se ajuste a tus necesidades. De esta manera, aunque tengas que perder tiempo en probarlas una a una, podrás salir de dudas y dar con la aplicación que mejor te funcione en todo momento.

¿Te va lenta la red Wi-Fi? Es posible que tengas intrusos

Cuando algo funciona mal, normalmente no es buena señal. Si notamos que la conexión a Internet va lenta, que hay cortes en la red, quizás sea porque tenemos intrusos, por lo que podremos utilizar las herramientas anteriores para detectarlos. Y es que, que la conexión WiFi o hasta por cable, no funcione bien, lo cierto es que es un claro indicador de un problema.

Suplantación de red: qué es y cómo detectarlo

Como su nombre indica, suplantación de red es básicamente hacerse pasar por otra red. Es un Wi-Fi que está disponible para los usuarios con un nombre que simula ser el de una empresa, espacio público, lugar de trabajo… Lo normal es que lo copie de tal manera que no haya distinción entre la red verdadera y la falsa. El método de suplantación de red lo utilizan muchos piratas informáticos para robar datos de las víctimas. Podrían llegar a recopilar contraseñas cuando inician sesión en alguna página web, por ejemplo. A fin de cuentas, un intruso puede estar en esa red y leer todo el contenido que enviamos y recibimos.

Conectarse a una red pública puede ser un problema importante. Por ejemplo, las típicas de “Wi-Fi gratis”, “Internet gratis” y similares que podemos encontrar en muchos sitios. Pero claro, si vemos una red inalámbrica con el nombre de una tienda, empresa, centro comercial, aeropuerto… Incluso de lugares como una biblioteca o universidad. Esto puede hacer que nos conectemos con mayor probabilidad al considerarlo de menor riesgo.

Precisamente eso es lo que utilizan los piratas informáticos al suplantar una red. Crean una con el mismo nombre de una tienda en concreto, de un restaurante o de cualquier lugar, para que la víctima crea que se está conectando realmente a algo legítimo y que no va a tener ningún problema de seguridad.

¿Podemos hacer algo para detectar la suplantación de red? Hay determinados factores que pueden darnos una idea clara de que podemos encontrarnos ante un ejemplo de este tipo y, por tanto, no sería recomendable que nos conectáramos a ese Wi-Fi. Vamos a nombrar algunos pasos que podemos dar para descubrir si una red es sospechosa y puede haber sido creada para suplantar a otra legítima.

Dónde están las redes Wi-Fi peligrosas

Hemos visto de qué manera podrían atacarnos a través de una red Wi-Fi pública e insegura. Ahora vamos a explicar en qué lugares es más común encontrarnos con este tipo de problemas. Así sabremos identificarlos y poder tomar medidas de prevención.

Aeropuertos y estaciones

Los aeropuertos o estaciones de tren sin duda son lugares muy habituales donde los piratas informáticos pueden desplegar sus redes maliciosas. Son lugares donde hay mucho tránsito de personas y además donde podemos permanecer mucho tiempo esperando un avión o un tren.

Esto hace que busquemos una red Wi-Fi para evitar consumir datos móviles o conectar el ordenador. Esto lo tienen en cuenta los ciberdelincuentes y pueden instalar un Wi-Fi que simule ser legítimo pero que en realidad es una estafa. Incluso podrían atacar una red que sí es fiable.

Centros comerciales

Algo similar ocurre con los centros comerciales. Son espacios con un gran flujo de personas. Muchos usuarios que constantemente entran y salen, realizan compras, buscan información de un producto, etc. Es un lugar muy común para encontrarnos redes Wi-Fi creadas solo para atacar.

Lugares públicos como bibliotecas

También hay que tener en cuenta que podemos encontrarnos este tipo de amenazas en bibliotecas, universidades y otros lugares públicos. Normalmente estos espacios tienen una red Wi-Fi para que nos conectemos. Esto puede ser aprovechado por un atacante para crear su propia red y llevar a cabo ataques.

Establecimientos y restaurantes

Muchas tiendas y restaurantes también son utilizados para crear redes Wi-Fi falsas. Pero aquí hay que hacer mención a un término: las redes Wi-Fi gemelas. Consiste básicamente en que un atacante crea un Wi-Fi con el mismo nombre del establecimiento. Esto podría despistar a los clientes y acceder pensando que se trata de una red legítima. Sin embargo, sus datos podrían estar en peligro.

Centros de trabajo

Por otra parte, los espacios de trabajo también son un buen lugar para que desplieguen redes falsas y llevar a cabo lo que se conoce como Wi-Fi Eavesdropping. Especialmente hablamos de lugares en los que hay trabajadores de diferentes secciones y empresas. Puede que en un momento dado necesiten conexión y la red no llega bien y busquen un Wi-Fi independiente.

Aquí podemos incluir una simple oficina, donde apenas hay unos cuantos trabajadores, pero también grandes centros donde conviven diferentes empresas en un mismo lugar. Es especialmente en este último caso cuando es más probable que nos encontremos con este problema que mencionamos.

Observar muy bien el nombre de la red

Lo primero es observar muy bien el nombre de esa red. Si va a suplantar a otra quiere decir que va a utilizar su mismo nombre o uno muy parecido. En ocasiones podremos encontrarnos con ciertas pistas que nos hagan dudar y nos muestren que estamos ante algo que no es fiable.

Como ocurre con las páginas Phishing, por ejemplo, que son creadas para simular ser una empresa legítima, una suplantación de red puede crear un nombre muy parecido, pero no igual al de la red original. Podemos ver pequeños detalles como algún símbolo, alguna letra o número que cambia, etc.

Por tanto, si observamos muy bien el nombre de esa red podemos detectar posibles suplantaciones. Esto nos permitirá evitar conectarnos a la red Wi-Fi falsa.

Verificar carteles o información de ese Wi-Fi

Pero esto lo podemos lograr si sabemos realmente cuál es el nombre de la red original. Pongamos que estamos en un restaurante y queremos conectarnos a la red Wi-Fi. Normalmente suelen tener un cartel informativo donde aparece el nombre y también la contraseña.

Si vamos a conectarnos a una red con el nombre de ese local o que posiblemente sea el nombre del sitio, lo podemos comprobar si miramos esos carteles o preguntamos. Esto nos ahorrará problemas de conectarnos a una red falsa que realmente está suplantando a la legítima.

Esto suele ocurrir en lugares por donde transitan muchas personas. Por ejemplo, un restaurante popular, un centro comercial, un aeropuerto donde llegan muchos turistas…

Desconfiar si hay varios nombres similares

Por supuesto, si vemos que en un mismo lugar hay varias redes con un nombre similar, esto puede ser más que significativo para hacernos ver que podemos estar ante un intento de suplantación de red. Siempre que nos encontremos con esta cuestión deberíamos desconfiar.

Un pirata informático puede crear una red al mismo tiempo que existe otra legítima. Hemos hablado de que suelen estar presentes en lugares con un gran tránsito de usuarios. Muchos de ellos, sin saberlo, pueden entrar en una red Wi-Fi que en realidad es falsa, sin fijarse en si hay otra con un nombre parecido.

Ver qué cifrado utiliza y si tiene contraseña o no

Otro punto muy importante que debemos tener en cuenta es ver si tiene contraseña esa red. En caso de que esté abierta, que no tenga ninguna clave, debemos tener cuidado. Precisamente este tipo de redes Wi-Fi son las que suelen usar los piratas informáticos para robar información y comprometer la seguridad de los usuarios.

Pero algo similar podría ocurrir si vemos que utiliza un cifrado que no sea bueno. Hoy en día los más fiables, los más recientes y más difíciles de explotar, son WPA-2 y WPA-3. Hay que evitar las redes que utilizan algunos cifrados obsoletos como puede ser WEP. Un atacante podría usar estas redes para atacar a los usuarios que se conecten.

La velocidad puede indicar que estamos en una red falsa

Si nos conectamos a una red Wi-Fi y vemos que la velocidad no es buena y no hay motivos para ello, puede hacernos sospechar. Por ejemplo, si estamos en un restaurante conectados cerca del router, con buena cobertura y donde aparentemente no hay nadie más conectado, pero en cambio la señal nos llega débil, esto podría ser una señal de que estamos conectándonos a una red suplantada.

Un atacante podría haber creado una red con el nombre del local, o uno similar, simplemente desde su teléfono móvil o con un ordenador. Crea una red sin seguridad, a la cual nos conectamos y nuestros datos pueden quedar expuestos.

En definitiva, la suplantación de redes es un problema importante que afecta a las redes Wi-Fi. Es importante detectarlo a tiempo y evitar conectarnos y poner en riesgo nuestra información personal. Hemos dado algunos consejos interesantes que podemos poner en práctica en cualquier momento.

Consejos para proteger tu red WiFi

Has visto que existen diferentes herramientas con las que puedes averiguar la contraseña de una red Wi-Fi. Para evitar que esto ocurra en tu contra, para evitar intrusos que provoquen un mal funcionamiento de tu red, es imprescindible que la protejas correctamente. Por ello vamos a dar una serie de consejos esenciales.

Usar una buena contraseña

Lo primero es utilizar una contraseña que sea fuerte y segura. Ahí va a estar la clave para evitar que puedan averiguarla fácilmente a través de métodos de fuerza bruta, por ejemplo. Esa clave debe ser totalmente aleatoria, contener letras (tanto mayúsculas como minúsculas), números y otros símbolos especiales. Debes evitar poner palabras, números o cualquier cosa que te relacione.

Además, más allá de la clave del Wi-Fi también es importante que uses un buen cifrado. Debes evitar los obsoletos, como son el WEP o WPA. Puedes utilizar los más recientes, como son WPA-2 o WPA-3. Así podrás mantener la seguridad al máximo y reducir posibles problemas que pongan en riesgo tu privacidad en la red.

Hemos visto que, por ejemplo, pueden utilizar Wifislax para romper contraseñas de algunos de los routers más populares de España. Por tanto, si usas una clave diferente a la que viene de fábrica podrás hacer que la seguridad aumente y reducir al máximo la probabilidad de que lleguen a entrar en tu red inalámbrica. Es muy importante siempre utilizar contraseñas adecuadas.

Para crear contraseñas fuertes y seguras, podemos seguir una serie de consejos, los cuales nos pueden ayudar mucho, o dar uso de alguna herramienta online la cual nos genera las contraseñas siguiendo algunos parámetros, los cuales podemos ajustar a nuestro gusto.

- A partir de una frase: podemos buscar una frase que tenga algún significado, pero lo más recomendable es que eso no ocurra con más personas con respecto a la misma. Siempre buscando que no sea muy corta y que sea compleja de adivinar. Debemos tener presente que, si esta contiene números, mayúsculas o símbolos, es mucho mejor.

- Pasar las vocales a números: es uno de los consejos más populares, que, si bien es muy conocido también por atacantes, puede funcionar bastante bien en las contraseñas si se combinan de forma adecuada.

- Sin vocales: en lugar de sustituir algunas de las que pueda contener la frase, podemos sustituirlas todas definitivamente. Esto consiste en hacer que las palabras sean lo menos reconocibles posible. De nuevo, requieren una buena coordinación con otros caracteres.

- Mezclar palabras y números: intercalar números en una palabra puede ser otra buena práctica, la cual puede hacerla menos reconocible y un poco más compleja de deducir para un atacante.

- Generador de contraseñas: hay muchos servicios online que nos ayudan a generar contraseñas, como comentamos anteriormente. Para ello podemos establecer muchos parámetros diferentes, como, por ejemplo, el no usar palabras, ni que puedan estar juntas dos letras o dos números, que contenga símbolos, la longitud, y una larga lista de opciones.

El disponer de una buena contraseña es muy importante, pues si bien la protección total no existe en Internet, es posible hacer que no sea rentable tratar de realizar un ataque. Para ello podemos tomar de ejemplo una contraseña de cuatro caracteres, donde se descifra prácticamente al instante, a contraseñas con 18 caracteres que contienen números, letras, símbolos, lo cual puede llevar muchos años descifrar.

Cambiar el nombre de la red Wi-Fi

Cuando instalamos un router, es recomendable darle un nuevo nombre al SSID, que es el nombre con el que identificamos nuestra red. Algunos routers tienen por defecto asignado el nombre o marca del router como identificador de la red, por lo cual alguien que la vea, puede buscar información sobre vulnerabilidades conocidas de estos dispositivos.

Podemos ser todo lo creativos que queramos. El algoritmo WPS da uso del SSID como parte de él, de tal forma que, si evitamos nombres muy habituales o comunes, conseguiremos una red más resistente contra algunos métodos de hackeo. Y también se puede hacer que los usuarios encuentren un nombre gracioso e imaginativo.

Desactivar WPS siempre

Debido a la inseguridad del protocolo WPS, siempre es recomendable desactivar el protocolo WPS en cualquier circunstancia. Independientemente de si nuestro router tiene el botón WPS o PIN WPS (o ambos), siempre es necesario desactivarlo por seguridad, es un aspecto importantísimo, ya que la mayoría de cibercriminales se centran en el WPS porque es mucho más fácil de romper que WPA.

Si nuestro router dispone de WPS, significa que basta con apretar un botón para que nos podamos conectar a la red Wi-Fi del mismo, y cualquier persona puede tocarlo, ya bien sea una visita intencionada o por accidente, aunque menos frecuente. Debemos tener en cuenta que no todos los router permiten desactivar esta función, por lo cual disponer de otras medidas seguridad será de vital importancia.

Utiliza el filtrado MAC

Una de las herramientas más utilizadas para proteger tu red WiFi y para gestionarla de la manera más sencilla es esta. El filtrado MAC es una medida de seguridad que se utiliza para controlar qué dispositivos pueden acceder a una red WiFi mediante identificación por la MAC del equipo. Debes saber que, cada dispositivo, tiene una dirección MAC única, que se utiliza como una identificación asignada a cada dispositivo de la red. Por así decir, estamos hablando del DNI de los equipos de la red, una numeración que los identifica de manera única.

Al habilitar el filtrado MAC, puedes decidir qué direcciones MAC están autorizadas para conectarse a tu red y además, también puedes bloquear aquellas que no estén autorizadas.

Esta medida es muy interesante si quieres proteger tu red WiFi de accesos no autorizados, ya que incluso si alguien tiene la contraseña del WiFi, no podrá conectarse a menos que la dirección MAC del dispositivo con el que se quiere conectar, esté en la lista de dispositivos permitidos en la red.

Sin embargo, es importante que tengas en cuenta que, aunque es un buen sistema para gestionar la seguridad de tu red inalámbrica, no proporciona una seguridad total ya que las direcciones MAC pueden ser falsificadas para saltarse esta medida de seguridad. Es cierto que no es algo sencillo de hacer, pero debes tenerlo en cuenta antes de utilizar esta herramienta para proteger tu red WiFi.

Además, deberás tener en cuenta también que deberás cambiar la contraseña de acceso a tu router, para que ningún usuario no autorizado pueda acceder a el y realizar cambios en el filtrado MAC sin tu consentimiento. Utiliza contraseñas robustas y asegúrate de cambiarlas cada cierto tiempo.

Tener el router actualizado

Por supuesto, el router debe estar actualizado a la última versión. Siempre debes tener el firmware más reciente y corregir así posibles problemas de seguridad, más allá de ser muy útil también para lograr un rendimiento óptimo. A veces se actualizará de forma automática, pero en otras ocasiones tendrás que ir a la página oficial de la marca, seleccionar el modelo exacto y descargar el archivo para instalarlo de forma manual.

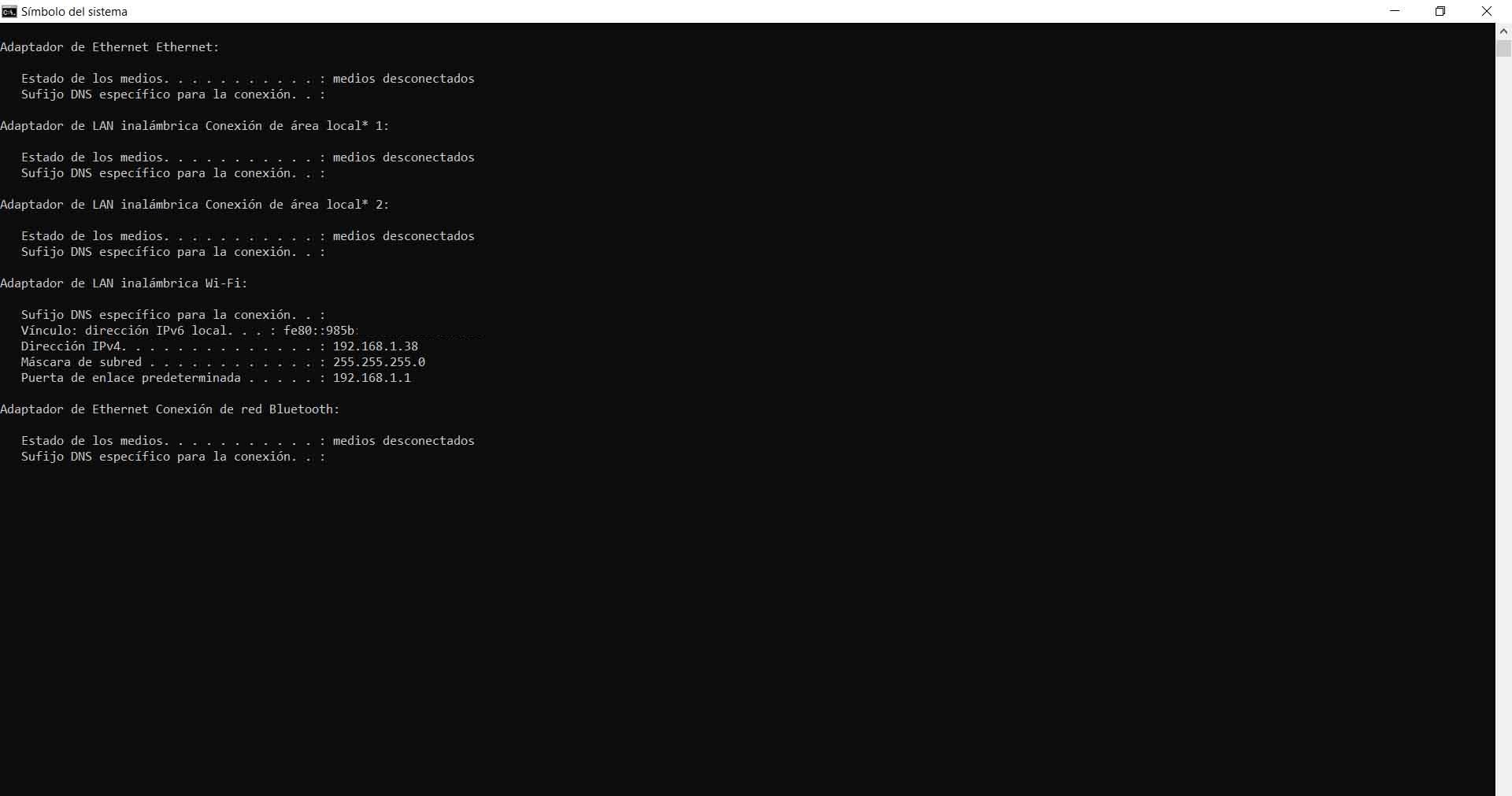

Para instalarlo de forma manual tendrás que acceder a la configuración del dispositivo y ver el apartado de Actualización. Tienes que entrar a través de la puerta de enlace predeterminada, que suele ser 192.168.1.1. Si no sabes cuál es, puedes averiguarla fácilmente. En Windows tienes que ir a Inicio, entras en la Terminal y ejecutas el comando ipconfig. Allí te mostrará diferentes datos de la red, entre los cuales se encuentra la puerta de enlace predeterminada.

Sea cual sea el modelo de router que tengas, es importante que revises que cuenta con la última versión del firmware disponible. Si ves que hay alguna nueva, instálala. No obstante, si cuentas con un equipo moderno seguramente se actualice solo cada vez que detecte que hay alguna novedad disponible.

Ten en cuenta que no todos los modelos se actualizan con la misma frecuencia. Pero, lo más modernos sí que lo harán de manera automática. Si tu equipo es más viejo, revisa si tienes que actualizarlo de forma manual o lo hace de manera automática.

Desconectar el router

Apagar el router de forma periódica, puede ayudar mucho al rendimiento del mismo. Esto también supone que todas las conexiones que estén activas, dejen de tener acceso a la red. Pero el problema llegará cuando se conecten de nuevo, pues si ya estaban conectados previamente, en cuanto el router esté operativo, les tomará unos segundos conectarse de nuevo, incluso de forma automática si esta opción está habilitada.

Obviamente esta tarea por sí sola no es demasiado útil en cuanto a seguridad, pero combinado con cambios de contraseña y otras, puede hacer que nuestra red sea mucho más segura. Todo esto con la intención de evitar que se puedan realizar conexiones indebidas a nuestra red.

Esto también puede traer otros beneficios, como puede ser a nivel energético. Si bien esto no es el motivo principal para apagar el router de vez en cuando, si hay cierto ahorro energético, pero este es muy pequeño pues estos dispositivos rondan los 10W generalmente. Todo esto depende mucho del modelo que dispongamos, la optimización del firmware, la CPU y también las bandas de la señal Wi-Fi. En esto también influye la cantidad de dispositivos conectados, y el tráfico que esté gestionando, pues el consumo puede ser un poco mayor.

Desactivar la configuración remota o inalámbrica

Esto nos permite acceder de forma remota a la configuración del router, desde cualquier parte del mundo. No es la función más utilizada, pero en algunos routers es posible usar alguna herramienta de este estilo.

Una vez desactivada, solo podremos acceder a la configuración del dispositivo si estamos con nuestro dispositivo conectado físicamente al router mediante un cable ethernet. Desactivar esta función, es un camino menos, que los hackers pueden seguir.

Comprobaciones periódicas

Revisar los equipos conectados a nuestro routers es algo muy importante a la hora de detectar conexiones que no deberían estar conectadas a nuestra red. Una vez detectados podremos llevar a cabo todas las acciones necesarias para que estas no puedan acceder a la red Wi-Fi. El rendimiento del dispositivo también puede mejorar, pues aquí entra en juego el punto anterior, donde desconectamos el router por un determinado periodo de tiempo.

Algunas de las funciones más recomendadas, pueden ser utilizar un filtrado MAC, tanto para restringir dispositivos con una determinada dirección MAC, como para aceptar solo a los que establecemos en la configuración del router.

Cambiar valores predeterminados

Algo muy importante para mantener la seguridad de la red Wi-Fi es cambiar los valores que vienen predeterminados. Es algo que muchas veces pasamos por alto los usuarios, pero es realmente imprescindible para una máxima protección. Por ejemplo, debes cambiar el nombre de red que viene de fábrica o la propia clave predeterminada para acceder a la configuración del router.

En caso de que un atacante quisiera explotar tu red Wi-Fi, cualquier detalle que le ofrezcas puede ser muy valioso. Por ejemplo si sabe qué modelo exacto tienes, de ahí que sea buena idea cambiar el nombre de la red, que en muchas ocasiones da pistas sobre qué router utilizamos.

Proteger otros dispositivos

Más allá de mejorar la seguridad en el router, es también necesario proteger cualquier aparato que conectes a la red. Por ejemplo ordenadores, móviles, etc. Eso significa que debes contar siempre con un buen antivirus y otras herramientas de seguridad, pero también mantenerlos actualizados y corregir cualquier fallo que pueda aparecer. En caso de que haya algún dispositivo vulnerable en tu red, puede llegar a exponer la seguridad de otros aparatos. Especialmente esto suele ocurrir con lo que se conoce como el Internet de las Cosas, ya que en ocasiones no los actualizamos correctamente y aparecen fallos sin corregir.

Para lograr esa seguridad es fundamental que estén actualizados. Pero también lo es no cometer errores, ya que la mayoría de ataques cibernéticos van a requerir que la víctima cometa algún fallo. Por ejemplo que descargue un archivo malicioso o que abra un link que le llega por e-mail y en realidad es una estafa.

Medidas de seguridad adicionales

Es muy importante que tomemos medidas a la hora de navegar por redes Wi-Fi, incluso con la nuestra si sospechamos que alguien ha entrado y tenemos un intruso. No debemos cometer errores que puedan exponer nuestros equipos y nuestra información personal. Vamos a ver algunos consejos esenciales para evitar problemas cuando usamos nuestra red WiFi si hay intrusos, o si usamos una red WiFi pública.

- Usar VPN: algo muy interesante que podemos utilizar al navegar por redes Wi-Fi son los servicios VPN. Son muchas las opciones que tenemos a nuestra disposición, tanto gratuitas como de pago, y están disponibles para todo tipo de plataformas y sistemas operativos. Un servicio VPN permite cifrar nuestra conexión. De esta forma no exponemos datos al entrar en una red inalámbrica. En cierto modo estamos accediendo a la red de forma anónima, sin exponer datos personales. Es ideal para evitar ataques Man-in-The-Middle, como hemos indicado antes. Toda la conexión funciona como si fuera en un túnel. Un servicio de VPN muy recomendable es PureVPN, este servicio nos permitirá conectarnos a cientos de servidores por todo el mundo a una gran velocidad, añadiendo una capa de seguridad para evitar cualquier filtración de datos. Este servicio dispone de aplicaciones para todos los sistemas operativos como Windows, Linux, MacOS, Android y también para los iPhone, gracias a esta aplicación podremos usar el servicio de forma muy fácil y rápida. Ahora mismo tienen una promoción del 82% de descuento si compras la suscripción para 2 años y te regalan 3 meses adicionales de suscripción, además, un aspecto muy importante es que puedes pedir la garantía de devolución de dinero de 31 días.

- No entrar en sitios sin cifrar: también debemos tener en cuenta la importancia de evitar entrar en sitios web que no estén cifrados. Especialmente esto es esencial si vamos a iniciar sesión en plataformas y no queremos que nuestros datos, las credenciales de acceso en definitiva, puedan ser recopilados por los atacantes. Este punto es esencial para evitar ataques Phishing que precisamente pueden utilizar este tipo de páginas como cebo. Falsifican sitios que simulan ser bancos, redes sociales o plataformas similares, pero en realidad estamos entrando en una página HTTP, sin cifrar, y nuestros datos personales van a parar a un servidor controlado por los atacantes. Por tanto debemos asegurarnos de que cuando entremos en una página web y vayamos a poner cualquier tipo de dato personal, ese sitio sea HTTPS. Así evitaremos problemas causados por estar navegando desde una red inalámbrica insegura. Hay extensiones de navegador que incluso nos redireccionan automáticamente a la versión cifrada para protegernos.

- Contar con herramientas de seguridad: Por supuesto los programas de seguridad son fundamentales también para protegernos en la red. Tener un buen antivirus puede servir para evitar la entrada de malware a la hora de entrar en páginas maliciosas. Pongamos que accedemos a una red Wi-Fi gratuita que ha sufrido un ataque o ha sido dispuesta para que cuando entremos en un sitio web, los DNS nos redireccione a otra falsa que simula ser la legítima. Esa página en realidad está cargada de malware y podemos terminar con el equipo lleno de ese software malicioso. Un programa de seguridad puede ayudarnos a evitar este problema.

- Tener los equipos actualizados: No podemos dejar atrás el hecho de tener actualizados los sistemas y dispositivos. Son muchas las vulnerabilidades que puede haber cuando navegamos por la red. Nuestros equipos, los programas que usamos, pueden tener fallos de seguridad. Los ciberdelincuentes pueden aprovecharse precisamente de esos fallos para atacarnos cuando entramos en una red Wi-Fi pública. Esto hace que debamos en todo momento tener los sistemas con todos los parches de seguridad instalados y todas las actualizaciones que existan. Son los propios fabricantes y desarrolladores quienes lanzan estas versiones para corregir posibles fallos existentes.

- Sentido común: Aunque lo ponemos en último lugar, el sentido común debe estar siempre presente. Con esto nos referimos a no cometer errores cuando nos conectemos a una red Wi-Fi. Por ejemplo no entrar en aquellas que puedan ser sospechosas. Cuando vemos redes con nombres del tipo “Internet gratis”, “Free Internet” y similares, hay que tener en cuenta que podría tratarse de una red creada solo para atacar. A ser posible lo ideal es acceder siempre a una red que esté cifrada con contraseña y que sepamos realmente de dónde procede.

En definitiva, estos son algunos consejos interesantes para evitar ser víctimas de ataques al conectarnos a una red Wi-Fi, ya sea nuestra (si hay intrusos) o pública.

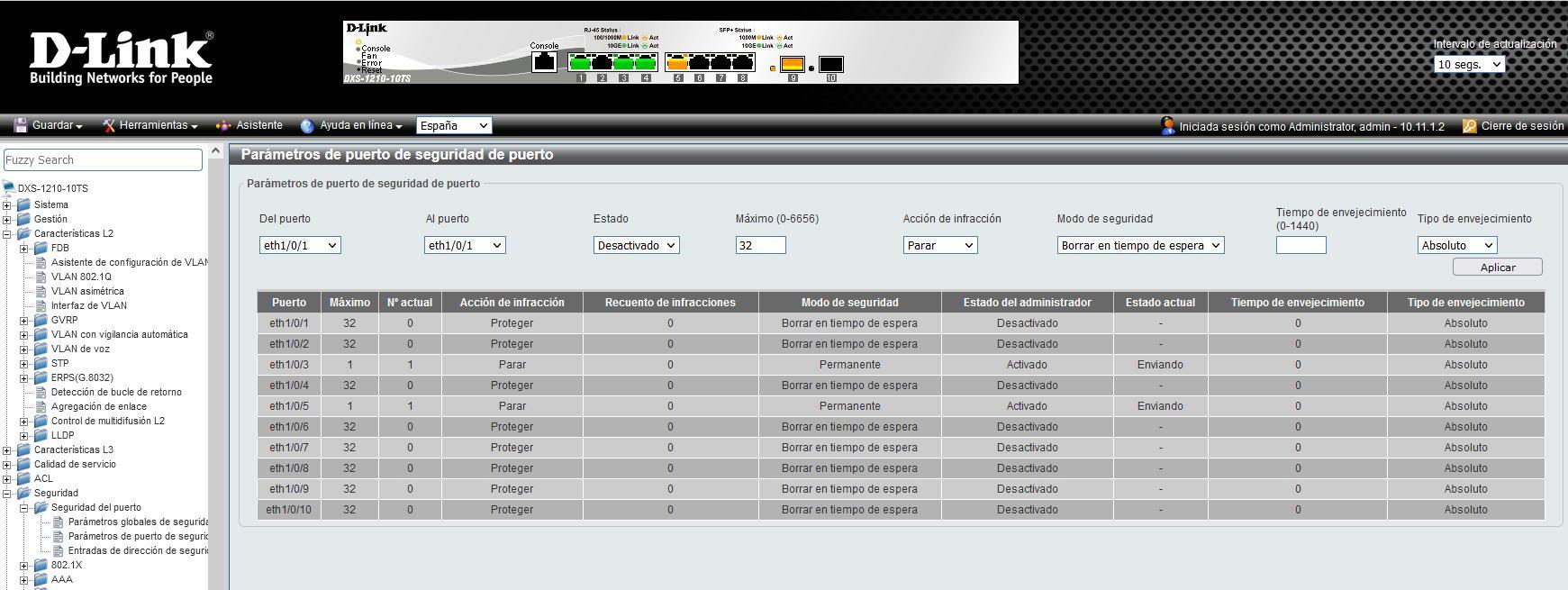

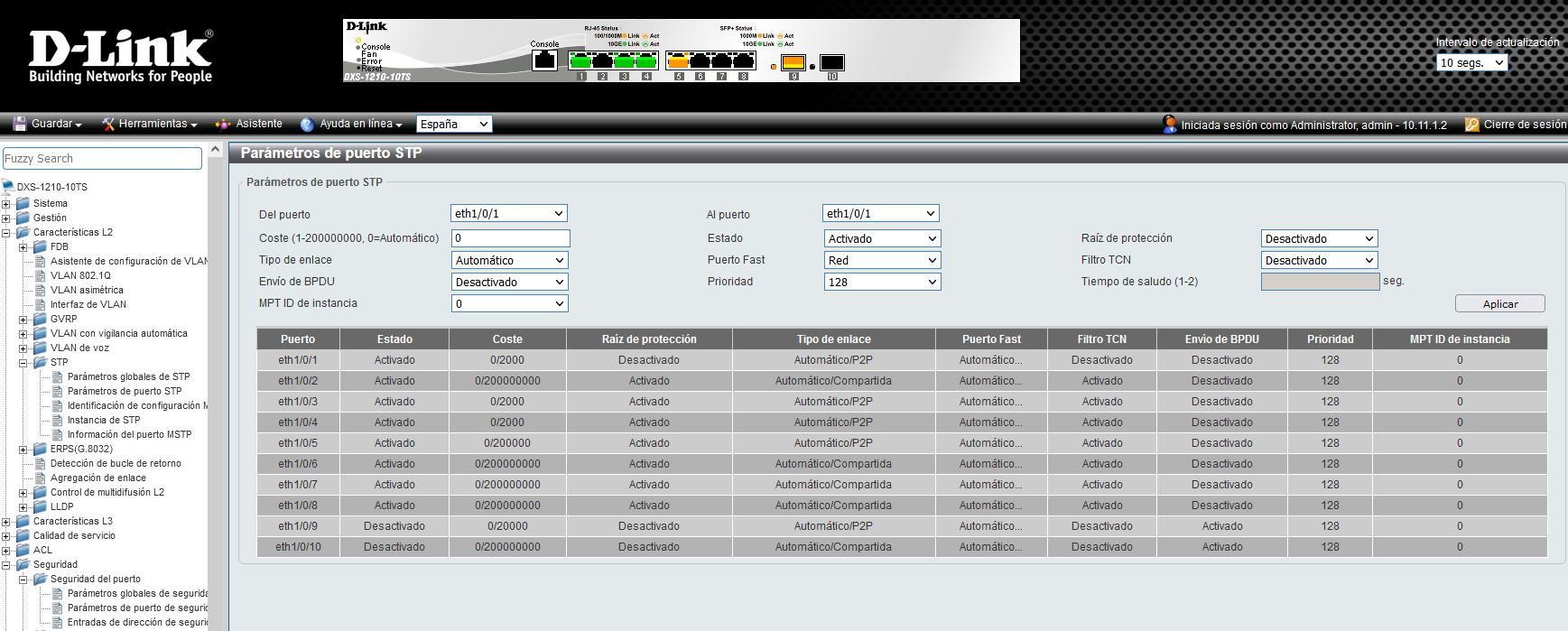

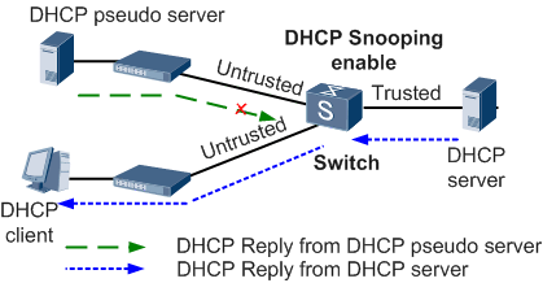

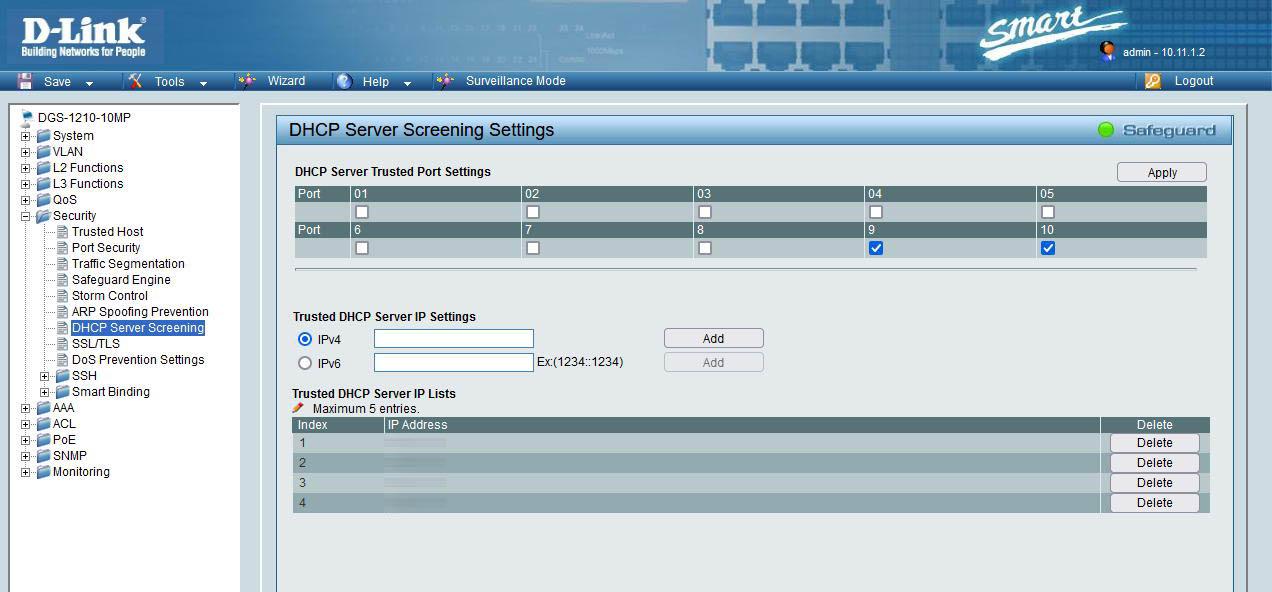

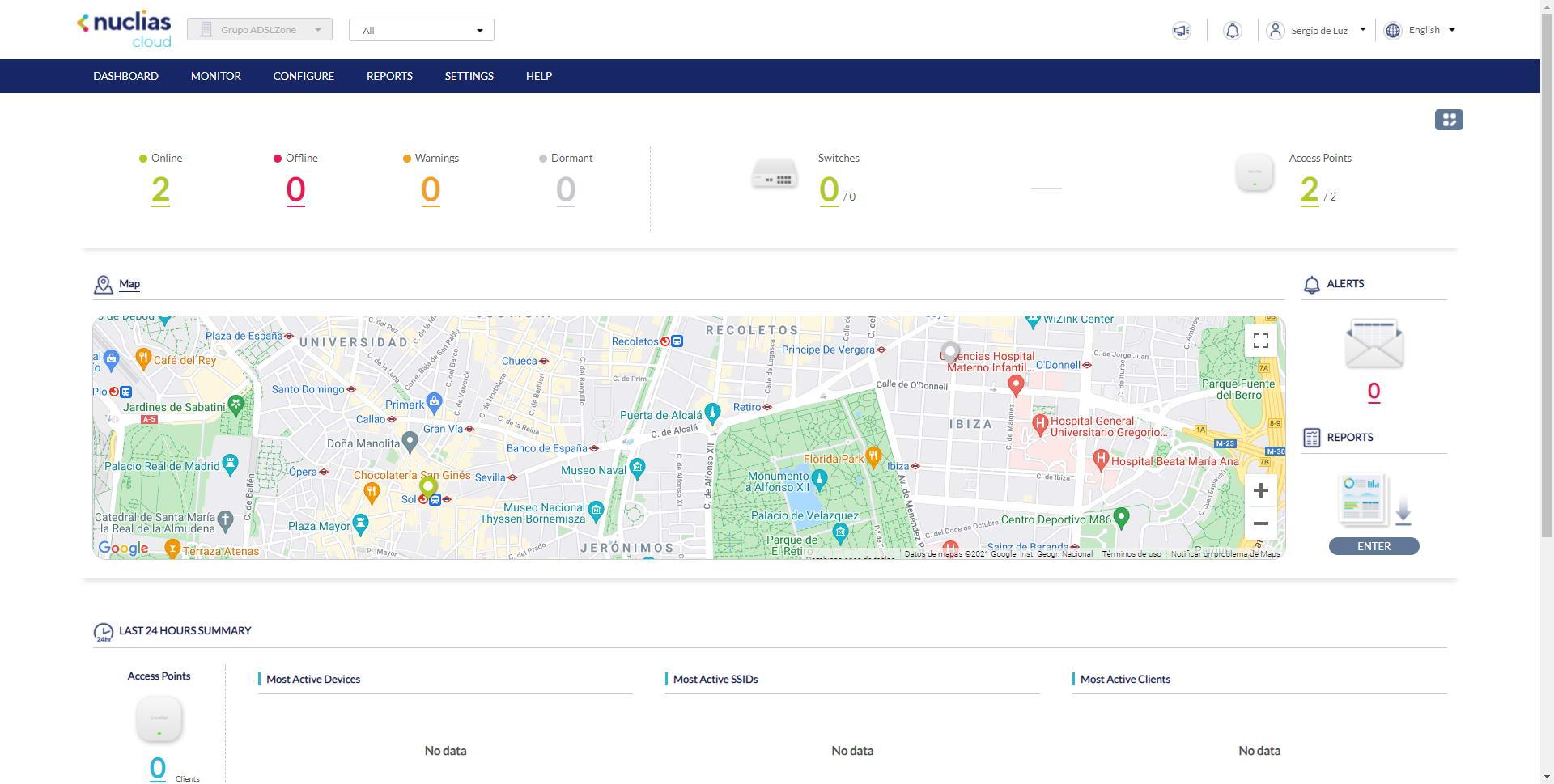

Protege switches y APs WiFi de una red profesional

Cuando tenemos una red doméstica o profesional con switches gestionables y puntos de acceso WiFi, es muy importante dotar a la red de la seguridad necesaria para evitar o mitigar los posibles ataques que nos realicen los futuros clientes, ya sean clientes cableados o clientes inalámbricos. Hoy en RedesZone os vamos a hablar de las medidas de seguridad que puedes tomar para proteger tu red, configurando de una forma específica los switches y también los puntos de acceso WiFi, con el fin de tener la red lo más segura posible.

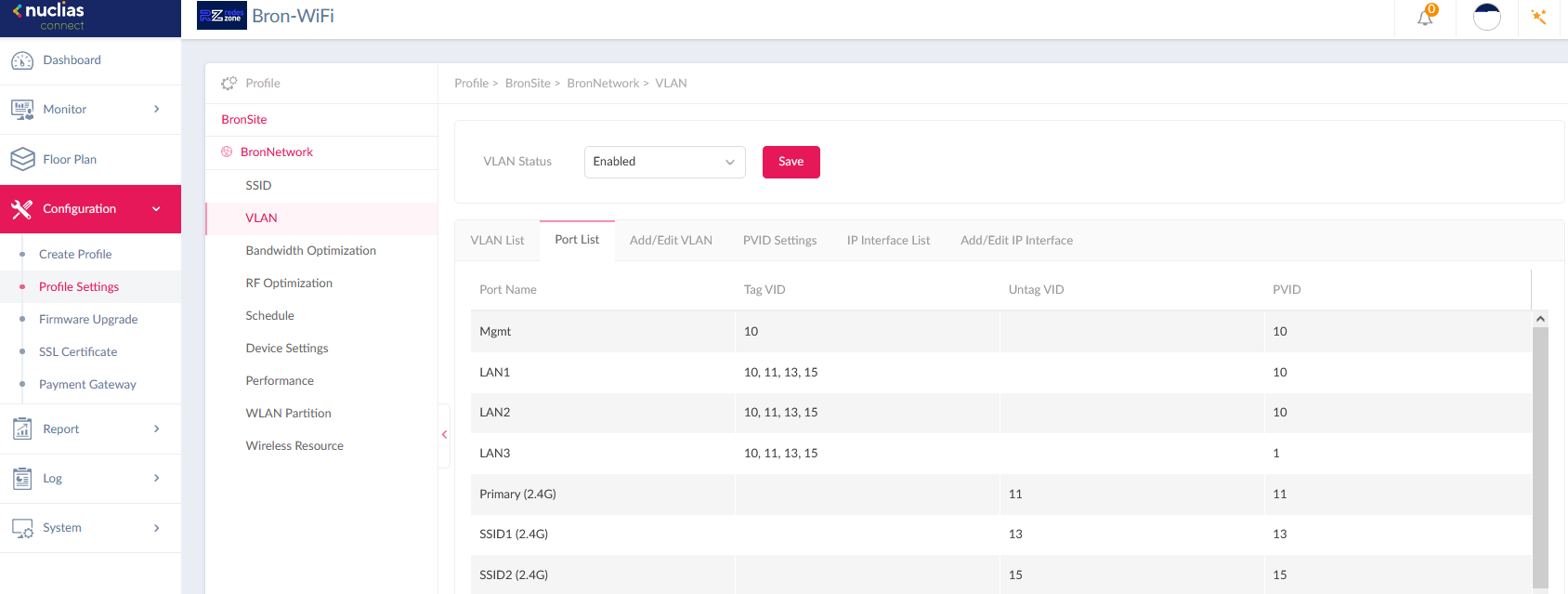

Configuración general de la red local

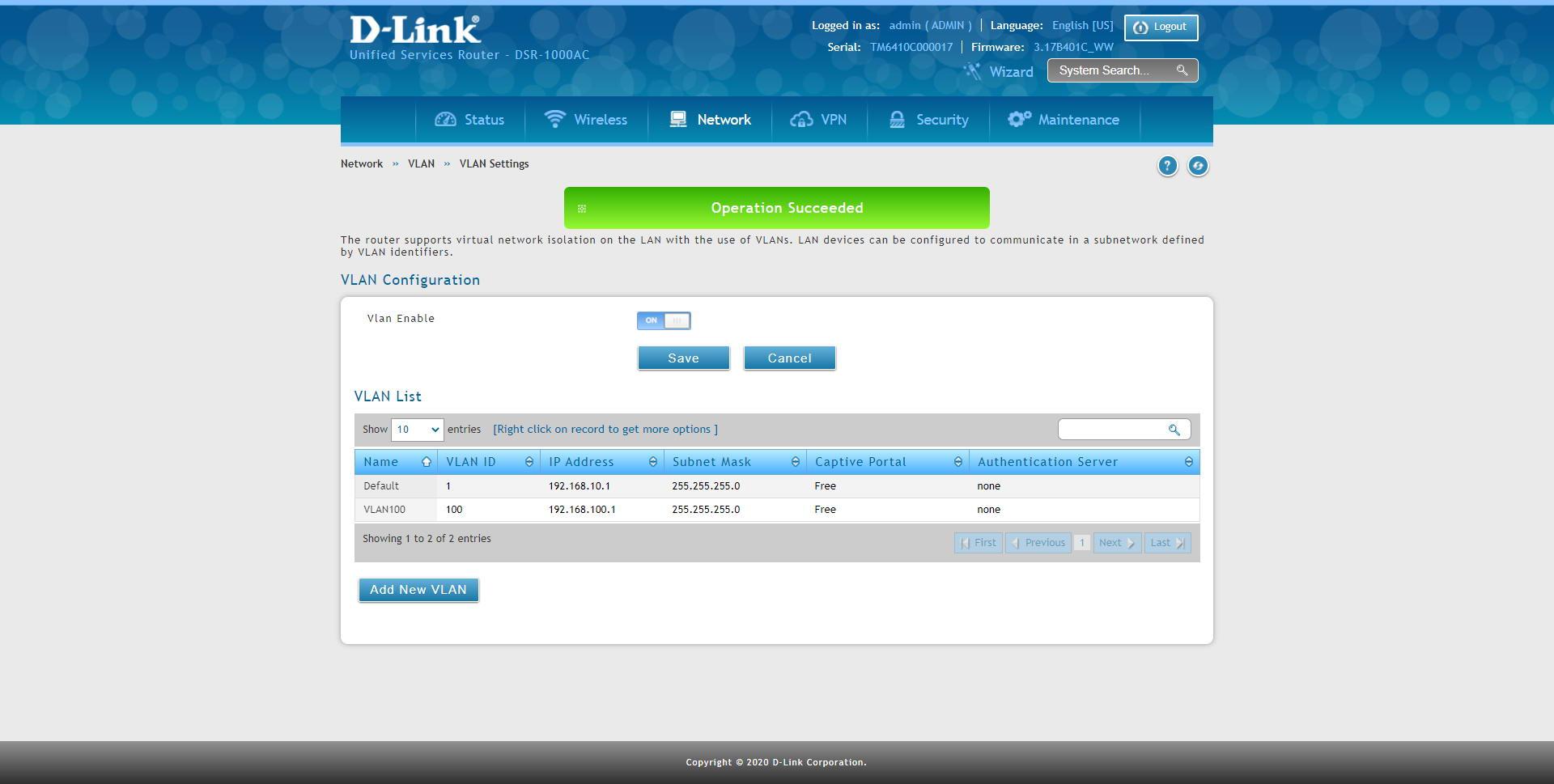

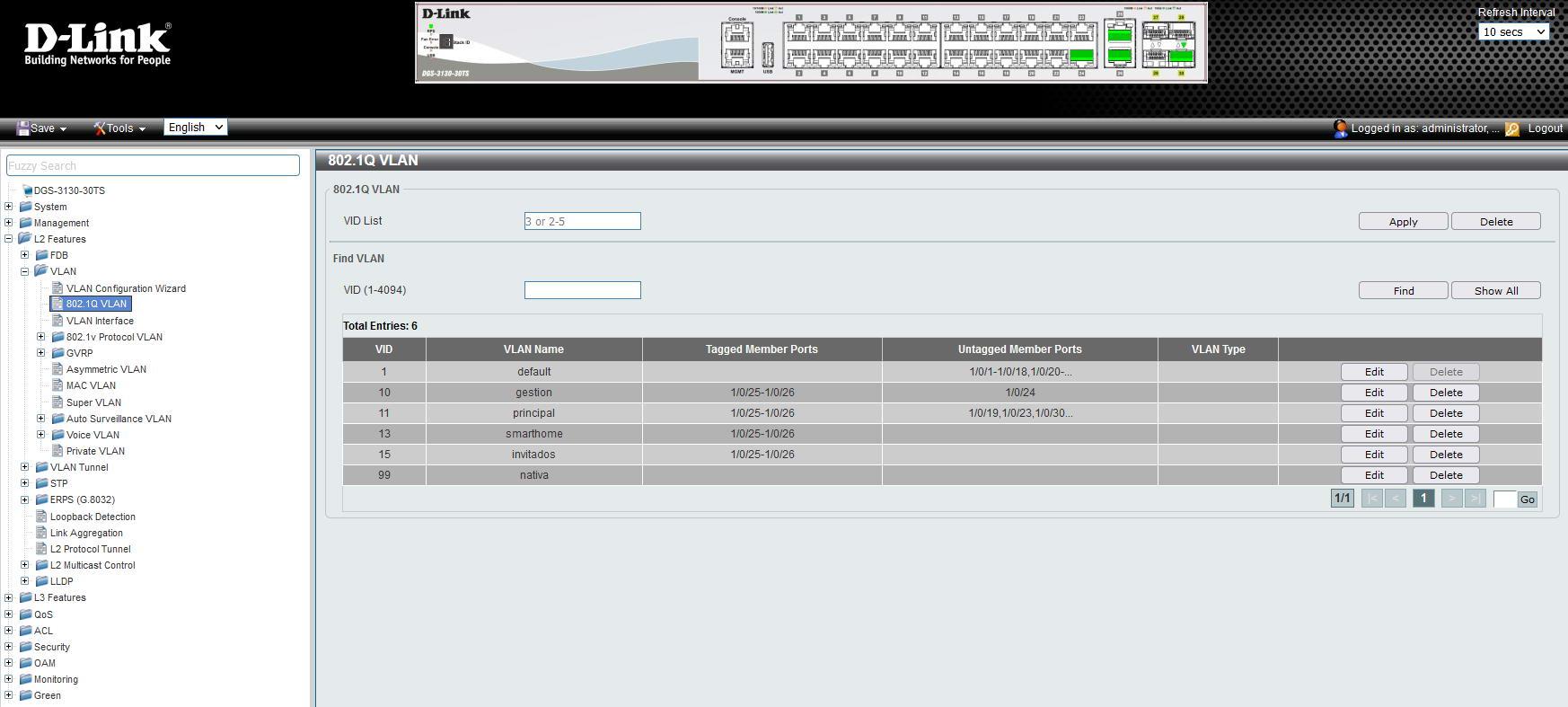

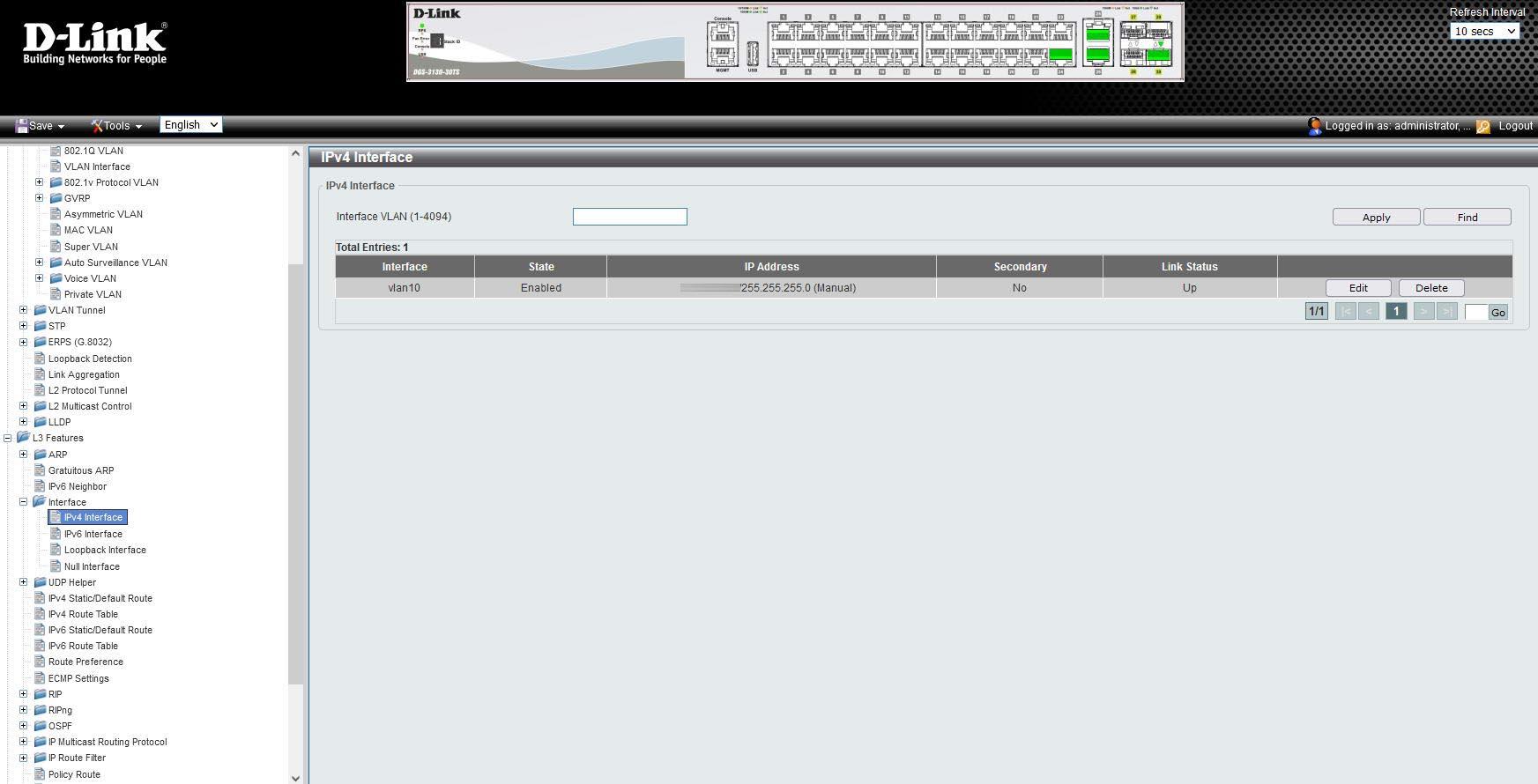

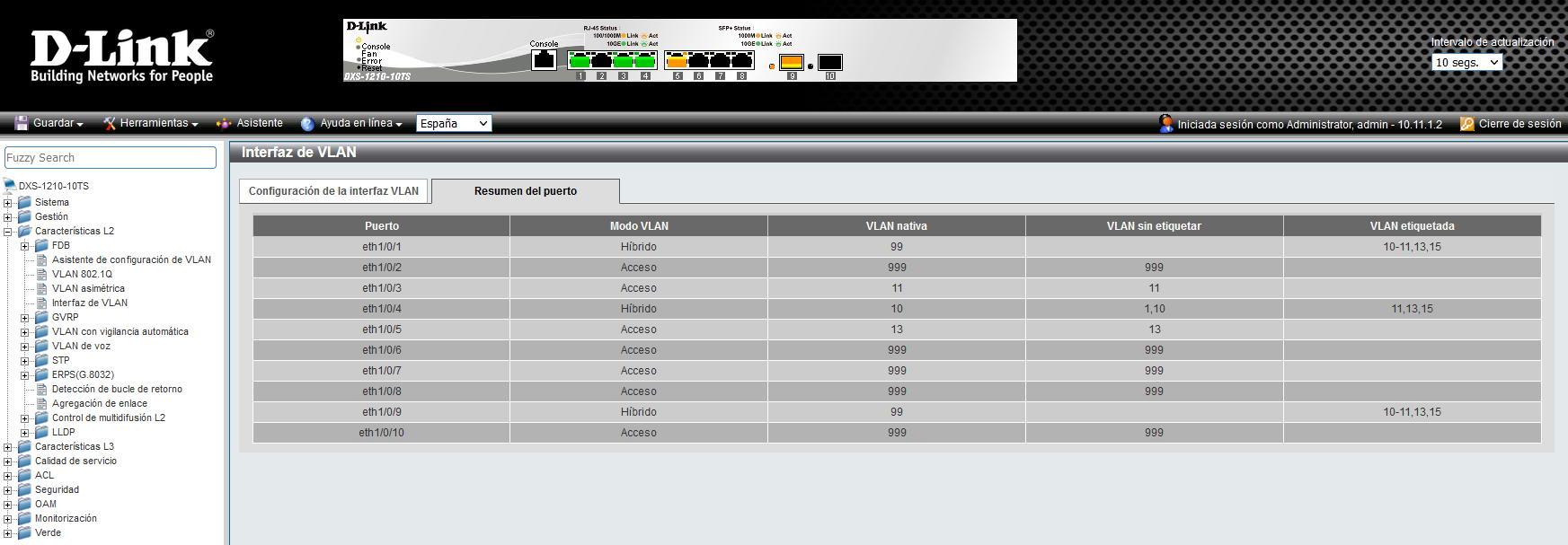

Cuando hablamos de una red doméstica avanzada o una red profesional, es fundamental contar con una segmentación correcta de la misma utilizando VLANs. Es totalmente necesario disponer de un router/firewall que tenga soporte para VLANs con el estándar 802.1Q que es el que se utiliza actualmente, gracias a este soporte para VLANs, podremos configurar una subred dedicada por cada una de las VLAN, y permitir o denegar el acceso entre las diferentes VLANs que nosotros tengamos.

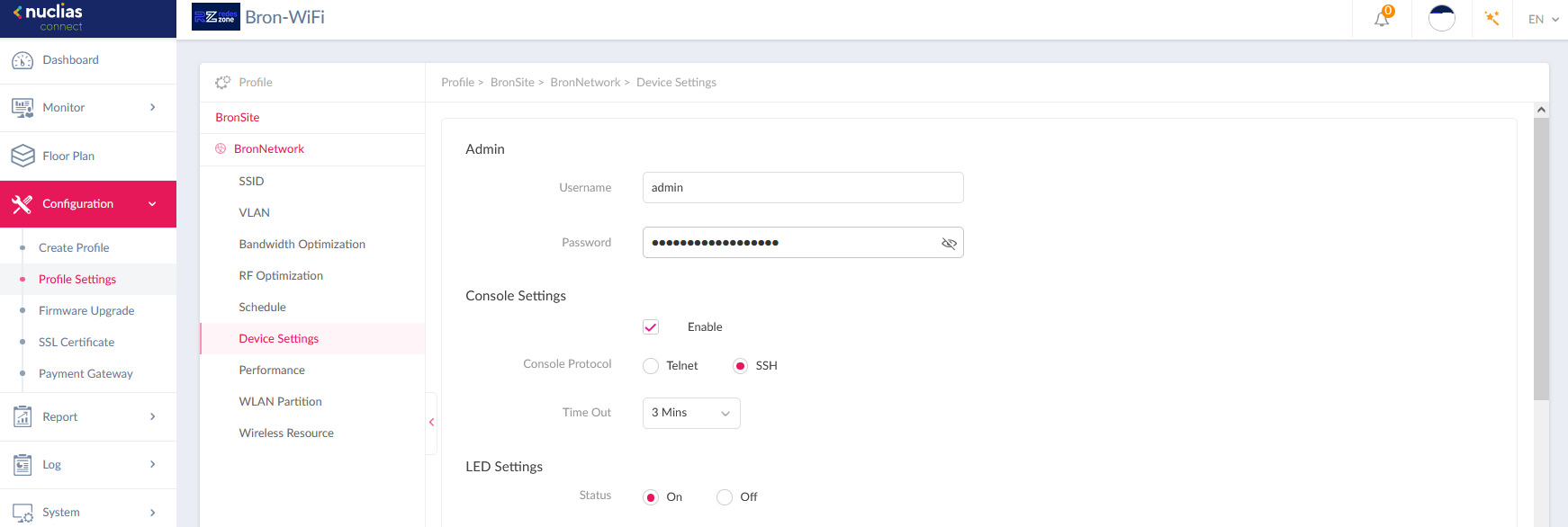

Una práctica muy recomendable para tener la mejor seguridad posible en una red, es disponer de una subred y VLAN específica para la gestión de los diferentes dispositivos de la red local, es decir, de los switches, puntos de acceso WiFi que tengamos y del controlador WiFi por software o hardware. Todo lo que sea gestión, administración y monitorización de los diferentes equipos de red debería estar contenida en esta VLAN.

Gracias a los routers/firewall con soporte para VLAN, se podría configurar para impedir el acceso desde otras VLANs a esta VLAN de gestión, con el objetivo de que nadie pueda acceder al menú web de configuración de los diferentes dispositivos, tampoco se permitirá el acceso vía SSH ni realizar el típico ping. Es decir, toda comunicación desde el resto de subredes como las de «marketing», «invitados», «trabajadores» no tendrán acceso a esta VLAN específica.

De manera predeterminada, en todos los equipos (routers, switches y APs) la VLAN ID 1 es la VLAN de gestión y administración, este VLAN ID es recomendable cambiarla por seguridad y aplicar las correspondientes listas de control de acceso para permitir o denegar el acceso. Por ejemplo, si utilizamos un router profesional como el DSR-1000AC, podremos configurar el VLAN ID que nosotros queramos y utilizar una subred específica, en esta subred específica deberán estar el resto de switches.

Imaginemos que creamos la VLAN ID 10 en el router/firewall y también en los switches para ser la de gestión. En el router o firewall deberemos crear este VLAN ID y pasar todas las VLANs por una interfaz en modo «trunk», es decir, con las VLAN tagged para que el switch «entienda» las diferentes VLANs que le estamos pasando.

La configuración de una VLAN de gestión en los switches, o también conocida como «Management VLAN» se configura de varias formas:

- Tenemos un menú específico de «Management VLAN», donde seleccionaremos la VLAN donde queremos que se realice la gestión. La dirección IP privada que pongamos en el switch deberá ser dentro del rango de la VLAN 10 de gestión, o utilizar el cliente DHCP para que obtenga dirección IP automáticamente.