Análisis de Flipper Zero, el popular dispositivo para hackearlo todo

Os presentamos un completo análisis del Flipper Zero, uno de los dispositivos más populares entre pentesters y geeks, ya que es un gadget realmente útil para realizar diferentes tipos de auditorías inalámbricas, usando para ello diferentes tecnologías inalámbricas. Este dispositivo es una verdadera navaja suiza, además, tiene un diseño similar a un tamagochi de juguete, y tiene un tamaño realmente reducido, perfecto para poder llevarlo siempre con nosotros. El firmware es de código abierto y totalmente personalizable, de hecho, lo mejor del Flipper Zero es que podemos instalar firmwares de terceros para tener a nuestra disposición una gran cantidad de opciones disponibles. ¿Quieres conocer todo sobre este pequeño dispositivo?

El Flipper Zero nos permitirá interactuar con diferentes sistemas digitales de la vida real, y es que vamos a poder examinar cualquier tipo de sistema de control de acceso, RFID, diferentes protocolos de radio, y además, disponemos de pines GPIO para añadir hardware adicional y hacerlo aún más completo. El objetivo de este proyecto es proporcionar un dispositivo multifunción para realizar auditorías inalámbricas de todas las tecnologías actuales, y como consecuencia, la comunidad se ha volcado en desarrollar diferente software para poder exprimirlo al máximo.

Características técnicas

El Flipper Zero está formado por un microcontrolador STM32WB55RG, dispone de un procesador ARM Cortex-M4 de 32-bit a 64 MHz de velocidad, también tenemos un procesador de radio dedicado ARM Cortex-M0+ de 32-bit a 32 MHz de velocidad, tiene una memoria FLASH de 1MB de capacidad y una memoria SRAM de 256KB. Sobre el papel, podemos ver que el hardware de este dispositivo no es demasiado potente, pero tampoco lo necesita para lo que está diseñado. La pantalla consta de un LCD monocromático con una resolución de 128 x 64 píxeles, con un controlador ST7567, una interfaz SPI y un tamaño de diagonal de 1,4». La batería tiene 2.100mAh de capacidad, que nos proporcionará hasta 28 días de batería sin muchos problemas, aunque dependerá del uso que le demos.

Otras características de este equipo es que dispone de un slot para instalar tarjetas micro SD, con el objetivo de poder instalar el firmware de terceros y todo el software necesario, además, también podemos almacenar diferentes registros o logs en su interior, para su posterior estudio. El equipo soporta tarjetas micro SD de hasta 256GB de capacidad, no obstante, nos recomiendan que instalemos una tarjeta de hasta 32GB de capacidad como máximo. La velocidad que tendremos de lectura y escritura es de 5Mbps, aunque hay que tener en cuenta que solamente tendremos «prisa» al flashear los firmwares, y ocupan realmente poco así que no debería haber problemas. Los sistemas de archivos soportados son FAT12, FAT16, FAT32, y exFAT.

El Flipper también dispone de un pequeño altavoz en su interior, tiene una frecuencia entre 100-2500 Hz y una potencia de 87dB. También tiene un motor de vibración con 30N y una velocidad de hasta 13500rpm. Tanto el altavoz como el vibrador se pueden desactivar para pasar completamente desapercibido. El control físico del equipo consta de los cuatro botones de dirección y un botón central de confirmación, también tiene un botón de «atrás». Este equipo dispone de un puerto USB 2.0 (12Mbps) tipo C, nos permitirá tanto comunicarnos con el ordenador para cargar firmwares o para controlarlo remotamente, así como para cargar la batería interna (1A como máximo).

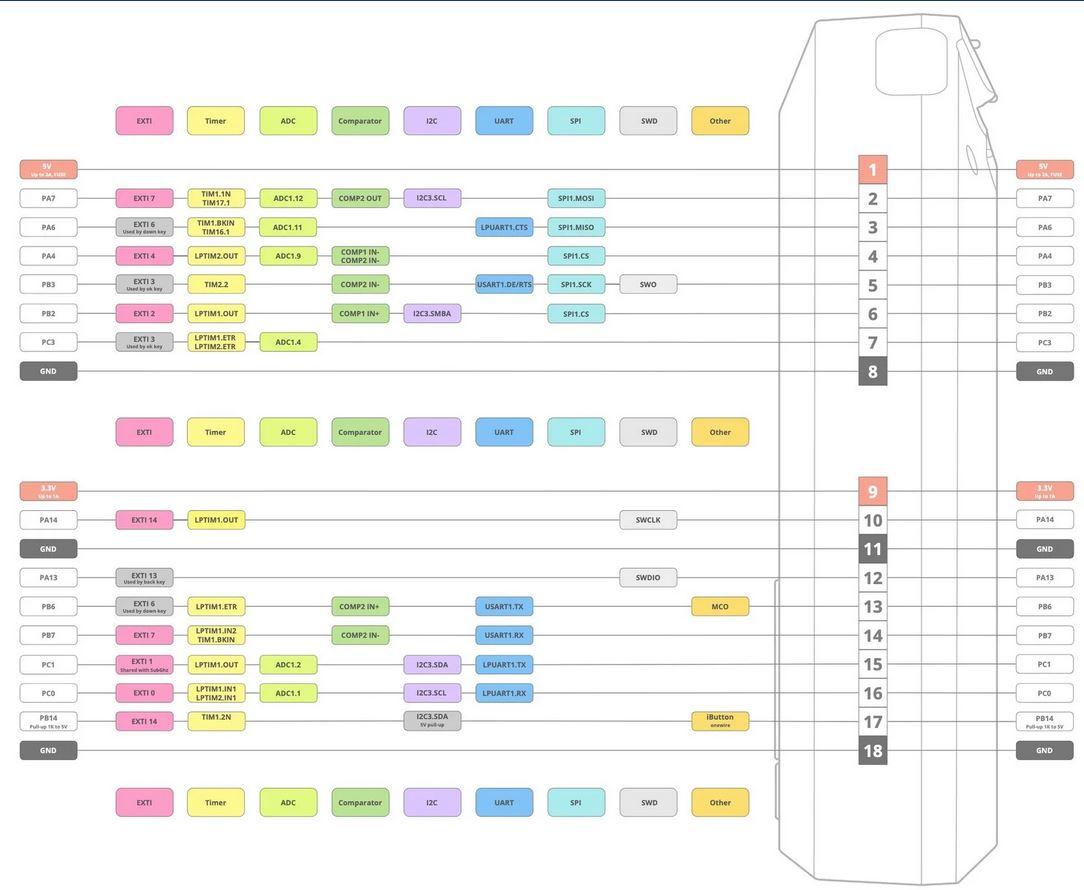

Para los más geeks, también tenemos un puerto GPIO de 13 pines I/O disponibles para usarlo con conectores de 2,54mm. Las características del GPIO son que permite una tensión de 3,3V, aunque tolera hasta 5V en entrada, y proporciona hasta 20mA por pin.

Las dimensiones son de 100 x 40 x 25 mm, con un peso de tan solo 102 gramos, por lo que tiene un tamaño de bolsillo y lo podremos llevar con nosotros a cualquier lado para realizar auditorías.

Inalámbricas

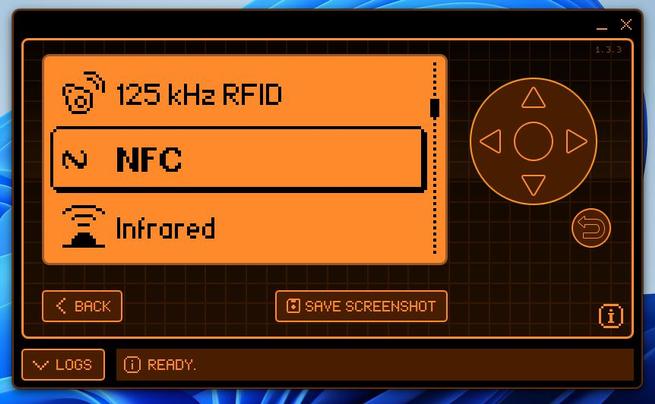

El Flipper Zero dispone de muchas tecnologías inalámbricas para realizar diferentes auditorías, es la principal característica de este pequeño gadget, y es que en un mismo dispositivo tendremos casi todas las tecnologías de radio.

- Bluetooth LE 5.4: podemos usar el Bluetooth tanto para conectarnos remotamente al dispositivo con nuestro smartphone, como también para realizar diferentes auditorías de esta tecnología. Uno de los ataques más populares que podremos realizar es el de «Spam», y es que podremos enviar intentos de conexión a todos los smartphones y tablets que hay alrededor, y que salgan continuamente. En el caso de los iPhone es algo más grave, ya que podríamos llegar a bloquear el dispositivo y tener que reiniciarlo.

- NFC: podemos usar NFC tanto para escanear tarjetas con esta tecnología, como también para usar el Flipper como un tag NFC. El transceiver es el ST25R3916 y usa la frecuencia de 13,56MHz, soporta diferentes tipos de tarjetas NFC, concretamente: ISO-14443A/B, NXP MIFARE Classic, Ultralight, DESFire, FeliCa, HID iClass (Picopass), protocolos NFC Forum. Las típicas etiquetas NFC que podemos comprar en Amazon y configurarlas, podremos clonarlas con este dispositivo sin ningún problema, ya que no disponen de ningún tipo de seguridad avanzada como sí tienen otras tarjetas NFC como las de las alarmas de Ajax Systems.

- Sub-1GHz: podemos capturar y emitir datos que se estén transmitiendo en las bandas inferiores a 1GHz, el transceiver es el CC1101, dispone de una potencia de transmisión de 20dBm como máximo, y las frecuencias disponibles son 315MHz, 433MHz, 868MHz y 915MHz, aunque esto depende de en qué región estemos. Por ejemplo, podremos clonar muy fácilmente la señal de mandos de garaje NICE, con el objetivo de abrir y cerrar nuestra puerta de garaje, también es compatible con muchos otros fabricantes siempre que usen las frecuencias estándar.

- RFID 125kHz: también vamos a poder usar este dispositivo para escanear tarjetas RFID, usa la frecuencia de 125kHz y modulación AM/OOK, además, permite codificación AKS y PSK. Las tarjetas que soporta este dispositivo son: EM400x, EM410x, EM420x, Pyramid, AWID, Viking, Jablotron, Paradox, PACStanley, Keri, Gallagher, Nexwatch.

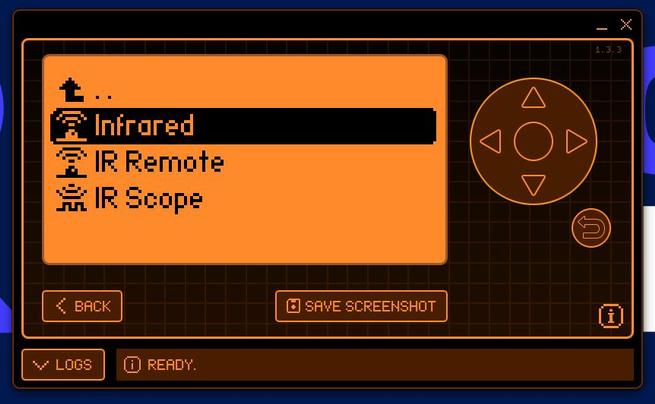

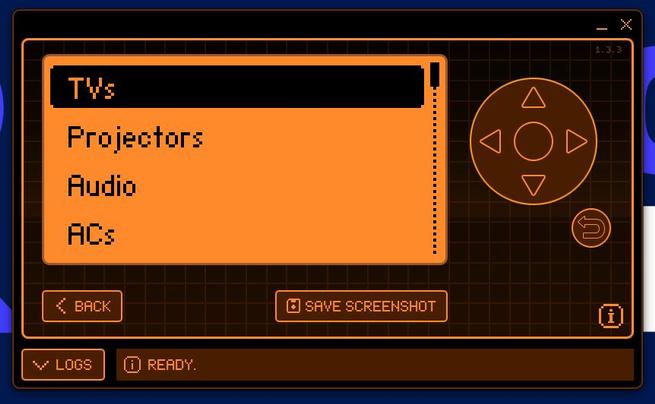

- Infrarrojos: también tenemos un puerto de infrarrojos para controlar AC, Smart TV y otros dispositivos. Soporta los siguientes protocolos: NEC family, Kaseikyo, RCA, RC5, RC6, Samsung, SIRC. Con esto podremos controlar cualquier dispositivo que use infrarrojos, por defecto el software ya tiene el control de muchos equipos, pero siempre podremos clonar los mandos a distancia de manera realmente sencilla.

- iButton 1-Wire: es compatible con los protocolos Dallas DS199x, DS1971, CYFRAL, Metakom, TM2004 y RW1990.

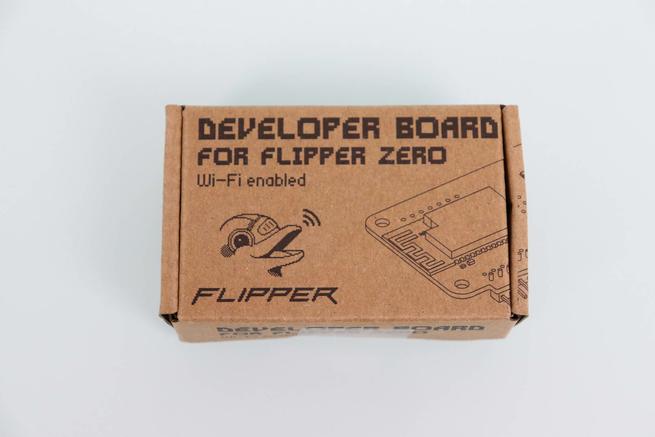

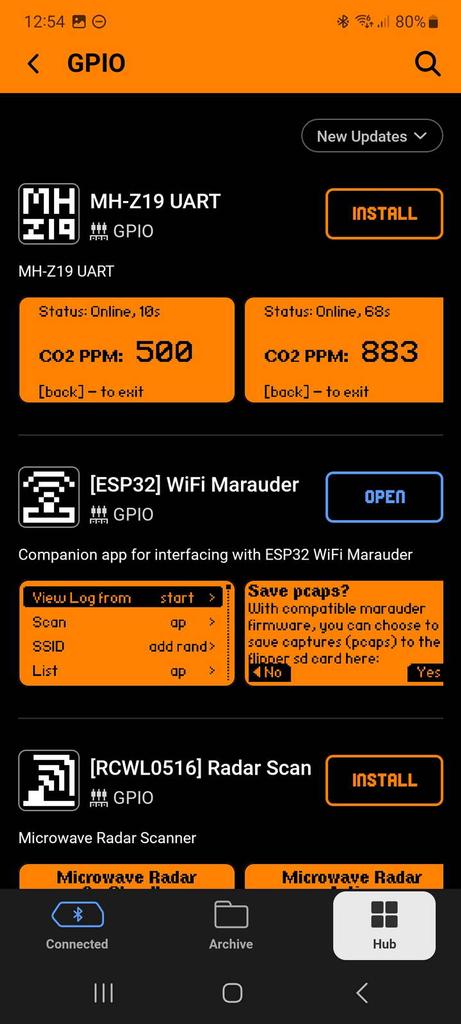

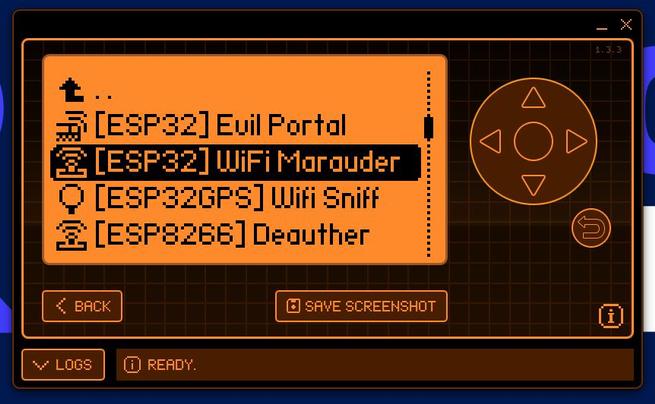

Lo único negativo de este pequeño dispositivo es que no incorpora conectividad WiFi de forma predeterminada, por lo que no podremos realizar auditorías Wi-Fi ya que no tenemos el hardware necesario. Si quieres incorporar la funcionalidad de Wi-Fi, tendrás que comprar la placa de desarrollo WiFi para Flipper Zero, y que se conecta directamente en los puertos GPIO. Este módulo opcional está basado en un módulo ESP32-S2, y nos permitirá realizar auditorías inalámbricas con el correspondiente software. Por ejemplo, podemos hacer capturas del handshake de las redes WiFi, hacer ataques de desautenticación, montar un AP falso y más. También podemos conectar el Flipper Zero directamente a Internet. Para que funcione la placa de desarrollo para auditorías, es necesario instalar el firmware Marauder, de lo contrario no tendrás casi opciones para exprimirla al máximo.

Tal y como podéis ver, el Flipper Zero es un equipo realmente interesante para hacer auditorías inalámbricas de cualquier tipo, aunque no viene con WiFi, se le puede añadir comprando la placa de desarrollo correspondiente, por lo que no tiene mayor problema excepto el tamaño, pero siempre se le puede quitar si no vas a hacer auditorías Wi-Fi.

Análisis externo

En la web oficial del Flipper Zero podemos comprar tanto el propio dispositivo, como también la placa de desarrollo para tener Wi-Fi, protectores de pantalla e incluso una funda de silicona para protegerlo adecuadamente. En RedesZone hemos comprado el kit completo, y os lo vamos a enseñar en detalle, con todo lo que incorpora cada caja.

Empezamos por el Flipper Zero, viene en una caja de pequeño tamaño, ya que el dispositivo es realmente pequeño. En la parte frontal veremos cómo es el equipo, y en la parte trasera tenemos las diferentes formas de comunicación con ellos, a través de la web, de Discord, Twitter, Facebook e Instagram. En uno de los laterales podemos ver que este equipo es una multiherramienta para educación, y justo en el lado contrario podemos ver las principales características inalámbricas que incorpora, como Sub-GHz, infrarrojos, RFID, GPIO, NFC, y el iButton. Por supuesto, no debemos olvidarnos de que también dispone de Bluetooth, y WiFi si compramos la correspondiente placa de desarrollo.

En el interior de la caja podemos ver que la actualización del firmware la podemos hacer a través de la web oficial, donde también tenemos el código fuente e incluso el manual de instrucciones. Por supuesto, tenemos una pegatina y también una pequeña guía de puesta en marcha. Con el fin de conectarlo al PC o cargarlo, viene un cable USB tipo A a USB tipo C, aunque es bastante corto, pero suficiente para ponerlo en cualquier puerto USB de nuestro PC.

El contenido de la caja del Flipper Zero es el siguiente:

- Flipper Zero.

- Cable USB tipo A a USB tipo C.

- Pegatina.

- Guía de puesta en marcha.

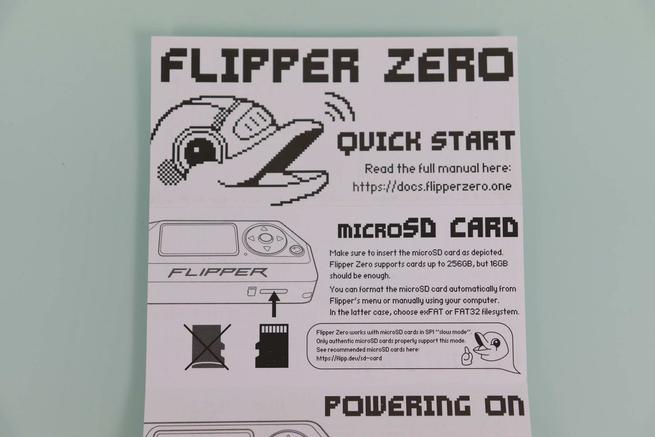

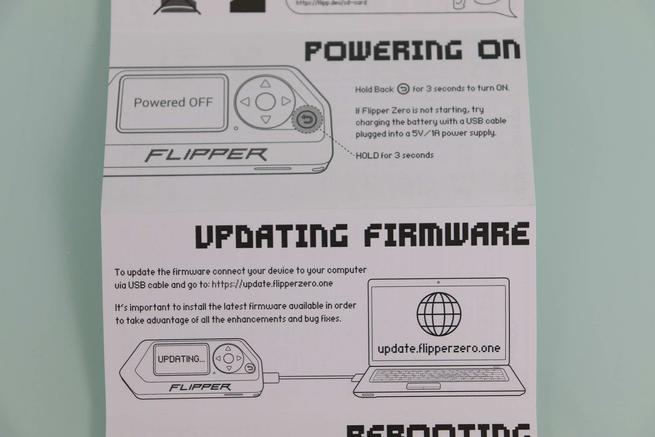

En la guía de puesta en marcha, podemos ver que el manual completo está disponible en su página web, también nos recomienda instalar una tarjeta micro SD de hasta 256GB para almacenar toda la información. No importa el formato que tenga la tarjeta micro SD, porque el software interno nos permitirá formatearlo sin problemas. Una vez que nos ha enseñado cómo introducir la tarjeta micro SD, podemos encender el dispositivo pulsando durante tres segundos el botón de «atrás», si no se enciende comprueba la batería o que esté conectado por cable. También nos guiará en cómo debemos actualizar el firmware vía cable USB, aunque puedes hacerlo a través del Bluetooth con el smartphone, nuestra recomendación es que uses siempre el ordenador, porque es mucho más rápido. En el caso de que necesites reiniciar el Flipper, debido a un bloqueo del sistema, o si has instalado un firmware beta que es poco estable, podrás reiniciar manteniendo pulsado el botón de «izquierda» más «atrás». Finalmente, nos recomendará diferentes enlaces con documentación, foros del dispositivo e incluso podemos ver el código fuente en GitHub.

Lo que más nos ha llamado la atención es su tamaño, y es que es realmente pequeño. En la parte frontal tendremos tanto la pantalla LCD, los diferentes botones para navegar por los menús, y también el botón de «atrás» que también sirve para encenderlo. Además, tenemos un pequeño LED que parpadeará cuando esté realizando algún tipo de ataque. En la parte inferior podemos encontrar el slot para tarjetas micro SD, recuerda que soporta hasta 256GB, pero creemos que con instalar una tarjeta de 16GB o 32GB es más que suficiente. En la parte superior encontraremos todos los puertos GPIO, aquí es donde tendrás que conectar la placa de desarrollo WiFi si quieres tener este tipo de conectividad.

En el lateral derecho encontraremos el puerto USB tipo C, tanto para conectarlo al PC como también para cargarlo, aunque no incluye ningún cargador, lo cierto es que vale cualquiera de un dispositivo móvil. En el lateral izquierdo encontraremos el puerto de infrarrojos para controlar cualquier dispositivo con esta tecnología. Finalmente, en la parte trasera podemos ver la versión de hardware del equipo, las características eléctricas para cargar el equipo, así como otros pines GPIO.

Si compramos el protector de pantalla, debes saber que entran un total de tres protectores de pantalla y no solamente uno. El proceso para ponerlo lo tenemos en la parte trasera, no obstante, es exactamente igual que poner cualquier protector de pantalla a un móvil. Respecto a la funda de silicona, tiene un tacto muy agradable, y sin lugar a dudas evitará que se golpee y se rompa si se nos cae, ya que recubre perfectamente todas las esquinas. Si vas a mover mucho el dispositivo, te recomendamos comprar ambos accesorios.

En el caso de la placa de desarrollo WiFi, en la parte frontal de la caja podemos ver que gracias a esto podremos tener conectividad WiFi. En el interior de la caja podemos ver la placa perfectamente protegida con un acolchado, perfecto para que no sufra daños en el transporte.

En la parte frontal de la placa podemos ver toda la circuitería, y podemos ver que es la primera versión del módulo Wi-FI para el Flipper. Lo más importante es colocar correctamente la placa en el Flipper, ya que tiene una posición determinada que debe coincidir perfectamente. ¿Puedo usar la funda de silicona y la placa Wi-Fi? Sí, está perfectamente diseñado para que sea compatible, no hay ningún problema, solamente asegúrate de introducir los pines hasta el tope. En esta zona frontal encontraremos un botón de RESET y un botón de BOOT, el botón de BOOT es fundamental para poder flashear el firmware Marauder a la placa, el proceso sería el siguiente:

- Descargar el firmware Marauder desde este GitHub.

- Mantienes pulsado el botón de BOOT.

- Conectar vía USB tipo C a tipo A la placa al ordenador (solo la placa, sin conectarla al Flipper).

- Sueltas el botón de BOOT después de 3 segundos.

- Ejecutas el instalador de Marauder y sigues los pasos.

Una vez terminado, ya tendremos el software necesario para empezar con las auditorías WiFi.

En la parte trasera de esta placa podemos ver también los diferentes pines, e incluso datos específicos

Como habéis podido ver, este equipo es realmente pequeño, y gracias a los accesorios que podemos comprar de manera opcional, le dotaremos de conexión Wi-Fi, de seguridad frente a golpes, y también frente a posibles rayones en la pantalla. Ahora os vamos a enseñar las opciones de configuración que disponemos en el firmware predeterminado, el cual es bastante básico y realmente extraeremos el potencial si instalamos firmwares alternativos mucho más completos.

Opciones del firmware predeterminado

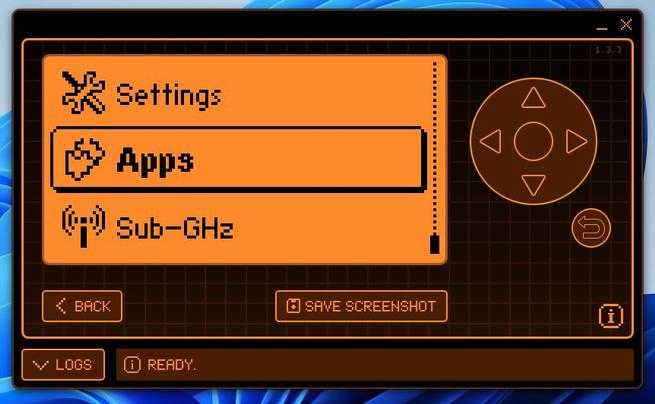

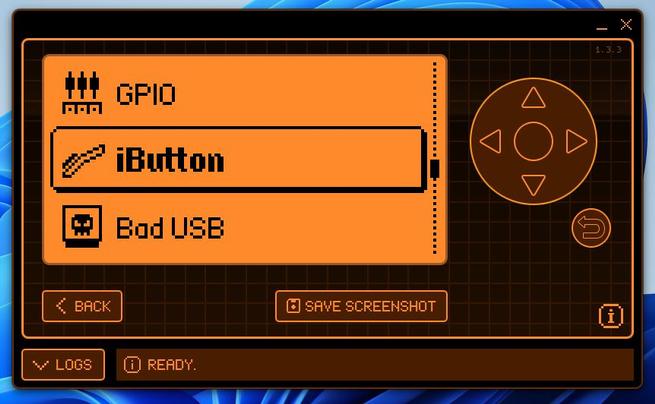

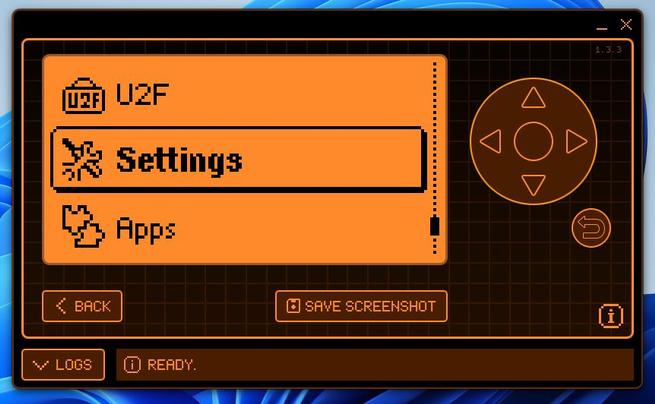

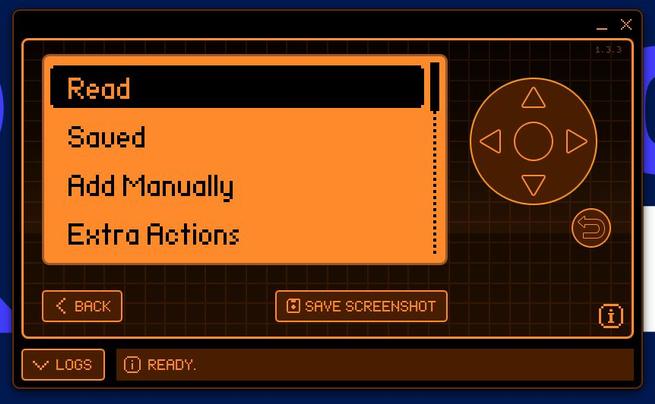

El firmware predeterminado nos permitirá realizar ciertas acciones con el dispositivo, pero es necesario que instalemos aplicaciones adicionales para exprimirlo al máximo, de lo contrario, no estaremos aprovechando todas sus posibilidades. Podemos gestionarlo a través de Android usando Bluetooth, o bien a través de nuestro ordenador con el programa qFlipper. En ambos programas, tendremos las mismas opciones y posibilidades, excepto instalar aplicaciones adicionales que solamente lo podemos hacer a través de Android de manera sencilla.

Android

La aplicación oficial de este equipo se llama Flipper Mobile App, y lo único que hace es comunicarse por Bluetooth con el Flipper Zero y obtener el estado general del dispositivo, así como comprobar la versión de firmware e instalar la última versión si fuera necesario, instalar aplicaciones adicionales para exprimirlo, y también controlarlo de forma remota. Aunque es muy sencillo controlarlo con la app, lo cierto es que tiene un cierto «lag» que lo hace bastante incómodo, y finalmente usarás los botones físicos a no ser que quieras tenerlo oculto. La aplicación oficial la podéis descargar directamente desde Google Play:

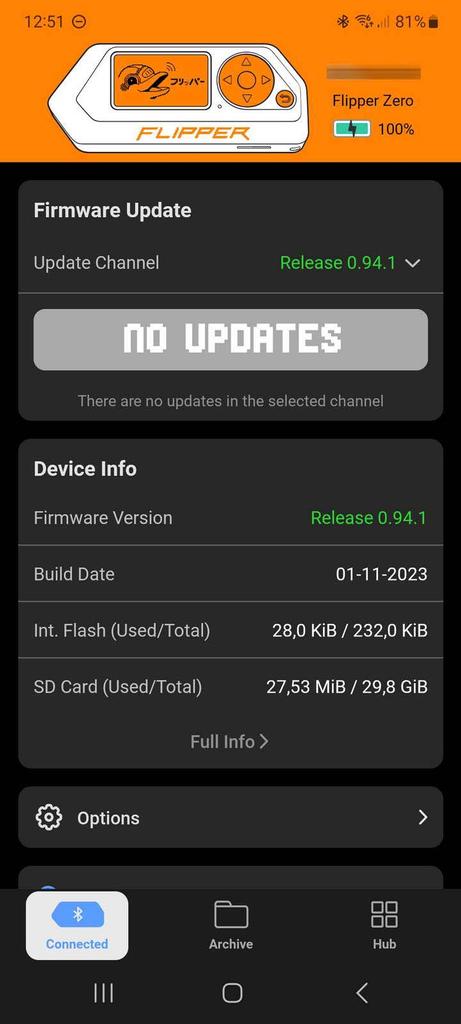

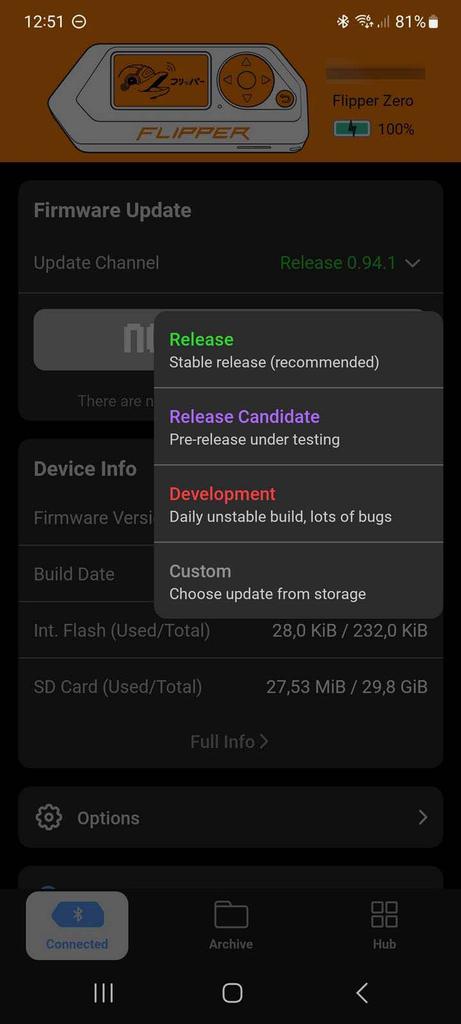

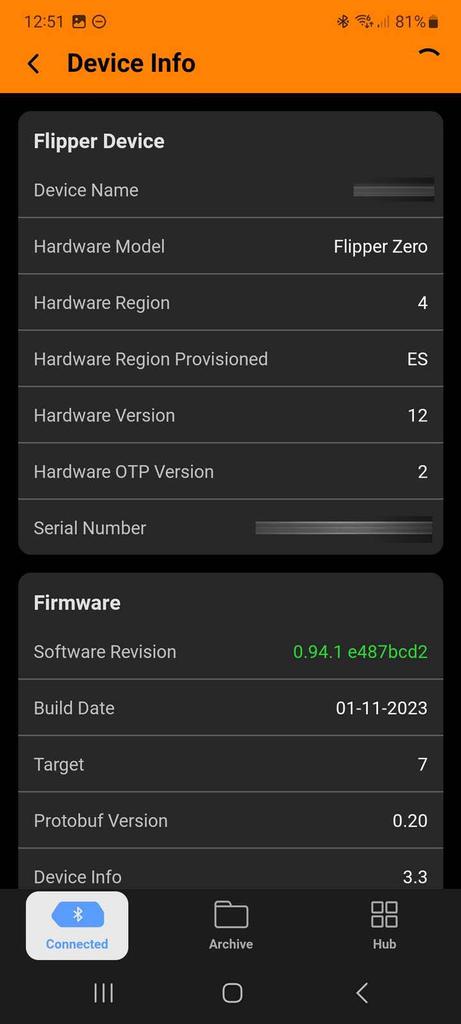

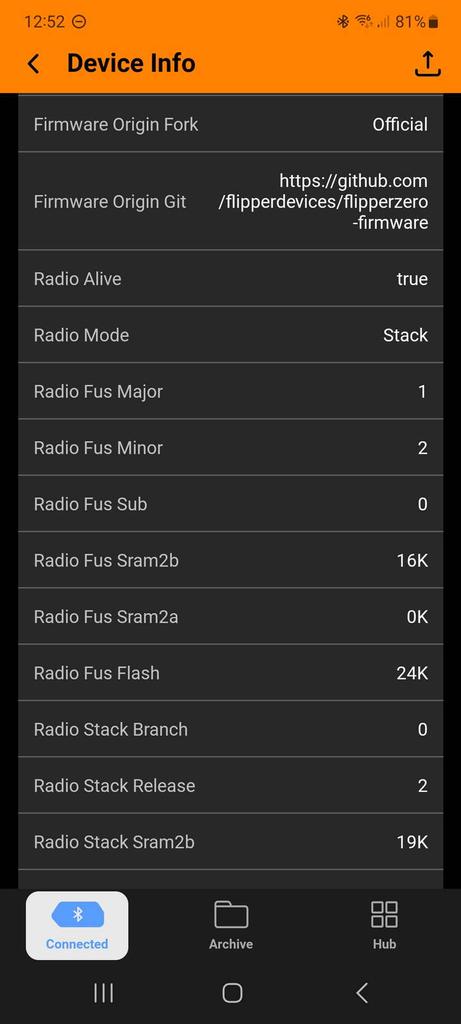

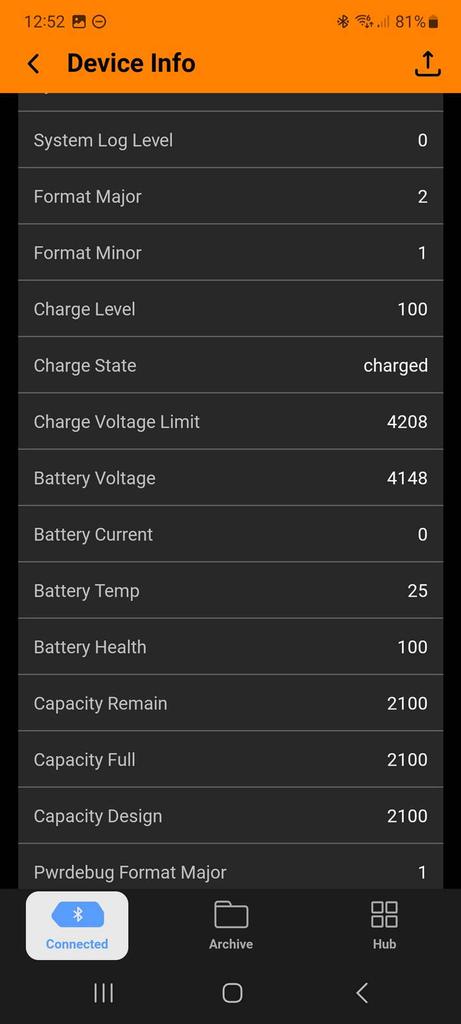

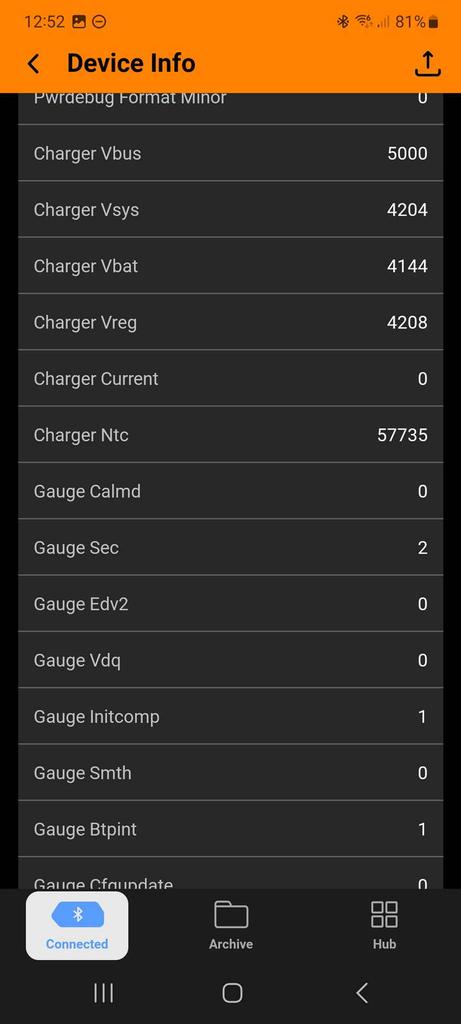

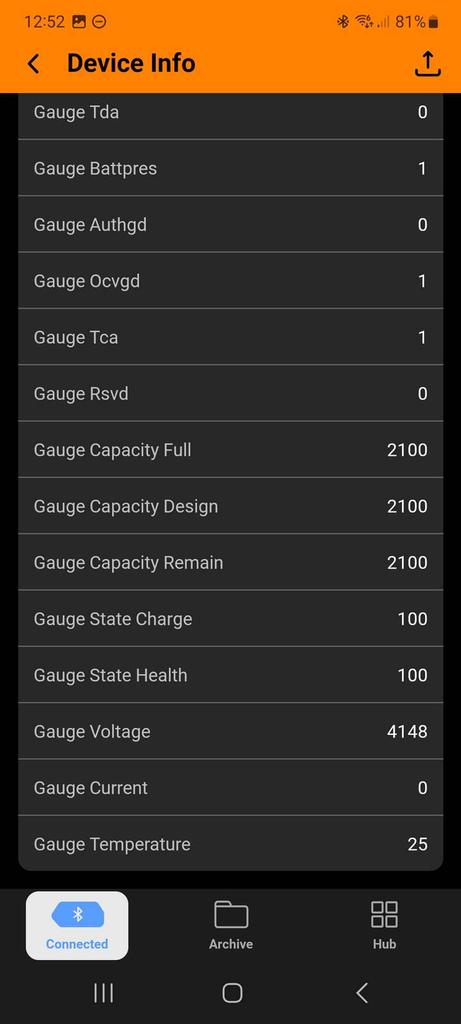

Una vez instalada, y si hemos activado el Bluetooth y la ubicación, podremos conectarnos al Flipper, no sin antes habilitar el Bluetooth a través de la sección de «Ajustes» del equipo. Una vez que nos hayamos conectado, podemos ver el estado general, la batería, si hay actualizaciones del firmware, así como la memoria flash usada y total, y el estado de la tarjeta micro SD. En la sección de «Update channel» podemos elegir las versiones beta del firmware, las cuales tendrán novedades interesantes, pero seguramente tengan muchos bugs, por lo que es recomendable no usarlas. También podemos flashear un firmware personalizado desde el móvil, pero te recomendamos usar mejor un PC porque será más rápido el proceso. En la sección de «Device Info» podemos ver todas las características a nivel de hardware del equipo.

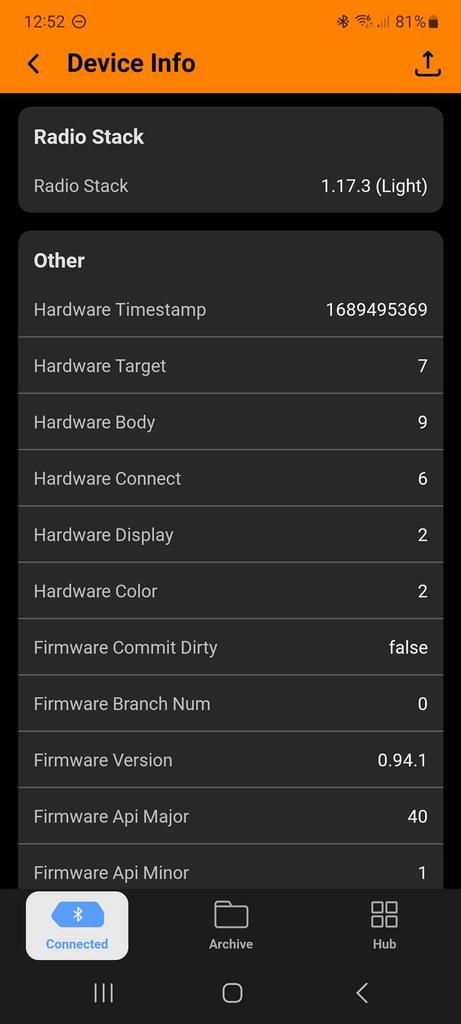

También podemos ver toda la información relativa al hardware, la radio, el estado de la batería a bajo nivel etc. En la sección de «Device Info» es donde tenemos toda la información relacionada con el dispositivo.

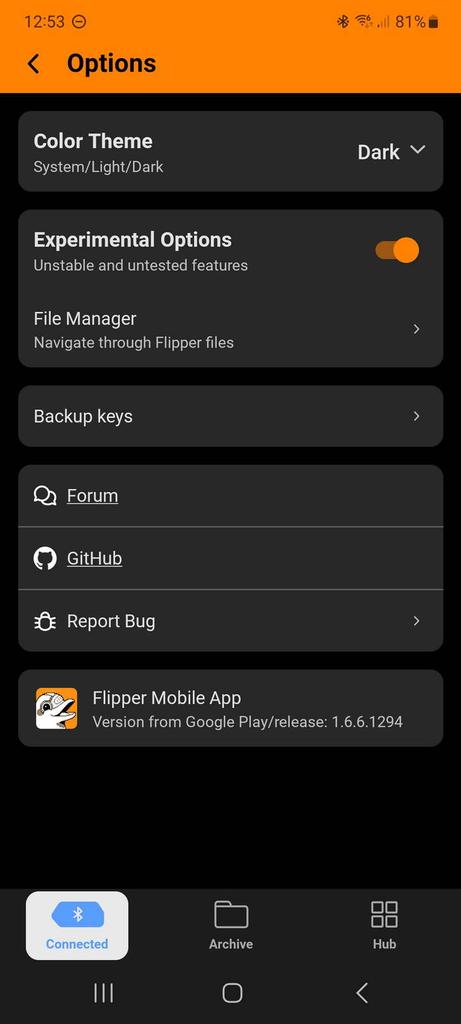

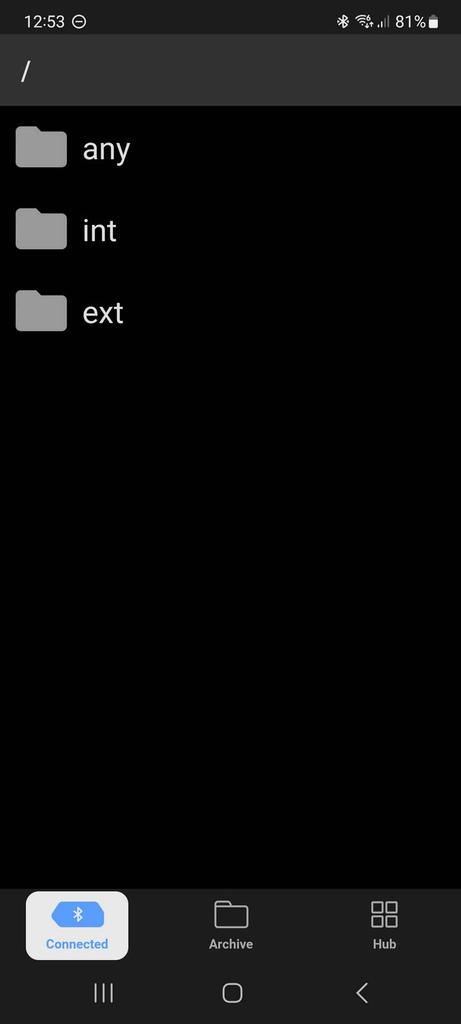

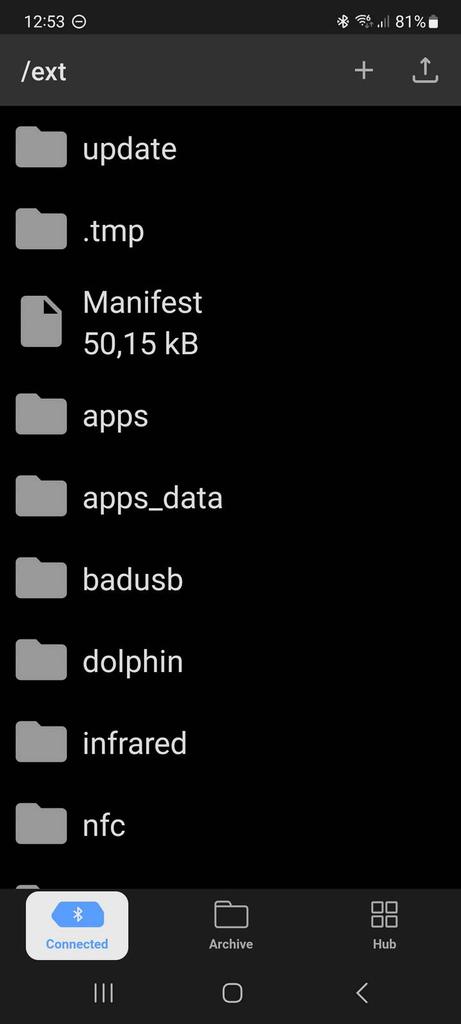

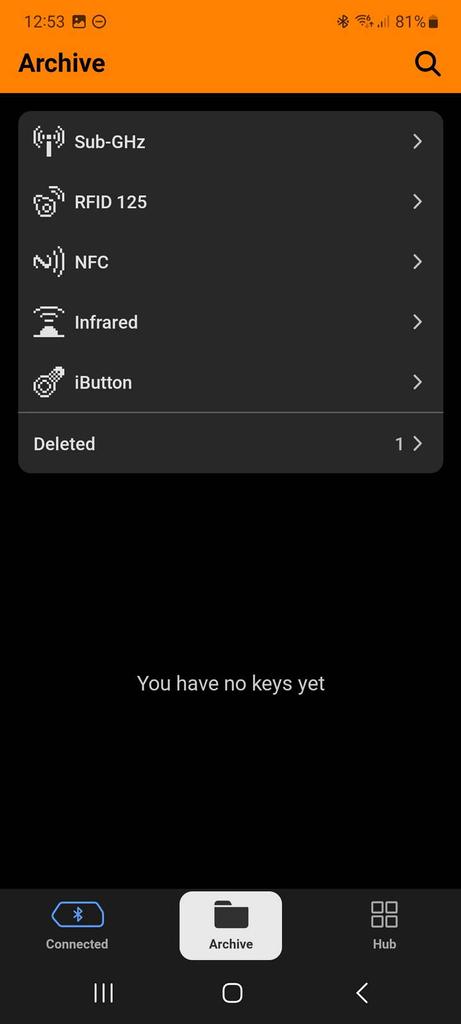

En el menú de «Options» podemos cambiar el tema de la app, habilitar las opciones experimentales y también abrir el gestor de archivos, donde podremos entrar tanto en la memoria interna del equipo como en la externa (la tarjeta micro SD). En el menú de «Archive» es donde podemos guardar todas las claves capturadas con el dispositivo.

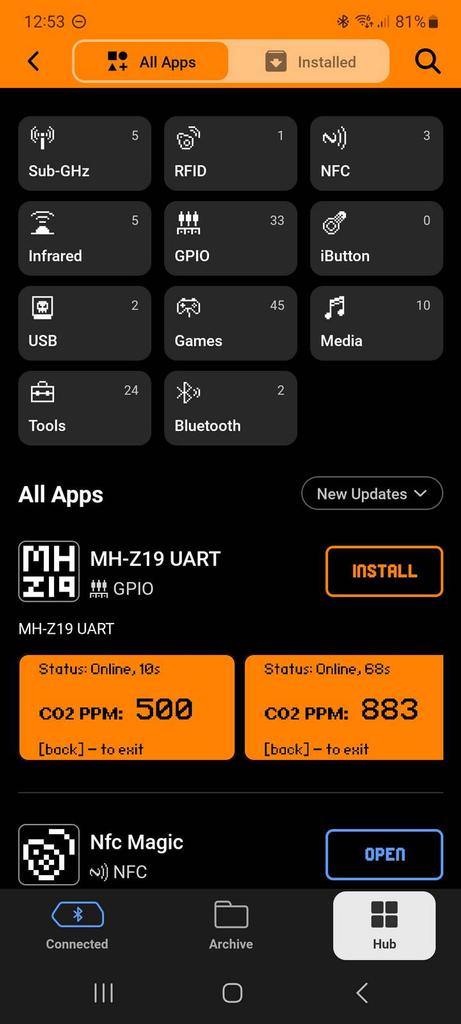

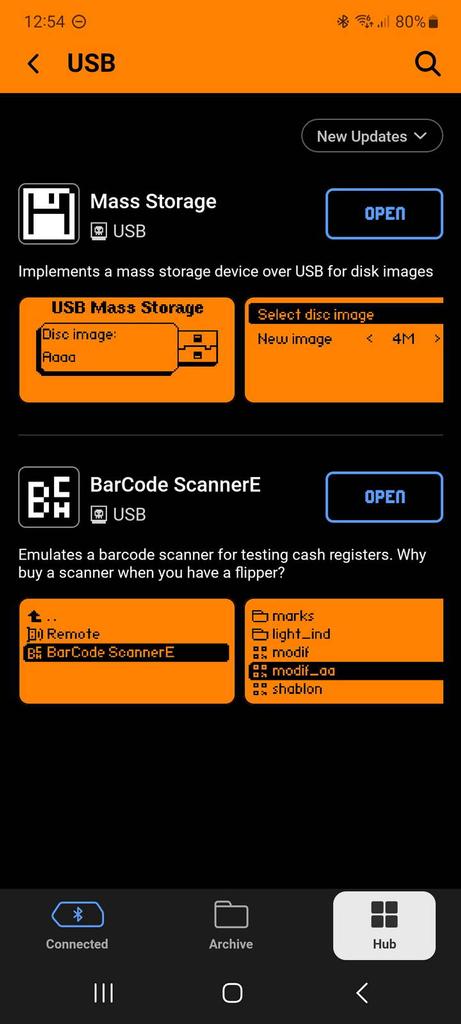

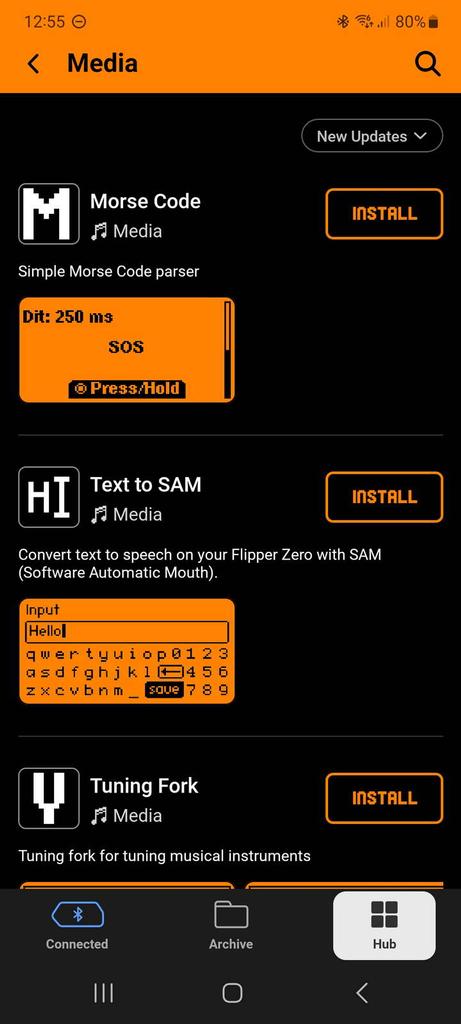

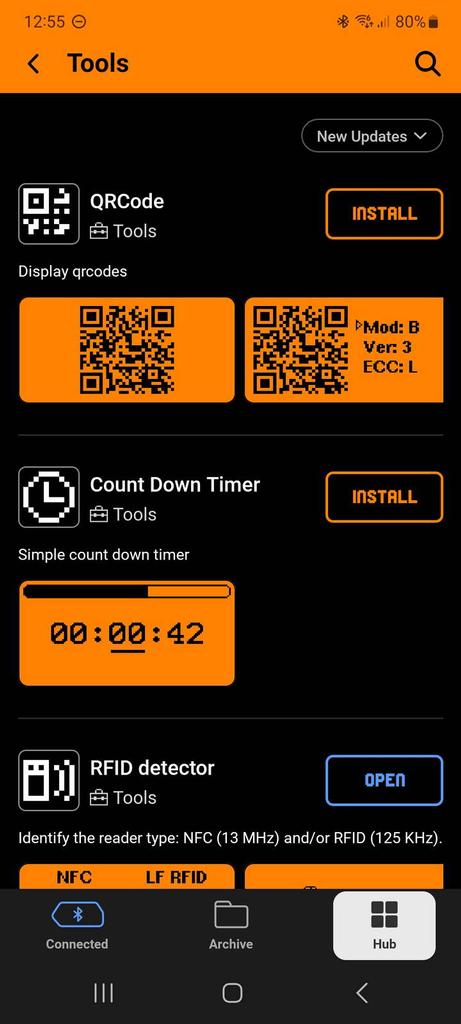

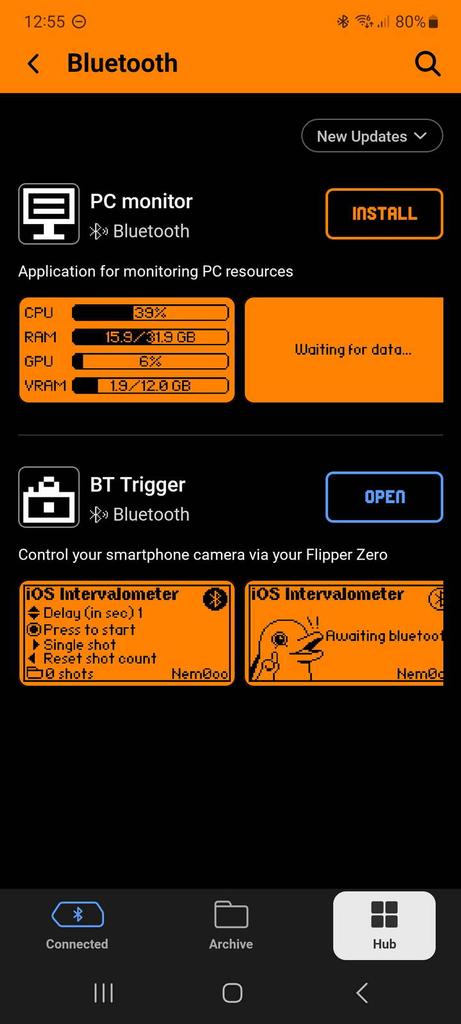

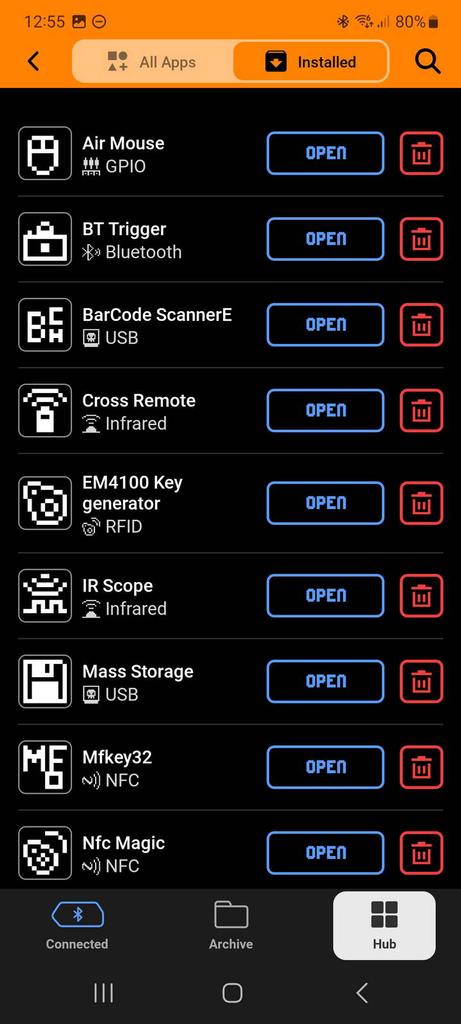

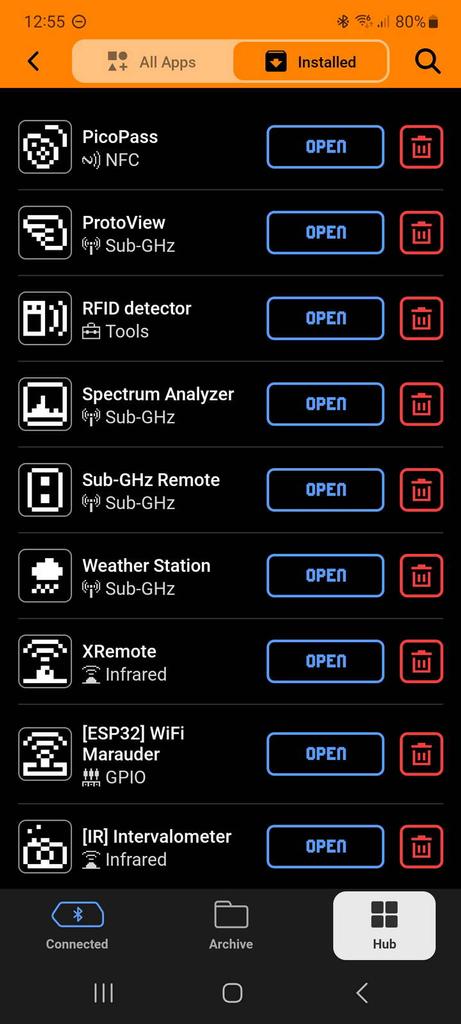

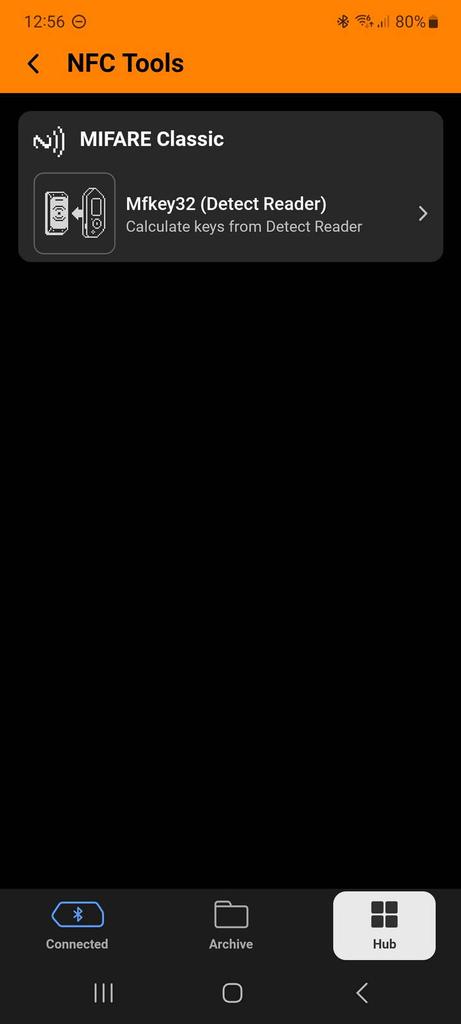

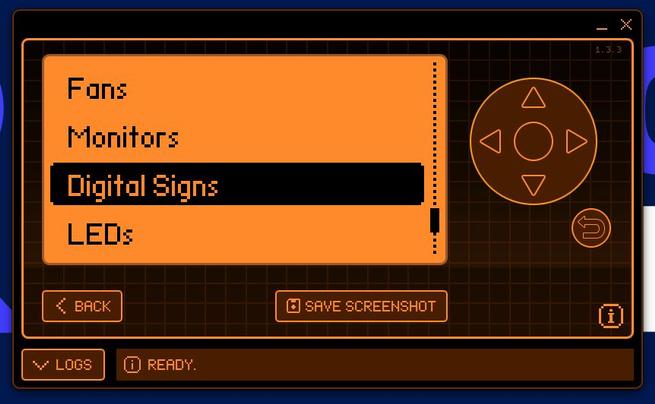

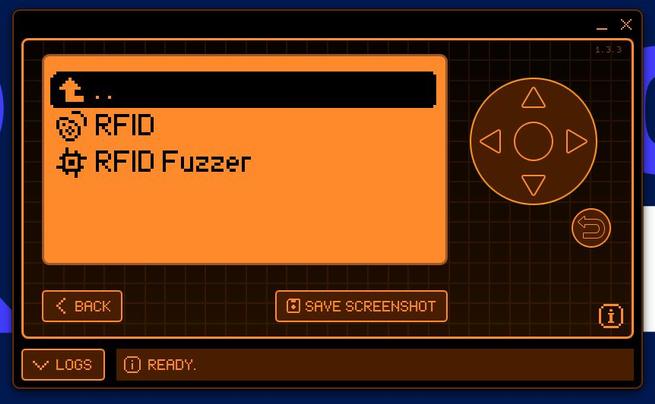

En la sección de «Hub» es donde podemos ver todas las aplicaciones que podemos instalar, y también todas las que tenemos instaladas. Como hay decenas de aplicaciones, están en diferentes categorías para encontrar más rápidamente lo que necesitemos. Tenemos las categorías de Sub-GHz, RFID, NFC, infrarrojos, GPIO, USB, Games, Media, Tools y Bluetooth.

La instalación es tan sencilla como pulsar «Install» y esperar unos segundos, ya que la mayoría de las apps ocupan muy poco espacio. También podremos actualizar las aplicaciones en cualquier momento y eliminarlas, todo desde estos menús.

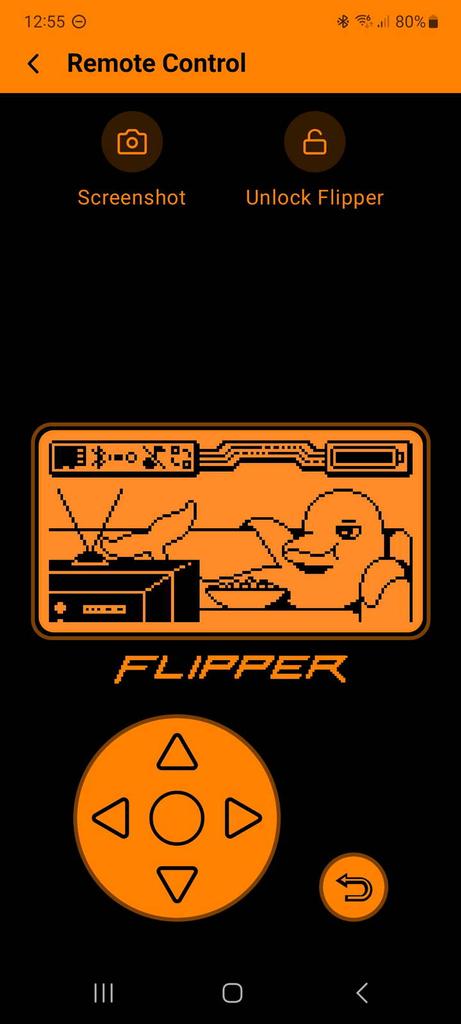

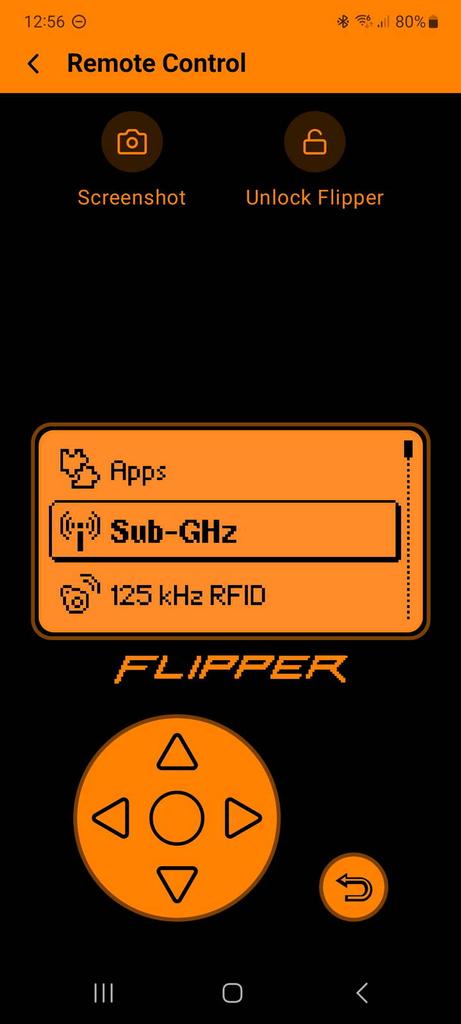

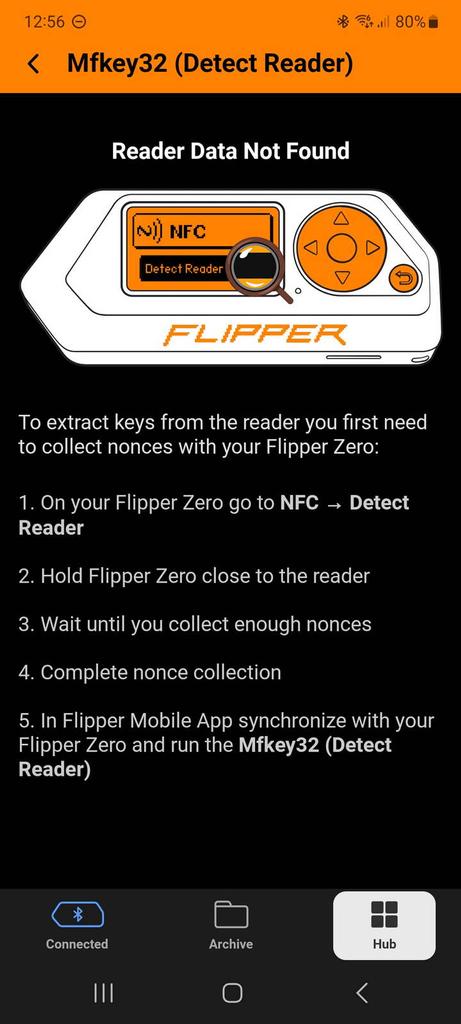

En la sección de «Remote control» tenemos la posibilidad de controlar a través de Bluetooth el dispositivo, podemos tener el Flipper en la mochila, y empezar a interactuar con nuestro smartphone de manera sigilosa. También podemos tomar capturas de pantalla y desbloquear el equipo. Un aspecto que debemos destacar, es que el control es bastante incómodo, porque las órdenes tardan en llegar, hay un cierto retraso y no es instantáneo, por lo que debes tenerlo en cuenta. Finalmente, tenemos una app llamada MIFARE Classic que es básicamente un detector de lectores de NFC, con el que podremos extraer las claves.

Tal y como habéis visto, tenemos muchas opciones de configuración y posibilidades con la app oficial, no obstante, en cuenta que cualquier orden se retrasará un poco debido al uso del Bluetooth, es algo que debes tener en cuenta.

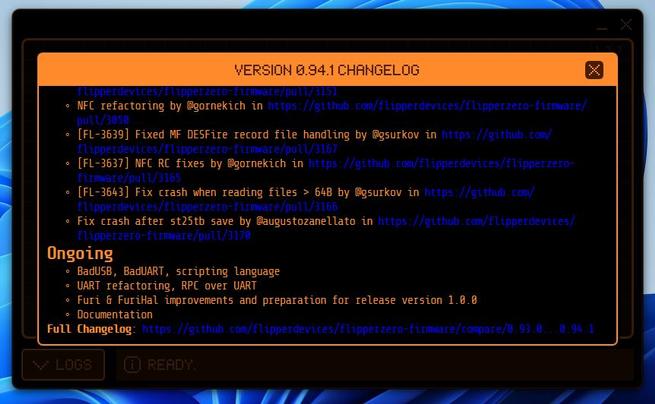

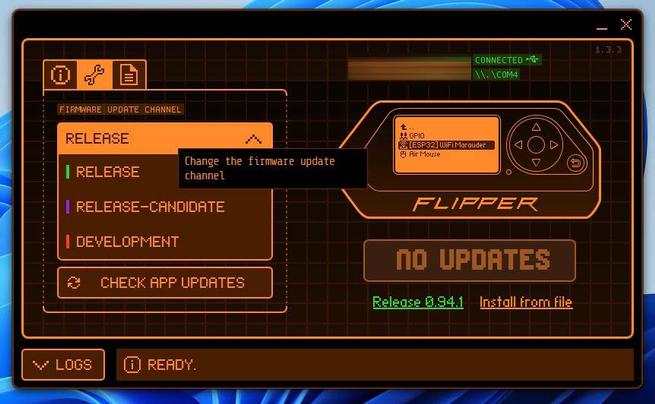

Windows

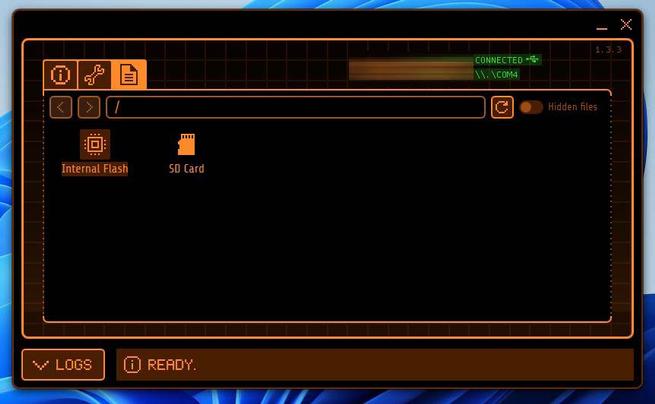

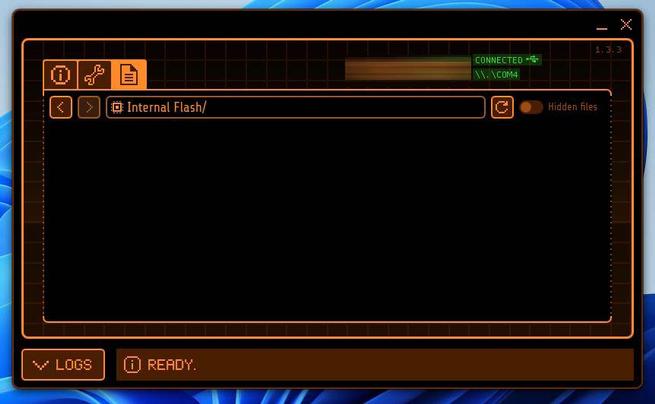

El programa para Windows y macOS lo podemos descargar directamente desde la web oficial, la interfaz gráfica de usuario es bastante diferente con la app de Android, pero en esencia podemos hacer exactamente lo mismo, excepto instalar las aplicaciones desde la «tienda» de aplicaciones. En el menú principal veremos el estado en general, con la versión de firmware, fecha de compilación, el estado de la micro SD, estado de la base de datos, hardware y la versión del firmware de la parte de radio. También podemos ver el listado de cambios del último firmware. En la sección de «herramientas» podemos elegir las diferentes ramas del firmware, así como hacer un backup, restauración completa, borrado y también reinstalarlo. Por supuesto, podemos comprobar si hay actualizaciones o no del firmware.

Desde el gestor de archivos podemos acceder tanto a la memoria flash interna, como también a la tarjeta micro SD del dispositivo. En esta última memoria, es donde tendremos todas las aplicaciones instaladas, las claves capturadas etc.

Lo mejor del programa para Windows y macOS es que podemos controlar el Flipper en tiempo real, sin ningún tipo de retardo como sí ocurre con el móvil vía Bluetooth. Desde aquí podremos acceder a todos y cada uno de los menús disponibles, y también a las aplicaciones instaladas para realizar diferentes auditorías.

Si quieres saber todos los menús y opciones que tenemos disponibles, podéis ver nuestro completo vídeo en YouTube:

Tal y como habéis podido ver, disponemos de una gran cantidad de opciones y posibilidades con el firmware predeterminado, pero tendremos aún más opciones con firmwares de terceros.

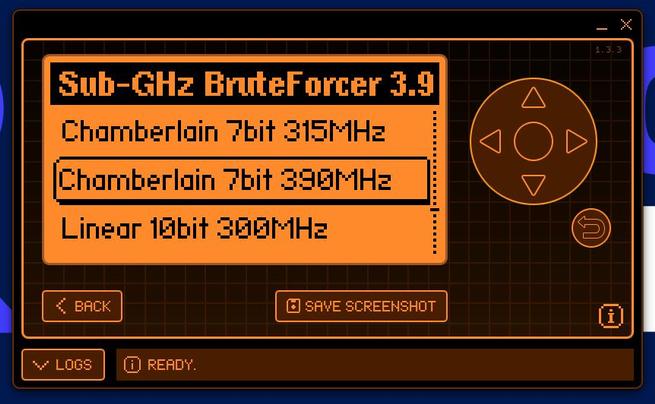

Instalación de un firmware de terceros y posibilidades

Lo mejor de este dispositivo es que vamos a poder utilizar diferentes firmwares de terceros, los cuales disponen de software preinstalado y listo para empezar a funcionar. Existe un firmware que se llama flipperzero-firmware-wPlugins que básicamente usa el firmware original, pero se encarga de instalarle todo el software necesario para exprimirlo al máximo. De hecho, uno de los requisitos de este firmware es que debemos instalarlo «encima» del firmware original para que funcione adecuadamente.

Uno de los más populares es unleashed-firmware. Este firmware es un fork del firmware oficial que ya viene con el Flipper Zero, el objetivo de este firmware es que es muy estable, incorpora nuevas características y mejoras que el original no tiene, además, dispone de una gran cantidad de software instalado por defecto, para empezar a realizar todas las auditorías. Por ejemplo, algunas de sus principales características son que dispone de actualizaciones muy estables, también dispone de soporte para Rolling Code en los Sub-GHz, tiene la función de BLE Spam, la posibilidad de hacer spoofing en WiFi y muchas aplicaciones preinstaladas.

Otro firmware muy completo es el Xtreme-Firmware, este es uno de los más completos, y el que tenemos instalado nosotros actualmente. Este firmware trae instaladas todas las aplicaciones que existen, se han centrado en proporcionar una gran estabilidad para evitar cierres inesperados, y también nos permitirá personalizar al máximo las animaciones, iconos y todo lo que nosotros queramos a nivel visual. Este firmware dispone de actualizaciones muy estables, soporte para rolling code, BLE Spam, Bad Keyboard tanto vía USB como Bluetooth, podemos usar la app de gestión para configurarlo, permite hacer spoofing, permite bloquear el arranque para que nadie pueda usarlo, buscador de archivos integrado y también permite instalar aplicaciones de terceros.

Como podéis ver, hay tres firmwares interesantes que podemos instalar, la forma de instalación es realmente sencilla, sobre todo en el caso de Xtreme-Firmware podemos hacerlo directamente a través del navegador web, entrando en su web oficial y siguiendo los pasos. Una vez instalado, tendremos a nuestra disposición todas las opciones de auditorías. A continuación, os vamos a explicar algunas cosas que podremos hacer con este dispositivo.

Wi-Fi

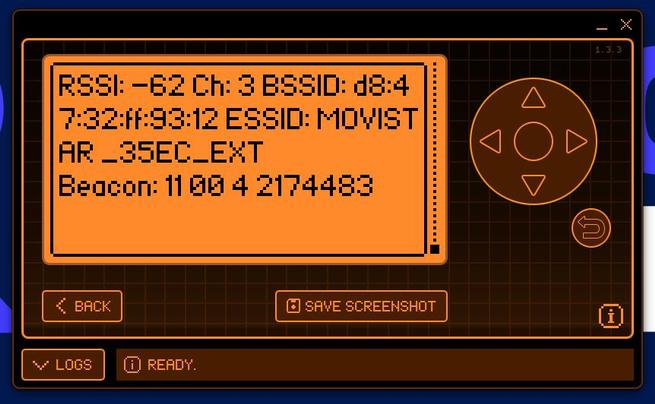

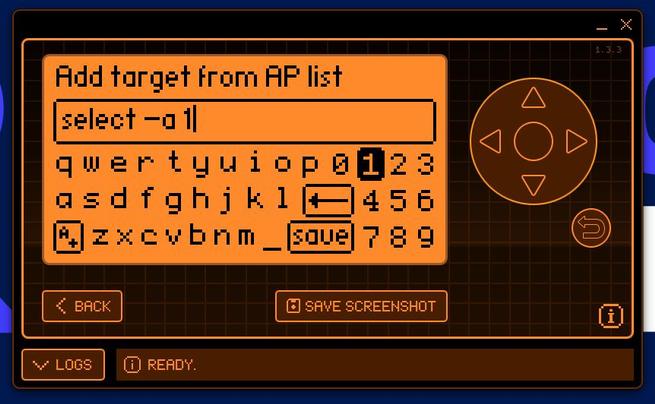

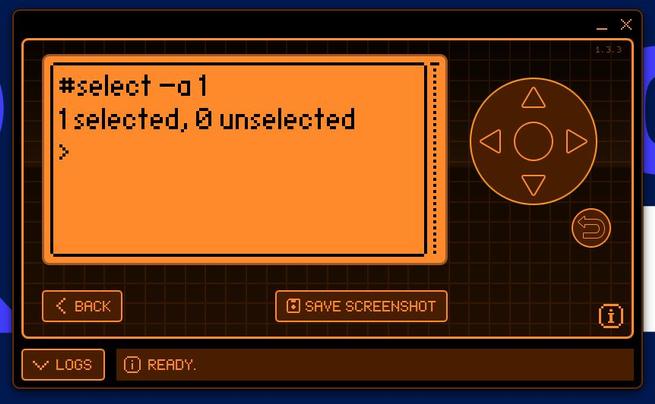

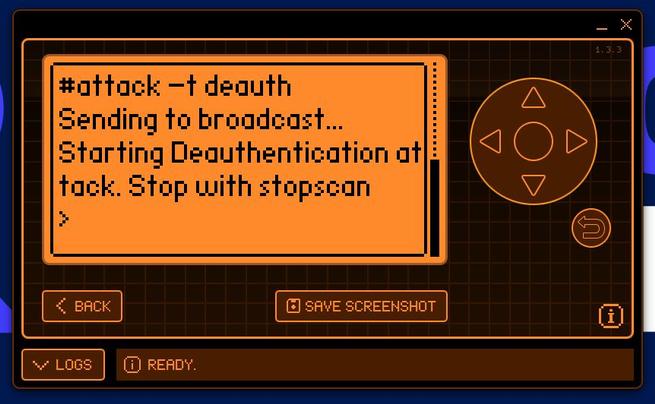

Si has comprado la placa de Wi-Fi para este Flipper Zero, podrás realizar diferentes ataques a las redes inalámbricas, aunque ya os anticipamos que no se acerca a lo que podemos hacer con un ordenador portátil, una tarjeta que soporte modo monitor, y toda la suite de Aircrack-ng a nuestra disposición. Con este dispositivo podremos hacer los siguientes ataques:

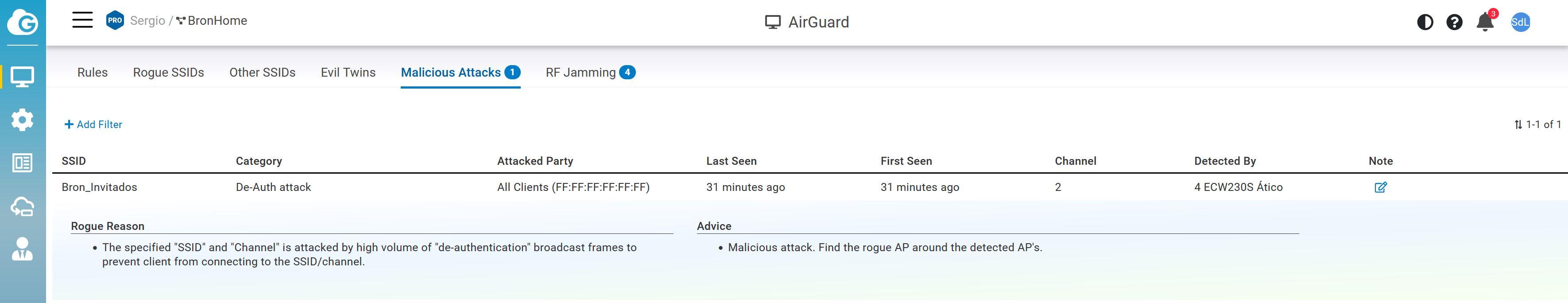

- Ataque de desautenticación: este ataque consiste en desautenticar a los clientes inalámbricos de cualquier red Wi-Fi de 2.4GHz que nosotros seleccionemos. Podremos «echar» a todos los clientes, para dejar inoperativa la red WiFi. También podrías usar este ataque en conjunción con capturar el pmkid del WPA2, para posteriormente crackear el handshake en un PC.

- Ataque probe: este ataque consiste en ver las redes WiFi ocultas, se encargará de monitorizar los clientes que haya en las diferentes redes y enviar diferentes paquetes, con el objetivo de que las redes ocultas nos aparezcan en el listado, para posteriormente atacarlas.

- Ataque Rickroll: este ataque consiste en levantar diferentes SSID con diferentes nombres predeterminados, que se corresponden con una canción. Es decir, no sirve para absolutamente nada, solamente para hacer la gracia.

- Wardrive: esto lo que hace es correlacionar las redes WiFi con el posicionamiento GPS, es necesario colocar un dispositivo externo de GPS ya que el Flipper no tiene esta funcionalidad.

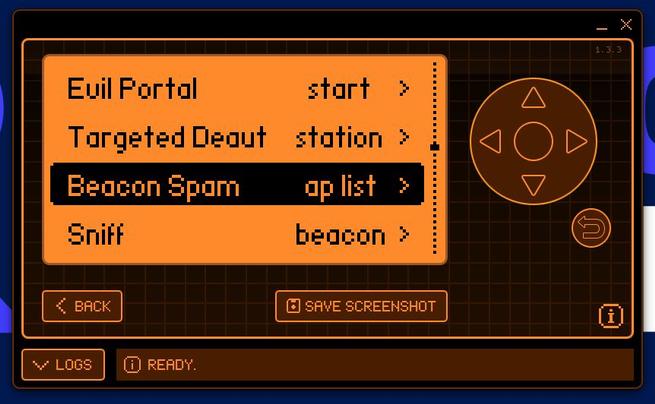

- Evil Portal: este ataque consiste en montar un AP falso, y crear una web en html simulando que sea un servicio como Google, y así robar las credenciales de usuario. Para poder hacer este ataque, es necesario descargarse plantillas y ponerlas en el Flipper, para que funcione correctamente y levantar el servidor web para mostrar esa web que hemos diseñado.

- Beacon spam: podemos generar los SSID que nosotros queramos, es como el rickroll pero debemos configurarlo.

- Sniff: podemos capturar diferentes tipos de paquetes y mostrarlos en pantalla, y también podemos almacenarlos para posteriormente estudiarlos. Podemos capturar paquetes beacon, deauth, pmkid, probe, pwnagotchi sniff que básicamente es para capturar el handshake de WPA y posteriormente crackearlo.

Tal y como podéis ver, tenemos muchos ataques a las redes WiFi disponibles en este dispositivo, pero aún tenemos mucho más.

Bluetooth

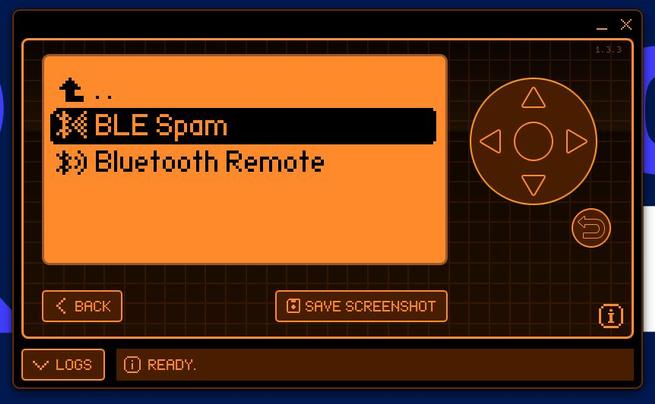

Podemos usar el Bluetooth de este dispositivo para conectarnos desde un smartphone y usar la app oficial para controlarlo, pero también podemos hacer uso de este Bluetooth para:

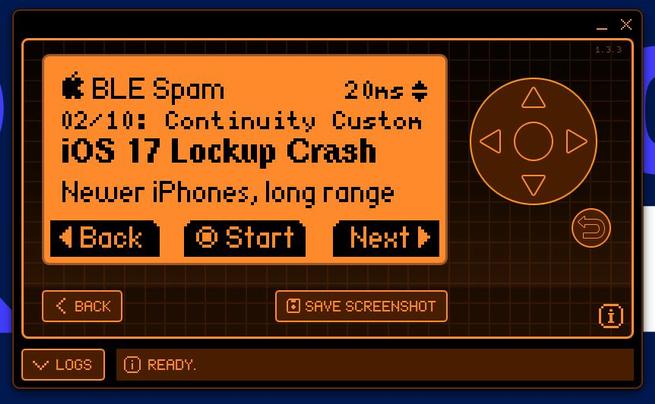

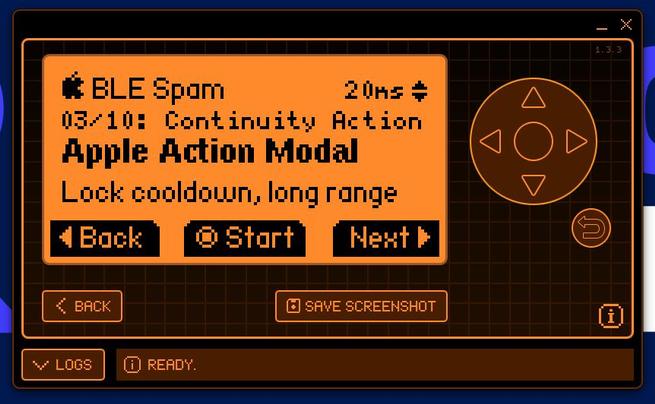

- BLE Spam: este ataque consiste en enviar a todos los dispositivos cercanos una petición de conexión, en el móvil nos saldrá múltiples intentos de conexión de diferentes auriculares y cascos por Bluetooth. Hay algunos ataques dirigidos específicamente a iPhone, ya que podríamos llegar a bloquearlos.

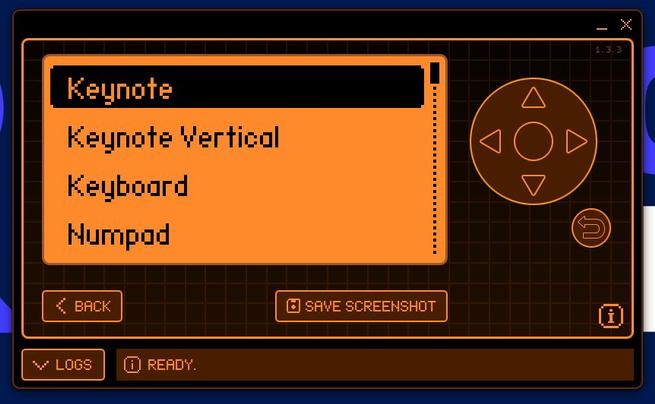

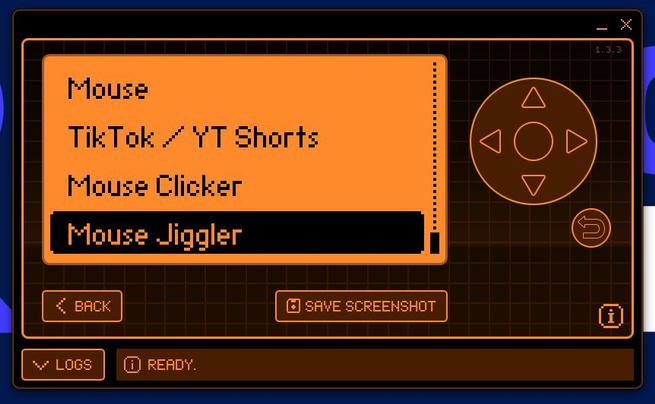

- Bluetooth remote: esto nos permitirá conectar el Flipper a un ordenador y usarlo como «Bad Keyboard», es decir, ejecutar diferentes comandos e incluso controlarlo remotamente. También podemos controlar un smartphone, ya sea para escribir, navegar por los diferentes menús, así como poder hacer fotografías remotamente de manera sencilla. ¿Alguna vez habéis necesitado un mando a distancia para hacer fotos con vuestro móvil? El Flipper sirve para esto perfectamente. Puede simular tanto un teclado con las flechas de posición, un teclado completo, un ratón para movernos por diferentes menús así como que también podamos hacer clic. Si necesitas controlar otros dispositivos por Bluetooth, esto te servirá perfectamente.

El Bluetooth es uno de los protocolos inalámbricos más usados, y el Flipper nos permitirá realizar diferentes tipos de ataques, e incluso simular un teclado para ejecutar diferentes órdenes que nosotros le demos.

Infrarrojos

Este dispositivo incluye infrarrojos en uno de los laterales, de forma predeterminada podemos encender o apagar la TV, AC, luces y mucho más que tenemos en la base de datos incorporada. Si por algún motivo no funciona, siempre vamos a poder «clonar» la funcionalidad del mando, con el objetivo de poder controlar el equipo en cuestión. Nosotros hemos probado los infrarrojos tanto con un AC como una Smart TV y el funcionamiento ha sido bueno en todo momento, aunque lógicamente los controles más avanzados no funcionarán, pero sí podemos clonar la señal y posteriormente asignarle una acción.

Una vez que hayamos guardado una acción, podremos ejecutarla en cualquier momento a través del listado que nos proporciona a través de la pantalla. Usar esto para una emergencia es perfectamente válido, aunque lo más habitual será usar el mando original directamente.

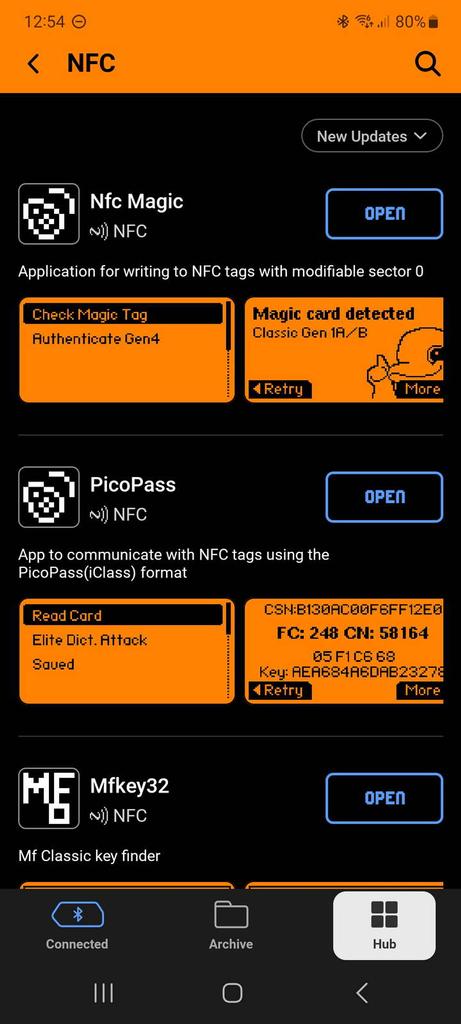

NFC

La tecnología NFC es ampliamente utilizada para las tarjetas inteligentes para el transporte público, tarjetas de acceso, tags, e incluso para pagos con contactless. Algunas tarjetas son muy complejas y soportan cifrado, autenticación reforzada etc. Flipper es capaz de leer el NFC, guardar la información leída, y también emular tarjetas NFC, aunque lógicamente hay muchas cosas que no se pueden hacer como «clonar» tan fácilmente una tarjeta de crédito. Las funciones del Flipper son las de leer los datos de la tarjeta (es capaz de leer el UID, SAK, ATQA y datos almacenados), ejecutar un ataque MFKey32 para recolecciones datos, guardar la tarjeta NFC para posteriormente emularla, ejecutar un script o plugin para realizar acciones adicionales, y también podemos generar una tarjeta NFC con el propio Flipper Zero.

Solamente podremos leer tarjetas NFC y emularlas, si usan una tecnología muy antigua, por ejemplo, las tarjetas contactless no permiten leer íntegramente todos los datos de la tarjeta para poder ser replicados, por cuestiones de seguridad. Hoy en día la mayoría de las tarjetas bancarias no se pueden clonar, si lo intentas podrás obtener el identificador único nada más, pero nunca «clonarla».

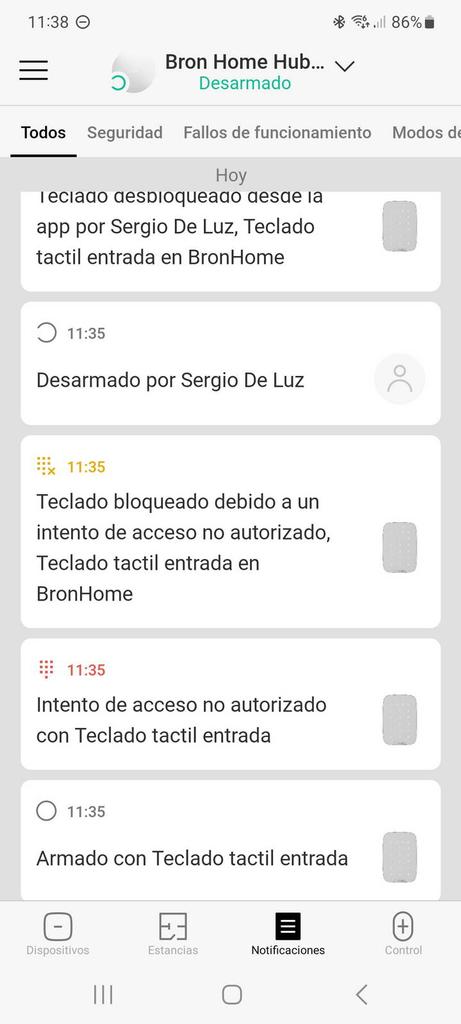

Una prueba que hemos realizado es intentar «clonar» las tarjetas NFC de la alarma de Ajax Systems, y usar el Flipper Zero para armar y desarmar la alarma a través del teclado KeyPad del fabricante. La clonación ha funcionado correctamente, el Flipper es capaz de detectar que usa tecnología MIFARE/DESFire, y es posible emularla, sin embargo, el teclado KeyPad va a detectarlo y se va a bloquear automáticamente, y hará un salto de alarma, avisándonos de que ha ocurrido un evento de seguridad.

El dispositivo Flipper también tiene una opción de «Detectar lector», el resultado es el mismo, el KeyPad detecta que estamos intentando leer el lector y automáticamente saltará la alarma y se desconectará para evitar que alguien lo hackee. En nuestro caso, lo hemos intentado varias veces y no es posible desarmar la alarma. Además, algo que nos ha ocurrido es que cuando hemos clonado la tarjeta, luego al intentar volver a usarla no ha funcionado, es como si el sistema Ajax hubiera «bloqueado» esta tarjeta por seguridad. Lo que hemos hecho es eliminarla y volverla a poner, para que internamente escriba otro código diferente y ya sí funciona con normalidad.

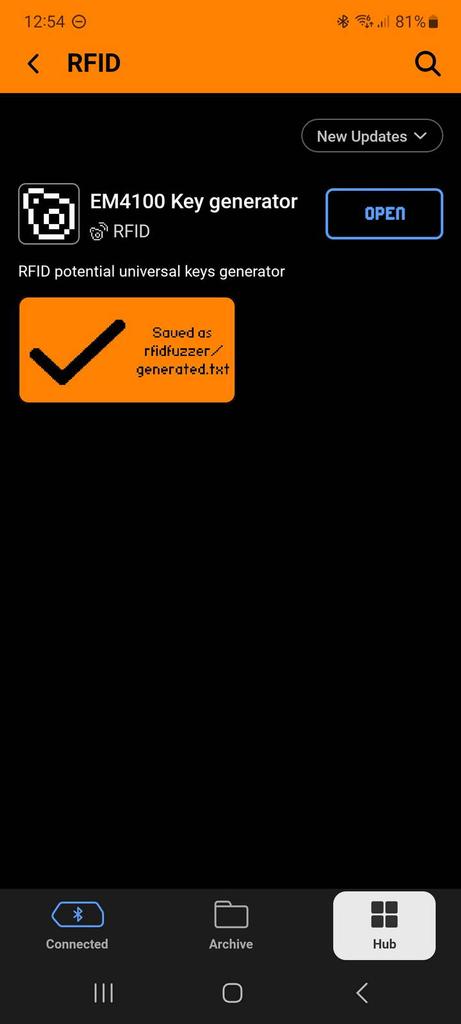

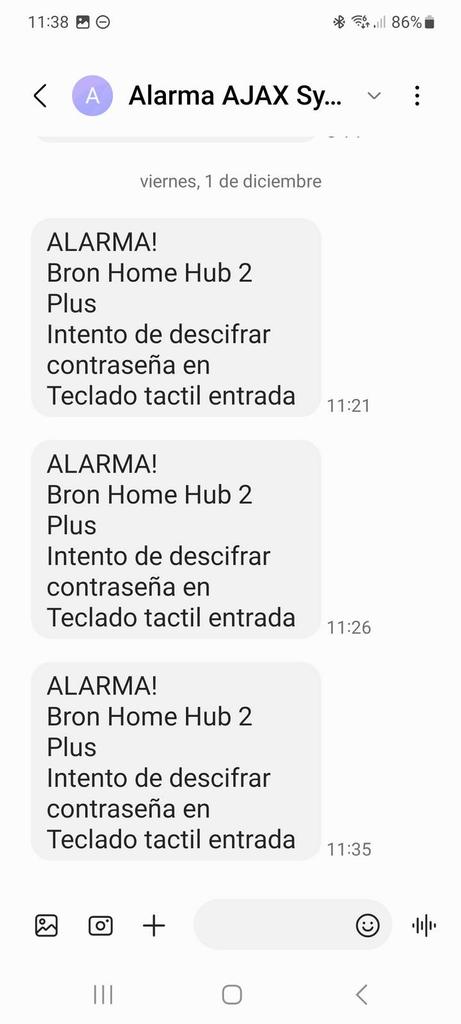

RFID

Este dispositivo es capaz de leer tarjetas RFID que están implementados en muchos controles de acceso, chips de animales, sistemas de seguimiento etc. A diferencia de las tarjetas NFC, las tarjetas RFID no suelen proporcionar demasiados niveles de seguridad, y es que podremos leer toda la información interna. Las opciones son básicamente poder leer la tarjeta RFID, guardar la información que acabamos de leer, y también podemos crear una tarjeta RFID virtual a través del dispositivo. Por último, podemos elegir algunas opciones adicionales como utilizar codificación ASK o PSK para los datos.

Esta tecnología utiliza la banda de 125kHz, es muy importante saber dónde está la antena de este dispositivo (justo en el lateral donde tenemos la tarjeta micro SD), porque de lo contrario podríamos tener problemas para leer las tarjetas e incluso para escribir, así que debes tenerlo muy en cuenta a la hora de usarlo. De hecho, en el LED de estado del dispositivo podremos ver cómo va parpadeando para moverlo y ponerlo muy cerca del chip RFID y así poder leerlo sin problemas. En nuestro caso, hemos probado a leer un chip de un perro pero no ha sido capaz, hay que «apuntar» muy bien para poder conseguirlo, y no hemos encontrado la forma idónea para que lea el chip correctamente.

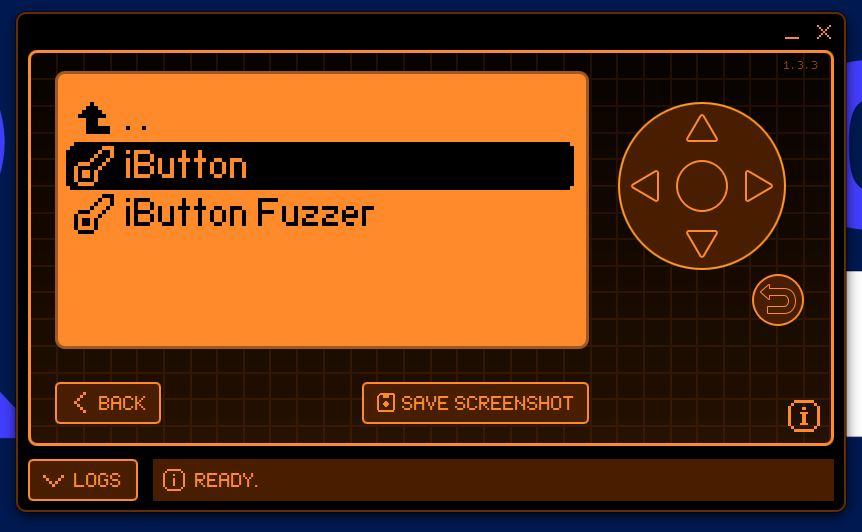

iButton

Este dispositivo soporta el protocolo de comunicación 1-Wire, que normalmente se implementa en pequeñas llaves electrónicas conocidas como llaves iButton. No obstante, debes saber que no todas las llaves iButton que existen son compatibles con el Flipper. Estas llaves normalmente se usan para control de acceso, mediciones de temperatura, mediciones de humedad, almacenamiento de claves criptográficas etc.

Solamente el Flipper es capaz de detectar las llaves de control de acceso, básicamente lo que debemos hacer es darle a «Read» para leer una llave, posteriormente guardar la clave iButton y usarla cuando nosotros queramos. También tenemos la posibilidad de agregar manualmente una clave única para ser emulada. Nosotros no hemos podido probar esta función, ya que no conocemos ningún sistema de acceso que lo use en nuestro entorno.

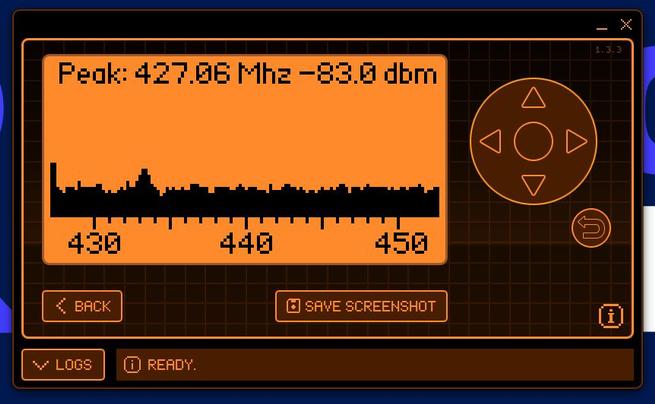

Sub-GHz

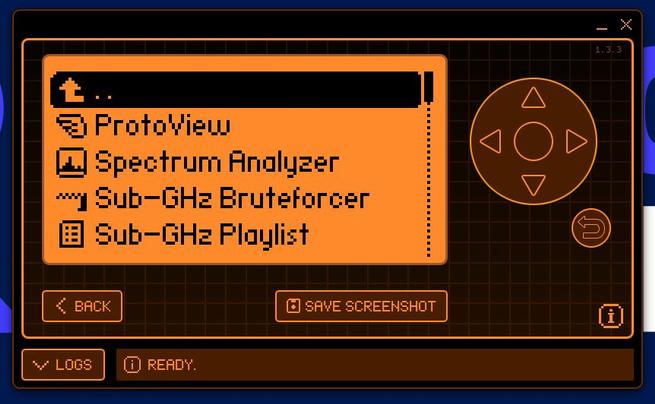

Una de las principales características del Flipper es que es capaz de leer frecuencias Sub-GHz, esto significa que podemos leer frecuencias de entre 300-928MHz, por ejemplo, muchos mandos a distancia de garajes y coches hacen uso de la frecuencia de 433MHz, también muchos otros dispositivos hacen uso de la banda de 868MHz. Las funciones que podemos realizar con esta característica, básicamente son la de leer y decodificar la señal basándose en protocolos conocidos, si el protocolo es estático podemos guardar la señal y posteriormente emitirla. También podemos leer y guardar protocolos desconocidos, para su posterior estudio. Otras opciones son las de ver el listado completo de señales guardadas, añadir manualmente la señal para crear nuestro mando, podemos ejecutar programas para visualizar la frecuencia de la señal enviada por un mando a distancia, e incluso podemos conectar una antena externa si es que queremos.

Los firmwares de terceros incorporan software adicional que nos permitirá crackear las señales si el código no es estático, por ejemplo, podemos hacer lo propio para los mandos que son dinámicos, aunque no todos los del mercado son compatibles. En la web oficial de Flipper podemos ver un listado completo de diferentes fabricantes compatibles, donde podemos ver si el protocolo de cifrado es estático o dinámico. Podéis probar a leer tanto la señal directamente del mando, como también a intentar crackearlo con las herramientas incorporadas en los firmwares de terceros.

En nuestro caso particular, tenemos un motor del fabricante NICE y hemos sido capaces de abrir la puerta sin ningún problema. El procedimiento es bastante sencillo, básicamente debemos usar el mando original para que clone la señal, decodificar la señal, y posteriormente guardarlo para usarlo más adelante. Una vez guardado, podemos usarlo siempre que queramos sin ningún tipo de problema, como si fuera una copia del mando original. Si en el proceso de clonación, un vecino o alguien usa su propio mando, también podremos clonar su señal para abrirle la puerta fácilmente.

En el caso de las llaves de los coches, vamos a poder capturar la señal emitida por un mando sin problemas, pero cuando vayamos a replicarla no podremos abrirlo, ya que cada vez que pulsamos el botón del mando, el código cambia y no podremos volver a utilizarlos. Así que intentar abrir un coche con el Flipper no es posible en coches actuales, a no ser que tengas un coche realmente antiguo y que no utilice las técnicas actuales de codificación, en estos casos sí podría ser más factible hacerlo, pero habría que probar.

Por último, el Flipper Zero también es capaz de abrir el puerto de carga de los coches Tesla, al usar Sub-GHz para realizar esta acción mientras estamos estacionados. No importa que el coche esté abierto o cerrado, lo vamos a poder hacer sin ningún problema, simplemente debemos acercarnos al vehículo unos metros y ejecutar la orden. El dispositivo viene preconfigurado para abrir los Tesla tanto de la UE como de EEUU, ya que usan bandas de frecuencias diferentes. Nosotros lo hemos probado en un Tesla Model 3 Highland y no ha funcionado, no hemos sido capaces de abrir el puerto de carga, pero es posible que en los modelos anteriores sí se pueda hacer.

USB

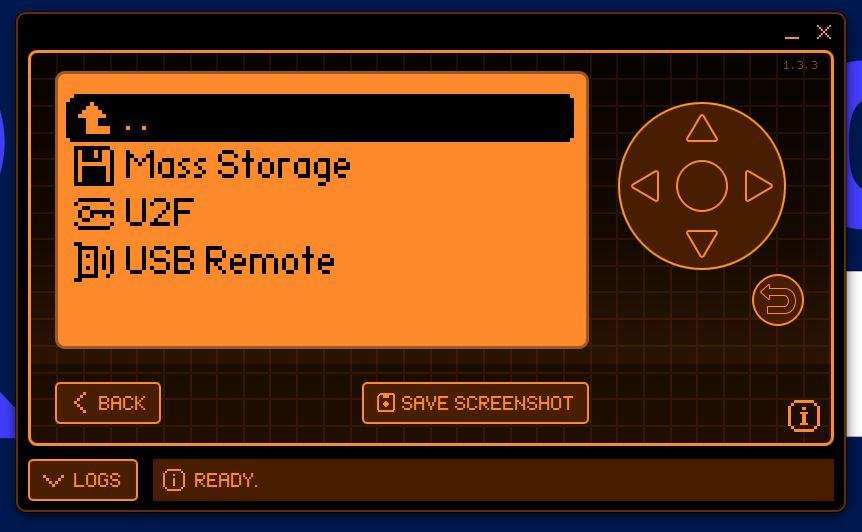

El puerto USB tipo C que incorpora este dispositivo, se puede usar para diferentes cosas, tanto buenas como «malas». A continuación, os explicamos algunas de las funcionalidades:

- Mass Storage: podemos usar este dispositivo como almacenamiento, como si de un pendrive se tratara.

- Bad USB: podemos usar este dispositivo como un dispositivo BadUSB, al conectarlo al ordenador, podríamos cambiar la configuración del sistema, abrir puertas traseras, recuperar datos, ejecutar programas, lanzar una shell inversa para posteriormente acceder a través de Internet, y en definitiva, hacer cualquier cosa que podríamos hacer físicamente. Esto se ejecuta usando comandos escritos en Rubber Ducky, también se conoce como DuckyScript. Antes de usar el Flipper, es necesario escribir la carga útil en formato .txt en cualquier editor de texto, y posteriormente escribir los diferentes comandos para ejecutar el código. Otro uso que le podemos dar es conectarlo a un móvil para controlarlo, lógicamente si tiene código o patrón de desbloqueo, será casi imposible saltárselo con las medidas de seguridad que existen hoy en día.

- U2F: podemos usar el dispositivo como un segundo factor de autenticación físico, en servicios como Google y muchos otros, tenemos la posibilidad de configurar una llave U2F para autenticarnos con el segundo factor de autenticación, y así entrar en la web. Con el Flipper podremos hacerlo a través del software incorporado, un aspecto muy importante es que no podemos eliminar, editar o mover los archivos U2F o perderemos el acceso a las diferentes webs y tendremos que volver a activarlo.

- USB Remote: podemos ejecutar un teclado remoto y también un ratón, igual que hacíamos vía Bluetooth, pero ahora lo podemos hacer a través del puerto USB disponible.

Tal y como podéis ver, tenemos una grandísima cantidad de posibilidades con este pequeño dispositivo, pero no penséis que con él podremos hackearlo absolutamente todo. Hay casos en los que la tecnología implementada en los coches o en garajes, dificultan e incluso imposibilitan que este dispositivo funcione, así que debes tenerlo en cuenta.

Conclusiones finales

El Flipper Zero es un gadget imprescindible para cualquier entusiasta de la seguridad informática. Aunque en muchos vídeos en redes sociales como TikTok se realizan ataques que no son realistas, lo cierto es que sí podremos realizar muchos ataques a diferentes tecnologías inalámbricas, incluyendo Wi-Fi si compras la placa WiFi de forma opcional. Lo mejor de este dispositivo es que en un mismo equipo lo tenemos todo, y además, el software es de código abierto por lo que tenemos detrás una gran comunidad de desarrolladores para aumentar aún más todas las funcionalidades que nos permite este dispositivo tan interesante.

Debemos recordar que con el Flipper vamos a poder realizar ataques a redes Wi-Fi, también podemos atacar el Bluetooth, NFC, Sub-1GHz donde están la mayoría de mandos a distancia de garaje y coches, RFID en 125kHz, infrarrojos y también iButton 1-Wire. Además, por si esto fuera poco, es capaz de funcionar como un «BadUSB», ya sea a través del puerto USB tipo C o bien a través de Bluetooth para controlar otros equipos de forma remota, aunque si lo conectamos por cable vamos a poder ejecutar diferentes comandos como si fuera un Rubber Ducky. Otra característica interesante, es que podemos usar el dispositivo como si fuera un segundo factor de verificación con U2F.

Tal y como habéis visto en la sección del software, vamos a tener la posibilidad de ejecutar una gran cantidad de aplicaciones para exprimir al máximo las posibilidades de este pequeño dispositivo, perfecto para poder aprovechar todas sus funciones inalámbricas.

Puntos fuertes

- Características a nivel de diseño, tenemos todo en un pequeño dispositivo con una pantalla LCD y los correspondientes botones.

- Podemos controlarlo remotamente con un PC conectado vía cable o Bluetooth.

- Incorpora muchísimas tecnologías inalámbricas como Bluetooth, NFC, RFID, Sub-GHz y 1-Wire, si quieres Wi-Fi tienes que comprar la placa de forma adicional.

- Dispone de funciones avanzadas con su puerto USB, podemos usarlo como BadUSB y también como U2F.

- Permite controlar remotamente smartphones vía Bluetooth, creando un teclado virtual y usando un ratón virtual.

- Batería de gran duración.

- Facilidad de poner diferentes firmwares y exprimir al máximo el dispositivo.

Puntos débiles

- No incluye conectividad Wi-Fi, hay que comprar la placa por separado y flashearla con el correspondiente firmware para que funcione correctamente.

- Para poder hacer muchos ataques, es necesario tener cierta base teórica sobre cómo funcionan los protocolos, de lo contrario, no sabrás el motivo de por qué funciona o no funciona.

Como habéis visto, este dispositivo es realmente interesante para los entusiastas de la ciberseguridad, ya que nos permitirá realizar una gran cantidad de auditorías de todo tipo. Si tenemos en cuenta las características técnicas, todas las posibilidades que tenemos a nuestra disposición, y el precio del Flipper Zero, la valoración final de RedesZone es de 9,5/10:

Esperamos que os haya gustado el análisis, si tenéis cualquier duda podéis ponernos un comentario.