Los internautas cada vez tienen más curiosidad por la Deep Web que no está indexada en los motores habituales de búsqueda como Google, Yahoo! o Bing. Según estiman los expertos, esta parte oculta podría tener un tamaño muy superior al de Internet que utilizamos todos los días. Así, se calcula que la Deep Web ocupa en torno al 90% del contenido de la World Wide Web. Si queremos acceder a toda esta información también podemos usar unos buscadores propios que son distintos a los tradicionales. En este tutorial hablaremos de cómo internarse en la Deep Web con estos buscadores que nos facilitarán la navegación por ella.

Lo primero que vamos a hacer es conocer qué es la Deep Web y por qué existe. Luego veremos si con cualquier tipo de navegador podemos acceder a ella y cómo podemos entrar. Después podréis acceder a la Deep Web con estos buscadores que hemos seleccionado para vosotros.

Qué es la Deep Web y por qué existe

La Deep Web también es conocida como «internet profunda», «Internet oculta» o «Internet invisible». Este concepto se atribuye al informático Mike Bergman y hace referencia al contenido de Internet que no está indexado por los motores de búsqueda convencionales, como por ejemplo Google, debido a diversos factores. La principal causa por la que existe la Deep Web es porque hay información que no se quiere que esté indexada por los principales motores de búsqueda como Google, Yahoo! o Bing, por este motivo, tenemos buscadores específicos donde sí están indexada esta información dentro de la red Tor.

La red Tor es la base de la Deep Web, en el mundo de Tor todo el tráfico está cifrado y anonimizado, porque pasamos por diferentes nodos entre un origen y un destino, de hecho, podríamos acceder a la web normal a través de la red Tor para anonimizar lo máximo posible todo el tráfico de red. Por supuesto, cuando alguien levanta una web en la red Tor, la única forma de acceder a ella es con enlaces directos, no hay indexación, aunque sí tenemos algunos «buscadores» que disponen de una gran cantidad de direcciones de Tor para acceder directamente a estos servicios.

Debes tener en cuenta que no es lo mismo que Dark Web, aunque esta parte de Internet se encuentre dentro de la web profunda. El contenido que hay en la Deep Web no es ilegal necesariamente, sino que simplemente va a permanecer oculto a los navegadores y buscadores tradicionales. Y sí, eso hace que los piratas informáticos se aprovechen para delinquir y acceder a foros donde intercambian datos robados o malware. Eso sería la Dark Web.

Por qué está oculta la Deep Web

Por lo general, un gran número de usuarios siempre piensan en la Deep Web como algo ilegal, y que por eso mismo permanece oculta. Pero nada más lejos de la realidad. En la Deep Web podemos encontrarnos contenido ilegal, sí, pero esto también se puede encontrar en el internet convencional, con la única diferencia que es mucho más probable que sea tratado que sí está en la Deep Web. Pero no es precisamente esto por lo cual está oculta, sino que hay muchas razones.

Casi cualquier contenido de la Deep Web, utiliza el dominio con extensión .onion, con nombres de dominio codificados con tramas Hash. Por lo cual no se pueden generar registros en los servidores, sino que es este mismo dominio el que hace las funciones de un servidor DNS. Y aquí es donde encontramos el principal motivo por el cual se encuentra oculta, y no es otro que la seguridad de navegar de forma totalmente anónima, donde no se guarda ningún registro de nuestra presencia en los sitios web que podemos encontrar.

Quién la controla

En este caso estamos ante una red descentralizada, eso quiere decir que no existe un centro como tal que lleve a poder bloquearla o tener algún tipo de control, al menos de forma completa.

El control se basa en los propios dominios de los usuarios, los cuales sí pueden ser controlados como tal, pero solo hasta cierto punto donde estos no supongan ningún tipo de registro.

Niveles de la Deep Web

Incluso en la Deep Web, lo más probable es que no podamos acceder a todos los sitios que queramos, pues incluso en la web oculta, hay contenido que está oculto, y no es accesible ni conociendo las rutas de acceso. Todo esto está dividido en ocho niveles, que van desde lo que conocemos, a lo que desconocemos totalmente. Estos son.

- Nivel 0: La web común.

- Nivel 1: Surface Web.

- Nivel 2: Bergie Web

- Nivel 3: Deep Web

- Nivel 4: Charter Web

- Nivel 5: Marianas Web

- Nivel 6: Funciona a modo de intermediario

- Nivel 7: La sopa de niebla / virus

- Nivel 8: El sistema Primarca. Al cual es imposible acceder.

El nivel 8

Tal y como puedes ver, la Deep Web es una parte de Internet que no es accesible con los motores convencionales. Este es un concepto muy amplio, y como explicamos en el punto anterior se compone de niveles. Y algunos de ellos son muy profundos y oscuros en Internet. Concretamente el nivel 8. Este es conocido por ser extremadamente clandestino, y reservado para aquellos que tienen conocimientos de tecnología muy avanzados. Y por lo cual puede navegar de una forma segura en el anonimato. En este nivel se dice que es donde más actividades ilícitas hay, como pueden ser mercados negros para compra y venta de artículos ilegales. Pero también cuenta con foros y comunidades dedicadas a tales actividades.

Hay muy poca información sobre este lugar, ya que solo conocemos lo que por lo general pueden contar las autoridades, por lo cual no es para nada recomendable tratar de acceder. En el remoto caso de que se pudiera. Porque además de actividades ilegales, en estos lugares se puede encontrar contenido muy perturbados y violento. Como pueden ser vídeos de diferentes temas, así como comunidades que promueven ideologías muy extremistas y peligrosas.

En todo caso, debemos destacar que este nivel 8, representa solo una pequeña fracción de la totalidad de la Deep Web. La cual como has podido ver, abarca 8 niveles diferentes. Con capas de diferentes grados de accesibilidad al contenido. En todo caso, a pesar de que se puede encontrar mucho contenido que es ilegal, una gran parte de la Deep Web no deja de ser contenido legítimo. Como pueden ser bases de datos protegidas, servicios privados, y otras formas de información que puede ser un poco más sensible y por lo cual no están destinadas a un público más generalista.

Es de vital importancia tener en cuenta, que la Deep Web puede ser extremadamente peligrosa. En especial el nivel 8, que es peligroso y potencialmente ilegal. El participar en este tipo de actividades, puede conllevar una persecución penal. Por supuesto, al fin y al cabo, la responsabilidad recae en el usuario final. La tecnología y el anonimato, pueden proporcionar un grado de protección, pero también hay riesgos significativos que están asociados con el acceso a estos lugares.

Contenido legal

Aunque la Deep Web a menudo se asocia con actividades ilegales, es importante destacar que gran parte de su contenido es completamente legal y se utiliza para fines legítimos. Una de las formas más comunes de contenido legal en la Deep Web es el acceso a bases de datos y bibliotecas en línea que contienen información académica, científica y técnica. Estas fuentes pueden incluir artículos de investigación, tesis doctorales, informes técnicos y otros recursos académicos que no están fácilmente disponibles en Internet público. Investigadores, académicos y estudiantes pueden beneficiarse de esta amplia gama de información para llevar a cabo estudios y profundizar en sus áreas de interés.

Además, la Deep Web también alberga una variedad de bases de datos gubernamentales y archivos de organismos públicos. Estos recursos incluyen informes oficiales, datos estadísticos, registros judiciales y otra información gubernamental que, por diversas razones, no se encuentra fácilmente en la web superficial. El acceso a estos archivos puede ser útil para investigadores, periodistas y ciudadanos interesados en acceder a información pública y realizar un seguimiento de los acontecimientos actuales y pasados.

Otro tipo de contenido legal en la Deep Web son los foros de discusión y comunidades en línea dedicadas a diversos temas. Estos espacios permiten a las personas compartir conocimientos, experiencias e ideas sobre una amplia gama de temas, desde tecnología y ciencia hasta arte, música y política. Los usuarios pueden debatir, intercambiar información y colaborar en proyectos de manera segura y anónima.

Además, en la Deep Web se pueden encontrar servicios legales y profesionales, como servicios de seguridad informática, servicios de protección de datos, consultorías especializadas y otros servicios relacionados. Estas empresas y profesionales ofrecen sus servicios en un entorno seguro y privado, lo que puede ser beneficioso para organizaciones que requieren una mayor confidencialidad en sus transacciones en línea.

¿Hay algún riesgo?

La respuesta es sí. De hecho, hay varios que debes conocer. Por lo tanto, antes de entrar debes saber que hay diferentes peligros a los que te puedes enfrentar si no tienes cuidado. Por esto mismo, hay que andar con mucho ojo si finalmente te decides por entrar en la Deep Web. Para que te hagas una idea, te diremos los principales riesgos a los que te expones al acceder a esta parte de Internet al que no todo el mundo accede:

- Contenido vulnerable

Dentro de esta parte más profunda de Internet puedes encontrar todo tipo de contenido, además del legal como decíamos, también hay diferentes contenidos ilícitos y comprometedores de diferentes personas. Por ejemplo, se puede llegar a ver contenidos como mutilaciones, asesinatos, etc. Por lo que hay todo tipo de publicaciones que en la zona de Internet «normal» no vas a encontrar. Además, hay que tener en cuenta que hay ciertos contenidos que las autoridades rastrean en busca se usuarios que cometen delitos, como puede ser la pedofilia.

- Malware

Al entrar en esta parte de Internet, otro de los principales peligros a los que te expones es el malware. Al acceder a diferentes webs de la Deep Web puedes acabar consiguiendo que tu ordenador o dispositivo se infecte. Por lo que el hecho de contar con unas buenas herramientas de seguridad, como un antivirus, es algo imprescindible que debes tener en mente en todo momento. Especialmente si no quieres que puedan robar tu información personal del equipo.

- Ciberdelincuentes

Por otra parte, hay que tener claro que aquí pueden encontrar a todo tipo de usuarios, entre ellos, a un buen número de ciberdelincuentes de entre las personas que simplemente quieren echar un vistazo o investigadores de delitos digitales. Por lo que una vez dentro, lo cierto es que es posible que te cruces con algún hacker.

Qué es la Darknet y Dark Web

La Darknet es una red cifrada sobre la World Wide Web. Es necesario hacer uso de herramientas y software específico para poder entrar. Proporciona anonimato a los usuarios y vamos a necesitar utilizar Tor para entrar y navegar. Podemos decir que son las redes específicas que se mantienen ocultas. Por ejemplo, podemos nombrar Tor o I2P. Sirven para alojar páginas y servicios de manera oculta, sin que estén accesibles para cualquiera que no utilice los conocimientos y herramientas necesarias.

De todas las redes que componen la Darknet, la más popular es Tor. En muchos casos es a la que se refieren cuando leemos informes relacionados con esta parte de Internet. Como vemos, hay diferencias notables entre la Deep Web (que no tiene por qué ser un peligro) y la Darknet. Ahora bien, entre esta última y la Dark Web en ocasiones hay más confusiones y se utilizan indistintamente ambos términos.

La Dark Web podemos decir que tiene ciertas similitudes con la Deep Web en el sentido de que es también una parte de Internet que está oculta. Forma parte de hecho de la Deep Web, aunque es un espacio al que solo podemos acceder a través de herramientas anónimas como la red Tor. Pero más similitudes podemos encontrar con la Darknet, con la que en ocasiones se confunden. Y sí, la Dark Web también tiene diferencias notables frente a la Deep Web en cuanto a seguridad. Este es el espacio que utilizan el mercado negro de Internet, donde podemos encontrar malware a la venta, drogas, armas, documentos falsificados…

Podemos decir que la Dark Web son los propios sitios que forman parte de la red, de la Darknet. Se calcula que ocuparía apenas el 0,1% del total. En definitiva, como vemos existen diferencias entre Deep Web, Darknet y Dark Web. Todo ello hace referencia al Internet profundo u oculto, pero en cuanto al riesgo de seguridad, en cuanto al contenido que alojan en sí, hay diferencias.

Diferencias entre Dark Web y Deep Web

Las diferencias más destacables entre ambas son las siguientes:

- La Deep Web, es parte de la WWW, pero cuyos contenidos no se encuentran indexados en motores de búsqueda estándar, en la Dark Web, el contenido WWW existente se encuentra en las Darknets que se encuentran superpuestas y utilizan internet, pero requieren software y/o autorización para poder acceder a los mismos.

- La Deep Web como ya hemos mencionado, es la parte de Internet que no se encuentra visible a diferencia de la Surface web que utilizamos todos los días y en la Dark web, el contenido más común es el destinado a actividades relacionadas con lo criminal e ilegal.

- En la Deep web encontramos una gigantesca colección de sitios web que son invisibles, pero en la Dark web los sitios no se encuentran regulados de ninguna manera y las direcciones IP de los mismos se encuentran ocultas de manera intencionada para guardar el anonimato.

- A la Dark web solo es posible acceder mediante software especializado y específico para ello, mientras que en la Deep web puedes acceder mediante un usuario y contraseña utilizando un motor de búsqueda ordinario.

- Los sitios web o el sistema que se necesitan autenticación para iniciar sesión, ya se clasifican por sí mismos como Deep web, en cambio la Dark web funciona sobre la infraestructura de la Deep web y depende enteramente de ella.

¿Y la web superficial?

En este caso se trata de la capa superficial de Internet a la que se accede habitualmente cuando se navega por la red desde tu navegador preferido, como Chrome, Microsoft Edge o Firefox, entre otras aplicaciones. Más que nada, es la capa que está visible para todo el mundo que hace uso de Internet para ver noticias, echar un ojo a las tiendas online, acceder a plataformas de streaming, redes sociales, etc.

Sin embargo, hay que tener en cuenta que esta parte de Internet que está abierto a todo el mundo solamente es el 5 % del total de todo Internet. En estos casos, podrás ver como se puede identificar dichas páginas porque aparecen identificadas con un ‘.com’ o ‘.org’. Además de que se acceder sin hacer uso de buscadores específicos. Esta capa superficial es posible gracias a que los motores de búsqueda pueden llegar a indexar la web a través de enlaces visibles para todos los usuarios.

Por lo tanto, surface Internet es una pequeña capa en la que, aproximadamente, navegan el 90 % de los usuarios de Internet. Por lo que es un detalle importante que hay que tener en cuenta. Además, la siguiente capa conocida como Deep Web, lo cierto es que representa el 90 % de todos los sitios.

No puedes entrar como en cualquier web

Debes tener en cuenta que no es posible acceder a la Deep Web de la misma manera que lo haces en el resto de páginas. Por ejemplo, no es simplemente entrar en Chrome y escribir RedesZone.net en la barra de direcciones y entrar. Esto no es tan simple, como vas a ver. Es por ello que necesitarás determinadas herramientas para poder entrar en la web profunda, aunque no es tan complicado.

Buscadores como Google no funcionan

Aunque la gran mayoría de nosotros utilizamos buscadores como Google, Bing o Yahoo!, tal y como hemos explicado antes, la información que se encuentra en Tor no está indexada en estos motores de búsqueda y por lo tanto será necesario recurrir a otros para acceder a las páginas web que se encuentran en esta parte de Internet. Por tanto, no vas a poder acceder a la Deep Web a través de los buscadores «normales», sino que tendrás que utilizar buscadores específicos para navegar por todo el contenido que hay por al Deep Web.

Lo que sí podríamos buscar en Google y en otros buscadores son los navegadores o sistemas operativos específicos para entrar en la deep web, como el popular Tor Browser que es ampliamente utilizado para navegar fácilmente por Tor sin necesidad de realizar un reenvío de todo el tráfico de Internet, algo que no sería muy recomendable hacer.

Tu navegador podría no funcionar

En principio sí puedes usar tu navegador normal, pero deberás instalar un programa para reenviar todo el tráfico de tu ordenador a través de la red Tor, de esta forma, sí podrías usar un navegador normal como Firefox o Google Chrome, sin embargo, lo más recomendable es utilizar un navegador web específico para navegar por la red Tor, como el navegador Tor Browser que está basado en Firefox. Es lo más sencillo y no tendrás que configurar nada.

Con este navegador web no tendrás que instalar ningún tipo de programa adicional, simplemente tendremos que instalar el navegador Tor Browser y empezaremos a navegar por la red Tor sin necesidad de ningún software adicional. Está disponible para sistemas operativos como Windows, Linux o Android y es totalmente gratuito.

Hay determinados servicios en Internet que ofrecen la posibilidad de entrar en su versión .Onion. Por ejemplo, la red social Twitter tiene su propia versión disponible. Si intentas abrirla desde Chrome o Firefox verás que te da error y no puedes entrar. En cambio, si esa misma URL la abres desde el navegador Tor, podrás entrar sin problemas.

¿Me pueden espiar en la Deep Web?

El apogeo de buscar contenido y almacenarlos en esta parte de Internet está provocado por los casos de espionaje que se han descubierto en los últimos años. Sobre todo, el de la NSA marcó un punto de inflexión, pero a día de hoy son muchas las compañías que están señaladas por espiar a los usuarios o recopilar datos de forma ilegítima, a pesar de la declaración de privacidad existente en el servicio.

En principio, solamente los nodos de entrada y salida de la red Tor podrían conseguir la información en texto plano y espiar a los usuarios, no obstante, en el caso de que utilicemos una capa extra de seguridad como una VPN, esto no sería posible realizarlo porque la información ya va cifrada internamente en el túnel.

Ha habido casos en los que determinados nodos de Tor han tenido vulnerabilidades y eso ha expuesto datos. Por ello, si quieres preservar al máximo tu privacidad y evitar problemas es buena idea contar con programas que cifren la conexión, como pueden ser ExpressVPN o NordVPN.

Cómo podemos entrar en la Internet oculta

Si te preguntas si podemos entrar a ella a través de los buscadores principales, la respuesta es no. Tenemos que entrar en la Deep Web con los buscadores DuckDuckGo, Torch, The Hidden Wiki y más que veremos a continuación. Respecto al navegador tampoco nos valdrían los navegadores habituales. Vamos a tener que utilizar el navegador Tor Browser que utiliza la red Tor (The Onion Router). Esta red funciona de una forma especial, en este caso se basa en una técnica de capas que sirve para proteger las comunicaciones y garantizar el anonimato en Internet. La red Tor trabaja cifrando la información a su entrada y la descifra a la salida de dicha red, esto es conocido como onion routing.

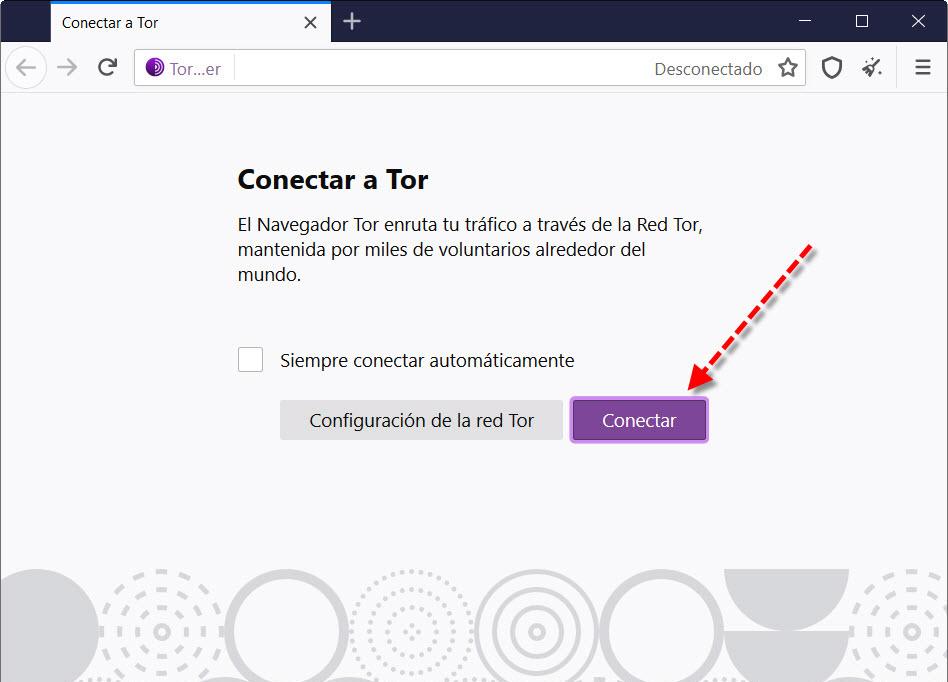

Por lo tanto, queda claro que, para acceder al contenido de la Deep Web es necesario acceder a través de Tor, principalmente porque queremos evitar que este tipo de consultas puedan ser rastreadas. Además, el navegador Tor es el encargado de resolver los dominios .onion y mostrar al internauta las webs de la internet oculta. Lo primero que tenemos que hacer es descargarlo desde su sitio web oficial. Es un navegador multiplataforma y lo tenemos para Windows, Linux, MacOS y Android. Una vez terminada la instalación lo ejecutamos y veremos una pantalla como esta:

Aquí lo único que tenemos que hacer es pulsar Conectar para enrutar tu tráfico a través de la red Tor. Si queréis, también podéis activar la casilla «Siempre conectar automáticamente» y se iniciará el navegador Tor conectado a la red que lleva su nombre. Ahora vamos a trabajar en la Deep Web con estos buscadores cuyo nombre ya hemos mencionado en más de una ocasión.

The Hidden Wiki

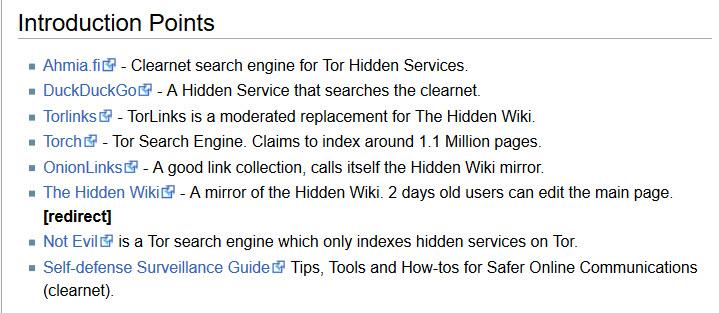

En cuanto a Hidden Wiki, desde un punto estricto no lo podríamos considerar como un buscador. No obstante, como contiene un listado actualizado de enlaces de los principales sitios de la Deep Web, hace que la tengamos que prestar mucha atención como punto de partida.

El motivo porque tiene gran importancia en la red Tor, es porque las URL que se utilizan con .onion cambian muy a menudo. Por ejemplo, como se puede apreciar arriba ahora se está migrando de la versión 2 de dominios onion a la 3, lo cual conlleva cambios. Sin embargo, en el apartado Introduction Points podremos acceder Deep Web con estos buscadores si pulsamos sobre su enlace:

En resumen, de The Hidden Wiki nos proporciona una excelente herramienta por si se cambian las URL de las diferentes webs, es una forma de tener todo centralizado.

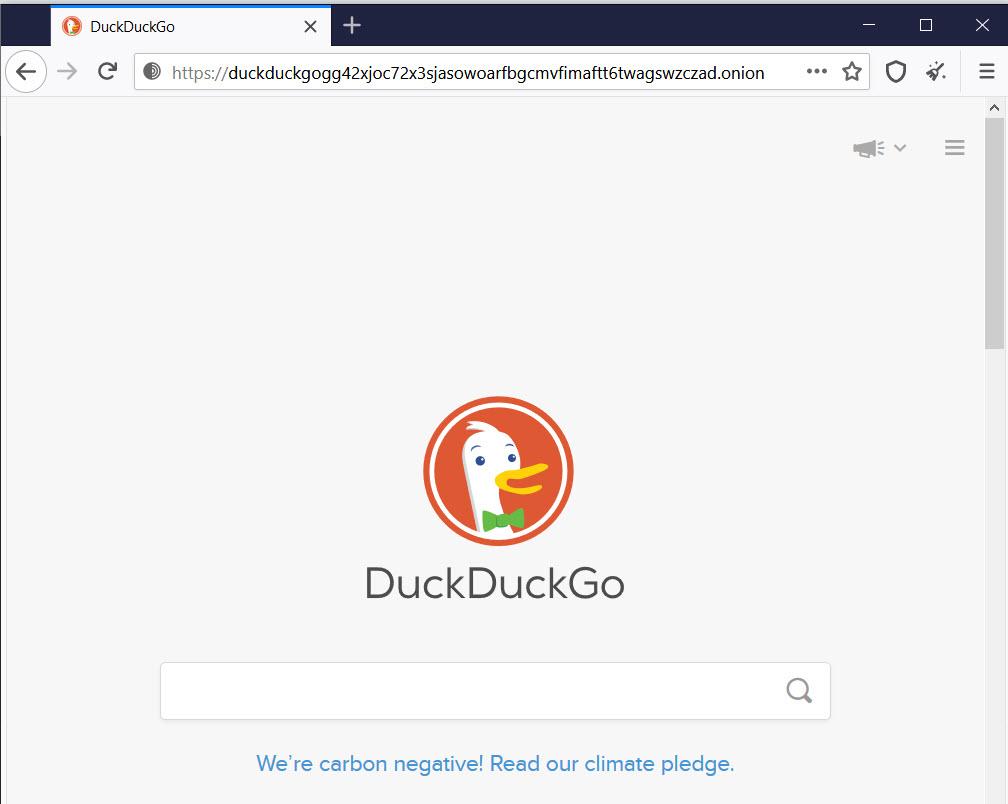

DuckDuckGo

DuckDuckGo podemos definirlo como un buscador independiente, cuya principal seña de identidad es que no recopila información sobre sus usuarios. Su filosofía se centra en la privacidad de los internautas. Este buscador también existe en la web habitual que todos conocemos, de hecho, si quieres proteger tu privacidad y seguridad a la hora de navegar por la web «normal», os recomendamos usar DuckDuckGo. Es uno de los más populares.

Un elemento que le diferencia de otros motores de búsqueda es que no funciona a partir de las búsquedas anteriores, las preferencias o la ubicación del usuario. En la gran mayoría de resultados obtendremos los mismos que con un buscador convencional, pero protegido con la privacidad que ofrece la red Tor.

Seguro que alguna vez has puesto cosas como «el tiempo» o «restaurantes» y te aparecen en Google resultados según tu ubicación. También pueden salir resultados según otras cosas que has buscado anteriormente. Eso ocurre ya que recopilan ciertos datos, como por ejemplo dónde te encuentras.

Torch

Torch podemos considerarlo como uno de los mejores buscadores de la Deep Web y también como uno de los más longevos y populares. Su funcionamiento es similar y también necesitarás el navegador Tor para poder entrar y realizar búsquedas para mantener tu privacidad a salvo.

Este buscador asegura que tiene más de un millón de páginas indexadas en su base de datos. Si queremos obtener cosas poco habituales, puede ser una opción, aunque a veces te encuentras con links caídos porque no han sido actualizados correctamente, no obstante, hay una grandísima cantidad de información para poder navegar por la Deep Web.

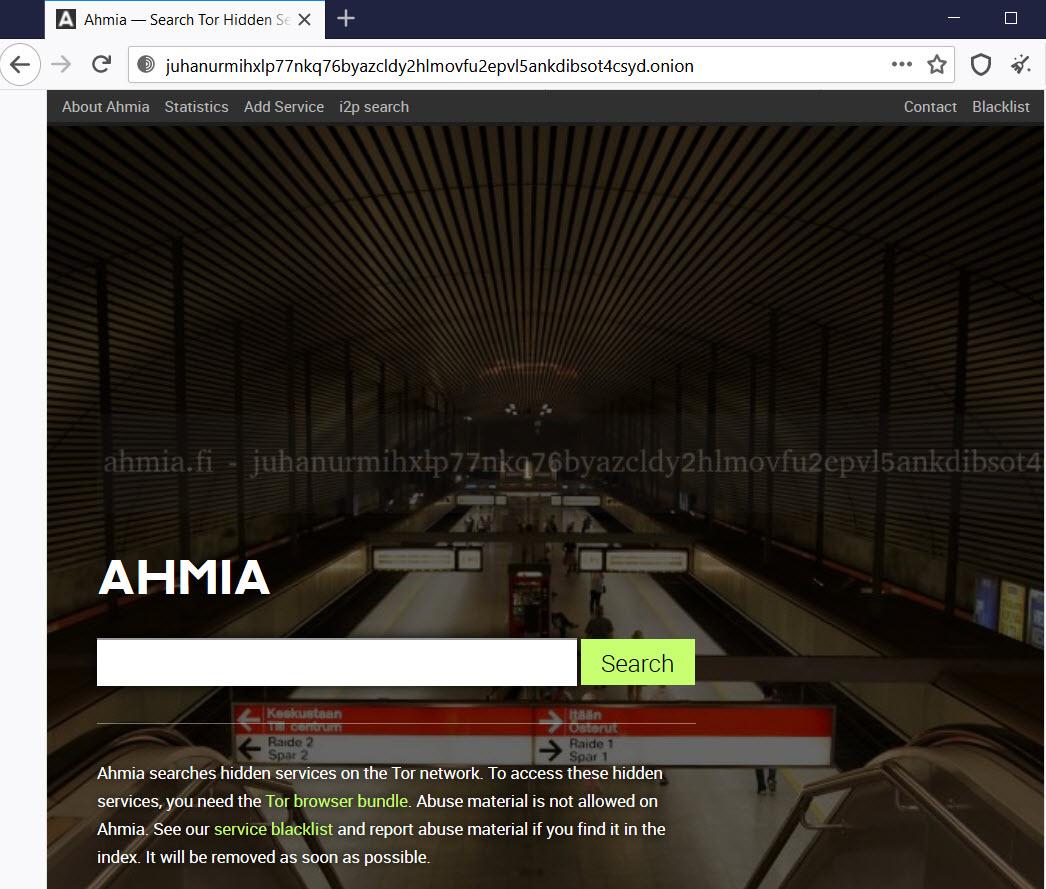

Ahmia

Ahmia es otro buscador muy útil para encontrar mucha información en la Deep Web, con los anteriores buscadores y con Ahmia tenemos todos los ingredientes para empezar a usar la red Tor y navegar por la web profunda. Esta sería la pantalla principal de este buscador:

Una cosa por la que destaca Ahmia, es por tener un diseño más cuidado que la mayoría de los sitios que encontramos en la Deep Web. Una de sus características, es que tiene un sistema de lista negra, donde todo aquello que encuentre que sea excesivamente censurable, lo elimina para no herir la sensibilidad del usuario. Nos encontramos con una página web bastante rápida y que no hará que estemos esperando durante mucho tiempo.

NotEvil

Otro buscador que podemos utilizar es NotEvil. Su funcionamiento es muy sencillo, bastará que delimiten bien con las palabras clave aquello que estás buscando. Únicamente tendrás que utilizar la barra del buscador y pulsar el botón Search para realizar tus consultas. Esta sería su pantalla principal:

En este caso tiene todo tipo de enlaces que te llevarán a páginas que te resulten útiles, y además, no contiene anuncios que molesten. Por otra parte, su interfaz es simple y te resultará bastante sencillo adaptarte a ella.

Project Gutenberg

En este caso nos encontramos ante un buscador que tiene una finalidad específica, diferenciándose de los demás en este aspecto. Con él no podremos buscar muchas páginas web como viene siendo normal.

Esta plataforma está destinada a la búsqueda de libros en línea, con descargas gratuitas y en gran variedad de idiomas. Este navegador también cuenta con una versión que si está indexada. El contenido ofertado es básicamente de dominio público, lo cual puede ser porque los derechos de autor ya han expirado o que hay autorización del autor o titular de los derechos.

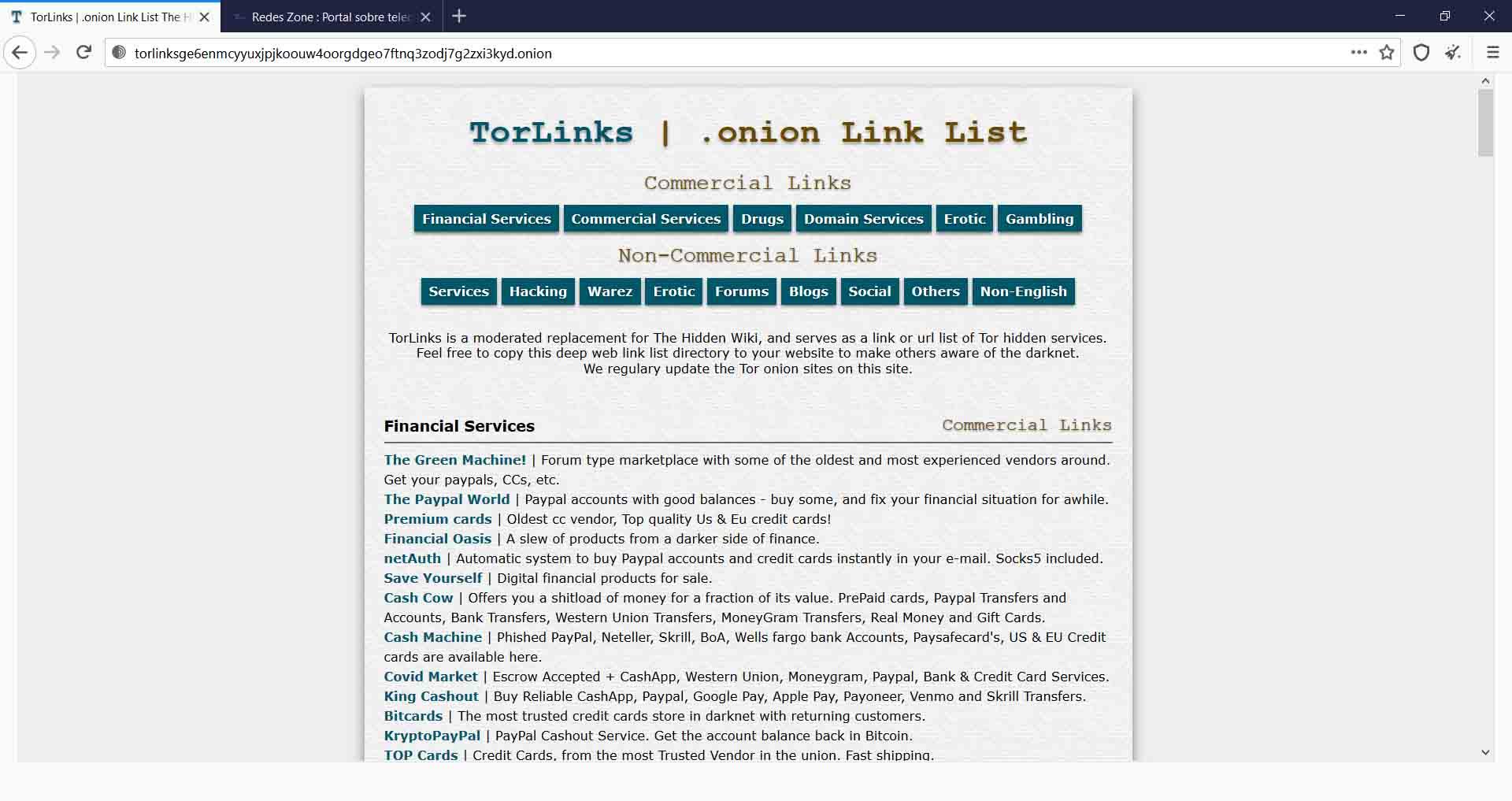

TorLinks

Otra web dentro de la Deep Web que es muy popular es acceder directamente a TorLinks. En esta web podremos ver la URL de muchas páginas web de la Deep Web, lo encontraremos dividido en secciones para facilitar su acceso a toda la información. Por ejemplo, tendremos enlaces comerciales y no comerciales relacionados con servicios financieros, comerciales, drogar, servicios de dominio, temas para adultos e incluso gambling también tendremos.

Tenemos que entrar a la URL siguiente: http://torlinksd6pdnihy.onion/. Lógicamente es totalmente necesario entrar con el navegador web Tor Browser o con cualquier otro navegador web que esté conectado a la red Tor. De lo contrario te aparecería error.

Tal y como habéis visto, disponemos de muchos buscadores para navegar por la deep web cómodamente, eso sí, habrá algunos enlaces que no funcionen o que la carga de las diferentes webs sea realmente lenta, por lo que tendrás que tener paciencia. Es el precio a pagar por el anonimato, la privacidad y la seguridad de las comunicaciones.

Tor Browser

Tor Browser es un navegador web que permite a los usuarios acceder a la Deep Web a través de la red Tor. Tor, abreviatura de «The Onion Router», es una red descentralizada de servidores que enmascara la identidad y la ubicación del usuario al dirigir su tráfico a través de múltiples nodos aleatorios. Este enfoque en capas de anonimato es parecido a las capas de una cebolla, de ahí el nombre «Onion Router».

El funcionamiento de Tor Browser tiene varias etapas. Cuando un usuario accede a un sitio web a través de Tor Browser, su solicitud de conexión se enruta a través de una serie de nodos en la red Tor. Cada nodo solo conoce la ubicación del nodo anterior y del siguiente, lo que hace que sea extremadamente difícil rastrear la conexión hasta su origen. Además, el tráfico en la red Tor está cifrado, lo que añade una capa adicional de seguridad y privacidad.

El navegador está configurado para bloquear los scripts y las cookies de rastreo, lo que ayuda a prevenir el seguimiento del usuario en línea. También cuenta con una función de navegación privada mejorada que no guarda el historial de navegación ni la información de sesión una vez que se cierra el navegador.

Además, Tor Browser permite a los usuarios acceder a sitios web ocultos que no están disponibles en la web superficial. Estos sitios, también conocidos como servicios ocultos, tienen direcciones .onion y suelen tener contenido que lleva desde foros de discusión anónimos hasta servicios de alojamiento de sitios web anónimos.

Peligros de navegar por la Deep Web

La Deep Web nos permite navegar con más privacidad, así como ver información oculta. Pero no podemos acceder a ella a la ligera, pues debemos conocer algunas características o riesgos a los que podemos estar expuestos cuando nos aventuramos a explorar estos sitios web. La decisión del acceso es propia de cada uno, y todo dependerá del uso que le queramos dar, por eso es recomendable mantenerse siempre dentro de lo que consideramos ético.

Los riesgos

Una vez que navegas por la Deep Web, lo cierto es que te expones a una serie de peligros que deberías conocer antes de entrar a través de alguna de las opciones que hemos señalado, como Torch, DuckDuckGo u otra alternativa. Por lo tanto, estos son los numerosos riesgos que debemos tener en cuenta:

- Por todo el mundo hay gente que busca pillar a algún usuario incauto cuando accede o descarga algún contenido para robar información o cosas peores. Se les llama hackers, o criminales informáticos.

- Existe la posibilidad de que entremos a algún sitio que, si bien no nos va a robar información o infectar nuestro equipo, puede estar cometiendo algún delito del que no somos conscientes. Así como estar contactando directamente con criminales.

- Son altas las posibilidades de que adquiramos algún producto el cual puede ser ilegal, o que directamente sea un fraude. Dependiendo de lo que se adquiera, puede ser causa suficiente para abrir un procedimiento penal.

- Está en constante análisis en busca de criminales o acciones ilícitas. Esto lo pueden llevar a cabo grandes gobiernos o instituciones. Por estos sitios, también navega a la Policía de cualquier país. Esto es para comprobar si se está o no cumpliendo la ley. Lo que ocasiona muchas detenciones tras comprobar que se llevaban a cabo acciones ilegales.

- El contenido de la Deep Web, puede llegar a ser muy delicado, y resultar perjudicial a nivel emocional, lo que afectaría al ámbito familiar y personal.

Qué hay en la Deep Web

En la Deep Web nos podemos encontrar casi cualquier tipo de contenido u oferta, donde no todo lo que encontramos es malo o ilegal, pero sí que debemos estar atentos ante posibles peligros y fraudes. Entre todo esto, podemos destacar:

- Páginas de distribución de contenido: Aquí se pueden distribuir películas, música, libros, y mucho contenido artístico en general. Si bien muchos son legales por el simple hecho de no tener derechos de autor, otros si los tienen y su descarga es ilegal. Haciendo que la piratería sea uno de los grandes problemas de la Deep Web.

- Contenido censurado: Muchos de los contenidos que son censurados en algunos países, o contenido que, por decirlo de alguna forma, no vería la luz en circunstancias normales, es posible encontrarlo aquí. Esto puede ser especialmente sensible.

- Hidden Wiki: Estamos ante una especie de Wikipedia tradicional, pero donde podremos encontrar todo tipo de contenidos, muchos de ellos, sería impensable que pudieran aparecer en la Wiki que todos conocemos y usamos en el día a día. Está destinada a que el navegar por la Deep Web, sea más sencillo.

- Mercado negro: Aquí ya estamos ante algo ilegal, y que normalmente para poder acceder es necesario conocer el servidor directamente. Puede ser material robado, documentación falsificada, armas o drogas, entre otros.

- Explotación: De nuevo estamos ante una actividad ilegal, donde normalmente se distribuye contenido para adultos sin ningún tipo de límite.

- Hackers: Dentro de la gran variedad de servicios que nos podemos encontrar, están los hackers. Estos ofertan sus servicios en la Deep Web, los cuales ayudan al usuario que los contrata a conseguir ciertas cosas o realizar algún tipo de ataque.

- Hosting: Igual que en el internet accesible desde buscadores normales, donde podemos crear sitios web, aquí se pueden encontrar servicios de host donde permiten desarrollar actividades ilegales.

- Estafas: Es muy común estar pensando en adquirir un servicio o producto, y que este realmente sea una estafa para robarte el dinero.

Dark Web vs Darknet vs Clearnet

Cuando hablamos de la Deep Web, nos referimos siempre a todo el conjunto de páginas web que no se encuentran indexadas por lo buscadores que todos conocemos. En cambio, hay otros términos que se pueden utilizar. Uno de ellos es la Dark Net, el cual se refiere a la parte ilegal y oscura de todo este conjunto. Por lo cual no es para nada recomendable. Pero estas en muchos casos, necesitan de algún software específico, configuraciones concretas o autorizaciones especiales para poder acceder.

Existen otras como pueden ser Freenet o I2P, las cuales pueden contar con recursos muy valiosos. Pero en general la red oscura es toda esa colección de redes y tecnologías que se utilizan para compartir información y contenidos digitales. Para ello utilizan protocolos y puertos que no están estandarizados, que se sitúan sobre la red subyacente. Algunas de las Darknet más conocidas son:

- Freenet

- i2p

- GNUnet

- Entropy

- ANts P2P

- Tor

En cuanto a la Clear Net, es básicamente el internet que todos conocemos. El Internet al cual todos podemos acceder sin problemas desde cualquier ordenador. Pero, se trata de una red donde somos rastreables mediante las direcciones IP. Está mayormente compuesta por las páginas indexadas en los principales navegadores que son Google, Bing o Yahoo. Y en este paquete, podemos incluir Facebook, Twitter, y toda red social que tenga su propio contenido de búsqueda dentro de las mismas. Su tamaño exacto es muy complicado de conocer. Pero según algunos estudios, esta Clear Web se compone de más de 1.200 millones de páginas web. En cambio, otros datos de World Wide Web Size, señal que en internet se cuentan con más de 4.700 millones de páginas que se encuentran indexadas. Por lo cual puede ser complicado el creer que es solo una pequeña parte de Internet. Pero realmente, lo es.

Qué es Freenet

No se trata de una novedad, ya que Freenet existe desde hace 20 años. Estamos ante un proyecto creado inicialmente para aportar libertad y privacidad en la red. Su creador fue Ian Clarke y tenía como objetivo aportar a la comunidad una herramienta basada en algoritmos que permitiera interconectar nodos y proporcionar un sistema que no necesitara control centralizado.

Básicamente lo que buscaba era que los usuarios pudieran navegar como si estuvieran en la World Wide Web, pero de forma totalmente anónima. Es una red P2P en la que solo intervienen los usuarios que forman parte de ella. Con Freenet estamos ante un software de código abierto. Como decimos, el principal objetivo inicial fue ofrecer libertad. Ya sabemos que Internet es una plataforma muy amplia, disponible para todos por igual, pero no todos pueden navegar de la misma forma. En determinados países existe censura y no pueden interactuar de la misma manera.

Esta red descentralizada otorga a los usuarios la posibilidad de compartir información de forma totalmente anónima. Los usuarios comparten ancho de banda y memoria como almacén de datos. No podemos navegar más allá que por el contenido que esté integrado en esta red. Podemos encontrar foros para compartir ideas, información, visitar sitios alojados aquí, etc.

¿Por qué resulta muy difícil rastrear usuarios? Las conexiones se enrutan a través de nodos alternativos. Esto hace que conocer la identidad de un usuario, saber quién está realmente detrás de algo, resulta casi imposible. Esto es lo que aporta anonimato y privacidad al utilizar esta red.

Hay que tener en cuenta que cada vez que alguien comparte un archivo en la red, éste queda insertado. Es decir, si un usuario sube un documento, sea cual sea, y posteriormente se desconecta lo podremos seguir descargando. Vemos que hay diferencias respecto a programas de descarga P2P en los cuales si se desconecta el usuario que aporta esos archivos, no podríamos descargarlo.

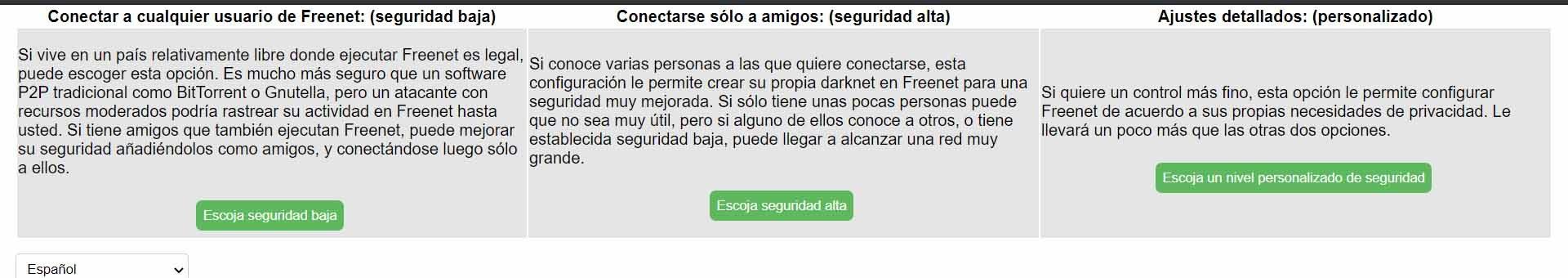

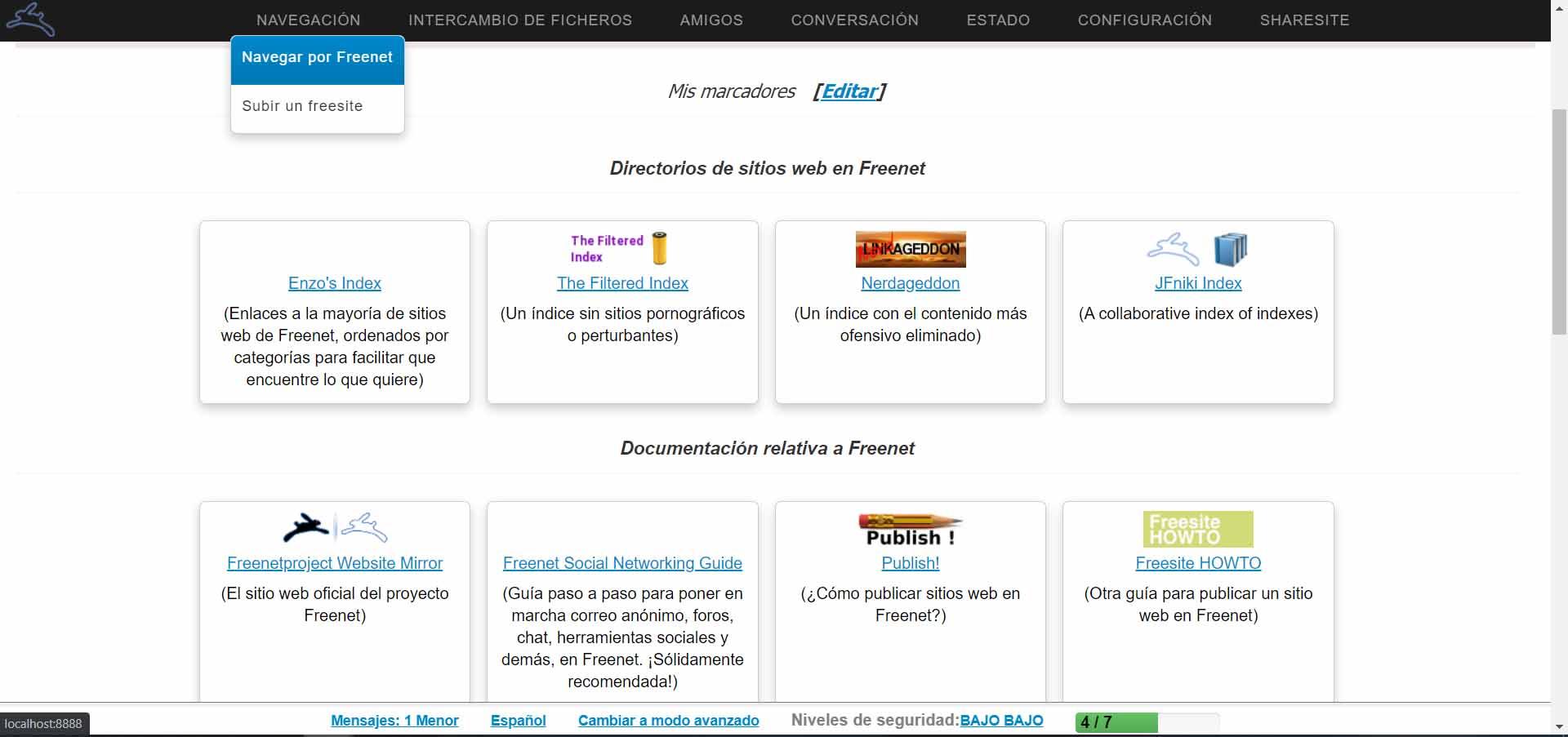

Cómo usar Freenet

Lo primero que tenemos que hacer para comenzar a utilizar Freenet es descargarlo de su página oficial. Veremos que está disponible para Windows, Linux y macOS.

Hay que tener en cuenta que al descargarlo probablemente nos solicite instalar Java, si no lo tenemos en el sistema. Además, también debemos saber que al ejecutar Freenet va a iniciar el navegador que tengamos predeterminado. Puede que sea interesante que cambiemos el navegador predeterminado por otro que no utilicemos y así poder probarlo sin que nos afecte al principal.

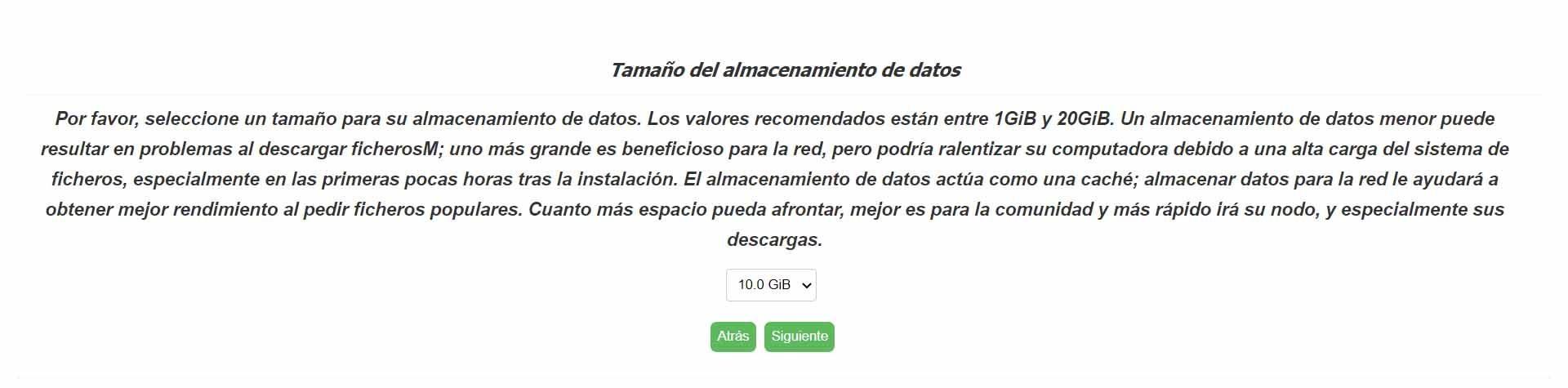

Cuando lo iniciemos por primera vez nos aparecerá una pantalla de inicio como en la imagen de arriba. Veremos que por defecto se abre en una ventana de incógnito en el caso de Chrome. Tenemos que escoger el nivel de seguridad que nos interesa.

El siguiente paso consiste en elegir el espacio de almacenamiento que queremos. Es recomendable que sea entre 1 y 20 GB. De forma predeterminada asigna 10 GB de espacio.

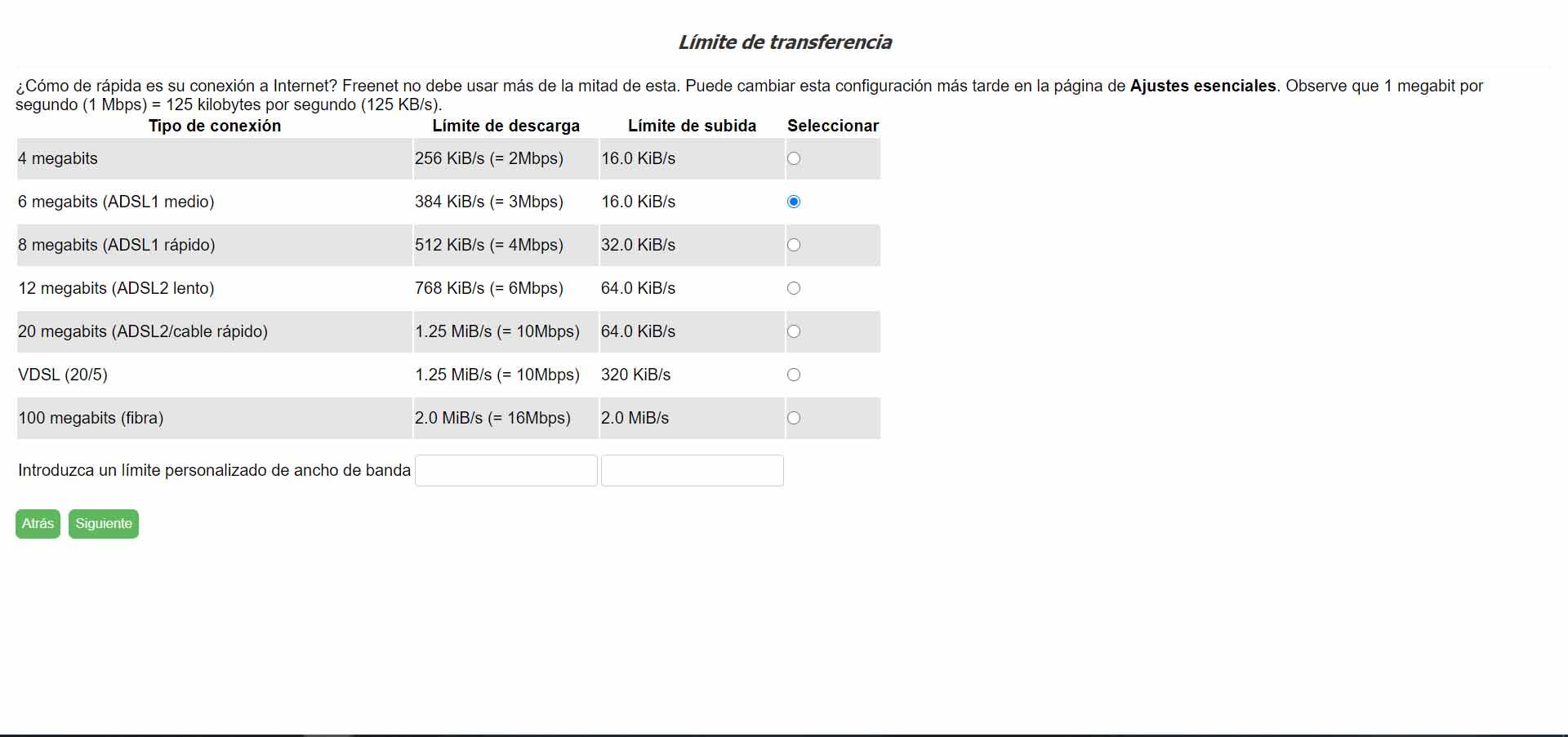

También, como vemos en la imagen, nos solicitará que pongamos cómo es nuestra conexión. Es importante que Freenet no utilice más de la mitad que tengamos contratado.

Una vez dentro veremos una imagen como la que mostramos arriba. Nos aparecen diferentes opciones para navegar por Freenet, intercambiar ficheros, ver el estado de la conexión o realizar un diagnóstico, así como un apartado de configuración.

En la parte de abajo, donde nos indican la versión que estamos usando, veremos dos botones para apagar o reiniciar Freenet. Podemos también movernos por los diferentes apartados y encontrar opciones como la de Freemail. Esto nos permite comunicarnos a través de esta red de forma totalmente anónima.

En definitiva, Freenet es una alternativa sencilla a TOR que podemos utilizar. Nos aporta privacidad y anonimato. Hemos visto que tiene diferentes herramientas como el ejemplo del e-mail, también mensajería instantánea y otros servicios. Lo podemos instalar en Windows, macOS y Linux de una manera rápida y sencilla.

Razones para monitorizar la Dark Web

A más de una persona le causa curiosidad el hecho de saber qué hay en la deep web, qué hay en la dark web. ¿De verdad es tan «oscuro»? ¿Merece la pena tomarse un tiempo para monitorizar la actividad allí? Si formas parte de una organización o tu entorno de trabajo tiene un alto manejo de datos, deberías hacerlo.

¿La dark web tiene ventajas?

Sí, son dos: anonimato e imposibilidad (o dificultad) de que sea rastreable. Un dato curioso es que no todo es ilícito en la Dark Web. Existen sitios que tienen contenido sumamente útil, pero nada malicioso. La salvedad de los sitios benignos en la Dark Web es que cuentan con esa especial condición de privacidad por muchas razones. Una de ellas tiene mucho que ver con lo político y la censura. Hay periodistas en muchos países alrededor del mundo, que se encuentran en esa difícil situación y el acceso a la dark web les facilita el trabajo. Así también, facilita la comunicación entre ellos y sus compañeros de trabajo.

¿Con qué herramientas se accede a la dark web o la deep web? Una de las más populares es el navegador Tor. El foco de este tipo de herramientas es la seguridad y la privacidad de los usuarios. Sin embargo, no fueron concebidas con fines maliciosos. Desafortunadamente, los cibercriminales o personas con fines maliciosos pueden sacar provecho de las prestaciones de Tor y herramientas parecidas para perjudicar a muchas personas.

Muy probablemente, has empezado a leer o escuchar respecto a la dark web gracias a que se dice que allí se dan ventas de drogas, armas y otras cosas más. Y es así. Además, se ponen a la venta productos de contrabando, credenciales de todo tipo de servicios, datos de tarjetas de crédito, kits de malware y/o ransomware. Todo lo que pueda ser útil para una actividad ilícita, es posible encontrarla en el lado oscuro de la web. Hasta no hace mucho tiempo, se acostumbraba a decir que lo que se ponía a la venta allí tenían precios sumamente altos. Sin embargo, es posible encontrar datos personales a menos de 20 o 30 euros por determinada cantidad de registros. Peligrosamente, el involucrarse en actividades ilícitas se está volviendo cada vez más accesible.

En consecuencia, las autoridades policiales, sobre todo en EEUU, han redoblado sus esfuerzos para saber con mayor nivel de detalle cómo funciona todo este esquema de la dark web. Incluso, se ha llegado a la instancia de monitorizar la actividad de los usuarios del navegador Tor, así como la creación de sitios web maliciosos falsos para poder cazar a los potenciales cibercriminales.

¿Es peligrosa la dark web?

Más de lo que se piensa, y aún más ahora que el teletrabajo está a la orden del día. Nuestros datos personales y profesionales se manejan de forma permanente en nuestras casas. Por lo que los cibercriminales se han aprovechado de este cambio en nuestros hábitos para centrar sus esfuerzos en atacar a usuarios individuales como quien escribe este artículo. ¿Cómo lo pueden hacer? Muy sencillo, pueden adquirir las credenciales de acceso a cuentas bancarias de una determinada entidad a través de la dark web. A continuación, comienzan a acceder a dichas cuentas y, sin mucho esfuerzo, pueden dejar sin fondos o llenar de operaciones sospechosas a los afectados en sólo segundos.

Por más de que tu organización o tu entorno laboral en sí no sea un gran banco, financiera o empresa «importante», debemos tomar las medidas necesarias para que nuestros datos no vayan a parar a manos indeseadas. Ahora vamos a citar algunas de las situaciones frecuentes que se pueden dar mediante la dark web.

Venta de software malicioso, exploits y vulnerabilidades

Más arriba, habíamos comentado que se pueden encontrar kits de malware o ransomware. Además, podemos encontrar virus troyanos y gusanos. Haciendo énfasis a los programas que utilizan las personas en general, se acostumbra a poner a la venta exploits y vulnerabilidades que aún no han sido reportados. Esto último sucede como consecuencia, generalmente, de la poca importancia que le dan las organizaciones a los problemas de seguridad de los programas que ofrecen al público. Entonces, las personas que lograron encontrar esas vulnerabilidades y cómo explotarlas, buscan otras maneras de ganar dinero o hacerse notar, y la dark web es una alternativa muy tentadora.

Muy fácilmente, se puede armar una red de cibercriminales que compran y venden este tipo de «productos». Lo que permite que puedan llevarse a cabo numerosos ataques que ponen en evidencia esos problemas de seguridad que en un principio se reportaron, pero fueron ignorados. Por desgracia, muchas empresas no dan importancia a los agujeros de seguridad hasta que un gran evento que los perjudique por esa razón suceda y a partir de allí, hagan algo al respecto.

Botnets y sus servidores Command&Control

Estos son los principales aliados para que los ataques DDoS, especialmente, puedan llevarse a cabo con éxito. Recordemos que una botnet es una red de ordenadores y/o dispositivos en red infectados, a los cuales se los denomina zombies. Estos son controlados mediante otros dispositivos que se denominan servidores Command&Control. Los mismos actúan como una central de control que indica lo que los zombies deben hacer para ejecutar tal o cual ataque. Tanto las botnets como los servidores C&C son muy eficaces a la hora de lograr su cometido. Con cierta facilidad, millones de usuarios alrededor del mundo pueden quedar sin acceso a un determinado recurso web mediante una pequeña botnet. Claro está que los ataques se pueden dar a escalas mucho más grandes.

Mercado de criptomonedas en general

Desde el momento en que las criptomonedas lograron ganar relevancia como medios alternativos de pago y como alternativas a las clásicas acciones para hacer trading, rápidamente fueron adoptadas tanto en la Deep web como en la Dark web. Tomemos como caso de uso al Bitcoin. Esta es la criptomoneda más popular de todos los tiempos y la que más valor tiene por unidad. Esta y otras criptomonedas se caracterizan por el anonimato y la carencia de trazabilidad de las transacciones. En consecuencia, se ha convertido en un medio de pago muy utilizado por quienes compran y venden tanto productos como servicios ilícitos.

Otra ventaja del uso de las criptomonedas para los cibercriminales es que, hasta el momento, no existen regulaciones muy fuertes en relación a su uso. Por otro lado, en la dark web se puede encontrar soluciones de cryptojacking. Recordemos que los mismos consisten en programas y/o porciones de código que una vez ejecutados, se comienza a aprovechar los recursos del ordenador o dispositivo afectado para el minado de criptomonedas. Las que se acostumbran a minar mediante el cryptojacking son el Bitcoin y Monero.

Cómo monitorizar la dark web

Se necesita de programas especializados que nos ayudarán a saber qué pasa en la dark web. Los mismos se denominan «Soluciones de Inteligencia de Amenazas». La ventaja principal de usarlos es que no será necesario instalar software como Tor y tener que acceder a la dark web constantemente por tu cuenta. Estas son las características más importantes de los programas de Inteligencia de Amenazas:

- Búsqueda de datos de clientes y/o corporativos para reportar cualquier actividad relacionada de los mismos en la dark web.

- Búsqueda de cualquier activo de la compañía que se haya filtrado. Esto puede incluir documentación de propiedad intelectual, credenciales de acceso y cuentas bancarias corporativas.

- Cualquier mención de tu empresa o entorno de trabajo en relación a la detección de vulnerabilidades. Así también, cualquier otra amenaza de seguridad

- Búsqueda de cualquier enlace entre los socios de tu empresa y la actividad encontrada en la dark web.

- Información respecto a los responsables de la actividad en la dark web y cómo llevan a cabo sus actividades.

- Identificación proactiva de potenciales señales de ataques como DDoS para poder tomar acciones preventivas.

- Datos sobre las potenciales razones por las cuales los cibercriminales actúan en la dark web con los datos de tu organización.

Onion Scan

Es una herramienta gratuita y de código abierto que sirve de apoyo para la monitorización de la dark web. La misma se enfoca en la generación de reportes que se caracterizan por ser sumamente visuales y sencillos de comprender. En su portal oficial, se puede acceder a varios artículos que detallan respecto a los reportes y mapas de datos que se consiguen.

¿Quieres instalarla en tu distribución de Linux favorita? Te sugerimos acceder al repositorio oficial en Github con todas las instrucciones necesarias para instalar. Con pocos comandos, ya podrás contar con todas las dependencias y los paquetes necesarios para correr Onion Scan. Igualmente, aquí te facilitamos los primeros comandos para probar esta solución ahora mismo:

- Cómo instalar todas las dependencias necesarias

go get github.com/HouzuoGuo/tiedot

go get golang.org/x/crypto/openpgp

go get golang.org/x/net/proxy

go get golang.org/x/net/html

go get github.com/rwcarlsen/goexif/exif

go get github.com/rwcarlsen/goexif/tiff

- Comenzar la instalación con el comando grab para clonar todo el contenido del repositorio Github

go get github.com/s-rah/onionscan

- Instalar la solución

go install github.com/s-rah/onionscan

Luego, puedes ejecutar el archivo binary en el siguiente path:

$GOPATH/bin/onionscan

- Otra alternativa es ejecutar el programa sin necesitar de compilar

go run github.com/s-rah/onionscan.go

Tal y como habéis visto, es muy sencillo instalar y utilizar Onion Scan para comprobar qué hay en la Dark Web y si nos interesa para nuestra propia seguridad.

Consejos para evitar que los datos terminen en la Dark Web

Vamos a dar una serie de recomendaciones para evitar que nuestros datos terminen en la Dark Web. Es muy importante que no se filtre información cuando navegamos por la red o al utilizar cualquier tipo de servicio o plataforma. Las herramientas que utilizan los ciberdelincuentes son muy diversas, por lo que es conveniente tomar precauciones en todo momento.

Proteger los equipos

Para evitar que nuestros datos terminen en la Dark Web, algo muy importante es tener totalmente protegidos nuestros dispositivos. Debemos siempre contar con programas de seguridad, como un antivirus o firewall. Esto va a ayudar a detectar software malicioso que pueda afectarnos, así como bloquear conexiones peligrosas.

Tenemos un amplio abanico de opciones a nuestra disposición. No importa qué sistema operativo utilicemos, siempre debemos tener software que nos proteja. Es la mejor barrera para evitar problemas de seguridad en nuestro día a día. Eso sí, debemos elegir una buena opción, que realmente ayude a evitar estos problemas.

Mantener todas las actualizaciones

Un complemento muy importante a lo que mencionábamos anteriormente es tener siempre nuestros sistemas actualizados. Esto es fundamental para evitar vulnerabilidades que puedan afectarnos. Los piratas informáticos pueden explotar fallos que no han sido corregidos y eso es un problema importante.

Nuestro consejo es siempre tener todos los parches y actualizaciones que haya disponibles. Esto lo debemos tener en cuenta para el sistema operativo, cualquier programa que utilicemos y también para los controladores de la tarjeta de red o cualquier componente. Esto impedirá que puedan encontrar alguna brecha de seguridad y robar información que puedan vender en la Dark Web.

Evitar hacer pública la información en la red

Sin duda este punto es muy importante. En la Dark Web no solo podemos encontrar a la venta cuentas de redes sociales o bancarias con sus contraseñas, sino también simplemente datos personales como puede ser el número de DNI o similar. Esto podría ser utilizado para un atacante que quiera suplantar nuestra identidad.

Por tanto, debemos siempre evitar hacer pública cualquier información sensible en la red. Nunca debemos publicar datos personales relevantes en redes sociales, foros abiertos o cualquier servicio que pueda quedar expuesto a cualquier usuario. De lo contrario estaríamos facilitando la tarea a los atacantes.

Usar solo programas oficiales

Una técnica muy habitual que utilizan los cibercriminales es la de colar malware dentro de programas que descargamos de Internet. Esto normalmente ocurre si vamos a bajar algo desde fuentes no oficiales y que han podido ser modificadas por terceros para lanzar sus ataques.

Es un método que podría derivar en que nuestros datos terminen en la Dark Web. Por ello es fundamental utilizar únicamente aplicaciones que sean oficiales y de garantías. Solo así evitaremos problemas que puedan afectarnos en nuestro día a día. Lo mismo debemos aplicar si lo que vamos a hacer es descargar una actualización o cualquier complemento para una herramienta que ya usamos.

Utilizar contraseñas fuertes

No hay que olvidarse de la importancia de usar claves que sean realmente fuertes y complejas. De lo contrario un ciberdelincuente podría robar nuestras cuentas con facilidad y venderlas en la Dark Web. Hay que tener en cuenta ciertos requisitos que debe contener para que esa segura.

Uno de los requisitos imprescindibles es que sea única. Jamás debemos utilizar una misma contraseña en varios sitios a la vez. Si nos roban una cuenta se produciría lo que se conoce como efecto dominó. Además, la contraseña debe contener letras (tanto mayúsculas como minúsculas), números y otros símbolos. Esto hará que los ataques de fuerza bruta no tengan efecto o al menos dificultar mucho.

Pero más allá de la propia clave, algo indispensable hoy en día y que cada vez está más presente es la autenticación en dos pasos. Esto va a permitir que, en caso de que nos roben una contraseña, necesiten un segundo paso para entrar. Por ejemplo, suele ser un código que recibimos por SMS a nuestro móvil y así verificar que somos el usuario legítimo.

Sentido común

Pero si hay algo importante para que nuestros datos no terminen en la Dark Web es el sentido común. No debemos cometer ningún tipo de error que pueda comprometernos. Por ejemplo, hablamos de evitar la descarga de software peligroso o hacer clic en links sospechosos.

Una técnica muy usada por los cibercriminales para robar nuestras cuentas y ponerlas a la venta en la Dark Web son los ataques Phishing. Lanzan un cebo para que pongamos la contraseña pensando que estamos ante un servicio legítimo, aunque en realidad estamos entregando en bandeja todos nuestros datos.

Por tanto, estos consejos que hemos mencionado son esenciales para evitar que nuestra información personal, nuestras cuentas, terminen en la Dark Web. Es muy importante mantener la seguridad en todo momento y reducir el riesgo al navegar por la red. Hemos visto que hay muchos tipos de ataques que pueden llegar a afectarnos y exponer nuestros datos.

Amenazas «Insider»

Afirmamos con frecuencia el hecho de que la principal amenaza de seguridad somos nosotros mismos, incluyendo si pasamos al mundo empresarial. Las amenazas de tipo «Insider» se encuentran más vigentes que nunca. Esto es a razón de que se convirtieron en servicios que se ofrecen a través de la Dark Web. Así como cualquiera que pudiese, ofreciese sus servicios de desarrollo web o reparación de ordenador, una persona o un grupo de personas puede ofrecerte acceso a una red corporativa y sus datos, lógicamente a cambio de una importante suma de dinero.

La Dark Web es conocida por tener múltiples opciones de acceso a conjuntos de datos originados por filtraciones de datos, herramientas de hacking y malware. Todo esto puede ser en concepto de compra, alquiler e incluso es posible lanzar «tu oferta» para la venta o alquiler, sin que pase precisamente por el escrutinio del público en general, los negocios que se han originado por esta vía superan con facilidad los miles de dólares.

Hoy en día, las amenazas de seguridad tipo «Insider» se están expandiendo muy rápidamente. Pero, ¿qué es un Insider? Hoy en RedesZone os lo vamos a explicar con un ejemplo práctico.

Imagina que una persona que trabaja en el departamento de TI en una organización, es la responsable del área y, prácticamente, cuenta con todos los accesos «maestros» a la infraestructura de red y las bases de datos que se manejan. Se le considera como una persona sumamente capacitada y muchas mejoras que se han implementado, ha sido gracias a esta persona durante su trabajo en la organización.

Sin embargo y, sin razón aparente, le despiden. En el último día hábil del mes, le informan que ya no pertenece a la misma y aplican la figura del despido injustificado. En consecuencia, le solicitan que se retire lo antes posible. Sin mucho control por parte de recursos humanos y TI, este responsable logra mantener sus accesos a la red y las bases de datos en general desde su ordenador particular, aunque ya no trabaje para la empresa.

Con todo esto, ha logrado ejecutar varios ciberataques a la organización. Prácticamente todos estos se han dado con éxito y ha generado muchos ingresos en poco tiempo. Este es un ejemplo de una amenaza Insider, cualquier persona que forme parte de una organización (o que ya no forme parte) y que tenga conocimientos importantes sobre la red interna y que, con éstos, logre llevar a cabo ataques de todo tipo.

Insider-trading-as-a-service

Este tipo de servicio es bastante similar a las los servicios DDoS de alquiler. Se ha estado ofreciendo hace ya unos años. ¿En qué consiste? Pues, toda persona u organización que esté interesada, debe pagar un dinero establecido, este dinero es definido por la persona u organización que ofrece el servicio Insider-trading-as-a-service.

Los precios varían bastante, puede costar cientos de euros o incluso puede haber casos en que se ofrece este servicio de insider trading mediante una suscripción anual que cuesta un Bitcoin. Recordemos que a pesar de que las criptomonedas se caracterizan por ser sumamente volátiles en relación a su precio, el bitcoin sigue siendo el más valioso. Últimamente, el precio de un Bitcoin ronda los 9000 USD.

Una vez que se haya pagado, se acostumbra a recibir instrucciones que te comenta cómo realizar el trading de información de manera maliciosa sin que seas descubierto. Incluso, es posible encontrar sitios en la Dark Web que se especializan en reclutar insiders, los cuales son motivados a compartir su conocimiento. ¿De qué manera? Mediante recompensas que consisten en dinero, o bien, acceso privilegiado a sitios especializados en trading de información corporativa.

Venta de bases de datos de clientes

Las amenazas Insider tienen la capacidad de ofrecer las bases de datos de clientes de una organización para la cual trabaja o trabajaba. Su principal diferencia es que la base de datos está disponible en tiempo real. Esto significa que la persona u organización interesada, puede conseguir información privilegiada y sumamente actualizada. Por supuesto, este servicio tiene un muy alto precio, el cual puede llegar a cientos de miles de dólares.

Venta de algoritmos

Existen organizaciones que además de bases de datos, documentación y datos sobre la infraestructura de red en general, cuentan con datos muy valiosos como algoritmos. Estos algoritmos pueden servir para determinar los anuncios a ser desplegados a los usuarios en base a preferencias, por ejemplo. Este tipo de algoritmos pueden llegar a costar muchísimo dinero en la Dark Web, tanto que puede llegar a valer más de un millón de dólares en determinados casos.

No hay duda de que existe una gran industria alrededor de actividades cibercriminales como las llevadas a cabo por las amenazas Insider. Dicha industria no para de crecer día a día y las sumas de dinero que se manejan son impresionantes. Queda claro que una buena práctica a llevar a cabo en la gestión de redes es el estricto control sobre aquellos usuarios que cuentan con permisos privilegiados o de administrador.

Descubre si tu dominio está en la Dark Web con Immuniweb

Immuniweb es una herramienta web de acceso libre y gratuito que nos permite saber qué presencia tiene un dominio en la Dark Web. Si eres responsable de un sitio web que maneja en gran medida datos personales, esta guía será de gran utilidad. Los tiempos que corren han provocado que muchos negocios sin presencia en línea, pasen a tenerla. O bien, si no le daban la importancia que merecía, la situación ha cambiado. Esa presencia en línea en la mayoría de los casos implica que se tenga un sitio web. En este, se puede realizar compras y pagarlas directamente por tarjeta de crédito, PayPal, etc. Cualquier organización que se dedique al comercio electrónico, necesita de los datos personales de sus clientes.

Por desgracia, la falta de medidas de seguridad para el almacenamiento de los datos personales de los usuarios, provoca que se den los eventos de filtración de datos. Estos, a su vez, tienen altas posibilidades de ir a parar a la dark web. De acuerdo a un informe de Verizon respecto a los eventos de filtración de datos (2020), se reportaron más de 7000 eventos de filtraciones durante el año 2019. Tuvo como consecuencia más de 15 mil millones de registros de datos personales.

Por tanto, el 80% de los eventos de filtraciones de datos se dieron a través del hackeo, el cual se vale de credenciales perdidas o robadas. Los cibercriminales tienen cada vez más posibilidades para apropiarse de miles de millones de credenciales y requiere de cada vez menos esfuerzo.

Funcionamiento

Es un sitio web de acceso gratuito para saber sobre la presencia del dominio web de tu organización en la Dark Web. Es de acceso gratuito y la información que conseguirás es de primera mano. Mediante los últimos avances de la Inteligencia Artificial, específicamente del Aprendizaje Profundo, se evitarán los registros duplicados y otros tantos que sean falsos.

Aunque no seas dueño de algún dominio web, eres libre de consultar el que tú quieras. En unos pocos segundos, obtendrás estos datos en un vistazo:

- Menciones en la Dark Web (incluyendo niveles de riesgos)

- Cantidad de dominios Cybersquatting

- Aquellos que puede ser que pertenezcan a la organización

- Aquellos que no pertenecen a la organización, pero se valen de su nombre

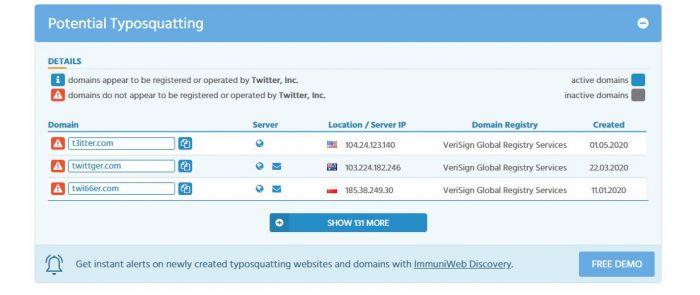

- Cantidad de dominios Typosquatting. He aquí algunos ejemplos:

- faceboook.com

- twittger.com

- gooogkle.com

- Sitios web que serían potenciales fuentes de Phishing

- Páginas en redes sociales que aparentan corresponder a la organización, pero que muy probablemente, no lo son

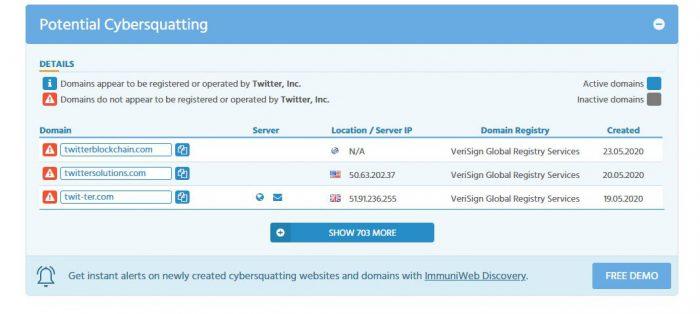

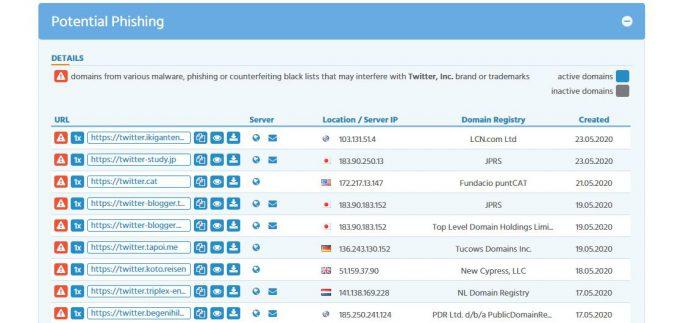

Las capturas que ves, corresponden a una consulta de Twitter (su dominio es twitter.com), una de las plataformas sociales más utilizadas a nivel mundial. En primera instancia, se despliegan los datos esenciales como la dirección de IP del dominio, dónde se encuentra ubicado el servidor principal y quién o qué compañía es responsable o dueño. Por otro lado, aparece una síntesis de la cantidad de issues encontradas en relación a los registros en la Dark Web, Cybersquatting, TypoSquatting, Phishing y su presencia en otras plataformas sociales como Facebook.

Más abajo, podemos ver con algo más de detalle la cantidad de menciones y/o registros que cuenta Twitter, en este caso, en la Dark Web y la cantidad de menciones filtradas. Se puede ver que Twitter cuenta con una altísima presencia en la Dark Web, con más de 6 millones de casos.

A su vez, esa cantidad de registros filtrados se clasifican en niveles de riesgo desde el bajo hasta el crítico.

En relación al Cybersquatting, en Immuniweb se listan los dominios que podrían haber sido registrados por Twitter y aquellos que no lo son. Éstos últimos son especialmente peligrosos porque pueden contar con fines engañosos o maliciosos, solicitando datos personales y credenciales de acceso.

El Typosquatting es tan peligroso como el Cybersquatting. Estos son dominios que se generan en base a los errores de tipeo frecuentes de los usuarios. Por ejemplo, yo quiero ingresar a redeszone.net pero casi siempre que me equivoco, escribo redezone.net. En base a esos errores, personas pueden aprovecharse de ello para registrar un dominio y levantar un sitio web que sirva para desplegar anuncios, productos o servicios con fines engañosos. En otros casos, podrían ser sitios destinados a Phishing.

Esto último sería la información más valiosa para el usuario final. Immuniweb te despliega un extenso listado de sitios web que fueron creados con fines de Phishing. Así también, algunos de ellos fueron creados para distribuir malware o ransomware, por citar ejemplos. Si eres curioso o te interesaría analizar estos tipos de datos, puedes descargar una copia de las páginas web como para tener un panorama de cómo se ven ante el usuario final.

Por otro lado, es posible saber sobre la dirección de IP y localización del servidor que lo aloja, la compañía que permitió el registro de dominio y su fecha de creación.

Un dato importante es que, si trabajas en TI o Seguridad Informática, se puede acceder a los dominios maliciosos o sospechosos de manera segura. También se encuentra disponible la alternativa de visualización de capturas de pantalla. El propósito es que se evite el riesgo de acceder a recursos peligrosos.

En el caso de que se necesite consumir información directamente desde Immuniweb, el mismo dispone de una API de acceso completamente gratuito. Para garantizar que las consultas de dominios obtengan datos rápidamente, logra procesar una solicitud en tres minutos. La cantidad máxima de solicitudes es de diez en un día, desde una misma dirección de IP. Hay otra API que está disponible y que tiene un costo de suscripción que te permite realizar solicitudes de forma ilimitada por día, sin restricciones por IP.

Os recomendamos acceder a la web oficial de Immuniweb para obtener más información de cómo comenzar a utilizar esta potente herramienta.

Legalidad de la DeepWeb

Podemos preguntarnos si es ilegal acceder a la Deep Web, y no, no lo es. Pero debemos tener mucho cuidado con los accesos que realizamos y la información que vemos. También es recomendable tener claro que nos podemos encontrar de todo. Ante esto, y por el momento, no es ilegal el visionado de cierto contenido en este tipo de sitios, al menos en España, pero puede ser muy perjudicial. Sobre todo, si somos inexpertos en estos ámbitos.

Hemos de pensar que con estos buscadores que mencionamos, también tendremos acceso a gran cantidad de software. La ley en este aspecto no es muy diferente que, si usamos software de pago de forma ilegal, sin pasar por la DeepWeb. Si bien en España esto puede llevar a que nos pongan algún tipo de pena o sanción, suelen ser más graves por lo desarrollado con dicho software que por tenencia del software en sí. Pero si nos podemos encontrar algunos países donde está fuertemente penado.

Como hemos comentado, no es ilegal navegar por la DeepWeb, pero si lo es acceder a ciertos sitios que llevan a cabo acciones delictivas. Esto está tipificado en el artículo 189.5 del Código Penal, y puede ser castigado con pena de prisión de tres meses a un año o con una multa. Esto se puede aplicar de igual modo a la compra de artículos, lo cual no es ilegal, pero esto dependerá de las circunstancias del artículo. Si estos son robados o son artículos ilegales en nuestro país, también estará penado con uno a tres años. A la compra de productos robados se la conoce como receptación, y está regulada en el artículo 298 del Código Penal.

Como conclusión y reiterando, podemos decir que la DeepWeb no es en sí misma ilegal, pero sí es mucho más sencillo llevar a cabo actividades delictivas. En todo caso, se debe apelar al sentido común de los usuarios, de forma que no tiene por qué ser peligroso navegar por esas redes, siempre y cuando se sigan ciertas precauciones.

Cómo pueden acabar tus contraseñas en la Dark Web

Las contraseñas representan la barrera principal para evitar la entrada de intrusos en nuestras cuentas. Contar con una clave débil puede suponer que nuestros datos queden expuestos. Por ello debemos tomar siempre en consideración la importancia de proteger nuestros registros, dispositivos y todas las plataformas que utilicemos correctamente. Es una realidad que nuestros datos tienen un gran valor en la red hoy en día. Ahora bien, dentro de todos los datos e información sin duda las contraseñas forman parte muy importante. Los ciberdelincuentes buscan constantemente la manera de robar nuestras cuentas, de conseguir nuestras contraseñas.

Nuestras claves de acceso pueden acabar en la Dark Web. Por ejemplo, si nos han robado una cuenta de alguna suscripción para ver series o películas en Internet. Pueden vender esa cuenta para que otros usuarios la adquieran a un precio muy inferior al que debería de manera legítima.

- Ataques Phishing: sin duda los ataques Phishing son una de las técnicas más utilizadas hoy en día por los atacantes. Buscan suplantar la identidad de empresas y organizaciones legítimas con el objetivo de que al introducir nuestras contraseñas terminen en un servidor controlado por los piratas informáticos. Es una de las técnicas con las que debemos tener más cuidado. Normalmente este tipo de amenazas nos llega a través del correo electrónico, pero también mediante redes sociales o incluso SMS.

- Keylogger: los keylogger son un tipo de malware que tiene como objetivo registrar las pulsaciones de teclas. Esto significa que, a la hora de iniciar sesión, de poner nuestra clave de acceso, ese software malicioso va a registrarlo. Es algo que está muy presente en todo tipo de dispositivos. No importa si estamos utilizando un móvil o un ordenador. Podrían robar así nuestras claves de acceso y terminar en la Dark Web.

- Ataques por fuerza bruta: los ataques por fuerza bruta son un clásico. Consisten básicamente en probar y probar hasta dar con la clave. Para ello pueden utilizar herramientas específicas. Es vital que nuestra contraseña sea compleja y que no utilicemos claves que sean comunes.

- Filtraciones de datos: también puede ocurrir que nuestras contraseñas acaben en la Dark Web por una filtración de datos. ¿Cómo puede pasar esto? Esto ocurriría si la plataforma que estamos utilizando tiene alguna vulnerabilidad o su base de datos ha quedado expuesta. Esto podría suponer la filtración de datos y contraseñas de los usuarios que posteriormente pueden terminar en la Dark Web.

Por suerte tenemos a nuestra disposición una serie de herramientas y consejos para evitar el robo de contraseñas. El objetivo no es otro que evitar que nuestras claves acaben en la Dark Web.

- Iniciar sesión en sitios seguros: es también otro de los motivos por los cuales pueden robar nuestras claves. Esto ocurre si iniciamos sesión en un sitio inseguro o si entramos a través de una red inalámbrica desprotegida.

- Herramientas de seguridad: lo primero es contar con software de seguridad. Un buen antivirus puede prevenir la entrada de amenazas y malware que pueda estar diseñado para robar información y, en definitiva, robar nuestras contraseñas. Esto es algo básico.

- Mantener los sistemas actualizados: también debemos mantener los últimos parches y actualizaciones de seguridad. En ocasiones surgen vulnerabilidades que pueden ser aprovechadas por los piratas informáticos. Existen problemas que se resuelven fácilmente con solo tener las últimas versiones instaladas.

- Utilizar contraseñas fuertes: por supuesto nuestras contraseñas deben ser lo suficientemente fuertes y complejas. Éstas deben contener letras (mayúsculas y minúsculas), números y otros símbolos especiales. De esta forma evitaremos que puedan ser averiguadas y comprometer nuestra seguridad.

- Gestores de claves: algo esencial para crear contraseñas fuertes y mantenerlas seguras es utilizar gestores de claves. Hay muchos tipos y para todo tipo de sistemas operativos. Es algo que debemos tener en cuenta.

Tal y como podéis ver, hay muchas formas por las que nuestras contraseñas pueden acabar en la Deep web, pero también podemos evitarlo o mitigarlo fácilmente.