El correo electrónico es un medio de comunicación muy presente en el día a día tanto de usuarios domésticos como también a nivel empresarial. Ofrece un amplio abanico de opciones y existen muchos servicios disponibles. Ahora bien, lo cierto es que también es un medio muy usado por los atacantes para colar virus, robar contraseñas, etc. En este artículo vamos a hablar de cómo un e-mail Spam puede afectar a la seguridad.

A través del correo electrónico nos llega todo tipo de contenido relevante. Usamos el email para contactar con amigos y familiares si tenemos que enviarle algún mensaje, por ejemplo, pero suele ser también una vía habitual para el trabajo. Recibimos muchos emails a lo largo del día: ofertas y promociones de clubes o servicios a los que estamos registrados, por ejemplo, publicidad de tiendas o newsletter a las que nos hemos suscrito para tener información. También recibimos por email novedades en aplicaciones que usamos cada día como pueden ser los estrenos de una plataforma de streaming para esa semana o un resumen de tu actividad semanal en la aplicación de deportes. Pero cuidado porque todos esos emails no siempre son una buena idea y puede que haya spam en tu correo.

Tu servicio o cliente de correo seguro que cuenta con una sección de spam donde van almacenados todos los emails que considera que son publicidad o son molestia. Pero no siempre, por error o porque se hacen pasar por lo que no son, acaban en esta bandeja siendo rechazados automáticamente y puede que lleguen a tu bandeja de entrada principal. En ese caso, debemos tener mucho cuidado porque puede afectar a la seguridad del ordenador o del teléfono móvil y podemos tener problemas graves con nuestros datos y con la información a la que accedan a través de dicho email.

Qué es un correo spam: ¿Siempre son peligrosos?

En primer lugar, queremos explicar qué es exactamente un correo basura o e-mail spam. Básicamente es un correo no deseado, como puede ser publicidad abusiva, que llegan de cuentas desconocidas, bots, etc. Es algo realmente habitual y la mayoría de proveedores tienen un filtro. Pero, ¿es peligroso el correo Spam? Lo cierto es que en la mayoría de ocasiones no va a ser más que un e-mail molesto. Por ejemplo, publicidad de un servicio o producto determinado. Nos llega a la bandeja de entrada y simplemente lo borramos y listo. Es molesto, incluso puede que recibamos muchos e-mails, pero no pasa de ahí.

En cambio, en otras ocasiones sí que puede ser un verdadero peligro. Puede contener malware, archivos adjuntos que estén diseñados para robar contraseñas, servir para recopilar datos personales, solicitar información al hacerse pasar por algo legítimo, etc. Incluso pueden suplantar sitios web legítimos. En estos casos que mencionamos es cuando debemos tener mucho cuidado con el correo basura. En ocasiones van a pasar de ser una simple molestia a un verdadero problema para la seguridad de nuestro sistema y nuestra propia privacidad al navegar por Internet.

¿Por qué no son del todo inseguros?

Cabe recordar que los correos están compuestos por texto, que es el email de por sí, y viene acompañado de una serie de etiquetas HTML. Estas son las que se usan para crear páginas web, por ejemplo. Lo cierto es que hay muchos proveedores de correo que no cargan HTML por defecto, pero esto no es tanto una cuestión de seguridad, si no de rendimiento o usabilidad. El HTML se puede aplicar de muchas formas, como puede ser la etiqueta header, el body y el footer. Además, pueden contener otro tipo de etiquetas donde pueden contener imágenes o enlaces, entre muchos otros. Estos lo que hacen es expandir el correo más allá de un simple texto, a lo cual se le llama, texto enriquecido.

En cuanto a la usabilidad, en la gran mayoría de los emails lo que más nos interesa es el texto, por lo cual si no se cargan los contenidos HTML el correo aparecerá sin ningún tipo de diseño. Por lo tanto, solo se muestra lo más importante, y elimina elementos no importantes o críticos.

Si hablamos de privacidad, en muchas ocasiones esos HTML lo que hacen es enlazar imágenes muy pequeñas que se encuentran en servidores particulares. Estas pueden ser peligrosas, pues cuando se abre el correo este lanza una solicitud para cargar la imagen, por lo cual se puede saber cuándo ha sido leído. Otra cosa que puede ocurrir, es que incorporan botones como pueden ser en los correos de redes sociales, compartir de Facebook, Instagram, etc.

Actualmente los proveedores no suelen cargar demasiado este tipo de contenido en HTML, pues también pueden contener JavaScript, de forma que pueden generar muchas acciones programadas, como una descarga o la apertura de una página web. Por eso es recomendable tener todo correctamente actualizado, ya que todo ayuda a prevenir posibles problemas. Con toda esta protección, en gran parte del correo con malware, es necesario realizar alguna acción la cuál si nos puede perjudicar, pero no suponen un problema si no se accede a según qué lugares.

Tipos de correo spam

Hoy en día categorizamos como correo spam todo aquel que no es deseado. Pero lo cierto es que el spam se puede dividir en diferentes tipos, los cuales son muy reconocidos. Estos pueden ser enviados de forma indiscriminada a muchos usuarios sin su consentimiento. Algunos de los tipos de spam más conocidos son:

- Publicidad no deseada: Es el tipo de spam que es más común que llegue a nuestras bandejas. Se trata de correos que buscan promocionar algún producto o servicio, y con frecuencia son de una naturaleza muy dudosa. Accedemos a cualquier tienda o nos registramos en cualquier servicio para una compra puntual o para tener información y desde ese momento empezamos a recibir continuamente publicidad no deseada. Aunque normalmente podrás darte de baja en este tipo de contenido publicitario y anuncios en el correo, suele ser el más habitual y el más molesto y seguro que cada mañana tienes que eliminar decenas de emails que cuentan con este tipo de formato.

- Phishing: Son correos spam que tratan de engañar a los destinatarios, haciéndose pasar por instituciones o empresas totalmente legítimas. Esto confunde a los usuarios, y es más sencillo que proporcionen datos personales como cuentas de correo, contraseñas, y todo tipo de datos. Suelen hacerse pasar por empresas o webs en las que confiamos y utilizan todo lo posible para parecerse a la original. Es habitual a la hora de engañarnos con nuestra cuenta de servicios de streaming, con nuestros perfiles en aplicaciones o con nuestros servicios de luz y gas pidiendo nuestros datos.

- Estafas financieras: Son correos fraudulentos que tratan de persuadir a los usuarios para que participen en proyectos financieros. Por lo general pueden ser esquemas de inversión falsos, loterías ganadoras que no existen, o incluso herencias que no existen.

- Contenido malicioso: Son mensajes que pueden incluir en su interior adjuntos maliciosos. Entre otros, virus, malware, ransomware y demás. Los cuales se activan cuando el usuario trata de abrir el archivo.

- Contenido inapropiado: Muchos correos spam pueden contener información visual inapropiada o engañosa. Como puede ser contenido para adultos, u otro tipo de contenido ilegal.

- Correo basura político o activista: En muchas ocasiones los spammers utilizan correos para difundir mensajes políticos. Puede ser activismo, ideologías no deseadas, entre otros. Los cuales pueden no estar relacionados con los intereses del receptor del mensaje.

- Redireccionamiento: Muchos correos tratan de dirigirnos a otros sitios web no deseados. Lo cual suele generar tráfico no deseado, o incluso afectar al rendimiento del sitio web que si son legítimos. Pudiendo llegar a formar parte de ataques orquestados por alguna organización.

Cómo identificar los e-mails maliciosos

Vamos a dar una serie de consejos importantes para identificar los e-mails maliciosos. De esta forma podremos evitar cometer fallos que descarguen malware en nuestros sistemas o seamos víctimas de ataques como el Phishing.

- Analizar el remitente

Lo primero que debemos hacer es analizar bien el remitente de ese correo. Hay que observar la dirección del e-mail y comprobar que realmente es legítima. Esta puede ser la clave para detectar un correo falso antes incluso de abrirlo. En muchas ocasiones los piratas informáticos pueden utilizar direcciones que se ven completamente falsas. Es el caso cuando la dirección contiene letras y números sin sentido. Sin embargo en otras ocasiones pueden simular muy bien ser una fuente oficial. Puede que cambien ligeramente el nombre de una empresa, por ejemplo agregando un número, sustituyendo una letra, etc. Si lo reportamos, acabará en el correo spam, sin embargo, durante los primeros ataques nos llegará de forma normal, como si fuera de la empresa real, pudiendo llegar a engañarnos.

- Asunto insistente o alarmante

Algo que puede indicarnos que estamos ante un correo fraudulento es el asunto del mensaje. A veces podemos toparnos con una frase insistente o alarmante. Por ejemplo nos indica que nuestra cuenta ha sido robada, que hemos ganado un premio, etc. Un cebo que pueda llamar nuestra atención y que provoque que abramos el e-mail. Por tanto, hay que tener sentido común, y no dejarnos llevar por las emociones del momento.

- Contenido del mensaje

Por supuesto el contenido del mensaje también nos indicará si se trata de un fraude. Puede que recibamos un e-mail con textos mal traducidos. También es posible que haya faltas de ortografía y, en general, un contenido extraño para lo que debería de ser un e-mail legítimo. Es, en definitiva, otra señal de alerta, aunque el hecho de que todo esté bien no debe hacernos confiar.

- Archivos adjuntos extraños

Los archivos adjuntos pueden ser la clave de un ataque cibernético. Pueden contener malware y hay que tener en cuenta que la extensión puede variar. Es posible que un simple archivo Word o Excel sea una amenaza importante. Hay que observar bien qué tipo de archivos adjuntos tenemos y si deberían de estar ahí. En caso de dudas nunca hay que abrirlos, y si los descargamos sin querer, lo mejor será llevarlos a la papelera sin realizar ninguna acción.

- Piden más datos de lo normal

También podemos toparnos con un e-mail donde nos piden más datos de los realmente necesarios. Por ejemplo se hacen pasar por un banco o una empresa donde nos piden información personal, contraseñas o similares. Estaríamos ante un intento de estafa con la finalidad de robar nuestros datos. Nunca debemos darlos, y en caso de duda ser nosotros quien contactemos con el número o correo oficial de esa empresa, para verificar si el email es correcto.

- Enlaces acortados

Los enlaces acortados son muy utilizados en los e-mails fraudulentos. Básicamente lo que hacen es ocultar la dirección completa, donde el usuario podría ver realmente dónde irían redirigidos. Es importante que tengamos cuidado con este tipo de enlaces acortados, ya que pueden esconder ataques cibernéticos, por tanto, debemos fijarnos bien en la dirección en la que estamos, no la que pone el enlace, ya que incluso, a veces, pueden escribir bien el nombre del sitio, pero el hipervínculo contener otra dirección.

Por qué un e-mail llega a la bandeja de Spam

Ahora bien, el problema llega cuando un correo que enviamos termina en la bandeja de Spam del destinatario sin que realmente sea una amenaza de seguridad. Esto podría hacer que un e-mail que sea importante no llegue a ser leído correctamente. Es algo que puede ocurrir en determinadas ocasiones. Puede afectar tanto a usuarios particulares como también a empresas que necesitan enviar muchos correos constantemente. Hay determinados factores que podrían provocar que esto ocurra y los vamos a describir para estar al tanto de ello y poder evitarlos.

- La IP puede estar en una lista de spam

Podría ocurrir que estemos utilizando una dirección IP compartida y que haya sido usada previamente para enviar Spam. Esto puede provocar que los proveedores de correo electrónico a los que les estamos enviando un e-mail, interpreten que ese mensaje en concreto puede ser basura. Es muy frecuente que esto ocurra si estamos enviando correos masivos a través de un servicio de marketing. Son muy utilizados por empresas y organizaciones para poder llegar a sus clientes. Es posible que ese mismo servicio lo hayan utilizado para enviar Spam y por ello la dirección IP ha terminado en una lista negra. Por tanto, la solución será cambiarla, de los diferentes modos que existen.

- Uso de determinadas palabras

Esta es una de las causas más comunes también entre los usuarios domésticos. Puede que sin darnos cuenta estemos enviando un e-mail con un asunto que sea detectado como correo basura. Si ponemos alguna palabra de una plataforma como Amazon, algún mensaje del tipo “haz clic aquí” o “promoción” se daría esta situación. Puede que nuestra intención simplemente sea enviar un correo a un amigo para informarle de una promoción que hemos encontrado para comprar un producto y le decimos que haga clic ahí. Realmente se trata de un e-mail personal, sin ningún ánimo de que afecte a ningún usuario. Sin embargo, el filtro de seguridad de ese proveedor al que estamos enviando puede detectarlo como un problema.

- Uso de símbolos o exclamaciones

Algo similar podría ocurrir si abusamos de determinados símbolos y exclamaciones. También si el asunto del mensaje lo escribimos en mayúsculas podríamos tener más problemas para que llegue realmente a la bandeja de entrada que debería. Esto llama la atención a los filtros de Spam y pueden asignarlo de este modo. En este caso hay que cuidar también el cuerpo del mensaje y no solo el asunto del mismo. Si por ejemplo llenamos el texto de símbolos de exclamación, de mayúsculas y palabras que simplemente inciten a hacer clic o abrir algo, podría ser considerado como un correo basura y nunca llegar al destinatario. Hay que utilizar asuntos de mensaje menos «agresivos» en este sentido. Que no muestren cierta urgencia o necesidad de ser abiertos, ya que precisamente así es como actúa el Phishing.

- Tenemos información difusa en nuestro e-mail

¿Tenemos correctamente configurada la información de nuestra dirección de correo? Especialmente esto es importante si somos una empresa y queremos llegar bien a nuestros usuarios o clientes sin que puedan sospechar que la dirección ha sido usada para lanzar campañas de Spam. Si tenemos información difusa o incompleta, algo que incluso pueda parecer irreal, podría afectar seriamente a la credibilidad de nuestra cuenta. Esto, una vez más, provocaría que los proveedores de correo electrónico llegaran a bloquear nuestro correo y que no termine de llegar al destinatario.

- El correo lleva enlaces sospechosos

Por supuesto también hay que tener en mente la posibilidad de que hayamos puesto demasiados enlaces o que éstos lleven a páginas que puedan ser sospechosas. Lógicamente si tenemos un link a un sitio web inseguro, que contenga malware o cualquier tipo de ataque como el Phishing, podría ser detectado. El consejo en este caso sería evitar que el correo que estamos mandando tenga demasiados links. Es esencial que únicamente pongamos texto y que no haya muchos enlaces que puedan hacer sospechar al proveedor de e-mail que pudiera ser una amenaza para el destinatario.

- El mensaje contiene demasiadas imágenes

Podría ocurrir que al enviar un correo electrónico pongamos demasiadas imágenes y poco texto. Esto, de cara a los filtros de Spam, podría ser otra señal de que realmente se trata de un e-mail basura y por tanto terminaría en la bandeja correspondiente. Es importante que tengamos en cuenta esta cuestión, ya que si la proporción entre imágenes y texto no es la adecuada y ponemos demasiadas fotografías podríamos tener problemas. De ahí que debamos controlar este punto también y reducir así el riesgo de que nuestro e-mail no llegue donde debería. Si tienes dudas, lo mejor será enviártelo a una dirección tuya, comprobando si pasa los filtros del servidor, o no, para poder, posteriormente, reenviarlo a los contactos que deseas y saber, al menos, que lo van a recibir, 0 deberían.

- Exceso de archivos adjuntos

Una causa más es la de adjuntar demasiados archivos. Tal vez interprete que se trata de algún tipo de malware, correo que pueda enviar archivos llenos de publicidad abusiva o cualquier otro problema que comprometa a los usuarios de esa plataforma. Por tanto, si vemos que nuestro correo electrónico termina en una bandeja de Spam sería importante comprobar si hemos enviado demasiados archivos adjuntos y en caso de que así sea buscar otros métodos, como por ejemplo subirlos a la nube y simplemente enviar el link de esa carpeta, o comprimir todos en una sola.

En definitiva, estas son algunas de las principales causas por las que un correo legal, seguro y que no representa ninguna amenaza, termina en la bandeja de Spam. Esto podría ocurrir tanto a usuarios domésticos como a cualquier empresa u organización.

Tipos de ataques con un e-mail spam

Es importante conocer qué tipos de ataques pueden llegar a través de un simple e-mail spam. Esto nos permitirá tener un mayor conocimiento sobre a qué nos enfrentamos y tomar medidas lo antes posible para no caer en la trampa y proteger los equipos en todo momento.

Ataques Phishing

Un ataque de Phishing tiene como objetivo robar las credenciales y contraseñas de un usuario. Generalmente nos llegan a través de redes sociales, SMS o correo electrónico. Básicamente se trata de un enlace a una página web falsa, ésta aparenta ser legítima y en ella los usuarios tienen que introducir sus datos. El problema es que esa información va a un servidor controlado por los atacantes.

Así, los ciberdelincuentes obtienen el control de esas cuentas obteniendo el nombre de usuario y contraseña. También hay que señalar que afecta tanto a dispositivos móviles como a equipos de escritorio. Además, hay que comentar que cada vez utilizan técnicas más sofisticadas usando nuevas herramientas y métodos. Por ejemplo, buscando más información sobre la víctima o recientemente también se han visto a nivel empresarial ataques haciéndose pasar por cursos de formación para evitar el Phishing.

Algunas formas de detectar que se puede tratar de un ataque de este tipo son:

- Cuando juegan con el tiempo y la urgencia, para que los usuarios realicen cierta tarea o podrían perder su cuenta.

- El texto está mal redactado y contiene faltas de ortografía.

- Comprobando que el dominio se corresponde con el legítimo. Una técnica que pueden utilizar es usar enlaces acortados. Ante la duda, es mejor no usarlo y entrar de forma normal desde la web oficial.

En cuanto a la mejor forma de protegernos, es usar un buen antivirus y herramientas de seguridad, además de mantener nuestros dispositivos actualizados.

Y recuerda, puede que te soliciten el correo o contraseña en una web de juegos, o sin importancia, y que no sospeches tanto como si fuera tu cuenta bancaria, sin embargo, muchas personas usan la misma clave para todo, y es la baza con la que juegan, conseguir una que no les importe para probar si en otros servicios más importantes tienes la misma, algo que la mayoría hace.

Malware

Por supuesto el malware también puede llegar a través de un simple correo electrónico basura. Hablamos de un archivo adjunto que en realidad sea un virus y que por error descargamos y abrimos. Esto puede suponer un problema muy importante para un ordenador, móvil o cualquier equipo que usemos.

En este sentido hay muchas variedades. Podemos ser víctimas de virus que permitan controlar el ordenador, como suelen ser los troyanos, pero también otros que incluso cifren los archivos y pidan un rescate a cambio, que sería el caso del ransomware. Normalmente va a llegar a través de archivos maliciosos y los hay de muchos tipos, desde una simple imagen hasta un archivo de Word o Excel.

Algunos de ellos no son detectables, y pueden estar en tu ordenador por mucho tiempo, por eso es recomendable que si has abierto algo que no reconoces su procedencia, formatees el ordenador o hagas una buena limpieza e instalación de antivirus.

Robo de datos personales

No debemos olvidarnos del robo de datos personales. Es otra posibilidad a través de un simple e-mail Spam. En este caso, podemos estar ante algo tan simple como que el atacante sepa si hemos abierto ese correo y, de esta forma, verificar que detrás de esa cuenta hay un usuario activo.

También pueden “invitarnos” a que interactuemos y así recopilar ciertos datos personales. El objetivo en este caso puede ser incluirnos en campañas publicitarias, pero también saber más de nosotros para poder llevar a cabo ciertos ataques. Pongamos que saben cuál es nuestro nombre y apellidos o qué servicios utilizamos. Podrían enviar un nuevo e-mail más orientado a nosotros y con mayor probabilidad de que lo abramos.

Instalar programas falsos

Por otra parte, podrían contener programas falsos con la intención de que los bajemos e instalemos. Estas aplicaciones van a simular ser oficiales y cumplir la misma función, pero en realidad es un riesgo para la seguridad de nuestro sistema, más allá de que no cumplirá con el uso que esperamos darle.

Estos programas también pueden ser usados para robar información o infectar el equipo y hacer que determinados componentes no funcionen correctamente. Esto sin duda pondrá en riesgo la seguridad y privacidad nuevamente por medio de un simple correo electrónico basura.

Puede que ese e-mail basura indique que tiene adjunto una aplicación con un nombre conocido, que simule ser real con el objetivo de que lo descargues. Algo del tipo: «Prueba este nuevo programa de forma gratuita». El objetivo, una vez más, es que descargues un archivo para colar algún tipo de malware o espiarte a través de ese software que estás instalando.

Asuntos de email peligrosos

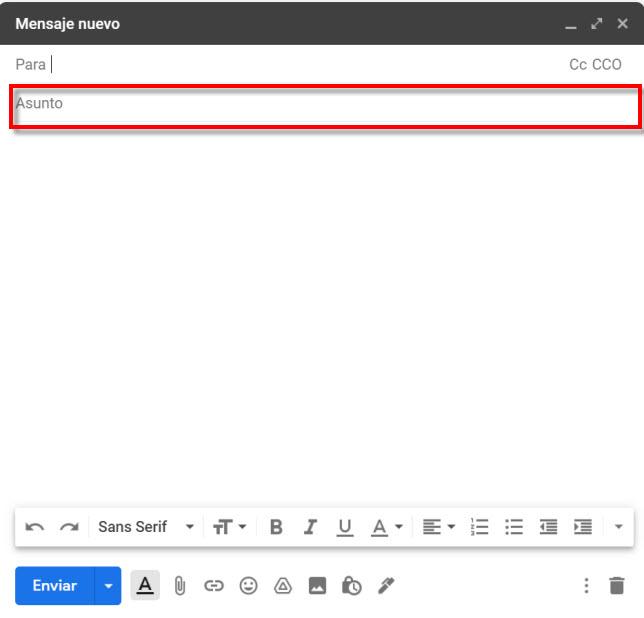

Cada día recibimos varios emails en nuestra cuenta de correo principal. Algunos se aprecian a simple vista que son legítimos, y otros cuesta más distinguir si realmente nos interesan. Una forma de empezar a distinguir de, si nos conviene o no, abrir un e-mail, es estudiando a fondo su asunto. Vamos a empezar poniéndonos en lugar del que nos envía ese correo. Por ese motivo, voy a entrar a mi cuenta de Gmail y voy a pulsar en redactar. A continuación, os va a salir una pantalla como esta:

Lo primero que se hace es poner las direcciones de correo electrónico a quién queréis mandar ese mensaje. A continuación, el siguiente paso que vamos a dar, es redactar el asunto que es el que tenéis señalado en un recuadro en rojo. En este sentido, el asunto de un correo podemos definirlo como un breve resumen descriptivo del tema que vamos a tratar. La forma en la que redactemos el asunto dice mucho de la persona que lo escribe, y también nos puede dar detalles de qué debemos hacer con él.

Por lo tanto, tanto a la hora de redactar un asunto y cómo estudiarlo hay que fijarse en varias cosas:

- El idioma de asunto, generalmente recibiremos correos en un idioma determinado, posiblemente español. No obstante, para fines comerciales a veces se reciben en inglés. Cada usuario se maneja utilizando uno o varios idiomas, y cuando se recibe un correo en un idioma que no es habitual, hay que estar más atento.

- La forma de redacción del asunto también dice mucho. Si está redactado con faltas de ortografía o cuesta entenderlo, es un mal indicio. En este caso, puede tratarse de una traducción mal hecha con un traductor con el fin de llevarnos a algún tipo de engaño.

De esta forma, cuando vayamos a escribir el asunto de un correo debemos tomárnoslo muy en serio. La razón, es que dice mucho de nuestra personalidad, por ejemplo, si somos detallistas y tenemos la capacidad de síntesis para resumir el contenido en una línea. Por otra parte, en el que recibe el correo con estos asuntos debe fijarse bien para evitar ser víctima de un ciberdelincuente.

Otra cosa que hay que prestar mucha atención es con los archivos adjuntos en los correos ejecutables. Así, el envió de adjuntos maliciosos por e-mail es uno de los métodos más habituales de entrada de malware en nuestros equipos.

En ese sentido, no debemos abrir ni ejecutar ningún archivo adjunto que necesitemos o hayamos solicitado nosotros mismos. También incluso aunque el remitente sea conocido y os envíe algo que no esperéis o no os cuadre, es mejor verificarlo por otros medios. A veces, con ataques de phishing toman el control de la cuenta de un conocido y nos solicitan dinero o nos envían un archivo con malware.

También tenemos que tener cuidado con un correo con estos asuntos:

- Cuando los bancos te solicitan datos a través de correo electrónico.

- Promociones con precios anormalmente bajos.

- Hemos ganado un concurso en el que no hemos participado.

- Nos comentan que somos los destinatarios de una herencia de gran valor económico de un pariente lejano.

Por lo tanto, debemos estar atentos al recibir un correo con estos asuntos y preocuparnos del Phishing, el malware y otras amenazas que puedan afectar a nuestros equipos.

Cómo detectar spam a través del asunto y del remitente

Sin duda alguna, uno de los problemas a los que nos enfrentamos más a diario al usar nuestro correo es el spam. Este término hace referencia al correo basura, no deseado o no solicitado que puede terminar llenando nuestra bandeja de entrada con mensajes de este tipo. Habitualmente, nuestro proveedor de correo electrónico con sus filtros antispam consigue parar muchos. No obstante, algunos pocos terminan a nuestro e-mail. En RedesZone, para evitarlo recomendamos usar nuestras cuentas de correo para cosas muy puntuales. En ese sentido, conviene utilizarla lo menos posible para solicitar información y escribirla en sitios públicos como foros. Una alternativa para recibir información puntual son los correos electrónicos temporales.

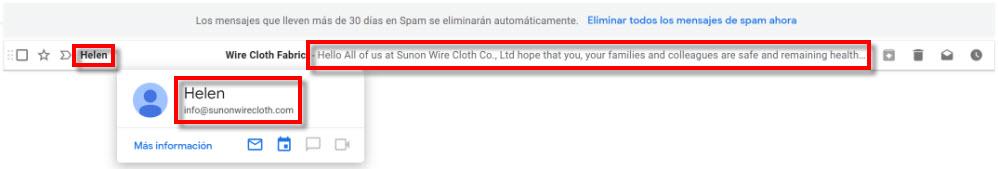

Ahora vamos a ver cómo detectar un mensaje de spam en nuestro correo electrónico. Para ello voy a poner un ejemplo extraído de mi cuenta de Gmail:

El asunto en un idioma distinto al que usamos habitualmente, ya es una primera pista de que puede tratarse de spam. Lo siguiente que tendríamos que hacer, es comprobar el remitente del mensaje. En este caso pulsamos en Helen y veremos que aparece un e-mail de un usuario o empresa que no conocemos. En este caso, lo mejor que podemos hacer cuando nos llega un correo con estos asuntos es marcarlo como spam y ni siquiera abrirlo.

Cómo protegernos del spam

Entonces, ¿qué podemos hacer para protegernos del spam? Hemos visto que podemos ser víctimas de diferentes ataques y es muy importante mantener la seguridad. Por ello vamos a dar algunos consejos esenciales sobre cómo evitar el correo basura y también potenciar la seguridad.

Evitar que nuestros datos se filtren

Lo primero que tenemos que hacer para evitar recibir correos Spam es proteger nuestros datos personales, como la dirección de e-mail, y que no se filtren en la red. Por ejemplo, es un error poner un comentario en un foro público y dejar ahí la dirección para que cualquiera pueda verla. Esto podría suponer que un bot registre la dirección de e-mail, nos meta en una campaña de Spam y comencemos a recibir correos basura. Por ello, es básico no exponer nuestros datos más de lo necesario y siempre cuidar la privacidad cuando navegamos por Internet o usamos cualquier servicio.

El hecho de que los datos personales se vean comprometidos en Internet puede suponer un problema importante. Pueden ser utilizados por terceros para lanzar ataques más personalizados o simplemente usar la información para venderla de cara a nuevas campañas publicitarias.

No descargar nada ni hacer clic en enlaces

Por supuesto, otra cosa que no debemos hacer cuando recibimos un correo Spam es descargar cualquier archivo adjunto que tenga o hacer clic en los enlaces. Si lo hacemos podríamos estar entrando en un sitio Phishing o bajando algún documento que en realidad es malware. Ya sabes que pueden ser archivos muy variados, como una imagen, un documento, una carpeta ZIP con más archivos dentro, etc.

Uno de los objetivos maliciosos del Spam será que interactuemos de esta forma. Puede ser que simplemente esperen que hagamos clic en un link o que incluso bajemos algún archivo. Por tanto, evitar esto será muy importante para mantener la seguridad y evitar problemas. Ante la mínima duda, lo mejor es no hacer nunca clic y borrar directamente ese correo.

Usar un servicio de correo fiable

Si queremos tener un buen filtro para que nos proteja de este tipo de correos, algo importante es contar con un proveedor que sea fiable. Hay muchas opciones en Internet, pero para nada son todas iguales. Por ello, es imprescindible que elijamos muy bien cuál vamos a coger. Por ejemplo, Gmail y Outlook son dos de los más populares y cuentan con un buen filtro anti Spam.

El hecho de crearnos una cuenta de correo electrónico en un proveedor que no sea fiable puede suponer que nuestros datos estén en peligro y que recibamos muchos e-mails Spam constantemente sin que haya un buen filtro que los bloquee antes de llegar a la bandeja de entrada.

Además, una alternativa que puedes tener en cuenta es la de utilizar correos desechables. Básicamente son direcciones de e-mail que caducan una vez pasa un tiempo determinado, que suele ser unos días. Es muy útil si vas a registrarte en alguna plataforma que pueda no ser segura y donde dudes de si tus datos personales van a estar protegidos. De esta forma podrás crear una nueva dirección que solo usarás para eses momento y no expondrás tu cuenta principal.

Proteger siempre los equipos

Por otra parte, es esencial tener siempre los equipos protegidos correctamente. En caso de que cometamos algún error y sin querer bajemos un archivo que hemos recibido en un correo Spam, va a ser fundamental tener un buen antivirus que elimine el malware. Por ejemplo, algunas opciones son Windows Defender, Avast o Bitdefender.

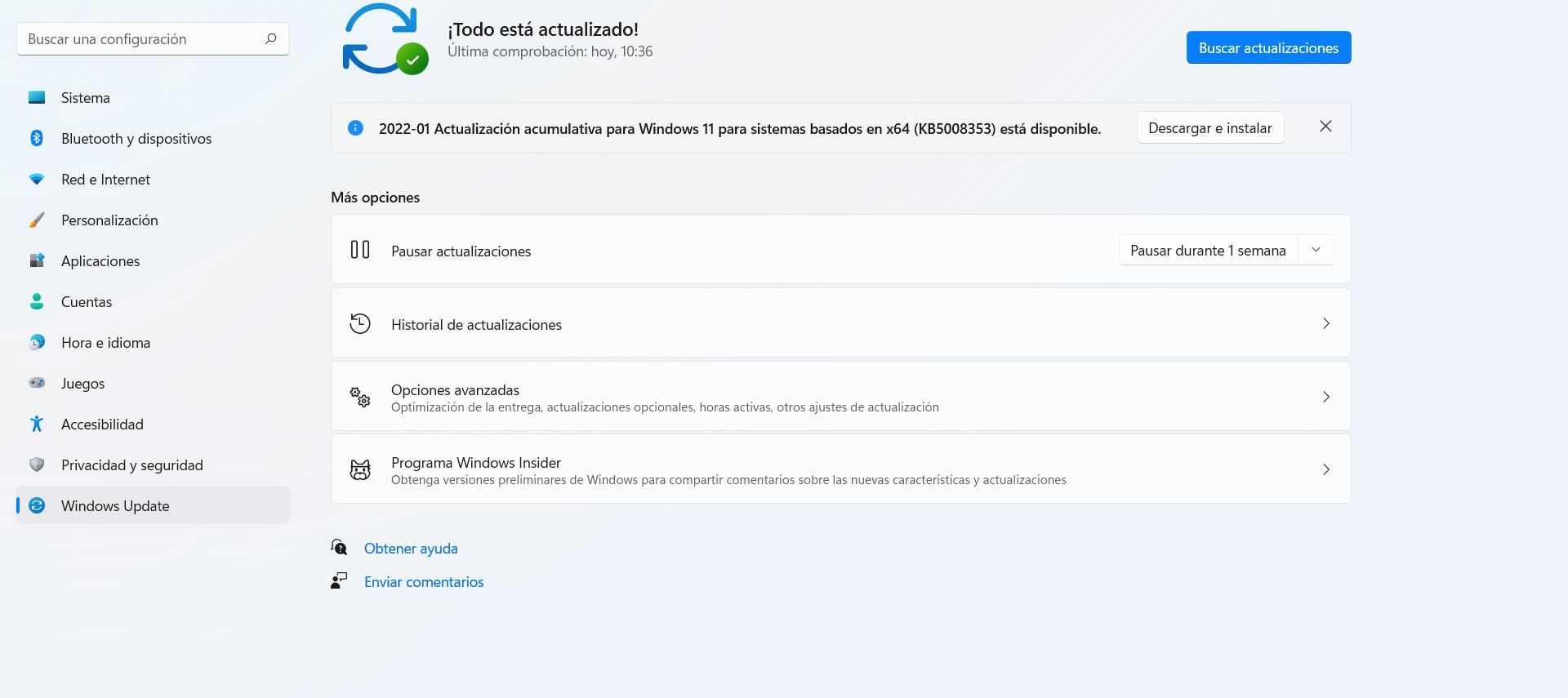

Pero más allá de proteger los equipos con un buen antivirus, también debemos actualizar los sistemas. Esto nos ayudará a evitar que un posible malware pueda aprovecharse de alguna vulnerabilidad que no se haya corregido. Siempre debemos contar con todos los parches y actualizaciones disponibles.

En el caso de Windows, para actualizar el sistema correctamente debes ir a Inicio, entrar en Configuración e ir a Windows Update. Automáticamente comenzará a rastrear nuevas versiones disponibles y las instalará. Esto permitirá que siempre cuentes con todas las novedades para lograr un mejor rendimiento, pero también estar protegido frente a posibles amenazas como puede ser el Spam.

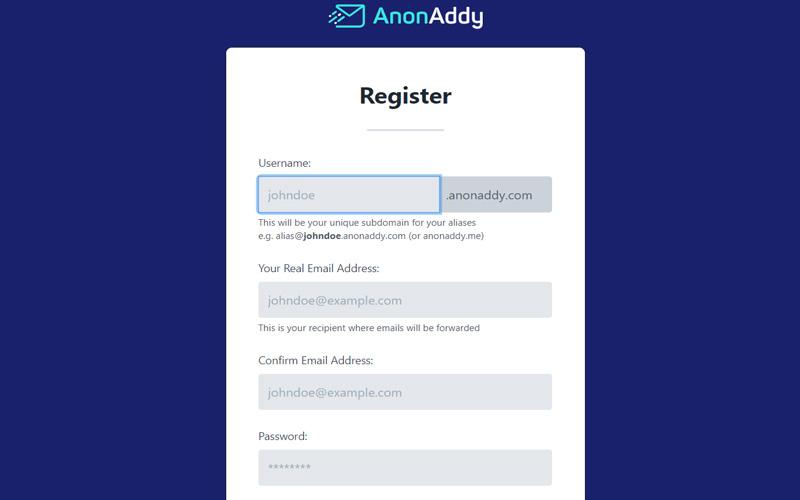

AnonAddy, la herramienta que nos protege del Spam

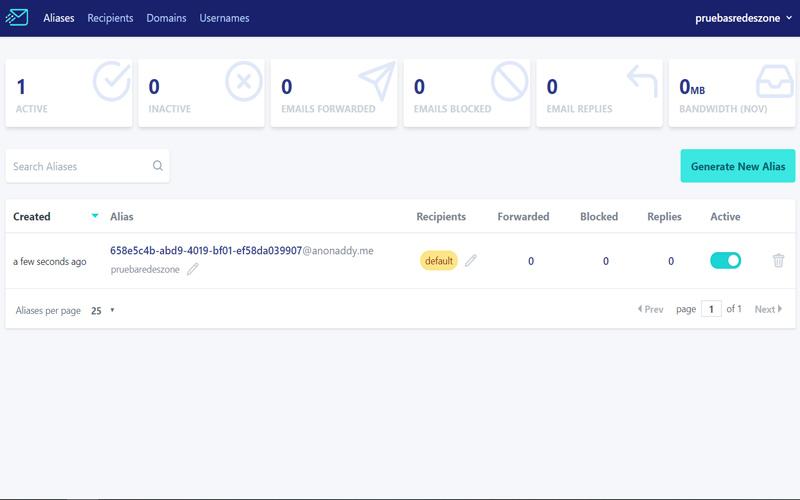

Estamos ante una herramienta que nos permite protegernos del Spam. AnonAddy permite reenviar correos electrónicos a través de una dirección alternativa y evitando así que nuestra bandeja real se llene de mensajes basura. Su funcionamiento es sencillo y hay que tener en cuenta que podemos optar por una versión gratuita, que puede ser más que suficiente para la mayoría de usuarios, así como una versión de pago y más completa.

Para comenzar a utilizar AnonAddy lo primero que hay que hacer es entrar en su página web. Allí veremos la opción de empezar (Get Started Now). Simplemente tenemos que rellenar los datos que nos piden. Tenemos que crear un usuario, poner nuestra dirección real y una contraseña para acceder. Al darle a enviar tendremos que activar la cuenta a través de un e-mail que nos mandan.

Cuando hayamos activado la cuenta ya podremos acceder a ella. Podemos generar un alias para recibir allí los correos a la hora de registrarnos en plataformas. Ese alias puede ser fijo, así como generar uno automáticamente y único para un caso concreto.

Al crear un alias estamos creando una dirección de correo electrónico. Los correos recibidos a esa dirección se reenvían automáticamente a nuestra cuenta real, pero la plataforma donde nos registramos nunca sabe cuál es esa cuenta. Esto nos permite en cualquier momento eliminar ese alias, esa dirección, y dejar de recibir correos basura.

Es, en definitiva, una herramienta muy interesante para poder registrarnos en diferentes plataformas de Internet sin riesgo de que se llene nuestra bandeja de correos basura. Podemos crear diferentes alias, tanto fijos como temporales, y en cualquier momento eliminarlos. Como hemos mencionado tenemos la posibilidad de usar tanto la versión gratuita como la de pago. Si somos usuarios particulares que no vamos a requerir de una gran capacidad de bandeja de entrada, la versión gratis es más que suficiente. De lo contrario siempre podremos optar por la versión de pago.

¿Es posible eliminar el spam completamente?

El spam es un problema, que se ha establecido como una constante dentro del mundo de la informática. Es posible tomar algunas medidas contra este, como has podido ver, pero lo cierto es que su total eliminación es algo muy complicado hoy en día. Esto es principalmente por la cantidad de spammers, los cuales utilizan gran cantidad de técnicas para proceder con el envío de correos no deseados, así como para la recolección de las direcciones de correos de una forma ilegal en muchos casos. Entre otras cosas, están las técnicas de phishing, o la creación de cuentas falsas para envías estos mensajes.

Existen algunas funciones para bloquear el correo spam, así como la posibilidad de crear filtros para separar el correo basura de los que son importantes. Pero esto son métodos que no son 100% fiables, y siempre es posible que algún correo que otro se le escape. Esto es algo que ocurre, debido a que los mismo spammers utilizan métodos para enmascarar el correo, y así evitar estos filtros. Y para ello, no siempre es necesario recurrir a terceros, sino que, en muchas ocasiones, es más que suficiente con un cambio de palabras clave o con el propio contenido del correo.

Por otro lado, siempre nos vamos a topar con las leyes de los diferentes países. Como todos sabemos, las leyes son locales, pero internet es global. Y en este caso, las variaciones que tenemos de unos países a otros, pueden dificultar un poco el tratamiento de este tipo de correos. Muchos spammers, operan desde países donde no existen leyes que regulan este tipo de contenido, por lo cual esa una dificultad muy grande a la hora de erradicarlos. En estos casos, simplemente podremos aplicar algunos filtros, y sobre todo, tener cuidado con los lugares donde nos registramos con nuestras cuentas de correo. De este modo, a pesar de estar lejos de eliminarlos, evitaremos gran cantidad de este tipo de correos electrónicos.

En definitiva, el Spam es un problema que afecta al correo electrónico. En ocasiones puede llegar incluso a ser un riesgo muy importante para la seguridad. Hemos visto de qué manera pueden atacarnos y qué hacer para estar protegidos en todo momento y no sufrir ningún ataque.

Consejos de seguridad para el correo electrónico

A la hora de navegar por la red son muchos los problemas que nos podemos encontrar. Hay muchos tipos de amenazas que pueden poner en riesgo nuestros sistemas y dispositivos. Por suerte también contamos con herramientas que pueden defendernos de posibles ataques, pero especialmente es conveniente mejorar el uso que le damos a Internet.

Muchos de los ataques llegan por culpa de un mal uso que damos a las nuevas tecnologías. Errores que cometemos en la red que pueden comprometer nuestros sistemas. Por eso conviene tener en cuenta estas recomendaciones de seguridad para el correo electrónico que vamos a dar.

No hacer pública la dirección

Lo primero es lo más básico y esencial de todo: no cometer errores. Puede ocurrir que necesitemos solucionar un problema y busquemos información en algún foro y, de forma inconsciente, dejemos la dirección pública para que cualquiera pueda verla. Lo mismo ocurriría si ponemos un comentario en una página web.

Esto podría permitir que una empresa de marketing o incluso un ciberdelincuente puedan incluirnos en listas de Spam o enviarnos un e-mail con el objetivo de robar más datos personales, rastrearnos e infectar el equipo. Por lo tanto, si necesitas tener un correo para todo el público por temas de trabajo, lo suyo es que crees uno para esta finalidad y no utilices la dirección personal. Además, incluso por más que sea un email profesional, debes tener claro que tendrás que hacer frente a distintas mensajes fraudulentos. Por lo que habrá que estar pendiente de lo que es SPAM.

La contraseña, aspecto fundamental

Algo fundamental para proteger nuestro correo electrónico es la contraseña. Necesitamos crear claves que sean únicas, fuertes y que no contenga palabras o números que nos relacionen. Lo ideal es que tenga letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello de forma aleatoria.

También es interesante cambiar esa contraseña con frecuencia. No hay un tiempo fijado exacto, pero el simple hecho de hacerlo de manera eventual puede ser de gran ayuda para proteger toda dirección de correo electrónico. Así disminuiremos las posibilidades de que entren intrusos que puedan robar la clave de alguna manera.

El sentido común, la mejor defensa

Sin duda el sentido común es la mejor defensa. Muchos tipos de ataques requieren de la interacción del usuario. Por ejemplo, los ataques Phishing necesitan que hagamos clic en un enlace fraudulento e introduzcamos nuestros datos. Por lo que habrá que prestar atención a diferentes elementos para que los cibercriminales no se salgan con la suya y consigan tener acceso completo a nuestra cuenta.

Hay que estar siempre alerta y nunca abrir archivos adjuntos que puedan ser peligrosos, por ejemplo, al igual que otras simples acciones como puede ser incluso el hecho de responder a correos Spam o acceder a enlaces que sean lleven a sitios peligrosos.

Evitar usar redes inseguras

Otra cuestión importante es la de evitar utilizar redes inalámbricas que no sean seguras. Hablamos por ejemplo del Wi-Fi de un aeropuerto o centro comercial, es decir, toda red pública en la que no sea necesario introducir una clave. Además de que aquí también entra en juego el tipo de crifrado que use la red, que por lo general, suele ser uno anticuado.

Lo que se debe tener claro es que no sabemos realmente quién puede estar detrás de esa red. No sabemos si podría acceder a la información personal que ponemos al entrar en el correo electrónico. Por tanto, nuestro consejo es evitar este tipo de redes y en caso de necesidad utilizar una VPN para cifrar la conexión. Así que si no puedes usar datos móviles, lo suyo es que uses de capa de protección una VPN.

Software de seguridad

No pueden faltar herramientas de seguridad en nuestros sistemas. Nos protegen de forma general y también puede evitar que posible malware que haya en un e-mail afecte al sistema. Tenemos a nuestra disposición un gran abanico de posibilidades en este sentido. Podemos contar con antivirus tanto gratuitos como de pago. Esto hay que aplicarlo sin importar el sistema operativo que estemos utilizando o el tipo de dispositivo.

Otro punto a tener en cuenta para evitar ser rastreados al usar el e-mail o que la privacidad esté en juego es proteger la seguridad tanto de la cuenta como del propio equipo que estemos usando. Esto último incluye cualquier ordenador, móvil, tableta…

Va a ser esencial tener una buena contraseña que evite la entrada de intrusos. Esa clave debe ser única, totalmente aleatoria y contener todo lo necesario para que se considere fuerte: tener letras (mayúsculas y minúsculas), usar números y también otros símbolos como $, %, &… Por ejemplo, una clave buena sería: 4%kR-8ts)-83.

Cuidado con los archivos adjuntos que recibimos

Los archivos adjuntos son una fuente de entrada de malware muy importante. Podemos recibirlos a través de cualquier correo, incluso desde fuentes que parezcan fiables. Este tipo de archivos maliciosos podría infectar nuestro sistema con el objetivo de robar información y datos de nuestro correo, por ejemplo.

Hay que evitar descargar archivos sin estar seguros de que realmente sean fiables. De lo contrario podríamos estar colando malware en el equipo. Por más que recibas un email con documentos adjuntos de un contacto conocido, habrá que estar atentos. Y todo porque los ciberdelincuentes podrían haberse colado en la cuenta conocida y enviar ese tipo de emails con tal de que otros usuarios caigan en la misma trampa. Así que también hay que estar alerta ante este tipo de correos.

Observar muy bien las direcciones

Otro punto muy a tener en cuenta es que debemos observar muy bien las direcciones de los correos que recibimos. Es esencial para evitar que nos envíen enlaces fraudulentos, malware o que puedan engañarnos de alguna manera.

Una estrategia que utilizan los piratas informáticos es la de intentar parecer una dirección legítima. A veces simplemente cambian una letra o dígito para confundir. Otras en cambio la diferencia es muy grande e incluso veremos una dirección larga, de aspecto extraño. Muchas veces el nombre inicial de la supuesta cuenta se puede parecer a una empresa legítima, incluso la dirección en sí. Pero, para salir de dudas, es buena idea hacer una búsqueda rápida en Internet, ya que si es bueno, aparecerá el oficial en el buscador.

Sistema y dispositivos actualizados

Un complemento al software de seguridad es tener siempre los parches y actualizaciones instalados. Esto es muy importante para evitar problemas que afecten tanto al buen funcionamiento como a la propia seguridad.

El hecho de tener vulnerabilidades en un equipo puede ser aprovechado por piratas informáticos para robar información, acceder a las claves del correo electrónico o cualquier otro servicio. Son los propios fabricantes quienes lanzan actualizaciones con frecuencia.

Evitar hacer clic en enlaces sospechosos

Por supuesto también hay que tener cuidado con los enlaces que recibimos en cualquier correo. Especialmente pueden ser peligrosos los links acortados, que son enlaces mucho más cortos de lo que sería originalmente y sirven precisamente para ocultar una dirección extraña que pueda hacer saltar las alarmas.

A través de un enlace podríamos acabar en una página web que ha sido diseñada para robar información. Por ejemplo, un sitio web de Phishing donde vamos a encontrarnos con una sección para iniciar sesión pero nuestros datos van a parar directamente a manos de los atacantes. Esto lógicamente pone en riesgo la privacidad y hay que evitarlo.

Nunca bajar archivos adjuntos sin seguridad

Algo similar hay que tener en cuenta cuando vamos a descargar un archivo adjunto que recibimos por correo. Es otra de las técnicas que pueden poner en riesgo nuestros datos al utilizar el correo electrónico. Un atacante puede enviar un archivo Word, PDF o incluso una imagen y contener malware.

Ese malware puede ser muy variado también. En el tema principal que nos preocupa, que es la privacidad y evitar el robo de información, podrían colar keyloggers capaces de recopilar las contraseñas que ponemos y llegar a robar la clave del e-mail. También spyware, que son programas informáticos diseñados para espiar a los usuarios.

¿Cómo podemos bajarlos con seguridad? Lo primero es verificar realmente la fuente de ese mensaje y ver que se trata de un usuario legítimo. Siempre debemos bajar archivos cuando confiamos en quien lo envía. Pero, además, es imprescindible tener un buen antivirus que nos proteja y pueda analizar los archivos para encontrar amenazas. Por ejemplo, podemos nombrar Windows Defender, Avast, Bitdefender…

Usar un proveedor fiable

¿Estamos usando un proveedor de correo que proteja los datos e información? Eso también es fundamental. Tenemos muchas opciones disponibles, pero no todas ellas van a mantener la privacidad igual. Algunos ejemplos de proveedores fiables y que mantienen muy bien la privacidad son ProtonMail, Tutanota y Mailfence.

Estos proveedores que hemos nombrado, así como también otros que si bien no son específicos para la seguridad y privacidad van a funcionar muy bien como Gmail y Outlook, van a permitir que evitemos el rastreo. Por ejemplo si recibimos un correo que contenga una imagen de un píxel, que es un método para saber si hemos abierto un e-mail o no, lo va a bloquear. Esto es algo que utilizan muchas empresas de marketing para recopilar información de los usuarios a través de una minúscula imagen imperceptible.

No publiques tu dirección de e-mail y usa programas oficiales

Para preservar la privacidad y también la seguridad a la hora de utilizar el e-mail, un consejo importante es no hacer pública la dirección. Es un error escribir en foros abiertos de Internet y publicar allí nuestra dirección. El objetivo en este sentido es no facilitar la entrada de Spam que pueda contener malware. Nuestra dirección es muy cotizada en la red. De esa manera podrían enviarnos publicidad, por ejemplo. También incluso formar parte de campañas de malware.

El correo electrónico lo podemos utilizar en dispositivos móviles y equipos de escritorio. Es muy común utilizar programas para iniciar sesión, enviar o recibir correos. Ahora bien, es muy importante utilizar siempre software oficial. De lo contrario podríamos comprometer la seguridad de nuestra cuenta.

Tal y como podéis ver, es fundamental proteger correctamente nuestra cuenta de correo electrónico, con unos sencillos consejos la protegeremos ya que es una de las identidades digitales más importantes.

Qué pueden hacer si suplantan la identidad del e-mail

El hecho de que nos suplanten la identidad por correo electrónico es un problema real y muy presente. Podría poner en serio riesgo nuestra seguridad y privacidad. Pongamos que alguien tiene acceso a nuestra cuenta. Esto dejaría en bandeja que utilizaran el e-mail para recordar contraseñas, por ejemplo. También podrían buscar información personal que tengamos almacenada en el correo. Posibles archivos adjuntos que hayamos recibido, copiar nuestros contactos, enviar correos en nuestro nombre para atacar a otros usuarios que se crean que realmente están contactando con nosotros, etc. Todo esto hace que sea esencial proteger nuestras cuentas, no cometer errores que puedan exponer información que sea utilizada por terceros para suplantar nuestra identidad. Debemos evitar fallos que en ocasiones están muy presentes.

Hemos explicado cómo evitar que suplanten la identidad del correo electrónico. Ahora bien, ¿qué podrían hacer en caso de que lo logren? Vamos a mostrar los puntos más importantes llegado el caso.

Enviar correos en nuestro nombre

Lógicamente uno de los problemas más importantes y presentes es el envío de correos en nuestro nombre. Si suplantan la identidad podrían utilizarlo para enviar e-mails a otras direcciones como si fuéramos nosotros.

Atacar a otros contactos

El hecho de suplantar la identidad podría ser utilizado para atacar a otros contactos. Si recibimos un correo de un familiar o amigo, es mucho más probable que lo abramos, que hagamos clic en un enlace, que si nos llega de un tercero.

Esto podrían utilizarlo en nuestra contra. Podrían intentar ataques contra contactos nuestros al hacerse pasar por nosotros.

Recuperar contraseñas

Sin duda otro punto muy destacable es poder recuperar contraseñas. Tienen acceso a la cuenta, por lo que suplantan nuestra identidad para recuperar claves de Facebook o cualquier red social, así como de cualquier otro servicio.

Recopilar información

Por último, en caso de que suplanten la identidad podrían recuperar información muy variada. Podrían acceder a todos los correos, enviar e-mails en nuestro nombre para recibir datos, etc.

En definitiva, es muy importante que evitemos la suplantación de identidad. El objetivo principal es proteger las cuentas y no cometer errores. Aquí el sentido común juega un papel fundamental.

Cómo saber si nuestro e-mail o contraseñas han sido robados

Para saber si nuestro correo electrónico y contraseñas han podido ser robados tenemos una serie de herramientas. Hay diferentes plataformas donde podemos obtener esta información y de esta forma poder tomar medidas antes de que sea peor.

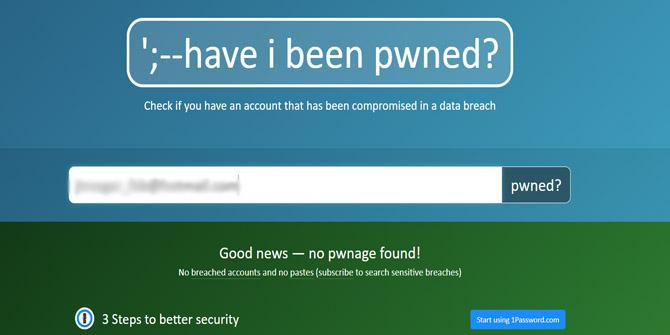

Have I Been Pwned

Una opción muy sencilla y a la vez útil es la de Have I Been Pwned. Es a día de hoy una de las más conocidas y utilizadas. Podemos saber fácilmente si nuestra cuenta de correo electrónico ha podido ser robada. Para ello solo tenemos que entrar en la página web y escribir allí nuestra dirección.

Si todo va bien nos aparecerá un mensaje como el de la foto. Nos indica que nuestra cuenta de correo no ha sido filtrada y por tanto está a salvo.

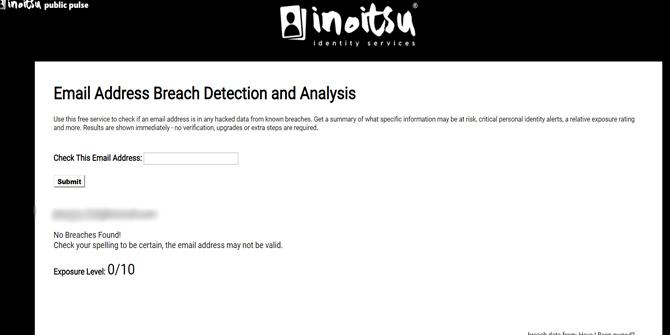

Inoitsu

También tenemos la opción de Inoitsu. Es muy similar a la anterior y también nos permite saber si nuestra cuenta de correo electrónico ha podido ser filtrada de alguna manera. Nuevamente tenemos que poner nuestra dirección en el apartado correspondiente y nos mostrará información.

En caso de que esa dirección no haya sido filtrada nos mostrará una imagen como la que vemos arriba. Nos indica que el riesgo es inexistente. Nos dice que nuestra cuenta no aparece en la base de datos o que es inexistente. Si hemos puesto bien la dirección significa que no ha sido comprometida.

Password Checkup

Password Checkup es una herramienta que está disponible para Google Chrome. En este caso estamos ante un servicio que nos alerta en caso de que entremos en cualquier plataforma en la que nuestros datos se han podido filtrar. Una manera de saber si nuestra contraseña ha sido robada.

Esta extensión es totalmente gratuita y la podemos agregar desde la tienda oficial de Chrome. Como siempre decimos, este tipo de herramientas es aconsejable agregarlas desde fuentes fiables.

Firefox Monitor

Otro navegador muy utilizado hoy en día es Mozilla Firefox. También encontramos una herramienta para este navegador, Firefox Monitor, que nos indica si nuestro e-mail o contraseña se han visto comprometidos. Para ello tenemos que entrar en la página oficial y como en los casos anteriores rellenar la dirección de e-mail.

En definitiva, gracias a estas herramientas que hemos mostrado podemos saber si nuestra cuenta de correo electrónico ha sufrido algún ataque y, por tanto, está en riesgo nuestra seguridad y privacidad. Serie de servicios gratuitos que nos ofrecen esta información.