Son muchos los tipos de ataques que podemos sufrir en la red. Hay muchas variedades de malware y técnicas que utilizan los piratas informáticos para comprometer nuestros sistemas y dispositivos. Por suerte también tenemos diferentes herramientas con las que podemos defendernos. El problema es que a veces no sabemos si realmente somos víctimas de un ataque.

En este artículo vamos a explicar cómo saber si estamos siendo víctimas de un ataque DDoS. También daremos algunos consejos para proteger nuestra red de este tipo de ataques.

Qué son los ataques DDoS

Los ataques DDoS son aquellos que tienen como misión hacer que un servidor no funcione correctamente. Significa denegación de servicio, si lo traducimos al español. Básicamente es eso, denegar el acceso al servidor y no ofrecer servicio a los usuarios. Por ejemplo, un ataque contra una página web que quede inoperativa. Aunque existen varias formas de llevar a cabo este tipo de ataques, lo más frecuente es que sea por saturación del servicio. Envían una gran cantidad de solicitudes y ese servidor no es capaz de atender a todas y se satura. Queda, en definitiva, inoperativo.

Para poder llevar a cabo ataques DDoS se necesitan múltiples dispositivos en red. Por eso ahí las botnets son importantes. De esta forma pueden realizar las solicitudes que lleguen a comprometer la estabilidad y el buen funcionamiento de ese servidor. Generalmente utilizan ordenadores zombis o bots. Básicamente son equipos que han sido infectados previamente y son utilizados para este tipo de fines. Los usuarios de estos equipos no saben realmente que están siendo utilizados. Un conjunto de equipos infectados es lo que forman una botnet. Partiendo desde la base, el objetivo máximo de la protección contra ataques DDoS radica en un objetivo, y no es otro que asegurar la disponibilidad del servicio para los usuarios legítimos, siendo estos clientes, empleados o asociados de un negocio.

Como objetivo secundario, tenemos el hecho de evitar o prevenir que se caiga cualquiera de los sistemas, lógicamente, si este objetivo no es alcanzado, será realmente complicado asegurar el primero, que es la disponibilidad, sin embargo, existe una cierta lógica en que el objetivo primario sea la disponibilidad, porque si lo vemos en orden inverso, podría generarse mucho daño colateral de cara a los usuarios, y esto es lo último que queremos y lo primero que querremos evitar siempre por lo que debemos siempre mantener nuestras prioridades en el orden correcto.

Dicho esto, hay tres tipos de estrategias que deberíamos implementar para la prevención de ataques DDoS, la primera, debería ser desviación mediante políticas, la segunda es utilizar la extracción al detectar patrones de ataques dinámicos y la tercera es elaborada mediante reputación IP como causas por la cuales vas a bloquear un mensaje o requerimiento que entrante en tu entorno. Considerando la segunda estrategia, lo que es importante en este sentido es que es muy importante que se elabore un aprendizaje automático, ya que esto nos permitirá entender los comportamientos que son normales en el tráfico de nuestro entorno o servicio, sea este el que sea, y así tener la capacidad de desviar estos ataques cuando se presenten sin ningún tipo de problema y aplicando políticas ya preestablecidas debido a ese aprendizaje automático del tráfico. Lo que es esencial es poder reconocer los patrones o comportamientos inusuales de los ataques cuando se presentan y poder separarlos de lo que es el comportamiento normal de los usuarios que interactúan de manera real con nuestros servicios y todo esto es necesario que se haga en tiempo real.

Otros ataques: RDDoS

Para entender qué es un ataque RDDoS en primer lugar hay que comprender dos términos: DDoS y ransomware. Podemos decir que se trata de una mezcla de ambos. Un problema que afecta especialmente a empresas y organizaciones, pero que también podría dañar a usuarios particulares.

El ransomware es una de las amenazas más importantes que hay en la red hoy en día. Se trata de una técnica que utilizan los ataques para lucrarse. Infectan un equipo y de esta forma cifran los archivos y el propio sistema. Posteriormente, para poder obtener un beneficio económico, piden un rescate a cambio. De esta forma liberan esos archivos para que vuelvan a estar disponibles.

Por otra parte, los ataques DDoS tienen como misión dejar sin servicio una página web o plataforma online. Esto produce pérdidas importantes, ya que si afecta por ejemplo a un sitio web de comercio electrónico, estaría durante horas sin poder recibir visitas e ingresar dinero. Básicamente consiste en enviar multitud de solicitudes para que los servidores no puedan responder y se bloqueen.

Ahora que ya sabemos brevemente qué es el ransomware y qué son los ataques DDoS podemos comprender en qué consiste un ataque RDDoS. Podemos decir que es una mezcla de ambos, ya que un atacante lleva a cabo un ataque DDoS y pide un rescate económico para que dicho ataque ceda. Esto último es lo que se asemeja al ransomware. Normalmente los piratas informáticos piden un rescate económico en bitcoins y otras monedas digitales. Envían una nota a esa empresa u organización con la información necesaria para que cesen los ataques o no lleguen a llevarse a cabo. La víctima tendría que pagar para evitar que su página web o servicio online no quede ininterrumpido.

Hay que tener en cuenta que no se trata de un tipo de amenaza nueva, ni mucho menos. Sin embargo en los últimos tiempos sí se ha visto un aumento significativo. Los ciberdelincuentes han encontrado una opción interesante de lucrarse.

Mitos de los ataques DDoS

Los ataques DDoS se caracterizan por tener consecuencias devastadoras en sus víctimas, impactando negativamente las actividades que se llevan a cabo, tanto a nivel individual como corporativo. Sin embargo, existen mitos que se deben aclarar respecto a estos ataques. Pequeños malentendidos en relación a la protección contra DDoS pueden costar bastante más caro en el futuro.

Los ataques DDoS ya no son un problema en la actualidad

Error fatal. De acuerdo a un informe presentado por la compañía Radware (2019-2020), cerca de un tercio de las compañías participantes han experimentado un ataque DDoS. Lo más preocupante es que los cibercriminales han evolucionado bastante. La manera en que ellos llevan a cabo los ataques es cada vez sofisticado, así también, los blancos que escogen son masivos en vez de un pequeño grupo de víctimas. Un detalle importante es que más del 90% de los ataques que se llevaron a cabo se orientaron a la capa de aplicación. ¿Qué quiere decir esto? Que los ataques se realizaron a servicios y aplicaciones que corren con protocolos como HTTP, HTTPS, DNS y otros.

Por otro lado, los ataques DDoS orientados a saturación se han reducido en un 9%. Para estar en contexto, un ataque de este tipo consiste en grandes volúmenes de flujo de datos que viajan con destino a la víctima con un gran ancho de banda que dicha víctima no es capaz de asumir. Los escenarios más comunes de este tipo de ataques se valen de los paquetes UDP ya que son muy fáciles de enviar y difícil de mitigar. A pesar de que muchos ataques se enfocan en saturar el ancho de banda entrante, existen otros tantos que identifican y se hacen de archivos de gran tamaño con el objetivo de saturar el ancho de banda saliente.

Sin embargo, existe un aumento en la tendencia relacionada a los ataques con un blanco específico como servidores de aplicaciones específicas, firewalls y servidores SQL. No importa que algún que otro tipo de ataque ya no se de con la frecuencia de antes, igualmente debemos estar alertas y tomar las medidas de seguridad adecuadas.

Tu ISP y tu proveedor de servicios de la nube te protegen efectivamente

Desafortunadamente, esto no es del todo verdad. Aunque estos proveedores cuenten con el compromiso fuerte de proveer una alta calidad de servicio y disponibilidad, las medidas de protección podrían no ser suficientes ante determinados ataques. Esto es así principalmente por los costes que acarrean en principio, especialmente para los clientes. Sin embargo, el dinero que los clientes se ahorren por haber adquirido paquetes de servicios muy accesibles, resultan bastante caros a la hora de enfrentarse con ataques DDoS de todo tipo.

Haciendo énfasis en los proveedores de servicios en la nube, estos a su vez, cuentan con otros proveedores para el alojamiento de una buena parte de las aplicaciones y servicios de sus clientes. Generalmente, los proveedores de servicios en la nube pueden garantizar la protección de lo que está alojado dentro de sus instalaciones. Sin embargo, lo que se localice fuera de los mismos, está en riesgo muy alto ya que no siempre se cuenta con visibilidad acerca de las medidas de protección.

Aunque nuestros proveedores nos den herramientas de protección elementales, estas no bastan para poder estar completamente seguros. He ahí la importancia de evaluar de manera requisitos, riesgos e impactos antes de decidirse directamente por un proveedor y/o planes económicos.

Cómo saber si somos víctimas de un ataque DDoS

Hemos visto qué es un ataque DDoS y ahora vamos a explicar cómo saber si estamos sufriendo uno. Podemos saberlo gracias a varios aspectos bastante visibles y que pasamos a explicar a continuación. Por lo que, si conocemos esta serie de aspectos, podremos actuar antes de que vaya a peor y suframos más problemas. Es por esto mismo por lo que debes tener en cuenta los siguientes puntos:

Una excesiva latencia de la página

Una de las formas más comunes de saber que estamos siendo víctimas de un ataque DDoS es que haya una excesiva latencia de la página. Esto significa que los navegadores de los usuarios finales y los servidores responden de manera lenta, hay mucho retraso en la carga y a la hora de navegar por el sitio.

Si esto ocurre podríamos estar ante un ataque de este tipo que esté provocando un mal funcionamiento de la página. Esto nos obligará a tomar medidas para conseguir que todo vuelva a funcionar correctamente. Aunque, hay que tener claro que no siempre será cosa de un ataque DDoS. También puede ser un problema de Internet. Por lo que es buena idea comprobar si esto sucede con toros dispositivos y hacer un test de velocidad. Así podrás saber si la navegación es lenta por tu conexión o porque sí es cierto que somos víctimas de un ataque de estas características.

Monitorizar el tráfico

También podemos detectarlo gracias a monitorizar el tráfico web. Podemos tener un registro de todo el tráfico y cómo actúa. De esta forma podremos encontrar problemas, entradas de tráfico inusuales, que puedan indicar que estamos ante un ataque DDoS.

Es posible además monitorizar el periodo de impacto y con qué frecuencia se repite lo mismo dentro de un tiempo en concreto. Siempre conviene utilizar programas y servicios que nos ayude a obtener más información sobre la conexión y detectar picos de tráfico inusual.

Ver un usuario sospechoso

Una muestra más es cuando vemos un usuario en concreto que está las 24 horas del día enviando solicitudes cada cierto tiempo, que suele ser unos pocos segundos. Esta sería una indicación de que podemos estar sufriendo un ataque DDoS, aunque no se refleje en un mal funcionamiento.

En esta ocasión va a ser interesante también monitorizar la red y el tráfico. Esto es lo que nos indicará que hay algún usuario concreto que no debería estar y que hace saltar las alarmas. De hecho, es uno de los claros indicadores de que algo no está funcionando como debería. Por lo que, sin duda, deberás prestar mucha atención a este punto en particular.

Tiempo de demora

Podemos verificar también cualquier comportamiento sospechoso con tráfico desconocido hacia nuestro dispositivo o servidor. Al verificar las cargas de tráfico, la cantidad de uso de CPU y el tiempo que puede demorar en dar servicio puede ser un indicio a tener en cuenta.

Siempre que encontremos que hay un consumo excesivo, algo que no suele ser lo habitual, podríamos dudar de si estamos ante un ataque DDoS que está derivando tráfico sospechoso.

Cómo protegernos de ataques DDoS

Por suerte podemos tener en cuenta diferentes factores para protegernos frente a los ataques DDoS. Vamos a nombrar una serie de recomendaciones que conviene tener en cuenta para evitar tener este tipo de problemas. Pasos sencillos que podemos tener presentes siempre, pero que pueden servir para mejorar nuestra seguridad y reducir el riesgo de problemas. Además, debes tener en cuenta que nuestro router es sin duda una pieza muy importante para navegar por la red. Esto hace que debamos protegerlo en todo momento y no cometer errores que puedan lastrar el buen funcionamiento.

Detectar el ataque antes de que ocurra

Existen herramientas para tener un monitoreo continuo y poder analizar nuestro sitio web. De esta forma podremos detectar posibles ataques DDoS antes de que realmente se lleve a cabo y sea un problema. También podemos hacer uso de firewall y sistemas de detección de posibles intrusos.

Por ejemplo, podemos ver los patrones de los últimos meses y ver si de repente hay una actividad inusual que pueda indicar que se está llevando a cabo un intento de ataque DDoS. La idea es que cuanto antes podamos detectar un ataque de este tipo, mejor.

Usar la prevención de ataques DDoS en la nube

También podemos hacer uso de la prevención de ataques DDoS en la nube. Podemos hacer uso del hardware propio para intentar evitar ataques DDoS. Sin embargo, en muchas ocasiones esto no es suficiente. Ahí es donde entra en juego la prevención de ataques DDoS en la nube.

Además, estos servicios de prevención de ataques DDoS en la nube están diseñados precisamente para eso, para evitar este tipo de problemas. Esto significa que van a estar más preparados para ello. Por lo que sin duda es una de esas medidas que son efectivas para que podamos tener una buena protección frente a este tipo de ataques.

Actualizar el firmware del router

Sin duda algo que no puede faltar para proteger correctamente cualquier equipo es mantenerlo actualizado. Debemos asegurarnos de contar con la última versión del firmware del router. Son muchas las vulnerabilidades que pueden estar presentes. Muchos fallos que de una u otra forma son aprovechados por los piratas informáticos para llevar a cabo ataques.

Por tanto, siempre debemos asegurarnos de que tenemos el router actualizado con la última versión disponible. Es algo que debemos aplicar a cualquier otro dispositivo de red que tengamos, como la propia tarjeta de red, repetidores Wi-Fi, etc. Eso sí, hay que asegurarse de que estamos instalando las últimas versiones únicamente desde fuentes oficiales y evitar así problemas que puedan afectarnos por otro lado.

Cambiar los valores de fábrica del router

Una cuestión que muchos usuarios pasan por alto es la de cambiar los valores que vienen de fábrica en los dispositivos. No solo hablamos de la importancia para evitar ataques DDoS en el router, sino también cualquier tipo de amenaza contra cualquier dispositivo conectado a la red. Normalmente cualquier equipo de red va a traer una configuración de fábrica.

Con esto nos referimos al nombre, contraseña, parámetros que podemos configurar… Si dejamos los que vienen al comprarlo podemos ser víctimas de ataques. Un ciberdelincuente podría conocer cómo atacar un determinado modelo de router, por ejemplo. Por tanto, para evitar ataques DDoS y otros problemas de seguridad es muy importante que siempre cambiemos los valores de fábrica. Debemos cambiar cualquier información que sirva para identificar un equipo o que pueda ser utilizada en nuestra contra. mientras menos pistas demos a los ciberdelincuentes, mucho mejor para nosotros.

Usar una contraseña fuerte para el Wi-Fi

Por supuesto debemos crear una contraseña para el Wi-Fi que sea fuerte y evite la entrada de intrusos. Debe contar con letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello debe estar de forma aleatoria y además la clave debe ser única y no estar utilizándola en cualquier otro servicio o dispositivo. Pero más allá de la clave del Wi-Fi, también es muy importante cambiar la contraseña para acceder al router. Debemos tener en cuenta lo mismo que mencionamos anteriormente. Por lo que, no te debes olvidar que la clave que viene por defecto, tanto para el acceso a la configuración del router como para conectarse al WiFi, es uno de los primeros puntos que se deben cambiar.

Es otra barrera más de seguridad que nos protege frente ataques DDoS. Muchos usuarios no cambian la clave de acceso y dejan la que viene predeterminada al adquirir el aparato. Eso es un error y podría dejar en bandeja el control a cualquier intruso con los conocimientos adecuados.

Monitorizar el tráfico

Por supuesto, para protegernos de ataques es fundamental monitorizar el tráfico. ¿Vemos tráfico inusual? Podría tratarse de algún intento de ataque contra nuestro servidor. Es una de las primeras señales que podríamos tener. Estos ataques van a hacer que nuestros dispositivos tengan un comportamiento extraño, fuera de lo habitual, ya que van a actuar como una botnet.

Aunque existen muchas herramientas externas, en Windows tenemos la opción de usar el Monitor de recursos. Para ello tenemos que ir a Inicio, buscamos Monitor de recursos y lo ejecutamos. Nos mostrará todos los procesos con actividad de red, así como los puertos de escucha. Si vemos algo fuera de lo normal, podría servir como alerta.

Utilizar un cifrado que no esté obsoleto

El cifrado para la contraseña Wi-Fi que vayamos a utilizar es muy importante que sea actual, que no se trate de alguno obsoleto como sería el cifrado WEP, que puede ser explotado con los conocimientos adecuados y no protegería correctamente nuestra red. Existen muchas herramientas que pueden llegar a romper la seguridad de las contraseñas que se basan en esto que mencionamos, que cuentan con vulnerabilidades y fallos conocidos.

Es importante que usemos siempre un cifrado actual, de garantías. Los routers modernos cuentan con cifrado WPA-3, que es el último y el más seguro. En su defecto debemos utilizar WPA-2. Mientras tengamos los equipos actualizados sigue siendo un cifrado seguro. Eso sí, debes tener en cuenta que si usas el cifrado WPA3, no todos los dispositivos son compatibles. Por lo que es posible que no se puedan conectar al WiFi si usas este cifrado y no lo admiten. Es por esto mismo por lo que te debes asegurar de si tus equipos lo admiten o pasar a utilizar WPA2 como decíamos.

Mantener la seguridad en la web

No puede faltar la seguridad en la web. Hay muchos plugins que podemos instalar y no todos ellos son seguros. En algunos casos puede haber vulnerabilidades que ponga en riesgo la seguridad. Podría haber fallos que son aprovechados por los piratas informáticos para ejecutar sus amenazas. Por tanto, debemos mantener siempre la seguridad en la web.

Podemos hacer uso de herramientas diseñadas para ello y también prestar mucha atención a los plugins que instalemos. Y es que hay una buena variedad de herramientas con las que se puede conseguir tener una buena seguridad en la web sin muchos inconvenientes.

Contar con un buen ancho de banda

Una medida de al menos mitigar los ataques DDoS es contar con un buen ancho de banda. Esto significa que en caso de sufrir algún ataque de este tipo habría un mayor margen de maniobra para evitar problemas. Lo interesante es evitar este tipo de ataques. Sin embargo, puede ocurrir que por muchas medidas que tengamos ese ataque ocurra. Si tenemos más ancho de banda significa que vamos a poder hacer frente a esa gran cantidad de solicitudes y no comprometer el buen funcionamiento.

Configuración del firewall

Una de las barreras que podemos utilizar es la de configurar correctamente un firewall. De esta forma podremos monitorizar el tráfico entrante y definir diferentes pautas para decidir qué puede entrar y qué no. Esto es totalmente configurable. Los firewalls o cortafuegos los podemos instalar en ordenadores y también en servidores.

Van a ser los encargados de decidir qué conexiones aceptan y cuáles no. Podemos decir que son herramientas indispensables para poder mejorar la seguridad en la red y evitar problemas de este tipo. Además de que, ante una buena configuración, los piratas informáticos lo tendrán mucho más difícil para acceder a tu router o dispositivos.

Mantener nuestros equipos seguros

Otro paso importante para evitar que nuestros equipos se vean afectados por un ataque DDoS es mantenerlos seguros. Es algo que hay que tener en cuenta en todo tipo de dispositivo que estemos usando. También en cualquier sistema operativo. Un buen antivirus, como puede ser Windows Defender, Avast, Bitdefender o Kaspersky, por nombrar algunos, es una buena idea.

Con esto nos referimos también a que se encuentren perfectamente actualizados. A veces pueden surgir vulnerabilidades que son aprovechadas por los piratas informáticos para desplegar sus amenazas. Gracias a contar con los últimos parches de seguridad podremos evitar problemas como ataques DDoS.

No cometer errores

El sentido común es muy importante y debe estar presente en todo momento. No debemos cometer nunca errores que puedan ser aprovechados por piratas informáticos para llevar a cabo sus ataques. Hablamos por ejemplo de descargar archivos adjuntos maliciosos que nos llegan por correo o descargar software de sitios de terceros que han podido ser modificados de forma maliciosa.

Es importante minimizar la superficie expuesta. Básicamente significa la parte que podría ser atacada y de esta forma limitar esos posibles ataques. Un ejemplo sería restringir el tráfico directo de Internet a ciertas partes de la infraestructura.

Debemos en todo momento mantener el sentido común y no cometer errores. Con esto tendremos mucho ganado no solo para evitar ataques DDoS, sino también cualquier tipo de amenaza que pueda llegar a comprometer la seguridad de nuestros sistemas. Es algo que debemos aplicar en todo momento, sin importar el tipo de dispositivo que estemos utilizando.

Mitigación de ataques DDoS

La mitigación de DDoS la podríamos definir como la práctica de bloquear y absorber picos maliciosos en el tráfico de red y el uso de aplicaciones causados por ataques DDoS. Su objetivo consiste en permitir que el tráfico legítimo fluya sin obstáculos, y afecte lo menos posible al trabajo diario de esa organización.

Las estrategias y tecnologías de mitigación de DDoS están destinadas a contrarrestar los riesgos comerciales planteados por los diferentes tipos de ataque DDoS que pueden perpetuarse contra una empresa. Estas estrategias y tecnologías empleadas, tienen como fin preservar un funcionamiento óptimo de esos recursos de la empresa que los ciberdelincuentes pretenden paralizar.

La mitigación de DDoS nos permite dar una respuesta más rápida a los ataques DDoS. En este sentido, los delincuentes utilizan a menudo este tipo de ataques como una cortina de humo. Así, pretenden camuflar otros tipos de ataques, como la exfiltración, explotación de brechas de seguridad etc. Si estamos preparados, tendremos más tiempo y recursos para evitar esa posible fuga de información.

Estrategias para la implementación

A la hora de adoptar medidas que contribuyen a la capacidad de mitigación de DDoS para reducir el impacto de estos ataques podemos emplear varias estrategias. Si queremos que la mitigación de DDoS sea efectiva, nuestro primer paso debe basarse en la construcción de una infraestructura sólida.

La mejor forma de empezar es fortaleciendo las capacidades de ancho de banda, y luego realizando una segmentación segura de redes y de los centros de datos de nuestra empresa. Además, debemos tener una técnica de establecimiento de duplicación y conmutación por error sin olvidarnos de configurar aplicaciones y protocolos para la resiliencia. Tampoco debemos olvidarnos de reforzar la disponibilidad y el rendimiento a través de recursos como las redes de entrega de contenido (CDN).

No obstante, la arquitectura más robusta y los servicios CDN por sí solos no son suficientes para detener los ataques DDoS actuales. En ese sentido, hay que señalar que requieren de más capas de protección para una mitigación DDoS eficaz. Con volúmenes de ataques cada vez más grandes que incluso pueden llegar a 1 TBps y de larga duración que pueden superar incluso los 5 días, es necesario buscar nuevas medidas.

Por ese motivo, una mitigación de DDoS eficaz debe ofrecer algún método para eliminar el tráfico incorrecto lo más rápido posible sin impedir el tráfico legítimo, las solicitudes de conexión o las transacciones de aplicaciones. Así, las organizaciones pueden volver a la normalidad lo antes posible.

En ese sentido, las empresas deben reforzar sus estrategias de mitigación de DDoS mediante una planificación eficaz de la respuesta a incidentes. Así, deben prepararse siguiendo estos puntos:

- Preparando libros de respuesta para numerosos escenarios de ataque a los que pueda ser sometida la empresa.

- Debemos someter las capacidades de nuestra empresa a pruebas de estrés periódicas para mejorar y garantizar nuestras defensas frente a los ataques.

Tecnologías y servicios que podemos usar

El administrador de una red o el equipo de seguridad de una empresa, para realizar las funciones de mitigación de DDoS suelen buscar tecnología o servicios. Su intención es que éstos les ayuden a determinar automáticamente si se trata de tráfico legítimo o de ataques de DDoS reales.

La mayoría de las estrategias de mitigación de DDoS se basan en el análisis de tráfico. Este método consiste en la monitorización del tráfico 24 horas al día los 7 días de la semana. Su finalidad es estar atento a las amenazas y detectar los primeros signos de actividad DDoS, antes de que se convierta en un problema con volúmenes inmanejables de datos, que perjudiquen el rendimiento de la red empresarial. Por otro lado, las organizaciones que no tienen el personal para cubrir ese servicio en la nube, con frecuencia recurren a proveedores de servicios administrados para cumplir con ese rol. No obstante, la mitigación de DDoS propia puede minimizar el coste del tiempo de inactividad ya que se pueden poner a trabajar de forma inmediata y exclusiva a ello.

La monitorización también suele venir respaldada por una tecnología de detección de anomalías. Gracias a sus fuentes de inteligencia de amenazas, rastrean los últimos indicadores de compromiso (IOC) relacionados con las tácticas de ataque DDoS más modernos. Luego, los expertos aportan su respuesta de forma manual o con tecnologías automatizadas.

Las empresas y la mitigación DDoS

Las empresas frecuentemente utilizan una combinación de soluciones locales como dispositivos de mitigación de DDoS, firewalls y dispositivos de gestión de amenazas unificados, para bloquear la actividad DDoS. No obstante, hay que señalar que esto necesita de un ajuste significativo de los dispositivos y que el hardware además limita la cantidad de tráfico que puede absorber.

Las organizaciones que no tienen equipos propios o infraestructuras necesarias para realizar esta tarea, están recurriendo a soluciones de mitigación de DDoS basadas en la nube o en empresas de soluciones de seguridad administradas. Su funcionamiento se basa en el monitoreo y la detección de anomalías de los que hemos hablado antes. De este modo, cuando detectan tráfico o actividad maliciosa, la infraestructura de mitigación de DDoS redirigirá ese tráfico a través de un sistema de filtrado basado en la nube, antes de cruzar el borde de la red, y sólo dejará pasar el tráfico legítimo para que la actividad de la empresa continúe de la forma habitual.

Por último, si bien la respuesta inicial al ataque se automatiza a través de la tecnología, la mitigación eficaz de DDoS también requiere un equipo bien capacitado para realizar cambios sobre la marcha de los escenarios. Si una empresa posee el suyo propio, es un valor añadido para la seguridad de la misma.

Tipos de ataques DDoS

Los ataques DDoS pueden ser de diferentes tipos. Si bien todos se basan en el mismo fundamento, hay algunas cosas diferentes que hacen que el ataque sea de otro tipo de DDoS. Algunos de ellos son:

- UDP Flood: Este ataque se aprovecha del protocolo UDP. Se basa en inundarlos puertos de forma aleatoria con numerosos paquetes UDP, causando que el equipo que sea la víctima, compruebe cada petición a cada puerto. Como el número de paquetes enviados es muy alto, los recursos del servidor o equipo se agotan, y en una última instancia puede llegar a ocasionar una inaccesibilidad al sistema.

- ICMP Flood: Es muy similar al ataque de inundación UDP, pero en este caso realiza la saturación con el recurso de destino con solicitudes de paquetes eco ICMP. Por lo cual realiza envíos de los paquetes sin esperar a la respuesta de los mismos. Lo que ocasiona es un consumo muy alto del ancho de banda entrante y saliente, porque las solicitudes tratarán de ser respondidas con paquetes ICMP a la vez que no paran de llegar nuevos paquetes.

- Service Port Flood: En este caso los paquetes van dirigidos a puertos estándar en los que se sabe que habrá un mayor tráfico entrante, y saliente. Es uno de los más complejos para evitar y detener, por lo cual es importante establecer sistemas de seguridad específicos para este tipo de ataque.

- HTTP Flood: Hace uso de las peticiones GET y POST, y hace que parezcan válidas al atacar servidores o aplicaciones web. No utiliza paquetes de gran tamaño, por lo cual utiliza menos ancho de banda para inhabilitar al objetivo. Uno de los usos más comunes, es que atrapa a los equipos para utilizarlos luego en otros ataques a otros destinos. Incluso puede hacer que se encuentre inactiva hasta que sea necesario utilizarla.

Por tanto, estas son algunas cuestiones importantes cuando hablamos de ataques DDoS. Es importante saber detectarlos a tiempo, pero más aún saber proteger los equipos y evitar que este problema llegue a estar presente.

Simular un ataque DDoS

Vamos a ver algunos de los programas más importantes que podemos utilizar para llevar a cabo ataques DDoS. Una selección que podemos tener en cuenta y analizar la capacidad de nuestros servidores. Todos ellos son gratuitos y están disponibles para que usuarios domésticos y organizaciones los utilicen para aprender más sobre el funcionamiento y protección de este tipo de amenaza.

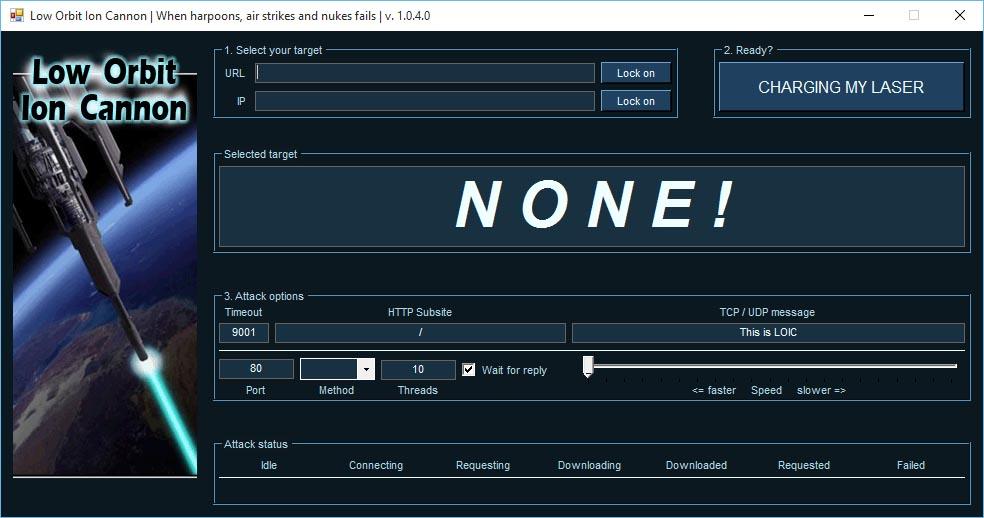

LOIC

Una de las herramientas que tenemos para simular un ataque DDoS y aprender sobre cómo nuestro sistema puede protegerse es LOIC. Son las siglas de Low Orbit Ion Cannon. Básicamente lo que hace este programa, que es de software libre y está disponible para Windows y Linux, es enviar una gran cantidad de paquetes TCP, UDP y peticiones HTTPS. Pone a prueba la red objetivo para ver hasta qué punto puede soportar este tipo de ataques.

El objetivo de los desarrolladores de esta herramienta es que sirva para uso educativo. Pretenden que los usuarios puedan aprender más sobre cómo defenderse de ataques DDoS, ver si la defensa de los equipos es la adecuada y mejorar determinados parámetros.

Podemos acceder al código fuente de LOIC y descargarlo para ejecutarlo en Linux o Windows.

HULK

Otro programa que podemos usar para el mismo propósito, para poner a prueba nuestros equipos y simular un ataque DDoS, es HULK. Es ideal para nuestros servidores web y ver hasta qué punto podrían soportar una amenaza de este tipo que pudiera dejar sin servicio a todos los visitantes que intenten acceder a nuestro sitio.

HULK son las siglas de HTTP Unbearable Load King. Esta herramienta está escrita en Python y permite generar una gran cantidad de peticiones únicas para afectar a la carga de un servidor. Lo podemos descargar también desde GitHub, donde veremos la información referente al código.

Tor’s Hammer

Tor’s Hammer también nos permite simular ataques DDoS. Permite poner a prueba servidores y aplicaciones. Su nombre no es casualidad, y es que permite utilizarlo a través de la red Tor para que sea totalmente anónimo.

El objetivo de este programa es saturar la pila TCP con múltiples solicitudes. Envía solicitudes incompletas, lentamente, para lograr mantener la conexión activa el mayor tiempo posible. Busca así provocar la denegación de servicio cuando el servidor ya no puede mantener más conexiones activas.

Estamos ante una herramienta escrita en Python y que podemos descargar desde GitHub.

BoNeSi

En este caso estamos ante un programa que funciona para Linux. Es de código abierto y totalmente gratuito que podemos ejecutar en la línea de comandos. Permite apuntar a una dirección IP y además lo podemos usar en una máquina virtual.

Como en los casos anteriores, con BoNeSi podemos poner a prueba nuestros servidores. Podemos ver hasta qué punto están capacitados para hacer frente a un ataque DDoS que pueda comprometer el buen funcionamiento. Una manera más de lograr una mejora importante en seguridad y tener un mayor conocimiento.

En GitHub encontramos toda la información de este programa y el código para descargarlo.

DDOSIM Layer 7

Este programa permite simular un ataque DDoS con múltiples direcciones IP aleatorias. Esto permite crear una gran cantidad de solicitudes TCP para apuntar a un servidor objetivo. Funciona de forma similar a BoNeSi y también lo podemos usar en Linux. Podemos descargar el código fuente desde GitHub y obtener allí toda la documentación necesaria.

El objetivo de DDOSIM Layer 7 no es otro que mostrarnos la capacidad real que tiene nuestro servidor para poder soportar posibles ataques de denegación de servicio que puedan recibir. Una manera más de preservar el buen funcionamiento y de evitar posibles problemas que sean aprovechados por los ciberdelincuentes para tumbar nuestras conexiones.

En definitiva, estas son algunas de las herramientas que podemos usar para poner a prueba nuestros servidores. Hemos mostrado una selección interesante de programas para simular ataques DDoS. Así podremos ver hasta qué punto soportaríamos este tipo de ataques y nos ayudan a tomar medidas para lograr una mayor capacidad defensiva con el objetivo de proteger nuestros equipos y que todo funcione adecuadamente en todo momento.