La seguridad informática es uno de los aspectos más importantes de la informática en general. Hoy en día, la seguridad tanto en el entorno doméstico como en el entorno profesional de trabajo es algo totalmente necesario y fundamental, por lo que es muy importante controlar qué tipos de ataques existen y cómo protegernos frente a ellos. Si estás interesado en aprender todo sobre hacking ético, técnicas de pentesting, y cómo protegerte frente a una intrusión, a continuación, vas a poder ver los mejores cursos para aprender sobre seguridad.

Hoy en día se puede aprender muchas técnicas de ciberseguridad, tanto para protegerse de los ciberdelincuentes como también para ser pentesting y comprobar la seguridad de diferentes sistemas. Puede que se haya vinculado siempre el término «hacker» a algo malo pero se trata de un error y no siempre un hacker es un ciberdelincuente. De hecho, los hacker éticos pretenden exactamente lo contrario: tratar de evitar que los ciberdelincuentes encuentres vías por las que infectar con malware o robar datos, por ejemplo.

En eso consiste el pentesting: tratar de poner a prueba a cualquier empresa o sistema o software para detectar dónde es menos seguro y buscar así las soluciones para mejorar en ese apartado. Existen cursos online bastante baratos con los que aprenderemos una gran cantidad de técnicas para hackear diferentes equipos, con el objetivo de mejorar la seguridad de estos y que no sean vulnerables a nuestros ataques.

¿Qué es el pentesting?

Como hemos explicado en la introducción, lo que pretende el pentesting es exponer vulnerabilidades. Lo que persigue es comprobar la seguridad de una empresa o de la red y para ello busca todos los errores posibles que haya en ella, tratando de solucionarlos antes de que un ciberdelincuente pueda aprovecharse de ellos. Es el área IT o de Tecnologías de la Información de la empresa la encargada de comprobar la seguridad de toda la red y de los diferentes sistemas que hay en la empresa. O, generalmente, no es un área de la propia empresa sino que se contrata a personas especializadas o una empresa externa encargada de la seguridad de la misma y que permite analizar al máximo todo lo que sucede.

Una vez que se ha hecho el análisis correspondiente y se ha sometido a todo tipo de pruebas la red, es entonces cuando debemos analizar los resultados obtenidos. Los resultados obtenidos nos ayudan a saber qué problemas o vulnerabilidades son peligrosas o urgentes y actuar lo antes posible. Corregirlas y actuar antes de que sea demasiado tarde es parte de la importancia de esta labor ya que gracias al pentesting podemos saber qué se puede hacer para mitigar los posibles ataques o adelantarnos a ellos evitando que ocurran. Creando así políticas de ciberseguridad.

Por otro lado, se logra identificar y cuantificar riesgos de todo lo que hacemos. No solo te permite crear políticas de ciberseguridad sino también te permite identificar oportunidades para futuros entrenamientos. A medida que se detectan errores o vulnerabilidades se puede analizar dónde hay que poner más recursos o podemos realizar los planes de acción que permiten corregir las vulnerabilidades. A lo largo de la historia de una empresa es muy probable que no haya solo un ciberataque o un intento del mismo sino que ocurra en muchas ocasiones y hay que estar listo para enfrentarse a nuevas formas de ataque o a nuevas tecnologías. Pero también a proteger los datos o la información de forma cada vez más segura para evitar el problema: perder o exponer datos personales o de otros, puede dejar secuelas difíciles de sobrellevar.

El Pentesting logra exponer vulnerabilidades a través de ataques a una organización o el objetivo que fuese. Estas pruebas están orientadas al área de IT (Tecnologías de la Información), para comprobar la seguridad de toda la red y de los diferentes sistemas que hay en la empresa. Los resultados obtenidos, nos ayudan a saber qué vulnerabilidades no se nos debe escapar, y corregirlas lo antes posible. Gracias al Pentesting, podremos saber acerca de lo que se puede hacer respecto a ellas para mitigar posibles ataques, en la medida de lo posible.

Así como existen muchos cursos, talleres y tutoriales para aprender y perfeccionarse, también hay que compartir lo aprendido y por qué no, nuestras experiencias. A medida que vamos trabajando o conociendo a otras personas dedicadas al tema vamos ampliando nuestro campo de acción, sabiendo qué se nos ha podido escapar o incluso mejorando la labor en general. De esta manera, contribuimos a que el ámbito de Pentesting realmente pueda mejorar. Las habilidades y herramientas para enfrentar a los ciberatacantes no pueden quedarse atrás y son muchas las que van apareciendo a medida que hay nuevas tecnologías o nuevos métodos, cada vez mejores. Y debemos aprender a sacarle el máximo partido posible ya que los ciberdelincuentes van mejorando a medida que pasa el tiempo y debemos saber estar a la altura.

Por supuesto, debemos prestar atención cuando divulgamos nuestros resultados o experiencias de Pentesting. Ya que muchos datos pueden exponer informaciones personales o corporativos, que podrían generar riesgos innecesarios. Por ejemplo, se puede compartir en relación a la cantidad de personas que están en tu equipo (si lo tiene). También puedes la frecuencia con la que realizas dichas pruebas y las herramientas elegidas.

Ten en cuenta que puede haber vulnerabilidades en todo tipo de sistemas y aplicaciones. Tal vez tengas un dispositivo sin actualizar, por ejemplo, y eso signifique que está expuesto en la red. Por ello, realizar pruebas como estas que vamos a mencionar es útil para detectar esos problemas y solucionarlos.

Recomendaciones de programas para Pentesting

En RedesZone os vamos a hacer un listado de programas y herramientas fundamentales para empezar en el mundo del Pentesting, lógicamente estas herramientas son más que utilizadas y conocidas por los expertos. Hay muchas y vas a poder usar la que más te guste o más se adapte a lo que necesitas, con el objetivo de potenciar la seguridad. En cualquier caso, en Internet hay una amplia gama de softwares de lo más variados que puedes probar rápidamente hasta que puedas encontrar la herramienta que mejor se adepte a lo que buscas.

VMware y VirtualBox

Tu principal aliado a la hora de realizar actividades de Pentesting será una máquina virtual. Tanto VMware como VirtualBox nos permitirán crear máquinas virtuales con sistemas operativos reales para entrenarnos, y también para instalar sistemas operativos orientados al Pentesting como Kali Linux y otras distribuciones Linux con propósitos similares. No importa que tu sistema operativo principal sea Windows, vas a poder crear y configurar máquinas virtuales usando cualquier sistema operativo basado en Linux, con el objetivo de que puedas aprender todas las técnicas hacking de los diferentes cursos.

Un aspecto muy importante, es que VMware es una solución de pago, mientras que VirtualBox es una solución completamente gratuita. No obstante, creemos que VMware es muy superior a VirtualBox, sobre todo porque tiene herramientas avanzadas muy interesantes para adaptar perfectamente el escenario de pruebas a lo que tú desees. Si tienes la posibilidad de instalar VMware y legalizar el software, sería perfecto para aprender. Ambos programas van a ser fundamentales para realizar pruebas y para aprender, desde sus webs oficiales podéis encontrar todos los detalles sobre ambas soluciones y los enlaces de descarga.

Cuando configuramos una máquina virtual con VMware o VirtualBox, podremos crear una red específicamente dedicada para las máquinas virtuales, para que no afecte en absoluto a la red local real donde estés conectado. Estas VM podrán salir a Internet haciendo NAT sobre la dirección IP privada de tu ordenador, de esta forma, el router no detectará que hay varias máquinas virtuales funcionando.

Kali Linux

Este es el sistema operativo orientado al Pentesting y al Hacking Ético más conocida. Cuenta con una amplia lista de herramientas para que puedas empezar. Si quieres saber qué herramientas contiene, puedes visitar el sitio oficial en donde se encuentra una lista detallada de las que están disponibles. Kali Linux tiene las siguientes herramientas para la realización de auditorías de seguridad informática:

- Para recolectar información

- Análisis de vulnerabilidades

- Ataques a redes inalámbricas

- Aplicaciones Web

- Para aprovecharse de vulnerabilidades

- Informática forense

- Stress testing

- Sniffing y spoofing

- Ataques a contraseñas

- Ingeniería reversa y más.

Este sistema operativo basado en Linux es el más popular, y ya viene con todas las herramientas preinstaladas, sin que tengas que perder el tiempo en instalar todos los programas desde cero, y en realizar una configuración avanzada. Con Kali Linux te aseguras que podrás poner en práctica una gran cantidad de técnicas para hacking, sin necesidad de perder tiempo en configurar el escenario. Suelen lanzar cuatro versiones cada año, una por trimestre, por lo que es un SO que se actualiza bastante y siempre vas a encontrar novedades interesantes.

Puedes acceder al sitio oficial aquí para descargar la última versión y acceder al soporte que necesitas para herramientas y procedimientos.

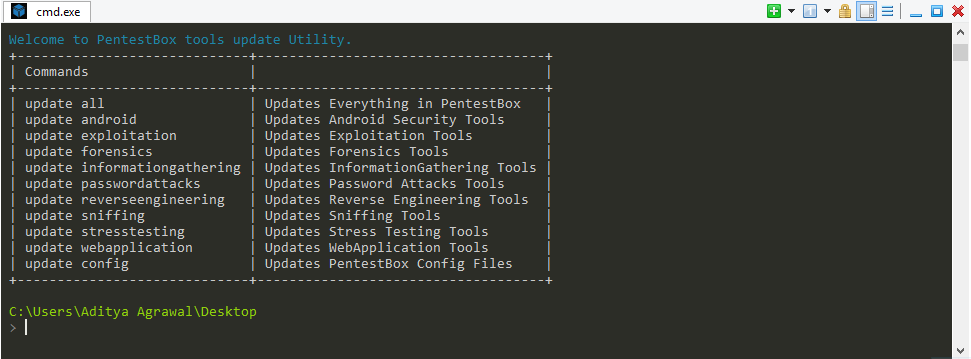

PentestBox

PentestBox es una herramienta para pruebas de penetración que funciona directamente sobre sistemas operativos Windows. Está pensada en la simplicidad y variedad de opciones para ejecutar nuestras pruebas. No está demás destacar que tiene no tiene coste alguno, y es compatible con varias herramientas populares como WireShark, Nmap, John The Ripper y otros. Una de sus particularidades es que se ejecuta mediante la línea de comandos (cmd).

Si quieres comenzar con el Pentesting de manera más rápida, sin pasar por los pasos de descarga e instalación, es una muy buena alternativa si tu sistema operativo principal es Windows.

Además, es portable. Esto significa que todo tu entorno de pruebas podrás llevarlo contigo cuando lo necesites, no necesita instalación. No será necesario realizar ningún tipo de ajuste en las configuraciones y dependencias. El propio PentestBox se encargará de eso. Tú solamente debes escoger el dispositivo de almacenamiento que utilizarás para llevar. Incluso, puede ser un pendrive.

OWASPs Testing Guide

Si estás interesado en adentrarte en el mundo de las aplicaciones web, este libro será de gran ayuda. Las siglas de OWASP significan Open Web Application Security Project es una comunidad abierta con alcance global. Tiene el propósito principal de mejorar la seguridad de las aplicaciones, así también de poner a disposición de todos los interesados lo que uno debe saber para tener éxito en el ramo. El éxito del que hablamos no solamente se refiere a la hora de realizar las tareas, sino también a la hora de tomar decisiones si es que tenemos planeado implementar algunas medidas de seguridad.

Todos los materiales, incluyendo éste, son gratuitos de forma permanente. Además, cuentan con la licencia para que puedas copiar, distribuir o difundir libremente. De ser necesario, puedes modificar o adaptar el contenido de manera a ajustarse a los distintos públicos o necesidades, siempre respetando las raíces y principios de OWASP.

Ahora bien, ¿de qué me sirve un libro digital? Tiene muchísima utilidad porque los libros, así como la gran cantidad de cursos disponibles en Internet, es una de las claves para alcanzar la excelencia.

GNS3

GNS3 es un software muy avanzado para emular redes, podemos configurar una red bastante compleja con diferentes routers, switches y más. Gracias a la integración con VMware y Virtual Box, vamos a poder levantar las diferentes máquinas virtuales en estos programas, y usar GNS3 para proporcionar la infraestructura de red necesaria para realizar todas las pruebas. GNS3 es un software completamente gratuito, lo único que debes tener en cuenta, es que deberás conseguir las imágenes de los routers o switches de Cisco u otros fabricantes que quieras utilizar, en algunos casos estas imágenes son gratis, pero en la mayoría son de pago, tendremos que pagar una licencia, por lo que debes tenerlo muy en cuenta.

Este programa es nuestro favorito para emular redes de manera muy avanzada, y es que, gracias a la integración y compatibilidad con las máquinas virtuales, podremos configurar escenarios muy realistas y poner a prueba nuestras habilidades. Por ejemplo, podrías diseñar una red bastante compleja con varios ordenadores que monten un Kali Linux virtualizado con VMware o Virtual Box, para posteriormente añadir unos routers y firewalls para simular la red de una empresa. De esta forma, podremos realizar ataques realmente realistas, como si fuera una organización real. Un aspecto muy importante, es que necesitarás un PC bastante potente y mucha memoria RAM para poder ejecutar todas las máquinas virtuales de forma simultánea, de lo contrario, no podrás realizar estos escenarios virtuales tan complejos.

¿Estás interesado en más? Puedes acceder a una gran cantidad de cursos online en plataformas como Openwebinars y también Udemy, ideal para aprender nuevas técnicas, o mejorar las técnicas que ya conoces. Estamos seguros de que con esta guía tendrás todo lo necesario para llegar a la acción. Recuerda, no es necesario abarcar todo el alcance de Pentesting desde el primer momento. Más bien, ir avanzado con pequeños grupos de comandos hasta llegar al nivel que deseamos alcanzar.

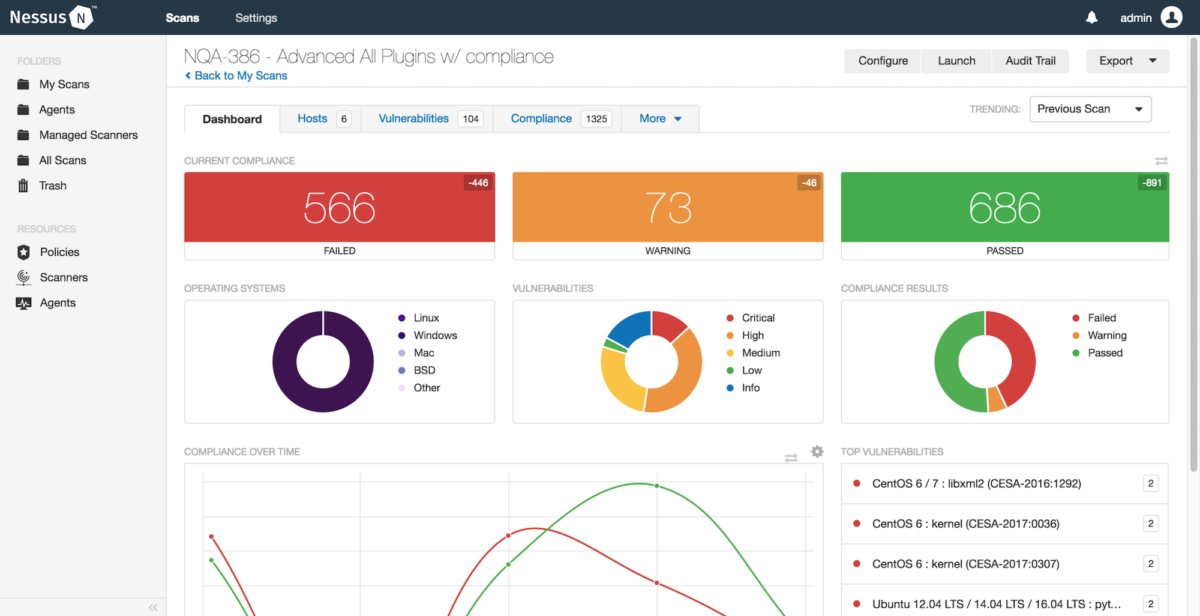

Nessus

Este software es una aplicación de pentesting con la que podrás tener a tu alcance una herramienta realmente sencilla de usar para identificar vulnerabilidades. Al igual que otras alternativas que puedes llegar a encontrar en Internet, Nessus te proporciona una amplia base de datos para adentarte de lleno en este mundo.

Además, una de las características que te pueden llamar la atención de esta herramienta es que te permite probar distintas vulnerabilidad sin llegar a fijar algún parámetro en particular. Por lo que, sin duda, la facilidad de uso de este software es uno de los aspectos positivos que te pueden interesar a simple vista, además de que su funcionamiento es más que correcto.

Metasploit

Otra de las herramientas a las que puedes recurrir, si quieres probar otras alternativas es este software que cuenta con una versión open source. En este caso, por ejemplo, puedes usar este programa para conocer cuál es el alcance de las diferentes vulnerabilidades que ya has encontrado en un sistema. Por lo que tendrás la oportunidad de saber la gravedad de estas y descubrir el daño que pueden causar en el equipo en cuestión.

Además de estos aspectos, otro de los detalles por los que destaca Metasploit es que te deja conocer distintas contramedidas que puedes emplear en función de la posible amenaza a la que te enfrentes, es decir, las medidas que puedes tener a tu alcance para detener ese problema.

Este software también ofrece una base en concreto de exploits de distintas vulnerabilidades. Así los usuarios tienen la posibilidad de ver de una manera más ágil la gravedad que supone este tipo de errores para sus equipos y sistemas.

Contratar un servidor VPS

Si tienes la posibilidad de contratar un servidor VPS (Virtual Private Server) para realizar escenarios algo más realistas, sería perfecto para probar tus nuevas capacidades y técnicas que hayas aprendido en los diferentes cursos. De esta forma, podrías configurar un VPS con la mejor seguridad posible, y posteriormente intentar vulnerar con diferentes ataques este servidor que acabas de desplegar. Este tipo de servidores tiene un precio desde 5€ al mes, y te permitirán disponer de un servidor Linux sin necesidad de alojarlo por ti mismo.

También podrías utilizar varios servidores VPS configurados de diferentes formas, para intentar vulnerar su seguridad y así practicar. Podrías utilizar una red VPN SDN como la de ZeroTier para interconectar los diferentes servidores en la misma red, y facilitar el acceso a ellos sin necesidad de utilizar varias direcciones IP públicas. Gracias a esta red SDN VPN podremos interconectar en la misma subred una gran cantidad de equipos de forma muy sencilla, además, podremos crear complejas reglas para permitir o denegar el tráfico dentro de la red SDN.

Errores frecuentes a la hora de realizar pentesting

A pesar de que el concepto de pentesting hoy en día es bastante conocido y queda claro, es importante evitar cometer ciertos errores. Estos errores podrían comprometer más aún la integridad de los sistemas sometidos a las pruebas. Los errores que se acostumbran a cometer se dan por razones como falta de experiencia o conocimiento respecto al ramo.

Baja calidad en los informes

Todo fallo de seguridad y las vulnerabilidades que se encuentren, deben ser analizados correctamente. Esto último, con el fin de tener visibilidad de los impactos que causaría en el negocio en el cual la empresa se encuentra operando. La alta calidad de los informes post-actividades de pentesting, debe ser obligatoria tanto en los servicios ofrecidos por pentesters internos como externos.

Y con alta calidad nos referimos a que los informes sean fáciles de comprender, con gráficos que inviten a que cada uno se comprometa a visualizar y analizar la información con la que se cuenta. Las personas que ocupan cargos de liderazgo en las empresas deben comprender perfectamente los informes presentados. ¿Por qué? Pues, en muchos casos, son estas personas quienes aprueban o rechazan los planes de acción para mitigar los problemas de seguridad. En muchos casos, se requerirán de recursos económicos.

Cualquier tipo de informe que se presente posteriormente a las actividades de pentesting que tenga baja calidad de información presentada, puede ser un potencial problema de seguridad mucho más grande de lo que imaginas. La alta calidad de datos de los informes ayuda a la filtración de datos que podrían ser de poca o nula utilidad, además de resaltar aquellos datos que realmente importan a la empresa cuando desea saber sobre los fallos de seguridad encontrados.

Técnicas no actualizadas y falta de planificación

Se acostumbra a decir que una de las claves del éxito es estar informado. Sin embargo, es más conveniente poner algo más de contexto a esto. En cualquier ámbito, además de tener el conocimiento propio del mismo, deberías de estar informado respecto a qué es lo que está pasando. La seguridad informática, ciberseguridad o seguridad de la información, forma parte de una gran industria que cada día, en el peor de los casos, cuenta con algún que otro par de noticias o lanzamientos. Como profesional o simplemente entusiasta, debes adoptar la buena práctica de informarse al respecto. Además del beneficio directo de estar «al día», vas construyendo un criterio mucho más sostenible con el tiempo de qué es lo que depara tanto al presente como al futuro de la industria. Así también, le permite a uno tomar mejores decisiones que pueden afectar tanto de forma positiva o negativa a su entorno de trabajo.

Todo esto se aplica al pentesting. Las actividades que implican las pruebas de penetración se ejecutan mediante un plan. Dicho plan cuenta con un esquema determinado para que se pueda ejecutar con éxito. Sin embargo, de acuerdo a los cambios que se puedan presentar con el tiempo, esos planes de ejecución de pentesting deberían de cambiar. ¿Qué cambios podría sufrir el pentesting? Puede ser que aparezcan actualizaciones de las herramientas que se utilizan, así como la aparición de nuevas herramientas. También pueden salir a la luz nuevos fallos de seguridad, vulnerabilidades, ciberataques. Las posibilidades son infinitas.

Las actividades de pentesting no deberían reservarse para que se lleven a cabo solamente una vez al año. Deberían realizarse de forma periódica, de acuerdo a las necesidades y requerimientos de cada empresa. No es posible que exista una solución que se aplique para todos los casos. En consecuencia, debe haber una correcta planificación a la hora de ejecutar las pruebas. De esta manera, se logrará mucho más fácilmente el propósito central: descubrir los fallos de seguridad de un sistema. Por eso, es sumamente interesante optar por plataformas de automatización de pruebas de pentesting.

Fallos a la hora de priorizar riesgos

Uno de los aspectos que determinan la manera en que se llevarán a cabo las actividades de pentesting son los riesgos. En principio y antes de optar por una u otra variante de pentesting, debes tener correctamente identificados a los riesgos encontrados. Las pruebas en cuestión tienen un target o un objetivo que pueden ser datos de clientes, propiedad intelectual, datos financieros y/o comerciales o bien, todo lo relacionado a la infraestructura de red.

Si se descuida este mencionado aspecto, una de las consecuencias directas es que los recursos dirigidos a las pruebas podrían ser bastante mal aprovechados y resultaría en una baja calidad de resultados obtenidos.

Mal uso de las herramientas de pentesting disponibles

No precisamente porque uno ya cuenta con ciertos conocimientos esenciales de pentesting, uno ya podría considerarse como especialista o experto. Cuando se habla de conocimientos nos referimos a qué herramientas se utilizan, cómo implementarlas y configurarlas adecuadamente. Hoy en día es posible encontrar con múltiples soluciones que se constituyen de integraciones de múltiples herramientas. Sin embargo, si no se cuenta con el conocimiento ni la experiencia necesarios, la implementación de los mismos sería prácticamente inútil. Es posible encontrar soluciones tanto gratuitas como de pago.

Haciendo énfasis en las herramientas de pago, sobre todo en aquellas soluciones que son ofrecidas por compañías especializadas de renombre, cuentan con la opción de pruebas gratuitas y/o demostraciones con asesoramiento incluido. Por otro lado, las herramientas que son gratuitas acostumbran a ser de carácter open-source, es decir, de código abierto. Una vez más, se insiste en la importancia de tener conocimiento y experiencia necesarios. Así, se aprovecharán las soluciones de la mejor manera posible.

Falta de ética profesional y cumplimiento de las reglas

Queda claro que no es lo mismo un hacker ético que un cibercriminal. Sin embargo, existen pequeñas pero determinantes diferencias. Nos referimos en cuanto al aspecto legal y los propósitos de cada uno. Si eres un pentester, debes tener conocimiento y experiencia. Así mismo, tu nivel de ética profesional debe ser de lo más alto. Desde el momento en que uno tiene acceso completo a los sistemas, evidentemente, puedes ver y manipularlo todo. Fallos de seguridad y datos de todo tipo: personales, corporativos, financieros, comerciales, de nómina y mucho más.

Un buen pentester tiene que priorizar la confidencialidad, privacidad y la legalidad de las pruebas que se llevan a cabo. Por desgracia, es una práctica común que existan personas que lleven a cabo prácticas no apropiadas. Puede ser que se trate de pruebas de intrusión no autorizadas o simplemente, que no fueron explícitamente solicitadas. También existen casos en el que el pentester ejecuta una o más pruebas y exige un pago para que pueda comentar los detalles de cómo solucionar los fallos de seguridad. Esto último resulta sumamente antiético y aunque fuese un profesional independiente, no se debería condicionar de esa manera la solución a los problemas encontrados. Se debe optar por facilidades de pago legalmente establecidas.

Es posible concluir que, muchos de los errores cometidos, tienen que ver en mayor medida con lo estratégico y ético, en general. Sin embargo, el ignorar las novedades respecto a las mejoradas y nuevas técnicas de pentesting puede significar la no detección a tiempo de ciertos fallos de seguridad. No existe un manual único respecto a cómo ejecutar estas pruebas, pero se puede afirmar con certeza que, evitando estos errores, la calidad de los resultados obtenidos será mucho más alta.

Cómo elegir un curso online

A la hora de elegir un curso online, debemos mirar qué contenidos se tratan y si se hace en profundidad. Si vemos que un curso de seguridad informática trata muchos temas, pero después tiene una duración de unas 10 o 15 horas, debes tener en cuenta que estos temas se tratarán superficialmente, sin entrar en profundidad sobre ellos. Lo que debes mirar de un curso de seguridad informática es que abarque los siguientes aspectos:

- Seguridad defensiva.

- Seguridad ofensiva.

- Aspectos básicos sobre análisis forense, para saber qué ha ocurrido en el sistema después de una intrusión.

Aunque para aprender sobre seguridad informática es suficiente un curso con vídeos bajo demanda, o en directo, es fundamental contar con un tutor detrás que resuelva todas nuestras dudas. El mundo de la seguridad es muy amplio, por lo que contar con un experto que nos ayude con las dudas es algo muy importante. Estas tutorías se pueden hacer por email, teléfono e incluso videollamada en diferentes plataformas como Zoom u otras. Aunque en plataformas como Udemy todos los cursos sean grabados, contamos con un profesor (tutor) que nos resolverá todas las dudas relacionadas con el curso que tenemos disponible en la plataforma.

En el mundo de la ciberseguridad es fundamental la práctica. De nada sirve saber teóricamente todos los ataques, si luego no lo ponemos en práctica en un entorno virtualizado controlado por nosotros, e incluso en un entorno real que hayamos montado nosotros mismos. Debes recordar que todas las pruebas que realices deben ser controladas, es decir, tú debes ser el administrador de los sistemas que ataques, de lo contrario, estarías cometiendo diferentes tipos de delitos porque estás atacando una infraestructura que no es tuya. Nuestra recomendación para empezar en este mundo, es que utilices siempre máquinas virtuales con VMware o VirtualBox, pero también programas relacionados con redes para poner a prueba la seguridad en la red, por ejemplo, puedes usar GNS3 que es para usuarios más avanzados.

Temario imprescindible

Ahora mismo existen muchos cursos relacionados con la seguridad de la información, el hacking ético y también el pentesting que es seguridad ofensiva. Algunos de ellos son más teóricos y otros más prácticos, pero es fundamental que tengamos una buena parte del curso en formato práctico, ya que es como más y mejor se aprende, poniendo a prueba nuestros conocimientos sobre ello.

De manera general, en los cursos de seguridad informática nos encontraremos con una introducción a la seguridad de la información, al hacking ético y también al pentesting. Es probable que, en algunos de los cursos, tengamos temario relacionados con redes a nivel básico, porque una parte muy importante de la ciberseguridad está en la propia red, y no solamente en el sistema operativo final, por lo que debemos tener ciertas bases en redes y en cómo securizar una red local de ámbito profesional.

A continuación, os mostramos el temario que deberían tener los diferentes cursos, dependiendo de nuestros conocimientos y cuál elijamos:

- Introducción al Hacking usando diferentes metodologías

- Recopilación pasiva de información, a través de OSINT (medios abiertos), usando Google Hacking, Shodan y otros servicios que son gratuitos.

- Recopilación de información a través de la red, usando programas como Wireshark, FOCA, TCPdump y otras herramientas.

- Recopilar información de forma activa, haciendo escaneo de puertos con Nmap, y explotando vulnerabilidades con Metasploit, entre otras herramientas.

- Comprobar la seguridad a nivel de red, ver si se puede vulnerar la red local para acceder a los diferentes dispositivos que tengamos conectados.

- Crackeo de contraseñas, haciendo uso de programas tan populares como John The Ripper, Hashcat y muchos otros.

Otros conocimientos bastante interesantes que puedes aprender con los diferentes cursos, es cómo puedes atacar y proteger sistemas operativos Windows y Linux. En el caso de Windows, en entornos profesionales casi siempre se utiliza Active Directory, por lo que es muy importante conocer las opciones de configuración principales de Windows Server, y cómo puedes hackear las diferentes medidas de seguridad. En entornos Linux también es muy importante tener controlados los fallos de configuración, debemos tener en cuenta que la gran mayoría de servidores web de todo el mundo utilizan un sistema operativo basado en Linux, como Debian o similares.

Por último, también es importante conocer cómo funciona VMware y VirtualBox, donde nos expliquen las principales opciones de configuración y qué configuraciones tenemos a nivel de red, con el objetivo de probar en un entorno controlado todo lo que estamos aprendiendo sobre pentesting.

Estudios previos necesarios

Dependiendo de tu nivel de seguridad informática, podrás acceder a los cursos que son básicos, otros intermedios y también avanzados. En los cursos básicos veremos muchos protocolos fundamentales de comunicación, y también los fundamentos de los diferentes tipos de ataques, aunque no los veremos demasiado en profundidad debido a que no suele haber cursos de cientos de horas, donde se enseñe todo en detalle. No obstante, antes de ver los cursos básicos sobre seguridad, nuestra recomendación es que veas los cursos básicos sobre redes, ya que las redes son la base de la seguridad de la información y las comunicaciones.

Los cursos de nivel intermedio son aptos para la gente que ya tiene conocimientos previos sobre seguridad y redes, estos son ideales para reforzar los conocimientos que ya tiene adquiridos, para posteriormente pasar a los cursos de nivel avanzado más complicados. Si eres Ingeniero en Informática o Telecomunicaciones, seguramente ya tengas una base amplia sobre redes y también algo de seguridad informática, porque en las carreras suele haber asignaturas optativas relacionadas con la seguridad informática, e incluso hay másteres específicos sobre ciberseguridad para ampliar aún más nuestros conocimientos sobre ello.

Finalmente, los cursos de nivel avanzado son para aquellas personas que ya se dedican profesionalmente a la administración de redes y/o sistemas, y que tienen amplios conocimientos sobre ello, pero que necesitan aún más para seguir ascendiendo en su trabajo y obteniendo mejores condiciones laborales. Si te dedicas al mundo IT y tienes cierta experiencia, estamos seguros que los cursos de nivel avanzado son ideales para ti, no obstante, es posible que también quieras hacer los de nivel intermedio para reciclarte.

Por tanto, vas a poder elegir entre tres niveles diferentes. No obstante, siempre podrás ir escalando conforme realices algún curso y así ir adquiriendo más conocimientos o centrándote especialmente en una temática que te interese. Verás que hay un abanico de opciones para cada nivel, adaptados a personas con estudios o conocimientos previos muy diferentes.

Duración adecuada

Los cursos siempre se miden en horas de docencia, dentro de estas horas, nosotros podemos decidir si alargar más o menos el curso, ya que es posible que actualmente estés trabajando o no tengas tiempo para hacer el curso entero en una o dos semanas. Por este motivo, en todos los cursos indicamos las horas efectivas de vídeos bajo demanda o duración de la formación presencial, de esta forma, podrás hacerte una idea de en cuánto tiempo vas a poder terminarlo correctamente.

Cuando vemos un curso, debemos tener en cuenta tanto la duración como también el contenido del curso. Si la duración de un curso ronda las 60 horas, podemos afirmar que es un curso bastante completo, sin embargo, si tiene una duración de entre 10 y 30 horas, debemos mirar con atención el temario, porque seguramente no hable demasiado en profundidad de los diferentes temas, ya que abarca demasiados. Debemos tener en cuenta que la seguridad informática es realmente amplia, por lo que debemos asegurarnos y mirar muy bien cuál es el temario del curso.

Si queremos un curso bastante completo para aprender todo sobre seguridad informática desde cero hasta un nivel intermedio, es imprescindible que tenga una duración de más de 60 horas. ¿Por qué esta cantidad de horas? Porque es la cantidad de horas necesarias para poder tocar todas las familias de la seguridad, y hablar de cada una de ellas con bastante detalle. Los cursos que prometen ser muy completos pero que luego duran menos de 10 horas, generalmente explican los fundamentos sin entrar de lleno en cómo hacer ciertos ataques o cómo protegernos.

En el caso de que ya tengas ciertos conocimientos de seguridad informática, y quieras reforzar o ampliar estos conocimientos, probablemente cursos más avanzados y específicos de unas 20 horas será suficiente para ti, pero todo dependerá del temario que tengas en el curso en concreto.

Por tanto, de todos los cursos que vamos a mostrar, podrás elegir el que tenga una duración que mejor se adapte a lo que realmente necesitas. Dependerá de si quieres algo más general, específico, de si ya tienes experiencia en la materia y quieres reforzar algo en concreto, etc. Vas a tener un abanico de opciones en este sentido.

Salidas laborales

Una vez que tengas conocimientos de nivel intermedio y avanzado con estos cursos que os vamos a recomendar, podrás empezar a trabajar en el mundo de la ciberseguridad en cualquier empresa, con una complejidad baja o media. Si la empresa tiene una complejidad alta, es recomendable tener bastantes años de experiencia para no cometer errores. Debemos tener en cuenta que la seguridad informática hoy en día es algo totalmente necesario y fundamental, de lo contrario, podrían realizarse ataques para robarnos datos, bloquear los servicios que proporcionamos como empresa y mucho más. También podrás supervisar la implantación de diferentes métodos de seguridad, con el objetivo de mejorar aún más a la empresa.

Si has estudiado los diferentes cursos relacionados con seguridad informática, podrás desarrollar tu actividad profesional en los siguientes ámbitos:

- Pequeñas y medianas empresas que diseñan e instalan soluciones de ciberseguridad, generalmente como técnicos de seguridad.

- Podrás montar tu propia empresa para diseñar e instalar la seguridad de una pequeña y mediana empresa. También podrías proporcionar servicios de consultoría a otras empresas y usuarios finales.

- En empresas o entidades medianas o grandes, como parte del equipo de ciberseguridad.

Es decir, una vez que sepas de seguridad informática, podrás trabajar en cualquier empresa que se dedique a lo siguiente:

- Mantenimiento de redes telemáticas, la seguridad en redes es fundamental.

- Diseño e instalación de la ciberseguridad.

Tal y como podéis ver, las salidas laborales de este tipo de cursos son bastante amplias, aunque es muy importante saber también sobre redes y su seguridad, diferentes protocolos etc. Si estás buscando trabajo, podrás presentarte a cualquiera de los siguientes puestos:

- Técnico de ciberseguridad.

- Administrador de redes informáticas, orientadas a la seguridad.

- Administrador de sistemas.

- Equipo de preventa y postventa de dispositivos de ciberseguridad.

A medida que llevamos años trabajando en el mundo de la seguridad informática, iremos aumentando nuestros conocimientos y dedicándonos a tareas más complejas. Respecto al rango salarial, depende mucho de cada empresa y de los requisitos, debes saber que en empresas grandes se suele pagar más, o en empresas que están dedicadas exclusivamente a la ciberseguridad. Aquí tenéis un rango que os puede servir de guía:

- Técnico de ciberseguridad: 14.000€ a 22.000€ anuales.

- Administrador de redes o administrador de sistemas: 25.000 – 40.000€ anuales.

- Equipo de preventa o postventa de dispositivos de seguridad: 35.000 – 50.000€.

- Ingeniero o arquitecto de seguridad: Más de 75.000€ anuales.

Tal y como podéis ver, el rango salarial varía bastante dependiendo del puesto, y también de la empresa, por lo que lo mejor es ver las diferentes ofertas de trabajo de empresas orientadas a la seguridad para saber a ciencia cierta qué ofrecen por el trabajo.

Cursos online recomendados

Los cursos online y presenciales que os vamos a recomendar a continuación, son de lo mejorcito para aprender sobre hacking ético y pentesting. Os vamos a proporcionar diferentes cursos con diferentes niveles (básico, intermedio y avanzado). Dependiendo de tus conocimientos previos, podéis hacer unos cursos u otros. Por supuesto, si haces un curso de nivel avanzado, pero no tienes las bases, seguramente andes muy perdido, por lo que debes tenerlo en cuenta antes de elegir la dificultad.

Cursos nivel básico

En este listado de cursos vas a encontrar los mejores para los que se quieren iniciar en el mundo de la seguridad informática y el hacking en general, por supuesto, no es necesario tener ningún tipo de conocimiento previo para poder hacer estos cursos, ya que se trata justamente de empezar en este mundo. Muy útil si es una temática que te interesa y quieres aprender, pero hasta ahora no lo has hecho.

Curso Online ++ Hacking Ético Básico

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 400€ | 20 horas de vídeo bajo demanda. Tutorías online. | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.securizame.com |

Si quieres aprender sobre hacking desde cero con los mejores profesionales de España, el curso online ++ de Securízame es uno de los mejores que puedes hacer. En este curso que tiene una duración de 20 horas, vas a poder aprender los fundamentos del hacking, las principales herramientas que existen para empezar como Nmap, Metasploit y también cómo ver información desde fuentes abiertas (OSINT) e incluso cómo configurar OpenVAS para la detección de vulnerabilidades, entre otras muchas herramientas. Utiliza el cupón de descuento «REDESZONE» para obtener un descuento del 5%.

Porqué nos gusta

Securízame es sinónimo de calidad en sus cursos, ya sean los presenciales o los online, y es que es una empresa que se ha orientado a la formación, tanto a los usuarios finales como también a trabajadores de empresas relacionadas con la ciberseguridad. Este curso es el primero de los dos relacionados con el hacking ético, por lo que, si quieres tener una muy buena formación, este curso es uno de los primeros que deberías hacer. No obstante, nuestra recomendación es que no solamente hagas este curso, sino que con cada herramienta o concepto que se explique, tú mismo investigues más sobre ello.

Lo que hay que tener en cuenta

Este curso es mucho más caro que los típicos de Udemy, ya que esta cuesta 400 euros, no obstante, teniendo en cuenta la calidad de sus formaciones, es posible que te interese mucho más que otros cursos. Además, tenemos una versión de este curso en versión presencial, por lo que podrás preguntar al profesor todo lo necesario para que te queden todos los conceptos muy claros. Si estás interesado en hacer el curso básico de pentesting presencial y online en directo, puedes acceder desde aquí.

Curso completo de Hacking Ético y Ciberseguridad

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 17,99€ | 21,5 horas de vídeo bajo demanda, 13 artículos | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Si estás interesado en aprender sobre hacking desde cero hasta un nivel bastante avanzado, este curso es el más recomendable que puedes hacer. El precio de tan solo 18€ lo convierten en un curso muy recomendable para empezar en este mundo, donde aprenderás ciertas bases de redes y diferentes técnicas para atacar y proteger tus sistemas.

Porqué nos gusta

Es un curso de inicio en el mundo de la seguridad informática, tenemos una gran cantidad de horas de vídeo bajo demanda, por lo que vamos a aprender las principales técnicas de hacking que existen actualmente, qué herramientas podemos utilizar, e incluso nos enseñarán a usar Kali Linux, la distribución por excelencia orientada específicamente a la seguridad informática y al pentesting. También aprenderemos sobre fundamentos de seguridad ofensiva y a realizar diferentes prácticas de explotación en máquinas Windows y Linux.

Lo que hay que tener en cuenta

Al ser básico, es posible que tus conocimientos estén por encima de este curso. Debes tener en cuenta que este curso dura tan solo 20 horas de vídeos, por lo que si empiezas desde cero seguramente el curso no profundice demasiado en diferentes ámbitos, por lo que debes tenerlo muy en cuenta. Si quieres algo más avanzado porque tú ya tienes una cierta base, entonces os recomendamos acceder a los cursos de nivel intermedio e incluso avanzado.

No obstante, puede ser una primera toma de contacto con la seguridad informática y tener una base adecuada para continuar, posteriormente, con otros cursos de nivel superior. Es ahí, en estos últimos cursos, cuando ya podrás potenciar más tus conocimientos.

Curso de introducción a la seguridad informática desde cero

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 7,5 horas de vídeo bajo demanda | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Un curso más de nivel básico es este de introducción a la seguridad informática desde cero. Si buscas comenzar con lo esencial y no tienes experiencia previa, es una buena solución. Aquí aprenderás algunas de las principales técnicas de ingeniería social, control de posibles incidentes, creación de malware básico para Windows y Linux, así como fundamentos de redes.

Vas a aprender los conceptos importantes y básicos de Kali Linux, que es una de las principales distribuciones de Linux para la seguridad informática. Verás conceptos que van a ser la base para convertirte en hacker ético y posteriormente poder realizar cursos de nivel superior, donde profundices más.

Por qué nos gusta

Nos gusta ya que se trata de un curso para cualquier tipo de usuario. No es necesario tener conocimientos previos, ni saber utilizar herramientas de ningún tipo. Todo lo irás aprendiendo con este curso, así como los conceptos esenciales para saber más de seguridad informática y posibles problemas que te encuentres en la red.

También es interesante al enseñar a usar una distribución de Linux tan popular para la ciberseguridad como es Kali Linux. Podrás ver los conceptos más importantes. Es una opción que cuenta con muchas herramientas disponibles para ir aprendiendo.

Qué tener en cuenta

Debes tener en cuenta que se trata de un curso de nivel básico. Es posible que algunos de estos temas ya los domines, por lo que tendrías que buscar algún curso de nivel superior para poder aprender más sobre ciberseguridad.

No obstante, aunque sea de nivel básico es interesante que tengas cierta experiencia previa en el manejo de ordenadores. Todo lo que ya conozcas en cuanto al uso de aplicaciones y sistemas Linux, te vendrá muy bien para poder adquirir más conocimientos y aprovechar más el tiempo que va a durar este curso.

Hackeo ético profesional – Hackeo mediante Google

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 9,99€ | 4,5 horas de vídeo bajo demanda, 10 recursos descargables | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Si quieres comenzar a aprender todo lo relacionado con el hacking ético, ya sea para iniciarte o mejorar tu base, este curso es muy interesante. Se centra en mostrar cómo utilizar Google para obtener información sensible en la red, ser anónimo y no exponer tus datos. Vas a aprender diferentes técnicas para obtener datos e información en la red, saber si eres vulnerable a exploits y usar determinados servicio de Google para ganar anonimato en la red.

Es muy útil si quieres aprender hasta qué punto estás expuesto en la red. Podrás ver el grado de exposición, ver de qué manera mejorar la privacidad y evitar que tus datos personales puedan ser robados. Además, podrás ver si tus datos y contraseñas están dentro de las listas de información robada que hay disponible de forma pública en la red.

Por qué nos gusta

Nos parece un curso útil ya que toca temas muy importantes hoy en día, como es la privacidad en la red y el anonimato. Aunque no es un curso largo, sí que cuenta con bastante contenido y está bien estructurado. Es ideal para quienes no tengan una gran experiencia previa y quieran empezar a formarse y adquirir conocimientos poco a poco.

Utiliza procedimientos que cualquier usuario puede hacer simplemente con tener acceso a Google, por lo que tampoco vas a tener que contar con programas sofisticados.

Lo que hay que tener en cuenta

Debes tener en cuenta que se trata de un curso bastante específico, que se centra en mostrar cómo ser anónimo en Internet gracias a Google y diferentes procedimientos a través del gigante de las búsquedas. Es de corta duración y si buscas algo más extenso, donde aprendas sobre hacking ético en mayor profundidad, tendrías que realizar otro curso distinto.

Respecto a los requisitos, únicamente es necesario saber utilizar ordenador y móvil a nivel de usuario, poder utilizar un navegador correctamente y algún sistema operativo como Windows, macOS o Linux.

Curso Hacking Ético Gorilla Hack

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 9,99€ | 22 horas de vídeo bajo demanda | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso de niel básico de ciberseguridad y hacking ético es interesante para aquellos que quieran iniciarse. Te ayuda a adquirir conocimientos relacionados con un sector en auge, de gran importancia hoy en día. Está dividido en un total de 11 secciones y 88 clases donde aprenderás a instalar y usar Kali Linux, introducción a BASH, anonimato en la red, recolección de información o hacking de sistemas y Wi-Fi.

En cada una de las clases te centrarás en un tema importante de cara a la seguridad informática. Vas a poder poner a prueba dispositivo, aprender sobre ingeniería social y también realizar una prueba final. En ese examen final podrás poner a prueba todo lo que has ido aprendiendo a lo largo de este curso. Muy útil para aquellos que quieran potenciar sus conocimientos o simplemente partan de cero y quieran tener una base de hacking ético.

Por qué nos gusta

Nos parece un curso con un temario bastante correcto, que se adapta a lo que podría buscar alguien que quiera aprender conocimientos básicos de hacking ético. Está bien estructurado, tiene una duración adecuada y toca temas que realmente van a ser útiles para el objetivo de mejorar la seguridad informática.

Además, el hecho de que cuente con una prueba final es interesante para poder poner a prueba realmente los conocimientos adquiridos. Es muy útil de cara a seguir correctamente el curso e ir viendo lo que se ha aprendido.

Qué tener en cuenta

Debes tener en cuenta que estás ante un curso de nivel básico. Por tanto, si buscas adquirir conocimientos más avanzados podría ser interesante que hicieras un curso de un nivel superior. Está más bien orientado a los que no tienen experiencia previa o los conocimientos son muy limitados y quieran empezar.

Aunque no requiere conocimientos previos, sí que es aconsejable tener un mínimo de soltura en todo lo relacionado con la informática. De esta forma podrás aprovechar mejor el curso y no será complicado que puedas seguirlo. Necesitas un equipo informático para poder hacerlo, lógicamente.

Hacking Ético Profesional – Fundamentos

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 12,99€ | 6,5 horas de vídeo bajo demanda, 22 recursos descargables | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

También puede interesarte este curso de hacking ético profesional, donde aprenderás los fundamentos básicos. La idea es ir formándote desde cero, desde la base, hasta llegar a obtener los conocimientos de un profesional. De esta forma podrás aprender sobre seguridad y hacking ético y sus diferentes aplicaciones.

Vas a descubrir qué es y cómo actúa el hacktivismo, cuáles son los diferentes tipos de hackers que hay, saber encontrar vulnerabilidades y qué herramientas utilizar para ello. Además, va a aprender más sobre los diferentes crímenes que pueden aparecer a nivel informático, así como sus implicaciones legales. También sabrás identificar los diferentes tipos de ataques informáticos y cómo responder ante ellos para mantener siempre la seguridad presente.

Por qué nos gusta

Este curso nos parece muy útil ya que toca diversos temas relacionados con el hacking ético. Podrás adquirir conocimientos muy variados y aplicarlos al ámbito profesional. Pero todo ello siempre partiendo de la base, de los conocimientos más esenciales, para que el curso no se te haga complicado y realmente puedas aprovecharlo.

Está muy bien estructurado, tiene una duración adecuada y además cuenta con más de 20 recursos descargables. Esto te ayudará a la hora de realizarlo y no perderte por el camino. También podrás apoyarte en las diferentes tareas con las que cuenta y obtener a la finalización un certificado de haberlo realizado.

Qué tener en cuenta

Debes saber que es un curso de nivel básico, orientado especialmente para aquellos que no tienen grandes conocimientos. Si ya tienes experiencia o has realizado otros cursos similares, tal vez te interese más optar por uno de nivel superior. Está destinado a personas que quieran aprender sobre la materia y no necesariamente hayan estudiado previamente sobre ello.

En definitiva, ten en cuenta que es un curso donde aprenderás los fundamentos del hacking ético, como su nombre indica. No vas a ir más allá de eso, pero puede ser perfecto si te interesa tener una base sólida e ir poco a poco adquiriendo conocimientos.

Cursos nivel intermedio

En este listado encontraréis los cursos a nivel intermedio que os recomendamos para mejorar vuestras técnicas de hacking, o para aprender nuevos temas relacionados con la seguridad informática. En este caso, es necesario contar con ciertos conocimientos previos, o haber hecho los cursos de nivel básico antes de hacer estos. Son útiles para complementar un curso de nivel básico o continuar por una rama que te interese de la seguridad informática.

Podemos decir que son una buena opción para determinar un rumbo hacia el que quieres llegar, para especializarte en algo más concreto. Puedes usar estos cursos como puente para alcanzar, posteriormente, los de nivel avanzado y poder aprender más sobre una materia determinada que te interese más.

Curso Completo de Hacking Ético – Aprende Todo – 2022

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 16,5 horas de vídeo bajo demanda, 7 artículos | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso online tiene una duración de solamente 16 horas, no obstante, está enfocado más al hacking en smartphones y tablets, y es que vas a poder aprender a crear aplicaciones maliciosas e infectar y controlar teléfonos móviles remotamente. Es decir, este curso está orientado al pentesting para smartphones, además, también aprenderás cómo defenderte ante los ataques de los cibercriminales.

Por qué nos gusta

Es un curso que está enfocado específicamente a aprender sobre hacking ético en dispositivos móviles, principalmente Android ya que es el sistema operativo más utilizado. Además, vas a aprender a extraer información de un ordenador o smartphone a través de los troyanos. También vas a aprender a descubrir vulnerabilidades, crear malware, hacking con python y técnicas de ataque y defensa.

Lo que hay que tener en cuenta

El que mucho abarca, poco aprieta. Este curso dura tan solo 16 horas, por lo que no esperes aprender todos los temas en detalle, este curso explicará los fundamentos de las diferentes técnicas, pero sin entrar demasiado en profundidad, algo completamente normal porque su duración es menor que otros cursos. Este curso es una buena forma para empezar a «tocar» diferentes temas relacionados con la seguridad informática.

Máster en Seguridad Informática. Curso completo de Hacking.

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 22,5 horas de vídeo bajo demanda, 35 recursos descargables. | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso online tiene una duración de 22 horas, no obstante, está enfocado más al hacking defensivo que al ofensivo. En este curso aprenderás cómo protegerte del phishing y no caer en la trampa, también aprenderás las vulnerabilidades que existen en WhatsApp y cómo protegernos, además, podrás realizar diferentes comprobaciones en tu correo electrónico y otras cuentas online y saber si están correctamente protegidas o no.

Por qué nos gusta

Es un curso que está orientado a la defensa, vamos a aprender a protegernos de diferentes tipos de ataque, por lo que es necesario saber previamente cómo se harían los diferentes ataques, aunque sea de forma básica. También vamos a aprender a automatizar diferentes tareas con Python, uno de los lenguajes de programación más usados actualmente debido a sus infinitas posibilidades en el mundo de la ciberseguridad.

Lo que hay que tener en cuenta

En este curso se tocan muchos temas en tan solo 22 horas, por lo que debes tener en cuenta que tampoco entrarás demasiado en profundidad, no obstante, creemos que es una duración adecuada teniendo en cuenta que hay conceptos básicos de cómo protegerse del phishing que tampoco requiere demasiado tiempo. Lo que sí debes saber, es que es necesario tener un conocimiento básico previo para aprovechar el curso al máximo.

Hacking Ético Ofensivo. 100% Practico en Red Team. Año 2022

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 42,5 horas de vídeo bajo demanda, 2 artículos | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso online tiene una duración de 42 horas, por lo que vamos a aprender mucho sobre hacking ético ofensivo. Aunque en los requisitos nos indica que no necesitaremos conocimientos previos, en el temario vamos a ver cómo funcionan diferentes protocolos de redes y cómo explotar los diferentes servicios, por lo que es muy recomendable tener conocimientos previos sobre redes informáticas, y también algo relacionado con la seguridad, de lo contrario, podrías estar bastante perdido si lo haces sin ningún conocimiento previo.

Por qué nos gusta

Este curso está orientado al hacking ético ofensivo, es decir, atacar diferentes protocolos, sistemas operativos y realizar tareas de pentesting. Teniendo en cuenta que dura 42 horas de vídeo bajo demanda, creemos que es un curso realmente completo para aprender de manera avanzada todo lo relacionado con el mundo de la seguridad ofensiva. También aprenderemos cómo funcionan los principales protocolos de la capa de aplicación, y cómo podemos explotarlos.

Lo que hay que tener en cuenta

Este curso no es tan avanzado como otros similares, debemos tener en cuenta que aprenderemos muchos conceptos nuevos relacionados con escanear y explotar diferentes servicios en la capa de aplicación, por lo que es necesario tener ciertos conocimientos previos, de lo contrario, estarás bastante perdido. Otro aspecto que debes tener en cuenta, es que para resolver algunas máquinas es necesario que adquieras una suscripción PRO a Tryhackme, una popular plataforma que nos proporcionará máquinas virtuales vulnerables y practicar nuestros conocimientos.

Hacking WiFi (WEP/WPA/WPA2) – Obtener contraseña y Ataques

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 13,5 horas de vídeo bajo demanda, 3 artículos. | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso online tiene una duración de más de 13 horas, por lo que vamos a aprender mucho sobre redes inalámbricas WiFi, su seguridad, y cómo se pueden hackear los diferentes protocolos de seguridad que existen hoy en día, como WEP, WPA y WPA2. En este curso también se va a aprender cómo obtener acceso a redes WPA2-Enterprise, es decir, las que tienen autenticación con un servidor RADIUS. Por supuesto, con el objetivo de poder crackear rápidamente las contraseñas, en este curso veremos cómo usar la potencia de las GPU en lugar de la CPU.

Por qué nos gusta

Este curso está orientado al hacking ofensivo en redes inalámbricas Wi-Fi, es decir, atacar la seguridad WEP/WPA/WPA2 de las redes inalámbricas, con el objetivo de poder entrar. Este curso nos permite aprender desde cero a nivel avanzado en el mundo de la seguridad informática de las redes WiFi, por supuesto, también se aprende todo sobre los portales cautivos y cómo se pueden hackear si no están bien configurados. Si quieres una masterclass sobre hacking de redes WiFi, este es el mejor curso que puedes hacer, además, tiene un precio realmente competitivo.

Lo que hay que tener en cuenta

Antes de hacer este curso es recomendable tener ciertos conocimientos sobre redes, y también sobre redes inalámbricas Wi-Fi. Aunque en el curso se enseña todo desde cero, es necesario que sí tengas conocimientos previos para no tener problemas con los diferentes vídeos bajo demanda de los que consta este curso. Debemos tener en cuenta que hay más de 13 horas de vídeo, por lo tanto, vamos a aprender todo con mucho detalle.

Hasta aquí hemos llegado con este completo listado de cursos de seguridad informática, hacking y pentesting a nivel intermedio. Habéis visto que existen una gran cantidad de cursos con diferentes niveles, por lo que, dependiendo de tus conocimientos, podrás acceder a unos u otros.

Hacking ético de 0 a 100

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 10 horas de vídeo bajo demanda, 12 recursos descargables | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Si buscas aprender sobre hacking ético y no tienes experiencia previa, este curso es muy interesante y puede ser la solución. El objetivo es aprender a realizar auditorías de seguridad informática basadas en pentesting. En él vas a aprender los conocimientos necesarios a nivel conceptual y práctico para que puedas usarlo a nivel de empresa y también para uso particular.

Vas a poder desarrollar y adquirir habilidades prácticas para poder realizar auditorías de sistemas intrusivos y utilizar diferentes técnicas. También aprenderás a identificar y conocer los distintos tipos de intrusos que pueda haber, las técnicas que utilizan, así como herramientas que van a poner en riesgo un sistema. Todo esto te permitirá tener conocimientos para evitar que esto ocurra y aumentar así la protección.

Por qué nos gusta

Nos parece un curso interesante ya que está orientado a todo tipo de usuarios, sin importar la experiencia previa. Su objetivo es permitir que cualquier entusiasta de la informática pueda aprender sobre hacking ético partiendo de una base mínima en la que no necesita tener conocimientos relacionados con la temática.

Es un curso bien estructurado, con una duración adecuada y diferentes recursos descargables que van a permitir seguir con mayor facilidad el curso. Podrás adquirir conocimientos sin perderte mientras lo realizas. Además, es bastante práctico ya que el 75% de la temática es práctica y el 25% restante es teoría. Esto va a facilitar mucho el aprendizaje.

Lo que hay que tener en cuenta

Debes tener en cuenta que se trata de un curso de nivel básico. Si buscas aprender más allá de lo esencial o si quieres realizar pruebas de hacking ético más complejas, este curso puede ser demasiado básico. En ese caso tendrías que optar por otro superior, donde sí puedas adquirir conocimientos más avanzados.

Otro punto a tener en cuenta es que, aunque se trata de un curso básico donde no se requiere experiencia previa, sí que conviene estar algo familiarizado con la informática y la ciberseguridad para poder realizarlo correctamente y no tener problemas.

Hacking Facebook Profesional Hacking ético

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 2 horas de vídeo bajo demanda | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

En este curso vas a aprender todo sobre los métodos que utilizan los piratas informáticos para atacar la red social Facebook. Es una de las más utilizadas y eso hace que sea objetivo de los ciberdelincuentes, por lo que tener conocimientos de cómo protegerla es fundamental. El curso está diseñado con fines educativos, simplemente para conocer cómo actúan los atacantes y saber hasta qué punto los datos personales pueden verse comprometidos.

El curso está dividido en diferentes partes, donde aprenderás temas tan importantes como el Phishing y cómo evitarlo, cómo pueden infectar un móvil o un ordenador, así como una demostración de ataques a distancia. Son básicamente métodos muy comunes que utilizan los cibercriminales para robar cuentas de esta red social.

Por qué nos gusta

Nos parece un curso interesante ya que está bien estructurado y trata temas fundamentales para la protección de una cuenta de Facebook. Además, al ser una red social tan popular puede servir para que muchos que quieran aprender de hacking ético puedan tener más conocimientos relacionados con la temática y puedan prevenir ataques tanto a nivel personal como también si trabajan para una empresa.

Está orientado para todo tipo de usuarios, desde entusiastas de la ciberseguridad hasta programadores o ingenieros informáticos que quieran potenciar sus conocimientos en la materia. Es, por tanto, un curso que puede venir muy bien para un abanico de personas muy variado y completo.

Qué tener en cuenta

Debes tener en cuenta que se trata de un curso especializado en Facebook. Por tanto, lo que vas a aprender va a estar directamente relacionado con esta red social. No es un curso genérico donde aprendas de hacking ético de forma más general. Además, al ser de nivel intermedio es conveniente que tengas cierta experiencia o al menos conocimiento sobre los términos que vas a encontrar.

No tiene requisitos específicos, aunque viene bien como decimos tener ciertos conocimientos para poder realizarlo de la mejor manera posible y aprovecharlo al máximo.

Curso Hacking Redes Inalámbricas

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 8,5 horas de vídeo bajo demanda | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso es ideal si quieres potenciar tus conocimientos sobre redes inalámbricas y las vulnerabilidades que puede tener. Si estás interesado en hacer un curso de hacking ético orientado a este tipo de redes, es una buena opción. Vas a aprender sobre las inseguridades de las redes Wi-Fi, términos y conceptos necesarios para ampliar conocimientos, procedimientos prácticos para lanzar ataques y saber desarrollar ataques utilizando la herramienta Aircrack-NG.

El curso está pensando tanto para profesionales de hacking ético como también usuarios que quieran aprender sobre este tema y comenzar a lanzar pruebas. El objetivo es aprender todo lo necesario sobre redes inalámbricas y el riesgo que pueden tener si no las utilizamos correctamente.

Por qué nos gusta

Tiene una duración adecuada, es un curso bien estructurado y no resulta difícil seguirlo. Vas a ver que cuenta con múltiples clases, muy bien separadas para que en cada momento aprendas un tema nuevo. Además, nos parece interesante que tenga un certificado de finalización. Esto puede ser útil para muchos alumnos.

Nos gusta también la duración del curso. Creemos que es adecuada para la temática y además los diferentes temas tienen también una duración adecuada.

Qué tener en cuenta

Debes tener en cuenta que se trata de un curso de nivel intermedio. Esto significa que debes tener conocimientos previos. Es importante de cara a poder continuar correctamente el curso. Si no has tocado antes estos temas, te aconsejamos realizar un curso de nivel inferior para que puedas finalizarlo sin problemas.

Recomiendan, además de tener conocimientos en redes inalámbricas, saber utilizar el sistema operativo Linux. Este curso se basa en él y por ello conviene saber utilizarlo para no tener dificultades. Más allá de eso, no necesitas nada específico para poder seguir el curso correctamente. Verás que todo está bien explicado, estructurado y adecuado para todo tipo de alumnos.

Cursos nivel avanzado

En este listado encontraréis los cursos a nivel avanzado, si ya tienes amplios conocimientos de seguridad y quieres perfeccionarlos y aprender mucho más, nuestra recomendación es que tengas en cuenta los siguientes cursos que os vamos a recomendar. Son perfectos para potenciar conocimientos adquiridos en cursos de nivel inferior y poder especializarte también en algo más concreto.

Curso Online ++ Hacking Ético Avanzado

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 400€ | 20 horas de vídeo bajo demanda. Tutorías online. | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.securizame.com |

Si quieres aumentar tus conocimientos sobre hacking ético, este curso es de lo mejorcito que hay actualmente. Es el curso online ++ de Securízame, impartido por Daniel Echeverri, por lo que es sinónimo de calidad. En este curso que dura 20 horas vas a poder aumentar los conocimientos relacionados con la seguridad informática en general, y el pentesting en particular. Si ya has hecho el curso básico, este de nivel avanzado te encantará. Si decides hacer este curso, utiliza el cupón de descuento «REDESZONE» para obtener un descuento del 5%.

Porqué nos gusta

Es un curso muy avanzado donde se explican en detalle cómo realizar una explotación de sistemas operativos Windows y Linux, y también qué hacer en la post-explotación para elevar privilegios y convertirnos en administrador del sistema. También se enseña cómo evadir diferentes WAF, realizar pentesting avanzado a aplicaciones web e incluso cómo explotar diferentes tipos de vulnerabilidades que existen hoy en día. Si ya hiciste el curso básico, en este curso avanzado aprenderás mucho más y de manera más avanzada.

Lo que hay que tener en cuenta

Este curso es mucho más caro que los típicos de Udemy, ya que este cuesta 400 euros, pero debemos tener en cuenta que merece mucho la pena, tanto por el temario como por la calidad de la enseñanza. Este curso también lo tenemos en versión presencial, por lo que podrás preguntar al profesor en directo. Si estás interesado en hacer el curso avanzado de pentesting presencial y online en directo, puedes acceder desde aquí.

Hacking práctico: Explotación y post-explotación en Windows

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 400€ | 20 horas en presencial o en directo, no es video bajo demanda. | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.securizame.com |

Si quieres aprender todo sobre pentesting en Windows, este es el mejor curso que puedes hacer. Aquí aprenderás en modo presencial y online en directo durante 20 horas, todo lo relacionado con la seguridad informática en entornos Windows. Si quieres saber cómo realizar una explotación y post-explotación, en este curso aprenderás a detectar y explotar servicios en estaciones de trabajo, cómo elevar privilegios para ser administradores, atacar Kerberos e incluso al controlador de dominio. Este curso también dispone de un volumen 2 para completar lo aprendido en este, por lo que es recomendable que hagas ambos. Si estás interesado en hacer el curso volumen dos, puedes acceder desde aquí. Si decides hacer cualquiera de los dos cursos (o los dos), utiliza el cupón de descuento «REDESZONE» para obtener un descuento del 5%.

Porqué nos gusta

Es un curso muy avanzado que está centrado específicamente a sistemas Windows, por lo que en las 20 horas de duración de curso solamente está centrado en este sistema operativo. El contenido de este curso es realmente avanzado, por lo que es recomendable que previamente se tengan ciertos conocimientos de entornos Windows, ideal que tengamos experiencia como administrador de sistemas en empresas.

Lo que hay que tener en cuenta

Este curso también vale 400 euros, un precio elevado, pero tenemos que tener en cuenta la gran calidad de la formación, y que es un curso muy específico donde se explica desde la experiencia durante muchos años, y es algo que debemos tener en cuenta. Este curso lo tenemos en presencial y también en online en directo, por lo que podemos optar por cualquiera de ellos.

Curso profesional de Hacking Ético y Ciberseguridad

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 25,5 horas de vídeo bajo demanda, 6 artículos | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso online tiene una duración de 25 horas, por lo que es suficiente para que se centre en perfeccionar diferentes aspectos del hacking. Un detalle muy importante es que es totalmente necesario contar con ciertos conocimientos previos, de lo contrario, podrías estar bastante perdido a la hora de recibir este curso. Si quieres aprender técnicas de hacking avanzadas, este curso es uno de los más recomendables por su relación calidad-precio.

Por qué nos gusta

Este curso está orientado al pentesting o seguridad ofensiva, aprenderemos técnicas avanzadas de hacking ético, algunas técnicas muy usadas en entornos profesionales y también cómo intentar hackear Active Directory de Windows, que es ampliamente utilizado en las empresas. Además, podemos hacer ejercicios avanzados de hacking ético en un entorno real virtualizado, con el objetivo de mejorar nuestras habilidades.

Lo que hay que tener en cuenta

Este curso es bastante avanzado, por lo que es totalmente necesario tener conocimientos previos de ciberseguridad y hacking ético, con el objetivo de que lo aproveches al máximo. Aunque es un curso bastante largo de 25 horas, debes saber que se explicarán una gran cantidad de herramientas, por lo que debes tener en cuenta que su explicación tampoco será demasiado en profundidad, no obstante, hay aplicaciones que son sencillas de entender.

Curso de Hacking Ético: Pentesting en Android Avanzado

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 8,5 horas de vídeo bajo demanda, 2 artículos, 10 recursos para descargar. | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Este curso online tiene una duración de más de 8 horas, por lo que vamos a poder ver todo con bastante profundidad. Aquí podrás aprender a evaluar y hackear diferentes vulnerabilidades en Android con el fin de realizar pentesting y también un análisis forense con su correspondiente respuesta a incidentes de ciberseguridad. Vamos a poder ver cómo evaluar las vulnerabilidades en Android, prevenir ataques avanzados en Android, ejecutar geolocalización por GPS, usar Metasploit para realizar ataques avanzados y muy específicos, así como poder extraer información de las diferentes aplicaciones instaladas en el móvil.

Por qué nos gusta

Este curso está orientado al pentesting en Android, uno de los sistemas operativos para smartphones y tablets más utilizados en todo el mundo. Proteger adecuadamente nuestro terminal es algo fundamental, por lo que para saber cómo protegerlo antes necesitamos saber cómo atacar los diferentes terminales. En este curso se usarán emuladores son Android 11 y Android 12, dos versiones ampliamente utilizadas por los terminales, no obstante, muchas de estas técnicas también funcionarían con versiones superiores.

Lo que hay que tener en cuenta

Este curso es bastante avanzado, por lo que sería recomendable tener una base en máquinas virtuales con VMware o VirtualBox, así como también experiencia con Metasploit. Si tienes conocimientos sobre cómo instalar sistemas operativos, estamos seguros que te serán de gran ayuda para este curso, además, también sería muy recomendable que hayas utilizado el popular sistema operativo Kali Linux porque ya viene con todas las aplicaciones necesarias para hackear Android.

Masterclass – Hacking ético de dispositivos móviles

| Horario | Precio | Tipo | Evaluación | Diploma / Certificado | Prácticas | Web |

|---|---|---|---|---|---|---|

| Bajo demanda, cualquier horario | 14,99€ | 2 horas de vídeo bajo demanda | No, pero tiene ejercicios prácticos como si fuera examen. | Sí, certificado de finalización. | No tiene prácticas laborales, pero sí para aprender. | www.udemy.com |

Con este curso vas a aprender diferentes técnicas que utilizan los piratas informáticos para romper la seguridad a través de dispositivos móviles. Vas a adquirir conocimientos para poner a prueba la fiabilidad de un sistema, como puede ser una empresa. Por ejemplo, podrás crear una aplicación falsa, cambiar un icono de una app, infectar la aplicación original, Spoofing, etc.

El objetivo principal es poder proteger correctamente un dispositivo móvil. Eso vas a poder hacerlo tanto orientado a empresas como también para uso particular. Si quieres aumentarla seguridad de tu móvil o tener más conocimientos sobre cómo podrían atacarte, es un buen curso. También de cara a evitar problemas cibernéticos en una empresa para la que trabajes.

Por qué nos gusta

Este curso resulta muy interesante si tenemos en cuenta que hoy en día gran parte del uso diario de Internet es a través de aplicaciones móviles. Conviene tenerlas protegidas y saber siempre cuáles pueden ser las vulnerabilidades que van a explotar los piratas informáticos. Además, se trata de un curso completo, bien estructurado y que viene bien para adquirir conocimientos.

Es ideal para cualquier persona que le guste la ciberseguridad y quiera especializarse en dispositivos móviles. Es un complemento muy interesante de otros cursos también de seguridad informática, como puede ser de redes corporativas.

Qué tener en cuenta

Debes tener en cuenta que se trata de un curso de nivel avanzado. Esto significa que es necesario que tengas conocimientos de informática y también una base, aunque sea de nivel básico, en referencia a la ciberseguridad. De esta forma podrás realizar el curso sin problemas y poder cumplir con los objetivos.

También debes saber que es un curso especializado en dispositivos móviles. Puede que quieras algo más general y en este caso lo que vas a aprender es técnicas de hacking contra móviles. Aunque esté orientado principalmente a empresas, también podrás aplicar lo aprendido a nivel doméstico.

Con todos estos cursos que os hemos recomendado, podrás aprender muchos conceptos para ser hacker ético, tanto para ser pentester, proteger tu empresa de diferentes ataques como también realizar la política de seguridad para mitigar lo mejor posible los posibles fallos de seguridad que se encuentren.