Junto con SSL, se trata de dos de los protocolos criptográficos más extendidos a día de hoy para cifrar las conexiones punto a punto que se establecen entre dos equipos. A pesar de que ambas parezcan muy seguras ( recordad que TLS es el sucesor de SSL), un grupo de investigadores a conseguido descifrar las conexiones HTTPS que utilizan el protocolo TLS utilizando los códigos CAM contenidos en los mensajes enviados.

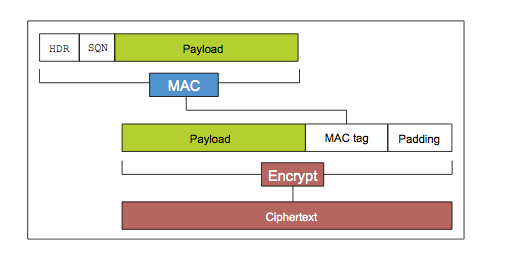

Los códigos CAM, o MAC en inglés, hacen referencia al Código de Autenticación de Mensajes que es utilizado para comprobar la validez de los mensajes que son enviados en una conexión segura. Este código se obtiene de forma conjunta utilizando una clave y un mensaje, lo que hace que el CAM generado sea único.

Después de haber explicado el funcionamiento y de habernos emplazado en la situación, vamos a explicar cómo se ha conseguido vulnerar TLS.

Todo consiste en utilizar el texto cifrado para ir evaluándolo y acabar obteniendo el código necesario para descifrar el mensaje cifrado. Sin embargo, todo esto que parece tan sencillo, no lo es tanto, en el sentido de la complejidad temporal que tiene el problema. Estaríamos hablando de que se ha estimado que se necesitan bastantes millones de sesiones para conseguir obtener el patrón necesario para descifrar el mensaje.

¿Por qué es tan poco eficiente temporalmente?

Al tener que obtener el código CAM sin tener el soporte de un patrón, es necesario ir recurriendo a la prueba y el error hasta conseguir obtener una combinación que coincide con el código que desbloquea los datos cifrados. Hasta el momento se utilizan los 13 primeros bytes que pertenecen a la trama de red para tratar de averiguar el código, bytes que son los que son utilizados para obtener el código original.

A día de hoy resulta ser algo meramente anecdótico, ya que sería necesario una gran cantidad de tiempo para llegar a conseguir el código utiliza en una comunicación segura SSL o TLS.

Fuente | The Hacker News