A principios de esta semana hemos podido ver cómo un grupo de investigadores de Google descubrió una vulnerabilidad grave en el protocolo SSL denominada POODLE (Padding Oracle On Downgraded Legacy Encryption) que comprometía el tráfico cifrado entre dos puntos mediante un ataque MITM correctamente configurado. Una vulnerabilidad muy peligrosa para un gran número de servidores vulnerables, aunque por suerte ya cuenta con solución.

Los desarrolladores de OpenSSL han publicado una actualización de su software en la que solucionan un total de 4 vulnerabilidades para este protocolo, entre otras, la reciente POODLE.

Otra de las vulnerabilidades que se han solucionado ha sido un fallo en OpenSSL que permitía a un servidor que mediante mensajes corruptos el software no pudiera liberar 64K de memoria, hecho que, repetido muchas veces, podía dejar al servidor sin memoria libre con las consecuencias correspondientes.

Los dos errores restantes de este software permitían a piratas informáticos realizar ataques DoS con los que colgar el sistema y dejarlo sin funcionamiento.

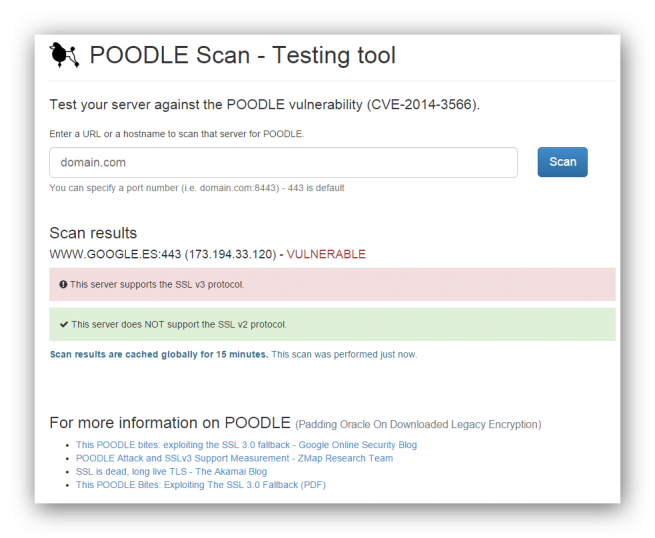

Podemos descargar las versiones más recientes y actualizadas que solucionan estas vulnerabilidades desde su página web principal. También podemos utilizar la herramienta PoodleScan para analizar un determinado dominio y ver si es vulnerable a esta vulnerabilidad.

Igualmente que podemos optar por instalar esta nueva versión de OpenSSL para solucionar esta vulnerabilidad y de paso otros fallos que podían permitir la realización de ataques DoS contra los servidores vulnerables, también podemos desactivar manualmente las conexiones SSL v3 y activar la opción TLS_FALLBACK_SCSV que evita una reducción de protocolo.

También podemos verificar si nuestro navegador web es vulnerable entrando en este enlace.

Es recomendable que todos los usuarios que hagan uso de este protocolo lo actualicen lo antes posible OpenSSL para evitar que piratas informáticos puedan atacar sus comunicaciones. Recordamos que POODLE únicamente es vulnerable a ataques MITM, por lo que para poder explotarlo el atacante debe tener acceso físico a nuestra red, de lo contrario, de forma remota no supone ningún peligro.

¿Qué opinas de las vulnerabilidades que están apareciendo en los supuestos protocolos seguros de internet?