Sin duda no son los mejores tiempos para Android. En las últimas semanas se están detectando un gran número de fallos de seguridad en el sistema operativo móvil de Google que comprometen la seguridad y la estabilidad del mismo, sin embargo parece que esta tanda de vulnerabilidades aún no ha llegado a su fin. Un grupo de investigadores ha detectado un nuevo fallo de seguridad que dota a un atacante de permisos de root sobre cualquier dispositivo Android.

El «X-Force Application Security Research Team«, un grupo de investigadores de seguridad de IBM, ha publicado un documento llamado «One Class to Rule Them All» donde demuestran cómo funciona una nueva vulnerabilidad que afecta al sistema operativo móvil de Google y que puede llegar a permitir a piratas informáticos conseguir permisos administrativos en los dispositivos vulnerables.

Esta nueva vulnerabilidad zero-day, que ha sido catalogada con el nombre CVE-2014-3153, se encuentra dentro de la clase OpenSSLX509Certificatem y brinda a los piratas informáticos un punto de entrada a los dispositivos de otros usuarios. Este fallo de seguridad permite que simplemente ejecutando un pequeño fragmento de código un pirata informático pueda hacer que cualquier aplicación consiga permisos de root en el sistema, con el que tendría el control sobre todo el dispositivo.

Si una aplicación lleva dentro del propio código el «exploit«, cuando el usuario la instale automáticamente se la concederán permisos de superusuario. Si la aplicación llega también una puerta trasera un pirata informático podría empezar a controlar de forma remota el dispositivo.

Al concederle permisos de root, un pirata informático puede sustituir aplicaciones previamente instaladas en el dispositivo por otras (aplicaciones con publicidad, vulnerables, malware, etc) e incluso instalar aplicaciones nuevas sin que el usuario sea consciente de ello. Los piratas informáticos también podrían utilizar los permisos de superusuario para espiar al usuario, recopilar información e incluso utilizar el dispositivo para llamar y enviar mensajes (posiblemente a números de tarificación adicional) de forma remota.

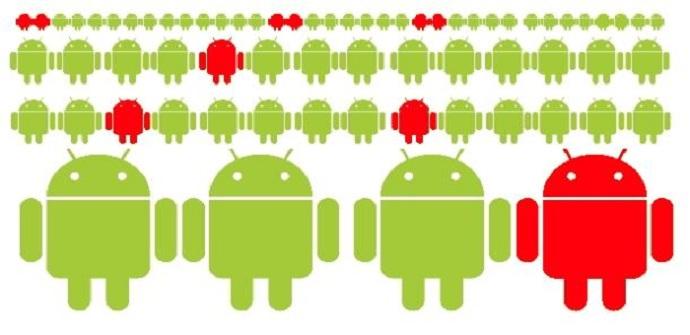

Esta vulnerabilidad afecta al 55% de los dispositivos Android

Según los investigadores que han descubierto este fallo de seguridad, todos los smartphones que utilicen versiones de Android comprendidas entre la 4.3 y la 5.1 son vulnerables. A los dispositivos Android 4.2 y anteriores no les afecta esta vulnerabilidad. Las betas actuales de Android M son vulnerables también.

Los responsables de IBM han facilitado a Google una completa documentación sobre la vulnerabilidad, por lo que es posible que en breve veamos un nuevo parche de seguridad que solucione este fallo.

Aunque Google lanzará una actualización pronto, es posible que muchos dispositivos no lleguen a recibirla. Esto se debe a que las actualizaciones dependen directamente de los fabricantes, por lo que si estos consideran que un dispositivo está obsoleto o que desde su punto de vista la vulnerabilidad no es importante lo más seguro es que la actualización no llegue nunca.

Si la seguridad es un aspecto importante para vosotros desde RedesZone os recomendamos instalar en vuestros dispositivos la rom de Cyanogen. Este grupo de desarrolladores suele publicar de forma periódica sus sistemas añadiendo los correspondientes parches de seguridad de Android a las roms.

¿Qué opinas de los últimos fallos de seguridad detectados en Android? ¿Qué crees que debería hacer Google para evitarlos?

Quizá te interese:

- Los piratas informáticos utilizan pop-up falsos en Android para estafar a los usuarios

- 80 vulnerabilidades en iOS y 10 en Android: ¿Apple pierde la batalla de la seguridad?

- Un fallo en el 90% de los smartphones Android puede causar reinicios infinitos