Android es el sistema operativo más utilizado en todo el mundo. Este sistema, a diferencia de su principal rival iOS, es mucho más abierto, lo que permite a investigadores de seguridad, piratas informáticos y usuarios malintencionados buscar fallos de seguridad a través de los cuales comprometer la seguridad de los usuarios del sistema operativo de Google. Por ello, es responsabilidad de la compañía, publicar actualizaciones periódicas de su sistema que solucionen estos fallos y garanticen la mejor protección posible frente a ataques.

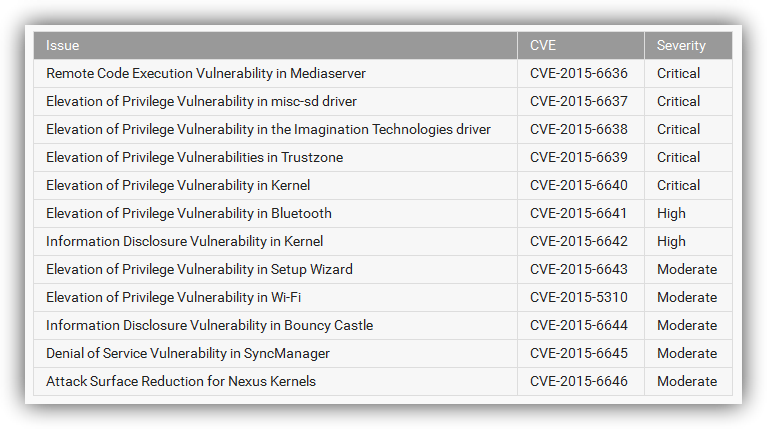

Google, tal como prometió, ha lanzado una actualización e su sistema operativo Android para los dispositivos Nexus. Esta actualización, lejos de añadir nuevas funciones y características, soluciona un total de 12 fallos de seguridad en el sistema operativo, 5 de los cuales han sido considerados como críticos.

La mayoría de los fallos afectan a las versiones más recientes del sistema operativo: KitKat, Lollipop y Marshmallow.

Las 5 vulnerabilidades críticas solucionadas por la actualización de enero de Android

El fallo de seguridad más importante de los 5 críticos es CVE-2015-6636. Este fallo, situado en el MediaServer del sistema operativo, podría permitir la ejecución de código de forma remota en los dispositivos vulnerables si un pirata informático o usuario malintencionado envía un fichero multimedia modificado específicamente para aprovechar la vulnerabilidad a través de correo electrónico, navegador web e incluso MMS.

El servicio multimedia de Android, MediaServer, tiene acceso a todo el audio y a la transmisión de vídeo dentro del sistema operativo, así como a diferentes privilegios superiores dentro del sistema a los que otras aplicaciones de terceros no pueden acceder. Por ello, si un pirata consigue tomar el control de dicho proceso puede suponer un serio riesgo para la seguridad y privacidad del dispositivo. Las dos últimas actualizaciones mensuales también corregían fallos en este componente del sistema, y se espera que esta sea la última.

Los 4 fallos de seguridad críticos restantes permitían una elevación de privilegios dentro del sistema, causados por el controlador misc-sd de MediaTeck, un controlador del kernel de Imagination Technologies, la aplicación Widevine QSEE TrustZone y en el propio kernel. Estos fallos han sido considerados críticos porque, además de poderse explotar de forma local, una vez explotados, los privilegios quedan fijados en el sistema y hay que volver a flashear para restaurar los permisos y solucionar la vulnerabilidad.

Dos vulnerabilidades de importancia alta también han sido solucionadas

De las 7 vulnerabilidades restantes, dos de ellas son de importancia alta, pero no llegan a ser críticas. De ellas, la que mayor repercusión puede tener es CVE-2015-6641, una vulnerabilidad en el controlador de Bluetooth que permite saltarse las medidas de seguridad de Android y ganar privilegios temporales en el sistema operativo.

En segundo lugar, un fallo de seguridad en el kernel que puede dar lugar a fuga de datos personales.

Las 5 vulnerabilidades restantes que han sido solucionadas son de importancia moderada y o no son compatibles con los modelos Nexus actualizados o son muy complicadas de explotar y no suponen un grave riesgo para el usuario.

¿Tienes un smartphone de la gama Nexus? ¿Has instalado ya esta última versión de Android en él?