No es la primera vez que un gran grupo de piratas informáticos crea una herramienta maliciosa con el fin de espiar y comprometer la seguridad de gobiernos y grandes empresas, aunque estas, generalmente al poco tiempo de empezar a operar, terminan por descubrirse y bloquearse. Sin embargo, hace algunas horas se ha dado a conocer una nueva amenaza, conocida como ProjectSauron, que ha estado espiando sin control a gobiernos y grandes empresas durante 5 años sin levantar la más mínima sospecha

Hace algunas horas Kaspersky y Symantec han hecho públicos los informes sobre un nuevo software malicioso detectado en la red que ha sido denominado como «ProjectSauron» por Kaspersky y como «Remsec» por Symantec. Según los expertos de seguridad, este malware lleva activo desde el año 2011, sin embargo, no ha sido hasta ahora cuando se ha podido descubrir su actividad. En su larga vida se ha hecho con el control completo de más de 30 objetivos, principalmente redes gubernamentales y grandes empresas nacionales.

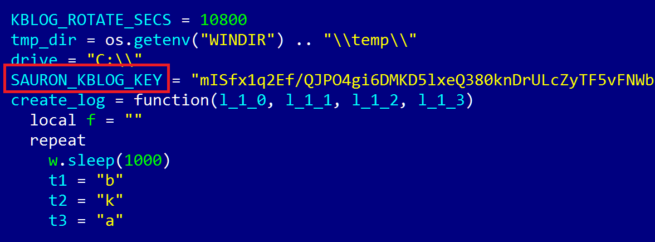

Los expertos de seguridad aseguran que, debido a su complejidad, este malware debe estar controlado por un Estado-Nación, de forma similar a como lo estaban Stuxnet, Flame, Duqu o Regin. Cada ordenador infectado utiliza una compilación única y específica de este malware, lo que, además de las técnicas de ofuscación utilizadas, lo hace muy complicado de detectar por cualquier antivirus o software de seguridad.

Este malware, hasta ahora desconocido, ha sido utilizado en ataques a gran contra diferentes agencias gubernamentales de todo el mundo, empresas de telecomunicaciones, entidades financieras, organismos militares y centros de investigación de varios países de todo el mundo, entre ellos, Rusia, Irán, Ruanda, China, Suecia, Bélgica e Italia.

ProjectSauron es un software espía modular y único

Este APT cuenta con un motor LUA que, a su vez, se encarga de ejecutar más de 50 plugins diferentes. Aunque por el momento no se sabe cómo este malware ha conseguido a acceder a redes, en teoría, blindadas, una vez dentro contaba con la posibilidad de realizar movimiento lateral dentro de toda la red, robar todo tipo de datos e inyectar código para llevar a cabo otros ataques superiores.

Además, este APT contaba con un módulo de puertas traseras que ocultaba dentro de los controladores de dominios de la red, permitiendo a los piratas informáticos, aún desconocidos, tomar el control de los sistemas y acceder a todos los datos, especialmente a las claves de cifrado y a los archivos de configuración de los servidores, ya que parece que estos eran sus principales objetivos.

Los investigadores han descubierto cómo este malware es capaz de cargar datos y exportarlos desde una memoria USB, la cual debe tener una partición oculta con directorios «in» y «out». También hace uso de los protocolos HTTP, TCP, SMTP y DNS, entre otros, para enviar los datos robados a los piratas.

Está claro que ProjectSauron es una campaña de ciberespionaje gubernamental cara, por lo que alguna empresa o gobierno debe andar detrás de ella. Por suerte, a pesar de los intentos de los piratas informáticos por evitar ser detectados, aunque se han tardado 5 años, al final han caído. Ahora solo queda que las empresas de seguridad notifiquen a las víctimas de este APT de la infección y que estas limpien sus sistemas.

¿Qué opinas de ProjectSauron? ¿Crees que algún gobierno o alguna organización anda detrás?

Quizá te interese:

- El FBI ofrece al gobierno estadounidense hackear más smartphones

- El Gobierno tendrá más control de los servicios de telefonía e Internet