John the Ripper es uno de los programas más famosos y utilizados para crackear contraseñas en sistemas operativos Windows, Linux y también MacOS. Este programa es de código abierto y está orientado específicamente a crackear contraseñas por fuerza bruta y también por diccionario, es capaz de crackear los hashes de las contraseñas muy rápido (depende de la potencia del procesador de tu ordenador), y su utilización es realmente sencilla. Hoy en RedesZone os vamos a explicar todo sobre John the Ripper, uno de los programas más usados para crackear contraseñas.

La información es actualmente uno de los activos más grandes de los que se puede disponer. Es por eso que día a día, se producen miles de ataques en todo el mundo, buscando obtener toda esa información tan valiosa. Pero todos ellos se deben enfrentar a las contraseñas y otros métodos de encriptación.

Una de las herramientas más utilizadas y queridas dentro del mundo de la ciberseguridad, sin duda, es John The Ripper. Para muchos es una de las mejores opciones a la hora de poder encontrar la contraseña de un usuario a partir de la función de resumen. Para que tengas más claro de que se trata, no solo podrás conocer con detalle qué es esta herramienta, sino también cada uno de los pasos para instalar y poner a prueba. Desde crackear contraseñas por fuerza bruta hasta consejos para que puedas proteger de verdad tus claves.

¿Qué es John the Ripper?

Para aquellos que aún no lo conozcan, John the Ripper es una herramienta de crackeo de contraseñas escrita en C y muy utilizada por los analistas de seguridad para comprobar la robustez de una clave frente a ataques de fuerza bruta. Este programa es capaz de romper los hashes MD5, SHA-1 y otros muchos ampliamente utilizados en el mundo informático. Este programa es capaz de detectar de forma automática el tipo de hash que estamos crackeando, con el objetivo de facilitar al usuario su crackeo sin necesidad de preocuparse por el tipo de hash que está intentando «romper».

Algunas características muy importantes de este programa es que está optimizado para muchos modelos de procesadores, funciona en muchas arquitecturas de PC y también en diferentes sistemas operativos, no obstante, generalmente se utiliza en sistemas operativos basados en Linux, de hecho, las principales distribuciones Linux orientadas al pentesting y a la seguridad informática ya incorporan de forma predeterminada este programa.

Este programa es muy personalizable, nos permite definir la longitud a probar de una contraseña, para generar todas las combinaciones posibles y lograr el objetivo de crackear el hash. También nos permite configurar qué rango de letras, números o símbolos podemos probar para descifrar la contraseña, además, también permite incluir reglas para decidir cómo deben hacerse las diferentes variaciones.

John the Ripper permite pausar el crackeo de la contraseña y continuarlo en otro momento, esto es algo ideal por si tenemos que apagar nuestro PC o servidor, además, se puede automatizar para empezar a crackear una determinada contraseña al arrancar nuestro ordenador, y todo ello de forma automática sin necesidad de intervención del administrador de sistemas.

Algunos de sus usos, es en el ámbito de administración, este se usa para evitar que los usuarios establezcan contraseñas con bajos niveles de seguridad, o fáciles. Para esto, con la versión gratuita tendremos de sobra, pues nos indicará si las contraseñas son lo suficientemente seguras, sin necesidad de que ningún administrador sepa cuál es la propia contraseña.

¿Qué versiones existen?

Actualmente, nos podemos encontrar tres versiones de este software. En primer lugar, tenemos la versión gratuita, que es la más utilizada, luego tenemos John the Ripper Pro, y la versión John The Ripper Jumbo. Cabe destacar, que se trata de software libre, distribuido bajo licencia GPL, que si bien permite que algunas partes se usen con otras licencias, otras están bajo el dominio público. En un principio fue creado para funcionar en sistemas Unix, pero actualmente podemos usarlo en unos 15 sistemas operativos diferentes. Entre ellos, once tipos de Unix, MS-DOS, Windows, BeOS y OpenVMS. Pero lo más habitual es encontrarlo en las distribuciones de Linux.

Si hablamos de la versión Pro, obviamente tendremos algunas ventajas frente a la gratuita. Por ejemplo, en esta versión de pago nos detectará de forma automática cualquier mejora en la tecnología que soporte el procesador de la máquina en la que se instaló. También tendremos un diccionario con más de 4 millones de entradas, donde detectará las mejoras de forma automática. De este modo nos ahorrará tiempo al evitarnos tener que realizar actualizaciones.

John the Ripper Jumbo, se trata de un parche que permite trabajar con una mayor cantidad de algoritmos. Como se trata de la versión que está en desarrollo, muchas de sus funciones no están a su máximo rendimiento, por lo cual puede llegar a presentar algún inconveniente.

Qué es el crackeo

Antes de definir lo que es el crackeo, cabe recordar lo qué es el hackeo. En lo que a ordenadores se refiere, el hackeo es utilizar diferentes herramientas o tecnología para superar obstáculos. Cuando un hacker logra acceder a un sistema, se le conoce como hackeo de seguridad.

En el caso del crackeo, va un poco más lejos. Esto sucede cuando se lleva a cabo un hackeo de seguridad con una finalidad maliciosa, por alguien denominado cracker. Podemos poner de ejemplo a los ladrones, que abren una caja fuerte, mediante una manipulación de la cerradura. En este caso es lo mismo, pero digitalmente.

Esto puede llevarlo a cabo con multitud de fines, como, por ejemplo:

- Robo de datos: Si un cracker consigue acceder a un servidor de una corporación, puede conseguir gran cantidad de datos que pueden ser muy valiosos. Es posible que estos no los necesite más que para pedir un rescate por los mismos.

- Espionaje: Igual que en el ejemplo anterior, se puede usar para espiar. De esta forma podrán conocer planes y demás secretos comerciales. Se han dado casos de crackeos patrocinados por empresas e incluso por países.

- Manipulación de datos: En este caso no tratarán de robar la información, si no de cambiarla modificando los datos almacenados en un servidor. Como por ejemplo balances bancarios, falsificar registros, entre otras.

- Daños: Esto puede ocurrir cuando un crackeo se realiza con la intención de eliminar los datos. Esto pueden ser daños de valores incalculables para muchas empresas.

- Propagar malware: Una vez se encuentran dentro del sistema, los crackers pueden realizar una infección mediante malware. Esto puede abarcar desde spyware que registra actividades de usuarios, adwares que inundan a los usuarios de ventanas emergentes, ransomware que cifra los datos del servidor, hasta rootkits, que se pueden encargar de ocultar el resto de malware.

Cuál es el proceso de ataque de John the Ripper

Como puedes ver, esta herramienta es tremendamente útil para realizar auditorías de red. Con ella se pueden hacer pruebas de fortaleza de las contraseñas dentro de un sistema. Pero esta, sigue un proceso en concreto para realizar estas tareas. Este es:

- Recopilación de contraseñas: Es el primer paso de todos. Se procede a recopilar las contraseñas que se encuentran cifradas o hash de dentro de un sistema. Estas las puede obtener por diferentes métodos, pero el más común es con la obtención de los archivos de contraseñas, bases de datos, registros, etc.

- Selección del ataque: Una vez se dispone de toda la base de datos de contraseñas, se procede a seleccionar el modo de ataque que se va a utilizar o el más adecuado según qué caso. Esto se elige dependiendo de la información que tiene disponible sobre todas esas contraseñas, y teniendo en cuenta el tiempo que tiene para conseguir descifrarlas.

- Diccionario de contraseñas: Se utiliza un diccionario de contraseñas para el descifrado. Este se puede obtener de diferentes formas, pero el más habitual es escribir palabras clave, nombres propios, términos más utilizados, entre otros muchos.

- Fuerza bruta: Este paso solo ocurre si el método de ataque no llega a funcionar. En este caso, no queda otra que utilizar la fuerza bruta para descifrar las contraseñas. Durante esta tarea, se realizan pruebas con diferentes combinaciones de caracteres en las contraseñas. Esto se hace hasta que se consigue la coincidencia exacta de la contraseña.

- Hashcat: Si las contraseñas se encuentran protegidas por las funciones Hash muy fuertes, la herramienta utilizará hashcat para tratar de descifrar. De este modo, utiliza toda la potencia de procesado de la GPU para que el proceso se acelere lo máximo posible.

- Descifrado: Una vez se ha localizado la coincidencia de la contraseña, se procede a descifrar y mostrarla al usuario.

Ataques por diccionario

Este programa nos permite crackear contraseñas por diccionario, si nos descargamos uno o varios diccionarios de contraseñas de Internet de varias decenas de GB, la herramienta se encargará de probar todas y cada una de estas claves para intentar crackear el hash de la contraseña. El proceso consiste en generar el hash de cada contraseña, para posteriormente comparar el hash que queremos romper, si el hash es el mismo entonces hemos descubierto la contraseña, si el hash no coincide entonces no es la clave y tendremos que seguir probando. Podremos crackear las contraseñas que estén contenidas en los diccionarios de claves de forma completamente automatizada.

Un aspecto destacable es que no solamente prueba las claves de los diccionarios, sino que también añade números, mayúsculas, minúsculas y símbolos a las palabras que le ponemos como «entrada», además, también es capaz de combinar palabras para probar aún más combinaciones de contraseñas y dar con la clave utilizada.

Ataque de fuerza bruta

El ataque por fuerza bruta consiste en probar todas las combinaciones de letras, números y símbolos de una clave con una determinada longitud. Este método es el más lento porque probará todas las combinaciones, y puede tardar horas, días e incluso años en crackear contraseñas con una cierta longitud. Por lo general, crackear una contraseña de más de 12 caracteres nos llevará muchísimo tiempo haciéndolo por fuerza bruta, por tanto, debes tenerlo muy en cuenta.

Este programa nos permite configurar este ataque de fuerza bruta, le indicaremos que pruebe solo letras, letras y números, e incluso añadir símbolos. Cuantos más caracteres de «entrada» tengamos, más tardará en probar todas las combinaciones de contraseñas posibles, por lo que deberemos tenerlo muy en cuenta a la hora de configurar la entrada.

Una vez que ya conocemos qué es John the Ripper y sus dos modos de funcionamiento, vamos a ver cómo puede utilizar un administrador de sistemas este programa para comprobar la seguridad de la clave del equipo. De esta forma, comprobaremos si somos vulnerables a un ataque de fuerza bruta o diccionario por parte de un pirata informático que busca obtener acceso remoto (o local) al mismo.

Proceso de ataques de fuerza bruta

Todos los ataques que se realizan a contraseñas, tienen una forma de actuar. Y esto hace que el proceso por el cual se realizan, sea diferente entre ellos. En el caso de los ataques de fuerza bruta, se utilizan técnicas para descifrar y encontrar las contraseñas mediante las pruebas recurrentes de todas las combinaciones posibles hasta que aparezca la correcta. El proceso es el siguiente:

- Recopilación de información: Este paso no es diferente a los otros tipos de ataques. Se recopila la información sobre los sistemas o aplicaciones que se tienen de objetivo. Esto por lo general incluye información de formularios de inicio de sesión, nombres de los objetivos, y todo tipo de información que pueda ser relevante para poder descubrir una contraseña. Nombres, fechas, lugares, suelen ser información muy valiosa.

- Creación del diccionario: Lo segundo será crear el diccionario de contraseñas, donde se dispone de una lista predefinida de contraseñas que potencialmente pueden ser las de ese usuario. Se trata de sistemas muy personalizables, o incluso pueden estar disponibles de forma pública para todo el mundo. Cuanto más extenso sea el diccionario, más posibilidades de éxito.

- Configuración del software: Para poder realizar el ataque se necesitan algunos programas especializados en dicha función. Por lo general son herramientas que están muy personalizadas, y a menudo también se pueden encontrar de forma pública en Internet. En ellas se pueden configurar parámetros como la velocidad de ataque, o la complejidad de las contraseñas.

- Inicio del ataque: En este momento ya se está listo para empezar a realizar las pruebas. Se tratará de hacer todas las que sean posibles en un tiempo prudencial, las cuales aumentarán de complejidad con el paso del tiempo. Esto dependerá en gran parte de la potencia de cálculo del sistema utilizado, así como de la complejidad de las contraseñas.

- Monitorización: A medida que se realiza el ataque, se suelen realizar monitorizaciones para registrar todo el proceso. Podremos obtener también las contraseñas fallidas, obviamente. Esta información es muy útil para poder realizar los ajustes necesarios, que permiten mejorar la eficiencia del ataque.

Contraseñas largas

El enfoque principal de John the Ripper es la fuerza bruta. Utiliza un diccionario de palabras para adivinar la contraseña y, en caso de que no tenga éxito, pasa a la fuerza bruta. La fuerza bruta implica probar todas las combinaciones posibles de caracteres hasta que se encuentra la contraseña correcta. Esto puede llevar mucho tiempo, pero es una técnica eficaz. John the Ripper también utiliza varios algoritmos de cifrado para descifrar las contraseñas. Los algoritmos más comunes incluyen MD5, SHA-1 y SHA-256. La herramienta utiliza técnicas avanzadas para descifrar contraseñas con algoritmos de cifrados complejos y ofrece una tasa de éxito extremadamente alta.

Una de las características más interesantes de John the Ripper es la capacidad de usar GPU para acelerar la velocidad de cracking de contraseñas. Esto es especialmente útil para descifrar contraseñas complejas que pueden tardar días o incluso semanas en descifrarse. La herramienta también es compatible con la computación distribuida, lo que permite que varias computadoras trabajen juntas para descifrar una contraseña.

Aunque John the Ripper es una herramienta muy efectiva, no siempre es capaz de descifrar contraseñas muy complejas. Algunos usuarios pueden utilizar técnicas de protección de contraseñas como salting o hashing para hacer que las contraseñas sean más difíciles de descifrar. Además, la longitud de la contraseña también juega un papel importante en la efectividad de la herramienta. Cuanto más larga sea la contraseña, más difícil será de descifrar.

En conclusión, John the Ripper es una herramienta muy eficaz para descifrar contraseñas y se ha utilizado ampliamente en la industria de la seguridad informática. Aunque no siempre es capaz de descifrar contraseñas muy complejas, sigue siendo una de las herramientas de cracking de contraseñas más efectivas disponibles en la actualidad. Los usuarios deben tener en cuenta que el uso de esta herramienta para fines ilegales puede tener graves consecuencias legales.

Instalación y prueba de rendimiento

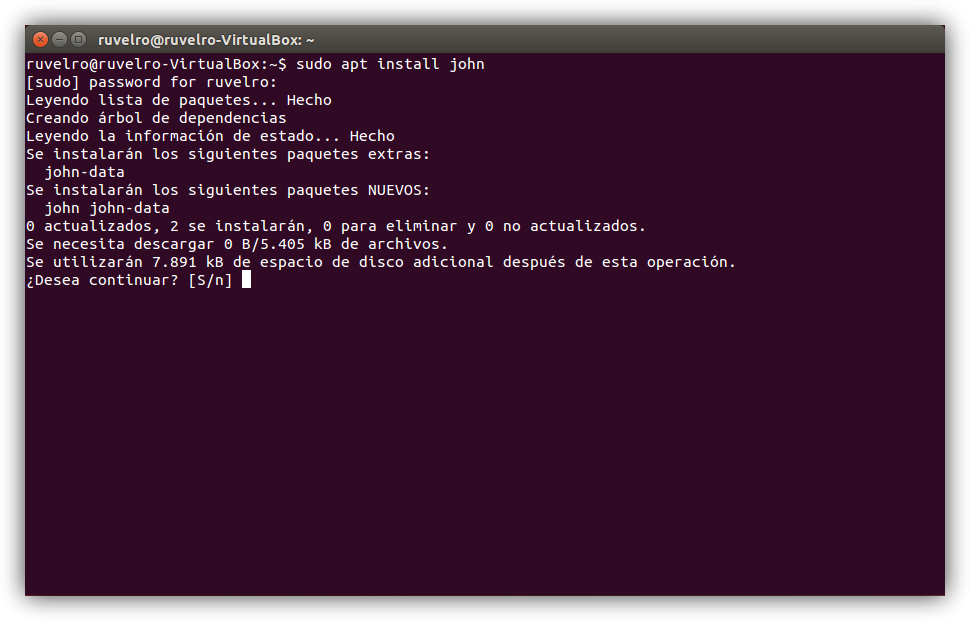

Actualmente este programa está disponible en todos los repositorios de las principales distribuciones de sistemas operativos Linux, por tanto, lo podremos instalar de forma fácil y rápida sin problemas. En caso de que no esté disponible para tu distribución, siempre vas a poder añadirlo posteriormente editando el archivo de los repositorios. En este tutorial vamos a hacer uso de un sistema operativo Ubuntu para la instalación del programa.

sudo apt install john

Una vez instalada la herramienta en nuestro sistema operativo, ya podremos utilizarla y empezar a crackear contraseñas, no obstante, sería muy recomendable antes de empezar a crackear claves, realizar una prueba rápida de velocidad de nuestro ordenador.

Una vez instalada la herramienta en nuestro sistema operativo, ya podremos utilizarla y empezar a crackear contraseñas, no obstante, sería muy recomendable antes de empezar a crackear claves, realizar una prueba rápida de velocidad de nuestro ordenador.

Probar el rendimiento en nuestro PC

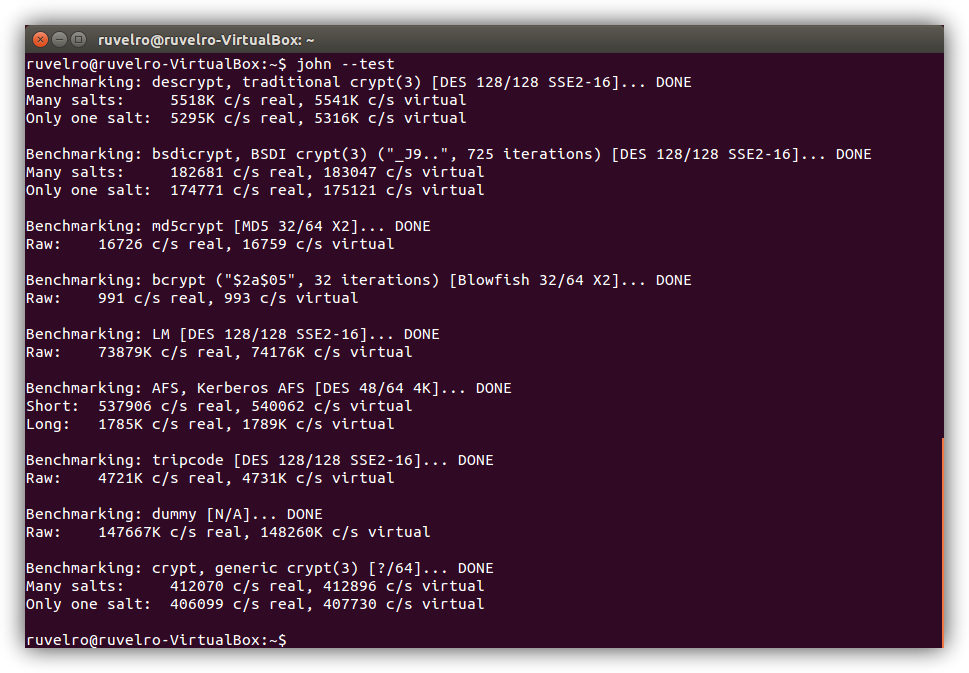

Antes de empezar con el crackeo de las contraseñas podemos lanzar un sencillo test de rendimiento donde se pondrá a prueba nuestro hardware. De esta manera, podremos saber la velocidad con la que la herramienta probará claves con diferentes tipos de cifrado utilizando el 100% de nuestra CPU. Para ello simplemente abrimos un terminal Linux y tecleamos:

john --test

Como podemos ver, se llevan a cabo una serie de tests donde se medirá el rendimiento, esto nos puede dar una idea en general de la potencia de procesamiento de nuestro ordenador, con el objetivo de probar todas las combinaciones de letras, números y símbolos en el menor tiempo posible.

Como podemos ver, se llevan a cabo una serie de tests donde se medirá el rendimiento, esto nos puede dar una idea en general de la potencia de procesamiento de nuestro ordenador, con el objetivo de probar todas las combinaciones de letras, números y símbolos en el menor tiempo posible.

Crackear contraseñas por fuerza bruta

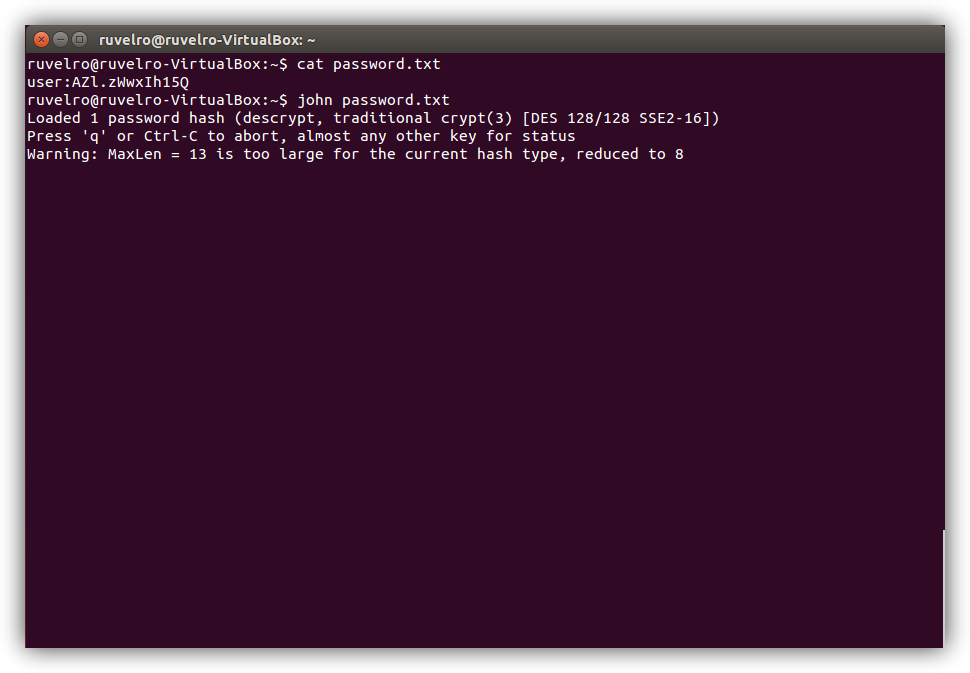

Una vez instalada la herramienta y realizado el test de rendimiento ya podemos empezar con un caso real. Podemos optar por cargar directamente el archivo «/etc/shadow» que contiene las contraseñas de Linux y crackearlas, sin embargo, en este ejemplo vamos a crear un documento manualmente con un usuario y una contraseña y le indicaremos a John que lo crackee. Vamos a hacer esto por tres razones:

- Para no comprometer realmente nuestro sistema.

- Para obtener los resultados lo más rápidamente posible (vamos a utilizar una clave muy simple como ejemplo).

- Para tener una primera toma de contacto con la herramienta y familiarizarnos con ella.

Para ello creamos un nuevo archivo de texto llamado «password.txt», por ejemplo, en nuestra carpeta personal de Ubuntu con el siguiente contenido:

user:AZl.zWwxIh15Q

A continuación, vamos a indicar a John que empiece a trabajar para crackear la contraseña del archivo anterior. Para ello tecleamos:

john password.txt

La herramienta empezará a trabajar.

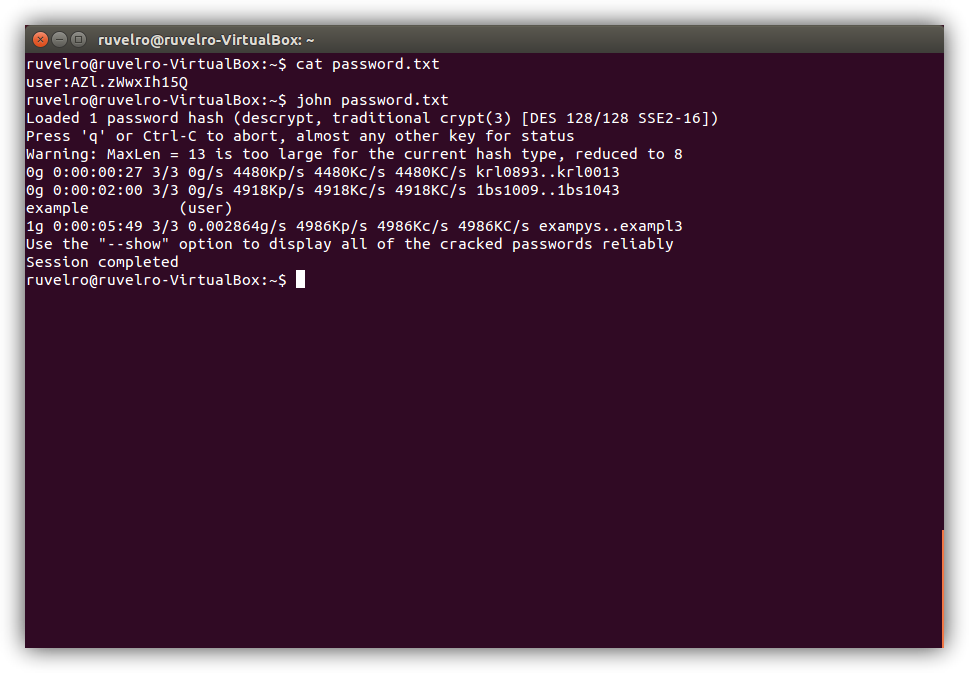

Debemos esperar a que esta herramienta consiga crackear la contraseña del anterior archivo. Este proceso puede tardar horas e incluso días según la dificultad de la misma. Cuando el proceso finalice veremos un resultado similar al siguiente.

Debemos esperar a que esta herramienta consiga crackear la contraseña del anterior archivo. Este proceso puede tardar horas e incluso días según la dificultad de la misma. Cuando el proceso finalice veremos un resultado similar al siguiente.

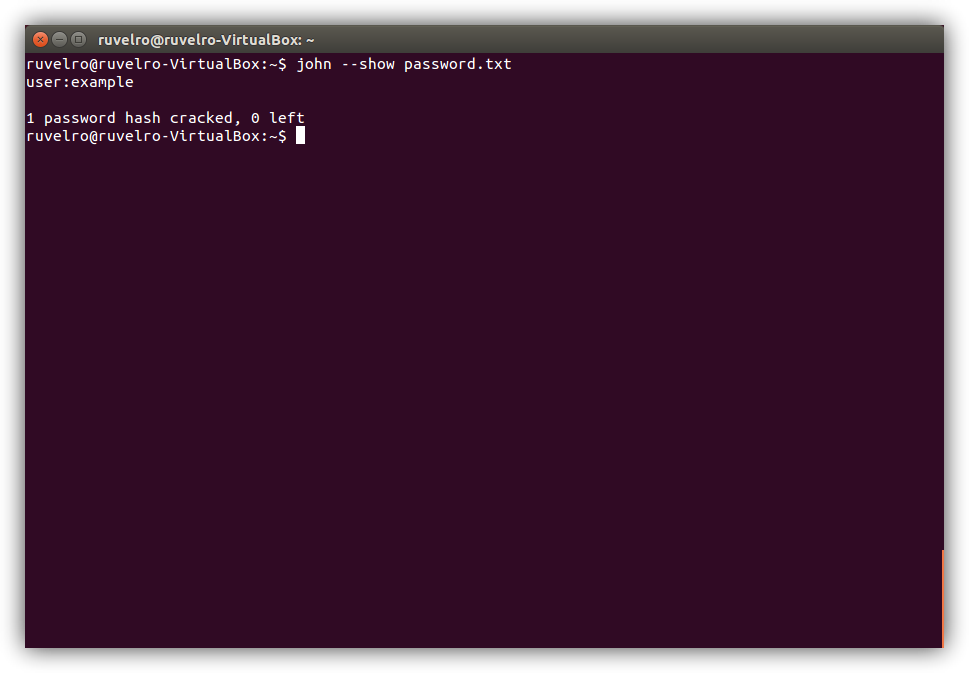

Nuestra contraseña está crackeada. Para verla simplemente debemos utilizar el comando –show de la siguiente manera:

Nuestra contraseña está crackeada. Para verla simplemente debemos utilizar el comando –show de la siguiente manera:

john --show password.txt

Nuestra contraseña era «example». Ya podemos intentar iniciar sesión en el sistema con el usuario «user» y la contraseña «example», o por lo menos, podríamos hacerlo si hubiéramos trabajado directamente con el fichero /etc/shadow, aunque el tiempo de crackeo hubiera tardado mucho más que varios minutos.

Nuestra contraseña era «example». Ya podemos intentar iniciar sesión en el sistema con el usuario «user» y la contraseña «example», o por lo menos, podríamos hacerlo si hubiéramos trabajado directamente con el fichero /etc/shadow, aunque el tiempo de crackeo hubiera tardado mucho más que varios minutos.

Más adelante veremos cómo utilizar esta misma herramienta, pero para crackear contraseñas utilizando un diccionario como fuente de claves. Para finalizar os vamos a dejar un pequeño reto para practicar con este programa, copiando exactamente un caso práctico de un archivo /etc/shadow:

redeszone:$6$85X6KHD9$10GCEYlO7fVYKh4kIIaiEN37zCB/ROaG1hYmLYane90m1teephQHEhWVx/grdlB/cgg/1cfEuMIt2UUIllQkI.

Una vez que hemos aprendido a crackear contraseñas por fuerza bruta, vamos a probar a crackear contraseñas por diccionario.

Crackear contraseñas usando un diccionario de claves

Al igual que en el tutorial anterior, en este caso vamos a partir de una clave de ejemplo que hemos guardado a mano en un documento llamado «password.txt«:

user:AZl.zWwxIh15Q

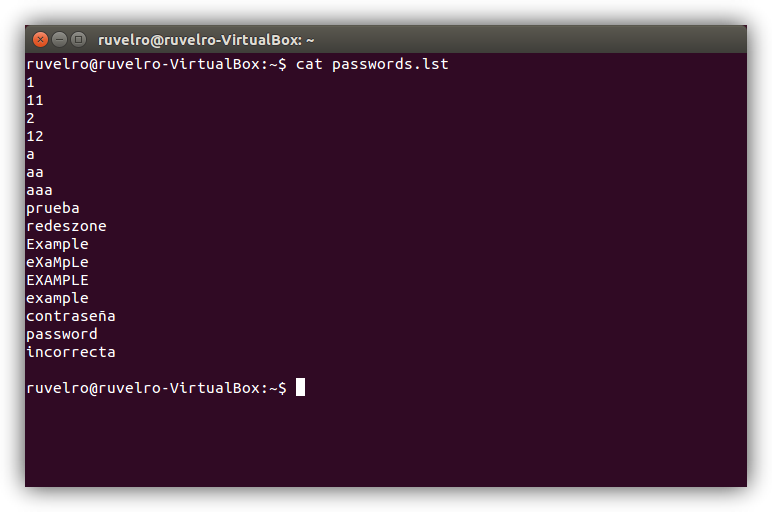

A continuación, lo que tenemos que hacer es tener o crear un diccionario de claves personalizado. Podemos descargar estos diccionarios de Internet, pero para hacer las primeras pruebas del programa vamos a crear nosotros un diccionario sencillo, al que llamaremos «passwords.lst» y en el que introduciremos varios valores, cada uno en una línea, pero siendo uno de ellos la palabra «example» (ya que corresponde con nuestra contraseña).

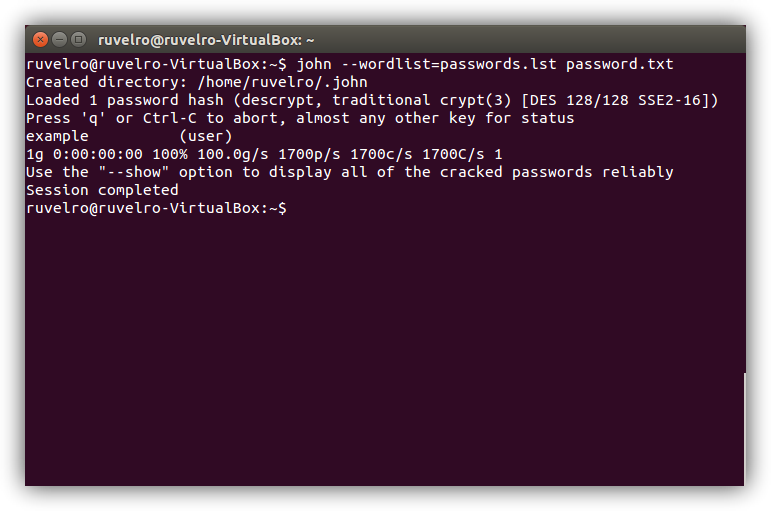

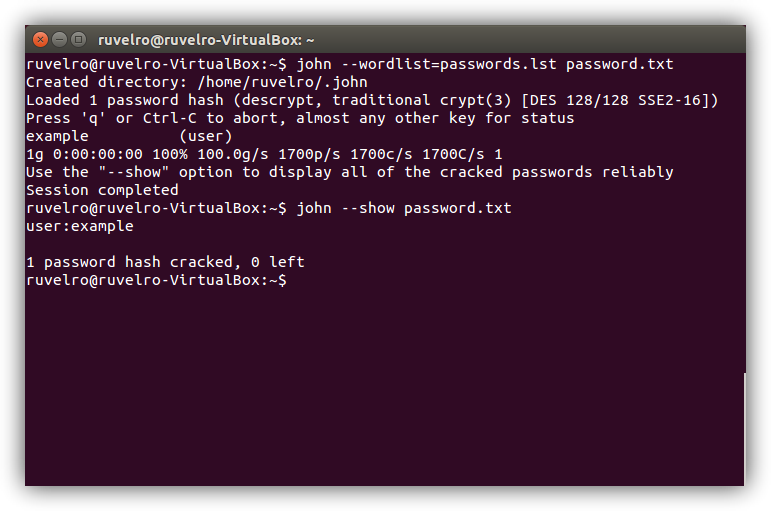

A continuación, simplemente debemos ejecutar John the Ripper con el parámetro –wordlist= seguido de la ruta de nuestro archivo. Os ponemos un ejemplo con los dos archivos que hemos generado (el de la contraseña cifrada y el diccionario):

A continuación, simplemente debemos ejecutar John the Ripper con el parámetro –wordlist= seguido de la ruta de nuestro archivo. Os ponemos un ejemplo con los dos archivos que hemos generado (el de la contraseña cifrada y el diccionario):

john --wordlist=passwords.lst password.txt

Al tener una clave sencilla y pocas entradas del diccionario, el proceso será prácticamente instantáneo. Ya hemos crackeado, o descifrado, la contraseña. Lo único que nos queda por hacer es utilizar el parámetro –show para que nos muestre el resultado.

Al tener una clave sencilla y pocas entradas del diccionario, el proceso será prácticamente instantáneo. Ya hemos crackeado, o descifrado, la contraseña. Lo único que nos queda por hacer es utilizar el parámetro –show para que nos muestre el resultado.

john --show password.txt

Tal y como habéis visto, crackear contraseñas con John the Ripper es realmente sencillo, la rapidez del crackeo dependerá de nuestro procesador, el método empleado para intentar crackear las contraseñas, y también la complejidad y la longitud de la contraseña que queramos crackear. Otro programa que os recomendamos para crackear contraseñas es Hashcat, un programa bastante más avanzado que este programa, pero bastante más complejo de utilizar si no te lees la documentación oficial, además, este programa Hashcat nos permite utilizar la potencia de los procesadores de las tarjetas gráficas (GPU) para probar millones de contraseñas por segundo.

Tal y como habéis visto, crackear contraseñas con John the Ripper es realmente sencillo, la rapidez del crackeo dependerá de nuestro procesador, el método empleado para intentar crackear las contraseñas, y también la complejidad y la longitud de la contraseña que queramos crackear. Otro programa que os recomendamos para crackear contraseñas es Hashcat, un programa bastante más avanzado que este programa, pero bastante más complejo de utilizar si no te lees la documentación oficial, además, este programa Hashcat nos permite utilizar la potencia de los procesadores de las tarjetas gráficas (GPU) para probar millones de contraseñas por segundo.

Consejos para proteger tus contraseñas

Has podido ver que existen métodos por los cuales pueden romper tus claves de acceso y entrar en tus cuentas o dispositivos. Es por ello que resulta imprescindible contar con buenas contraseñas. Vamos a dar algunas pautas esenciales para que no tengas problemas y hagas que sea muy difícil para un posible intruso averiguarla.

Únicas y aleatorias

Lo primero es que la contraseña que crees debe ser única y totalmente aleatoria. Esto significa que no debes utilizara en ningún otro lugar, ya que en caso de que haya algún problema podría afectar a otras cuentas. Piensa, por ejemplo, que utilizas la misma clave de acceso para Facebook y un foro de Internet. Por algún motivo hay una filtración en ese foro y un atacante prueba esa misma contraseña en tu cuenta de Facebook. Podría entrar.

Por más que te sea más fácil tener la misma clave para cada una de tus cuentas. Esto es uno de los grandes riesgos a los que te pueden enfrentar. Y todo porque si se filtra la contraseña que utilizas en todos tus servicios, lo cierto es que se lo dejarás en bandeja a los ciberdelincuentes.

Además, la clave debe ser aleatoria. Tiene que contar con letras (tanto mayúsculas como minúsculas), números y otros símbolos especiales. Todo ello siempre mezclado y evitar poner cosas como datos personales, palabras o dígitos que puedan relacionarnos de alguna manera y facilitar la adivinación. Por lo tanto, nada de poner datos personales, usar palabras fáciles o fechas importantes. Nada de esto. Y más si quieres mantener a salvo tus cuentas.

Longitud

¿Qué longitud debe tener una buena contraseña? Aquí cualquier símbolo adicional va a hacer que sea exponencialmente más segura. Se ha hablado mucho de sí una clave es buena a partir de seis caracteres, de ocho, de diez… Lo cierto es que mientras mayor sea la longitud, mejor para tu seguridad.

Desde RedesZone recomendamos no utilizar una contraseña en ninguna circunstancia que sea inferior a ocho caracteres. No obstante, lo ideal es que tenga al menos 10-12. Esto permitirá que haya infinidad de posibilidades y sea mucho más complicado que un atacante tenga éxito a través de la fuerza bruta.

En la mayoría de servicios te exigirán que la contraseña tenga una longitud mínima de 8 caracteres. Además, ahora te obligan a añadir al menos una mayúscula y carácter especial. Pero es lo mínimo. Por lo que tienes que ir a más y, como decíamos, que el mínimo sea de al menos 10 o 12 caracteres. Cuanto más larga sea la clave, única y aleatoria, más difícil será para los piratas informáticos.

Cambiarla periódicamente

Es importante que esa contraseña la cambies de vez en cuando. De esta forma siempre estarás usando una clave segura, que no se ha filtrado y no hay riesgo de que alguien haya podido robarla. Es buena idea utilizar una distinta de vez en cuando en las redes sociales, correo electrónico o cualquier otro servicio online.

¿Cada cuánto tiempo cambiar una clave? Lo que es seguro es que debes cambiarla en cuanto tengas la mínima duda de que ha podido estar en riesgo. Por ejemplo, si has iniciado sesión en un ordenador público. No obstante, en situaciones normales no hay un máximo de tiempo antes de cambiarla, ya que dependerá de ti. Mientras antes la cambies, mejor.

Habilita la autenticación en dos pasos

Una barrera extra de seguridad para proteger las contraseñas es la autenticación en dos pasos. Puedes habilitar esta función cada vez en más registros y plataformas. Es básicamente un segundo paso que vas a tener que dar para iniciar sesión en una cuenta. Puede ser un código que te llega por SMS, correo electrónico o a través de una aplicación.

Esto es importante ya que, si alguien roba tu contraseña, necesitaría ese código para poder entrar. Va a hacer que estés más protegido y no tengas ningún tipo de problema en ningún momento. Una protección adicional que sin duda vendrá muy bien para proteger tus registros online.

Cada vez son más las cuentas y plataformas que te permiten activar este método de seguridad que añade una capa extra de protección para que no te roben o tengan acceso a tus cuentas terceras personas. Por esto mismo, cada vez que puedas, usar aplicaciones fiables o las que te proporcione la propia página o servicio para habilitar esta funcionalidad de seguridad.

Gestor como alternativa

Otra de las opciones que tienes como recomendación para proteger tus contraseñas y crear unas claves más fuertes es usar gestores de contraseñas que sean fiables. Hay que tener claro que no todos los gestores ofrecen las mismas garantías. Por lo que es importante escoger uno que sí te ofrezca seguridad y que no tengan ningún tipo de filtración de datos. Entre algunas de las opciones que puedes usar está 1Password.

¿Por qué usar un gestor? Muy fácil. Este tipo de programas los puedes instalar en tu equipo o incluso puedes tener gestores como extensión en tu navegador. Este tipo de software te ayudan a no solo almacenar de manera segura cada una de tus claves, sino que, en el momento de crear una desde cero, también te dan diferentes opciones con el objetivo de que siempre utilices una más fuerte.

Está claro que es complicado recordar todas y cada una de las distintas contraseñas que vas utilizando con el tiempo. De ahí la utilidad de este tipo de aplicaciones. Pero, como decíamos, hay que elegir bien, ya que no todos los gestores son fiables.

¿Cómo crear contraseñas seguras?

A la hora de crear contraseñas podemos tener en cuenta muchas cosas, y todas ellas nos pueden ayudar a disponer de una clave que sea prácticamente imposible de romper o descifrar. Esto no quiere decir que sea imposible, pero si se puede establecer, de forma que a los ordenadores les lleve muchos años el poder descifrarla. Por lo cual, es inviable tan siquiera intentarlo. Pero primero, vamos a ver cuál es el cometido principal de una contraseña.

- Proteger nuestra información personal.

- Proteger correos electrónicos, archivos y otro contenido.

- Evitar que usuarios que no seamos nosotros, acceda a las cuentas.

Cuando procedemos a crear nuestra nueva contraseña, hay algunas cosas que podemos evitar. De este modo tendremos alguna capa de seguridad a mayores.

- Evitar contraseñas simples como «abc123.» o «contraseña123».

- No utilizar contraseñas que ya hemos utilizado antes en alguna otra cuenta. Y todo porque si consiguen filtrar esa clave, los ciberdelincuentes lo tendrán más fácil para intentar acceder al resto de cuentas en las que usabas esa misma contraseña.

- Evitar empezar con espacios en blanco, al igual que al final.

Una vez tenemos claro todo eso, lo mejor que podemos hacer es establecer una contraseña con variedad de caracteres. Y dentro de esta variedad, en las letras utilizar mayúsculas y minúsculas. Podemos seguir algunos consejos.

- Estar compuesta de números, símbolos y combinar mayúsculas y minúsculas.

- Establecer 12 caracteres como mínimo.

- No escribir datos personales que se puedan identificar de forma sencilla.

- No establecer números y letras consecutivas.

- Utilizar frases más complejas, pero con estructuras que sean fáciles de recordar.

Hoy en día, no existe la contraseña perfecta. Pero si podemos hacer que sea inviable el intentar romperla. Por lo cual, lo mejor es crear varias diferentes. Puede ser complicado recordar tantas contraseñas, pero es sin duda lo más seguro. Aunque, ten en cuenta que, como mínimo, lo seguro es que cuente con 12-15 caracteres. Además de que siempre es recomendable ir cambiando de manera periódica las claves que vas utilizando en tus servicios y cuentas. Así te evitarás que puedan acceder a tus cuentas en caso de filtraciones.

Esto ayuda a que, si una se consigue romper, esto no tenga un efecto dominó sobre las otras cuentas que tenemos. Todo esto hace que estemos más seguros, y no tengamos sustos con nuestros datos.

¿Qué es el robo de credenciales?

El robo de credenciales es considerado como una de las técnicas modernas de hacking. Consiste en la extracción de las credenciales de autenticación de uno o más usuarios. Los mismos incluyen a los usuarios y contraseñas que se utilizan para ingresar a los ordenadores de las víctimas. Una vez que el cibercriminal se apropia esas credenciales, tendrá posibilidad de acceder al contenido de los ordenadores comprometidos, por lo que podrá hacer esto las veces que quiera.

No sólo podrá contar con los archivos y datos varios propios de los ordenadores de las víctimas, también podrá comunicarse con los demás para poder realizar el mismo o distintos tipos de ataques. El robo de credenciales es muy flexible con el cibercriminal, debido a que podría apropiarse de múltiples usuarios y contraseñas que se encuentren almacenados en un sólo ordenador. A su vez, cada una de esas credenciales proveerá acceso a otros ordenadores de la misma red y que éste, contenga también varias credenciales de las cuales se puede apropiar.

Tal y como habrás notado, es un ataque que puede dejar grandes secuelas en una red. En unos pocos minutos, una red en su totalidad puede verse comprometida. En consecuencia, todos los datos que se encuentran en cada uno de los ordenadores conectados se encuentran expuestos. Toda esta catástrofe se puede dar, tan sólo gracias a que una persona logre abrir un correo electrónico «legítimo», pero que en realidad sea phishing.

Ten presente que esto último puede parecer un ataque inocente, sin embargo, es la puerta de entrada que da lugar a ataques más severos como el ransomware. Incluso, una variante del phishing que se denomina Spear Phishing consiste en la distribución de correos electrónicos maliciosos a personas específicas dentro de una red, o bien, una organización. El contenido de estos mensajes puede generar confusiones con facilidad porque los cibercriminales se encargan de estudiar a las víctimas por completo.

Las redes corporativas son las principales víctimas del robo de credenciales. Más que nada porque la mayoría de estas, permiten que el usuario y la contraseña sea ingresada por la persona una sola vez. Las credenciales indicadas se almacenan en memoria y éstas permiten el acceso a buena parte de los recursos de la red. Incluso, es posible tener ya acceso a todo lo que se necesita para operar.

Robo de credenciales en acción

El cibercriminal tiene el semáforo en verde para llevar a cabo este tipo de ataques cuando tiene acceso a un ordenador al más bajo nivel. Por lo que podrá ejecutar código y ejecutar diversos conjuntos de instrucciones como el caso de la extracción de credenciales almacenadas en la memoria. Existen varias herramientas para este propósito como gsecdump, creddump y PWDDumpX.

Ahora bien, ¿de dónde puede extraer credenciales? Una de los objetivos de los cibercriminales está en Kerberos. Teóricamente, es uno de los protocolos más seguros ya que fue diseñado específicamente para la autenticación segura. Lo hace mediante un sistema de tickets que provee permisos tanto a los usuarios como los servicios. Sin embargo, el robo de credenciales vulnera sus capacidades mediante la inyección de tickets Kerberos robados para así ganar acceso legítimo.

Otro objetivo muy común y conocido es la SAM (Security Accounts Manager). En español, significa Gestión de Cuentas de Seguridad. Consiste en un archivo que funciona como una base de datos. Este se utiliza para autenticar usuarios tanto de manera local como remota. Dicha autenticación es posible mediante el cruce de las credenciales ingresadas por la persona con lo que existe en el archivo SAM.

El gran problema de SAM es que, si se logra contar con ese archivo «maestro», las credenciales se pueden descifrar. Por lo que en muy poco tiempo se pueden contar con cientos de miles de usuarios y contraseñas que permitirán comprometer a sus correspondientes ordenadores y servicios asociados.

Robo de credenciales de un controlador de dominio de una red

- NTDS. Este es el dominio en donde el servicio de Active Directory almacena toda la información relacionada a los usuarios que pertenecen al dominio, con el objetivo de verificar las credenciales: usuario y contraseña.

- Group Policy Preference files. Es una herramienta propia del sistema operativo Windows. Permite implementar políticas de dominio que incluyan a las credenciales, facilitando su administración. Dichas políticas acostumbran a almacenarse en un lugar denominada SYSVOL. Si alguna persona con intenciones maliciosas tiene acceso a la misma, puede acceder y descifrar el contenido.

Ahora bien, existen controladores de dominio que soportan las llamadas a las API. Los cibercriminales utilizan una técnica denominada DCSync, la cual imita las características y funcionalidades de este tipo de controlador de dominio. Así, logra que el controlador original envíe los hashes correspondientes a las credenciales y así, realizar los ataques que tenga pensado.

Cómo prevenir el robo de credenciales

Profesionales del sector están de acuerdo de que evitar este tipo de ataques parece prácticamente imposible. Sin embargo, una acción que se recomienda y reduce al mínimo las posibilidades de ataque es que no se generen tantos usuarios con privilegios de administrador. Es decir, solamente deben existir los necesarios.

Así también, se recomienda la adopción masiva de la autenticación multi-factor. De esta manera, es más fácil y eficaz garantizar que quien está iniciando sesión sea realmente el usuario, y que no se trate de un usuario malicioso. Este tipo de implementación también ayuda a los usuarios a ganar conciencia respecto a la importancia de gestionar adecuadamente las credenciales, y lo más importante: que no deben compartirlas con otras personas.

Por otro lado, Cisco Blogs recomienda las siguientes acciones:

- Monitorización de acceso a servicios como LSASS (Local Security Authority Subsystem Service) y bases de datos como SAM (Security Accounts Manager).

- Echar un vistazo a líneas de comandos que corresponden a argumentos que son propio del robo de credenciales.

- Para el caso de los controladores de dominio:

- Se deben monitorizar todos los logs en búsqueda de actividades sospechosas en horarios poco usuales.

- Verificar si existen conexiones inesperadas que provengan de direcciones IP que no están asignadas a alguno de los controladores de dominio.

Por otro lado, no pueden faltar las recomendaciones más populares para tratar de prevenir todos estos problemas. Como, por ejemplo:

- Proteger los navegadores: Hoy en día estos programas tienen sus propias medidas se seguridad de serie, las cuales en algunos casos podemos hasta personalizar. Pero el problema puede venir con extensiones, pues algunas son fuentes de malware, o incluso de ítems de personalización de la ventana.

- Actualizar el sistema: Se trata de una de las recomendaciones más básicas que nos podemos encontrar. Mantener todo el sistema y aplicaciones actualizados, es de vital importancia a la hora de prevenir ataques. Lo más normal es que las compañías lancen soluciones previas a los mismos, una vez se conoce su existencia.

- Seguridad externa: Si bien con Windows tenemos Defender, que es su antivirus ya incorporado, también puede ser recomendable disponer de alguna solución externa en cuanto a seguridad. Estas nos ofrecen muchas funciones, o directamente son específicas para Firewalls, por ejemplo.

- Contraseñas robustas: El uso de contraseñas fuertes es muy importante, pues esto puede determinar el tiempo que le puede llevar a una máquina descifrar. Esto puede ir desde unos pocos segundos a años, por lo cual, si bien no estaremos siempre a salvo, podemos hacer que sea más complejo descubrir la contraseña. Para generarlas, se puede dar uso de servicios online, que nos permite crear contraseñas siguiendo ciertas directrices.

- Autenticación de dos factores: Podemos suponer que nos han descubierto la contraseña, pero nuestra cuenta de ese servicio cuenta con autenticación en dos factores, por lo cual no se podrá acceder hasta que autoricemos el acceso mediante un código o un sistema similar. Por lo cual es una capa de seguridad muy recomendable.

- Cifrar las conexiones: Si acostumbramos a utilizar redes abiertas donde se puede conectar mucha gente, es recomendable usar una red VPN, de forma que los datos transmitidos son cifrados para que sea más complicado acceder a ellos desde conexiones no autorizadas. Estas VPN nos pueden traer muchos beneficios en todos los aspectos

- Sentido común: Este podría ser uno de los principales consejos a la hora de navegar con seguridad. Muchos de los ataques hoy en día, se originan porque los usuarios acceden a enlaces fraudulentos o por un mal uso de los sistemas, en general. Por lo cual, el estar informado y conocer los sitios a donde se accede y si son de confianza, es de las mejores barreras de seguridad de las que podemos disponer.

El robo de credenciales es uno de los ataques más peligrosos, sin duda. De todas formas, es posible prevenirla en gran medida ya desde el nivel más esencial. Es decir, el usuario final. Tomemos en cuenta estas recomendaciones y protejamos lo que más nos importa en todo momento: nuestros datos.

¿Es legal crackear contraseñas?

Cuando hablamos de crackear contraseñas o cualquier tipo de software, es inevitable que se piense también en que se está haciendo algo ilegal, pero esto puede tener muchas interpretaciones dependiendo cuales sean los motivos por los cuales se realizan estas acciones, y los fines con los que se realiza. Vamos a tratar ambos casos, donde es ilegal y donde no lo es.

Existen casos como puede ser el sector educativo, donde se pueden preparar cuentas y servicios para realizar estas acciones con finalidades formativas. En todo caso, esto siempre ocurre con entornos controlados, donde nunca se realiza un ataque hacia alguien. Esto puede ser de gran ayuda para personas que quieran llevar su carrera por el apartado del hacking ético. El cuál es el otro sector donde puede ser legal. Estos hackers éticos, suelen estar contratados por las compañías, y su labor es poner constantemente a prueba los sistemas de las mismas. En el caso de que se detecte alguna vulnerabilidad, se procede a corregir y empezar de nuevo el proceso.

Pero siempre y cuando esto se realice con otros fines maliciosos, será ilegal. Esto está recogido en el Código Penal, y es castigado con multas y penas de cárcel. El resumen, es que cuando te hackean tu contraseña, y acceden a alguna de tus cuentas, es muy similar a cuando entran a robar en una casa, lo cual se podría llamar domicilio virtual. Todo el mundo está expuesto a esto, por lo cual es importante asegurar nuestros dispositivos y comunicaciones lo máximo posible, para que las posibilidades de ataque se reduzcan todo lo posible.

Algunos ejemplos de hackeos, los cuales están castigados son:

- Acceso a datos bancarios.

- Acceso a datos médicos.

- Descubrir secretos a nivel empresarial o con fines comerciales.

- Carteras de usuarios.

- Todo lo relacionado con la seguridad nacional.

En conclusión. Aunque estamos ante una herramienta considerada de cracking, no deja de ser una aplicación muy útil para administradores, y que pueden ser usada de una forma muy sencilla y que no entraña ningún tipo de peligro siempre que se use de la forma adecuada.