Las redes sociales son plataformas que forman parte de nuestro día a día. Hay de muchos tipos, son muy útiles y permiten estar en constante comunicación con otros. Sin embargo, son un problema importante también para la seguridad y privacidad. En este artículo vamos a hablar de ello. Vamos a explicar de qué manera pueden atacarnos a través de las RRSS, dar algunos consejos para estar protegidos y por qué es esencial.

Cómo funcionan las redes sociales

Podemos decir que las redes sociales son un medio de comunicación, de información y de entretenimiento muy utilizado hoy en día. Hay una gran variedad de plataformas disponibles de todo tipo. Por ejemplo, podemos nombrar Facebook, Twitter o Instagram, que son algunas de las más populares actualmente.

Ahora bien, ¿en qué consisten y cómo funcionan? Básicamente son un sistema que conecta usuarios a esa plataforma. Cada uno de nosotros vamos a tener una cuenta, un registro único, y a partir de ahí vamos a establecer contacto con otros usuarios que formen parte de esa red social. Vamos a poder enviar mensajes, publicar comentarios, seguir a contactos, subir imágenes o vídeos…

Para conectarte a una red social puedes utilizar diferentes métodos. Normalmente puedes entrar en versión web, a la que tienes que entrar desde cualquier navegador y poner tus datos, pero también tendrás la opción de una aplicación móvil o para ordenador. En ambos casos tendrás que autenticarte con tus datos y ahí ya podrás acceder a los diferentes recursos que tiene cada plataforma.

¿Son seguras y privadas las redes sociales? Lo cierto es que existen diferentes tipos de ataques que podemos sufrir, así como problemas que pueden comprometer la seguridad y privacidad. A continuación, vamos a hablar de ello y daremos algunos consejos interesantes. El objetivo es utilizar estos servicios con total seguridad, sin cometer ningún error.

¿Por qué proteger nuestras redes?

Hoy en día en toda la red se pueden encontrar gran cantidad de amenazas que atentan contra la seguridad y privacidad de los usuarios. Y las redes sociales son uno de los principales medios por los cuales se lanzan estos ataques. Por suerte también nos podemos encontrar con múltiples herramientas que nos ayudan a mantener nuestra seguridad, y a evitar estos problemas derivados.

Mantener la seguridad y la privacidad, son cosas diferentes pero desiguales en cuanto a importancia. Esto es bueno para nuestros datos, y para nuestros equipos, los cuales también pueden ser afectados por ataques, incluso hasta el punto de dejarlos inservibles.

Pero estos problemas, muchas veces no llegan por fallos de seguridad, si no por la interacción de los propios usuarios. Por lo cual, además de proteger nuestras redes, también es necesario aplicar el sentido común, ya que nos puede ayudar a no comprometer la seguridad por culpa de nuestras propias acciones. Tanto Facebook como Twitter, Instagram, TikTok, y en definitiva cualquier red social, debe ser usada con cautela. Y en el caso de que sea de menores, siempre bajo la supervisión de un adulto.

Hábitos que hay que cambiar en redes sociales

Ya sabemos que la privacidad y seguridad son factores muy importantes para los usuarios. Sin embargo, no siempre están presentes. Podemos ser víctimas de muchos tipos de ataques que pongan en riesgo estos dos factores. También puede que cometamos errores a la hora de utilizar las redes sociales y que nos afecten.

- Agregar cualquier tipo de contacto: un error muy común en redes sociales es agregar cualquier tipo de contacto. Esto puede ocurrir en plataformas como Facebook. Es posible que lo que estemos agregando sea un bot, más que un usuario real. Hay que saber diferenciarlos y evitar agregar cualquier tipo de contacto que nos llegue su invitación. A veces los bots están diseñados únicamente para recopilar datos de los usuarios. Esto puede hacer que nuestra privacidad se vea comprometida. Necesitamos tener un filtro real de los contactos que agregamos. Es importante que entre nuestros amigos tengamos personas físicas que no supongan un problema para nuestra seguridad y privacidad.

- Iniciar sesión con nuestras redes sociales en cualquier sitio: otro de los hábitos negativos que tenemos muchos usuarios es iniciar sesión a través de las redes sociales en cualquier sitio. Esto es algo que está muy presente y puede ser muy cómodo, pero no es lo mejor para la privacidad. Seguro que en muchas ocasiones nos encontramos con la posibilidad de registrarnos en una página o iniciar sesión en una plataforma a través de Facebook o Twitter. Evitamos tener que registrarnos en ese sitio y completar un formulario largo. El problema es que estamos ofreciendo datos personales a ese sitio a través de Facebook. Estos datos, esta información que compartimos, pueden ser utilizados por terceros para fines publicitarios.

- Dar más datos de los necesarios: sin duda es uno de los peores hábitos que tienen muchos usuarios. Introducen muchos datos personales, información que realmente no es necesaria, en las redes sociales. Por ejemplo, datos como nuestro número de teléfono, e-mail, información de dónde vivimos… Todo esto afecta a nuestra publicidad y podría ser utilizado con malos fines. Nuestro consejo es no dar más datos de los realmente necesarios. De esta forma mejoraremos nuestra privacidad en la red e incluso podremos evitar ciertos problemas de seguridad.

- Compartir fake news: también está presente hoy en día el problema de las fake news. Pueden llegar por muchos medios, pero sin duda en las redes sociales están más que presentes. Como sabemos son noticias falsas que utilizan como cebo y que en ocasiones pueden incluso distribuir malware. Es importante evitar compartir este tipo de noticias falsas y también acceder a ellas cuando las veamos por redes sociales. Así mejoraremos nuestra seguridad.

- No proteger nuestra privacidad: un último error es no proteger correctamente la privacidad. Esto es por ejemplo dejar nuestros perfiles abiertos para que cualquiera pueda entrar. Estamos ofreciendo información a cualquiera que podría recopilarla para crear un perfil de nosotros y llegar incluso a enviar publicidad orientada o llevar a cabo diferentes ataques que afecten a nuestra seguridad.

Tipos de ataques en redes sociales

Vamos a mostrar cuáles son los principales ataques y amenazas que podemos sufrir en redes sociales. La mayoría de ellas van a tener como objetivo el robo de contraseñas o provocar un mal funcionamiento en el sistema. Es algo que puede afectar independientemente del sistema operativo que utilicemos.

Phishing

Un ataque de Phishing tiene como objetivo saquear las credenciales de nuestras cuentas. Todo comienza cuando se envía un mensaje que se hace pasar por una empresa u organización legítima. En este caso, nos referimos a que se hacen pasar por mensajes legítimos de redes sociales como Facebook, Twitter, Instagram etc. cuando realmente no lo son.

Ese mensaje que recibimos, generalmente contiene un enlace que nos dirige a una página web del ciberdelincuente o a un archivo malicioso. Sin duda, nos encontramos con un caso de suplantación de identidad de una empresa en la que la víctima va a pensar que está en el sitio oficial. El objetivo de un ataque de Phishing es que, el usuario, al iniciar sesión con normalidad, termina entregando los datos de su cuenta (usuario + contraseña) al ciberdelincuente.

Las estrategias Phishing que emplean los atacantes pueden ser muy variadas, pero aquí tienes algunas medidas que pueden ayudar a evitarlos:

- No debemos iniciar sesión desde enlaces de correos electrónicos.

- Tampoco hay que abrir o descargar archivos adjuntos.

- Hay que analizar la gramática y el aspecto del mensaje. Si tiene faltas de ortografía, y el texto parece que lo han traducido de otros idiomas y está mal, desconfía.

- Comprobar que el enlace tiene el dominio correcto antes de pulsar sobre él.

- Proteger la cuenta con la autenticación multifactor.

- Mantener nuestros equipos convenientemente actualizados con las últimas actualizaciones de software. Además, medidas como tener un buen antivirus y software antimalware son muy recomendables.

Como podéis ver, tenemos diferentes estrategias para intentar colarnos un malware a través de un ataque de Phishing.

Se sabe que el Phishing es uno de los ataques más populares, principalmente por su eficacia y la facilidad con la que las víctimas caen. Una de las situaciones que se dan con más frecuencia, es cuando las personas caen en ataques de Phishing para que el atacante tenga acceso a cuentas bancarias. Puede pasar que alguien te llame o te envíe un mail a nombre de tu banco, informándote que debes acceder a la banca online de manera urgente para poder actualizar tus datos, o caso contrario, perderías tus fondos disponibles. Recuerda, cualquier tipo de mensaje que incite a una acción urgente o que se haga lo antes posible, ya es un punto a tener muy en cuenta para dudar. Además, proporcionar información sensible vía telefónica a una persona que no conoces no es seguro, peor aún si es que te encuentras con personas que están muy próximas a ti y que podrían escucharte.

Por otro lado, estos tipos de ataques también se llevan a cabo mediante anuncios maliciosos que se despliegan en base a los intereses, preferencias y gustos de las víctimas. He ahí que queda en evidencia que la ingeniería social tiene un fuerte enfoque en el estudio de las personas y su comportamiento online sobre todas las cosas.

Lo principal ya es un secreto a voces: una práctica adecuada y eficaz de la conciencia de seguridad. Nunca ninguna medida de seguridad de la más alta tecnología va a ser eficaz, si es que la persona no cuenta con los conocimientos necesarios, y, sobre todo, conciencia acerca de la seguridad de los datos que maneja y el entorno en donde se encuentra. Nunca se debe proporcionar información sensible que te pertenezca vía telefónica, correo electrónico e incluso personalmente, si es que no es estrictamente necesario. Tampoco dejes acceder a personas ajenas o extrañas a la oficina donde trabajas sin la autorización correspondiente, sin importar la urgencia en que la persona dice estar. Ya lo sabemos, es mejor prevenir que curar.

Ejemplos reales de mensajes de Phishing en redes sociales

Facebook es una de las redes sociales más populares, y también uno de los objetivos prioritarios de los piratas informáticos. Cada vez tenemos mejores métodos de protección para proteger nuestras cuentas, pero también los atacantes siguen trabajando para romper esas barreras de defensa. Una de las estrategias Phishing más utilizadas por los ciberdelincuentes con el objetivo de robar credenciales es la ingeniería social.

En este sentido, está cobrando una gran importancia el Phishing dirigido. En el mensaje que reciben las víctimas muestran información privada suya como:

- Nombre y apellidos.

- El sitio donde estudian o trabajan.

Estos datos para que hagan más creíble ese mensaje, como habréis deducido vosotros mismos, los obtienen de Facebook. Otro aspecto que debemos estar atentos también es a los anuncios maliciosos. Facebook cuenta con medidas de seguridad para evitar este tipo de actuaciones, aunque ocasionalmente se logran introducir algunas. Gracias a estos anuncios falsos, pueden permitir la descarga de malware o redirigir a sitios controlados por los atacantes, pueden permitir la descarga de malware o redirigirnos a páginas web controladas por los ciberdelincuentes.

Sin duda, otra de las estrategias Phishing más utilizadas en Facebook son los enlaces que recibimos a través de Facebook Messenger. Aquí hay que estar muy atento y actuar con cautela, midiendo muy bien nuestros pasos. En este sentido, aunque los ataques de Phishing son uno de los que más se utiliza hay más. Por ejemplo, podría tratarse de links que nos dirijan a webs maliciosas con software diseñado para infectar nuestros equipos, o también ser engaños y publicidad falsa.

Además, tendríamos que hablar del peligro de los bots o perfiles falsos. Gracias a ellos los atacantes podrían introducir comentarios en nuestros perfiles o en los grupos que estemos. Allí pueden utilizar enlaces maliciosos de Phishing o de otro tipo, utilizarlos para recopilar información o atacarnos de alguna manera.

Instagram se ha convertido en una de las principales redes sociales para muchos influencers. De hecho, algunos de ellos pueden vivir holgadamente realizando sus stories y publicaciones en esta popular red social.

Tanto profesionales como gente que está empezando, puede ser víctima de las estrategias Phishing de los ciberdelincuentes. Uno de los recursos más utilizados es aquel en que recibimos una notificación que nuestra cuenta ha violado los derechos de autor. En el mensaje que recibimos, además, aparece el logo y la cabecera de Instagram y, además, el remitente tiene una dirección de envió muy similar a la original.

Otra cuestión a resaltar es que el atacante ofrece un breve plazo para solucionar el problema. Generalmente dejan 24 horas, aunque en algunos casos se han visto que daban un periodo de 48 horas. En los casos que se juega con la estrategia de la rapidez hay que desconfiar. Esto se utiliza mucho en los ataques, tanto de cuentas de Instagram, Microsoft e incluso con los bancos.

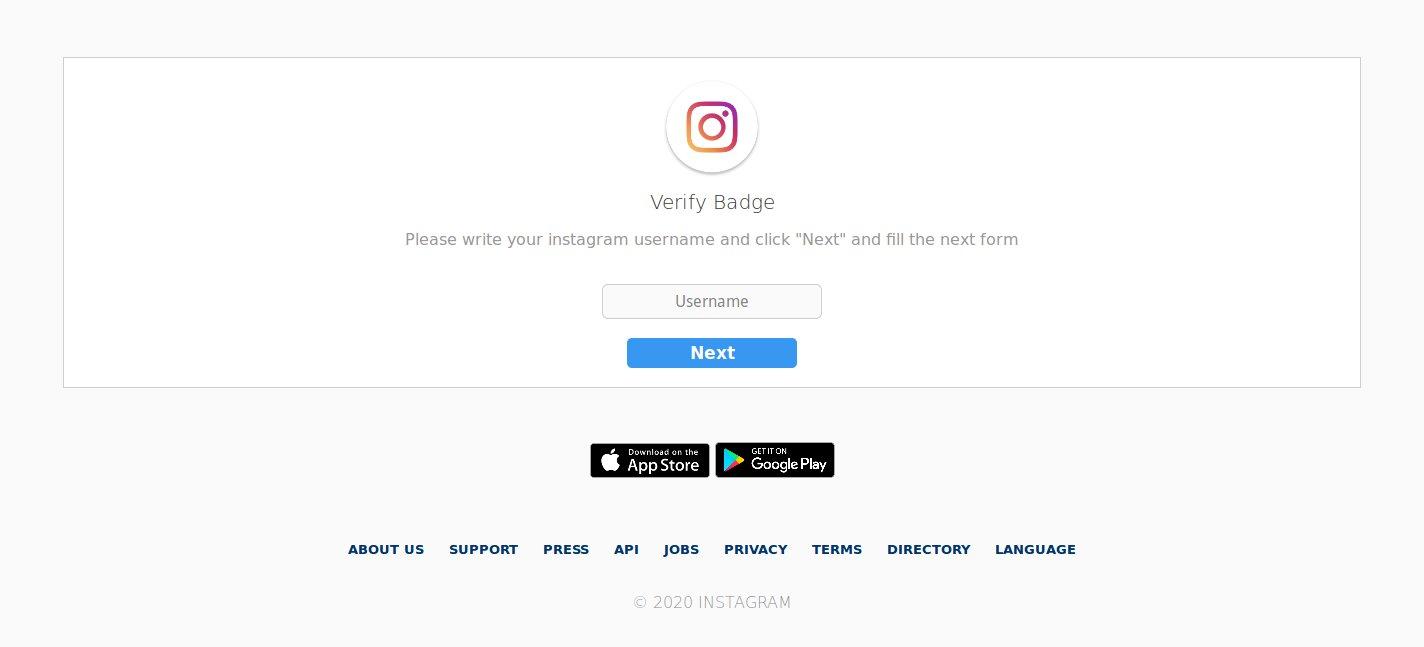

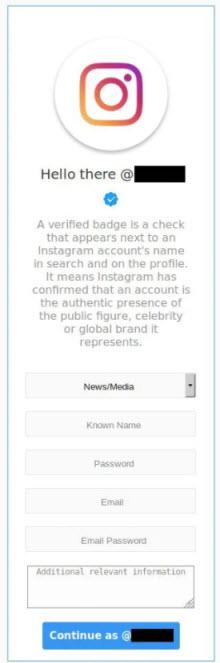

Si hacemos clic en un enlace del mensaje, llegaremos a una web muy convincente que como ya comenté antes, no le falta detalle ya que se incluye logo y el resto de elementos de la web oficial. En caso de seguir adelante y seguir todos los pasos, nuestros datos de la cuenta acabarán en manos del atacante. Ahora vamos a ver un ejemplo práctico de un ataque de Phishing en Instagram. La forma de actuación es similar en el resto de plataformas porque utilizan el mismo método.

Una de las estrategias Phishing que utilizaron fue mandar un mensaje a usuarios de Instagram en el que les ofrecían una banda o un distintivo especial para nuestra cuenta, que evidentemente no existe. Lo primero que vemos, es un mensaje como este para poder conseguir el distintivo / insignia prometida. A continuación, lo que tendríamos que hacer es pulsar en Next.

Luego, en ese formulario se nos pide que ingresemos nuestro usuario y contraseña de Instagram.

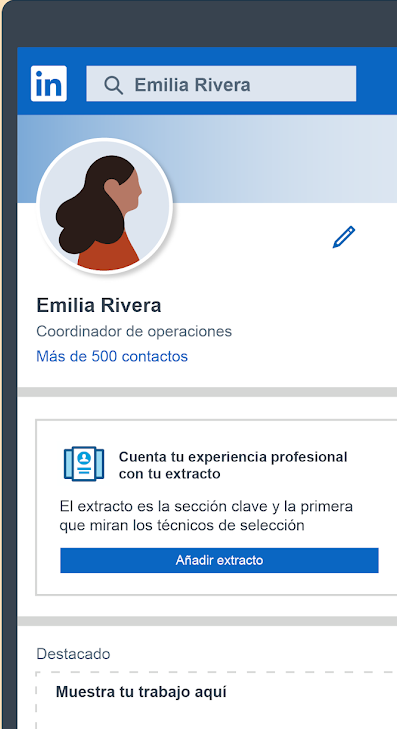

Si lo hacemos, nuestra cuenta lamentablemente habrá caído en malas manos. La plataforma LinkedIn que mucha gente utiliza para buscar empleo, mejorar su trabajo actual o buscar el perfil de un candidato para un puesto, es una de las que más ha sufrido ataques de Phishing.

En este caso, recibimos un mensaje en el que se nos insta a pulsar sobre un enlace, porque en caso contrario, nuestra cuenta de LinkedIn será desactivada. Como suele ser habitual, si lo analizamos en profundidad, encontraríamos que la dirección del remitente no corresponde con el dominio. También descubriremos la falta de personalización del mensaje y errores gramaticales junto con el enlace a un sitio falso. Por último, si completas todos los pasos para tranquilizar a la víctima, suele redirigirla a la web oficial de LinkedIn.

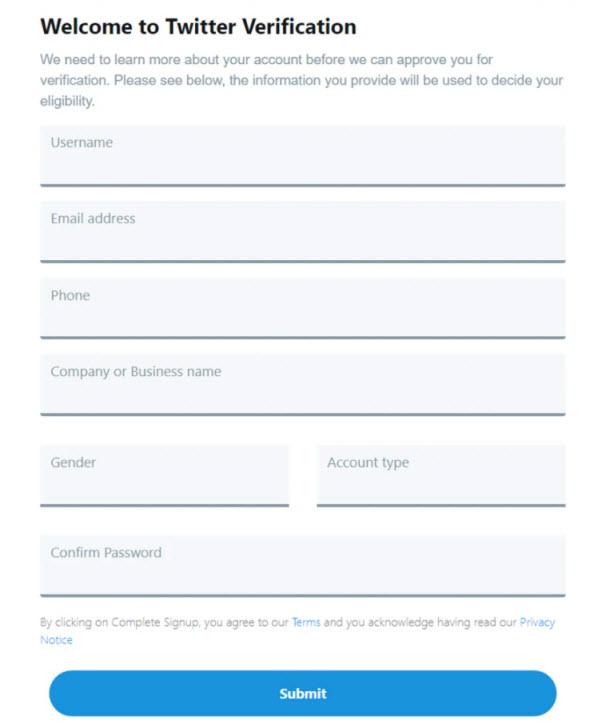

En Twitter, la red social en que se habla de las tendencias más actuales tampoco se libra del Phishing. En ese sentido, también debemos estar muy atentos a los mensajes y enlaces sobre los que pulsamos. Aquí tenemos un ejemplo de Phishing de Twitter en el que buscan obtener los datos habituales: usuario y contraseña.

Cómo podéis apreciar, en todas estas plataformas utilizan estrategias Phishing similares para robar nuestras cuentas.

Colar malware

Tanto las redes sociales como los programas de mensajería son muy utilizados por parte de usuarios particulares y también por empresas. Hablamos por ejemplo de plataformas como Facebook, Twitter o Instagram, así como WhatsApp o Telegram, por nombrar algunos ejemplos. Ahora bien, el hecho de que sean servicios tan utilizados también hace que los piratas informáticos pongan aquí sus miras. Utilizan este tipo de herramientas para intentar colar malware en los usuarios despistados o que no cuenten con conocimientos suficientes en cuanto a seguridad informática.

Siempre debemos estar alerta y no cometer errores al utilizar este tipo de servicios y exponer así nuestra seguridad y privacidad. Como veremos, un atacante puede utilizar diferentes tipos de estrategias para lograr su objetivo. Hay que tener en cuenta que algunos tipos de ataques pueden estar presentes tanto en redes sociales como en aplicaciones de mensajería.

En primer lugar, vamos a explicar cómo pueden utilizar las redes sociales para colar malware a los usuarios. Hablamos de servicios tan populares y utilizados como pueden ser Facebook, Instagram o Twitter.

- Bots o perfiles falsos: Sin duda uno de los problemas de las redes sociales son los bots o perfiles falsos. Los ciberdelincuentes los utilizan para poder enviar mensajes a los usuarios reales. En ocasiones simplemente buscan enviar Spam, pero a veces van más allá de simple publicidad molesta y podrían usarlos para enviar enlaces a sitios que contienen malware. El problema de los bots principalmente está presente en redes sociales como Facebook. Abundan en aquellas en las que tenemos que aceptar a los contactos.

- Fake News: Algo similar puede ocurrir con las Fake News. De primeras podemos decir que son artículos falsos, noticias que más bien buscan desinformar o el clic fácil. Están muy presentes en las redes sociales y las podemos encontrar especialmente en algunas como Facebook o Twitter. El objetivo de los piratas informáticos para colar malware es que hagamos clic en esa supuesta noticia interesante. Una vez hemos entrado en el sitio web es ahí cuando puede infectarse nuestro sistema.

Aplicaciones falsas

Sin duda los programas falsos son otro peligro de las redes sociales. Podemos toparnos con una aplicación que en realidad es una estafa, que ha sido creada únicamente para robar nuestros datos o afectar a nuestros dispositivos. Esto lo utilizan los piratas informáticos con redes sociales por el hecho de que son plataformas muy usadas. Por ejemplo, pueden modificar un programa y robar la contraseña o datos personales. Podrían colar ese archivo en una página y llevar a la víctima hasta ese sitio para que lo descarguen, como si estuvieran bajando realmente un programa legítimo.

Las redes sociales cuentan con muchos complementos. Son mejoras que nos permiten llevar a cabo ciertas tareas de una mejor forma. Están muy presentes como software de terceros. El problema es que en ocasiones podemos toparnos con complementos que son inseguros, que podrían dañar nuestra privacidad.

Suplantación de identidad o clones

Los clones de redes sociales básicamente son una copia de un perfil legítimo. Significa que alguien ha copiado nuestra cuenta de Facebook, Instagram o la plataforma que sea y ha creado otra simulando ser nosotros mismos. Lo que buscan es hacer creer que detrás de esa cuenta creada está el usuario real, cuando en realidad no es así. Una persona puede crear un perfil simulando ser legítimo y agregar los mismos usuarios que la cuenta verdadera. También puede coger fotografías subidas a ese perfil primario y subirlas igual al secundario. Aquí podemos incluir incluso la foto principal de perfil. No es algo complejo, ya que bastaría con hacer una captura de pantalla de esas imágenes.

En poco tiempo un intruso tendría una cuenta creada con nuestro nombre, nuestra foto de perfil, así como otras imágenes que hubiéramos subido. Incluso puede crear publicaciones simulando las que ya tuviéramos creadas previamente. Esto, en caso de que agreguen a nuestros contactos, puede no ser demasiado raro para ellos. Es decir, pongamos que agrega a nuestros amigos con el mismo nombre, foto de perfil, etc. Esos contactos podrían pensar que simplemente hemos decidido crear otra cuenta por algún motivo, pero que realmente es un usuario legítimo.

El problema es que, lógicamente, detrás de ese perfil no estamos nosotros, sino que está un posible intruso que tiene como objetivo suplantar nuestra identidad. Esto le permitiría contactar con otros usuarios en nuestro nombre, acceder a información de otros perfiles, etc. Como vemos, los clones de redes sociales pueden ser un problema importante para nuestra privacidad. Es algo que podría aparecer en la red.

Podrían suplantar nuestra identidad para llevar a cabo ataques cibernéticos. Si recibimos un e-mail, por ejemplo, de un amigo habrá más probabilidad que lo abramos que si lo recibimos de alguien que no conocemos y realmente no sabemos qué puede haber detrás. Esto es algo que los ciberdelincuentes saben y utilizan mucho. Pueden robar nuestra información para poder enviar un e-mail o cualquier mensaje por redes sociales en nuestro nombre y a algún contacto nuestro. De esta forma podrían enviar un link que en realidad es un ataque Phishing, por ejemplo, con el objetivo de que caigan en la trampa. Básicamente lo que hacen en este caso es utilizar nuestro nombre y datos personales para poder llevar a cabo sus ataques. Es ganar la confianza de la víctima a través de otros usuarios.

Ya sabemos que la información en Internet tiene un gran valor hoy en día. Algo que podrían hacer perfectamente es vender todos los datos que puedan recopilar en nuestras redes sociales. Hay muchas empresas de marketing que buscan la manera de obtener información de muchos usuarios para meterlos en campañas o poder lucrarse de alguna manera. Esta es, en definitiva, una de las cuestiones a tener en cuenta.

Algo importante para evitar esto es hacer privadas nuestras cuentas. De esta forma evitaremos que cualquiera pueda acceder a nuestras imágenes, ver los contactos agregados o la información de nuestro perfil. Así dificultaremos la tarea a los intrusos. También debemos intentar verificar de alguna forma nuestra cuenta. Por ejemplo, vincularla a nuestro móvil o dirección de correo electrónico. Igualmente, en caso de que detectemos una copia de nuestro perfil, debemos denunciarlo lo antes posible a la red social. Así evitaremos que pueda agregar a otros usuarios en nuestro nombre. Por otra parte, como medidas de seguridad adicional, debemos siempre crear contraseñas que sean fuertes y complejas. También es importante activar la autenticación en dos pasos para proteger nuestras cuentas de posibles accesos indebidos y que pongan en riesgo nuestra seguridad y privacidad.

Qué es el Pretexting

Podemos decir que el Pretexting es una forma de ingeniería social que utilizan los piratas informáticos para el robo de información personal. Lo que busca el atacante es que la víctima ceda información confidencial y valiosa o que acceda a un determinado servicio o sistema. El atacante utiliza para ello un pretexto, una historia, para engañar al usuario. Se ponen en contacto con la hipotética víctima y se hacen pasar por alguien con autoridad para poder recopilar información y datos confidenciales y que serían de importancia. El objetivo, al menos lo que indican, es ayudar y evitar que haya algún problema.

Los piratas informáticos pueden utilizar el Pretexting para atacar a usuarios particulares y también empresas. Suele ser común solicitar información para acceder a cuentas bancarias y datos privados. Por ejemplo, podrían hacerse pasar por un banco pidiendo información al cliente para poder comprobar su identidad o resolver alguna incidencia. La persona que recibe la llamada o correo puede creer que realmente es algo serio, algo que debe tener su atención. Se creen el pretexto que utilizan y les indican ciertos datos sensibles que el atacante solicita. Por ejemplo, información fiscal, datos de la cuenta, dirección… Todo esto podría ser utilizado en su contra, para acceder a las cuentas o llevar a cabo cualquier otro ataque.

¿Qué necesita el atacante para llevar a cabo esta amenaza denominada Pretexting? Básicamente la clave está en disponer del número de teléfono o correo electrónico de la víctima, así como información relacionada con algún servicio que utiliza. Pongamos como ejemplo una llamada a un cliente de una entidad bancaria. El atacante llama por teléfono y le habla por su nombre indicando que sospechan que ha habido un pago fraudulento, un intento de robo o algún acceso incorrecto a la cuenta. Le piden a la víctima que ofrezca ciertos datos para que esa persona que llame, supuestamente con autoridad, pueda confirmar que todo está correcto.

Lo que se encuentra la víctima es con una persona que actuaría como un representante del servicio al cliente de esa entidad bancaria, por ejemplo, pero que en realidad está jugando un papel. No está haciendo más que suplantar la identidad, haciendo uso de un pretexto o historia.

Hay que tener en cuenta que un ataque de Pretexting no suele ser algo directo de primeras. Es decir, la persona que llama no pediría directamente los datos a la víctima. No es lo habitual. Lo que hace es ganarse poco a poco la confianza. Empezar con preguntas para confirmar su nombre, indicar el problema supuesto que ha habido, etc. Posteriormente va pidiendo información y datos hasta llegar a los puntos más sensibles, que podrían ser la clave de acceso, por ejemplo. Es así como puede ganarse la confianza de la víctima desprevenida y recopilar toda la información sensible que necesita. También podría incluso indicar al usuario que descargue un programa para solucionar un problema o acceder a algún tipo de servicio online.

Ahora bien, una vez hemos comprendido en qué consiste un ataque de Pretexting, podemos preguntarnos cómo obtiene el atacante los datos básicos que va a necesitar. Por ejemplo, necesitaría saber nuestro número de teléfono, correo electrónico y nombre personal. Esta parte es sencilla y puede obtenerlo de diversas formas. Partiendo de lo más básico a través de Internet, podría saber cuál es nuestro correo electrónico o incluso número de teléfono si hemos cometido algún error en redes sociales o hecho público esa información en alguna plataforma online.

Incluso podría robar cartas de un buzón donde aparecen datos personales como nuestro nombre, algún servicio que tenemos contratado y similar. Es así la manera que tienen de saber también si somos suscriptores de algo en concreto que pueden utilizar como pretexto para esa llamada. En definitiva, el Pretexting es una importante amenaza que hay en la red. Similar al Phishing, tiene también el objetivo de acceder a nuestras cuentas y recopilar todo tipo de información. Es esencial que mantengamos siempre el sentido común y no cometamos errores.

Ataques mediante la accesibilidad en Android

Una de las prestaciones populares de la accesibilidad en Android es que el propio sistema se encargue de leer cualquier texto al usuario que tenga problemas de la vista. Y no sólo eso, también es posible que se realice varias acciones en vez de que la propia persona lo haga. Ya que, no debemos considerar solamente a las personas con problema de vista, si no también, aquellas que tengan problemas con la movilidad, el habla y más.

El hecho de que los desarrolladores tengan más control acerca de las acciones a realizar en los dispositivos, implica un sin número de amenazas y riesgos. Un ejemplo que podemos citar es que todo el texto que se lea al usuario sea recolectado y, mediante configuraciones varias, se envíen esos datos a cualquier persona. Como ser el caso de un cibercriminal o el propio desarrollador que podría tener intenciones de vulnerar la accesibilidad.

- Cloak and Dagger: este es un tipo de ataque que tiene como protagonista al malware y un servicio malicioso que permita que todo texto que se localice en el móvil del usuario, se pueda leer mediante la Accesibilidad. Lo más complicado y desafiante del ataque es que, a simple vista, no se percibe como una amenaza o bien, una vulnerabilidad en sí. Esto es así porque se vale de servicios de Android que en realidad son legítimos. ¿La consecuencia de esto? Que no sea posible su detección como actividad sospechosa o maliciosa mediante los antivirus y sistemas de detección. Algo peor aún que puede suceder es que se suban aplicaciones infectadas con malware u otros tipos de virus al Play Store. Estos, sin haber pasado por las revisiones de seguridad que provienen de Play Store.

- Anubis: este es un troyano de tipo bancario que logra operar mediante el robo de credenciales bancarias. Las mismas son configuradas para que sean enviadas al desarrollador. Es uno de los métodos más populares de ataque por parte de los cibercriminales, ya que con cierta facilidad pueden apropiarse de las cuentas bancarias de los usuarios que precisan de la Accesibilidad para utilizar sus móviles. Lo que diferencia a Anubis de los troyanos bancarios tradicionales es que no necesita desplegar una página o aplicación de banco falsa para apropiarse de los datos. Lo que hace es leer lo que se ingresa por teclado y obtener con facilidad cualquier tipo de dato.

- Ginp: es un troyano para Android que se ha «inspirado» en Anubis para su creación. La palabra inspirado va entre comillas porque en realidad ha robado cierta parte de código a Anubis para poder adoptar determinadas funciones. Ginp se hace pasar por un servicio que depende de Flash Player y solicita tu permiso que lo actives. Lo que sucederá es que, una vez que le des el supuesto permiso, obtendrá permisos de administrador. En consecuencia, podrá apropiarse de aplicaciones por defecto como el Teléfono (para hacer llamadas) y la aplicación de SMS. Resumiendo, va a poder hacer lo que quiera con el móvil ya que tiene mucho control. Un añadido que lo hace aún más peligroso es que, gracias a esas porciones de código que tomó de parte de Anubis, puede apropiarse de los datos bancarios de los usuarios.

Una medida de seguridad esencial es prestar atención a la hora de instalar aplicaciones en tu móvil. Especialmente, en cuanto a permisos se refiere. Si estamos ante una situación en que la configuración e instalación de aplicaciones para un móvil va ser usado con Accesibilidad, prestemos aún más atención. Si una aplicación que puede no resultar tan conocida, y que pida permisos delicados como acceso a Contactos o SMS, es mejor no hacerlo. O bien, cualquier aplicación que tenga determinado uso y que pida permisos que no sean necesarios, es mejor evitar la instalación. Otro aspecto importante que puedes considerar es que, en la medida de lo posible, utiliza la Play Store como medio oficial para descargar aplicaciones. Y estas, a su vez, que tengan el icono verde de revisión exitosa por parte de Play Protect.

Tipos de ataques en apps de mensajería instantánea

También podemos sufrir intentos para colarnos malware a través de aplicaciones como WhatsApp. Hay que tener cuidado con cualquier conversación privada o grupo en el que estemos.

- Archivos adjuntos: A través de aplicaciones de mensajería instantánea como WhatsApp podemos recibir archivos adjuntos. Por ejemplo, documentos de texto. Esos archivos pueden contener malware que, al descargarlos, infecta nuestros sistemas.

- Cupones falsos: También es muy común recibir por WhatsApp cupones de ofertas o descuentos para adquirir un producto. En ocasiones se trata de cebos que más allá de llevarnos a una página de publicidad engañosa podrían también infectar nuestro dispositivo y colar malware.

- Links maliciosos: Sin duda otro método muy frecuente son los enlaces maliciosos. Podemos hacer clic en un link que nos llega a través de un grupo, por ejemplo, y en realidad se trata de una página configurada de forma maliciosa para robar información personal o descargar software malicioso.

- Conversaciones con usuarios falsos para recopilar datos: Similar a los bots que mencionamos en las redes sociales, también nos podemos topar con conversaciones donde hay usuarios falsos que únicamente buscan recopilar datos personales y poder colar malware. Siempre que nos encontramos con este problema hay que evitar ofrecer datos o aceptar archivos que nos envíen.

Como podéis ver, las aplicaciones de mensajería instantánea también son el objetivo de los ciberdelincuentes, por tanto, debemos prestar mucha atención para no caer en sus manos.

Cómo mantener la seguridad

¿Qué podemos hacer para mantener la seguridad en redes sociales? Vamos a dar una serie de consejos esenciales con los que podrás evitar el robo de cuentas, la entrada de malware y, en definitiva, problemas que puedan afectar a la seguridad cuando utilizas Facebook, Twitter o cualquier otra plataforma.

Evitar errores

El primer consejo es posiblemente el más importante: mantener el sentido común y no cometer errores. La mayoría de ataques van a necesitar que hagamos clic en algún enlace, que instalemos algo, que hablemos con un contacto extraño que en realidad es un bot, etc. Van a necesitar que hagamos algo que esperan.

Por tanto, si no cometemos errores de este tipo vamos a tener mucho ganado en cuanto a seguridad. Podremos evitar caer en la trampa de los ciberdelincuentes y no tener problemas de este tipo.

Usar buenas contraseñas

También debes utilizar una buena clave de acceso. Es la principal barrera de seguridad que va a mantener alejados a los atacantes. Utiliza siempre contraseñas que sean únicas, seguras y que además estén actualizadas periódicamente para reducir al máximo el riesgo de que un atacante pueda acceder a la cuenta.

Para ello puedes ayudarte de un gestor de contraseñas. Este tipo de aplicaciones permite generar claves totalmente seguras, que sigan una serie de reglas para hacer que sean totalmente fiables y hacer muy difícil el hecho de ser averiguadas.

Mantener los equipos seguros

También va a ser importante tener los dispositivos protegidos al máximo. Aquí hay que hacer mención a la importancia de contar con un buen antivirus, firewall o incluso extensiones para el navegador. Todo esto va a ayudar a mantener alejados a los piratas informáticos y evitar el acceso indeseado a nuestras cuentas.

Uno de los métodos más habituales para robar contraseñas es lo que se conoce como keylogger. Los ciberdelincuentes utilizan este tipo de malware para recopilar las credenciales y claves de acceso de la víctima y de esta forma poder acceder a las cuentas y dañar la privacidad y acceder a todo el contenido.

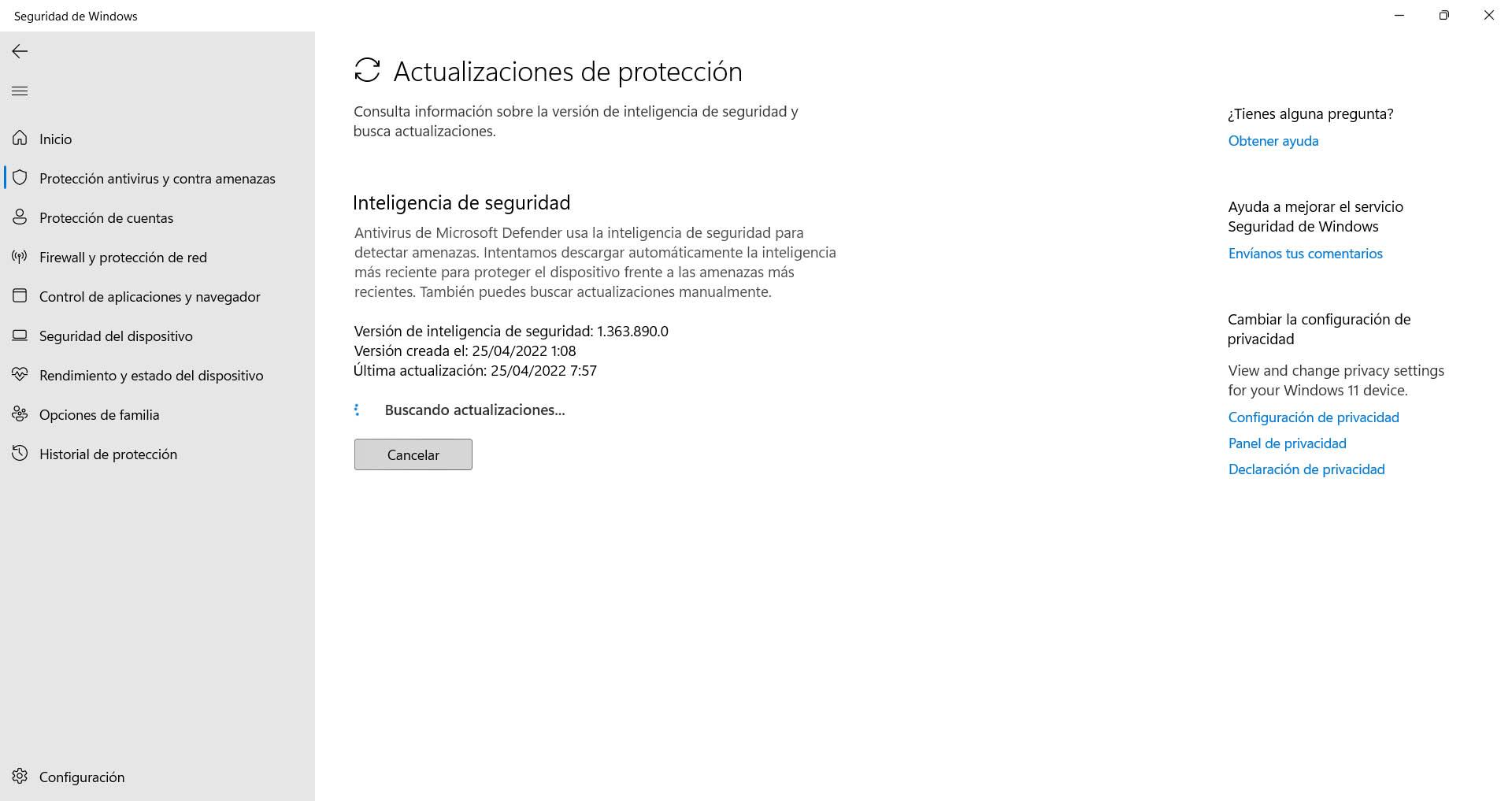

Mantener todo actualizado

Otra cuestión esencial es tener todo correctamente actualizado. En muchas ocasiones pueden surgir vulnerabilidades que son aprovechadas por los piratas informáticos. Pueden usar esos fallos para lanzar ataques y llegar a controlar una red social o incluso todo el sistema. Es básico tener todos los parches y actualizaciones instalados.

En el caso de Windows, para actualizarlo tienes que ir a Inicio, entras en Configuración y vas a Windows Update. Allí te mostrará posibles nuevas versiones pendientes de actualizar y las podrás agregar.

Aplicaciones oficiales

Este punto es importante y conviene no pasarlo por alto. Es cierto que a veces puedes encontrarte con programas de terceros, que pueden tener ciertas ventajas añadidas. Sin embargo, no sabes si realmente puede ser una estafa o puede tener algún tipo de fallo que comprometa la seguridad. Nuestro consejo es instalar únicamente programas oficiales. Para ello puedes ir a la página web oficial de la red social y allí descargar la aplicación. También puedes usar tiendas de aplicaciones fiables, como puede ser Google Play.

Uno de los problemas de privacidad más presentes en las redes sociales es el hecho de autorizar el acceso a ciertas aplicaciones. Algunas plataformas permiten conectar otros programas que pueden servir en nuestro día a día y ofrecernos herramientas muy útiles. Sin embargo, en muchos casos vamos a tener que autorizar el acceso a ciertas aplicaciones.

Esto es un problema importante, ya que estamos dando permisos a que recopilen información personal y puedan utilizarla en nuestra contra. Hay que tener cuidado siempre de qué aplicaciones estamos utilizando y a qué servicios le damos acceso.

Cuidar los inicios de sesión

Este es un punto muy importante, pues dependiendo de donde estemos iniciando sesión, podemos estar expuestos a más o menos peligros. Esto es sobre todo en lo referente a redes públicas, como puede ser la de aeropuertos o estaciones. En estas no sabemos quién puede estar conectado, y como consecuencia no sabemos si alguien de los usuarios es en realidad un ciberdelincuente el cual está tratando de robar los datos de acceso a los demás usuarios.

Para estos casos, es una buena práctica dar uso de una conexión VPN. Así cerraremos los datos de nuestra conexión, y a la vez evitamos que los intrusos puedan acceder y ver lo que circula por la red.

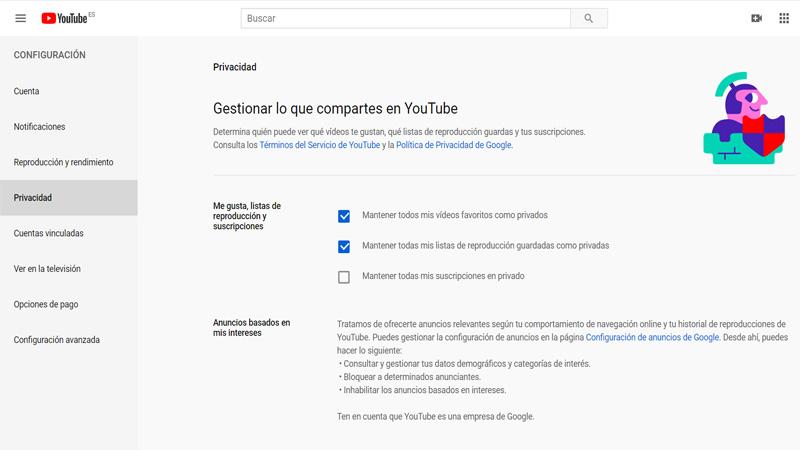

Qué hacer para mejorar la privacidad

Pero no solo la seguridad está en peligro al utilizar las redes sociales. La privacidad también es un factor fundamental y conviene tener en cuenta ciertas recomendaciones para no tener problemas. El objetivo es evitar que nuestros datos personales se filtren y un atacante pueda tener acceso a información clave.

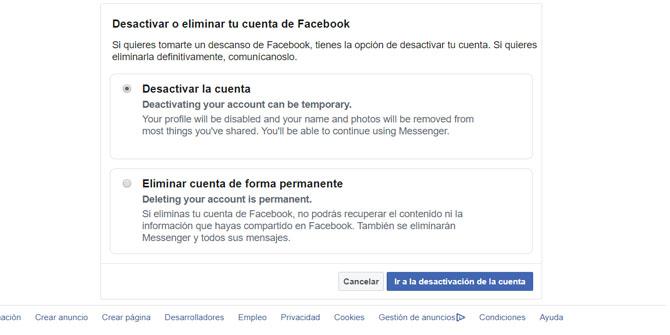

Hacer privados los perfiles

El primer consejo es tener en cuenta la posibilidad de hacer que los perfiles de redes sociales sean privados. La mayoría de redes sociales permiten esta función. Es muy sencillo de configurar, ya que solo tendrás que ir a la configuración de la cuenta, entrar en el apartado de seguridad o privacidad y allí marcar la opción de hacer privado el perfil.

Esto significa que nadie más allá de nuestros contactos va a poder ver los datos de nuestra cuenta. Por ejemplo, no tendrán acceso a los amigos que tenemos agregados, ni las fotos donde aparecemos, ni las publicaciones que ponemos en nuestro muro. Todo va a estar restringido a los usuarios que realmente hemos aceptado.

No exponer muchos datos o información

Tampoco debes exponer más datos de los necesarios. Por ejemplo, no hacer público tu número de teléfono en redes sociales, ni la dirección de correo o dirección física de tu vivienda. Esa información puede ser vista por cualquiera y eso incluye también piratas informáticos que puedan usar esos datos en tu contra.

Por tanto, evita poner más información personal de la necesaria. Limítate a lo mínimo posible y de esta forma tu privacidad estará mucho más protegida en Internet y no tendrás problemas que te afecten.

Cuidado con los contactos agregados

Esto último que mencionamos nos lleva al siguiente consejo: es mejor no agregar a cualquier contacto que nos envía una solicitud de amistad. Limítate a aquellos que realmente conoces, como pueden ser amigos, familiares o gente que realmente sabes quiénes son y no tienes duda de si realmente es una persona o un bot.

¿Qué ocurre si agregamos a un bot? Lo que puede hacer es espiarnos, recopilar datos personales, ver quiénes son nuestros contactos, fotos que subimos, etc. Tal vez no haga nada más allá de enviarnos publicidad orientada, pero podría llegar a lanzar un ataque Phishing personalizado o incluso suplantar nuestra identidad.

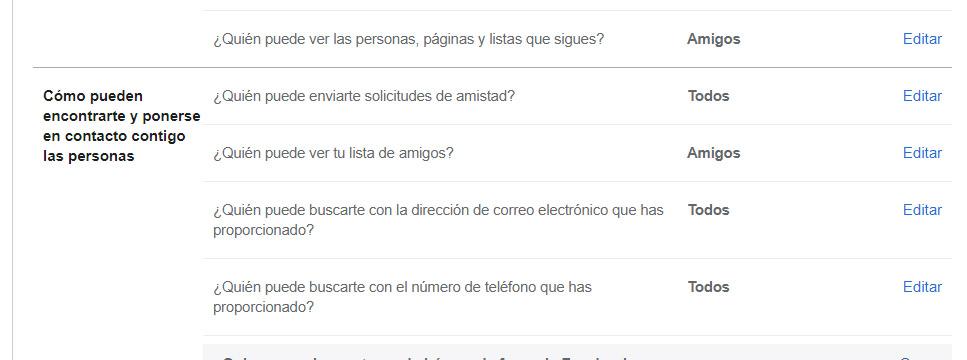

Configuración de la plataforma

Otro punto a tener en cuenta es que puedes configurar la red social para mejorar la privacidad. En muchas ocasiones podrás configurar parámetros como quién puede ver las fotografías, quién puede escribir o no en tu biografía, permitir o no que aparezca la ubicación en las imágenes que subes, etc.

Todo esto va a permitir aumentar la privacidad en redes sociales. Por tanto, te aconsejamos dedicar un tiempo a mirar esa configuración. Es algo que vas a encontrar en redes sociales como Facebook o Instagram.

Otros consejos

A la hora de utilizar las redes sociales, con acciones que a simple vista son insignificantes, podemos estar expuestos a gran cantidad de problemas. Por lo cual siempre debemos tener cuidado, y entre ellas, especialmente a algunas cosas que son muy simples, pero que entrañan un gran poder de problemas.

- No aceptar invitaciones de desconocidos.

- No acceder a enlaces que recibimos sin estar seguros que son fiables.

- Establecer parámetros de privacidad como puede ser que nadie que no sea un conocido pueda ver la información de nuestro perfil.

Usar aplicaciones oficiales

Algo esencial es utilizar siempre programas y plataformas que sean oficiales. Es cierto que en ocasiones podemos hacer uso de algunas herramientas de terceros que ofrecen ciertas funciones adicionales, pero no sabemos si realmente es algo fiable o si podría afectar a nuestra seguridad de alguna manera.

Por tanto, siempre que vayamos a instalar la aplicación de Facebook, Twitter o de cualquier red social, así como cuando vayamos a iniciar sesión en la versión web, debemos hacerlo de forma segura en los sitios oficiales. Solo así lograremos la máxima garantía de evitar problemas de seguridad.

Otro de los trucos que podemos seguir, es mirar que las páginas empiecen por https, lo cual indica que implementan un certificado de seguridad SSL. Por la contra, si solo vemos http, sin la letra s, puede que el sitio no sea seguro, y no será el oficial.

Configurar parámetros de privacidad

Cuando nos damos de alta en las redes sociales, siempre podemos configurar ciertos parámetros con respecto a la privacidad. Y es una tarea muy recomendable el revisar esto, pues solo nos llevará unos minutos establecer ciertos parámetros. Si hablamos de contenido multimedia, como pueden ser fotos o vídeos, podemos configurar quién podrá ver ese contenido, como, por ejemplo, dejar que solo lo puedan ver los amigos agregados, o directamente que sea abierto a todo el mundo, por ejemplo.

También podemos configurar esto a niveles de interacción, de forma que podemos bloquear que se nos envíen peticiones, mensajes o que nos etiqueten en ciertas publicaciones. Actualmente, muchos dispositivos como los móviles, ya incorporan opciones de configuración que bloquean cierta información a las aplicaciones, no solo redes sociales, sino de todo tipo. Por lo cual, si en la propia plataforma está habilitado disponer de estos datos, pero están bloqueados en el dispositivo, esta no podrá verlos.

Control Parental

El buen uso de las redes sociales, también va ligado a una buena educación. Por lo cual el uso del control parental nos puede ayudar en este aspecto. Siempre es bueno ayudar a nuestros hijos a manejar la red social, y que se entiendan los peligros que estas pueden conllevar.

Entre ellos, puede estar que no solo sea uno el afectado por alguna acción, si no que puede extenderse a otras personas cercanas. Ante todo esto, las redes sociales tienen políticas de edad para sus usuarios, que si bien muchas veces no se cumplen, es bueno tenerlas en cuenta.

Sentido común

Sin duda puede que sea lo más importante de todo. Es esencial no cometer errores que puedan afectarnos. Hablamos, por ejemplo, de no hacer clic en enlaces que nos llegan por correo electrónico o incluso por la propia red social y que realmente es una estafa. Es así como los piratas informáticos pueden lanzar ataques Phishing.

Tampoco debemos descargar archivos que puedan ser peligrosos o dar más información de la cuenta para que puedan averiguar datos con los que llevar a cabo determinados ataques. Por tanto, mantener el sentido común será fundamental en todo momento.

También es recomendable no dejar las contraseñas guardadas en los equipos, bien sea escritas o con la función de recordar las credenciales. Si estamos seguros que el equipo solo se usará por nosotros, es buena opción, pero si va a ser usado por más usuarios, no es recomendable dejar habilitada la opción de recordar.

Todo lo que no debemos hacer público en redes sociales

Las redes sociales son plataformas muy utilizadas. Cuentan con funciones muy diversas, como es el poder subir fotos o vídeos, estar en contacto con amigos o familiares, así como compartir nuestra opinión. Sin embargo, hay que tener en cuenta que también exponemos mucha información si no tomamos las medidas adecuadas.

A través de las redes sociales podrían obtener datos de los usuarios como es el nombre y apellidos, correo electrónico, datos de nuestra residencia, gustos… ¿Queremos que todo eso esté disponible para cualquiera? Por ello hay que tomar medidas en ocasiones. Vamos a explicar qué tipo de información nunca debemos compartir en las redes sociales si queremos realmente preservar la privacidad y no tener problemas.

Localización

No creemos que solamente cuentes con una sola aplicación que use los datos que se obtienen mediante tu información de localización mediante GPS o AGPS. Sino más bien, con varias, como por ejemplo Google Maps, Facebook, Instagram, Tik Tok y muchas otras apps que requieren servicios de localización. Especialmente, las grandes corporaciones encuentran muy valioso el hecho de poder acceder a la información respecto a dónde te encuentras actualmente, cuáles son los lugares que visitas con frecuencia, a qué hora sales de tu casa, a qué hora sales del trabajo o la universidad y más. Todo eso contribuye que nuestra experiencia de uso sea mil veces más personalizada de lo normal, y de hecho, lo disfrutamos. ¡No lo podemos negar!

Lo que tenemos que tener presente es que estamos cada vez más expuestos y eso es un alarmante riesgo. No sólo en línea sino en la vida real. Si no tenemos control completo de nuestros dispositivos, que de alguna u otra forma precisan de GPS o AGPS para funcionar, tu seguridad y privacidad están en peligro. Que algún cibercriminal consiga seguir tus pasos y convertirte en víctima de algún asalto es tan sólo uno de los riesgos. Millones de cibercriminales pueden tener acceso a tu vida entera a diario solamente por tener habilitados los servicios de localización en prácticamente cualquier aplicación.

Nuestro principal consejo es simple: si una aplicación no necesita de los servicios de localización, simplemente no des ese permiso. O si es que ya lo has dado con anterioridad y deseas controlar este aspecto de una o más aplicaciones, puedes ir a los ajustes del móvil y dirigirte al gestor de aplicaciones para gestionar dichos permisos. Si accedes a este menú, quedarás bastante sorprendido en relación a las decenas de aplicaciones que se alimentan de tu localización constantemente.

Es una de las cuestiones más importantes cuando hablamos de preservar la privacidad en las redes sociales. Nuestra ubicación puede estar disponible para cualquiera. Es lo que ocurre al iniciar un vídeo, subir una foto o cualquier comentario. Puede aparecer el lugar exacto en el que nos encontramos. Por tanto, nuestro consejo si no queremos problemas de privacidad en las redes sociales es evitar poner la localización. Al menos cuando se trate de contenido que subimos en directo.

Datos personales

Lógicamente todo lo relacionado con datos personales que publiquemos en las redes van a poner en riesgo nuestra privacidad. Sin embargo, hay que tener especial cuidado a la hora de poner datos como nuestro teléfono o dirección de e-mail. Podrían estar disponibles para cualquiera y eso significa que podríamos acabar en campañas de Spam o que incluso suplanten nuestra identidad.

En este sentido nuestro consejo es mostrar los mínimos datos personales posibles. Esto hay que aplicarlo a todo tipo de redes sociales. No sabemos realmente quién puede tener acceso a un perfil e incluso la cuenta de un familiar o amigo podría ser atacada y permitir que un intruso llegara a recopilar todo tipo de información.

Fechas en las que te vas de vacaciones

¿Queremos que sepan exactamente en qué fechas vamos a irnos de vacaciones y, en definitiva, vamos a estar fuera de casa? Eso podría traer consecuencias. Es importante tener esto en cuenta y no poner en riesgo nuestra privacidad. Hay que saber que a nuestra red social pueden tener acceso usuarios que no son amigos y familiares y en los que no podemos confiar.

Por esto que mencionamos es importante mantener la privacidad en este sentido. Nunca debemos publicar datos relacionados con cuándo vamos a estar fuera de casa. Quizás sea un tema extremo, pero es una cuestión más que debemos tener en cuenta para evitar problemas que puedan afectarnos.

Dirección de la vivienda

Algo similar ocurre con la dirección de nuestra vivienda. Hay redes sociales donde nos permiten introducir los datos exactos con la calle e incluso número. ¿Realmente queremos que estos datos estén disponibles? Posiblemente no. Hay que cuidar esto. Podríamos llegar a ser víctimas de envío de cartas indeseadas, que incluso puedan ser utilizadas para recopilar datos personales al suplantar la identidad de una organización legítima.

Este tipo de datos es importante que no los hagamos públicos en sitios como Facebook, Instagram o Twitter. Un simple descuido podría afectarnos negativamente y afectar a nuestra privacidad y seguridad personal.

Demasiada información relacionada con el trabajo

También es un error compartir demasiada información relacionada con el trabajo. Eso podría acabar en manos de la competencia o traer problemas de algún tipo en nuestro propio entorno laboral. Es importante que no compartamos datos de este tipo cuando utilicemos las redes sociales a nivel personal.

En este caso no solo estaríamos poniendo en riesgo nuestros datos personales, sino también la privacidad de la empresa para la que trabajamos. Podría ser utilizado para lanzar ataques Phishing contra otros trabajadores, enviar correos suplantando nuestra identidad para obtener acceso a determinados servicios, etc.

Imágenes que puedan comprometer a terceros

Pero no solo la privacidad debe ser protegida por nosotros mismos, sino también a nivel de terceros. Cuando subimos una imagen podríamos comprometer la privacidad de terceros. Es importante también tener esto en cuenta. A veces colgamos fotografías de viajes, de comidas, fiestas, reuniones… No somos los únicos que podemos aparecer.

La privacidad hay que entenderla como algo más extenso que el propio individuo. Internet está lleno de páginas, servicios y plataformas que podemos usar en nuestro día a día. No todo esto va a ser proteger nuestros propios datos, sino también el de otras personas que puedan estar en nuestro entorno.

Imágenes o contenido que incumplan la ley

Por último, otro punto que debemos evitar es el de subir imágenes o contenido que puedan incumplir la ley. Esto no solo podría perjudicar a nuestra privacidad en caso de que se comparta posteriormente por las redes, sino que podría traer consecuencias legales. Por ejemplo, compartir contenido protegido, imágenes que correspondan a terceros, etc.

Al utilizar las redes sociales debemos ser conscientes de que pueden tener un impacto muy grande. Puede llegar a muchos usuarios que no conocemos, repartidos en todo el mundo y con ideas muy diferentes.

Elimina todos los metadatos de un archivo o fotografía

Los metadatos podríamos definirlos como los datos que se usan para describir otros datos. Esos datos que estamos describiendo son los que genera nuestro ordenador o smartphone mediante la utilización de diferentes programas o aplicaciones. Esos metadatos de un archivo se generan de forma automática sin que nosotros tengamos que hacer nada y facilitan una descripción de ese fichero.

Así, un grupo de metadatos en este caso, hace referencia a un grupo de datos que describen el contenido informativo de un archivo al que se denomina recurso. Un dato curioso, es que el concepto de metadatos es anterior a Internet. Ya se utilizaban antes en bibliotecas en los catálogos de tarjetas tradicionales en relación a los libros para describir título, autor y más. Esto tiene más importancia de la que parece cuando tenemos almacenados conjuntamente varios archivos o recursos. Gracias a los metadatos de un archivo en el que se hace una descripción del mismo, nos va a permitir realizar búsquedas para encontrarlo usando sus características distintivas.

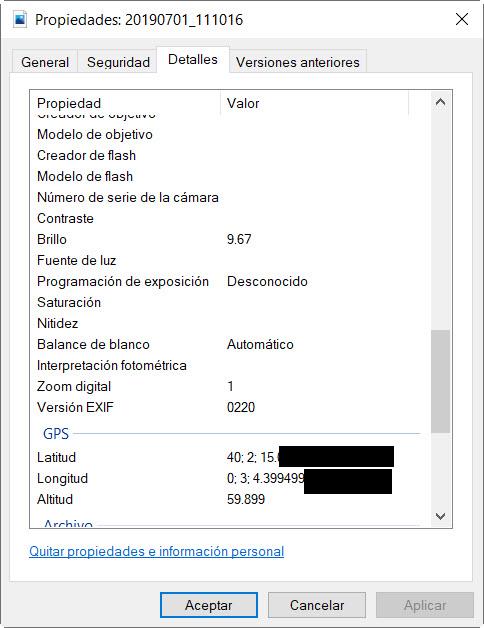

Otro concepto importante es el formato contenedor de metadatos que es un modelo para organizar los datos referentes a ese archivo. En ese sentido, los más habituales y más utilizados tienen que ver con los archivos multimedia ya sean de fotos, audio o vídeo. Por ejemplo, dentro del campo de las fotografías tendríamos el formato Exif para incluir datos técnicos como la obturación, uso del flash, apertura del diafragma, fecha, etc.

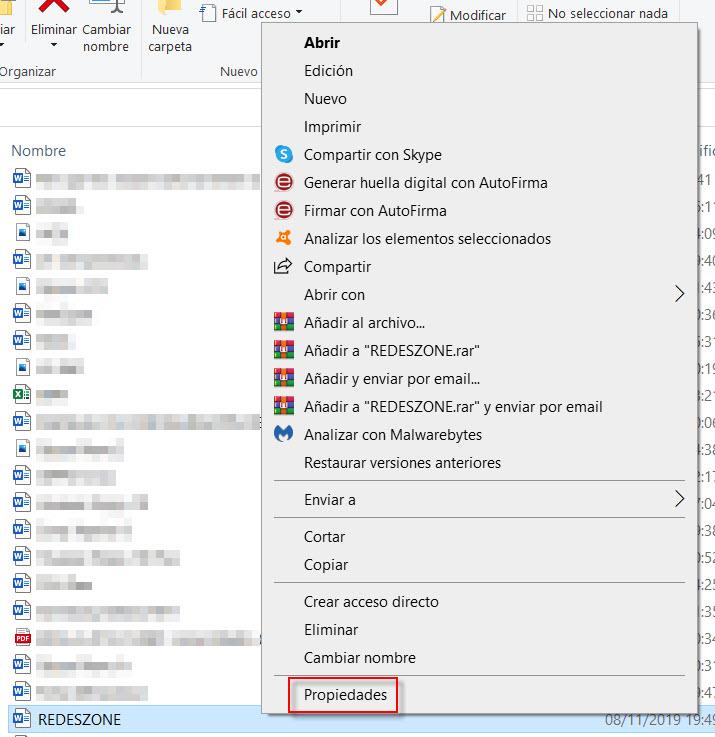

Ver metadatos en Windows y por qué pueden ser peligrosos

Como ya comentamos antes, los metadatos de un archivo se crean automáticamente, por lo cual, si no los revisamos no vamos a ser conscientes de lo que contienen. Por ejemplo, si utilizamos la cámara de nuestro smartphone y le concedemos el permiso de ubicación, podrá utilizar el GPS para añadir la localización en los metadatos. Este hecho de por sí no es malo, en viajes o para trabajos específicos puede ser muy útil. El problema viene, por ejemplo, si lo publicas en redes sociales sin eliminar los metadatos de un archivo relacionados con tu localización. En este caso, podrían obtener información de dónde está tu domicilio, trabajo etc. y constituye un cierto riesgo para tu privacidad y seguridad.

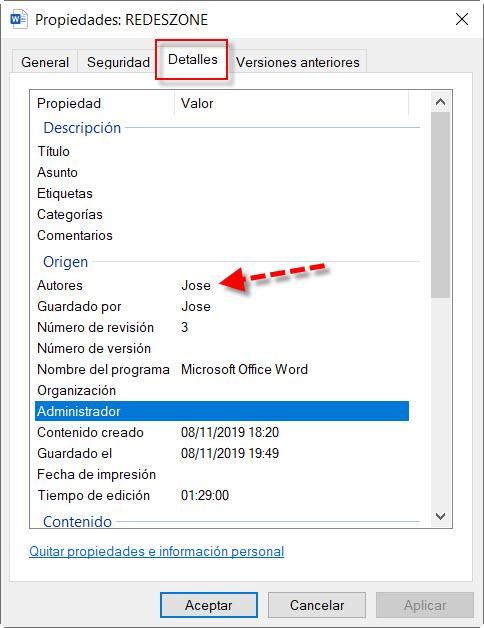

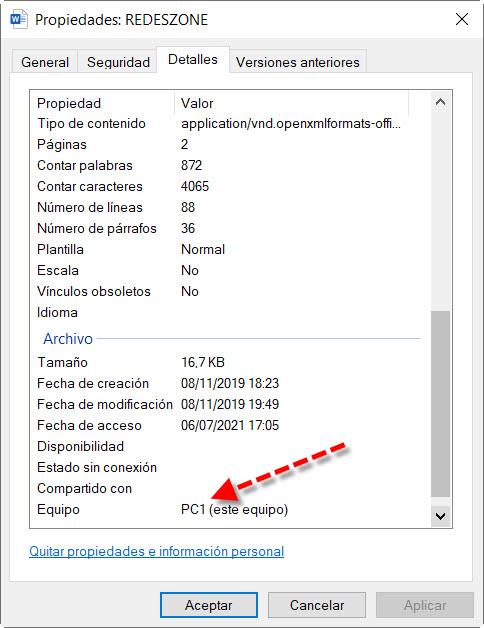

No obstante, la localización no es lo único que pueden obtener de nosotros. Por ejemplo, en los metadatos de un archivo de Office podemos encontrar el autor que puede estar basado en nuestro usuario Windows o también depende de cómo lo hayamos configurado. Si queremos ver los metadatos, lo más sencillo es utilizar el explorador de archivos, aunque también se puede hacer lo mismo con los archivos que tenemos en el escritorio.

Lo primero que tenemos que hacer, es hacer clic sobre el fichero que queramos utilizar y con el botón derecho pulsar en Propiedades.

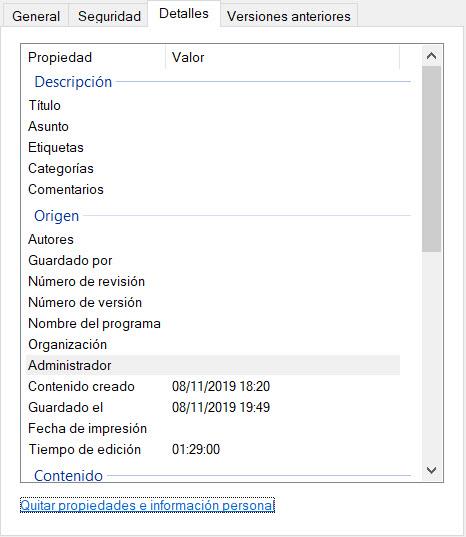

Luego tenemos que ir a la pestaña Detalles para ver los metadatos de un archivo:

Aquí, y dependiendo de la forma en que tengamos configurado nuestro equipo, pueden ver nuestro nombre, cuando se creó el archivo y también el momento en que se guardó. No obstante, si seguimos más abajo todavía, podemos obtener más información:

Sin tener que abrir el archivo ya sabemos el número de páginas, palabras, párrafos y más. También, otro detalle que tiene es que en «Equipo» sale el nombre del equipo que le tengo asignado a mi PC en mi red doméstica. Este sería un ejemplo con una fotografía, en el que además de datos técnicos relacionados con la cámara, tenemos los que facilita el GPS:

En este sentido, como ya comentamos antes, estos datos son peligrosos para la privacidad porque nos indica en qué lugar fue tomada la fotografía.

Eliminar los metadatos de un archivo en Windows

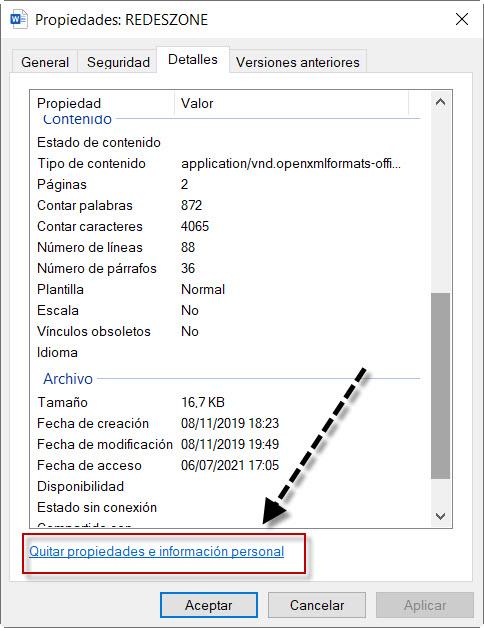

La forma de eliminarlos es muy sencilla, y vamos a partir del lugar de donde están los metadatos de ese archivo:

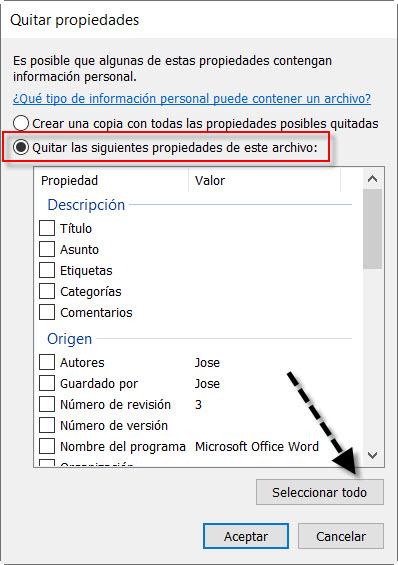

Si queremos eliminar los metadatos de un archivo tenemos que pulsar en «Quitar propiedades e información personal«. Entonces veremos que nos va a ofrecer dos posibilidades, seleccionaremos «Quitar las siguientes propiedades de este archivo«:

Aquí tenemos dos posibilidades para eliminar los metadatos. Una sería pulsando las casillas de los apartados que queramos eliminar y pulsar en Aceptar. La otra sería pulsando el botón Seleccionar todo para eliminar los metadatos de un archivo dejándolos vacíos, también para ejecutarlo tenemos que pulsar en Aceptar.

Este sería el ejemplo del mismo archivo, tras haber borrado todos los metadatos:

Una cosa a tener en cuenta es que sólo borra los metadatos de un archivo relacionados con datos personales como, por ejemplo, el campo Autores. Otros como cuándo fue creado o guardado permanecerán como estaban, ya que en ningún caso van a afectar a nuestra privacidad.

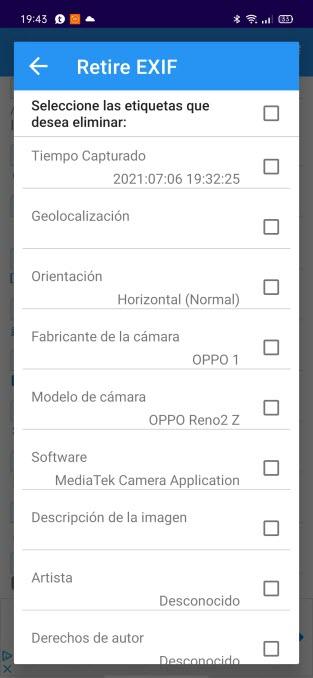

Eliminar metadatos de las fotos en Android

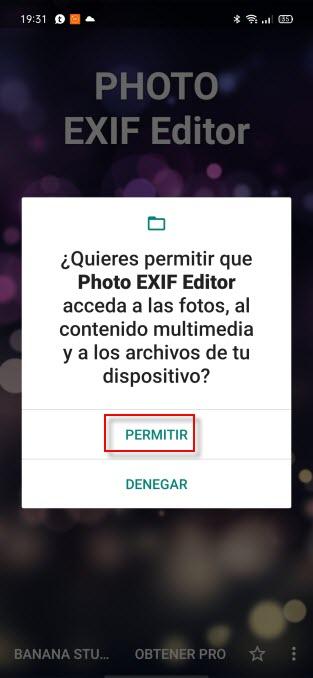

En algunas ocasiones no vamos a disponer de un PC o portátil con Windows. No obstante, no os preocupéis, por medio de apps vamos a poder quitar los metadatos de una foto de manera fácil y rápida. En este caso vamos a utilizar la aplicación «Photo exif editor» del desarrollador Banana Studio que podéis descargar desde aquí:

Una vez instalada la app, lo primero que nos va a pedir es permiso para poder acceder a las fotos y contenido multimedia. Por lo que debes hacer lo siguiente:

- Vamos a seleccionar Permitir.

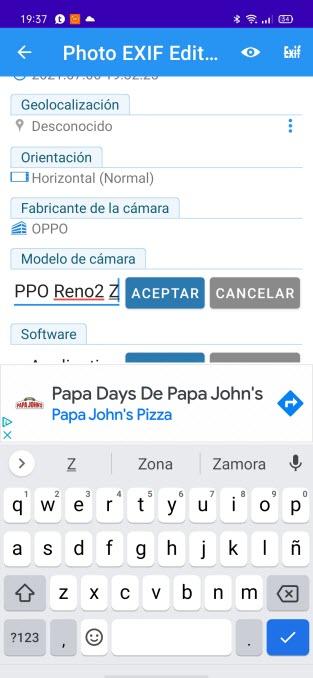

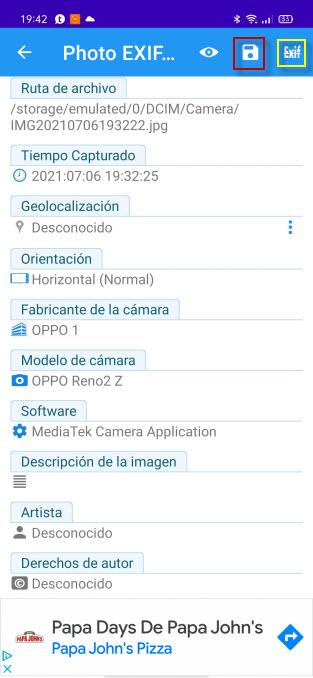

- Ahora llega el turno para elegir el archivo con el que queremos trabajar para lo que elegiremos la opción «Fotos» y después seleccionamos el archivo con el que queremos trabajar.

- Entonces veremos el archivo con sus metadatos, si presionamos sobre un apartado de forma sostenida podremos ir haciendo cambios:

- Una vez terminemos de borrar los metadatos de un archivo presionamos sobre el icono del recuadro rojo.

- A la izquierda tenéis icono EXIF en un recuadro amarillo para eliminar en un solo paso todos los datos técnicos relacionados con la cámara.

Tal y como habéis visto, eliminar los metadatos de un archivo o fotografías es muy sencillo utilizando el propio sistema operativo, en el caso de no tener la opción como en los dispositivos Android, entonces tendremos que utilizar apps de terceros para poder hacer esto. Los metadatos son muy importantes y no deberíamos enviar archivos a través de Internet a diferentes personas con metadatos, porque podría filtrar información privada que no debería tener nadie excepto nosotros.

Configuración de Facebook para mejorar seguridad y privacidad

La seguridad es un factor que debe estar presente en todo tipo de servicio o plataforma que utilicemos en Internet. Hoy en día las redes sociales son muy utilizadas por los usuarios, nos ofrecen un amplio abanico de posibilidades y las hay muy diversas. Sin embargo, precisamente en este tipo de lugares online es donde nuestros datos pueden verse comprometidos.

Proteger nuestros registros, nuestras cuentas de redes sociales o cualquier otra plataforma, es algo vital en Internet. Es importante que evitemos la entrada de intrusos que puedan acceder a información personal y que pongan en peligro nuestra privacidad. Hoy en día los piratas informáticos pueden utilizar técnicas muy variadas para robar datos, acceder a nuestras cuentas y, en definitiva, comprometer la seguridad. Necesitamos por tanto proteger correctamente esos servicios que vamos a utilizar.

Facebook es una de las redes sociales más populares. Esto significa que los piratas informáticos pueden poner especialmente aquí sus miras, ya que podrían tener un mayor éxito para robar cuentas. Pueden hacer uso de diferentes estrategias y software malicioso con los que robar claves, información personal y, en definitiva, afectarnos negativamente. Es por ello que en todo momento debemos mantener a salvo nuestras cuentas online. Especialmente hay que preservar la información que almacenamos en algunas de las más populares, como son las principales redes sociales, proveedores de correo o servicios que usemos en nuestro día a día. De lo contrario podríamos dejar en bandeja a los piratas informáticos la posibilidad de atacarnos.

Vamos a dar una serie de consejos para asegurar la cuenta de Facebook. Algunas recomendaciones que pueden evitar la entrada de intrusos que afecten a nuestra privacidad. Todo esto lo podemos llevar a cabo de una manera sencilla y aplicar en cualquier momento. Además, no hay ningún sistema operativo ni dispositivo que esté libre de sufrir problemas de este tipo.

Utilizar una contraseña fuerte

Sin duda uno de los primeros pasos es utilizar una contraseña que sea realmente fuerte. Esto es algo básico que debemos aplicar en cualquier registro en Internet. Nada de poner como clave nuestra fecha de nacimiento, número de teléfono o palabras que sean sencillas de averiguar.

El objetivo aquí debe ser crear contraseñas que cuenten con letras (mayúsculas y minúsculas), números y otros símbolos especiales. Todo ello de forma aleatoria y sin que la estemos utilizando ya en otro sitio. De lo contrario podría producirse lo que se conoce como efecto dominó, y es que lleguen a robar una cuenta en algún servicio independiente y esto provoque que puedan acceder a los demás.

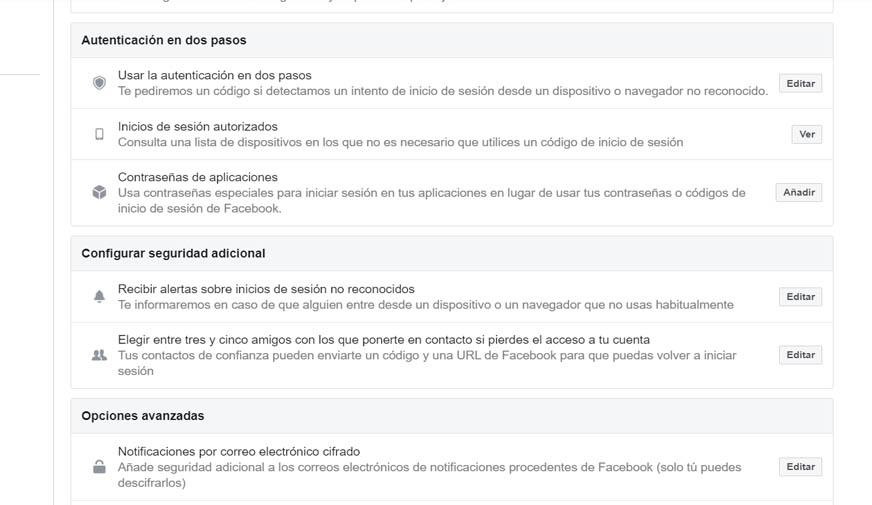

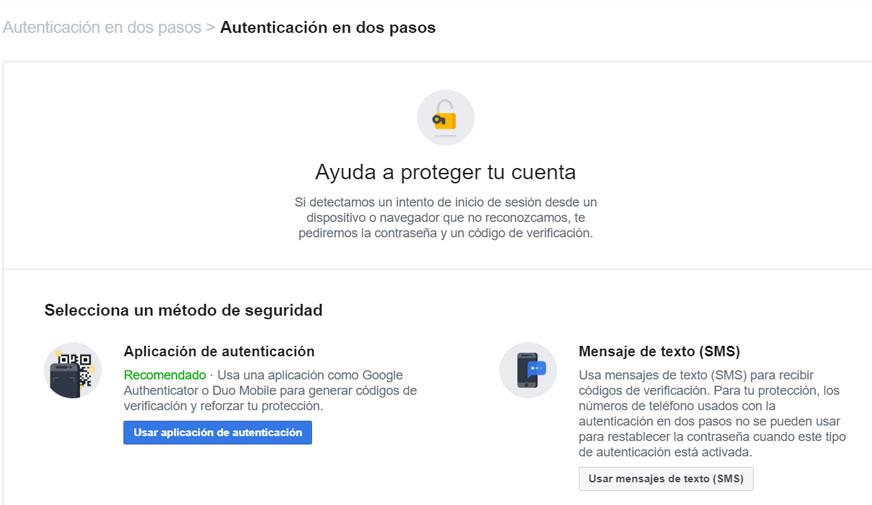

Activar la autenticación en dos pasos

Esto es algo muy interesante para evitar intrusos en nuestras redes. La autenticación en dos pasos es una capa extra de seguridad que podemos agregar. Una manera de evitar que pueda entrar alguien incluso sabiendo la contraseña. Para ello tenemos que entrar en nuestra cuenta de Facebook, vamos al menú de arriba a la derecha, y seguimos estos pasos:

- Entramos en Configuración y privacidad, vamos a Configuración y posteriormente accedemos a Seguridad e inicio de sesión.

- Aquí veremos el apartado de Autenticación en dos pasos.

- Si hacemos clic en la primera opción, en Editar, nos llevará a una nueva ventana para su configuración.

- Podemos utilizar aplicaciones de terceros o que nos envíen un código por SMS. Lo ideal es la primera opción.

El problema llega cuando también surgen métodos capaces de romper la autenticación de dos factores. Los piratas informáticos pueden hacer uso de la ingeniería social para lograr sus objetivos y poder entrar así en las cuentas de los usuarios incluso cuando han habilitado la 2FA para protegerse. Generalmente la autenticación en dos pasos consiste en un código que recibimos por SMS. Ese código es el que nos permite posteriormente iniciar sesión en una cuenta o acceder a un dispositivo. Sin embargo, esto abre la puerta a la ingeniería social, como así ha ocurrido en algunos casos. Un posible pirata informático podría obtener los datos de la víctima y hacerse pasar por ella de cara a la operadora móvil, por ejemplo. Podría solicitar un nuevo envío de una tarjeta SIM por pérdida. Es cierto que esto está controlado, al menos sobre el papel, pero no hace que sea imposible que ocurra.

Con la tarjeta SIM de la víctima ese ciberdelincuente podría recibir los códigos de autenticación de dos factores al móvil. Tendría por tanto el control total de sus cuentas. Otro método que podrían utilizar relacionado con la ingeniería social es la instalación de aplicaciones fraudulentas. Pueden hacer creer a la víctima que se trata de software legítimo, pero en realidad podría tener intereses ocultos. Podría, llegado el momento, reenviar todos los SMS que el usuario recibe a un dispositivo controlado por el pirata informático. De esta forma también podrían recibir el código de 2FA para poder acceder a nuestras cuentas.

En definitiva, la autenticación de dos factores es una herramienta muy útil para proteger nuestras cuentas, pero sigue habiendo métodos que podrían utilizar para romperlo. Por ello es vital el sentido común y no cometer errores que puedan comprometer la seguridad. Además, es interesante optar por alternativas a la 2FA a través de SMS, ya que como hemos visto podría darse el caso en el que un atacante pudiera obtener ese código para acceder a nuestras cuentas.

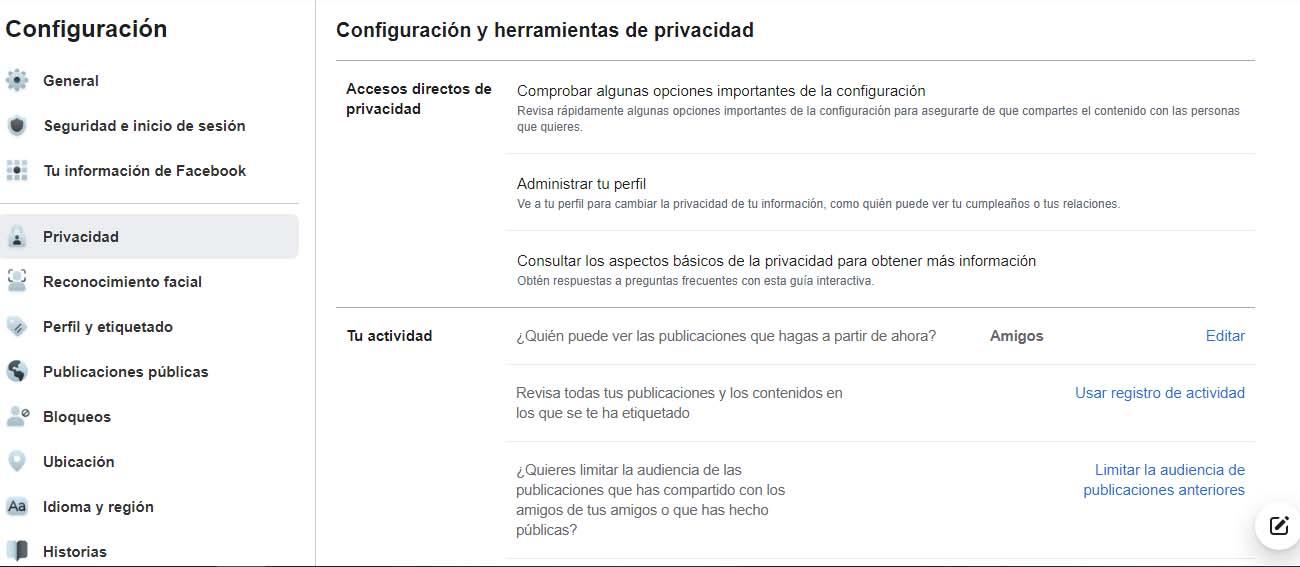

Controlar las aplicaciones de terceros

Una medida muy interesante para evitar que Facebook nos espíe es controlando las aplicaciones de terceros. A veces instalamos complementos que pueden ser interesantes y que nos aportan un plus a la hora de utilizar esta red social. Sin embargo, esto también puede mermar nuestra privacidad.

Es importante que controlemos las aplicaciones a las que le damos permisos para acceder a la información de nuestro perfil. Es vital que sepamos en todo momento qué permisos tienen y si realmente ese complemento es legítimo.

Siempre podemos ir a Configuración, entrar en Aplicaciones y sitios web y ver todos los que tenemos activos. Si algo no utilizamos o sospechamos que pueden estar haciendo un mal uso, debemos quitarlo.

Controlar los inicios de sesión

Otra característica que podemos ver dentro de Configuración y seguridad es controlar los inicios de sesión de nuestra cuenta. Podemos ver detalles de dónde hemos iniciado sesión, desde qué sistema operativo o dispositivo. Esto nos alertará en caso de que veamos algo extraño, algo que no debería estar presente. Una manera de lograr que todo funcione en orden.

La idea aquí es detectar posibles inicios de sesión fraudulentos. Algo que nos daría pistas de que nuestra cuenta ha podido ser utilizada por intrusos.

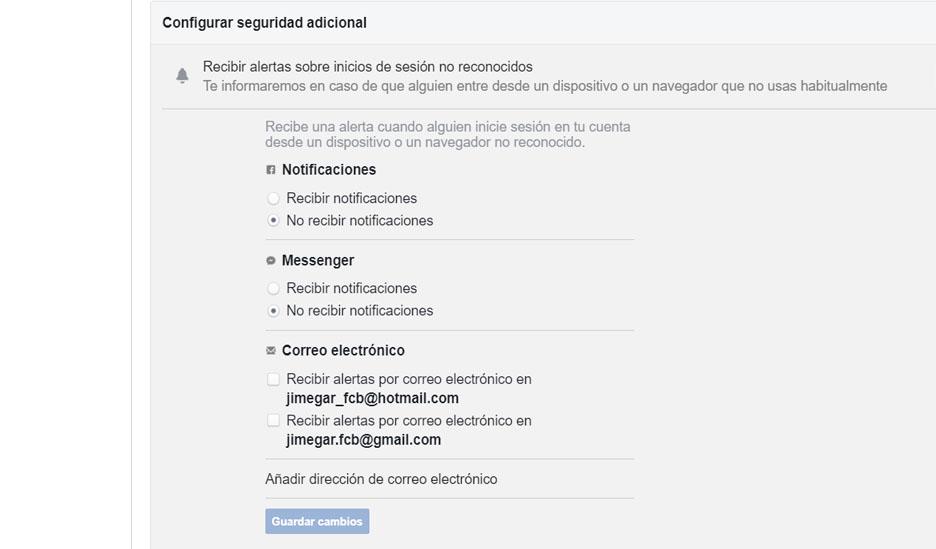

Recibir alertas de inicios de sesión sospechosos

Siguiendo un poco el hilo, también podemos configurar nuestra cuenta de Facebook para que nos alerte de si se ha iniciado sesión desde algún lugar sospechoso. Esto sería por ejemplo si la cuenta se inicia en una ubicación o dispositivo desconocido hasta ahora.

Esta opción está justo debajo de la anterior. Podemos configurar si queremos que nos envíen un correo electrónico o notificaciones por la red social de que ha habido algún inicio de sesión extraño.

Usar solo aplicaciones de Facebook oficiales

Por supuesto otra manera de proteger nuestra cuenta de Facebook es utilizar únicamente herramientas que sean oficiales y totalmente fiables. Debemos evitar instalar software desde fuentes de terceros o hacer uso de programas que no sean oficiales de la red social.

Esto podría suponer un problema para nuestra privacidad. podríamos estar agregando software que ha sido modificado de forma maliciosa. En Internet podemos encontrar una gran cantidad de programas de este tipo. A veces incluso pueden tener funciones llamativas, que nos interesen, pero hay que tener cuidado y no exponer nunca nuestra seguridad.

Utilizar extensiones para mejorar la privacidad

A través del navegador es por donde pueden entrar problemas de seguridad y también que afecten a nuestra privacidad. No solo hablamos de virus y amenazas como tal, sino también la filtración de datos.

Por suerte tenemos a nuestra disposición una serie de extensiones de seguridad disponibles para los principales navegadores. De esta forma también podemos mejorar la privacidad y evitar que nuestros datos se puedan filtrar.

Más allá de los complementos generales de privacidad, también podemos hacer uso de algunos más específicos. Uno de ellos Facebook Container. Es una extensión que nos permite utilizar Facebook de forma aislada, sin que pueda filtrar datos o recopilar información de nuestra navegación. Algo que, como podemos imaginar, mejora nuestra privacidad.

Cuidado al iniciar sesión en sitios de terceros

Facebook puede espiarnos también a través de los sitios de terceros que visitamos e iniciamos sesión a través de la red social. Seguro que en alguna ocasión hemos entrado en una plataforma y nos han permitido iniciar sesión simplemente con poner nuestro usuario de Facebook.

Esto es algo útil, ya que nos ahorra tiempo. Sin embargo, en realidad estamos permitiendo que Facebook acceda a esa información. Puede recopilar datos relacionados con el uso que damos a esa plataforma en concreto y, en definitiva, espiarnos.

Nuestro consejo es que evitemos iniciar sesión en sitios de terceros a través de plataformas como Facebook. Si queremos preservar siempre nuestra privacidad, lo mejor es evitarlo.

Desactivar la ubicación

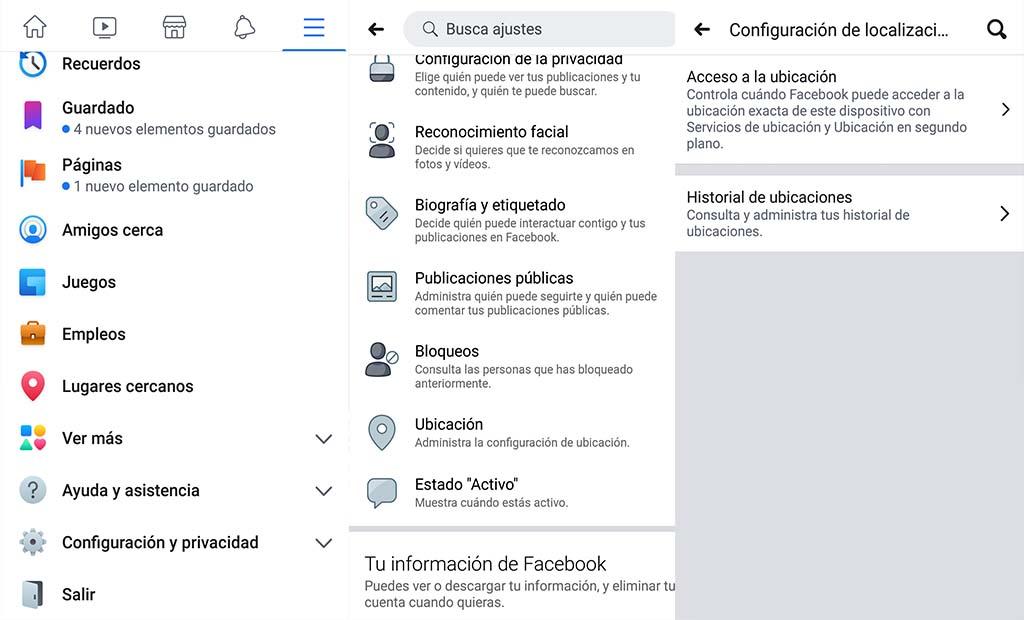

Otra manera que tiene Facebook de espiarnos es a través de la ubicación. Puede saber por dónde nos movemos y enviar publicidad orientada. Esto lo podemos desactivar y es algo aconsejable si queremos aumentar la privacidad.

Esta función está disponible tanto en la versión para Android como para iOS. Debemos ir a Configuración de la cuenta y acceder al apartado de ubicación. Allí podemos desactivar el historial de ubicaciones.

Cuidado con los bots y perfiles falsos

En Facebook, como en otras redes sociales, abundan los perfiles falsos o también conocidos como bots. Intentan pasarse por usuarios reales con el objetivo de agregarnos y poder obtener información personal. Este tipo de perfiles también podrían enviar mensajes peligrosos, links que contengan malware y, en definitiva, comprometer nuestra seguridad. Hay que cuidar los contactos que agregamos, y estar alerta siempre.

Lamentablemente, la creación de un perfil en redes sociales falso es una cosa que vemos todos los días. Si eres un usuario muy habitual de este tipo de redes seguro que en más de una ocasión os habéis topado con una cuenta falsa. Una de las razones es porque se trata de personas que no quieren mostrar su nombre de forma pública. Tras esta forma de actuar, muchas veces vienen motivadas por intenciones ocultas o ilícitas.

Otra de las motivaciones puede ser acosar o causar daño a una persona en concreto sin que esa persona sepa quién está detrás. A veces incluso no se trata de alguien en particular, y son personas tóxicas que se dedican a incendiar esa red social con comentarios perniciosos. Otra táctica bastante utilizada es la creación de perfiles en redes sociales falsos para aumentar su número de seguidores. Esto se hace con la intención de ganar mayor visibilidad, crecer más rápido y obtener patrocinios o contratos de publicidad que les puedan reportar más beneficios económicos.

Además, también algunas veces se crea un perfil en redes sociales falso para cometer estafas y fraudes. Por ejemplo, participas en un sorteo y al poco tiempo te llega un mensaje privado de que has ganado. Allí te comentan que tienes que pichar un enlace y rellenar unos datos. En esas ocasiones lo que puedes sufrir es un ataque de Phishing o que recopilen tus datos personales para fines oscuros. Aquí es muy importante antes de hacer nada estudiar bien la dirección URL.

Los ciberdelincuentes van a usar cuentas falsas de redes sociales para intentar estafarnos, por eso hay que estar muy atentos con la información que damos a los demás y actuar de manera impecable. Un sólo error nos puede costar muy caro y terminar generando problemas graves como el de suplantación de identidad. Por eso es muy importante aprender a distinguir un perfil en redes sociales oficial de uno falso. Los indicios en los que nos tenemos que fijar y comprobar son los siguientes:

- Revisar que esa cuenta de redes sociales tiene un icono de verificación. Normalmente se trata de un check azul que sirve para confirmar que esa cuenta es legítima. Si encontramos ese icono en el perfil entonces podemos considerarlo como fiable.

- Observar las publicaciones y los comentarios de esa cuenta para así poder confirmar su antigüedad.

- Evitar la comunicación con cualquier entidad u organización desde perfiles de personas.

- Verificar la información adicional que ofrece el perfil como la ubicación, la página web y otros datos que se aporten.

Una típica estafa a menudo se produce observando a los usuarios que siguen a un banco, a plataformas conocida de venta on-line y más. El ciberdelincuente con un perfil en redes sociales falso se hace pasar por un trabajador de su banco y se pone en contacto con la víctima solicitándole sus claves de acceso para utilizar la banca on-line. Generalmente ese banco o tienda importante tiene nuestros datos porque somos clientes suyos y no los necesita para atender nuestras necesidades.

Ahora vamos a poner dos ejemplos para mostrar cómo verificar que una cuenta es legítima. Vamos a empezar con una cuenta de Twitter. En este caso la de Rafa Nadal uno de los mejores tenistas y deportistas españoles de todos los tiempos. Si accedemos a su cuenta veremos esta información:

Lo primero que observamos arriba señalado por la fecha roja es que tiene el check azul que nos indica que esa cuenta ha sido verificada. También, otro factor que nos da confianza es que este perfil en redes sociales lleva abierto desde 2011. Otro dato indicativo es el número de seguidores con 15.6 millones de seguidores, y también su ubicación que es Manacor que es donde reside este tenista mallorquín.

Ahora vamos con otra gran red social Facebook y una gran empresa como el banco BBVA. Si vamos a su cuenta podremos ver estos datos que nos van ayudar confirmar que se trata de una cuenta oficial.

Aquí vemos el icono azul de verificación tanto en el nombre del banco como en sus publicaciones. Otra forma que indica su autenticidad es que aparece también su página web oficial que podréis contrastar fácilmente. Luego vemos que tiene más de 5.7 millones de followers o seguidores.

No siempre vamos a encontrarnos con cuentas verificadas, y es entonces donde la observación con atención tanto de los seguidores como de sus comentarios son los que nos pueden dar una pista. En cuanto a los seguidores, sería preocupante que viésemos:

- Que tiene pocos.

- Sus perfiles no tengan fotos o sean de otros países.

- Detectásemos bots y comentarios o likes automatizados.

Por otra parte, esto no quiere decir que sea una cuenta falsa, también puede ser síntoma que, mediante engaños, esté intentando ascender en esa red social. Además, hay que revisar los comentarios de ese perfil en redes sociales observando y teniendo en cuenta que:

- Tenemos que fijarnos en su antigüedad.

- La interacción de esa persona con otras cuentas.

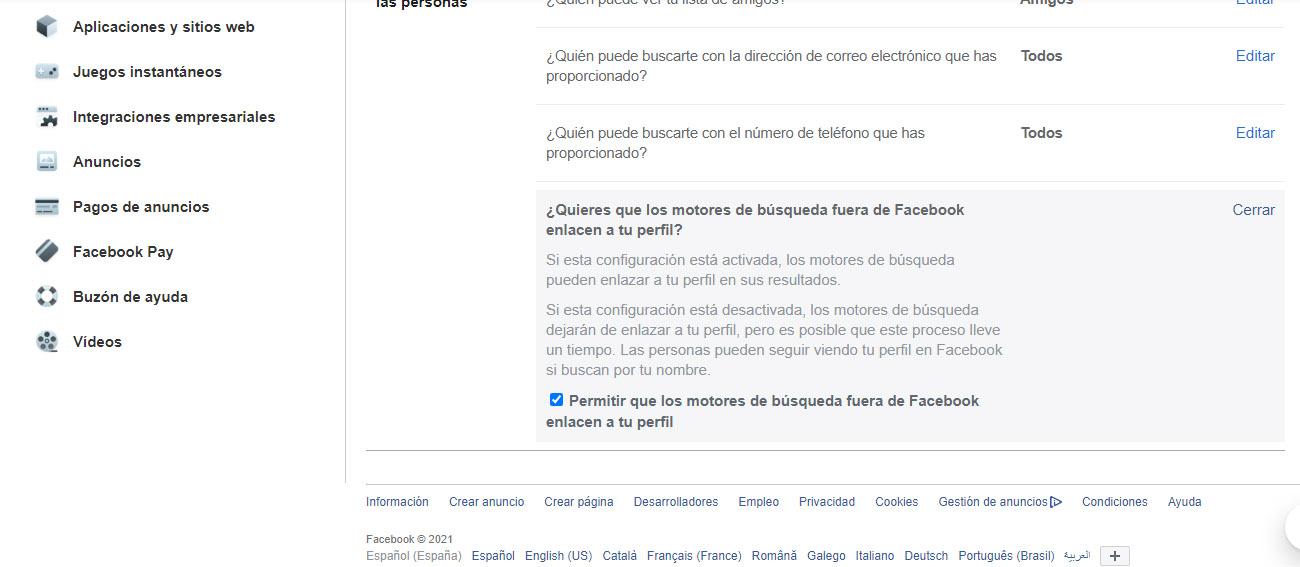

También Google nos puede ayudar a descubrir si un perfil en redes sociales es falso. La forma de averiguarlo es muy sencilla y tenemos que seguir estos pasos:

- Vamos a la cuenta que queremos comprobar.

- Hacemos una captura de pantalla de la foto de perfil y la recortamos. Otra forma si estamos usando un navegador es comprobar si deja descargarla.

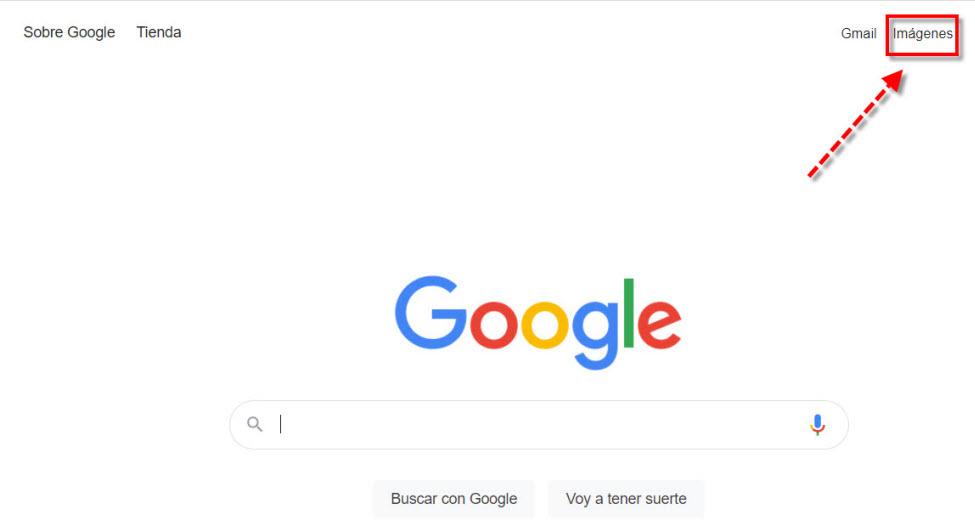

- El siguiente paso que vamos a dar es ir a Google Imágenes pulsando sobre este link. También se puede acceder pulsando sobre el recuadro rojo que pone Imágenes.

- Una vez hecho tocamos el icono de la cámara fotográfica.

- Entonces escogemos una Subir una imagen y en Seleccionar el archivo ponemos la ruta de la foto del perfil de esa cuenta.

Para finalizar, si observamos que esa misma foto o una muy similar con la misma persona aparece muchas veces, empieza a sospechar. Por otra parte, si ves que aparecen en otros perfiles redes sociales con otros nombres ya puedes estar seguro de que ese perfil en redes sociales es falso.

Ataques Phishing y mensajes basura

Algo similar ocurre con los ataques Phishing. Básicamente son mensajes que recibimos por esta red social y que nos incitan a abrir un link o descargar algo. En ocasiones tenemos que iniciar sesión, pero esos datos van a parar a un servidor controlado por los piratas informáticos. Debemos siempre tener cuidado con este tipo de mensajes basura que recibimos o que vemos en Facebook. Es algo que puede ocurrir también con otros muchos servicios similares que usamos en nuestros dispositivos, por lo que siempre hay que estar alerta.

En definitiva, estos son algunos consejos interesantes que podemos tener en cuenta para mantener nuestra cuenta de Facebook protegida y no tener problemas en ningún momento. Es una de las plataformas de Internet más utilizadas y eso también tiene sus riesgos a la hora de mantener la seguridad a salvo.

Mantener el equipo protegido

Siempre es importante mantener nuestros dispositivos protegidos correctamente. Esto es algo que debemos aplicar a cualquier tipo de sistema operativo que tengamos. Es esencial contar con un buen antivirus que ayude a eliminar amenazas como podría ser en este caso un keylogger que robe nuestra contraseña de Facebook.

Pero no solo hay antivirus, sino que también podemos contar con otras muchas herramientas como cortafuegos, extensiones para el navegador, etc. Todo esto puede ayudarnos a mantener la seguridad y reducir el impacto que puedan tener los ciberdelincuentes.

Actualizar siempre los sistemas

En muchas ocasiones surgen vulnerabilidades que pueden ser aprovechadas por los piratas informáticos para llevar a cabo sus ataques. Podrían usarlas para colar malware y de esta forma entrar en nuestra cuenta de Facebook. Esto hace que debamos mantener siempre los equipos correctamente actualizados y dejar ninguna brecha de seguridad.

Pero no solamente hay que tener en cuenta la importancia de actualizar nuestro sistema, sino también cualquier programa o servicio que utilicemos. Los fallos de seguridad pueden ocurrir en cualquier momento y va a ser vital que tengamos las últimas versiones y reducir así el riesgo.

¿Cómo pueden hackear mi cuenta de Facebook?

Pueden robar una cuenta de Facebook haciendo uso de métodos muy variados. Esto hace que debamos ser conscientes en todo momento de algunos consejos que daremos posteriormente. Es importante saber cómo pueden entrar en nuestra cuenta para estar protegidos.

- Adivinar la contraseña: Algo básico es que simplemente adivinen nuestra contraseña. ¿Cómo pueden hacer esto? Tan sencillo como observar nuestros datos personales públicos y comenzar a probar las combinaciones más comunes de claves de acceso. Por ejemplo, podrían ver nuestra fecha de nacimiento, nombre, apellidos, dónde vivimos… Aunque es un error enorme, son muchos los usuarios que utilizan este tipo de datos para crear sus contraseñas. Esto, como vemos, facilita mucho la tarea a los atacantes.

- Fuerza bruta: Otro método que pueden utilizar para entrar en una cuenta de Facebook es la fuerza bruta. Podrían usar programas informáticos que prueban una y otra clave de acceso hasta dar con la correcta. Es una forma clásica de lograrlo. Eso sí, no todas las contraseñas son igual de sencillas. Esta es una estrategia muy utilizada por los ciberdelincuentes. Hay programas que ayudan a romper una clave de acceso no solo a redes sociales, sino también a redes Wi-Fi y cualquier servicio que utilicemos en Internet. Esto hace que contar con contraseñas que sean fuertes y complejas sea vital para reducir el impacto.

- Keyloggers: En este caso estamos ante un software malicioso que se cuela en el sistema y sirve para robar contraseñas. Un keylogger puede ser utilizado para entrar en una cuenta de Facebook. Podemos descargar un archivo malicioso, instalar algún programa inseguro, etc. Los ciberdelincuentes instalan este tipo de malware y lo que hacen es recopilar las pulsaciones de teclas. Pueden obtener nuestro nombre y contraseña de Facebook y de esta forma poder entrar en la red social fácilmente.

- Ataques Phishing: Otro clásico en el robo de contraseña: los ataques Phishing. Es algo muy utilizado también por los piratas informáticos para acceder a redes sociales. Este tipo de estrategia consiste en enviar un cebo a la víctima para que inicie sesión a través de un link, pero en realidad los datos terminan en un servidor controlado por los atacantes. Normalmente este tipo de ataques llegan a través del correo electrónico, pero también podría llegar por SMS, mensajería instantánea o incluso en la propia red social. Es uno de los métodos más presentes en la actualidad para todo tipo de contraseñas que buscan robar los atacantes.

- A través de vulnerabilidades en terceras aplicaciones: A Facebook podemos vincular diferentes aplicaciones y plataformas. Esto nos permite iniciar sesión de una manera sencilla y rápida. Pero claro, podría haber algún tipo de fallo en alguna de estas aplicaciones y poner en riesgo también la propia red social. Pero, además, también podría haber alguna vulnerabilidad en otra plataforma que usemos y donde tengamos la misma contraseña. Esto produciría un efecto dominó y un atacante podría usar esa clave para entrar en la red social.

Tal y como podéis ver, actualmente se pueden hackear cuentas de Facebook con diferentes métodos. Debes tener en cuenta todos ellos para no caer en la trampa nunca.