Una dirección MAC (Media Access Control). Es un identificador único de la interfaz de red del ordenador, cuando nos referimos a interfaz de red, es cada uno de los puertos que tenemos disponibles en el ordenador para tener conectividad a la red. Generalmente, contamos con dos (Wi-Fi y Ethernet) pero podemos agregar más si añadimos nuevas tarjetas de red, e incluso con adaptadores USB ya sea Wi-Fi o RJ-45.

Aunque la dirección MAC debería ser única, se puede cambiar, además, una práctica común es realizar filtrado MAC para regular el acceso a la red basándose en las direcciones MAC de cada interfaz de red.

¿Qué es la dirección MAC?

Una dirección MAC es un identificador de 48 bits (divididos en 6 bloques de dos caracteres hexadecimales) y debe ser único por cada tarjeta de red. Los primeros 24 bits se corresponden con el fabricante de la tarjeta de red, y los últimos 24 bits son aleatorios y elegidos por el fabricante para identificar a sus tarjetas. De esta forma, sabiendo los 24 primeros bits podremos saber a qué fabricante pertenece una tarjeta de red cableada o Wi-Fi.

Anteriormente te hemos comentado que puedes agregar más interfaces de red a tu ordenador. Además de utilizar adaptadores externos, también puedes optar por sofware de virtualización para poder contar con aún más interfaces de red. Una de las «ventajas» de las direcciones MAC es que están enlazadas, justamente, a cada interfaz y no al ordenador en cuestión. El formato de la dirección MAC tiene el siguiente aspecto con números hexadecimales:

1A-B2-C3-D5-7F-AA

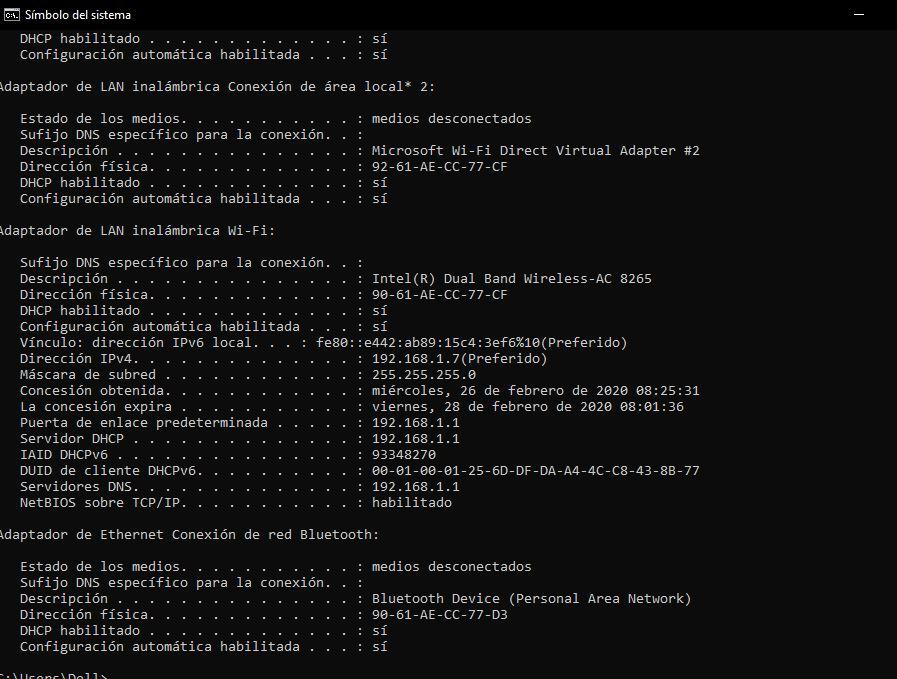

Ahora bien, ¿cómo identifico a la dirección MAC de la interfaz de red de mi ordenador? Simplemente, debes entrar al Símbolo de Sistema (cmd) y escribir el comando «ipconfig/all«. A diferencia del comando «ipconfig» tradicional, despliega información mucho más detallada de cada una de las interfaces de red disponibles en nuestro ordenador. He aquí un ejemplo:

El comando despliega toda la información relacionada con cada interfaz. Un punto interesante a considerar es que, si por alguna razón no cuentas con algún tipo de interfaz como el Bluetooth, Wi-Fi o el que fuese, no podrás visualizar la información. El campo de Dirección física corresponde a la dirección MAC. Para que lo tengas en cuenta, otros datos que puedes obtener en un vistazo es, si la interfaz cuenta con DHCP habilitado, el estado de la conexión del mismo, los datos habituales de IP y más.

Definición de las direcciones MAC

Ya has podido ver como se forma una dirección MAC, y algunos de sus usos. Pero estas no se crean de forma aleatoria, si no que todo lo que tienen es algo configurado a conciencia. Como ya sabemos, cuentan con 12 dígitos siendo este un número binario de 6 bytes. El cual se representa por notación hexadecimal. Los primeros 6 dígitos se refieren al fabricante, también llamado OUI (Identificador Único Organizacional).

Esto son asignados por el Comité de la Autoridad de Registro de IEEE. En cuanto a los otros 6 dígitos, corresponden al controlador de interfaz de red, el cual es asignado por el fabricante. Los primeros 3 bytes o 24 bits, establecen el fabricante del componente. Y los tres últimos sirven de identificador del componente de forma concreta

Se puede falsificar

Lo cierto es que sí. Las direcciones MAC se pueden falsificar. Pero esto es incurrir en un robo de identidad, ya sea por buenas o malas razones, siendo algo relativamente fácil. La suplantación de direcciones MAC se trata de la alteración de la dirección en NIC, que es un controlador de interfaz de red.

Un ejemplo que podemos poner de uso ilegítimo, es cuando la dirección se camba para ingresar a redes con objetivos maliciosos. En ese caso, ya podrían ser dos las actividades ilícitas. Para evitar esto, se necesitan algunos conocimientos de los diferentes esquemas involucrados en la prevención de falsificaciones de MAC.

La mejor forma de detectar estas suplantaciones, es ejecutando un RARP (Protocolo de resolución de dirección inversa). Este asigna una MAC a la dirección IP, ya que estas se deben mapear a una de estas. El ARP inversion se encargará de devolver una dirección IP para el dispositivo. Por lo cual, si nos llegan varias direcciones IP, se puede pensar que han suplantado la dirección MAC del componente.

¿En qué consiste el proceso de filtrado MAC?

Cuando hablamos del filtrado MAC, ya sea en una red inalámbrica WiFi o en una red cableada donde tengamos switches gestionables con la funcionalidad de Port Security, tenemos principalmente dos políticas:

- Aceptar listado de MAC: todas las MAC que tengamos dadas de alta en la lista se permitirá el acceso a la red para intercambiar datos, no serán bloqueadas las direcciones MAC que estén en este listado. Cualquier otra dirección MAC que no esté en este listado, será bloqueada de forma predeterminada y no se le permitirá el acceso a la red local o WiFi. Es lo que se conoce como crear una «lista blanca».

- Denegar listado de MAC: todas las MAC que tengamos dadas de alta, a diferencia de la lista blanca, serán bloqueadas de manera predeterminada. No se les permitirá intercambiar datos, serán totalmente bloqueadas a nivel de WiFi y cableado. Cualquier otra dirección MAC que no esté en este listado sí se le permitirá el acceso a la red local y a la red WiFi. Esto es lo que se conoce como crear una «lista negra».

Actualmente la gran mayoría de routers disponen de una lista blanca, donde se permita dar de alta las diferentes direcciones MAC para que puedan conectarse. Lo mismo ocurre con el Port Security en los switches, vamos a crear una lista blanca con todas las direcciones MAC que nosotros queramos, y en cuanto una dirección MAC que no esté en el listado, automáticamente podrá apagar el puerto o bloquear el tráfico que provenga de esa dirección MAC que no esté en el listado.

Sin embargo, las direcciones MAC, aunque son un identificador físico de la tarjeta de red, se puede cambiar en el sistema operativo. La opción de crear un cifrado MAC está disponible en la gran mayoría de routers, pero no es una medida realmente efectiva de seguridad que va a proteger nuestra red. Puede servir para uso doméstico, para evitar que algún dispositivo se conecte a la red cuando no nos interese. Por ejemplo, evitar que la televisión se conecte al router o cualquier otro aparato. Pero, como decimos, no es realmente una medida efectiva de seguridad. Deberíamos optar más por crear contraseñas fuertes, con un cifrado actual y que evite así el acceso no deseado. Lo que hace básicamente el router es permitir o no la conexión a un determinado dispositivo en función de la MAC. Como hemos dicho, podemos solo bloquear el acceso a uno o varios dispositivos, o bien permitir el acceso solo a uno o varios y bloquear el resto. Son dos alternativas que tendremos cuando hablamos de cifrado MAC.

A nivel profesional podemos ayudarnos de medidas de seguridad como IP-MAC Binding para unir una IP a una MAC, además de a un correspondiente puerto del switch y VLAN, de esta forma, si un atacante cambia una MAC pero no está en el mismo puerto ni VLAN, entonces el switch detectará que no debería estar y la bloqueará para evitar intrusiones. A nivel de Ethernet, lo mejor para evitar problemas es autenticar a todos los clientes usando el protocolo 802.1X que la mayoría de switches gestionables lo incorporan.

Beneficios de usar un filtrado MAC

Como ya sabemos, el filtrado MAC es una herramienta muy importante en cuanto a seguridad de red se refiere. Utilizada para limitar el acceso a los dispositivos no autorizados basándose en la lectura de sus direcciones MAC y estas son algunas de las ventajas de usar esta herramienta:

- Control de acceso: El filtrado MAC permite a los administradores de red controlar de manera precisa qué dispositivos tienen permitido o denegado el acceso a la red. Al basarse en las direcciones MAC, se establece una capa adicional de seguridad al verificar la identidad única de cada dispositivo.

- Protección contra accesos no autorizados: El filtrado MAC actúa como una barrera adicional frente a accesos no autorizados. Solo los dispositivos que tengan su dirección MAC en la lista, tendrán permitido el acceso a la red, reduciendo así el riesgo de intrusiones.

- Reducción de ataques: Ayuda a reducir ciertos tipos de ataques, como los ataques de suplantación de identidad. Al exigir que los dispositivos proporcionen una dirección MAC válida y registrada para acceder a la red, se dificulta que un atacante se haga pasar por un dispositivo autorizado.

- Mayor seguridad en redes inalámbricas: En entornos Wifi, el filtrado MAC puede ser muy útil. Al limitar el acceso a dispositivos específicos, se reduce la posibilidad de que dispositivos no autorizados se conecten a la red inalámbrica.

Protección de recursos: El filtrado MAC contribuye a la protección de los recursos de la red al limitar el acceso a aquellos dispositivos que realmente necesitan conectividad. Esto ayuda a prevenir el agotamiento innecesario de recursos y a optimizar el rendimiento de la red.

¿Puede afectar al rendimiento?

El filtrado MAC puede mejorar la seguridad de una red inalámbrica, también puede tener un impacto negativo en el rendimiento de la red. Esto se debe a que el filtrado MAC requiere que el router inalámbrico realice un seguimiento de las direcciones MAC de todos los dispositivos que están conectados a la red, y verificar que cada uno tenga acceso autorizado. Esto puede ralentizar el tiempo de conexión de los dispositivos, ya que cada vez que un dispositivo intenta conectarse, el router debe verificar su dirección MAC y permitir el acceso. A mayores, cuando se agregan nuevos dispositivos a la red, es necesario actualizar la lista de direcciones MAC autorizadas, lo que puede llevar tiempo y provocar diversos errores.

En algunos casos, el filtrado MAC puede incluso provocar un aumento en la latencia de la red, lo que quiere decir que los datos tardan más tiempo en viajar desde el origen hasta el destino. Esto se debe a que el router debe realizar una mayor cantidad de procesamiento para verificar las direcciones MAC, lo que puede retrasar el envío y la recepción de datos.

Como puedes ver, hay algunas circunstancias en las cuales este tipo de filtrado genera alguna pérdida de rendimiento. Es por ello, que para algunos sistemas no es algo que se recomienda implementar. Algunos de estos casos son:

- Grandes redes: Al disponer de gran cantidad de dispositivos, puede ser muy complicado administrar todas las direcciones.

- Redes inalámbricas de mucho uso: En lugares donde la conexión y desconexión de dispositivos es muy frecuente, nos puede hacer perder algo de tiempo el tener que verificar las direcciones.

- Privacidad: Conocer la MAC de un dispositivo, puede ser considerado una violación de la privacidad. Por lo cual es posible que algunos usuarios, prefieren no revelar esta información.

Por qué cambiar la MAC

Como hemos comentado, la dirección MAC es un registro que identifica nuestro equipo y lo hace único. Por lo cual es algo muy importante, sobre lo que debemos tener protección. No tener nuestra MAC asegurada puede suponer algunos problemas. Algo que puede ocurrir es una clonación, y posterior uso indebido. Si nos conectamos a redes Wi-Fi públicas, estaremos expuestos a este tipo de ataques, a la vez que pueden rastrear nuestro dispositivo. Por lo cual aquí tenemos uno de los motivos principales para realizar un cambio de MAC.

La seguridad y la privacidad siempre estarán en el punto más importante de todos, pero eso no hace que sea lo único a lo que prestar atención. Sin ir más lejos, tendremos que prestar atención a los accesos a internet que limitan el uso del mismo, tomando la MAC como referencia, o con el fin de solucionar problemas con diferentes listas de MAC que pueden tener los ISP cuando algún componente como las tarjetas de red se estropean.

Esto último puede ser importante en varios aspectos. Algunos ISP pueden realizar bloqueos de servicio a determinadas direcciones MAC las cuales no se registraron previamente en sus listas. Por lo cual si necesitamos cambiar las tarjetas de red como comentamos, puede darse el caso de que esto haga que necesitemos cambiar la MAC, mientras la compañía no realiza el cambio.

Realizar este tipo de cambio no tiene por qué ser peligroso, pues muchos sistemas operativos nos dan la opción de cambiarla mediante una modificación de software. Pero, si es totalmente recomendable dejar apuntada la dirección MAC anterior. Como última recomendación, si queremos realizar diferentes pruebas con todo esto, puede ser buena idea hacerlo en una máquina virtual o en un dispositivo antiguo que ya no usemos frecuentemente, para tener la seguridad que nada deja de funcionar.

¿Cuándo cambiar la dirección MAC?

Este tipo de procesos pueden llevar a tener algunas dudas, y no solo sobre la forma de hacerlo, sino que el cuándo es otra pregunta. No hay una respuesta que sea muy clara, pero sí hay algunas consideraciones que podemos tener en cuenta, y ayudarnos así a ver cuándo cambiarla.

- Resolver conflictos: En ciertos casos se pueden dar conflictos de direcciones MAC en la red, lo cual puede llegar a causar problemas en cuanto a la conectividad. Proceder con un cambio de la dirección MAC en uno de estos equipos, puede ayudarnos a que estos conflictos no se produzcan, y que la conexión sea estable de nuevo.

- Evitar restricciones de acceso: En muchas redes se pueden implementar algunos filtros para las direcciones MAC, por lo general para permitir o no el acceso a recursos concretos. Si se da el caso de que es totalmente necesario acceder a esos recursos con un equipo no autorizado, se puede proceder a realizar el cambio de dirección MAC. En todo caso, estamos ante algo que puede traer implicaciones legales, por lo cual se debe realizar en entornos controlados.

- Ocultar identidades: Al fin y al cabo, las direcciones MAC pueden ser muy útiles para ocultar identidades dentro de la red, a la vez que nos pueden identificar. En muchas ocasiones se puede cambiar la misma, para que nuestro equipo no pueda ser rastreado según su actividad en línea. De nuevo, nos podemos encontrar con alguna implicación legal.

- Evitar seguimientos: En algunas organizaciones o incluso los proveedores de servicios, pueden realizar seguimientos a los dispositivos mediante sus direcciones MAC. En los casos donde estemos seguros de esto, podemos realizar el cambio de este identificador, y así poder pasar desapercibido ante esos rastreos.

- Eliminar limitaciones: Una práctica habitual en informática, es establecer limitaciones a muchos dispositivos basándose en mercados o incluso regiones. En estos casos, muchas veces vienen impuestos según la dirección MAC del mismo, por lo cual el cambio puede hacer que las eliminemos.

Es importante tener en cuenta, que cambiar las direcciones MAC es algo que está perseguido en muchos casos. Por lo cual puede incurrir en algún tipo de problema legal, al menos en algunos casos. Si vamos a proceder con alguna de estas actividades, lo mejor es que estemos totalmente informados sobre las leyes de nuestro país al respecto. De esta forma, podremos evitar hacer algo que es ilegal, o desembocar en una actividad ilegal.

Cómo cambiar la dirección MAC con fines maliciosos

Desafortunadamente, no es posible confiar ciegamente en el filtrado MAC como una medida de seguridad que forme parte de una gestión eficaz de la red y, claro está, que sea segura. Si un cibercriminal tiene acceso a la lista blanca de direcciones MAC permitidas, es decir, las direcciones que tienen acceso a la red que tiene como objetivo, ya tiene prácticamente lo que necesita para ejecutar ataques. ¿Por qué? Dicho cibercriminal puede cambiar la MAC real de su interfaz y contar de manera irregular con una de las MAC que están en la lista blanca y así, conseguirá tener acceso a la red.

Si no logra tener acceso a la lista blanca, tan sólo basta con tener la dirección MAC de uno de los usuarios habilitados de la red. Haciendo lo mismo que comentamos en el párrafo anterior, ya podrá realizar todas las acciones maliciosas que desee. En unos sencillos pasos, es posible vulnerar las direcciones MAC para fines maliciosos, por lo que queda en evidencia que el filtrado MAC no es para nada fiable. No obstante, existen métodos como el ARP Binding que nos permiten bloquear las direcciones MAC que no tengan la misma dirección IP que la configurada, además, a nivel de switching podemos añadir medidas de seguridad adicionales que nos ayudará a proteger la red cableada.

Ahora bien, ¿cómo se consigue información respecto a las direcciones MAC de la red que es nuestro objetivo? Herramientas de análisis de tráfico de red como Wireshark, que no tienen coste alguno, te podría servir en determinadas situaciones.

Guía para modificar la MAC en Windows

Con unos simples pasos, es posible alterar la dirección MAC de todas las interfaces de red que deseemos. No necesitamos ser un hacker para hacerlo y ésta pequeña guía nos demuestra qué es muy sencillo alterar la MAC. A nivel de red doméstica, esto no representa un gran riesgo. Sin embargo, si estamos en un entorno corporativo, la situación es diferente. Si como administradores de red permitimos que cualquiera o bien, permitimos que personas no autorizadas puedan alterar ese dato, los riesgos son innumerables. A continuación, podéis ver cómo alterar la dirección MAC en Windows 10:

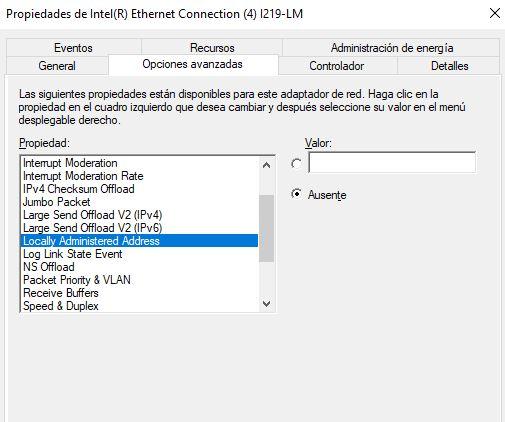

- Entrar a Administrador de Dispositivos.

- Seleccionar el apartado de Adaptadores de Red.

- Escogemos la interfaz de red a la que queremos cambiar la dirección MAC.

- Hacemos clic derecho en lo escogido y seleccionamos la opción «Propiedades«.

- Pasamos a la pestaña «Opciones Avanzadas«, luego a la cajita de «Propiedad» y nos encontraremos con Direcciones Administradas Localmente o Locally Administered Address

- Fíjate en el campo de texto (Valor) en donde se encuentra la dirección MAC y siéntete libre de borrarlo y cambiarlo

- Acto seguido, vuelve a introducir la dirección MAC de tu preferencia, respetando el formato y sin separadores/espacios.

- Reinicia el ordenador

- Vuelve a ejecutar el cmd

- Escribes «ipconfig/all» y listo: dirección MAC alterada.

Un detalle importante es que es posible que no aparezca este campo de «Locally Administered Address» en las propiedades de tu tarjeta de red, por lo que tendrás que recurrir a software externo para realizar este cambio. Algunos de los programas más recomendables son los siguientes:

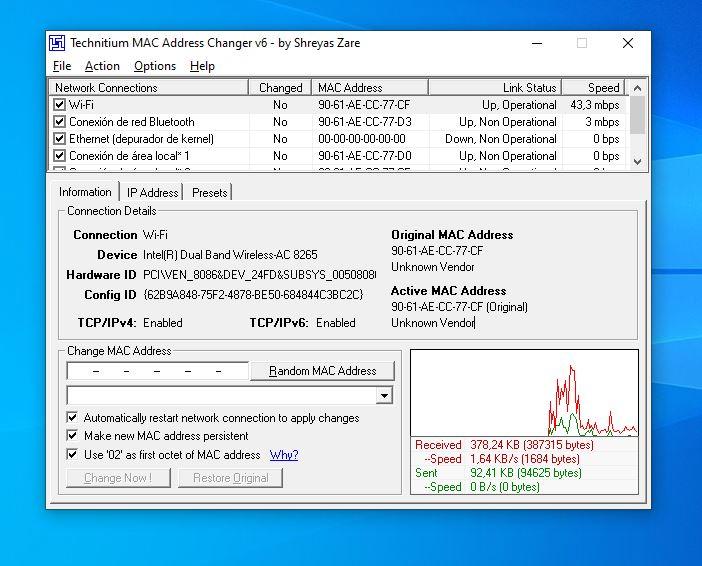

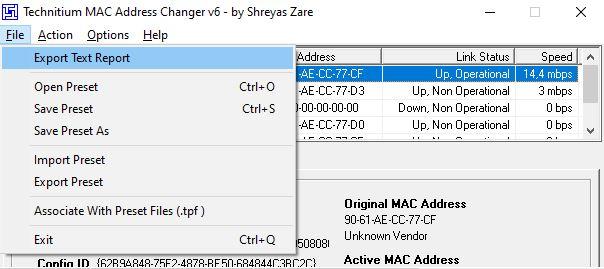

Technitium MAC

Es un programa gratuito y de fácil instalación. Sólo es cuestión de realizar la descarga de forma directa o por Torrent, seguir unos pocos pasos y tendrás al programa ejecutándose. Más abajo, vemos un ejemplo de cómo el programa lista todas las interfaces de red, la dirección de MAC actual, su estatus de conexión y mucho más:

Para cambiar la MAC de alguna de las interfaces, debes seleccionar alguna de ellas y dirígete al apartado «Change MAC Address» que se encuentra un poco más abajo. Allí, debes escribir la dirección que tú prefieras o bien, haz clic en el botón «Random MAC Address» para que el programa asigne de manera aleatoria una dirección para tu interfaz.

En caso de que lo necesites, existe una opción que exporta que en formato .txt un reporte con los detalles de las interfaces. Así, puedes tenerlo en tu archivo o compartirlo con las personas que así lo necesitan. Debes ir a «File» (Archivo) > Export Text Report > Indica el nombre del archivo> Guardar

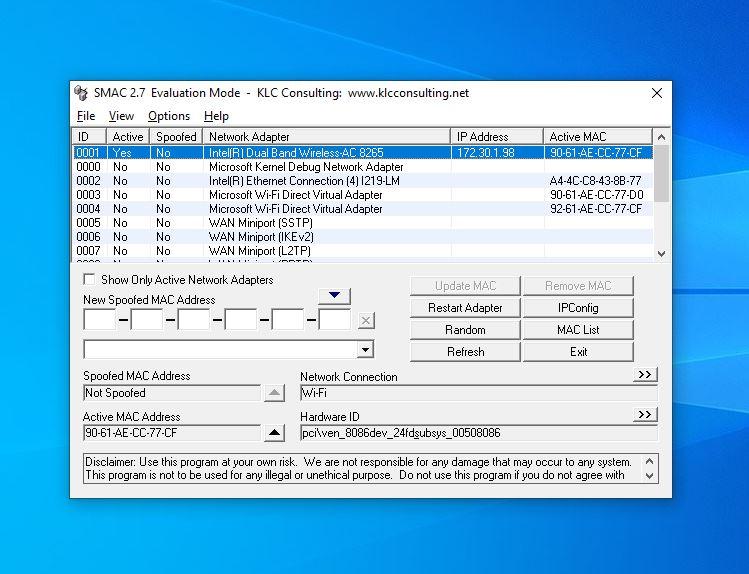

SMAC

Es otro programa con licencia gratuita que te permite modificar con facilidad la dirección MAC de todos tus adaptadores. Tienes la opción de desplegar solamente los adaptadores activos o bien, de desplegar la lista completa en donde se verifican tanto los activos como inactivos. ¿Cómo cambias la dirección? Simplemente escoge la que deseas e indica en el campo «New Spoofed MAC Address».

Por otro lado, desde este programa puedes controlar cada una de las interfaces realizando acciones como reiniciarlas, refrescar su estado actual, generar un número aleatorio de dirección MAC si no queremos indicar uno, entre otras.

A pesar de todo lo demostrado, existen administradores de red que aún confían en procesos como el filtrado MAC. Tal vez porque resulta más práctico, o porque simplemente no ven el riesgo de que haya algún tipo de ataque. Sin embargo, ya no existe organización a salvo de los ataques, y si no se toman las medidas de seguridad adecuadas, las consecuencias pueden tener costes demasiado altos.

Por otro lado, el usuario común con permisos de administrador y con el mínimo nivel de conocimiento para hacerlo, puede manipular la dirección MAC de sus adaptadores de red. He ahí el motivo por el cual recomendamos tener precaución con guías como estas y saber lo que se está haciendo.

Qué son las direcciones de hardware aleatorias

Es muy importante mantener en todo momento nuestros equipos protegidos. Son muchas las amenazas que hay en la red y pueden afectarnos de una u otra forma y poner en riesgo nuestra privacidad y seguridad. Por tanto, debemos contar con antivirus, firewalls, tener actualizados los dispositivos… Ahora bien, cuando se trata de las redes inalámbricas debemos intentar incrementar aún más la seguridad.

Una red Wi-Fi puede ser utilizada por un pirata informático para entrar en una red doméstica o empresarial. Podría llegar a tomar el control de los equipos conectados y aprovechar posibles vulnerabilidades para atacar. Esto hace que sea necesario tener una buena estrategia de seguridad y estar siempre protegidos. Los problemas de seguridad se incrementan cuando nos conectamos a una red Wi-Fi pública. Un atacante podría haberla creado simplemente con el objetivo de robar información. También podría haber entrado en un Wi-Fi legítimo, pero usarlo para llevar a cabo sus objetivos. Un problema que afectaría a la privacidad es el hecho de que a través de una red Wi-Fi puedan saber cuál es la dirección MAC de nuestro dispositivo. Incluso podrían rastrearnos en un centro comercial y ver nuestros movimientos.

Las direcciones de hardware aleatorias es una función que viene integrada con Windows, el sistema operativo más utilizado en equipos de escritorio, y puede venir muy bien. A través del Wi-Fi podemos enviar información incluso sin estar conectado. Esto ayuda a encontrar redes y ver así la disponibilidad. Es algo que emiten todos los dispositivos. Por ejemplo, aunque no estemos conectados a una red, nuestro ordenador envía una señal (siempre que tengamos el Wi-Fi activado) para buscar redes que haya en la zona. Esta señal envía la dirección única de hardware físico, también conocida como dirección MAC.

Cada equipo tiene una dirección MAC única. Es algo que identifica al dispositivo y podría ayudarnos por ejemplo a crear un filtro MAC en el router y tener una lista blanca. También es necesario para establecer una conexión con cualquier red Wi-Fi. Ahora bien, si enviamos esa información a una red Wi-Fi que sea insegura, podría suponer un problema para nuestra privacidad. Pongamos por ejemplo que estamos en un centro comercial donde hay muchas redes inalámbricas disponibles y que forman parte de una misma red. Podrían conocer nuestros movimientos, dónde estamos, al enviar constantemente la dirección MAC, incluso sin llegar a conectarnos.

¿Qué hace por tanto la función de direcciones de hardware aleatorias de Windows? Básicamente generar múltiples direcciones MAC aleatorias. Siempre que el hardware de nuestro adaptador Wi-Fi lo permita podemos configurar esta función y no enviar nuestra dirección MAC real, sino una gran cantidad de direcciones aleatorias, que van cambiando, lo que nos permitirá evitar que nos rastreen.

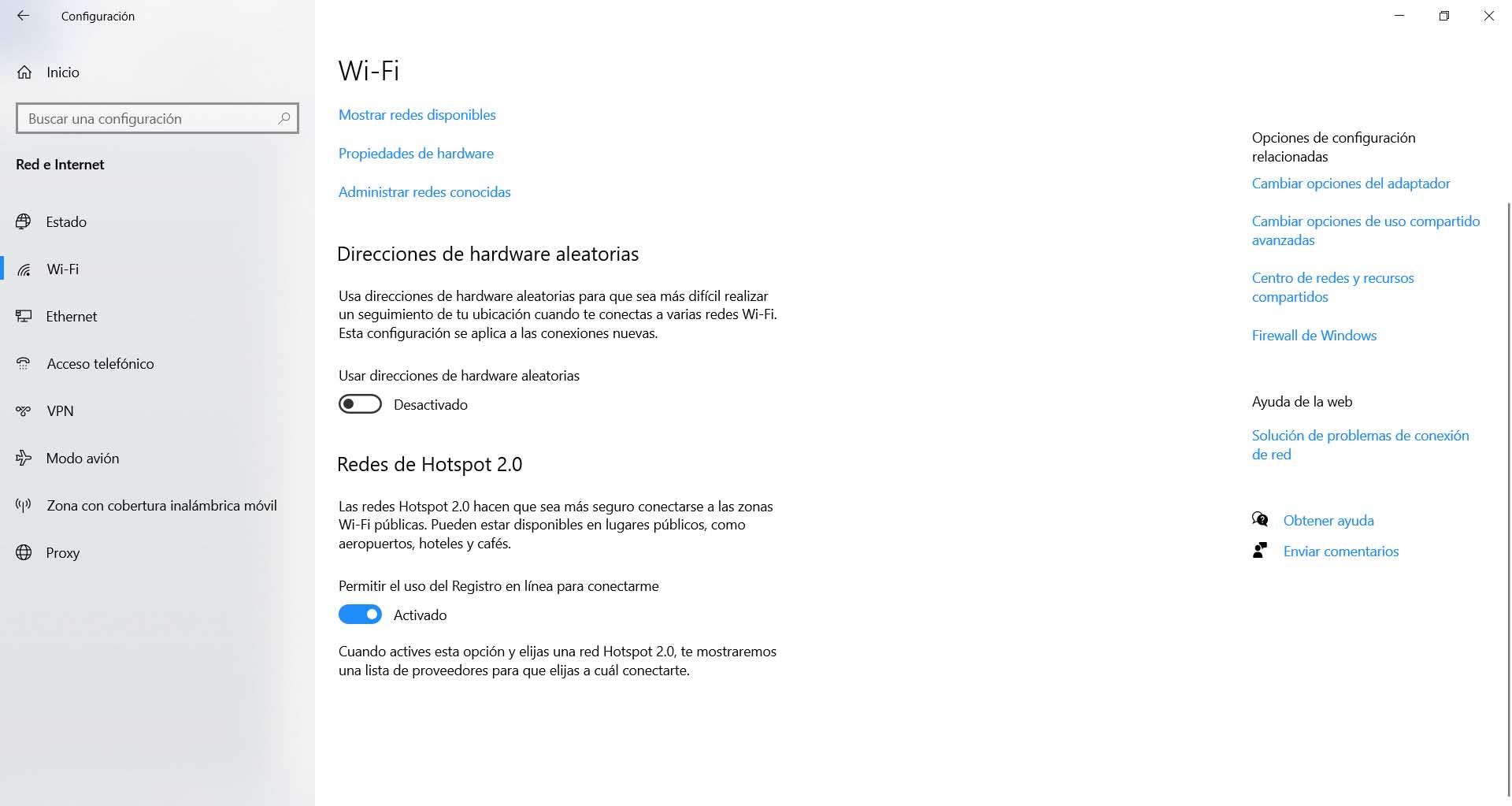

Cómo usarlo en Windows

Hemos visto en qué consiste exactamente la función de direcciones de hardware aleatorias. Hemos visto que lo que hace es generar direcciones MAC diferentes a la original, de forma aleatoria, con el objetivo de no enviar esta información a las redes inalámbricas. Sin embargo esta función no viene activada de forma predeterminada en Windows 10. No obstante, simplemente hay que seguir una serie de pasos sencillos para poder habilitarla y usar el Wi-Fi con mayor seguridad y privacidad.

Lo primero que tenemos que hacer es ir a Inicio. Posteriormente entramos en Configuración y vamos a Red e Internet. Allí tenemos que pinchar en Wi-Fi. Veremos la segunda opción que indica Direcciones de hardware aleatorias. Esa es la que nos interesa.

Como vemos, de forma predeterminada no viene habilitada esta función. Sin embargo solo tenemos que darle a activar y listo. A partir de ese momento enviaremos direcciones MAC aleatorias a los puntos Wi-Fi cercanos. Podremos evitar que un posible atacante pudiera recopilar esa información y que se vuelva en nuestra contra.

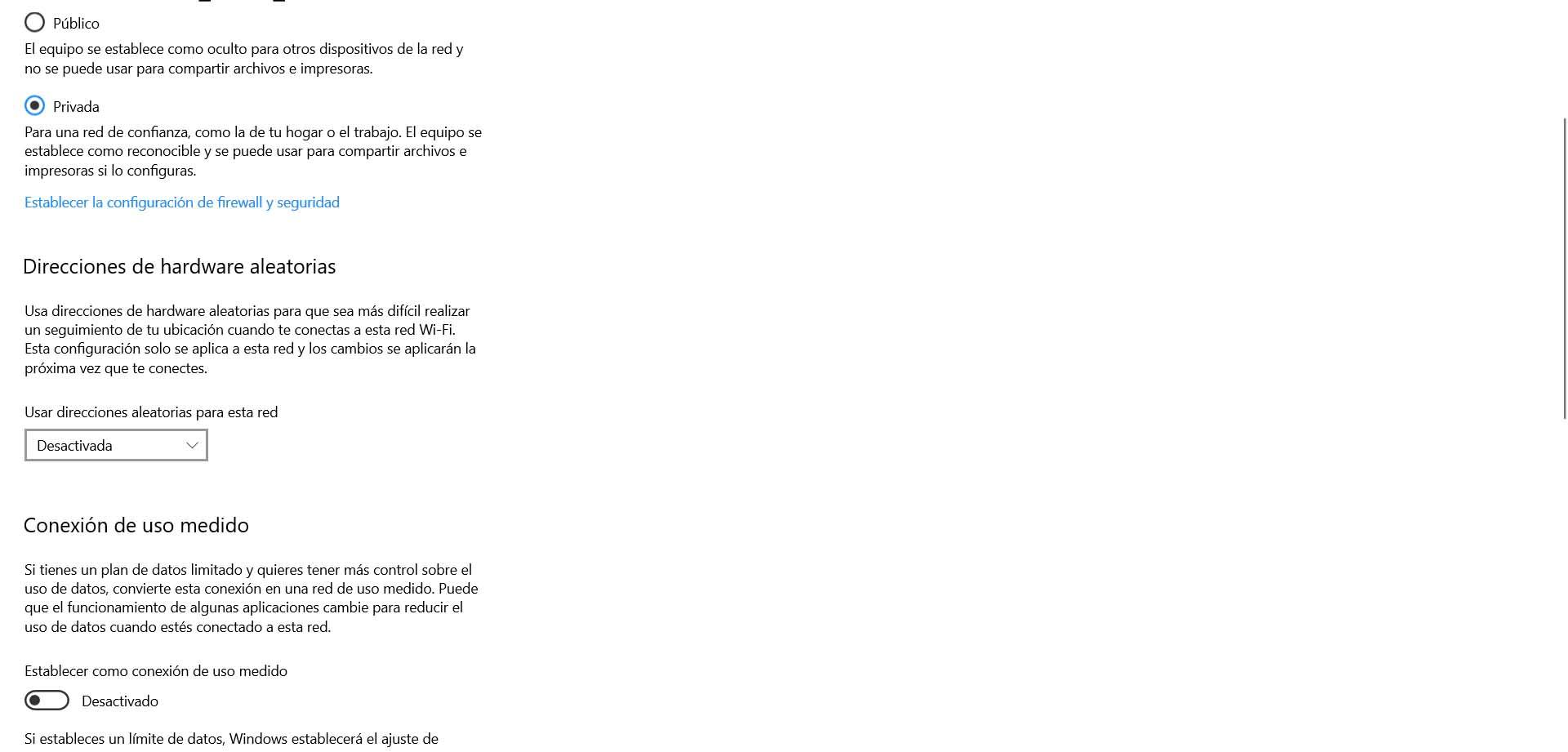

Direcciones de hardware aleatorias para una red Wi-Fi en concreto

También tenemos la opción de utilizar direcciones de hardware aleatorias únicamente para una red Wi-Fi en concreto. De esta forma seguiremos conectándonos con total normalidad a todas las demás, pero en esa específicamente enviaremos direcciones MAC aleatorias. Para configurarlo, una vez más tenemos que ir a Inicio y posteriormente a Configuración. Allí entramos en Red e Internet, le damos a Wi-Fi y tenemos que pinchar en Administrar redes conocidas. Se abrirá una pantalla con las redes inalámbricas a las que nos hayamos conectado alguna vez.

Tenemos que pinchar en una red, la que nos interese, y le damos a Propiedades. Se abrirá una nueva pantalla con diferentes opciones, como por ejemplo que se conecte automáticamente, el perfil de red, etc. Lo que nos interesa es el apartado de Direcciones de hardware aleatorias.

Como en el caso general, también encontraremos que esta opción está deshabilitada. Simplemente tenemos que darle a la opción de Activada y listo. A partir de ese momento enviaremos direcciones de hardware aleatorias a esa red. Este proceso lo podemos realizar con tantas redes Wi-Fi como queramos. Puede que no nos interese compartir esa información con una conexión en concreto a la que solemos acceder, como podría ser un centro comercial, una empresa, etc. No obstante, si queremos evitarlo en todos los casos lo mejor es configurarlo de forma general.

En definitiva, la función de direcciones de hardware aleatorias es muy interesante para mejorar aún más la privacidad y seguridad al usar el Wi-Fi en Windows 10. Debemos tener en cuenta siempre consejos de este tipo para no cometer errores y lograr que nuestros dispositivos estén lo más asegurados que puedan estar.