Linset es una aplicación para Linux que nos permite auditar o crackear una red Wi-Fi para comprobar la seguridad de su clave fácilmente sin necesidad de diccionarios de claves ya que será el propio dueño de la red quien nos facilitará la clave al hacer uso de un RogueAP y de ingeniería social para ello. En este artículo os vamos a mostrar paso a paso cómo se utiliza este programa y cómo se consigue que los usuarios nos faciliten la contraseña de la red para poder conectarnos. Lo primero que debemos hacer es descargar Linset de forma gratuita desde GitHub.

¿Cómo se pueden crackear redes WPA y WPA2 hoy en día?

Actualmente las redes WiFi que utilizan cifrado WPA y WPA2 se pueden crackear de diferentes formas: a través del protocolo WPS, por fuerza bruta probando una gran combinación de contraseñas, a través de diccionarios de contraseñas previamente generados y, finalmente, con ingeniería social.

La forma más fácil y rápida es hacerlo a través del protocolo WPS (Wi-Fi Protected Setup) que incorporan los routers inalámbricos para facilita enormemente la conexión a los clientes inalámbricos. WPS funciona de diferentes maneras, la primera de ellas es a través de un PIN de 8 dígitos como mínimo y como máximo, pero por cómo está diseñado internamente, tan solo necesitaremos probar un total de 11.000 PINES para crackear el protocolo WPS y que nos proporcione la contraseña WPA-PSK o WPA2-PSK en texto plano. Otra forma de funcionamiento del WPS es a través de un botón físico, durante un determinado tiempo de 1 o 2 minutos, la red WiFi estará disponible para conectarse vía WPS con cualquier cliente inalámbrico. Esto también supone un riesgo para la seguridad porque en ese intervalo de tiempo cualquier cliente inalámbrico podrá conectarse a nuestro equipo.

A continuación, otra forma sencilla de crackear la contraseña se basa en probar todas las contraseñas de un diccionario, esto se puede hacer de forma fácil y rápida con el programa Aircrack-ng que está disponible para sistemas operativos Linux. Lo único que tenemos que hacer es capturar el handshake, para posteriormente probar todas las contraseñas de un fichero de texto de origen una tras otra, esto podría llevar muchas horas de procesamiento. Un detalle muy importante, es que, si la contraseña de la red WiFi no está en el diccionario, no podrá crackearla.

También tenemos la posibilidad de crackear las contraseñas WiFi a través de fuerza bruta, en este caso, capturaremos también el handshake de la red inalámbrica WiFi y posteriormente utilizaremos programas como hashcat, para crackear por fuerza bruta y probar todas las combinaciones posibles dependiendo del patrón de claves que nosotros configuremos. Este proceso es el más largo de todos, porque hasta que no tengamos la contraseña no acabará, podría tardar meses e incluso años en conseguir una contraseña WPA que tenga una longitud y complejidad muy elevada, por este motivo, para evitar este tipo de ataques se recomienda que la contraseña tenga más de 20 caracteres mezclando mayúsculas, minúsculas, números y también símbolos.

Por último, tenemos una de las formas más efectivas si el usuario de la red WiFi no sabe demasiado sobre informática. En este caso tendríamos la ingeniería social utilizando una herramienta como Linset, este programa se encargará de generar un punto de acceso falso con el mismo nombre de red WiFi que la víctima, con el objetivo de que la propia víctima nos proporcione la contraseña directamente. En este caso, tendremos que esperar hasta que el cliente inalámbrico esté conectado, para desautenticarle de su red WiFi y que pruebe a conectarse a nuestra red, para posteriormente introducir la contraseña de acceso.

Instalación y funcionamiento de Linset

Una vez descargado en nuestro Linux abrimos un terminal y damos permisos al archivo para poder ejecutarse tecleando:

sudo chmod +x linset

Con los permisos de ejecución necesarios ya podemos empezar a utilizar la herramienta. Para ello de nuevo desde el terminal tecleamos:

sudo ./linset

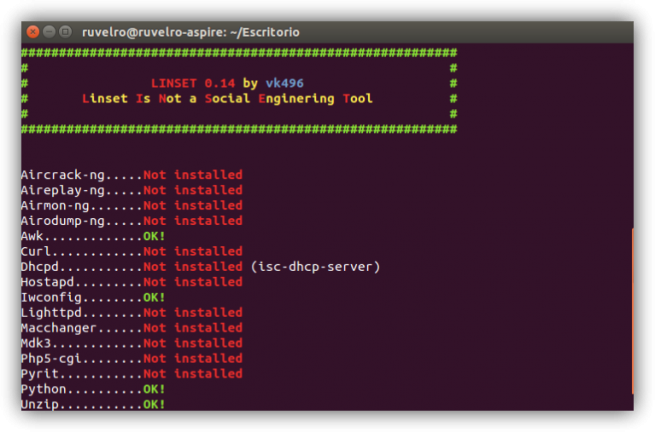

Lo primero que nos mostrará el programa es una lista con todas las dependencias necesarias y las que tenemos instaladas. Todas las que falten habrá que instalarlas manualmente para que la aplicación pueda arrancar.

Una vez cumplamos todas las dependencias (todas ellas están disponibles en los repositorios oficiales desde «sudo apt install» excepto mdk3. Instrucciones para mdk3 ya podremos empezar a utilizar esta herramienta. Podremos ver cómo nos abre una pequeña y sencilla interfaz dentro de terminal.

Una vez cumplamos todas las dependencias (todas ellas están disponibles en los repositorios oficiales desde «sudo apt install» excepto mdk3. Instrucciones para mdk3 ya podremos empezar a utilizar esta herramienta. Podremos ver cómo nos abre una pequeña y sencilla interfaz dentro de terminal.

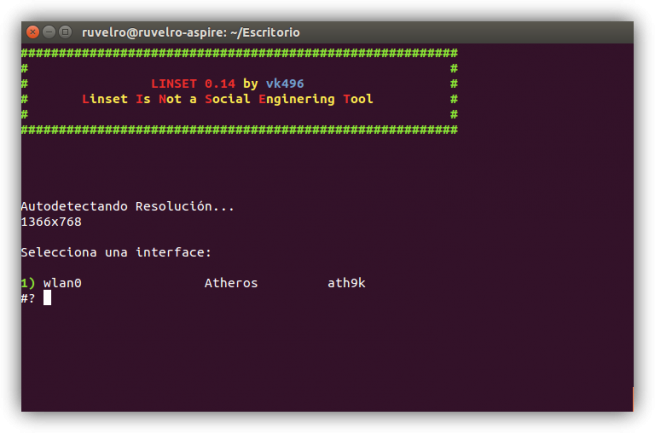

Lo primero que debemos hacer es elegir la interfaz de red que vamos a utilizar para los ataques.

Lo primero que debemos hacer es elegir la interfaz de red que vamos a utilizar para los ataques.

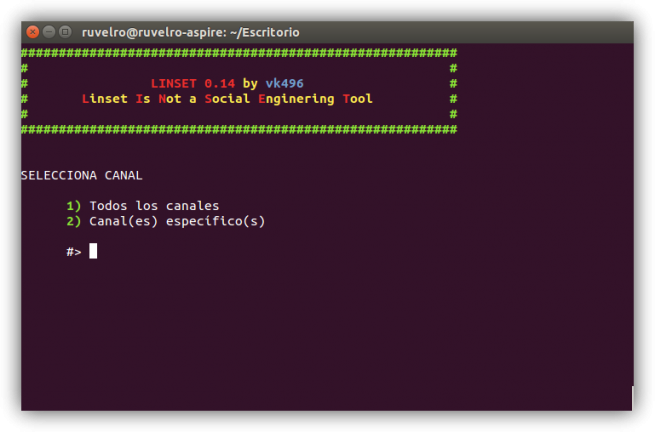

En el siguiente paso debemos elegir los canales de emisión que queremos analizar en busca de redes vulnerables. Podemos buscar un canal concreto u optar por analizar todo el espectro y poder elegir así de entre todo lo que se muestre.

En el siguiente paso debemos elegir los canales de emisión que queremos analizar en busca de redes vulnerables. Podemos buscar un canal concreto u optar por analizar todo el espectro y poder elegir así de entre todo lo que se muestre.

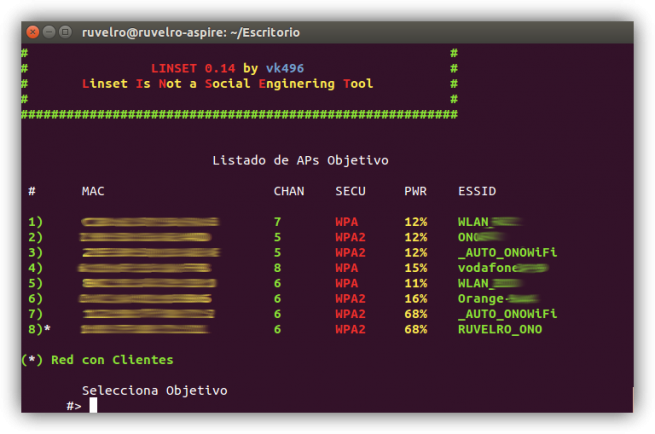

Veremos todas las redes detectadas.

Veremos todas las redes detectadas.

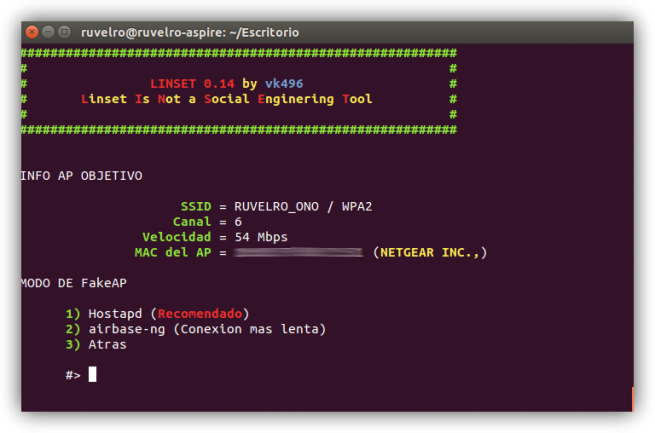

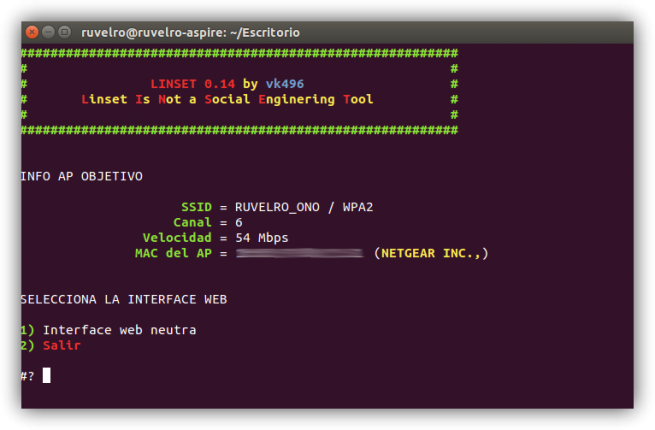

A continuación, Linset nos preguntará por el tipo de falso punto de acceso, o RogueAP, que queremos utilizar. Por defecto recomiendan hostapd.

A continuación, Linset nos preguntará por el tipo de falso punto de acceso, o RogueAP, que queremos utilizar. Por defecto recomiendan hostapd.

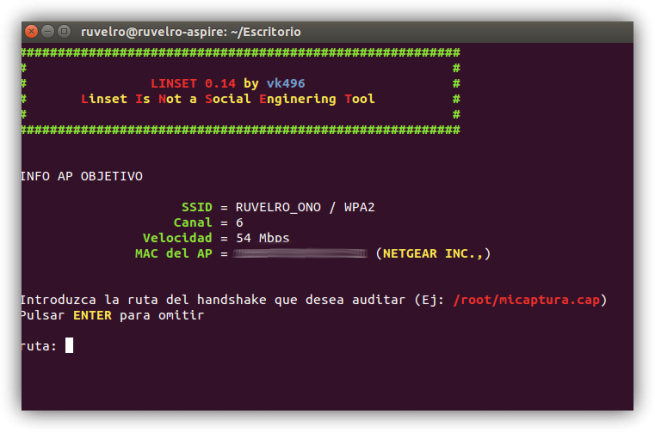

Podemos buscar el handshake en un archivo de paquetes previamente capturados.

Podemos buscar el handshake en un archivo de paquetes previamente capturados.

Si no tenemos un fichero de paquetes podemos comenzar a recopilarlos automáticamente dejando la ruta en blanco y pulsando «enter» para continuar.

Si no tenemos un fichero de paquetes podemos comenzar a recopilarlos automáticamente dejando la ruta en blanco y pulsando «enter» para continuar.

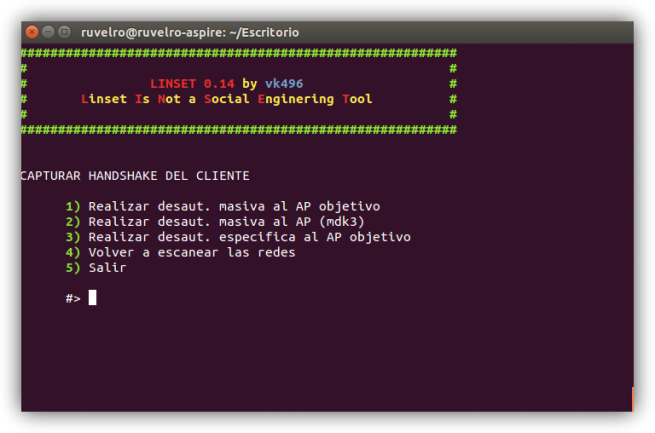

En el siguiente punto debemos elegir el método que queramos utilizar para generar y capturar paquetes de handshake para obtener los datos necesarios para generar una falsa autenticación en nuestro AP.

En el siguiente punto debemos elegir el método que queramos utilizar para generar y capturar paquetes de handshake para obtener los datos necesarios para generar una falsa autenticación en nuestro AP.

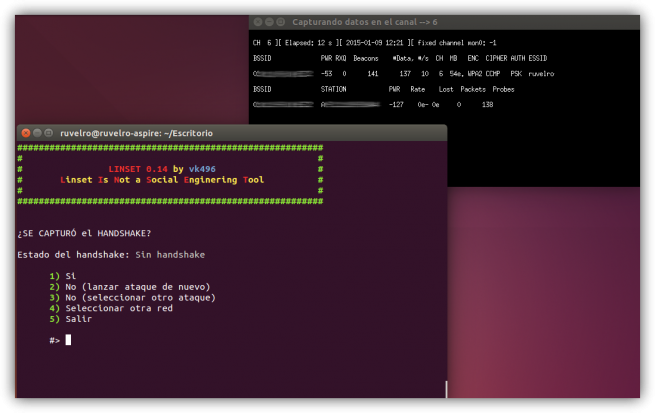

Esperaremos a que se capturen los paquetes suficientes para obtener un handshake correcto. Este proceso puede llevar más o menos tiempo, y es posible que tengamos que lanzar el ataque varias veces hasta conseguir un handshake funcional.

Esperaremos a que se capturen los paquetes suficientes para obtener un handshake correcto. Este proceso puede llevar más o menos tiempo, y es posible que tengamos que lanzar el ataque varias veces hasta conseguir un handshake funcional.

Una vez lo tengamos seguimos con el asistente. A continuación, ya podemos montar la falsa web donde los usuarios deberán introducir la contraseña de la red.

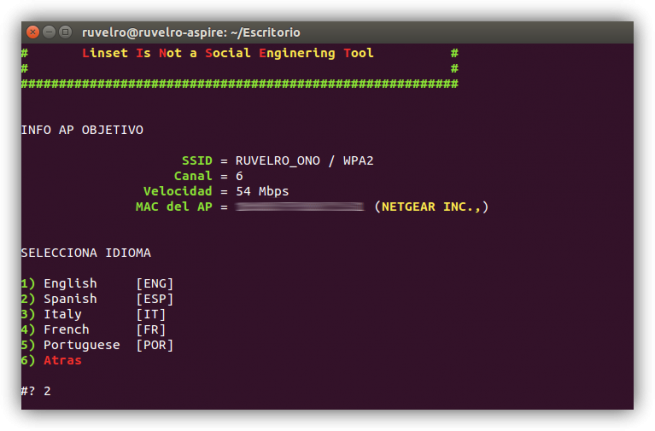

Elegimos igualmente el idioma de manera que el ataque de ingeniería social sea lo más creíble posible.

Elegimos igualmente el idioma de manera que el ataque de ingeniería social sea lo más creíble posible.

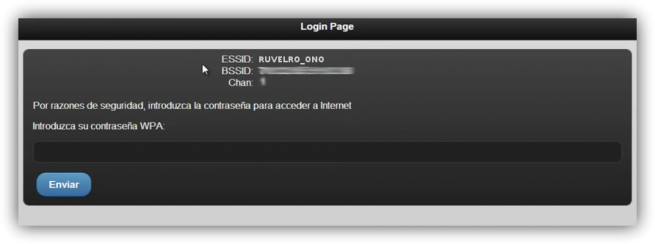

Listo. Nuestro Linset montará un falso servidor DHCP con unas DNS que cuando el usuario intente acceder a una web cualquiera se le mostrará la falsa web (la web variará según el router y el dispositivo desde el que accedamos para que sea lo más real posible).

Listo. Nuestro Linset montará un falso servidor DHCP con unas DNS que cuando el usuario intente acceder a una web cualquiera se le mostrará la falsa web (la web variará según el router y el dispositivo desde el que accedamos para que sea lo más real posible).

Tan pronto como se envíe la clave el programa nos la mostrará y restablecerá la conexión directa del usuario para no levantar sospechas. Lo único que nos queda por hacer es anotar dicha clave para conectarnos desde cualquier otro dispositivo sin complicarnos.

Tan pronto como se envíe la clave el programa nos la mostrará y restablecerá la conexión directa del usuario para no levantar sospechas. Lo único que nos queda por hacer es anotar dicha clave para conectarnos desde cualquier otro dispositivo sin complicarnos.

Riesgos de crackear redes

Como siempre que tocamos temas delicados, como es el caso, siempre es bueno recordar los riesgos que conlleva todo ello. Y en este caso, estamos ante una actividad que tiene múltiples riesgos. Tanto legales, como técnicos. Pero los más sonados son los riesgos legales, los cuales tienen muchas interpretaciones. La intrusión no autorizada en redes, es totalmente ilegal en la gran mayoría de las jurisdicciones. Por lo cual, si nos pillan llevando a cabo una de estas actividades, puede tener serias consecuencias legales. Pueden ser multas, órdenes de restricción, y en algunos casos incluso pueden acarrear penas de prisión.

Por otro lado, tenemos los compromisos de la propia seguridad. Al intentar crackear redes, es posible que los atacantes queden expuestos a sistemas que están monitorizando los propios ataques. Por lo cual es algo que puede hacer que el atacante, sea descubierto incluso antes de que el ataque llegue a su fin. Algunas redes pueden tener trampas, que parecen ser puntos de acceso legítimos. Pero en realidad pueden estar programados para que sean atacados, rastreando así los intentos de ataque. Se les conoce como honeypots.

El riesgo de malware también estará siempre presente. Muchas herramientas de software para tal efecto, son utilizadas para llevar malware o ser maliciosos en sí mismos. Esto puede comprometer seriamente la seguridad de los equipos, incluso la del propio atacante. Su objetivo suele ser robar datos, o incluso añadir los equipos a redes de bots. Por todo esto, crackear redes no es considerado algo ético. Esto puede dañar muchas cosas, incluido la reputación de un profesional si se descubre su actividad. Por lo cual no se debe hacer, salvo que sea en un entorno controlado con los permisos adecuados. Y tenga un fin adecuado y legal, por lo cual se reduce mucho el campo de actuación.