Existen ciberataques que se ejecutan a gran escala. Un ejemplo es el ataque DDoS. Si formas parte de una organización con alto riesgo de ser víctima de este tipo de ataques, el uso de mapas que detallan las amenazas de seguridad y los ciberataques es de gran utilidad. Por otro lado, si eres un entusiasta sobre el tema, los mapas te darán información muy valiosa sobre cómo se llevan a cabo los ataques. Es por eso que no viene nada mal conocer cuáles son los mapas a los que puedes recurrir en cualquier momento

Los mapas de ciberataques a nivel mundial, además de ser llamativos, también son una buena forma visual de conocer cuál es el número de ataques que se están realizando en cada momento y hasta su tipología. Por lo que este tipo de herramientas tiene un gran interés para muchos, no solo para aquellos profesionales dentro del sector de la ciberseguridad.

Hoy en RedesZone os compartimos un listado de los mejores mapas de amenazas y ciberataques, los cuales pueden ser consultados en cualquier momento. Además de que, este tipo de herramienta online, por lo general, suelen completamente gratuitas, aunque algunas opciones que te ofrecen una versión de prueba, pero luego tendrás que pagar. Todo dependerá de las funciones que ofrezca cada servicio online.

Mapas de ciberataques

Los mapas de los ataques cibernéticos en tiempo real, son herramientas que nos muestran de una forma visual los ciberataques que se están llevando a cabo en el mundo. Y esto es a tiempo real. Estos mapas nos proporcionan mucha información muy valiosa sobre cuál es la naturaleza de estos ataques, el alcance que tienen y su ubicación.

Esto resulta en una gran ayuda para los profesionales de la ciberseguridad, ya que pueden tomar las medidas oportunas ya sean preventivas o para solucionar algo que ya está ocurriendo de forma eficaz. Sin embargo, también pueden resultar de interés para estudiantes o aficionados con el fin de visualizar cuál es la situación actual.

Algunos de los beneficios que nos vamos a encontrar son:

- Identificación rápida de amenazas: Estos mapas en tiempo real, nos dan la posibilidad a los equipos de seguridad de realizar una identificación rápida de los ataques que hay en curso en un momento concreto. Sobre todo, detectando patrones inusuales en la red. Permitiendo así que los equipos de seguridad o administradores de un sistema, puedan responder a estos ataques de una forma eficaz y sin que causen daños significativos.

- Visualización de amenazas: Los mapas nos permiten ver los ataques en tiempo real, podremos ver tanto donde se originan como a donde se dirigen estos ataques, Esto es de gran ayuda para los equipos de seguridad, ya que pueden tener una noción o comprender mejor la naturaleza del problema de todas las amenazas a nivel mundial, y estar prevenidos para futuros ataques.

- Análisis de tendencias: En muchas ocasiones hay ataques muy similares que se llevan a cabo en muchos puntos al mismo tiempo. Con estos mapas, podremos identificar estos patrones de actividad y tendencias en cómo se comportan los atacantes. Esto es algo que ayuda a los equipos de seguridad para poder predecir posibles ataques a su sistema, tomando las medidas preventivas que consideren oportunas.

- Respuesta al ataque: Estas herramientas nos ayudan a establecer una coordinación y mejora a la respuesta contra estos ataques. Al poder ver en tiempo real toda esta información, se pueden identificar de forma rápida las áreas que pueden ser más críticas de la red, y así priorizar la respuesta contra el ataque en estas partes.

- Concienciación: Estos mapas nos ayudan a recordar que la seguridad total en internet no existe. Así como el anonimato. Todo el mundo puede ver estos mapas, y ver que siempre se está tratando de llevar a cabo un ciberataque. Por lo cual siempre es bueno dar un buen uso de Internet, y mantener nuestros equipos y datos a salvo.

- Educación: además de servir como herramientas para concienciar a los usuarios en la cuestión de la ciberseguridad en la sociedad actual, también cumplen una función vital para que las personas puedan aprender la verdadera importancia que juega en la actualidad la ciberamenazas que hay en la red y como se pueden ir moviendo en todo el mundo. Por lo que también sirve para fomentar que los usuarios en general tengan una mayor precaución a la hora de navegar por Internet y, sobre todo, cumplan una serie de medidas de seguridad para evitar sufrir estos ataques.

Lo que está claro es que resulta un atractivo adicional para entrar de lleno en el mundo de los ciberataques y las amenazas en Internet. Por lo que es otro de los beneficios que se pueden sacar de estos mapas en particular que reflejan a escala mundial cuáles son los ciberataques que se están dando en tiempo real.

Sin embargo, hay que caer en la cuenta de que todos estos mapas muchas veces tampoco son en vivo, es decir, en tiempo real. Y todo porque se utilizan conjuntos de ciberataques ya grabados o hasta un duplicado de capturas de paquetes de datos para llevar a cabo estos mapas de ciberataques. Por lo que, al usar una de estas herramientas online que hay en Internet, tendrás que fijarte que realmente esté en tiempo real.

Kaspersky CyberThreat

Es un mapa dinámico que se actualiza en tiempo real en relación a las principales amenazas y ataques cibernéticos. Lo que podemos visualizar es gracias a varias fuentes de datos que se corresponden a los distintos servicios de Kaspersky. Los citamos a continuación:

- On-Access Scan (Escaneo en acceso): los registros de detección de malware que se obtienen mediante la apertura, copiado, ejecución y guardado de operaciones dentro del antivirus.

- On-Demand Scan (Escaneo bajo demanda): los registros de malware que se obtienen cada vez que el usuario de este antivirus hace clic en el botón «Scan for viruses», es decir, Escaneo en búsqueda de amenazas.

- Kaspersky Anti-spam: todo tráfico de e-mail que sea sospechoso gracias a la tecnología Reputation Filtering.

- Mail Anti-Virus.

- Botnet activity detection (Detección de actividad relacionada a botnets).

- Web Anti-Virus.

- Intrusion Detection Scan (Escaneo para detección de intrusiones).

- Vulnerability Scan (Escaneo de vulnerabilidades).

Uno de los puntos a destacar de este mapa es que funciona de manera fluida. Es posible acercarlo, alejarlo y escoger el país del cual queremos saber sobre las amenazas de ataques. Siempre que elegimos un país, lo primero que vemos es cuál es su número de posición en la lista de los países más atacados. Por otro lado, siempre que escoges un país verás que se actualiza en tiempo real el número de registros de acuerdo a todos los servicios Kaspersky que citamos más arriba.

Esta es la vista que obtendrás si escoges un país. Usemos como ejemplo a España, que aparece en la posición número 9 en la lista de países con mayor cantidad de ciberataques:

Si necesitas cambiar el mapa a una vista más cómoda como la vista plana, este mapa de Kaspersky te permite cambiarla. Puedes visualizar el mapa de la manera más conveniente.

Simplemente, debes hacer clic en el botón «Switch to Plane View» para pasar a la vista plana. O bien, para volver a la vista de globo terráqueo te deberá aparecer la vista de «Switch to Globe View». Es el primer botón que se encuentra en la columna de botones verdes a la derecha.

Por defecto, cuando entramos a la web del mapa, este se carga con un tema de color negro (tema nocturno). El segundo botón que se encuentra a la derecha (Toggle map color) puede cambiar el tema de tu sitio a un color claro. Así es como se ve el tema claro:

Os recomendamos visitar la web oficial del cibermapa de Kaspersky para que puedas acceder al mapa siempre que lo necesites. No es necesario crear una cuenta, puedes acceder como invitado.

Netscout Cyber Threat Horizon

Este es un mapa orientado a la visualización de ataques DDoS que se dan alrededor del mundo. Así como el que citamos con anterioridad, este es dinámico por lo que se pueden visualizar pequeñas animaciones, las cuales sirven para tener un panorama del origen y destino de los ataques.

Desde el momento en que abrimos el mapa, ya podemos saber cuántos ataques DDoS se están dando en ese momento. Por lo que los datos visualizados se actualizan en tiempo real. Cuenta con algunos filtros que ayudarán a personalizar la manera en que visualizamos los mapas. Sin embargo, para poder personalizar nuestro mapa, debemos crear una cuenta. Por fortuna, es gratuita y llevará poco tiempo el comenzar a tener uno.

Algunos de los filtros que podemos citar son los que tienen que ver con el país, el tipo de organización que está siendo víctima del ataque, qué tipo de ataque DDoS en particular se está ejecutando y el ancho de banda del tráfico generado para atacar a la víctima.

Si necesitas de cambiar el color del mapa por las condiciones de luz o no te gusta el tema oscuro, puedes pasar al claro con el botón que se encuentra en la parte de arriba. El mismo es el ícono del foco.

Como valor agregado y para enriquecer aún más los datos desplegados en el mapa, es posible acceder tanto a resúmenes de ataques DDoS, además de reportes detallados. Hasta el momento en que se ha redactado este artículo, los informes son del año 2019, por lo que el mismo se actualiza anualmente.

Haciendo énfasis en el resumen, podemos saber sobre la frecuencia de los DDoS, qué países son los más afectados, el volumen que maneja cada evento, la velocidad promedio de los ataques y mucho más. Si queremos un resumen algo más personalizado, se pueden aplicar filtros por países, regiones o continentes. Así como el mapa, cada filtro permite que automáticamente se ajuste todo dato que visualicemos.

Podéis acceder a este mapa desde la web oficial de Netscout Cyber Threat Horizon. Recuerda que, para la visualización general, no es necesario crear cuenta. Esto se aplica únicamente si deseas personalizar la vista de los mapas y resúmenes. En el caso de que desees descargar el reporte anual de Netscout deberás llenar un pequeño formulario.

FireEye Cyber Threat Map

A diferencia de los mapas que citamos anteriormente, este está orientado a las consultas ocasionales. A pesar de que nos muestra qué ataques, la cantidad y las ubicaciones de origen y destino, no es posible acceder a más información que eso. Tampoco sabemos a qué ataques en específico se refiere cada registro.

Lo que podemos destacar es que a medida que se van actualizando los números de los ataques, se cuenta con un pequeño listado de las cinco industrias que se han visto más afectadas. Puedes consultar en la web oficial de FireEye Cyber Threat Map el mapa, sin necesidad de creación de cuenta.

Fortinet

Dentro de los diferentes mapas de ciberataques a los que puedes recurrir para echar un vistazo a cómo van evolucionando en tiempo real está la opción de Fortinet. En este caso, se encarga de mostrar a los usuarios los ataques grabados, es decir que su interfaz no es la más llamativa, pero cuenta con una serie de funcionalidades que te pueden interesar. Dentro de estas, por ejemplo, está la opción de ver distintas estadísticas de manera rotativa en la parte inferior del mapa. Al igual que también, como extra, se puede consultar el mapa tanto de día como de noche.

Entre otras cualidades de esta página web, también hay que señalar que ofrece un cuadro en el que se pueden ver los tipos de ataques y ubicaciones a las que se van lanzando en esos momentos. Además de que se ofrece información sobre el nivel de seguridad. Por lo tanto, se podrán ir viendo en tiempo real los distintos ciberataques que se lancen, DDoS, malware, además de otra serie de eventos maliciosos que se vayan dando en diferentes zonas del mundo.

Akamai

Muy probablemente, este es uno de los mapas más completos. Principalmente por la cantidad de datos que podemos recolectar a partir de lo que puede mostrarnos. De acuerdo a la propia organización, no solamente te permite conocer respecto a los países o localidades con más oportunidades de ser atacadas sino también, respecto a ciudades con la conectividad a Internet más lenta o aquellas que generen mayor tráfico en la web.

Por un lado, contamos con las visualizaciones de ataques y su clasificación por tipo. De acuerdo a esta captura, podemos destacar que el ataque que está teniendo mayor protagonismo es la Inyección SQL. Muy próximo, se encuentra el Cross-Site Scripting y otros ataques más. Se puede visualizar un mapa mundial en donde destaca las ubicaciones de los ataques y la cantidad que se dan por hora.

Una información muy interesante que despliega es el listado de las industrias más afectadas. En esta captura se puede observar que la industria más afectada es la de Retail. Recordemos que la industria Retail es una de las que se consideran esenciales para nuestro día a día. Se enfoca en la venta de todo tipo de productos de consumo a través de múltiples canales de venta.

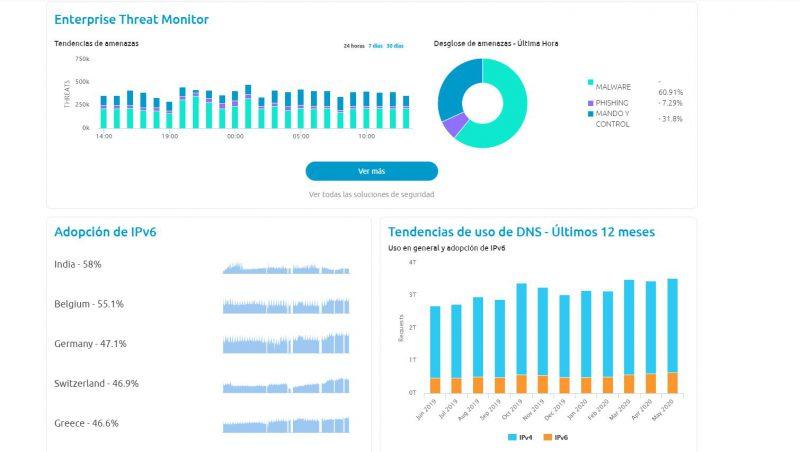

Continuando con el recorrido del mapa, vemos que hay un monitor de amenazas corporativas, es decir, empresariales. Los gráficos que se despliegan permiten tener un panorama de alto nivel, pero con la cantidad de datos necesarios. Esto sirve mucho a las organizaciones para saber qué puntos de la seguridad de su infraestructura de TI deben ser reforzados. Esto, tanto desde el lado de TI como del lado de los usuarios.

Finalmente, vemos datos adicionales de tendencias que también resulta de utilidad a los profesionales, especialistas o toda persona interesada. Se muestra el porcentaje de adopción del protocolo IPv6 y el uso de los servicios DNS considerando al IPv6.

Es bueno recordar que Akamai es una de las compañías más conocidas a nivel mundial. Especialmente por la provisión de servicios de CDN, los cuales se han convertido en componentes esenciales para el buen rendimiento de un sitio web en todos los aspectos. Puedes acceder al mapa de Akamai desde aquí.

Spamhaus Live Botnet Threat Worldwide

Este es un mapa que está orientado al seguimiento de las botnets. Recuerda que una botnet es una red de ordenadores u otros dispositivos en red infectados. A su vez, esta botnet está controlada por un servidor Command and Control, el cual dirige el tipo de acciones que va a realizar. Un mismo servidor C&C puede estar al mando de uno o más botnets. Uno de los usos más populares es para la ejecución de ataques DDoS. Esta es una muestra más de cuánto ha crecido la industria de los ataques cibernéticos.

A pesar de que son acciones que son ilícitas ante la ley, los negocios bastante rentables que se generan alrededor de las mismas son conocidas por todo aquel que sepa de estos temas. Es como una industria lícita como cualquier otra. Cuando ingresamos al mapa, ya tenemos acceso directo a las referencias diferenciadas por colores de la actividad de los botnet y los servidores C&C.

Más abajo, se puede ver el listado de los Botnets que cuentan con mayor actividad.

Así también podemos saber cuáles son los países que tienen mayor actividad de Botnets. De acuerdo a la captura que hemos compartido, el top 3 tiene como protagonistas a India, China y Vietnam.

Originalmente, este mapa es una muestra para generar interés respecto a una de sus soluciones. Se denomina DNS Firewall Threat Feeds y ofrece una prueba gratis de 60 días. La solución ofrece protección ante todo registro de tráfico malicioso, sitios de phishing y descargas de archivos que contienen malware. Toda esta protección se enfoca al nivel de los servidores DNS. Si estás interesado en visualizar el mapa y tal vez, en la solución DNS ofrecida sugerimos acceder al enlace oficial de Spamhaus Live Botnet Threat Worldwides.

Los mapas de amenazas y ciberataques son herramientas sumamente útiles para todo tipo de usuario que quiera saber más sobre estos eventos. Algunos cuentan con un nivel de detalle más alto que otros. Sin embargo, no queda duda que hay un mapa para cada necesidad. Sugerimos echar un vistazo a estos mapas y si tienes más opciones, puedes informarnos al respecto en los comentarios para que la lista crezca.

Digital Attack Map

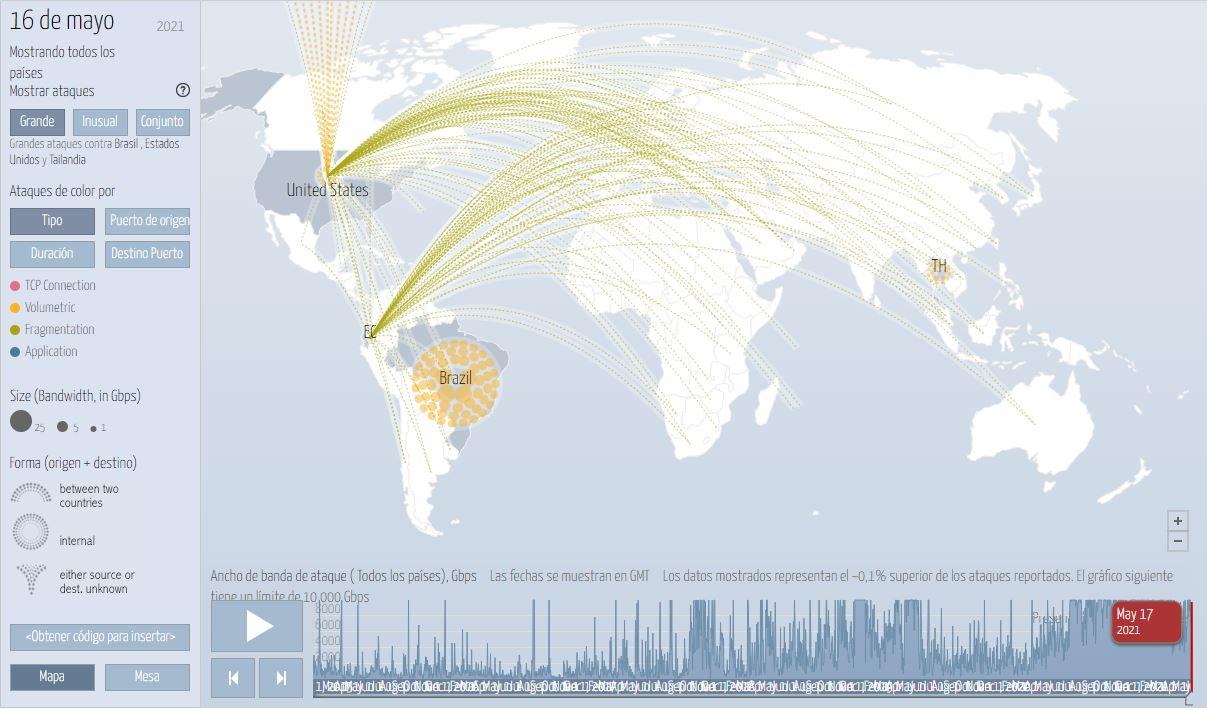

Digital Attack Map es una herramienta desarrollada por Arbor Networks en colaboración con Google Ideas que proporciona una visualización en tiempo real de los ataques DDoS en todo el mundo. Este mapa muestra datos recopilados por Arbor Networks sobre la actividad de ataques DDoS dirigidos a redes, empresas y organizaciones en tiempo real.

La visualización en el mapa se ve de manera interactiva, permitiendo a los usuarios explorar diferentes regiones geográficas y ver la intensidad y el tipo de ataques DDoS que están ocurriendo. Además, la herramienta proporciona información sobre la duración de los ataques, los países de origen y destino, y el tipo de servicios o protocolos afectados.

Digital Attack Map utiliza datos recopilados por Arbor Networks a través de su servicio ATLAS, que monitorea y analiza el tráfico de Internet en tiempo real para detectar y mitigar ataques DDoS. La colaboración con Google Ideas ha permitido mejorar la accesibilidad y la visualización de estos datos para una audiencia más amplia.

Check Point

El Threat Cloud Map de Check Point es una herramienta que proporciona una representación visual en tiempo real de amenazas cibernéticas en todo el mundo. Este mapa ofrece una visión global de actividades maliciosas, como botnets, malware y ataques de ransomware, recopiladas a través de la red de inteligencia de amenazas de Check Point.

El funcionamiento del Threat Cloud Map se basa en la recopilación continua de datos sobre amenazas cibernéticas por parte de Check Point. Estos datos provienen de una variedad de fuentes, incluyendo sensores de seguridad en redes y sistemas, análisis de malware y monitoreo de la actividad cibernética en tiempo real. Una vez recopilados, los datos se visualizan en un mapa interactivo que muestra la ubicación geográfica de las amenazas, así como información relevante sobre su naturaleza y magnitud.