Un hacker ético no tiene nada que ver con lo que podríamos denominar como ciberdelincuente o pirata informático. Estamos ante un usuario que, bien sea por trabajo u ocio, realiza pruebas en una red o equipo informático para buscar vulnerabilidades o ver de qué manera un verdadero atacante podría poner en riesgo la privacidad y seguridad. En este artículo vamos a nombrar algunas páginas de hacking ético con las que podemos aprender desde temas básicos a llevar acciones también más complejas.

Qué es el hacking ético

Este también puede ser llamado por «sombrero blanco», y con él hacemos referencia a personas, conocidas como hackers, que dan uso de todos sus conocimientos en el mundo de la informática en beneficio de la seguridad. Esto está dedicado a buscar vulnerabilidades o fallos de seguridad en los accesos y dentro de los sistemas.

Por lo general suelen ser expertos en seguridad de la información que buscan irrumpir en los sistemas a petición de los clientes. Esto es considerado como ético, pues existe un consentimiento previo, con el fin de encontrar los fallos.

El objetivo de todo esto, es comunicar esos problemas a la organización o cliente, de forma que pueda realizar los cambios o aplicar los parches adecuados para que eso no pueda ocurrir de nuevo. Así se pueden evitar muchos problemas como ser víctimas de robos de información, filtraciones, entre otros muchos ataques.

Para hacer esto, se ponen en marcha una serie de actividades, pruebas o test, lo cuales son denominados como «test de penetración», con el fin de burlar el sistema objetivo y poner a prueba su seguridad o demostrar sus respectivas debilidades. En caso de encontrar un error, el hacker debe dar la información necesaria al cliente mediante un informe.

Por si es necesario recordar, la diferencia con los hackers «sobrero negro», es que los hackers éticos no buscan hacer daño a las organizaciones, sino que son una pieza fundamental en el desarrollo y mejorar de sus equipos y sistemas.

Salidas laborales

Aprender hacking ético puede abrir varias salidas laborales en el campo de la seguridad informática y la ciberseguridad. Siendo esto, un perfil muy demandado hoy en día por muchas empresas, de muchos sectores diferentes. Algunas de las opciones, por las cuales es algo muy demandado son:

- Crecimiento de la ciberdelincuencia: Con el aumento de las amenazas cibernéticas y los ataques informáticos, las organizaciones están buscando profesionales capacitados en hacking ético para proteger sus sistemas y datos. El conocimiento en hacking ético permite identificar vulnerabilidades en los sistemas y aplicaciones, y tomar medidas preventivas para mitigar riesgos.

- Demanda de especialistas en seguridad: Existe una creciente demanda de expertos en seguridad informática en todas las industrias. Las organizaciones buscan profesionales con habilidades técnicas avanzadas para proteger su infraestructura, realizar pruebas de penetración, auditar sistemas y brindar soluciones de seguridad efectivas. El hacking ético es una habilidad altamente valorada en este contexto.

- Compliance y regulaciones: Muchas empresas deben cumplir con regulaciones y estándares de seguridad, como el Reglamento General de Protección de Datos (GDPR) en Europa o la Ley de Privacidad y Seguridad de la Información en Estados Unidos. El hacking ético puede ayudar a evaluar el cumplimiento de estas regulaciones y asegurar que los sistemas estén protegidos de acuerdo con los requisitos legales.

- Investigación forense: En casos de incidentes de seguridad o delitos informáticos, los profesionales en hacking ético pueden ser contratados para realizar investigaciones forenses digitales y recolectar pruebas de actividad maliciosa. Su conocimiento en técnicas de hacking les permite comprender cómo se llevan a cabo los ataques y proporcionar información valiosa para la resolución de casos.

- Consultoría de seguridad: Muchas empresas contratan consultores de seguridad externos para evaluar su infraestructura y proporcionar recomendaciones para mejorar su postura de seguridad. Los expertos en hacking ético son contratados para realizar pruebas de penetración y evaluar la seguridad de los sistemas y redes de una organización. Sus hallazgos y recomendaciones ayudan a fortalecer las defensas y prevenir posibles ataques.

- Carrera independiente: Los profesionales en hacking ético también pueden optar por trabajar de manera independiente como consultores de seguridad. Pueden ofrecer sus servicios a múltiples clientes, realizar pruebas de penetración, brindar asesoramiento en seguridad y participar en proyectos de mitigación de riesgos. Esta flexibilidad laboral puede ser atractiva para aquellos que buscan controlar su propio horario y elegir los proyectos en los que desean participar.

¿Es legal?

Aunque tenemos asociada la palabra hacker con algo malo, no es así, de modo que el hacking ético es completamente legal y ayuda a mantener y mejorar la seguridad en la red utilizando diferentes métodos. Es un método autorizado que permite identificar y resolver vulnerabilidades en sistemas y redes informáticas.

Las personas que hace hacking ético, conocidas como hackers de sombrero blanco, trabajan para organizaciones como empresas o agencias gubernamentales con el único objetivo de proteger sus sistemas contra ataque externos. Algunas de sus actividades más importantes son:

- Pruebas de penetración para identificar sistemas y redes vulnerables.

- Evaluación de la seguridad de aplicaciones web y móviles.

- Investigar incidentes de seguridad.

- Realizar auditorías.

- Asesorar sobre nuevos métodos de seguridad.

Es importante tener en cuenta que el hacking ético se hace de acuerdo con la ley y con la autorización del propietario del sistema que se está evaluando o protegiendo. De modo que cualquier acción fuera de este consentimiento, se considera hacking no ético o ciberdelincuencia.

Si te interesa este mundo, debes saber que hay certificaciones reconocidas como la Certified Ethical Hacker (CEH), que acredita los conocimientos en el campo de la seguridad informática para poder desarrollar tus conocimientos en empresas que lo necesiten.

Páginas para aprender hacking ético

Hoy en día en la red podemos encontrarnos con infinidad de contenido para casi todo. Podemos aprender un idioma, un lenguaje de programación, informarnos sobre temas que nos interesan, leer la prensa… Tenemos, en definitiva, un amplio abanico de posibilidades. Cuando hablamos de enseñanza a todos los niveles, podemos acceder a una gran cantidad de recursos.

Dentro de todas estas posibilidades también encontramos sitios web que se dedican a ofrecer información relacionada con el hacking ético. Podemos ver manuales, programas que podemos usar para poner a prueba nuestros equipos, etc. Existen varias plataformas para aprender y practicar técnicas de hacking, ya que tienen entornos virtualizados donde vamos a poder vulnerar las diferentes máquinas y acceder en modo administrador de forma completamente legal, sin necesidad de hackear sistemas de verdad en los que no tenemos autorización. Este tipo de webs y plataformas son de gran ayuda para poner a prueba nuestros conocimientos y técnicas a la hora de realizar diferentes pentesting. Dependiendo del grado de conocimientos que tengamos, y en qué nos hayamos especializado, hay máquinas que están específicamente creadas para ello.

Hack The Box

Hack The Box es la plataforma más popular para aprender hacking en un entorno virtual y controlado, permite a usuarios individuales, compañías e incluso universidades y otro tipo de organizaciones el poder practicar y mejorar las habilidades de hacking, sin necesidad de que ellos tengan que instalar y montar complejos escenarios donde ciertas máquinas sean vulnerables a determinados ataques. En esta plataforma van añadiendo y quitando máquinas antiguas que son vulnerables, y están catalogadas desde dificultad fácil hasta difícil, ideal para adaptarse a los conocimientos de todos los participantes.

Esta plataforma dispone tanto de máquinas vulnerables para probar habilidades de pentesting, como también laboratorios profesionales donde podremos conseguir una certificación indicando que hemos completado satisfactoriamente las pruebas, estos laboratorios son escenarios virtuales muy realistas, y además, tendremos que hackear una o varias máquinas para poder llegar hasta el objetivo final. Por último, en Hack The Box también organizan CTF para competir con otras personas alrededor del mundo.

Os recomendamos entrar en el canal de YouTube de S4vitar donde podéis encontrar una gran cantidad de vídeos donde se resuelven máquinas antiguas que ya están retiradas. Ahí podréis encontrar una gran cantidad de información y técnicas para vulnerar las diferentes máquinas disponibles.

Tryhackme

Tryhackme es otra plataforma para aprender ciberseguridad en un entorno controlado. Esta web está diseñada para divertirnos aprendiendo y poniendo a prueba nuestros conocimientos de ciberseguridad, respondiendo preguntas, haciendo desafíos y aprendiendo a través de lecciones cortas. En cada una de las lecciones que tengamos, vamos a tener ejercicios prácticos para poner a prueba nuestras habilidades.

Tryhackme está orientado tanto a usuarios que no saben nada sobre ciberseguridad, como también a usuarios que tienen bastantes conocimientos y quieren repasar y poner a prueba sus habilidades.

Otras características de este portal, es que podremos acceder a escenarios de ataque y defensa de los sistemas, con el objetivo de aprender técnicas y trucos de Redteam y de Blueteam.

Pentester Lab

Pentester Lab es una completa plataforma de aprendizaje de ciberseguridad, podremos empezar realizando ejercicios completamente gratuitos, y desbloquear el acceso a ejercicios más avanzados para seguir aprendiendo y poner en práctica nuestros conocimientos. También podemos comprar la suscripción «Pro» para tener acceso a todos los contenidos de la plataforma. Pentester Lab permite realizar ejercicios con vulnerabilidades reales en un entorno controlado, los fallos no están emulados, sino que se proporciona acceso a equipos reales con vulnerabilidades reales.

Esta web proporciona certificados indicando que se han completado los diferentes ejercicios, en la sección de «Exercises» podremos ver todos los ejercicios que tenemos disponibles, aunque generalmente están solo para la versión «Pro» de pago. En esta sección podréis encontrar la dificultad del ejercicio y también cuánto se tarda de media en completar el ejercicio. Además, también nos indica cuántos usuarios de la plataforma han sido capaces de superarlo con éxito.

Esta plataforma tiene un total de tres modalidades, la versión «Student» nos permite acceder por 35 dólares durante 3 meses. La versión «Pro» nos permite acceder a la plataforma por 20 dólares mensuales o 200 dólares anuales. Finalmente, la versión «Enterprise» dependerá de las necesidades de las empresas, pero incorpora un panel de control para conocer cómo lo están haciendo los empleados.

Vulnhub

Vulnhub es una plataforma donde podremos descargar diferentes máquinas virtuales que tienen diferentes vulnerabilidades, y nuestro objetivo es realizar un pentesting a esta máquina para comprobar nuestras habilidades. A diferencia de Hack The Box, en este caso la plataforma es «local», es decir, no tendremos todas las máquinas virtualizadas en el Cloud de la plataforma, sino que nosotros tendremos que descargarnos todas y cada una de las máquinas, y ejecutarlo de forma local en nuestro ordenador.

Al descargar las diferentes máquinas virtuales, podremos ver en qué sistema operativo está basada, si se ha utilizado VirtualBox para su creación, y también cómo está configurada a nivel de red de manera predeterminada. Vulnhub es una gran alternativa a Hack The Box para aprender de forma local en nuestro equipo, sin necesidad de una suscripción o acceder a través de Internet.

HackThis

Una de las opciones que tenemos es HackThis. Es una plataforma interactiva de ciberseguridad que tiene como objetivo mostrar cómo proteger la web, aprender a través de diferentes objetivos. Tiene más de 60 niveles diferentes y permite aprender con los tutoriales y artículos que muestran.

En este sitio podremos ver una amplia gama de desafíos divididos en categorías. Por ejemplo, permite buscar la manera de romper códigos CAPTCHA. Es bastante completa y podemos ver todo el contenido en su sitio web e investigar lo que más nos interesa.

Google Gruyere

No podía faltar una opción de Google. Google Gruyere es una web creada por el gigante de las búsquedas con el objetivo de poner a prueba a los hackers éticos. Tiene una serie de vulnerabilidades creadas a conciencia para esta misión.

Visualmente no es la mejor página, como veremos al acceder a ella, pero es muy útil si queremos poner a prueba la seguridad de un sitio. Va guiando a los usuarios con las diferentes tareas a realizar. Podemos ver, como así nos lo muestra en la web, que algunos desafíos requieren de determinados conocimientos, mientras que otros son más básicos.

OverTheWire

La opción de OverTheWire podemos decir que es más avanzada. Muestra diferentes escenarios en los que los usuarios pueden desarrollar sus habilidades con el hacking ético. Permite además competiciones entre usuarios que quieran atacar los servidores de los demás.

No obstante, aunque tiene herramientas y métodos más avanzados, también cuenta con lecciones más básicas donde enseñan lo esencial a quienes quieren iniciarse en este mundillo. Para su uso requiere una conexión SSH.

bWAPP

Esta página destaca especialmente por la gran cantidad de errores con los que cuentan. Indican que son más de 100, por lo que los hackers éticos van a tener un gran abanico de posibilidades para poner a prueba todo lo aprendido.

Ataques DDoS, Clickjacking y mucho más podemos encontrar en bWAPP. Permite descargar la web, tener el servidor en nuestros dominios, y de esta forma poder llevar a cabo todo tipo de ataques contra él sin perjudicar a la web real. Una manera muy interesante de atacar un sitio, pero de forma virtual, sin realmente dañarlo.

Offensive Security

Una opción más es la de Offensive Security. Ofrece una gran cantidad de cursos, certificaciones y también entrenamiento para organizaciones. Podemos decir que está más orientado a profesionales y grupos que quieran ampliar sus conocimientos.

En su web podemos encontrar una serie de opciones para poner a prueba nuestro conocimiento y herramientas que podemos usar. Por ejemplo, podemos hacer uso de laboratorios virtuales para llevar a cabo dichas acciones.

Cybrary

Esta plataforma llamada Cybrary nos permite acceder a diferentes cursos, tanto gratuitos como también de pago, además, nos prepara para las diferentes certificaciones en seguridad informática que existen hoy en día. Esta plataforma también nos permite realizar diferentes CTF para poner a prueba nuestros conocimientos, y todas las versiones de pago incluyen laboratorios virtuales donde poder practicarlo todo en un entorno controlado y directamente desde nuestro navegador web, sin necesidad de descargar y ejecutar máquinas virtuales, todo a través del navegador web. Por supuesto, también podremos hacer diferentes exámenes para comprobar si estamos preparados para presentarnos a diferentes certificaciones en el mundo de la ciberseguridad.

Otros servicios adicionales que sí tienen los usuarios de las versiones de pago son tutores a través de Slack con los que podremos hablar, preguntar dudas, nos enviarán cuestionarios y realizarán un seguimiento de nuestras actividades. También podremos hablar con otros usuarios en lo que respecta a los retos de la plataforma, intercambiar experiencias y más.

HackThisSite

Una página más que queremos mostrar es la de HackThisSite. Se trata de otro sitio que nos permite también hackearlo. Actúa como un recurso de aprendizaje muy interesante. Ofrece lecciones para aquellos que estén iniciándose, así como contenido también más avanzado.

Esta web es un clásico y lleva existiendo desde hace muchos años. Ofrece recursos muy interesantes para todos aquellos que quieran aprender.

CybersecLabs

Esta plataforma es otra muy interesante, si estás interesado en aprender de hacking para Active Directory de Windows, esta puede que sea una de las mejores plataformas. CybersecLabs nos permitirá aprender la base del hacking al Active Directory, para seguir con técnicas avanzadas para conseguir vulnerar un servicio de controlador de dominio. Podremos practicar nuestros conocimientos en un entorno real virtualizado, su laboratorio consta de más de 25 máquinas con Linux, Windows y AD para practicar diferentes tipos de ataques y prepararnos para las diferentes certificaciones de seguridad y pruebas de pentesting.

También tienen laboratorios específicos para los usuarios más avanzados, ideal si ya conoces cómo funciona en detalle un Active Directory y quieres aumentar tus conocimientos o recordar ciertos aspectos importantes. Esta plataforma tiene una parte que es completamente gratuita, que es la más sencilla y orientada a principiantes, y también la de pago que está orientada a usuarios más avanzados.

Root Me

Esta plataforma de hacking es rápida, accesible y muy realista, que tiene como objetivo poner a prueba nuestras habilidades de hacking. Root Me tiene diferentes niveles de acceso, el nivel gratuito dispone de varios ejercicios de entrenamiento completamente gratis, podemos ver las soluciones propuestas por otros miembros e incluso podremos contribuir con nuestros conocimientos, y acceder al siguiente nivel que también es gratis. Si accedemos al «Contribuir Access» de manera habitual, nos podrán regalar una suscripción premium para acceder a todos los ejercicios propuestos por los diferentes miembros, y es donde más aprenderemos.

En esta plataforma tenemos un total de 450 retos de hacking, más de 145 entornos virtuales donde practicar nuestros conocimientos y un total de 4725 soluciones a los diferentes problemas que se nos van a plantear. En la sección «Pro» de Root Me podremos encontrar la plataforma de referencia de hacking ético donde disponemos de todas las posibilidades de esta plataforma.

En definitiva, esta es una lista interesante con algunas páginas dedicadas al hacking ético con las que podemos aprender diferentes recursos y poner a prueba nuestra habilidad.

Pluralsight

Pluralsight es una plataforma de aprendizaje en línea que proporciona cursos de ciberseguridad y hacking ético. Esta plataforma destaca por ofrecer contenido de alta calidad, creado por profesionales experimentados en la industria. Los cursos de ciberseguridad en Pluralsight abarcan una amplia variedad de temas, desde conceptos básicos hasta técnicas avanzadas en hacking ético. Utiliza un modelo de suscripción de pago mensual o anual para acceder a su extenso catálogo de cursos, para que cada usuario pueda aprender a su propio ritmo.

La estructura de Pluralsight se basa en módulos de aprendizaje, evaluaciones y proyectos prácticos. Los instructores dan contenido teórico y práctico, y los usuarios pueden acceder a recursos adicionales, como laboratorios virtuales, para mejorar sus habilidades. Aunque Pluralsight requiere una suscripción, su enfoque centrado en el aprendizaje práctico y la actualización regular del contenido la convierten en una buena opción para aquellos que buscan educación de calidad en ciberseguridad.

Udemy

Otra de las plataformas de aprendizaje en línea es Udemy, que ofrece una amplia gama de cursos en ciberseguridad y hacking ético. Diferente de Pluralsight, Udemy sigue un modelo de compra individual de cursos, lo que significa que los usuarios compran cada curso por separado. La ventaja es que los usuarios tienen acceso de por vida al contenido adquirido, lo que les permite revisar y actualizar sus conocimientos cuando lo vayan necesitando.

Los cursos en Udemy son variados y también están impartidos por profesionales de la industria. La plataforma utiliza video-aulas, recursos descargables y foros de discusión para facilitar la interacción entre instructores y estudiantes. Aunque algunos cursos son gratuitos, la mayoría requiere una compra individual. Este modelo permite a los usuarios seleccionar cursos específicos según sus necesidades y presupuesto.

Coursera

Coursera es una plataforma que colabora con universidades y organizaciones reconocidas para ofrecer cursos en línea, incluyendo aquellos relacionados con la seguridad informática. A diferencia de las anteriores, Coursera utiliza un modelo de suscripción mensual que da acceso a una variedad de cursos dentro de su catálogo. Además, los usuarios pueden optar por realizar cursos de forma individual sin la suscripción completa.

Los cursos en Coursera siguen un formato estructurado con video-aulas, lecturas, evaluaciones y proyectos. Algunos cursos son gratuitos, pero la mayoría requiere un pago para obtener certificados de finalización y acceso completo al contenido. Coursera destaca por su enfoque académico y la posibilidad de obtener certificaciones reconocidas por empresas y universidades. Esto hace que sea una buena opción para aquellos que buscan credenciales formales en ciberseguridad.

Otros métodos: CTF gratis

Los CTF o también conocidos como «Capture The Flag» son competiciones gratuitas que ponen a prueba nuestras habilidades y conocimientos de hacking. Cuando una organización o empresa crea un CTF, lo hace incorporando diferentes ámbitos del mundo de la seguridad informática, como el forense, criptografía, redes y más. En los CTF es muy habitual encontrarnos varias pruebas con diferentes niveles de dificultad, para que hasta los usuarios más novatos puedan aprender mientras realiza estos ejercicios. Si estás interesado en aprender hacking participando en varios CTF de todo el mundo, presta atención al siguiente listado de CTF que podemos hacer. Generalmente los CTF son completamente gratuitos, y están englobados dentro de alguna conferencia de ciberseguridad a nivel local o nacional. Hoy en día existen varias plataformas con CTF para poner a prueba nuestros conocimientos. A continuación, os vamos a enseñar las plataformas más recomendables para ello.

ATENEA del CCN-CERT

Si eres de España, esta es la mejor plataforma de CTF que puedes encontrar. ATENEA es una plataforma de desafíos de seguridad informática completamente gratuita para los participantes, tenemos diferentes retos que abarcan casi todos los campos de la seguridad informática, como la criptografía, esteganografía, exploiting, forense, redes y también reversing entre otros retos. Esta plataforma ha sido desarrollada por el CCN-CERT y está orientada a cualquier persona que le guste la seguridad informática, ya tenga conocimientos básicos o muy avanzados, en ATENEA podrá resolver diferentes retos y aprender mientras los resuelve.

Una vez que nos registremos en la plataforma, podremos empezar a resolver los diferentes retos que hay, si no tienes conocimientos o experiencia de seguridad informática, es muy recomendable realizar los retos de la categoría básica, para posteriormente meterse de lleno en las diferentes categorías que tenemos disponibles. Desde RedesZone os animamos a que os registréis en esta plataforma porque aprenderéis mucho, y encontraréis un ranking con la puntuación de los diferentes usuarios.

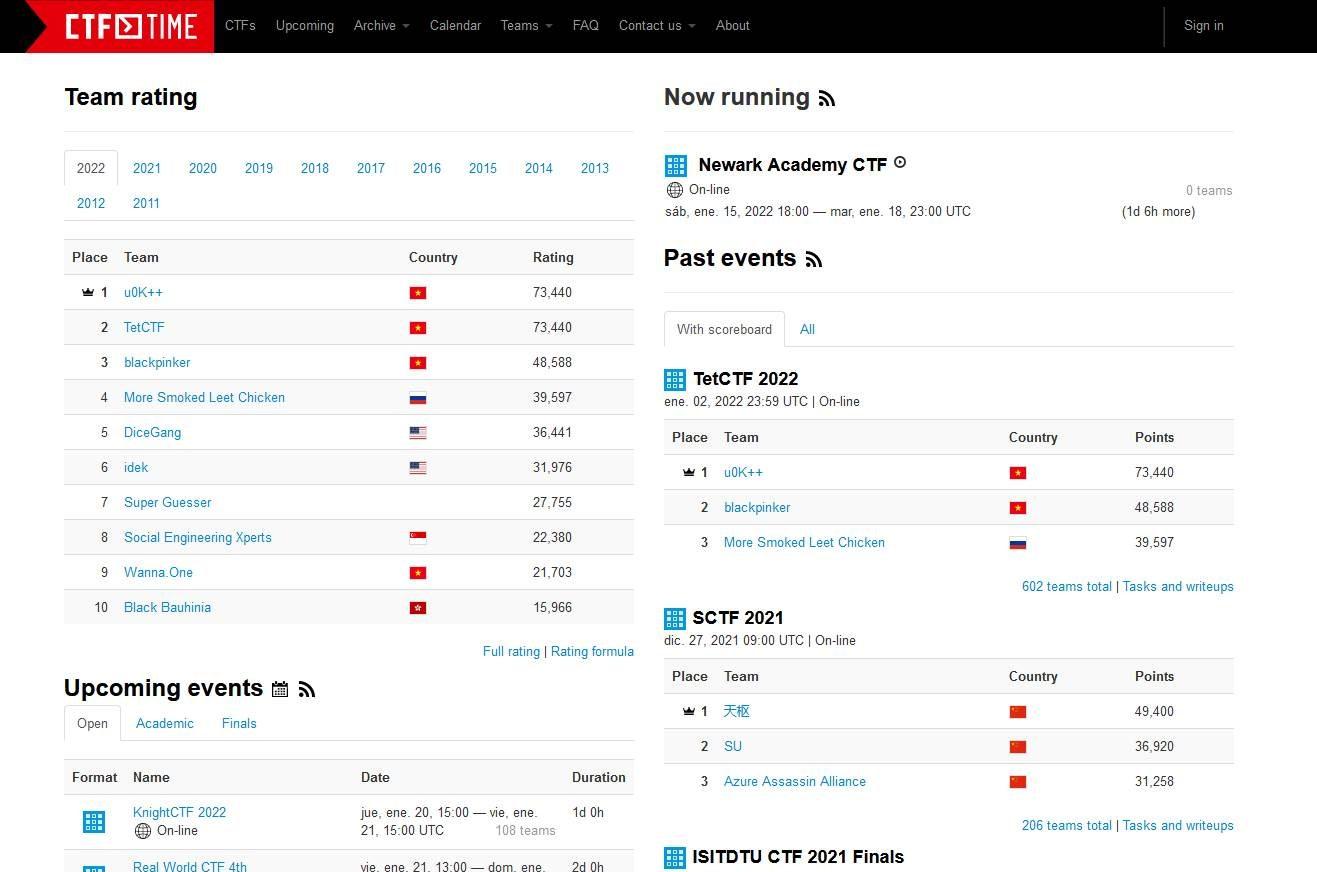

CTFTime

CTFTime es una completísima plataforma de CTF, donde podremos ver los diferentes CTF organizados durante más de una década por diferentes organizadores. En esta web tenemos una gran cantidad de CTF ya realizados y los que están actualmente disponibles, además, tendremos un listado ordenado de la puntuación de diferentes equipos participantes. En la web principal podremos ver los CTF que están en curso actualmente, y también los que están por venir, además, podremos ver la duración de cada uno de ellos para saber qué tiempo tenemos.

Si miramos el calendario de CTF podremos darnos cuenta de que hay este tipo de eventos de manera continuada, casi todos los días sin descanso hay varios de ellos, por lo que si quieres participar en uno o varios CTF, podrás hacerlo apuntándote siguiendo las instrucciones.

Un detalle muy importante, es que podremos acceder a diferentes premios en metálico si ganamos los CTF, generalmente los tres primeros de cada competición tendrán una recompensa económica.

PicoCTF

PicoCTF es un programa gratuito de educación en seguridad informática, con contenido original y creado a modo de CTF por expertos en seguridad y privacidad. Los participantes deberán hacer ingeniería inversa, romper, hackear, descifrar diferentes mensajes y pensar de manera creativa para poder pasar por los diferentes niveles y solucionar los desafíos. En la web oficial podremos encontrar toda la información del programa y también el calendario de los siguientes CTF que tendremos disponibles, por ejemplo, el más cercano es el 4 de febrero, y está abierto para cualquier participante a partir de los 13 años.

El objetivo de PicoCTF más que competir con otros usuarios, es la de aprender sobre técnicas de hacking, por lo que debes tenerlo muy en cuenta, es bastante diferente al anterior donde tendremos competición pura y dura entre diferentes equipos. Si no sabes sobre seguridad informática

247CTF

247CTF es una plataforma completamente gratuita de CTF con el objetivo de aprender y poner a prueba nuestros conocimientos de hacking. Para resolver cada uno de los desafíos, tendremos que hackear el camino hasta encontrar la «bandera». La mayoría de las competiciones están disponibles durante unos pocos días, por lo que en esta plataforma tendremos CTF de forma continuada.

A todos los desafíos se puede acceder directamente con nuestro navegador a través de la plataforma, no es necesario utilizar ningún tipo de VPN o configuración específica, tal y como ocurre en otras plataformas para poder acceder a los desafíos.

Una característica bastante importante es que no tendremos que competir con otros usuarios, nosotros controlamos nuestros propios desafíos, podremos parar en cualquier momento e incluso reiniciar el escenario para empezar desde cero. Un detalle muy importante es que se añaden nuevos desafíos de manera mensual, por lo que podremos aprender a través de varios CTF.

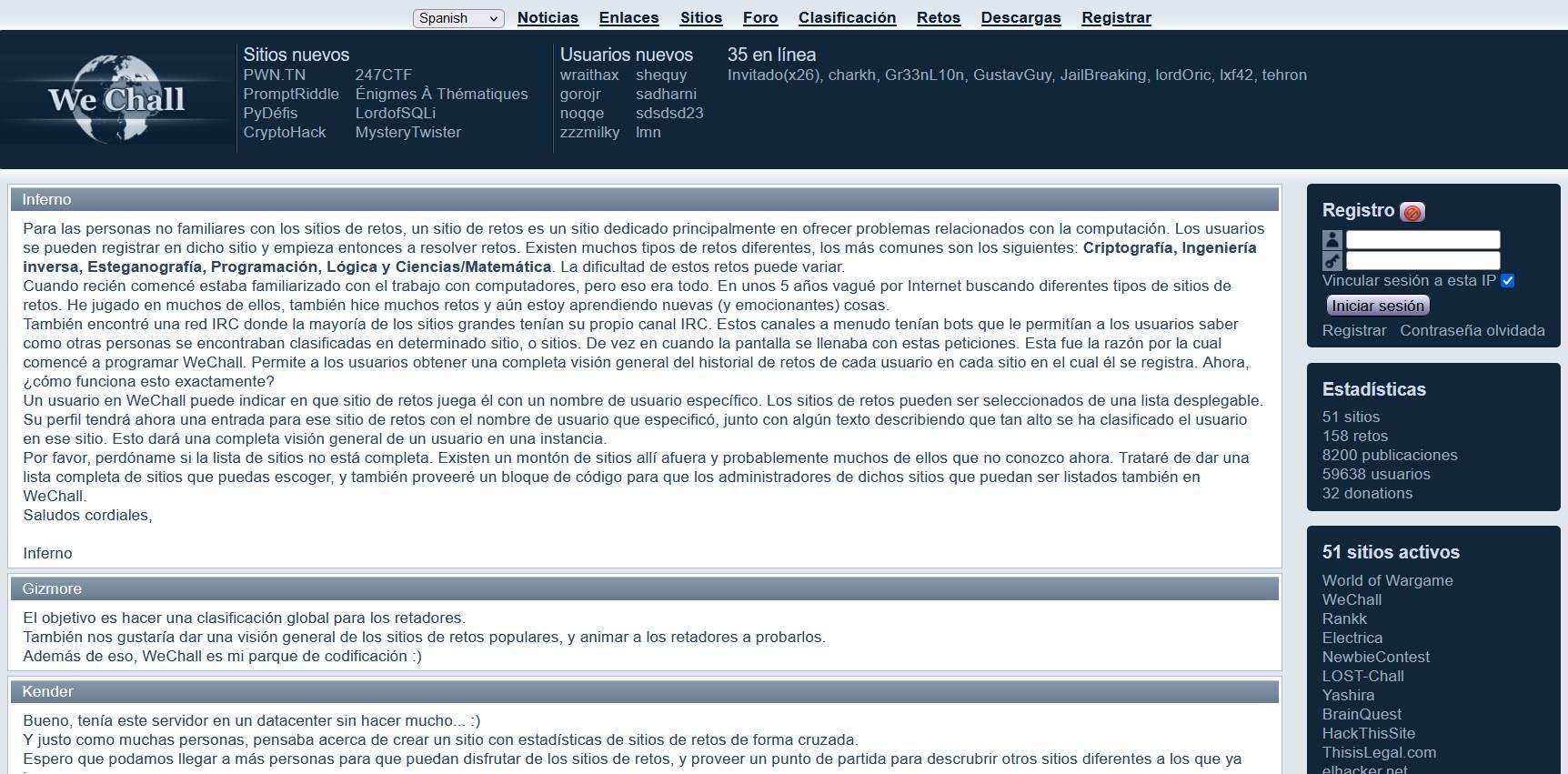

WeChall

WeChall es otra plataforma donde vamos a poder encontrar una gran cantidad de CTF, es decir, los retos. Los usuarios se pueden registrar en esta web de forma completamente gratuita, y podrán acceder a todos los retos y resolverlos, tienen diferentes tipos de retos como los relacionados con criptografía, ingeniería inversa, esteganografía, programación, lógica e incluso temas de ciencias y matemáticas. Dependiendo de nuestros conocimientos, podremos entrar a retos más fáciles o más difíciles, tal y como ocurre en otras plataformas de CTF. En este caso, vamos a tener los retos clasificados por dificultad, educación y diversión, por lo que podremos hacer desde los más complicados hasta los más complicados.

En esta web también podremos acceder a un sitio de noticias, enlaces interesantes, foros e incluso a la clasificación global de todos los participantes. Esta plataforma de retos CTF está bastante actualizada, por ejemplo, el último reto corresponde a un reto para las navidades del año 2021, no obstante, podremos ver retos que llevan activos más de 10 años, por lo que también podríamos organizar los retos por antigüedad para realizar solamente los más actuales.

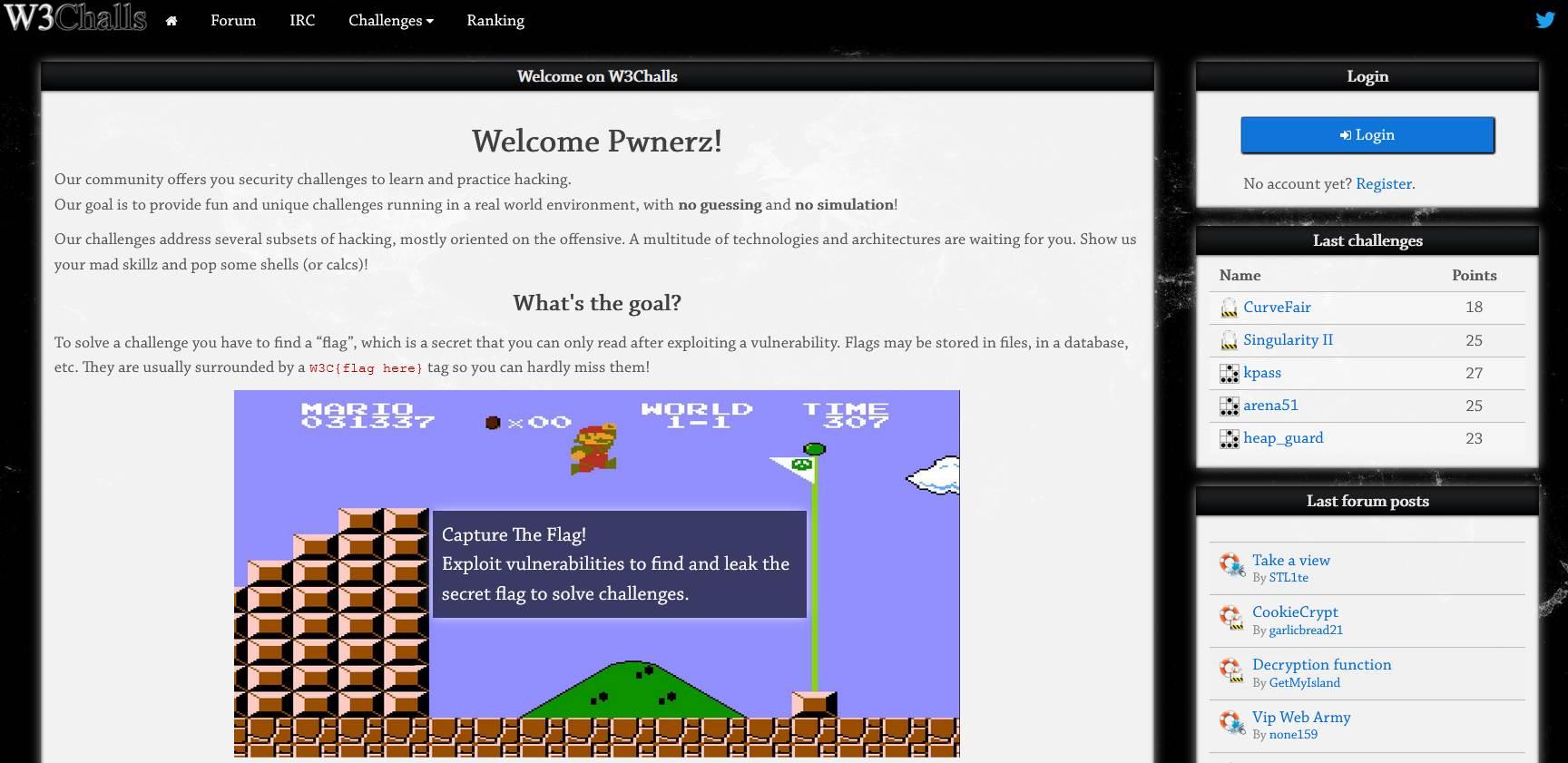

W3challs

W3challs es otra plataforma de CTF que incorpora un foro donde los usuarios podrán poner sus dudas, también tenemos un chat IRC e incluso un ranking con todos los participantes que es público. La comunidad de W3Challs ofrece retos de ciberseguridad a todos los participantes, y de forma completamente gratuita. El objetivo de esta web es proporcionar desafíos únicos y divertidos, y que sean lo más realistas posibles sin ningún tipo de adivinanzas ni simulaciones. La mayoría de los retos están específicamente diseñados para los RedTeam, aunque utilizan multitud de tecnologías y arquitecturas para que sea un CTF muy versátil.

En cuanto a las categorías de los CTF, tenemos retos de criptografía, forense, hacking, reversing y también web, por lo que es muy completo y es ideal para aprender en todos los ámbitos de la seguridad informática. Junto con cada reto, nos mostrará cuántos participantes han sido capaces de completar el reto, de esta forma, tendremos una visión global de la dificultad que tienen los retos.

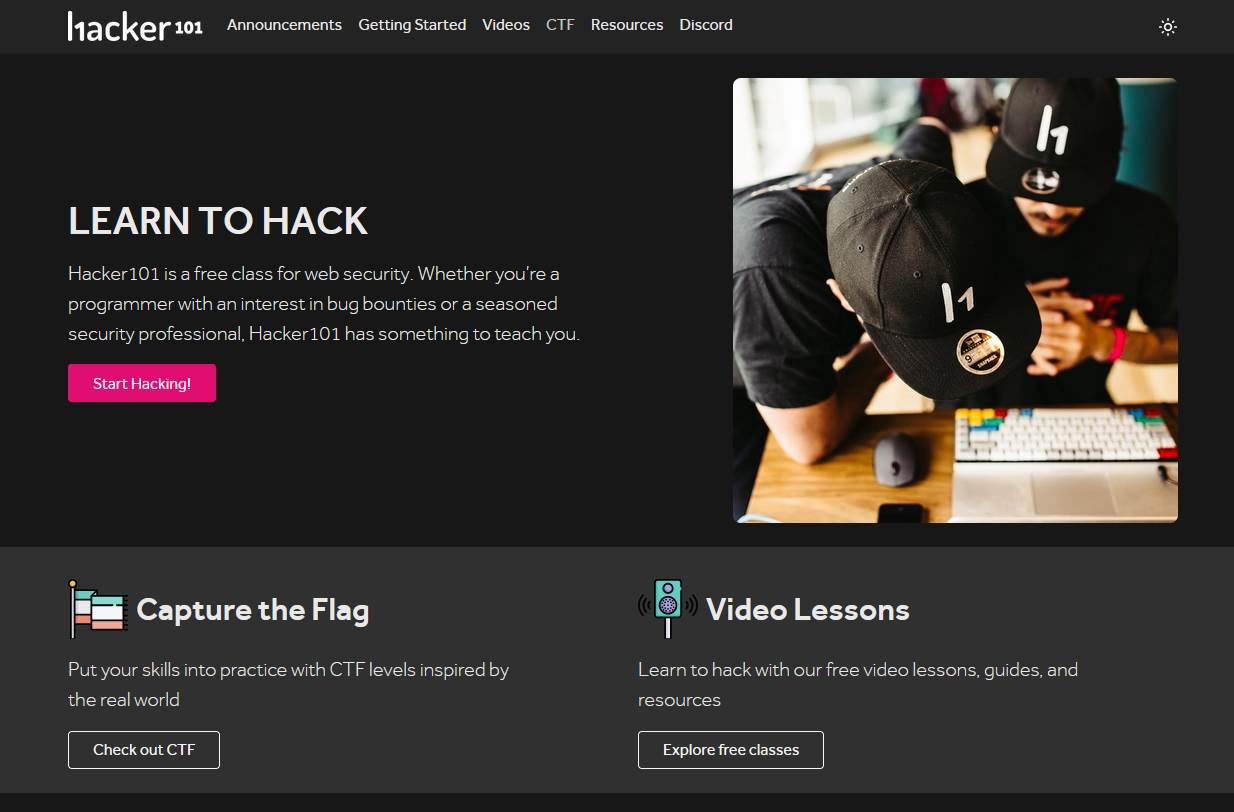

Hacker101

La plataforma Hacker101 está más enfocada a la enseñanza de la seguridad informática que únicamente los CTF puros, no obstante, también tenemos una sección específica de CTF donde poner a prueba nuestros conocimientos aprendidos. Este CTF está dividido en diferentes niveles separados por dificultad, y contienen un cierto número de «flags» que debemos capturar, el objetivo de esta web y del CTF es aprender sobre seguridad informática.

Las «flags» que debemos descubrir se ubican en diferentes lugares, puede estar en un archivo, una base de datos o en el código fuente de la web, con el objetivo de conseguirlos todos. Desde la web nos recomiendan que si nos quedamos atascados volvamos a empezar desde cero y revisar si todo lo hemos realizado correctamente, también existen sugerencias o pistas para pasar conseguir las flags y pasar de nivel.

IO wargame

Por último, tenemos a IO wargame aunque más que un CTF es un «juego de guerra», donde ponemos a prueba nuestros conocimientos. Ellos nos darán acceso vía SSH a un servidor remoto específicamente configurado para empezar a realizar todas las pruebas, en la parte inferior tendremos los diferentes niveles disponibles y también podremos acceder a la comunidad alrededor de IO Wargame, que ahora se llama «IO Netgaraje» pero siempre se ha conocido de la primera forma.

Tal y como podéis ver, disponemos hoy en día de muchos CTF para aprender y entrenar nuestras habilidades en el mundo de la seguridad informática. Debemos tener en cuenta que el mundo de la seguridad informática es realmente amplio, por lo que es muy posible que seas experto en algo específico, pero luego en otro ámbito tengas únicamente conocimientos básicos. Gracias a estas pruebas, podrás saber cuáles son tus puntos fuertes y cuáles son tus puntos débiles, y compararte con otros usuarios o grupos de hackers para aprender todos juntos.

Otras opciones para aprender

En todo internet, nos podemos encontrar muchos cursos diferentes sobre hacking ético, desde opciones de pago a gratuitas, más o menos completas, y que están totalmente dedicadas a este tipo de aprendizaje.

Cursos como Udemy

Pero también podemos recurrir a plataformas como Udemy. Esta es una gran academia online, donde los usuarios pueden subir sus propios cursos a la plataforma para que otros se beneficien de esos conocimientos, y se formen en la materia. Aquí nos podemos encontrar todo tipo de cursos, entre los que se encuentran muchos dedicados al hacking ético y ciberseguridad. En muchas ocasiones, estos son de pago, pero con mucha frecuencia están de oferta a precios entre los 10 y los 14 euros. Estos cursos tienen muchas ventajas, y una de las más importantes es que contamos con un ponente, el cual se encarga de explicar toda la materia, y en muchas ocasiones están disponibles para responder mensajes que se les pueden trasladar con dudas o planteamientos. Otro beneficio, es que puedes conseguir un certificado de finalización de cursos que lo acredite. Para buscar el curso que más se adapte a otros, tendremos que jugar un poco con el filtro de la página, hasta dar con el adecuado. Estos pueden variar en contenido y calidad en general, siendo los de pago los más completos, y los únicos que proporcionan el certificado. También será muy importante buscar el curso del nivel adecuado para nuestra experiencia.

Entre las cosas que se pueden aprender en estos cursos podemos encontrar:

- Preparación del entorno que usaremos durante todo el curso.

- Introducciones al hacking ético y a test de penetración.

- Recopilación de información.

- Recopilación semi-pasiva de información.

- Recopilación activa de información.

- Análisis de las vulnerabilidades.

- Cómo explotar las mismas.

- Cómo explotar vulnerabilidades en la red.

- Cómo actuar tras esta explotación.

- Machine Learning aplicado al hacking.

Libros

Si queremos buscar otro tipo de formación en este ámbito, también existen muchos libros que podemos comprar a precios bastante accesibles. Estos tienen diferentes niveles, permitiendo que nos formemos desde niveles muy básicos hasta una avanzado. El problema que tenemos aquí, es que al fin y al cabo los libres es necesario comprarlos. Cuando en algunas páginas web lo podemos ver todo de forma gratuita. En todo caso, muchos usuarios prefieren este formato.

Algunos de los libros más recomendables sobre hacking ético son:

- Ethical Hacking

- Red Team

- Hacking Web Applications: SQL Injection

- Hacking Web Technologies

- Metasploit para Pentesters Gold Edition

- Máxima Seguridad en Windows Gold Edition

- Python para pentesters.

- Machine Learning aplicado a la Ciberseguridad

- Hacking Windows

- Pentesting con Kali

Todos estos libros nos presentan diferentes ámbitos dentro del hacking ético. Sus precios no son muy altos, pero todos rondan los 25 euros. Por lo cual puede ser complicado tratar de adquirirlos todos. En todo caso, se pueden utilizar a modo de complemento para formarnos por internet. O, por otro lado, si simplemente nos interesa uno de los apartados que nos presentan todos y cada uno de ellos. De todos modos, estos son solo algunos ejemplos. Existen miles de libros con los que formarnos en este mundo, incluso algunos que pueden resultar un poco más controvertidos.

En todo caso, la formación en este tipo de campos siempre conlleva realizar alguna que otra prueba. Para ello lo más recomendable es crear un entorno controlado con nuestros equipos, o mediante la utilización de máquinas virtuales. Esto nos ayudará a nos poner nada en peligro. Así como mantenernos a salvo nosotros mismos, ya que la línea que separa el hacking ético del delictivo puede llegar a ser muy fina en algunos casos. Pudiendo llegar a incurrir en algún tipo de delito por el cual podemos ser judgados.

En definitiva, los hackers éticos son muy importantes para la seguridad en la red. Sirven para encontrar vulnerabilidades y poder corregirlas lo antes posible para que los ciberdelincuentes no se aprovechen. Puedes usar diferentes herramientas, cursos y servicios con los que vas a aprender a llevar a cabo pruebas y mejorar en todo momento la seguridad.

Qué tener en cuenta

Más allá de saber qué es o como aprenderlo, es importante que tengamos en cuentas aspectos sobre por qué es importante o cómo podemos utilizarlo.

Por qué el hacking ético es importante

Hemos visto algunas páginas para aprender sobre hacking ético y seguridad informática. Ahora vamos a explicar por qué es tan importante de cara a proteger los equipos, las redes y mantener alejados a los piratas informáticos que puedan poner en riesgo nuestros sistemas.

Detectar vulnerabilidades

Los hackers éticos son muy importantes para poder detectar vulnerabilidades en la red y en nuestros dispositivos. En muchos casos aparecen fallos de seguridad que pueden ser explotados por terceros. Gracias a este tipo de usuarios que se dedican a investigar, a analizar los equipos y ver de qué manera pueden acceder a ellos, podemos detectar fallos y corregirlos lo antes posible. Así los desarrolladores pueden lanzar parches y mejorar el rendimiento. Son muchas las vulnerabilidades que pueden afectar a un dispositivo que utilicemos en nuestro día a día. Muchos fallos de seguridad que pueden ser explotados por los atacantes. Gracias al hacking ético, a utilizar páginas como las que hemos mostrado y diferentes herramientas, vamos a poder estar mejor preparados para encontrar problemas. A partir de ahí, una vez sepamos que hay un fallo podremos corregirlo lo antes posible.

Poner a prueba las redes

Por supuesto también son importantes para poner a prueba las redes e Internet. Sirven para exprimir al máximo los recursos disponibles y poder mejorar determinados factores que ayuden a las empresas y organizaciones, así como a los usuarios particulares. Hay muchas pruebas que se pueden llevar a cabo con el objetivo siempre de mejorar. Si quieres saber si tu red Wi-Fi es segura, qué mejor que ponerte en el lugar de un atacante. Qué mejor que lanzar ataques contar tu propia red, usando herramientas populares y así ver si estás utilizando un cifrado correcto, si tu contraseña es fiable o si hay o no alguna vulnerabilidad que pueda ser explotada por un intruso.

Mejorar los programas de seguridad

También pueden poner a prueba las herramientas de seguridad. Tenemos una gran cantidad de opciones para todo tipo de sistemas operativos, pero es necesario comprobar que realmente puedan servir para algo. Ahí un hacker ético puede apuntar a un determinado programa y buscar fallos que encuentre. Esto es muy útil de cara a optimizar los antivirus. Vas a poder crear aplicaciones que se basen en los ataques cibernéticos principales y así tomar medidas para evitarlos. Te adelantarás, una vez más, a los piratas informáticos que puedan llegar a romper la seguridad de un equipo sin que te des cuenta.

Proteger una empresa

Las propias empresas se encargan de contratar a hackers éticos para que analicen la red, aplicaciones o sistemas. El objetivo es detectar vulnerabilidades, fallos que puedan ser explotados por atacantes de verdad. Eso podría llegar a poner en riesgo a los visitantes, a los clientes, en definitiva, y suponer un problema para la reputación de esa página web. Por tanto, de cara a mejorar la seguridad de las empresas el hacking ético es esencial. En muchos casos las propias empresas ofrecen una buena cantidad de dinero como recompensa por si cualquier persona descubre alguna vulnerabilidad que pueda haber en una aplicación, página web, etc.

Concienciación de los usuarios

En múltiples ocasiones, cuando se trata de una organización con gran volumen de usuarios, estos pueden llevar a cabo algunas acciones que pueden ir en contra de la seguridad de los sistemas. Bien sea por correo interno o a través de otros métodos. Realizar tareas de hacking ético, trabajando sobre estas acciones que los usuarios llevan a cabo, puede ayudar a concienciar sobre las buenas prácticas que son recomendables para el correcto funcionamiento de todos los equipos y sistemas.

Técnicas de hacking más habituales

Como hemos mencionado los ciberdelincuentes llevan a cabo diferentes técnicas que pueden poner en riesgo nuestra seguridad. Utilizan ciertos mecanismos para captar la atención de la víctima y, en definitiva, lograr sus objetivos de atacar nuestra seguridad y privacidad.

Para que esto sea posible tienen que realizar técnicas novedosas que puedan superar las herramientas de seguridad que utilizamos. Existe un gran abanico de posibilidades, como podemos imaginar. Vamos a explicar en qué consisten estas técnicas y cuáles son las más habituales.

Phishing

Sin duda una de las técnicas de hacking más utilizadas por los piratas informáticos es el Phishing. Como sabemos consiste en enviar un mensaje, un correo, a la víctima para captar su atención y robar las contraseñas y credenciales de acceso. Suelen utilizar mensajes de alerta, algún premio o cualquier cosa que realmente haga que el usuario entre en el enlace. La cuestión es que esos enlaces llevan a sitios que han sido creados para atacar. Simulan ser una página legítima donde la víctima inicie sesión, pero en realidad esos datos van a parar a un servidor controlado por los piratas informáticos.

Archivos adjuntos maliciosos

También muy relacionado con el correo electrónico está la técnica de los archivos adjuntos maliciosos. Los ciberdelincuentes pueden enviar un correo con algo atractivo para indicar a la víctima que descargue o abra un archivo que han adjuntado. Puede ser un documento de texto, una imagen, un PDF… Cuando la víctima abre o se descarga ese archivo adjunto malicioso se infecta su equipo. Esto es algo que utilizan mucho los ciberdelincuentes y hay que cuidar al máximo. Siempre debemos utilizar el sentido común.

Robo de cookies

Los ataques al navegador son muy frecuentes. Hablamos del robo de cookies, inyectar código malicioso para redirigirnos a páginas que puedan ser un peligro, colar extensiones falsas, etc. El robo de cookies es muy utilizado para obtener información y datos de los usuarios. Una manera más que tienen los piratas informáticos de lucrarse en la red. Ya sabemos que hoy en día nuestra información en Internet tiene un gran valor. Muchas empresas de marketing buscan la manera de obtener esos datos para meternos en campañas de Spam, enviar anuncios orientados o incluso venderlos a terceros.

Keylogger

Esta es otra técnica de hacking que pueden utilizar para robar nuestras contraseñas. Como sabemos el objetivo en este caso es robar una vez más nuestras contraseñas. Nos cuelan un software malicioso que se denomina keylogger y tiene la función de registrar todas las pulsaciones de teclas que hagamos. Así podrían recopilar las claves y credenciales y acceder a nuestras cuentas. Los keyloggers están muy presentes en dispositivos móviles, pero también en equipos de escritorio. Hay que tener herramientas de seguridad que nos ayuden a evitar estas amenazas.

Ataques DDoS

Los ataques DDoS son muy utilizados también por los ciberdelincuentes en la red. Los utilizan para llevar a cabo denegación de servicios. Pueden bloquear el buen funcionamiento de los sistemas y hacer que estén inoperativos. Cada vez más atacan dispositivos IoT. Como sabemos son todos aquellos equipos que están en nuestros hogares conectados a Internet, como pueden ser una televisión, bombillas, dispositivos para reproducir vídeos… En definitiva, estas son las principales técnicas que pueden utilizar los piratas informáticos para realizar ataques en la red.