Podemos decir que una botnet es una de las muchas amenazas de seguridad que hay en Internet. Pueden actuar en conjunto, a través de múltiples dispositivos, para lanzar campañas de Spam, enviar correos Phishing o comprometer la seguridad de servidores y equipos de todo tipo. En este artículo vamos a hablar de cómo funciona, qué podemos hacer para saber si somos víctimas de este problema y daremos también algunos consejos para mejorar la protección.

Muchos usuarios no lo saben, pero es posible que sus dispositivos estén bajo el control de este tipo de atacante. Por esto mismo, hay que ser consciente de qué son y cómo pueden infectar a los dispositivos con un tipo de malware con el que consiguen controlarlos de manera remota. De hecho, los ciberatacantes pueden usar los equipos infectados con la finalidad de llevar a cabo actividades maliciosas. Es por ello por lo que en las siguientes líneas vamos a hablar de cómo funciona, cómo pueden infectar nuestros equipos y cuál es la opción de los usuarios tanto para saber si forman parte de una botnet como una serie de consejos para estar protegido en todo momento.

Cómo funciona una botnet

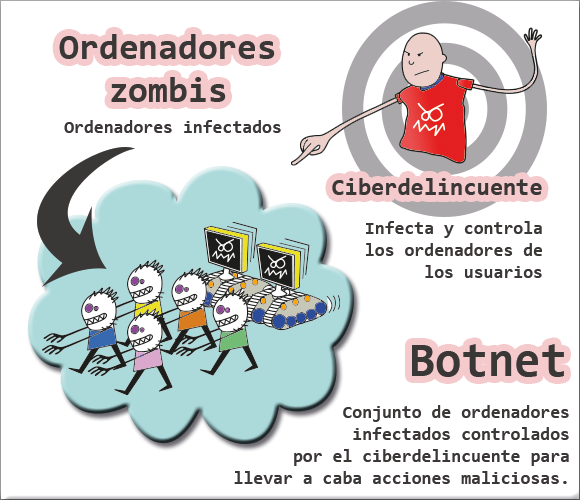

El término botnet hace referencia a una red de bots o robots informáticos. Son básicamente numerosos equipos que han sido infectados y forman parte de una misma red. Todos esos dispositivos son controlados por un atacante, por un cibercriminal que previamente los ha infectado a través de algún método de ataque.

A partir de ese momento, la botnet va a funcionar como una red de equipos zombis. Van a ser manipulados para actuar como quiera el atacante. Por ejemplo, podrían llevar a cabo un ataque DDoS, que significa que van a lanzar una gran cantidad de solicitudes para tumbar un servidor. Esto se hace mucho para que una página web deje de funcionar o cualquier sistema conectado a la red.

También pueden funcionar como propagadores de Spam. Esos equipos pueden empezar a enviar correos falsos, que simplemente busquen entregar publicidad maliciosa o archivos que supongan un problema para la privacidad o seguridad. De esta forma van a poder propagar malware y llegar a más y más dispositivos.

Normalmente el propietario de una botnet va a tener intención de llevar a cabo un ataque a gran escala. Va a necesitar contar con muchos equipos para que esos ataques puedan realizarse con más fuerza y lograr su objetivo. Esta red de robots puede estar formada incluso por miles de equipos. Pueden ser ordenadores, móviles, televisiones y muchos más dispositivos IoT que tenemos en casa conectados a la red.

Todos esos equipos que forman parte de la botnet van a estar conectados entre sí y son controlados por el atacante. Podemos decir que el primer paso del atacante es infectar el dispositivo, posteriormente logra ampliar esa botnet con un número importante y a partir de ahí se activa y empieza a actuar. Va a poder robar datos, espiar, enviar mensajes, instalar aplicaciones…

Tipos de arquitecturas de una botnet

Generalmente, la comunicación entre los miembros de la botnet se da mediante el veterano IRC (Internet Relay Chat). Este servicio de mensajería instantánea funciona de la siguiente manera: un usuario instala un programa que sirve de interfaz IRC, la cual sirve para entrar en contacto con servidores de chat. Estos servidores permiten la comunicación entre usuarios. Las redes IRC se constituyen de manera muy sencilla y no requieren de mucho ancho de banda, lo que implica que sean muy útiles para la creación y expansión de las botnets. Gran parte de las botnets que se han creado para llevar a cabo los ataques DDoS más devastadores, han sido posible especialmente gracias al IRC.

Por otro lado, existe la arquitectura de botnet descentralizada. Su principal característica es que no existe un servidor o dispositivo responsable del botnet. Todos los miembros hacen posible su funcionamiento, por lo que se hace más difícil la posibilidad de destruirla. Las botnets de carácter centralizado tienen la fragilidad de que los Bot Masters, si dejan de funcionar, toda la red maliciosa en sí deja de funcionar. Cualquier organización especializada en la seguridad de la información y/o la ciberseguridad puede detectar y detener el funcionamiento de los servidores y canales, por lo que no resulta muy conveniente generalmente optar por un botnet centralizado.

Peligros

Con una botnet, lo que se pretende es controlar muchos ordenadores de usuarios de forma remota, para cometer una serie de estafas y delitos en Internet. Entre las acciones delictivas que se pueden hacer utilizando una botnet nos encontramos con:

- Los ataques de denegación de servicio distribuidos (DDoS). Estos pueden ser muy perjudiciales para las empresas ya que interrumpen o ralentizan el trabajo de los empleados. Supone una pérdida de negoció para las organizaciones, y dificulta el trabajo con los clientes porque no pueden operar de forma normal.

- El envío de Spam a las cuentas de correo electrónico. En ellas los propietarios de las botnet venden sus servicios a los spammers para que envíen publicidad o lo que sea necesario.

- Las estafas publicitarias: normalmente un anuncio en Internet paga al dueño de la web por visualizaciones y por hacer clic. Entonces, el ciberdelincuente puede utilizar sus bots para visitar sus propias webs o la de un cliente para sacar beneficios.

- El minado de Bitcoins y otras criptomonedas. A día de hoy, minar criptomonedas de manera individual no compensa y sólo sale rentable creando granjas de ordenadores. Como el cibercriminal no tiene que pagar hardware ni energía, le puede salir rentable minar criptomonedas.

- Propagar virus, realizar fraudes y distribuir contenido ilegal por ejemplo que tenga copyright.

- El robo de contraseñas y datos personales para la venta en la web oscura

Cómo infectan nuestros dispositivos

Los piratas informáticos tienen diferentes métodos para infectar nuestros dispositivos. Generalmente se basan en técnicas comunes que pueden convertir nuestro equipo en una botnet. Hay que tener en cuenta que los métodos pueden variar según el tipo de dispositivo, la seguridad que tengamos, etc.

Uno de los métodos más comunes consiste en enviar amenazas a través del correo electrónico. El e-mail es un medio de comunicación muy utilizado tanto por usuarios particulares como por empresas. Es la manera en la que podemos enviar y recibir documentos, mantener el contacto con otros usuarios, etc. Ahora bien, también a través de este tipo de servicios nos pueden infectar.

Algo frecuente es que recibamos un correo electrónico que contenga un archivo adjunto que es en realidad una amenaza. Puede ser un archivo PDF, Word o incluso una simple imagen. En su interior alberga código malicioso que se ejecuta al abrirlo. Esto puede infectar nuestro sistema y convertir nuestro dispositivo en una botnet.

Hay otro método común que utilizan los piratas informáticos y que consiste en infectar un servidor web. Se aprovecha de posibles vulnerabilidades que haya en su código y de esta forma es capaz de cargar malware. De esta forma logra infectar los equipos y les puede redirigir a otras páginas.

En todos estos casos los ciberdelincuentes logran controlar el equipo a su antojo. Pueden utilizar esa botnet para llevar a cabo sus ataques dirigidos a otros sistemas.

Command-and-Control

Un servidor de tipo Command-and-Control es un dispositivo vulnerado y a su vez, bajo control de un cibercriminal. Este equipo, así como otros dispositivos «controlados» que forman parte de una red, pueden ser miembros de un centro de comando (command center) y también es posible que pertenezca a botnet. Y esta última es como un grupo constituido por estos dispositivos controlados con el fin de tener completo control de la red.

Cómo se lleva a cabo un ataque Command-and-Control

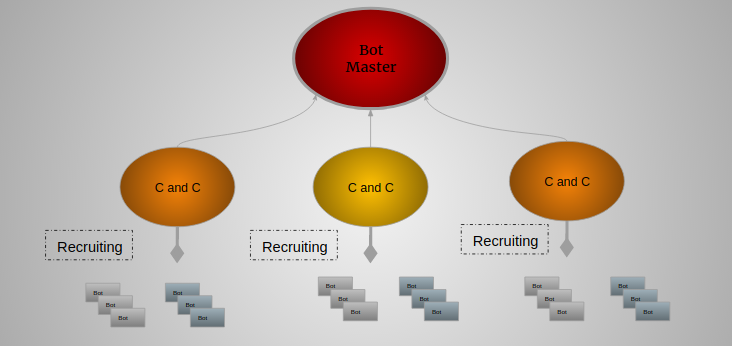

La imagen que vemos más arriba demuestra hasta qué punto es posible escalar los ataques de tipo Command-and-Control. Pueden ser tan grandes que puede constituirse de la siguiente manera:

- Bot Master: sería el dispositivo central, que puede ser un ordenador o un servidor administrado por el atacante.

- Servidores Command-and-Control: recordemos que estos servidores C&C son también dispositivos infectados -generalmente- por un troyano. Estos son como los hijos del Bot Master, y, a su vez, tienen la capacidad de infectar otros dispositivos.

- Bots: son los dispositivos que fueron infectados o «reclutados» por los servidores C&C que posteriormente se convierte en bots (robots). Estos pueden pertenecer a una misma red o bien, los servidores C&C pueden hacerse de dispositivos pertenecientes a otras redes.

Básicamente, los ataques Command-and-Control tienen la capacidad de armar botnets enormes para ejecutar con facilidad ataques a gran escala. Las botnets gigantes son armas ideales para ataques DDoS o bien, para el envío masivo de spam o correo electrónico con contenido malicioso para infectar aún más dispositivos. Así, la botnet puede seguir creciendo. Los servidores Command-and-Control logran reclutar a los ordenadores y demás dispositivos principalmente de dos formas:

- Correo Electrónico. Sin miedo al error, esta es la forma más eficaz de reclutar a bots. Más que nada porque el usuario es muy curioso y para saciar esas ganas de saber el contenido de un archivo adjunto, descargará el archivo y lo abrirá, incluso si dicho usuario no había esperado recibir tal archivo. Lo mismo ocurre con los enlaces, no importa, aquellos enlaces que claramente se ven como sospechosos, las víctimas acceden y caen. Lo sabemos, la curiosidad es la principal amenaza de seguridad.

- Explotar Vulnerabilidades. Existen vulnerabilidades que, una vez que logran ser explotadas, pueden crear una especie de puerta trasera (backdoor) que permite el acceso y control total del dispositivo de la víctima. Tengamos presente que las vulnerabilidades aparecen, y si no tenemos un sistema operativo actualizado, complementos y extensiones de navegadores web inseguros, y cualquier otro programa de carácter inseguro. seremos vulnerables.

Qué hacer para saber si estamos afectados

Son varias las señales que tenemos que pueden mostrarnos que nuestro equipo es una botnet y ha sido infectado. Saber reconocer estos problemas puede librarnos de futuros errores que pongan en riesgo no solo el buen funcionamiento de los sistemas, sino también nuestra propia seguridad y privacidad.

Vamos a detallar algunas señales que podemos tener en cuenta y que podrían indicarnos que nuestro dispositivo es una botnet. Una serie de problemas que pueden indicarnos que algo no va bien:

- El Internet va lento: uno de los síntomas más comunes de que nuestro equipo ha sido infectado y es una botnet es al comprobar que nuestra conexión a Internet funciona más lenta de lo normal. Es un indicativo claro de que algo va mal y una de las causas podría ser que hemos sido infectados por una botnet. Tener un Internet lento podría decirnos que alguien está utilizando nuestra conexión a Internet. Podríamos tomar medidas para intentar corregir el problema.

- El sistema tarda en apagarse o iniciarse más de lo normal: también podría darse el caso de que a la hora de iniciar el sistema o apagarlo tarda más de lo normal. Esto podría deberse a que está cerrando o abriendo una serie de procesos inusuales que está utilizando la botnet. Podría, en definitiva, ser una prueba más de que hemos sido infectados.

- Lentitud en general: si notamos que el ordenador o dispositivo móvil funciona más lento de lo normal, tarda en cargar determinadas aplicaciones y procesos, también podría deberse a este mismo hecho. Podríamos haber sido víctimas de un ataque botnet y nuestro equipo está en peligro. La lentitud dependerá también del tipo de dispositivo, así como de los recursos que tengamos. No es lo mismo un equipo más potente y complejo que un dispositivo que cuente con menos recursos y además sea más simple.

- Nos encontramos muchos mensajes de Spam: el adware, el Spam en general, es un problema muy frecuente en nuestros dispositivos. Puede aparecer por métodos muy diversos, pero uno de ellos es debido a una botnet. Es necesario que tengamos esto en cuenta. Si de repente nuestro equipo se inunda de anuncios publicitarios, aparecen mensajes de Spam en el sistema, podríamos haber sido infectados por este tipo de amenazas.

- Nuestros contactos reciben correos que no hemos enviado: puede darse el caso de que nuestros contactos empiecen a recibir correos y mensajes que nosotros no hemos enviado. Esto simplemente significa que están controlando nuestro equipo y que están mandando estos mensajes en nuestro nombre. Es por tanto otro indicativo más de que nuestro equipo ha podido ser infectado y es una botnet. Deberemos tomar medidas para solucionar el problema.

- Consumo excesivo de batería y recursos: sin duda es una de las señales más comunes de que algo va mal. Notamos un descenso significativo de la batería y un aumento del uso de los recursos. Puede ocurrir en cualquier tipo de dispositivo.

- Han aparecido programas sospechosos: en nuestros sistemas han aparecido programas e iconos sospechosos. No sabemos a qué se debe y uno de los motivos puede ser la entrada de malware que haya convertido nuestro sistema en una botnet.

Comprueba si tu IP pública forma parte de una botnet

Los usuarios cuando navegamos por Internet nos enfrentamos a muchas amenazas que pueden poner en peligro nuestros equipos y dispositivos. Los ciberdelincuentes, para obtener beneficios, pueden intentar infectar y controlar nuestros ordenadores para convertirlos en parte de una botnet. A partir de ese momento, esos dispositivos que han sido infectados pasan a forma parte de una red que el ciberdelincuente utiliza para realizar sus fechorías. Así, la OSI que es una organización que busca fomentar la seguridad, ha creado su servicio AntiBotnet. Gracias a él, vamos a poder comprobar si nuestra IP forma parte de una botnet. Vamos a empezar conociendo mejor OSI y explicar en qué nos puede ser de utilidad.

OSI viene de unas siglas cuyo significado es Oficina de Seguridad del Internauta de INCIBE. Por si no lo sabéis, el INCIBE es el Instituto Nacional de Ciberseguridad que es una organización avalada por el Gobierno de España. Eso nos indica que ambas se tratan de páginas de confianza. Su objetivo es ofrecernos la información y el soporte necesarios para solventar los problemas de seguridad que podamos tener mientras navegamos por Internet. Por lo tanto, buscan que los usuarios adopten buenos hábitos de seguridad, aprendan a ser conscientes de su propia responsabilidad en relación con la seguridad, y que se consiga minimizar el número y gravedad de incidencias de seguridad que sufren los internautas.

Así, por ejemplo, podemos estar al tanto sobre los últimos avisos de seguridad. Este sería un ejemplo con las alertas de seguridad calificadas según su nivel de importancia.

También tenemos campañas que nos pueden ayudar a concienciarnos y a estar más seguros. Además de recursos con una serie de guías para la configuración de nuestros dispositivos, OSI dispone de un soporte técnico en el que podrás hacer una llamada gratuita. Otra opción interesante, son sus juegos educativos con el que se puede aprender jugando, como, por ejemplo, el Trivial de la ciberseguridad.

Además, cuenta con una serie de servicios que pueden ayudar a proteger nuestros equipos y dispositivos:

- El servicio AntiBotnet para comprobar si tu IP forma parte de una botnet.

- Las extensiones de navegador AntiBotnet.

- La app Conan Mobile.

Tradicionalmente las botnet han estado compuesta principalmente por los ordenadores. A día de hoy, la situación ha cambiado mucho y a estos ya podemos añadirles smartphones, tablets y, recientemente, los dispositivos de IoT. Por ejemplo, se han dado casos de minado de criptomonedas en smartphones y al ponerlos al límite de sus capacidades puede reducir su vida útil.

En cuanto a la forma más común de infección, suele ser mediante el envío de un correo electrónico con un archivo adjunto o infectando un servidor web que pueda tener malware. Algunos síntomas que podríamos tener si pertenecemos a una Botnet son:

- Navegación más lenta en Internet de lo normal.

- El equipo consume muchos recursos y no estamos haciendo nada que requiera mucha carga de trabajo.

- Tenemos muchos mensajes de Spam.

- Nuestros contactos empiezan a recibir mensajes que no hemos enviado.

Servicio AntiBotnet de OSI

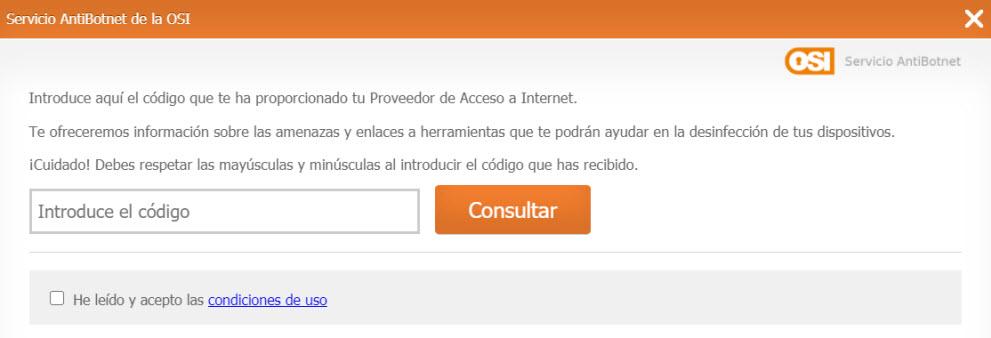

El servicio AntiBotnet de la Oficina de Seguridad del Internauta pone a nuestra disposición herramientas para poder saber si, desde una conexión a Internet, se ha descubierto algún problema de seguridad relacionado con botnets u otras amenazas. En ese sentido hay que señalar que el servicio se ofrece dos formas:

- Consulta de códigos.

- Chequeo de tu conexión con una herramienta on-line.

El servicio AntiBotnet basado en la notificación de códigos, se realiza con la colaboración de los operadores de Internet que colaboran con OSI. Uno de ellos, por poner un ejemplo, es Telefónica. En este caso recibiríamos un mensaje de nuestro proveedor en el que se nos facilita un código. Entonces tendremos que ir aquí, luego vamos a buscar el botón Consulta tu código y lo pulsamos.

Seguidamente nos aparecerá una pantalla como esta:

Aquí, lo que tenemos que hacer es introducir el código que nos ha dado nuestro operador, aceptar las condiciones de uso y pulsar el botón Consultar. Seguidamente se ofrecerá la información solicitada. La segunda opción es utilizar el servicio AntiBotnet online que nos va ofrecer una respuesta al instante. Lo que va hacer es comprobar si nuestra IP forma parte de una botnet. Para ello, en la misma página o pulsando este link tocaremos el botón chequea tu conexión.

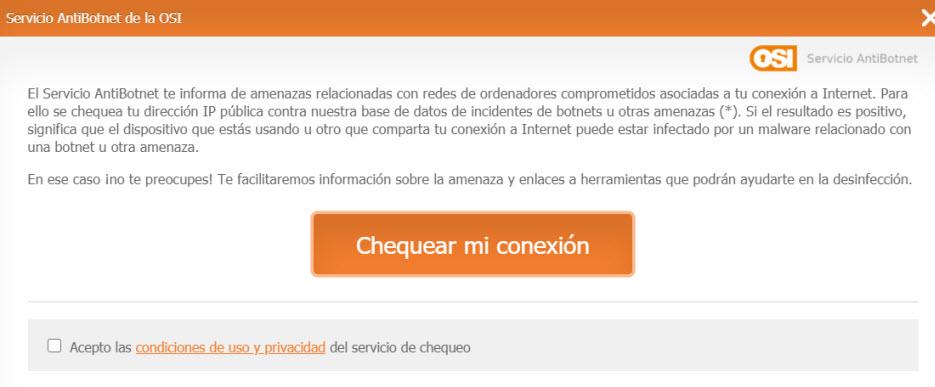

Seguidamente aparecerá esta pantalla, aceptamos condiciones y pulsamos en el botón Chequear mi conexión.

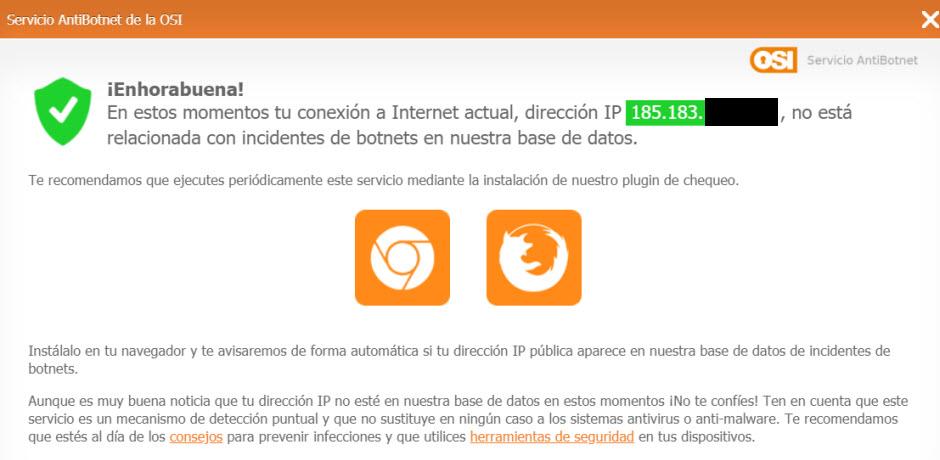

En el caso de que nuestra IP no tuviera relación con amenazas o una botnet, nos ofrecería este resultado.

Extensiones de navegador AntiBotnet

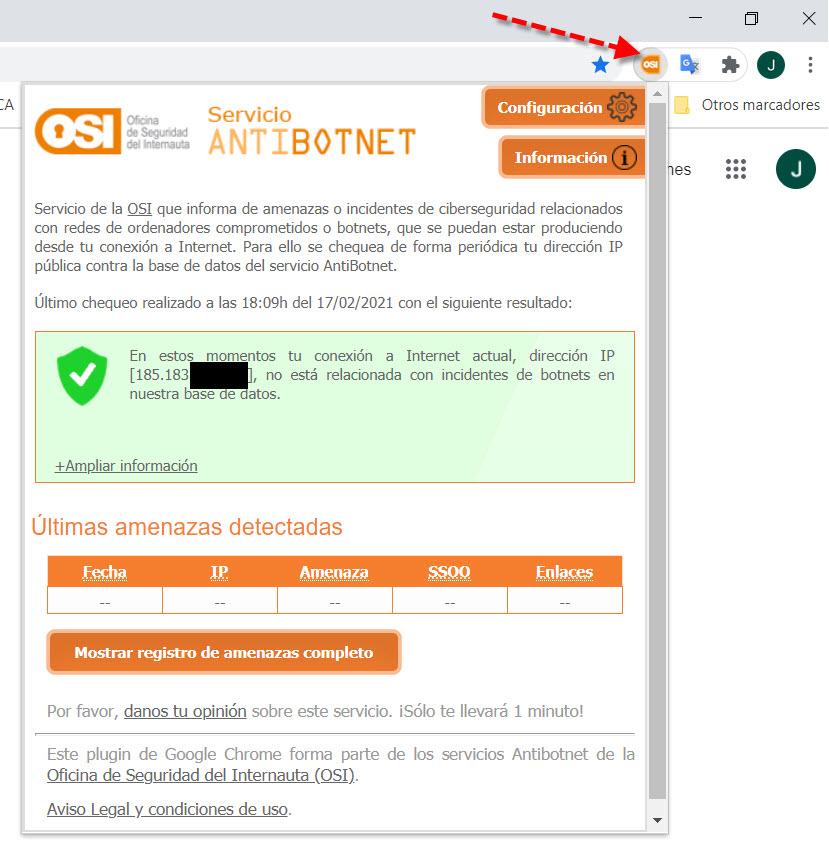

Otra forma de saber si tu IP forma parte de una botnet, es instalando una extensión en el navegador. Lo tenemos para Google Chrome y Firefox.

Una vez instalado en el navegador, si pulsamos sobre la extensión os ofrecerá esta información:

La flecha roja está señalando el icono de la extensión Antibotnet. En cuanto a la información que nos proporciona, es que mi IP no pertenece a una botnet. Además, en la rueda con un engranaje que pone configuración podemos ponerle que lo compruebe cada 15 minutos, 30 minutos o 1 hora. También, si pulsamos sobre Mostrar registro de amenazas completo nos ofrecerá un registro histórico completo.

En el hipotético caso de que se produjera un resultado positivo, el icono parpadeará y emitirá el siguiente mensaje de alerta:

Una cuestión importante es que, aunque se veas que una IP forma parte de una botnet, quizás ese ordenador no sea el que esté infectado. Hay que revisar todos los dispositivos de tu red: smartphones, tablets u otros ordenadores, porque el culpable podría ser cualquiera. Incluso también podrían ser varios los infectados.

App Conan Mobile

Si se trata de un dispositivo Android, una aplicación que podríamos utilizar para comprobar si tenemos instalada alguna aplicación maliciosa y comprobar si la configuración de tu dispositivo es correcta es utilizar Conan Mobile.

Si queréis probar la app Conan Mobile podéis descargar gratuitamente desde la Play Store desde aquí:

Tal y como habéis visto, gracias al servicio que nos proporciona OSI e INCIBE, podremos saber si formamos parte de una botnet y cómo salir de ella, desinfectando nuestros dispositivos.

Programas peligrosos que pueden infectar tu equipo

Cada día tenemos más dispositivos conectados a nuestra red doméstica o de la oficina. No basta con proteger bien nuestro PC, debemos proteger el resto de equipos en su conjunto. Hoy en día, es habitual tener carpetas compartidas en la nube o a nivel local. Si uno de nuestros equipos se infecta por no estar suficientemente protegido, puede provocar que el resto de equipos terminen infectados. Por lo tanto, tenemos que pensar no sólo en la seguridad individual de nuestros equipos, sino también en la conjunta de nuestra red. A continuación, vamos a ir viendo los programas peligrosos que pueden afectar a nuestra seguridad.

Malware y los programas peligrosos

El malware podemos definirlo como un software malicioso o cualquier tipo de software que puede efectuar acciones dañinas para el sistema informático sin que el usuario tenga conocimiento. En ese sentido, malware podríamos considerarlo como un término genérico que usamos para hablar de las amenazas informáticas que pueden dañar nuestros equipos.

Así, los ciberdelincuentes utilizan distintos tipos de malware. Por ejemplo, pueden robar nuestra información mediante un troyano, causar un mal funcionamiento del equipo con un virus o chantajear a un usuario tras cifrar sus datos con ransomware. También, dentro de esta categoría de programas peligrosos podríamos incluir virus, gusanos, adware y más.

Una consideración importante es que no debemos confundirlo con el software defectuoso. En este caso nos encontramos con programas que no han sido desarrollados con la intención de hacer daño, pero que, tras su programación, contienen errores importantes en su código. A consecuencia de estos bugs o fallos, hace que el uso de estos programas defectuosos pueda dejar tu información expuesta y constituyan un riesgo importante para la seguridad.

El virus informático

El virus informático podemos decir que es un software cuya finalidad es alterar el funcionamiento normal de cualquier equipo. Además, se hace sin el conocimiento del usuario y se realiza con una intención dañina sobre ese dispositivo.

Una táctica habitual de los virus es la sustitución de archivos ejecutables por otros que están infectados con el código del virus. En cuanto los virus se propagan a través de un software, suelen ser muy dañinos, contienen una carga con distintos objetivos y son, sin duda, uno de los programas peligrosos más habituales. Por ese motivo su finalidad suele ser una de estas:

- Tratarse de una simple broma.

- Realizar acciones dañinas en los sistemas informáticos.

- Generar tráfico inútil para saturar las redes.

Su forma de operar es a través de un programa infectado que trabaja así:

- El código del virus se aloja en la memoria RAM.

- Toma el control de los servicios básicos del sistema operativo.

- Llama a los archivos ejecutables para que sean ejecutados.

- Se añade el código del virus al archivo y se guarda en el disco duro.

Por otro lado, los virus afectan a casi todos los sistemas operativos como Windows, MacOS y Linux incluso también a los de dispositivos móviles. Un dato a tener en cuenta es que generalmente sólo atacará al del sistema operativo para el que fue creado.

Troyanos

Un troyano también es conocido en el mundo informático como un caballo de Troya. En este caso se trata de un malware que se presenta a la víctima como un software que aparenta ser legítimo e inofensivo. Su finalidad es dotar al ciberdelincuente un acceso remoto al equipo infectado. Mediante la utilización de un troyano se pueden realizar diferentes tareas, pero en la mayoría de ocasiones lo que hacen es crear una puerta trasera o backdoor. Gracias a ella, los cibercriminales acceden a la administración remota del equipo de la víctima.

Una condición importante para que el malware sea considerado como un troyano es que debe acceder y controlar la máquina infectada sin que se detecte su presencia. En cuanto a su forma de infección, puede ser recibiéndolo deliberadamente, aunque lo más común es que se encuentren en redes P2P o webs bajo la apariencia de programas inofensivos. Su objetivo principal suele ser el robo de información confidencial para lo cual usan esa puerta trasera que hemos mencionado antes.

Gusano informático

Otro de los programas más peligrosos es el gusano informático. También se trata de un malware que se va a replicar para propagarse a otros ordenadores. Este tipo de software dañino va a utilizar la red informática para extenderse y lo va hacer aprovechando los fallos de seguridad del equipo de destino.

La finalidad de los gusanos informáticos es propagarse y afectar al mayor número de dispositivos posible. Su forma de actuar es crear copias de sí mismos en el ordenador afectado y después distribuirlo por diferentes medios como el e-mail y programas P2P. En algunos casos utilizan técnicas de ingeniería social para poner un nombre atractivo a este software dañino.

Ransomware

Un ataque de ransomware podríamos decir que se trata de un malware que se encarga de cifrar todos los datos del equipo en el que se ejecuta. Hay que estar atentos porque existe la posibilidad de que se cifren todos los datos que se comparten en la red local. La mejor solución para volver a la normalidad suele ser borrar y restaurar esos equipos utilizando nuestras copias de seguridad, en el caso de que tengamos una buena política de copia de seguridad. En ese caso, antes de empezar tenemos que estar seguros de que esas copias no están infectadas.

Por otro lado, también podríamos utilizar una clave de descifrado para poder desbloquear archivos y datos. El inconveniente que tiene, es que en la gran mayoría de ocasiones debemos pagar un rescate a los ciberdelincuentes. Sin duda, se trata de uno los programas peligrosos más importantes. Se recomienda no pagar el rescate por:

- El proceso de descifrado no siempre funciona bien y se pueden perder algunos archivos.

- A veces no envían la clave de descifrado.

- Aunque te envíen la clave de descifrado no es garantía de que los equipos estén infectados y te vuelvan a pedir luego un rescate.

Adware y spyware

El Adware es cualquier programa que nos va mostrar publicidad engañosa o no deseada. Su finalidad es generar beneficios para sus creadores mostrando publicidad en:

- En una página web mediante gráficos carteles y ventanas emergentes.

- Durante la instalación de algún software se instalan aplicaciones que no deberían para que nos muestren su publicidad.

En cuanto al Spyware es un tipo de malware que va a recopilar la información de un ordenador y luego va a transmitir estos datos a una entidad externa sin que el dueño del equipo tenga conocimiento de los hechos. Normalmente están relacionados porque realizan ambas funciones.

Consejos para estar protegido

Después de explicar qué es y cómo funciona una botnet, así como de qué manera podemos detectar que somos víctimas, vamos a lo más importante: qué hacer para evitar este problema. Vamos a dar una serie de consejos que puedes poner en práctica para que tus dispositivos, sea cual sea, no llegue a formar parte de una red de bots.

Habilitar el cortafuegos y monitorizar la red

Dentro de todas las herramientas de seguridad que tenemos a nuestra disposición, el firewall o cortafuegos es una de las más importantes para prevenir ataques en red.

Si queremos protegernos de ataques de botnet, una de las primeras medidas que debemos tomar es la de habilitar el cortafuegos. Hoy en día la mayoría de los usuarios de equipos de escritorio utilizan Windows 10 y Windows 11 como sistema operativo. Esto significa que de manera gratuita cuentan con el firewall de Windows. Es una buena opción, aunque existen más. Eso sí, es clave que ese cortafuegos esté configurado correctamente.

Tener un control sobre el uso de la red, los dispositivos que están conectados, es algo también muy importante. El monitoreo las 24 horas de la actividad de la red debería ser algo a tener en cuenta. Para ello podemos hacer uso de herramientas de recolección de datos que detecten comportamientos anómalos y bloqueen los intentos de infiltrarse en el sistema.

Limitar el compartir red con otros equipos

Es cierto que vivimos en una época en la que puede ser importante que todos nuestros dispositivos estén unidos en la misma red. Es una manera de poder compartir archivos o funciones rápidamente. Ahora bien, esto también puede ser un problema para nuestra seguridad.

Nuestro consejo para protegernos de ataques botnet es que limitemos el hecho de que los dispositivos estén compartidos en la red. Esto hay que aplicarlo lógicamente cuando este tipo de servicios no vamos a necesitarlo.

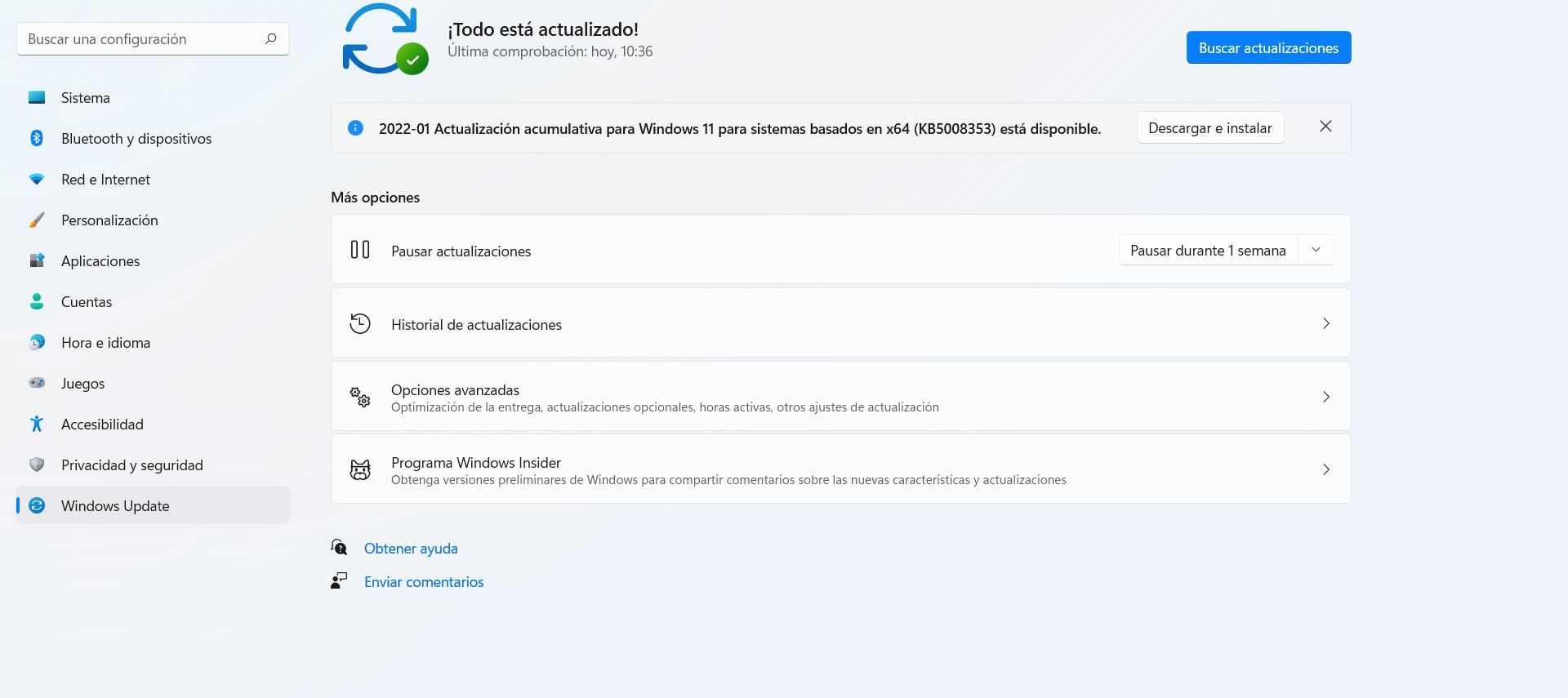

Actualizar todo

Algo fundamental para estar protegido de muchos ataques informáticos es tener todo actualizado. Los ciberdelincuentes pueden aprovecharse de vulnerabilidades que hay en un sistema, aplicación o cualquier controlador que utilice un equipo. Eso puede servir para que cuelen malware y conviertan tu dispositivo en una botnet.

Por tanto, es imprescindible tener todo bien actualizado. Debes asegurarte de que tienes el sistema operativo con las últimas versiones disponibles. En el caso de Windows, para actualizarlo debes ir a Inicio, entras en Configuración y accedes a Windows Update. Allí te aparecerán todos los archivos pendientes de actualización.

De esta manera, en cuestión de apenas unos segundos, no solo vas a comprobar si hay algún firmware pendiente, sino que podrás descargarlo e instalarlo para que tu ordenador esté actualización al completo. Con esto se consigue capar posibles nuevas vulnerabilidades que los piratas informáticos hayan descubierto.

Contar con programas de seguridad

También es interesante tener buenos programas de seguridad para evitar ataques botnets y problemas similares. Esto ayudará a detectar la entrada de software malicioso y poder tomar medidas antes de que pueda comprometer el funcionamiento de los sistemas y que sea usado por un atacante.

¿Qué debes instalar? Antivirus como Windows Defender, Avast o Bitdefender son buenas opciones. No obstante, vas a encontrar un amplio abanico de alternativas tanto gratuitas como de pago. Siempre debes asegurarte de que funcionan bien y puedes mirar referencias en Internet para instalar el que más te convenga.

Lo ideal es que pruebes varias alternativas confiables que se ajusten a lo que buscas. Defender es gratuito, pero eso no implica que sea una mala opción. Aun así, hay programas de seguridad de pago que te pueden aportar más si lo crees necesario. Por ello, siempre hay que probar entre las diferentes herramientas y optar por una que ofrezca una serie de garantías a los usuarios.

Usar buenas contraseñas

Por supuesto, un punto imprescindible para que un dispositivo no forme parte de una botnet es utilizar buenas claves. Es una de las principales barreras de seguridad que va a impedir la entrada de intrusos. Especialmente cuando mantienes la contraseña que viene de fábrica en dispositivos IoT estás cometiendo un error.

¿Qué contraseña utilizar? Es interesante que sea única, que cuente con letras (tanto mayúsculas como minúsculas), números y otros símbolos. De esta forma lograrás que sea totalmente aleatoria y sea muy difícil del averiguar a través de ataques de fuerza bruta y métodos de adivinación.

Mientras más larga sea y más combinación de símbolos, números y letras tenga, más fuerte y segura será. Por lo que los ciberatacantes lo tendrán más complicado si quieres dar con ella. Es por esto mismo por lo que es otro de los puntos que hay que tener presente en todo momento para mantener seguros nuestros equipos y así evitar este tipo de riesgos.

Sentido común y revisión constante

En muchos ataques los piratas informáticos van a necesitar que la víctima cometa algún error. Necesitan que hagan clic en algún link fraudulento, descarguen algún archivo o lleven a cabo alguna acción para que el malware se ejecute y empiecen a formar parte de esa botnet a partir de ese momento.

Por tanto, es imprescindible el sentido común y evitar cometer errores. Además, conviene siempre llevar a cabo una revisión constante. Es importante verificar de vez en cuando que todo funciona correctamente y que no hay ningún tipo de problema.

En definitiva, como has podido ver las botnets son un problema de seguridad importante. Es esencial detectar cuándo un dispositivo puede estar afectado y por supuesto tomar medidas preventivas para que esto nunca llegue a suceder.

¿Qué puedo hacer si mi equipo se ha convertido en un bot?

Estas medidas te pueden ayudar a tomar acción efectiva si es que tu dispositivo llegó a formar parte de una botnet. Recuerda que no solamente un ordenador es vulnerable, si no cualquier otro dispositivo que tiene la posibilidad de conectarse a una red, como los dispositivos IoT. Sin embargo, estos a su vez te pueden ayudar a prevenir futuros eventos:

- El administrador de tareas ayuda bastante a la hora de detectar cuáles son los procesos que consumen la mayor parte de los recursos de tu ordenador. Así también, podrás localizar procesos desconocidos. Por eso, consúltalo con frecuencia si notas un comportamiento extraño de tu ordenador. Una vez localizados a esos procesos, puedes terminar con ellos inmediatamente y pasar un antimalware.

- Opta por buenas soluciones antivirus/antimalware que te permitan realizar escaneos de alto nivel de detalle en búsqueda de malware y cualquier otro tipo de programa malicioso. A pesar de que estos no resulten ser las soluciones más completas, estas nos pueden ayudar a identificar gran parte del malware que estaría presente en nuestro ordenador.

- Si has sido víctima de ataque de tipo rootkit, dos medidas eficaces para recuperarse consisten en la restauración de copias de seguridad realizadas previamente, o bien, reinstalar el sistema operativo desde un punto previo anterior al ataque. He aquí la importancia de generar las copias de seguridad tanto de nuestro archivo en general como puntos previos del sistema operativo.

- Aplica las actualizaciones de software siempre que se encuentren disponibles. Lo mismo se aplica a las actualizaciones de seguridad, ya que estas cuentan con varias soluciones que ayudan a prevenir futuros ataques. Además, ayudan a optimizar el rendimiento del sistema operativo y el ordenador en general.

Medidas de seguridad en contra de los ataques Command-and-Control para redes empresariales

Las organizaciones son las que más se encuentran en riesgo de los ataques por parte de servidores C&C. Esto es así debido a que pueden existir cientos y miles de dispositivos que formen parte de una misma red o varias redes. Si una red empresarial fue víctima por parte de un ataque C&C, acostumbran a presentarse problemas de rendimiento, velocidad e incluso no disponibilidad de la propia red. Sin embargo, es posible aplicar una serie de medidas que asegurará una buena capa de protección:

- Se debe realizar análisis de la red mediante herramientas como Network Meter y si es que existen puntos de acceso inalámbricos, contamos con algunas sugerencias prácticas aquí. Más que nada, estas herramientas se enfocan en el control de quienes se conectan y cuál es el ancho de banda que consume. Por tanto, puedes saber las MAC de sus interfaces de red y otros datos.

- Para tener control y realizar detección de paquetes sospechosos que viajan por la red, puedes optar por herramientas como Wireshark y Scapy si es que los sistemas son basados en Linux.

- Configurar escaneo y análisis automatizado de los antivirus/antimalware en todos los ordenadores para garantizar protección permanente a los usuarios.

- Algunos procesos esenciales de hardening (aseguramiento) deberían ser aplicados. Algunos fundamentales son el borrado de programas sospechosos e implementación de firewall basado en la red o basado en los hosts de la red. Aunque es posible aplicar ambos.

- Ordenadores actualizados permanentemente, tanto el sistema operativo como las aplicaciones que se utilizan en el día a día.