Son muchos los ataques que podemos sufrir al navegar por Internet y hay diferentes métodos por los cuales nos pueden estafar. Uno de ellos es simplemente a través de un enlace que recibimos por redes sociales o programas como WhatsApp. En este artículo vamos a explicar qué puede pasar si te envían un link falso y qué debes hacer en caso de que te encuentres en esta situación.

Para no caer en la trampa de los ciberdelincuentes, lo cierto es que hay que andar con mucho cuidado a la hora de querer acceder a enlaces. Y más cuando los recibes de usuarios desconocidos a través de las redes sociales. Incluso, si te lo manda un conocido, podría estar infectado con un malware en particular con el que pueda infectar tu dispositivo. Por esto mismo, aquí puedes encontrar la mejor manera de conocer si son enlaces falsos y, sobre todo, cómo debes actuar cuando te manden este tipo de links.

Qué pasa si te envían enlaces falsos

En primer lugar, vamos a hablar de qué te podría pasar si te envían un link falso y lo abres. Es una estrategia que utilizan muchos piratas informáticos para poner en riesgo la privacidad y seguridad de la víctima. Eso sí, debes ser consciente de que igual te lo envía un amigo o un familiar, pero eso no significa que lo hagan de forma consciente, ya que previamente puede que hayan sido víctimas.

Pueden robar tus contraseñas

Lo primero es que podrían robar tus contraseñas. Si recibes un enlace falso por redes sociales como Facebook o Instagram, así como a través de aplicaciones de mensajería como puede ser WhatsApp, puede tratarse de un ataque Phishing.

Básicamente lo que hacen es crear una página que simule ser original, pero en realidad está diseñada solo para robar las credenciales y claves. Con este tipo de webs lo que hacen es directamente simular la web del servicio o plataforma a la que deseas entrar.

Por ejemplo, podría tratarse de una página para iniciar sesión en la propia red social. Imagina que te envían un mensaje donde te dicen algo así como “mira mi última foto que bien quedó” y al hacer clic te solicita iniciar sesión en Facebook. Puede ser también un enlace falso para iniciar sesión en el correo electrónico, en la cuenta bancaria o en cualquier otro servicio online. Por lo tanto, una vez que introduces tus datos de inicio de sesión, los ciberdelincuentes tendrán vía libre, ya que podrás robarte la cuenta en cuestión.

Infectar el equipo

Por supuesto, a través de enlaces sospechosos de este tipo podrían infectar tu sistema. Puede contener malware y que simplemente con hacer clic se inicie una descarga automáticamente. Ese archivo podría infectar tu equipo y poner en riesgo la privacidad y seguridad. Es algo que puede afectar tanto a equipos de escritorio como a dispositivos móviles. Por este motivo es tan importante que cuentes en tu ordenador o PC con un antivirus o antimalware, con el objetivo de que estés protegido frente a este tipo de ataques tan peligrosos.

Aquí debemos mencionar que el abanico de posibilidades es bastante amplio. Es decir, no todos los virus van a actuar igual. Puedes encontrarte con malware que robe contraseñas, como son los keyloggers, otros que cifren los archivos, como es el ransomware, que provoquen errores en el sistema, etc. Sin lugar a dudas, los dos más peligrosos son los troyanos porque pueden robarnos una gran cantidad de información, y también los ransomware, porque cifrarán todos nuestros datos y tendremos que pagar un rescate.

Si, por ejemplo, acceder a un enlace falso y se empieza a descargar un archivo de manera automática. Lo más probable es que ese archivo contenga algún malware, por lo que deberás eliminarlo rápidamente y, sobre todo, no ejecutarlo. Aunque, en muchos casos, los propios navegadores ya cuentan con herramientas de seguridad adicionales con las que se pueden bloquear las descargas no seguras. Por lo que, si tu navegador no frece esta alternativa, será mejor que empieces a usar uno que si cuente con esta función de seguridad para evitar este tipo de problemas.

Llevarte a una tienda falsa

Otra causa de acceder a un enlace fraudulento que te han enviado por Facebook o WhatsApp es que termines en una tienda falsa sin saberlo. Por ejemplo, una página que simule ser de Amazon, eBay o cualquier otra. Puedes ver productos para comprar, pero en realidad estás en un sitio falso, una copia ilegítima. Al atraerte a esos sitios pueden pasar varias cosas. Una de ellas es que directamente termines comprando un producto que nunca te va a llevar, algo falso o incluso que recopilen tus datos para colarte Spam. Es una estrategia que tienen los ciberdelincuentes para manipular la navegación de la víctima.

Lo más grave que te puede pasar si sigues un enlace a una tienda falsa, es que te roben tanto tus datos personales como también información bancaria de tu tarjeta de crédito o débito. Cuando entramos a una tienda falsa, esta tienda recopilará nuestro correo electrónico al registrarnos y también la contraseña, por este motivo las contraseñas deben ser únicas y nunca debemos utilizar la misma contraseña para diferentes servicios. También debemos tener en cuenta que nos pueden robar nuestros datos de pago, es decir, la tarjeta de crédito o débito. Por este motivo es tan importante utilizar tarjetas prepago con el dinero necesario, e incluso podemos utilizar tarjetas virtuales de una tarjeta principal, la cual solamente se utilice para pagos por Internet.

Espiarte

Otra cuestión muy importante es que podrían espiarte. Puede que ese link falso lo utilicen para robar datos personales, saber cuáles son tus gustos, que servicios usas en Internet, etc. Todo eso lo pueden vender a un tercero y lucrarse con ello. Hoy en día nuestra información personal tiene un gran valor en la red y es algo que debes tenerlo en cuenta para estar protegido. No solamente podría espiarte a través de una cookie en el navegador, también podría infectarte como hemos visto en el caso anterior, y obtener mucha más información sobre ti, descargar archivos y fotos de tu ordenador y mucho más.

Estos enlaces también podrían contener una URL para que instales algún complemento para Chrome o Firefox y de esta forma poder espiarte. Un motivo más por el que debes tener cuidado de qué enlaces abres, aunque te lo haya mandado alguien de confianza por WhatsApp o redes sociales. Jamás deberías instalar una extensión para Chrome o Firefox fuera de sus tiendas oficiales, y aunque esté en la tienda oficial, deberíamos mirar qué permisos necesitan estas extensiones.

Phishing en redes sociales

Las redes sociales han tenido una gran expansión a nivel mundial, hasta el punto de ser una parte muy importante en la vida de muchas personas. Nos permiten comunicarnos de forma más sencilla, y compartir todo tipo de contenido. Pero todo tiene su lado negativo, y hoy no hablaremos de lo delicado que puede ser compartir información o exponer nuestra privacidad. Si no del Phishing, uno de los ataques que más presente se encuentra en el día a día de los usuarios que utilizan estas redes sociales.

Actualmente no hay prácticamente ninguna red social que se encuentre libre de phishing, y esto es en gran medida porque los registros son gratuitos y libres. Los hackers tratarán de recopilar toda información posible sobre una persona, para fines muy diversos.

Lo más habitual es que el phishing se extienda a través de redes sociales como Instagram debido al uso frecuente de la aplicación de fotografía por parte de todo tipo de públicos y no todos ellos con conocimientos suficientes para detectar estafas. Además, Instagram suele ser el medio más habitual para realizar todo tipo de sorteos y los estafadores aprovechan la confianza en los influencers o las marcas para suplantar la identidad. Los métodos para hacerlos son muy diversos… Puede ser que haya páginas falsas de usuarios que prometen regalos, sorteos y vales. Los ataques en Instagram suelen empezar con una página de usuario, la cual trata de recrear a una persona real, confeccionada de tal forma que parece 100% auténtica. Estas suelen contener enlaces falsos, los cuales nos llevan a páginas donde requieren un inicio de sesión con usuario y contraseña, y en ese momento es cuando se hacen con nuestras credenciales.

Pero también suelen ser los concursos los que dan pie a que se clonen cuentas de influencers o famosas. Estos perfiles falsos, con la misma foto de perfil y un nombre similar que da lugar a confusión, añaden o envían mensajes a los usuarios participantes en los sorteos (generalmente es fácil encontrarlos debido a que comentan una publicación) y contactan a través de mensaje privado para decirles que rellenen sus datos en el enlace que les envían. Datos que pueden ser teléfono o dirección pero también el número de cuenta bancaria o incluso la contraseña de la app para robar la cuenta.

Twitter (X)

Otra de las redes sociales más utilizadas en todo el mundo es X (anteriormente conocida como Twitter). Sin embargo, los ciberdelincuentes también pueden lanzar ataques de phishing, incluso se lanzan desde cuenta que tienen el sello de verificación.

Por esto mismo, hay que tener cuidado no solo con los correos electrónicos que puedas recibir en los que suplantan la identidad de la red social, también debes tener cuidado si tienes los mensajes directos abiertos o tienes disponible que puedan mencionarte libremente. Así que cuidado con los enlaces falsos.

Si tienes la cuenta privada será difícil que te puedan colar este tipo de enlaces a través de los mensajes directos. El problema está en los tuits, ya que en la red social de Elon Musk los ciberdelincuentes lo tienen bastante sencillo para usar links falsos. Por lo que si es una cuenta que no conoces, o incluso que parece fiable, debes andar con mucho cuidado para no acceder y caer en la trampa.

LinkedIn es una red social orientada al mundo profesional, y es en su ámbito la más utilizada a nivel mundial. Los hackers suelen realizar envíos de correos electrónicos, mensajes o enlaces por chat con la intención de engañarnos, normalmente con ofertas de trabajo o cursos muy atractivos.

En el caso de los correos electrónicos, el hacker buscará la forma de asemejar este lo máximo posible a uno que nos pueda enviar LinkedIn. En estos casos, debemos prestar mucha atención, pues este portal cuenta con diferentes dominios de email totalmente legítimos.

Facebook cuenta con una base por encima de los 2900 millones de usuarios en todo el mundo, lo que lo convierte en la red social más utilizada. En esta los ataques de phishing son muy habituales, y suelen realizarse con los envíos de mensajes con enlaces que piden confirmación de identidad.

Las publicaciones también son un foco de phishing, ya que suelen utilizar ofertas muy atractivas en cuanto a productos, o noticias que pueden llamar mucho la atención, siendo estas un medio para poder hacerse con nuestros datos.

WhatsApp se ha convertido en la opción preferida para enviar y recibir mensajes desde el móvil. Comenzó como un programa para simplemente enviar y recibir texto a nuestros contactos, pero poco a poco ha ido cambiando y agregando nuevas funciones. Hoy en día es una herramienta que nos permite transferir imágenes, vídeos, archivos… También podemos realizar llamadas de voz y vídeo.

Una de las características principales frente al uso de mensajes tradicionales es la posibilidad de usarlo desde cualquier lugar sin importar si tenemos nuestro número de teléfono activado, así como poder crear grupos para estar en contacto con múltiples contactos. Además de poder usarlo en nuestro móvil también podemos escribir desde el ordenador fácilmente. WhatsApp Web ofrece mejoras en cuanto a usabilidad para aquellos que prefieren escribir desde un teclado físico cómodamente. Sin duda esto agregó un valor importante para reforzar la hegemonía de esta herramienta de mensajería instantánea. Pero el hecho de ser tan utilizado también puede convertirse en un problema de seguridad. Ya sabemos que los piratas informáticos ponen sus miras en aquello que cuenta con más usuarios. Es una manera de lograr un mayor éxito cuando pretenden dañar la privacidad y la seguridad.

Aunque WhatsApp es una herramienta muy segura para comunicarnos, lo cierto es que han existido y existen métodos a través de los cuales nuestra información puede estar en peligro. Esto significa que podría estar en peligro nuestra privacidad o seguridad, así como llegar a ser hackeados los mensajes.

Hay que tener en cuenta que han ocurrido fallos y vulnerabilidades que han sido resueltos. Sin embargo, en caso de no tener actualizada la aplicación podríamos ser vulnerables. Además, el hecho de que algo haya ocurrido podría aparecer en un futuro mediante fallos similares.

- A través de la ingeniería social: uno de los métodos para hackear mensajes de WhatsApp es a través de la ingeniería social. Básicamente consiste en hacer creer a la víctima que están ante algo totalmente distinto. Se han dado casos en los que los atacantes han podido modificar el texto de respuesta de otra persona en los chats grupales. Con esto consiguen alterar a su antojo la información. Podrían hacer creer que una persona ha mandado un determinado mensaje que realmente no ha sido así. De esta forma podrían incitar a hacer clic en un enlace malicioso, por ejemplo. Esta es una manera de distribuir lo que se conoce como fake news o información falsa. Un problema que podría derivar en estafas que pongan en riesgo nuestra seguridad y privacidad a la hora de utilizar este tipo de aplicaciones.

- Ejecución remota mediante archivos GIF: a través de WhatsApp podemos enviar múltiples tipos de archivos. Como hemos mencionado es posible enviar imágenes o vídeos, entre otros. Esto significa que también, siempre que haya vulnerabilidades, se pueda enviar código malicioso oculto en determinadas extensiones de archivos. Un ejemplo de esto que mencionamos es la ejecución remota a través de archivos GIF. Es un tipo de archivo muy popular para enviar imágenes. Una vulnerabilidad existente en esta popular aplicación de mensajería permitía a un atacante controlar la aplicación a través de este tipo de archivos. Esto ocurre debido a la manera en la que WhatsApp procesa las imágenes cuando el usuario abre la galería al enviar un archivo. Un pirata informático podría enviar un archivo GIF con código malicioso y comprometer el historial. Por ejemplo, podrían ver con quién ha intercambiado mensajes.

- Con una llamada de WhatsApp: también ha habido problemas a través de una simple llamada de WhatsApp. Esto ocurría debido al desbordamiento de búfer. Provoca que se escriba código en una ubicación que no corresponde. Al ejecutar ese código podría llevar a cabo acciones maliciosas. Este tipo de ataque funciona incluso sin la necesidad de responder a esa llamada. Al llevar a cabo este ataque, un pirata informático podía desplegar un spyware llamado Pegasus. De esta forma podrían recopilar información relacionada con los mensajes, llamadas o fotos y vídeos enviados.

- Mediante aplicaciones para leer archivos multimedia: otra manera de hackear WhatsApp es a través de aplicaciones de terceros que pueden leer archivos multimedia. Podrían modificar de forma maliciosa el software para cambiar la manera en la que otras aplicaciones acceden a ellos. Así podrían enviar archivos modificados y desplegar sus amenazas. A través de esta vulnerabilidad el malware podría cambiar un archivo real por uno falso. De esta forma podría utilizarse para distribuir información falsa, por ejemplo.

Como hemos visto todas estas opciones se basan en vulnerabilidades de la propia aplicación de WhatsApp. Estos fallos son resueltos al poco tiempo de ser detectados mediante actualizaciones y parches de seguridad. Sin embargo, depende de los usuarios que los actualicen o no. Por tanto, el primer paso para evitar que nuestro WhatsApp sea hackeado es tenerlo siempre actualizado a la última versión. También es muy importante que descarguemos la aplicación desde fuentes oficiales. De esta forma nos aseguramos de que no estamos agregando software que ha podido ser modificado de forma maliciosa. Es importante utilizar la tienda oficial. Por otra parte, más allá de la propia aplicación, es aconsejable contar con herramientas de seguridad. Así podremos evitar la entrada de malware y amenazas que comprometan nuestra seguridad y privacidad. También es importante evitar aplicaciones de terceros que puedan servir de complementos a la principal.

Otros métodos

Más allá de las redes sociales hay otras vías que siempre son buen método de phishing: las aplicaciones que funcionan complemento a las redes sociales y el correo electrónico. Las primeras funcionan como mods que nos prometen funciones exclusivas y características que la app por defecto no trae. Nuevas letras para WhatsApp, saber quién te ha dejado de seguir en Instagram, efectos especiales…. Metemos nuestros datos y permitimos que esa aplicación falsa nos robe la cuenta y acceda a toda la información.

Y, cómo no, el correo electrónico. No solo las redes sociales son un peligro sino que el correo electrónico suele ser el recurso más habitual para robar datos. Se hacen pasar por cualquier empresa en la que confiamos

Cómo actuar ante un link peligroso

Después de explicar qué puede pasar si abres un enlace malicioso que te han enviado por WhatsApp o redes sociales, vamos a ver de qué manera hay que actuar para no tener problemas. Es importante evitar cometer errores, ya que no solo nuestro equipo podría verse comprometido sino también el de nuestros contactos. Y es que son varias las recomendaciones que se deben seguir en el momento de recibir un posible link falso.

Evitar abrir el enlace

Lo más importante es evitar abrir el enlace que nos han mandado. Normalmente vamos a ver con claridad que se trata de una estafa. Por ejemplo, viendo que es una dirección extraña, que el mensaje no tiene mucho sentido o que directamente lo ha mandado un contacto que no lo conocemos o no esperábamos que nos enviara nada.

Hay detalles que van a indicarnos que eso puede ser un engaño. Cosas como que busca la celeridad, un supuesto premio o descuento, etc. Van a lanzar diferentes anzuelos con el objetivo de que piquemos y abramos ese enlace. Si directamente lo ignoramos, no vamos a tener ningún problema y nuestro equipo va a estar a salvo.

En el caso de que quieras abrirlo para ver qué es, porque tienes curiosidad, lo mejor que puedes hacer es abrirlo en un entorno controlado, usar una máquina virtual con Windows o Linux, pero que esté aislada del resto de la red local doméstica para que no haya problemas en caso de infección. Si la máquina virtual te la infectan, no se podrá propagar el malware a otros dispositivos.

Informar al contacto

Después de haber ignorado el enlace, es importante que informes a quien te lo ha mandado. Posiblemente sea un amigo o familiar que te lo haya enviado sin saber. Por ejemplo, si tiene algún virus en el sistema o si de alguna manera han infectado su cuenta y un intruso la está controlando y por eso envía links a otros contactos.

Esto ayudará a que esa persona que lo ha enviado tome medidas. Por ejemplo, que cambie la contraseña, que limpie su equipo por si hubiera alguna amenaza o encuentre el motivo por el que está mandado links. Tal vez ha instalado algún programa recientemente y esa sea la causa. Por tanto, debes informar con rapidez para evitar que esa amenaza siga propagándose.

Nunca interactuar

Si has cometido el error de abrir ese enlace y has entrado en una página que claramente notas que es falsa, lo más importante es no interactuar. Seguramente no te haya pasado nada, no haya descargado ningún archivo ni haya afectado a tu seguridad. Pero sí que habría problemas si interactuar con esa página.

¿Qué significa esto? Por ejemplo, debes evitar poner tus datos, ya sea a la hora de iniciar sesión o simplemente rellenar un formulario en la web. Tampoco debes descargar posibles archivos que haya en esa página, ya que podría ser una amenaza y ser esta la forma de atacarte o robar tu información personal. Por tanto, si has entrado en ese enlace y ya es demasiado tarde, lo mejor que puedes hacer es simplemente cerrarlo. Nunca debes enviar datos o bajar archivos que puedan comprometer tu privacidad o seguridad.

Analizar el sistema

También deberías analizar el sistema. Tal vez haya sido demasiado tarde y tu equipo se haya visto comprometido con alguna de las muchas variedades de malware que existen. Puede que tengas un virus y no lo sabes o que tu navegador tenga adware y pueda incluso llegar a espiarte mientras navegas.

Lo que debes hacer es analizar correctamente el sistema. Puedes usar un buen antivirus para ello, como puede ser el propio Microsoft Defender o cualquier otro programa en el que confíes, como Avast o Bitdefender. De esta forma podrás detectar posibles amenazas y eliminarlas lo antes posible.

Esto también debes aplicarlo al propio navegador. Si has hecho clic en un enlace fraudulento, tal vez haya afectado a Google Chrome, Mozilla Firefox o el navegador que utilices. Es importante que te asegures de que está limpio y tus datos no van a verse comprometido en ningún momento.

Nunca reenviarlo

Por supuesto, un punto muy importante es que nunca debes reenviar ese mensaje a otra persona. En muchas ocasiones va a ser una cadena y lo que busca el pirata informático es que llegue a cuantos más usuarios, mejor. Por tanto, es importante romper esa cadena y que no continúe para que no ponga en riesgo a otros. Siempre que sospeches de un link, enviarlo a otra persona para que lo vea, por ejemplo, es un error.

Tal vez esa persona, también por error, haga clic y ponga en riesgo sus datos personales y su equipo pueda infectarse. Por tanto, lo mejor una vez más es ignorarlo y ante la duda preguntar a quién lo ha enviado.

Cómo comprobar enlaces

Como actualmente los enlaces fraudulentos están a la orden del día, vamos a ver algunas herramientas que nos ayudarán a ver si estos son fiables o no, ya que no es del todo sencillo o posible evitar que estos lleguen a nosotros. Lo bueno es que hay todo tipo de herramientas, incluso gratuitas, con las que se puede comprobar si se trata de un link falso o no.

Kasperky VirusDesk

En este caso estamos ante un producto de una de las empresas más grandes del mundo en el ámbito de la seguridad informática. Y nos facilitan esta herramienta para verificar los enlaces que llegan a nosotros.

Por una parte, podremos revisar los enlaces a sitios web, los cuales pueden resultar poco fiables y por el otro nos permite la descarga de archivos igualmente sospechosos, para realizar un escaneo y evitar que acceda algún tipo de virus. Para esto, bastará con copiar la URL, pegarla en la aplicación y escanearla. Este nos ofrecerá tres estados: Limpio, Infectado y Sospechoso.

ScanURL

Con esta herramienta comprobaremos la seguridad de un enlace. Se encargará de detectar si usan algún protocolo de seguridad certificado como https. Solamente hay que copiar y pegar el enlace para poder escanearlo. Eso sí, hay que añadir una pequeña review del motivo que te ha llevado a sospechar de esa dirección en particular para informar a otros usuarios que vayan a analizar esa misma URL.

Como añadido, también nos mostrará información del registro Whois sobre el sitio que estamos consultado. El principal inconveniente de esta aplicación, es que tiene anuncios en su interfaz.

PhishTank

Aquí estamos ante una herramienta especializada en detectar casos de phishing, cuando las anteriores se especializan más en malware. Cuenta con una amplia base de datos con enlaces no seguros, los cuales utilizan estas técnicas para robar datos de los usuarios.

Una vez ingresamos la URL de la cual sospechamos, la aplicación la comprobará y de forma automática nos alertará sobre los resultados, indicando si este link está dentro de su base de datos. Esto mismo es su principal inconveniente, ya que es más complicado detectar phishing que malware.

También nos da la oportunidad de colaborar con la aplicación si hemos sido víctimas de un ataque previamente, de forma que añadirán los enlaces que les facilitemos a sus bases de datos.

¿Son legales los enlaces falsos?

Lo cierto es que crear enlaces falsos es algo que está al alcance de todo el mundo. Por lo cual no estamos ante una actividad ilegal, pero que si puede ser muy cuestionable. Más bien, la legalidad o ilegalidad, reside en la finalidad del enlace, a lo que está destinado. Por lo cual, finalmente toda la responsabilidad recae en el usuario que lo hace. Estos enlaces «falsos», pueden estar destinados a muchas cosas. Como puede ser a nivel educativo. Pero si estos están destinados a robar información, estafar, o cualquier cosa que atente contra algún usuario, es totalmente ilegal.

Esto es algo que está tipificado en el código penal, y como tal es juzgado. Las penas pueden ser un poco dispares, todo depende de a cuanto ha llegado el ataque en cuestión. Pero las penas pueden llegar a ser de entre seis meses a cinco años de cárcel. Siempre y cuando un atacante con los diferentes medios, se infiltra en un sistema informático o roba información confidencial sin autorización. Esto es algo que menoscaba los derechos de los usuarios, y supone un gran peligro hoy en día. Pero en estos casos, la integridad de los sistemas informáticos es algo que también se tiene en cuenta, pues de romper algunos, la pena puede llegar a ser mayor.

Todo esto, también es algo que se ampara bajo los delitos de descubrimiento y revelación de secretos. El cual es un derecho fundamental de los ciudadanos, recogido en la Constitución Española. Haciendo referencia a la filtración y difusión de la información, y de todo el material de las víctimas que llega a la vida pública. Siendo la difusión, un gran agravante en estos casos. En estos casos, tenemos que conocer que es un secreto. Ya que todo puede girar en torno a esto. Se trata de toda la información relativa al círculo íntimo de un sujeto. Lo cual solo es conocido por esa persona, y los que el considere oportuno.

¿Has caído en un ataque?

Si creemos que hemos sido víctimas de algún ataque por acceder a un link falso, lo primero que tendremos que hacer es identificar cuál ha sido la información que hemos puesto en peligro. Como por ejemplo datos bancarios o contraseñas de redes sociales o cualquier servicio que usemos. Todo esto puede implicar perder el acceso a dicha red social o que esto repercuta negativamente en nuestros ahorros, entre otras cosas. En estos casos, lo más recomendable es tratar de cambiar las contraseñas lo más rápido posible, cancelar las suscripciones de los servicios afectados y bloquear las tarjetas de las cuentas del banco. También es recomendable revisar y cambiar las credenciales de acceso de todos los sitios en los cuales usamos la información que nos ha podido robar.

Otro paso recomendable, es contactar con la página o institución a la que han suplantado la identidad, ya que nos pueden ayudar a proteger nuestros servicios, y a su vez estos puedan alertar a los demás usuarios de que hay un peligro al que deben prestar atención. Desde la OCU, es posible rellenar un formulario para poder reclamar en estos casos, y hacerlo público. Si tenemos alguna duda a mayores, recomendamos consultar directamente con la OMIC o INCIBE, donde podemos denunciar estos casos ante las autoridades. En el caso de la Oficina Municipal de Información al Consumidor, estamos ante un organismo que nos ayuda a crear estas reclamaciones. En todo caso esto debe realizarse tras haber contactado con la empresa o servicio el cual ha sido afectado.

Una vez tenemos todo asegurado y las correspondientes reclamaciones, es buena opción tratar de avisar sobre estos casos a conocidos o tratar de difundirlo lo máximo posible en internet, de forma que podamos ayudar a que la gente se proteja en estos casos.

En definitiva, como has podido ver un simple enlace que te envían por WhatsApp o redes sociales puede llegar a ser un problema importante para tu seguridad y privacidad. Lo mejor es que los ignores y contactes lo antes posible con la persona que lo ha mandado. Esto ayudará a proteger tu propia seguridad, pero también la de terceros al romper la cadena y evitar así que llegue a más gente y el ciberdelincuente tenga éxito.

Qué es el Doxing y cómo evitarlo

Doxing, que también lo podemos ver escrito como Doxxing, es una práctica que se ha popularizado en los últimos años en la red. Especialmente afecta a las redes sociales y consiste en que un usuario o grupo se dispone a investigar a una persona y publicar información personal con el fin de atacar. Pueden recopilar datos personales de una persona en concreto, pero también intentar dañar la reputación de una empresa u organización. Pueden usar esta información también con el objetivo de humillar, atacar o extorsionar. Ya sabemos que nuestros datos pueden estar muy expuestos en Internet si no tomamos medidas adecuadas.

Un ejemplo de ataque Doxing podría ser cuando un atacante recopila información de redes sociales de la víctima, recoge una serie de datos personales e imágenes, y todo ese contenido lo hace público en Internet con el objetivo de desprestigiar a esa persona, conseguir que la echen del trabajo, que no pueda acceder a un determinado puesto, extorsionarle, etc. Básicamente podemos decir que consiste en violar la privacidad de una persona o una organización con fines muy diversos. Detrás de estos ataques puede haber beneficios económicos o simplemente causar daño moral.

Pero no solo utilizan las redes sociales. Hay que tener en cuenta que en Internet podemos dejar rastro en muchos foros abiertos, comentarios en páginas web, uso de plataformas y servicios… Todo esto podría estar expuesto para que cualquiera pudiera recopilar esa información. Incluso si somos víctimas de algún ataque de malware que pueda lograr datos personales.

Cómo pueden conseguir información personal

Hemos visto en qué consiste un ataque Doxing. Como hemos visto es necesario que el atacante logre información personal de la víctima. Va a tener que recopilar una serie de datos que posteriormente pueda hacer públicos en la red. Vamos a mostrar cuáles son los métodos más comunes para conseguir esa información.

- Redes sociales: sin duda algo que utilizan mucho con este fin son las redes sociales. Pueden recopilar todo tipo de mensajes que hemos puesto en servicios como Twitter, Facebook o Instagram. Muchos posts pueden ser públicos, ya sea porque no tenemos configurado correctamente nuestro perfil o porque los hemos escrito en un grupo abierto. Aquí pueden recopilar además imágenes personales. Las redes sociales almacenan contenido muy diverso, no solo texto. Podemos poner fotos personales, vídeos, etc. Todo eso podría ser utilizado para un ataque Doxing en algún momento.

- Búsqueda en Internet: queramos o no nuestros datos pueden estar públicos en Internet. Puede que incluso se trate de datos de alguna organización oficial que los ha puesto en una lista, por ejemplo. También si somos una persona con algún tipo de responsabilidad pública. Por tanto, simplemente con hacer una búsqueda en Internet es posible que obtengan datos personales y de alguna organización. Podrían usarlo como arma para llevar a cabo este tipo de ataques.

- Ataques de malware: también hay que hacer mención al malware. Existen muchas variedades que pueden poner en riesgo nuestros sistemas. Muchos tipos de software malicioso están diseñados precisamente para robar información personal.

- Mensajes públicos en la red: por último, otro método es recopilar mensajes públicos que hayamos podido poner en la red. Un ejemplo sería un foro abierto, donde cualquiera, tenga o no usuario, pudiera ver qué hemos escrito en un determinado momento. También los comentarios que podamos dejar en alguna noticia.

Cómo evitar ser víctimas de ataques Doxing

Lo más importante de todo esto es evitar ser víctimas de ataques Doxing. Tenemos a nuestra disposición una serie de instrumentos que podemos poner en práctica no solo para proteger nuestros datos contra este problema, sino en general para cualquier otro.

- Cuidar el uso de redes sociales: las redes sociales son la principal arma que pueden utilizar para robar datos personales y usarlos en ataques Doxing. Por tanto, cuidar el uso que damos a este tipo de servicios es muy importante para prevenir. Normalmente las redes sociales cuentan con configuraciones de privacidad que podemos activar. De esta forma evitamos que nuestro perfil esté público y que cualquiera pudiera leer los mensajes que publicamos o ver nuestras fotos. También hay que tener cuidado con posibles grupos abiertos donde participemos.

- No exponer información personal de forma pública: de la misma manera que no debemos exponer información personal más allá de lo necesario en redes sociales, también podemos aplicarlo a cualquier otro servicio o plataforma en la red. Un ejemplo es a la hora de poner comentarios en foros abiertos donde cualquiera podría leer lo que estamos escribiendo.

- Evitar servicios o plataformas dudosos: cuando nos registramos en Internet es muy común que tengamos que usar una cuenta de correo electrónico, poner nuestros datos personales e incluso el número de móvil. Si usamos servicios legítimos esto no debería de ser un problema. Ahora bien, cuando utilizamos plataformas dudosas podríamos estar exponiendo toda esa información.

- Herramientas de seguridad: también es un consejo importante utilizar programas de seguridad. Tener un buen antivirus puede ser la mejor solución para evitar la entrada de malware que pueda recopilar datos personales, contraseñas y, en definitiva, afectar a nuestra privacidad. Esto es algo que debemos tener en cuenta en todo tipo de sistemas operativos y dispositivos que utilicemos. Necesitamos tener protegidos los equipos y evitar así que nuestros datos corran peligro.

- Sentido común: una última recomendación es tener siempre presente el sentido común. Esto significa que no debemos cometer errores en Internet, como por ejemplo abrir archivos adjuntos que puedan ser peligrosos y que recibimos por e-mail, no entrar en servicios que sean un fraude y donde tengamos que poner datos personales, etc.

En definitiva, estas son algunas recomendaciones interesantes para evitar ser víctimas de ataques Doxing. Hemos visto que se trata de un problema que puede exponer nuestra privacidad en la red.

Cómo evitar el robo de datos en Internet

Como decimos, uno de los problemas en Internet que podemos sufrir en nuestro día a día es el robo de información. Nuestros datos personales tienen un gran valor en la red. Pueden ser utilizados para incluirnos en campañas de Spam, enviar publicidad orientada o incluso venderlos a terceros. Todo esto hace que mantener la privacidad en Internet, evitar el robo de información personal, sea una de las claves que debemos tener en cuenta. Por suerte podemos hacer uso de diferentes herramientas que nos ayuden, así como funciones y características para evitar comprometer nuestros datos.

Pero sin duda los errores humanos en muchas ocasiones están detrás de estas filtraciones. Debemos tener siempre presente el sentido común y no cometer fallos. Vamos a ver algunas recomendaciones interesantes para evitar la pérdida de datos y que no nos afecte.

Comprueba el remitente de los mensajes

Ya sea por correo electrónico o por redes sociales, hay que prestar mucha atención a quién te envía el mensaje en particular. Y es que, nada más recibir un mensaje por Instagram, X, Facebook… lo primero que hay que hacer es comprobar quién es el remitente. Si es un desconocido, entonces hay que ir con sumo cuidado.

En cambio, si la persona que te lo envía la conoces, pero hay algo que te resulta extraño, entonces será mejor que intentes contactar con esa misma persona a través de otra red social u otro medio de comunicación, por ejemplo, por llamada. De esta manera podrás comprobar rápidamente si realmente te lo ha enviado esa persona, especialmente si se trata de un enlace.

Configurar bien los parámetros de seguridad

Algo básico para evitar todo tipo de problemas que nos afecten en el día a día es configurar correctamente los parámetros de seguridad. Normalmente los servicios y plataformas que utilizamos en la red cuentan con diferentes puntos que podemos configurar para mejorarlo.

Es importante que dediquemos tiempo en configurar correctamente todo lo relacionado con la privacidad y seguridad. De esta forma no dejaremos expuestos nuestros datos y no comprometeremos así la privacidad.

En este punto, también podemos englobar las redes sociales, donde se pueden realizar configuraciones de seguridad, como por ejemplo la autenticación en dos factores, que es totalmente recomendable. Aquí añadiremos una nueva capa de seguridad, lo que hace que la contraseña por sí sola no tenga validez sin que autoricemos el acceso desde un teléfono vía sms o llamada, o por correo electrónico.

Luego están las opciones de privacidad, donde también es recomendable realizar algunas configuraciones, de forma que esta se mantenga lo más privada posible. Es posible que, de simples fotos, videos o posts, se pueda sacar información muy valiosa que puede ser de beneficio para los atacantes, sobre todo a la hora de generar diccionarios de los usuarios y así poder descubrir contraseñas.

En este sentido Apple incorpora opciones en el propio sistema operativo iOS, por ejemplo, donde se puede seleccionar qué es lo que queremos que las aplicaciones puedan ver, como la ubicación el acceso a fotos, contactos, redes locales, cámara y micrófono, entre otros. Incluso podemos bloquear a Siri con respecto a aplicaciones concretas, como poder evitar que aprenda de ellas.

Usar el cifrado de datos

Por supuesto el cifrado de datos es algo muy importante. Para evitar que nuestra información quede expuesta en la red, que puedan recopilar todo lo relacionado con nuestro día a día, es fundamental utilizar el cifrado de datos.

Existen diferentes opciones para cifrar archivos en nuestros equipos. Esto es interesante cuando tenemos información sensible que no queremos exponer en un hipotético ataque o incluso para compartir archivos con total seguridad por la red. Es especialmente recomendable usar sistemas de cifrado, como, por ejemplo, usando una VPN, si acostumbramos a conectarnos desde redes abiertas como pueden ser las de aeropuertos, estaciones o cafeterías.

Crear copias de seguridad

También es muy importante crear copias de seguridad. Es la mejor manera de prevenir la pérdida de datos. Ya sabemos que hay algunos tipos de ataques como el ransomware que pueden cifrar los archivos y hacer que podamos perder información importante de nuestros equipos.

Por suerte podemos hacer uso de muchas herramientas que crean copias de seguridad tanto en la nube como de manera física. Así podremos tener siempre presente nuestros archivos en caso de sufrir algún problema.

Actualmente, la mayoría de los dispositivos que podemos adquirir, tiene opciones para crear copias de seguridad de forma automática, donde se pueden guardar copias exactas de todo el contenido, incluso aplicaciones y configuraciones, de forma que restaurando una de estas, tendremos el dispositivo igual que el momento en el que se realizó la copia de seguridad que estamos restaurando.

Mantener los sistemas actualizados

No podemos olvidarnos de la importancia de mantener los equipos correctamente actualizados para evitar la pérdida y robo de datos. En muchas ocasiones surgen vulnerabilidades que son aprovechadas por los piratas informáticos para llevar a cabo sus ataques.

Es esencial que tengamos siempre los últimos parches instalados. Así podremos corregir posibles problemas y beneficiarnos de nuevas funciones. En todo caso, es recomendable cada cierto tiempo, realizar una búsqueda manual y ver si aparecen más actualizaciones disponibles.

Contar con herramientas de seguridad

De igual forma es muy interesante tener siempre software de seguridad que nos proteja. Un buen antivirus puede evitar la entrada de malware que de una u otra forma pueda infectar nuestro sistema y robar datos.

Tenemos a nuestra disposición un amplio abanico de posibilidades. Muchas herramientas y muy variadas para proteger todo tipo de dispositivos. Incluso hoy en día, los sistemas traen herramientas de seguridad ya incorporadas, e imperceptibles para el usuario final.

Cuidado con enlaces maliciosos

Los enlaces maliciosos pueden llegar por correo electrónico, mensajería instantánea, redes sociales… Son utilizados para desplegar ataques Phishing y robar datos e información personal. Debemos tener cuidado siempre con este tipo de links que podrían afectar a nuestra privacidad. Por último, aunque quizás lo más importante, el sentido común. La mayoría de ataques llegan después de errores que cometen los usuarios. Fallos a la hora de instalar programas que en realidad son inseguros, clic en enlaces fraudulentos…

Siempre debemos tener presente el sentido común y no cometer errores de ningún tipo que pueda comprometernos.

¿Qué son los Data Brokers?

Si piensas que por el hecho de que solamente tú utilizas tus propios dispositivos estás manteniendo tu privacidad, estás equivocado. Nuestros datos personales están a merced de varias organizaciones. Desgraciadamente, varias de ellas se dedican a obtener ganancias sabiendo todo sobre nosotros.

Los Data Brokers son los más beneficiados del negocio de las bases de datos en Internet, como hemos comentado anteriormente, estas compañías acceden a tus datos personales, crean un perfil de cada una de las personas y después, los venden nuevamente a otras organizaciones. Interesante, ¿no te parece? Los Data Brokers son organizaciones mucho más grandes de lo que pensamos, forman parte de una gran industria, bastante lucrativa y lo más importante, casi nadie las conoce. Esto las beneficia más aún porque casi nunca pasan por el escrutinio o que las personas se tomen el tiempo a investigar respecto a este tipo de organizaciones, a pesar de que hayan existido denuncias, reportes y toda información que las ponga en evidencia. Incluso el propio Senado de los EEUU ha denunciado a algunos Data Brokers hace algunos años.

Algunas organizaciones enmascaran esta situación con el hecho de que el acceso a los datos personales se da con el fin de dar una mejor experiencia a las personas en general. Estamos seguros de que, en cierta medida, somos conscientes del hecho de que nos estamos exponiendo a la hora de facilitar nuestros datos personales. Y no sólo eso, todo lo que hacemos en aplicaciones como Facebook, Instagram y otros, queda registrado de manera a que pueda ser procesado y tengamos una experiencia mucho más personalizada de uso.

Así, recibimos recomendaciones que muchas veces cuadran en un 100% en relación a lo que estábamos buscando anteriormente en Google o bien, en relación al perfil de un negocio que está en Instagram. No queda duda que los servicios digitales nos están proveyendo de la mejor experiencia posible, a cambio de que expongamos nuestros datos personales. Y esa mejor experiencia nos hace olvidar del hecho de que estamos en riesgo a toda hora: muchísimas personas ajenas a nosotros saben todo acerca de nosotros.

Cómo evitar compartir nuestros datos personales

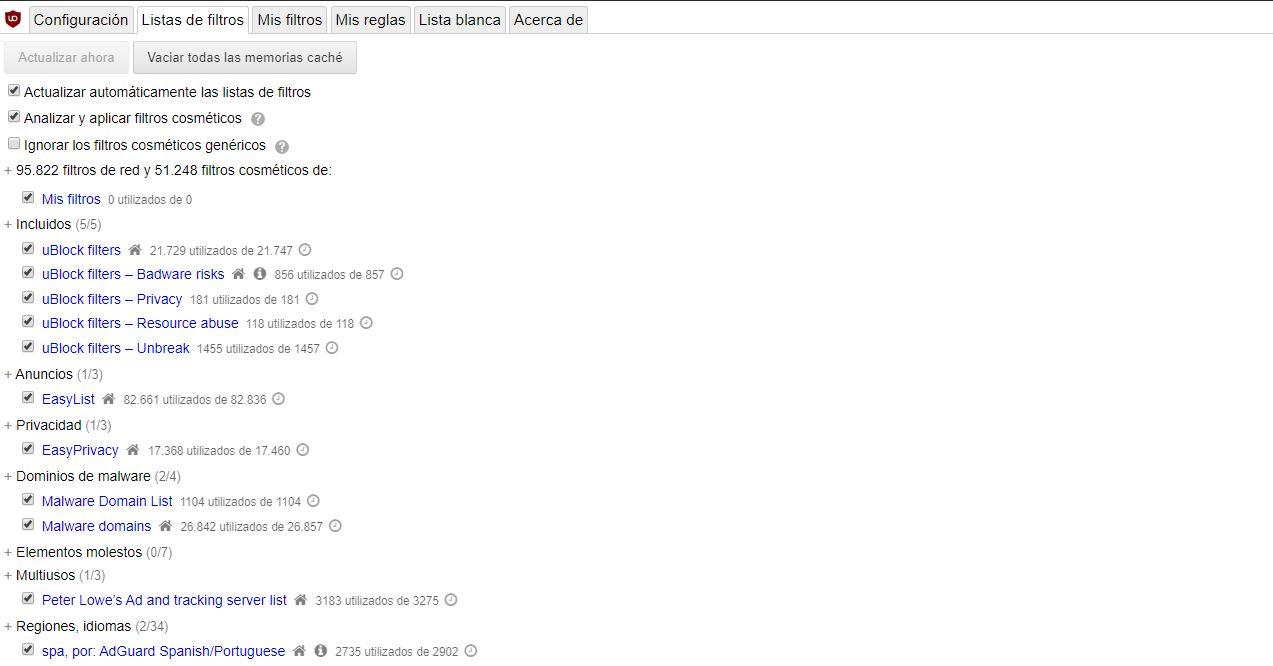

El navegador es uno de los programas que utilizamos con más frecuencia a diario. Este puede ser una fuente inagotable de datos de navegación que son de utilidad para las distintas organizaciones que recolectan tus datos para una variedad de propósitos. En consecuencia, podemos contar con una extensión denominada uBlock Origin, la cual es compatible con los navegadores Chrome, Chromium, Safari, Microsoft Edge y Firefox (incluyendo la versión para Android).

Una de las principales distinciones de esta extensión es que tiene una amplia variedad de opciones de configuración para adaptarla de acuerdo a nuestras necesidades. uBlock Origin es, básicamente, un programa que bloquea anuncios, trackers y cualquier sitio que podría contener malware. Uno de los elementos de la navegación web que más puede revelar sobre nosotros son las cookies, estas sirven para recolectar información acerca de ti, tus gustos, intereses y tu comportamiento en la web en general.

Es posible que los anuncios que veamos todos los días, sean de nuestra utilidad. Sin embargo, llega un momento en que ni siquiera podemos acceder al contenido que originalmente buscamos porque nos vemos invadidos por los anuncios. Existen sitios web con contenido «gratuito» que cuentan con más anuncios que el contenido en cuestión. ¿Por qué? Porque, al fin y al cabo, esto es fuente de ingresos.

La captura que vemos más arriba nos muestra cómo es uBlock Origin. Tiene un botón para activar o desactivar los bloqueos en la página actual, y estas preferencias se aplican por sitio web y no de manera general. Es posible visualizar el detalle de todos los dominios a los cuales nuestros datos se dirigen, además del sitio en donde navegamos originalmente.

Existen 5 botones de acceso rápido, que te permiten activar y desactivar con rapidez las siguientes características:

- Bloqueo de ventanas emergentes.

- Bloqueo de elementos multimedia.

- Habilitar/Deshabilitar bloqueo cosmético.

- Bloqueo de fuentes remotas.

- Habilitar/Deshabilitar JavaScript.

En el apartado de configuración, tienes acceso a todas las listas de filtros que están integradas a la extensión. Puedes activarlos, desactivarlos y lo más importante, actualizarlos para que estés protegido constantemente. También es posible crear tus propios filtros, reglas y puedes agregar o eliminar dominios de sitios web determinados a la lista blanca. La lista blanca significa que esos dominios de sitios web, pueden mostrar anuncios, alojar cookies, y si está programado de cierta forma, acceder a tus datos.

Tener un control respecto a quiénes compartimos nuestros datos personales es una valiosa herramienta para los usuarios. Es muy recomendable saber al respecto, ya que nuestra privacidad se verá cada vez más en riesgo si es que no tomamos las medidas adecuadas.

Cuidado con las falsas amenazas de seguridad

En ocasiones podemos toparnos con mensajes que nos indican que nuestro dispositivo está infectado por algún tipo de amenaza. Puede que nos digan que tenemos virus, que hay malware o que tenemos algún software que nos está espiando. Todo esto lógicamente puede alertar a la víctima. La cuestión importante aquí es que existen falsas amenazas de seguridad. Se trata de mensajes que únicamente buscan llamar la atención del usuario, que crean que realmente tienen alguna variedad de malware en el equipo y que, en definitiva, deben hacer algo para solucionarlo.

Cuando nos encontramos con una falsa amenaza de seguridad en ocasiones nos piden descargar algún archivo, acceder a alguna página o instalar algún tipo de software para solucionar el problema. Aquí es justamente donde empieza ese problema, esa amenaza real que podría dañar nuestro equipo. Ese archivo, ese programa que nos piden instalar o esa página a la que podemos acceder en realidad es la entrada del malware en sí. Es básicamente un cebo que pueden utilizar los piratas informáticos para lograr su objetivo.

Cómo reconocer alertas de seguridad falsas

Las alertas de seguridad falsas normalmente se detectan con facilidad. Suelen ser muy evidentes a la hora de navegar por la red o de utilizar determinadas plataformas y servicios. Sin embargo, conviene reconocerlas para no tener problemas y que nuestro dispositivo funcione mal y nuestra privacidad se vea comprometida.

- Mensajes emergentes en el navegador: sin duda uno de los tipos de alertas de seguridad falsas más populares son los mensajes emergentes que aparecen en el navegador. Esto puede ocurrir si tenemos algún tipo de adware. Nos aparecen alertas donde nos indican que hay un problema de seguridad y debemos llevar a cabo alguna acción. Generalmente nos muestra un mensaje para descargar alguna herramienta de seguridad para solucionar ese problema. Sin embargo, ese link nos lleva a la descarga de software malicioso o a algún sitio web modificado para robar datos.

- Alertas al entrar en una web: también podría ocurrir que a la hora de entrar en una página web nos aparezcan banners o mensajes indicando lo mismo: tu equipo está en peligro y debe ser actualizado o debemos instalar algún programa. Esto podría ocurrir si ese sitio web ha sido atacado previamente. Pueden haber inyectado código malicioso para que cuelen ese tipo de contenido que en realidad tiene como objetivo dañar la seguridad de los usuarios.

- Notificaciones de sistema tras instalar algún programa: otro problema muy frecuente es que instalemos algún software en el sistema y que contenga adware. Esto podría poner en peligro nuestra seguridad y una de las señales es que al instalarlo nos aparecen notificaciones de sistema o que simulan ser de sistema alertando de algún fallo de seguridad. Estas notificaciones, como los casos anteriores, buscan que hagamos clic en algún enlace y que descarguemos alguna supuesta herramienta para proteger el equipo. Pero nuevamente lo que hacemos es descargar software malicioso.

- Falso programa de seguridad: los antivirus son muy útiles para proteger nuestros sistemas. Son muchas las opciones que tenemos a nuestra disposición. Ahora bien, es posible que en un momento dado instalemos un antivirus que en realidad es falso, que no busca más que robar información. Esto podría lanzar notificaciones falsas que nos hagan creer que realmente nuestro equipo está en riesgo, que ha detectado malware o cualquier problema. Sin embargo, una vez más, no se trata más que de un engaño.

- Extensiones en el navegador: las extensiones en el navegador también pueden lanzar mensajes de alerta indicando que algo hay mal. Estamos ante complementos muy variados que pueden haber sido modificados de forma maliciosa para ese fin.

Hemos visto cuáles son las principales señales que podemos ver a la hora de navegar por Internet o usar nuestros dispositivos y que podrían afectarnos. Ahora vamos a ver qué podemos hacer para evitar precisamente este problema.

Cómo evitar las notificaciones de malware falsas

Existen una serie de recomendaciones para evitar las notificaciones de malware falsas, a continuación, os explicamos cuáles son:

- Usar herramientas de seguridad: algo importante es utilizar herramientas de seguridad. Un buen antivirus, asegurarnos de que realmente es legítimo y que no va a representar un problema, puede ayudarnos en la lucha para combatir amenazas de seguridad. Esto es algo que debemos aplicar en todo tipo de sistemas y dispositivos para lograr evitar la entrada de software malicioso que nos comprometa.

- Tener los equipos actualizados: por supuesto, los equipos deben estar actualizados con las últimas versiones. En ocasiones pueden surgir vulnerabilidades que son aprovechadas por piratas informáticos para llevar a cabo sus ataques. Debemos instalar los últimos parches disponibles para corregir esos problemas.

- Descargar programas de fuentes oficiales: no debemos olvidarnos de la importancia de instalar únicamente software legítimo y que ha sido descargado de sitios oficiales. De esta forma evitamos programas que han podido ser modificados de forma maliciosa para lanzar esos mensajes de seguridad falsos.

- Sentido común: por último, aunque quizás lo más importante, el sentido común. En muchos casos estas alertas de seguridad falsas llegan por errores que hemos cometido. Por ejemplo, descargar un archivo malicioso que nos llega por correo electrónico o entrar en una web insegura. Estos errores pueden comprometer nuestra seguridad y privacidad. Siempre debemos mantener el sentido común en todo momento.

Acabar con los enlaces falsos

Las plataformas de redes sociales pueden implementar sistemas de detección y filtrado más avanzados. Utilizando algoritmos de inteligencia artificial y aprendizaje automático, pueden analizar el contenido de los enlaces compartidos y determinar su veracidad. Además, pueden utilizar señales de usuarios y denuncias para identificar enlaces sospechosos y tomar medidas rápidas para eliminarlos.

Asimismo, es importante que los usuarios sean educados y conscientes de los peligros de los enlaces falsos. Las redes sociales pueden desempeñar un papel importante en la concientización, proporcionando información sobre cómo identificar enlaces falsos y qué precauciones tomar al navegar por la web. Esto incluye verificar la fuente del enlace, revisar la URL antes de hacer clic y no compartir enlaces sin antes haberlos verificado.

La colaboración entre las plataformas de redes sociales, los usuarios y los expertos en seguridad también es fundamental. Las empresas de redes sociales pueden trabajar en conjunto con organismos de seguridad cibernética y especialistas en el campo para intercambiar información y desarrollar soluciones más efectivas. Esto puede incluir la creación de bases de datos compartidas de enlaces maliciosos conocidos y la colaboración en campañas de concientización.

Además, las leyes y regulaciones pueden desempeñar un papel importante en la lucha contra los enlaces falsos en las redes sociales. Los gobiernos pueden implementar normativas que exijan a las plataformas de redes sociales tomar medidas concretas para prevenir la difusión de enlaces falsos y proteger la seguridad de los usuarios. Estas medidas pueden incluir multas por incumplimiento, auditorías de seguridad y la promoción de estándares de seguridad cibernética más rigurosos.

Sin embargo, es importante destacar que eliminar por completo los enlaces falsos de las redes sociales puede resultar difícil debido a la naturaleza dinámica de la web y la creatividad de los actores maliciosos. Siempre habrá personas intentando burlar los sistemas de detección y encontrar nuevas formas de difundir enlaces falsos. Por lo tanto, la lucha contra los enlaces falsos en las redes sociales es un proceso continuo que requiere la mejora constante de las medidas de seguridad y la colaboración de todos los actores involucrados.

En definitiva, estos son algunos consejos para evitar las alertas de seguridad falsas que pueden inundar nuestro sistema. Es algo que ocurre en determinadas ocasiones y debemos saber reconocerlas y eliminarlas.