La seguridad al navegar por Internet es un factor muy importante. Siempre que entramos en una página web o accedemos a un servicio online, enviamos y recibimos datos. Esa información personal podría quedar expuesta en la red si no hubiera seguridad, si no viajara de forma cifrada. Ahí es donde entran en juego protocolos como SSL y TLS. El objetivo es permitir que esos datos personales que enviamos al iniciar sesión, por ejemplo, no queden expuestos para que cualquiera pueda recopilarlos.

Es un campo muy amplio que puede afectar a todo tipo de herramientas, servicios o plataformas que utilicemos. En este artículo vamos a hablar de los tipos de certificados SSL TLS.

Qué son los certificados SSL TLS

Los certificados SSL o TLS se conocen también como certificados digitales. TLS no es más que una versión renovada de SSL, pero en muchos casos seguiremos viendo este término simplemente como certificado SSL. Es básicamente un archivo que contiene datos para vincular claves criptográficas con los datos de un sitio web.

El objetivo de este tipo de certificados es proporcionar seguridad. Lo que hace es cifrar el contenido que enviamos y recibimos cuando navegamos por una página web. Podremos verificar si el sitio tiene certificado en el propio navegador. Por ejemplo, en Chrome veremos un candado justo antes de la URL. Eso nos indicará que utiliza este tipo de certificados digitales. Eso sí, algunos navegadores van dejando a un lado este tipo de señales y simplemente nos alertan cuando una página no tiene certificado.

Una vez un usuario entre en un sitio web, automáticamente se habilita una conexión segura entre el servidor donde esté alojado ese sitio y el navegador desde donde está accediendo una persona. El navegador puede ser cualquiera que sea compatible con ese tipo de protocolo que utilice el sitio web. Lo normal es que cualquiera que utilicemos hoy lo sea.

Ese certificado va a estar vinculado a un nombre de dominio, como puede ser RedesZone, el nombre de servidor o un host. Además, también va a ir vinculado al nombre de la empresa u organización, para otorgar así fiabilidad. Cuando se ha instalado correctamente en el servidor, aparecerá HTTPS en vez de HTTP cuando alguien entre en el sitio web.

Por qué son importantes

¿Para qué es realmente importante que haya un certificado SSL? El motivo es claro: seguridad. Si no navegamos por una página cifrada, nuestros datos pueden quedar expuestos. Significa que todo lo que enviemos va a viajar en texto plano. Si por ejemplo nos conectamos a una red Wi-Fi en un aeropuerto, alguien dentro de esa red podría estar leyendo lo que enviamos. Podría, en definitiva, llevar a cabo un ataque Man-in-the-Middle y robar nuestras contraseñas y credenciales.

Pensemos, por ejemplo, en un pago con tarjeta en cualquier página web. Tenemos que introducir datos en la pasarela de pagos y contactar con el servidor. Esa información va a viajar por la red y si no hubiera ese cifrado quedaría expuesta para que cualquiera pudiera leerlo.

También son importantes los certificados SSL/TLS para utilizar redes sociales o cualquier servicio de mensajería instantánea. Todo lo que enviamos va cifrado y, de esta forma, evitamos que un intruso pueda leer el contenido de una conversación. Sería, una vez más, un ataque posible dentro de una red Wi-Fi insegura si no estuviera cifrado.

Pero además, de cara a tener una página web propia es muy importante que cuente con certificados SSL. Va a ser importante para el posicionamiento de la web, ya que Google y otros motores de búsquedas valoran mucho esto. También mejorará la confianza de los visitantes, ya que encontrarse con un mensaje de advertencia diciendo que ese sitio es inseguro no invita a visitarlo.

Cómo funcionan

Este tipo de certificados deben ser instalados en un servidor. A partir de ahí, cuando el usuario accede a esa página alojada en ese servidor, su navegador va a mostrar un mensaje indicando que efectivamente el sitio es seguro y está cifrado. Verán HTTPS y, en caso de pinchar en el icono del candado, podrán también acceder a la información de ese certificado. El servidor va a enviar una copia de la clave pública al navegador. Por su parte, el navegador va a crear una clave de sesión simétrica y la cifra con esa clave pública asimétrica del servidor. Posteriormente la envía de nuevo al servidor. Ese servidor se encarga de descifrar la clave de sesión que ha recibido a través de su clave privada asimétrica y obtiene la clave de sesión simétrica. A partir de ese momento, todo lo que se envía va a estar cifrado. La comunicación entre el navegador y el servidor va a ser cifrada y nadie podrá leer lo que se envía.

Hay que tener en cuenta que esa clave de sesión se crea cuando entramos en un sitio web. No importa si luego volvemos a entrar, ya que volvería a crear otra. Este proceso es totalmente automático y es un tiempo que no vamos a notar los usuarios cuando entramos en cualquier sitio web.

Si buscamos una definición rápida de lo que pueden hacer podríamos decir:

- Protegen los datos entre diferentes servidores.

- Mejorar el posicionamiento de las páginas al ofrecer estándares de seguridad más altos.

- Mejoran la confianza de los clientes.

- Mejoran las tasas de conversión.

Estos no tienen un uso de por vida, pues tienen fecha de caducidad. Esto ocurre para poder revalidar la información de forma periódica, y verificar que siguen siendo efectivos y seguros. Esto se realiza con el propósito de que la información que se utiliza para autenticar, se encuentre lo más actualizada posible.

¿Qué tipos de SSL nos podemos encontrar actualmente?

En el mercado existen diferentes tipos de certificados SSL, cada uno con sus peculiaridades, pero lo principales serían los siguientes.

- Certificados validados por la organización.

- Certificados validados por el dominio.

- Certificados de validación externa.

- Certificados SSL comodín.

- Certificados de comunicaciones unificadas.

- Certificados SSL de varios dominios.

Existen varias herramientas web que puedes utilizar para poder revisar rápidamente el estado SSL de tu servidor web. Si estás a cargo de un sitio web, no sólo debes preocuparte por el rendimiento aplicando herramientas de balanceo de carga, por ejemplo. Así también, debes considerar las medidas de seguridad aplicadas al mismo. A continuación, vamos a citar algunas de las herramientas de revisión SSL más completas a las cuales pueden acceder sin requisitos previos, es decir, sin necesidad de darnos de alta en el servicio.

Una ventaja interesante respecto a estas herramientas es que muchas de ellas pertenecen a compañías especializadas en seguridad. Por lo que, dichas herramientas actúan como un puente para los potenciales interesados en utilizar otras soluciones. Sugerimos echar un vistazo a las otras soluciones ofrecidas de manera a ampliar nuestra suite de herramientas de gestión de servidor web.

Pero para que te hagas una idea, se puede decir que van de mayor a menor nivel de confianza, por lo que se encontrarían los certificados EV, OV y DV. Cada uno de ellos está orientado a un tipo de usuario o de organización. El primero es el que ofrece el mayor nivel de confianza y lo podríamos utilizar para el comercio electrónico. El segundo podemos decir que es para una página web donde se administren datos de otros usuarios y por último los certificados DV son los más simples, para páginas más personales.

- Certificados EV

Tenemos los certificados EV o también conocidos como certificados con Validación Extendida. Es algo que utilizan especialmente las empresas, ya que sirve para certificarlas y evitar así posibles ataques Phishing.

Se trata de un certificado que otorga un nivel de confianza mayor. Es ideal para tiendas online, por ejemplo, donde los visitantes van a buscar siempre la mayor garantía posible para poder introducir datos como la tarjeta bancaria.

Podemos nombrar a agencias gubernamentales, grandes empresas y bancos como los principales en utilizar los certificados EV.

- Certificados OV

Otra opción son los certificados OV o también conocido como certificado de Validación de Organizaciones. Es ideal para aquellas páginas web que van a tratar datos de usuarios. Permiten validar una organización y demostrar que ese dominio realmente le pertenece a esa empresa y no a un tercero.

Podemos decir que es ideal para quienes tengan una web corporativa sin llegar a ser una tienda online. De esta forma podremos garantizar la seguridad a nuestros visitantes. También está orientado para instituciones educativas y organizaciones sin ánimo de lucro.

Nuevamente estamos ante un certificado que permite evitar los ataques Phishing que tanto afectan a los usuarios. Algo que nos ofrece mayor garantía de acceso y evitar así problemas que puedan dañar la reputación de un negocio.

- Certificado DV

Los certificados DV también conocidos como certificado de Validación de Dominio está más orientado a usuarios particulares. Es el más rápido de los tres en cuanto a su emisión y en cuestión de minutos puede estar listo.

Puede ser interesante para cualquier usuario que tenga una página web o blog y quiera protegerlo. Es más económico y sencillo. No es lo más indicado para comercio online o cualquier otro servicio que requiera una mayor confianza.

Qué son los certificados SSL comodines o wilcard

Cuando hablamos de certificados SSL comodines nos referimos a aquellos que no solo protegen a la URL de un sitio web en concreto, sino que también lo hacen sobre un número ilimitado de sus subdominios. Pongamos, por ejemplo, que tenemos un certificado que protege el dominio redeszone.net. Un certificado SSL comodín o wildcard podría proteger también todos los subdominios. Por ejemplo, si tuviéramos un subdominio que fuera prueba.redeszone.net, otro routers.redeszone.net, wifi.redeszone.net… Cualquier subdominio, en definitiva.

Hay que indicar que los certificados SSL comodines protegen de forma similar a los tradicionales. No vamos a encontrar problemas a la hora de cifrar correctamente esos subdominios. No obstante, es posible que algunos servidores web puedan requerir una dirección IP que sea exclusiva para cada subdominio. ¿Para quién están dirigidos los certificados SSL wildcard? Podemos decir que son ideales para aquellos que gestionen diferentes sitios que estén alojados en numerosos subdominios. Al tener un certificado de este tipo podríamos emitir copias a tantos servidores como necesitemos. Cada uno de estos servidores tendrá asignada su propia clave privada. Tenemos la posibilidad de proteger todos los dominios adicionales que queramos.

Hay que tener en cuenta que lógicamente los certificados comodines son más caros que los tradicionales o estándares. A fin de cuentas, nos ofrecen la posibilidad de proteger múltiples subdominios y no solo una URL. Básicamente vamos a poder asignar seguridad SSL a todos los subdominios de nuestro sitio web, de nuestro dominio, pero haciendo uso de un único certificado SSL.

Son muchos los proveedores que ofrecen este tipo de certificados en Internet. Siempre que tengamos una página web vamos a necesitar de hacer uso de herramientas y configuraciones que protejan el sitio. Por un lado, vamos a evitar problemas que afecten al funcionamiento, a la carga y al uso en general. Pero también vamos a mejorar la reputación de esa página y eso es algo que podría atraer más visitantes.

Tipos de protocolos SSL y TLS

No todos los protocolos son iguales, ya que hay diferentes versiones. De hecho, SSL podemos decir que ha quedado obsoleta. Hoy en día los actuales son TLS, aunque generalmente se sigue denominando como certificado SSL. Y sí, también hay varias versiones de los certificados TLS y algunas de ellas obsoletas.

Hay tres tipos de versiones SSL: 1.0, 2.0 y 3.0. La primera ni siquiera llegó a usarse realmente; las otras dos sí hasta 2011 y 2015, respectivamente. Desde ese año ya empezó a considerarse como un protocolo desaparecido. En cuanto a los certificados TLS, hay también diferentes versiones: TLS 1.0, 1.1, 1.2 y 1.3. Las dos últimas son las que siguen vigentes a día de hoy. Ambas se consideran seguras y perfectamente funcionales.

Por tanto, si vas a instalar un certificado SSL/TLS en tu sitio web, es imprescindible que instales la versión del protocolo 1.2 o 1.3 de TLS. Solo así realmente estarás protegiendo la página y los navegadores considerarán que es segura. De lo contrario, tu sitio sería vulnerable y eso sería un problema de cara a Google y al prestigio de la propia página web.

¿Qué son las credenciales delegadas para TLS?

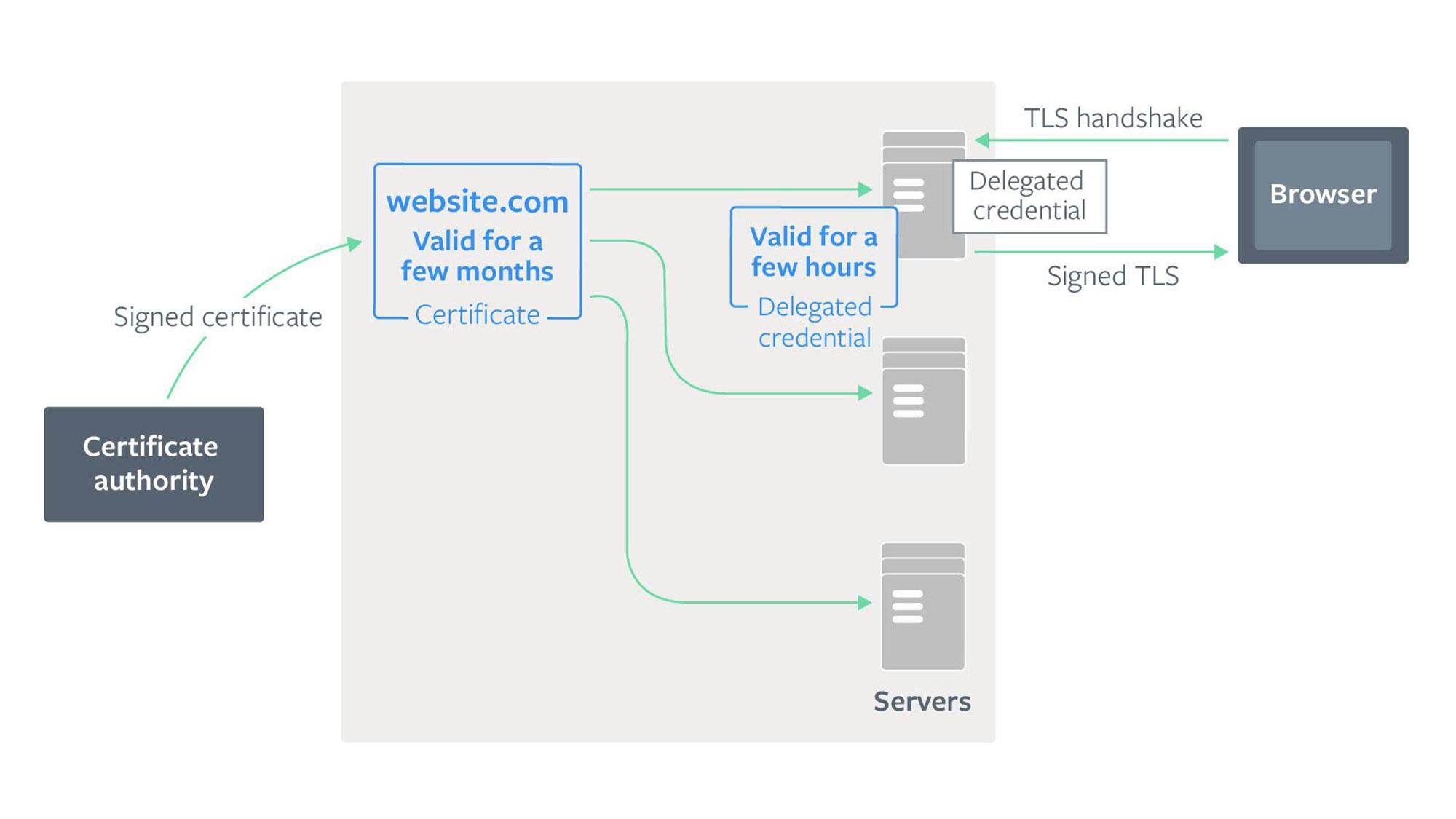

La famosa empresa Mozilla, desarrolladora del navegador Mozilla Firefox, junto a la red social Facebook, el famoso hosting Cloudfare, y más miembros de la comunidad IETF (Internet Engineering Task Force), anunciaron las especificaciones técnicas para el nuevo protocolo llamado “Delegated Credentials for TLS”, o también conocido como credenciales delegadas para TLS.

Las credenciales delegadas para TLS son una nueva forma sencilla de poder implementar certificados temporales sin tener que sacrificar la confianza de las conexiones seguras, es decir, es una extensión del protocolo TLS actual, cuyo objetivo es evitar el uso indebido de certificados robados. Para conseguir esto, la idea es reducir la validez de los certificados al mínimo posible, llegando a ser válidos incluso solo unas horas, con el objetivo de proteger a los usuarios.

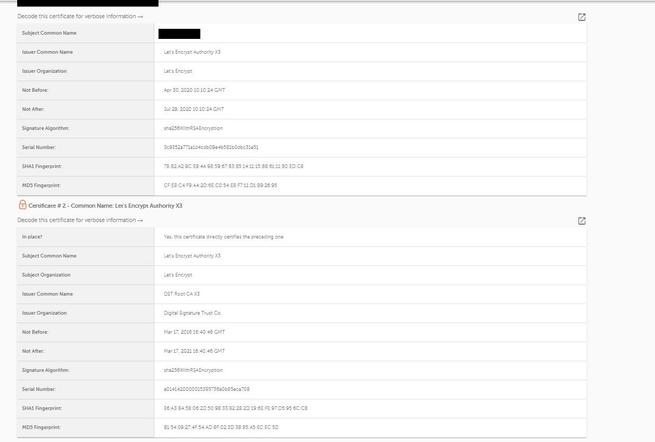

Para que una página web obtenga un certificado SSL/TLS para incorporarlo al servidor web y que el navegador de los clientes lo reconozcan, es necesario que una CA (Autoridad de Certificación) emita y firme digitalmente dicho certificado, el cual es válido por norma general durante uno o dos años. Hay excepciones como la CA Let’s Encrypt, la cual emite certificaciones con una duración de tan solo 3 meses, pero con un sistema automatizado podremos renovarlo muy fácilmente. Cuando nos conectamos a una página web usando el protocolo HTTPS, el servidor web proporciona el certificado SSL/TLS al navegador, para así confirmar su identidad antes de intercambiar cualquier información.

¿Por qué necesitamos credenciales delegadas para TLS?

Entonces la pregunta que os estaréis haciendo es: por qué necesitamos credenciales delegadas para TLS. La respuesta es que, si un certificado se ve comprometido antes de que caduque, lo único que puede hacer el webmaster que gestiona la página web afectada, es solicitar a la autoridad de certificación CA, que cancele el certificado robado y vuelva a crear uno nuevo con una pareja de claves público/privada diferente.

Sin embargo, en los tiempos que corren, los mecanismos para cancelar un certificado filtrado no son del todo óptimo. Lo ideal para todo el mundo sería que los navegadores pudieran detectar si el certificado ya no es válido o seguro de manera instantánea, y que el navegador bloquee el acceso automáticamente. Sin embargo, este proceso no es instantáneo, y es posible que en el intervalo de tiempo entre que se cancela el certificado y que se actualiza la base de datos de certificados, hayamos entrado en una web con un certificado digital falso, lo que afectaría a nuestra seguridad y privacidad.

Muchas empresas y sitios web están probando desde hace un tiempo, certificados TLS, que tienen una validez inferior a lo «normal», para intentar que el tiempo de exposición sea lo más corto posible. Algunas empresas que hacen esto son Facebook, para que así sea más seguro navegar a través de la red social.

Sin embargo, el problema reside en que la CA es una organización aparte de todos los sitios web, y una página web que use este sistema de corta duración de los certificados, como es lógico, necesitará obtener nuevos certificados con mucha más frecuencia, y actualmente no existe ninguna manera para que los sitios web cambien continuamente los certificados cada pocas horas.

La solución con credenciales delegadas para TLS

La solución a este problema viene dada por las credenciales delegadas para TLS, usando un nuevo protocolo criptográfico que equilibra el equilibrio entre la vida útil y la fiabilidad. Gracias a las credenciales delegadas para TLS, los sitios web (las empresas) pueden tomar el control parcial sobre el proceso de firma de los nuevos certificados para ellas mismas, siempre con una limitación de validez de no más de 7 días y así no tener que depender de ninguna autoridad de certificación CA.

Cómo funciona

Las credenciales delegadas permiten a las empresas titulares de certificados inscritos, utilizar estos certificados como una especie de sub-sub-CA para firmas sub-certificados, cuya autoridad certificadora es delegada por el certificado de entidad final real. Una manera fácil de entender, sería que una empresa puede obtener un certificado firmado de su autoridad de certificación, y que gracias a él puede generar y firmar un certificado valido como máximo de siete días. Para el usuario del sitio web, los navegadores que son compatibles con el nuevo protocolo, utilizarán una clave pública de credencial delegada de corta duración de la página web, para establecer la conexión TLS segura con el servidor web.

Por lo tanto, la diferencia es que, en lugar de implementar la clave privada real asociada con el certificado en todos los servidores, las empresas ahora pueden crear, implementar y emitir credenciales delegadas internamente. La mejora viene dada porque es más fácil para una empresa que tiene una web, crear credenciales delegadas que un certificado firmado por una CA.

Cuando nos conectamos a una página web con un navegador compatible con credenciales delegadas, no usará el certificado TLS «normal», sino que el servidor proporciona un token (contraseña) de corta duración al navegador web del usuario para validarlo.

Quién tiene actualmente esto

La red social Facebook ya es compatible con las credenciales delegadas. Las librerías criptográficas OpenSSL y BoringSSL, también son compatibles con las credenciales delegadas para el protocolo TLS. Mozilla en su navegador Firefox admite también las credenciales delegadas en su última versión. Sin embargo, de serie no viene activado para soportar esta funcionalidad.

Próximamente la mayoría de webs adoptarán este protocolo, ya que será adoptado como estándar por la IETF.

Cómo activarlas en Firefox

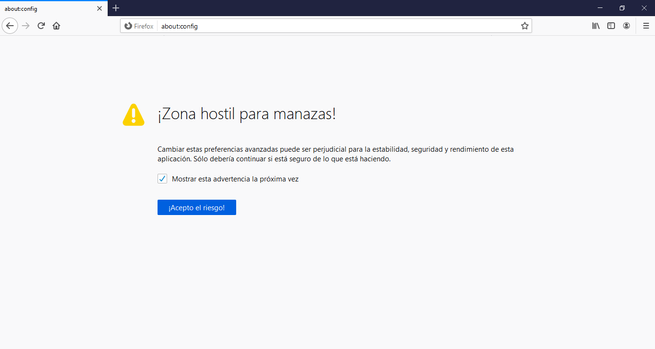

Como hemos comentado, de serie no vienen activadas las credenciales en el navegador Mozilla Firefox, pese a ser totalmente compatible en su última versión. Para poder usar las credenciales delegadas debemos seguir los siguientes pasos:

- Abrir el navegador Mozilla Firefox e introducir lo siguiente en la barra de búsqueda: about:config

- Clicar en acepto el riesgo.

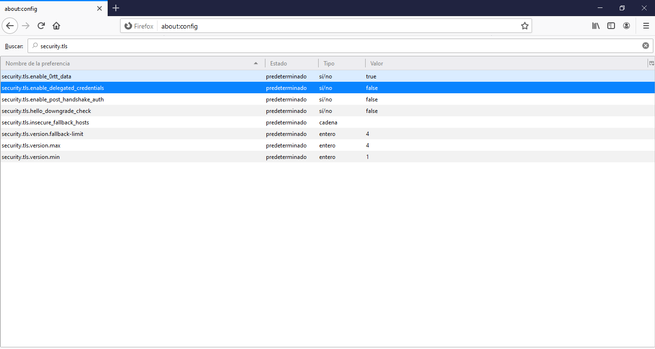

- Nos aparecerá una lista de opciones y debemos buscar security.tls.enable_delegated_credentials

- Debemos hacer doble clic sobre security.tls.enable_delegated_credentials y cambiar el valor a True

- Una vez cambiado cerramos el navegador y volvemos a abrirlo.

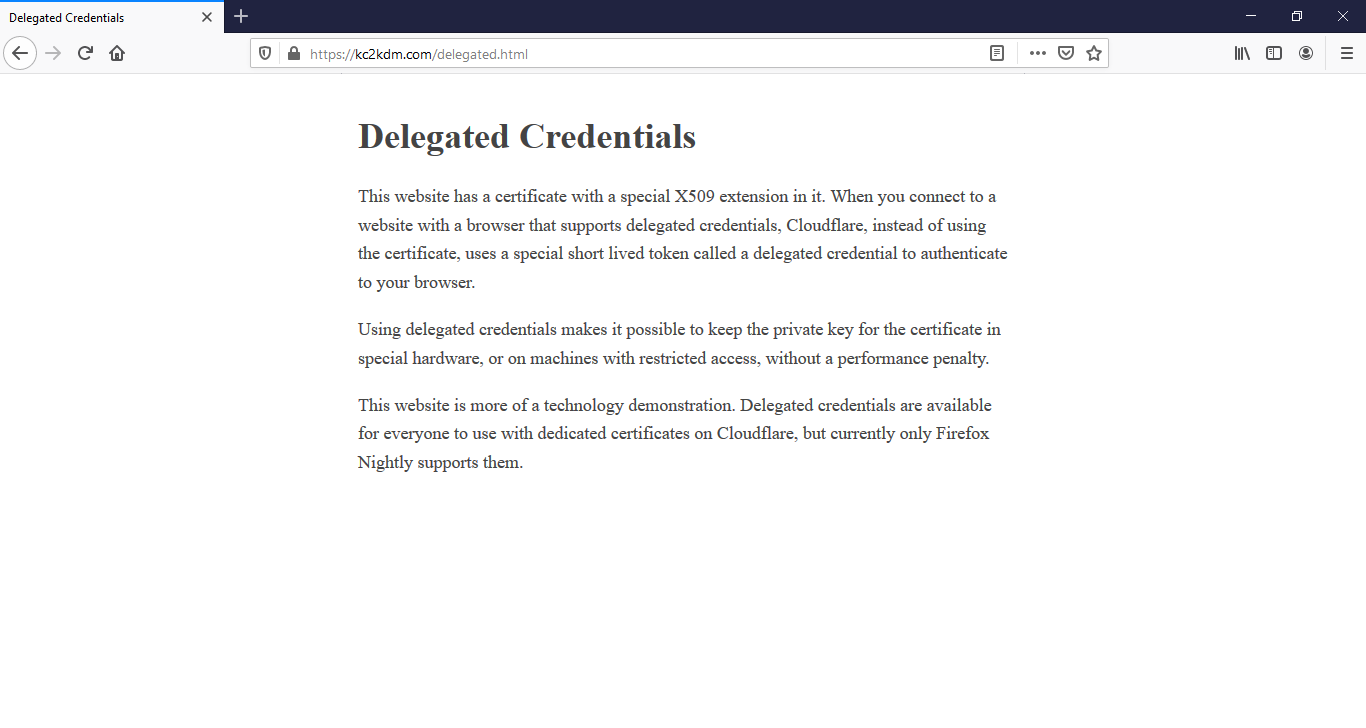

Para comprobar que funciona correctamente, podemos ir al siguiente enlace donde nos mostrará si funciona correctamente.

Conclusiones

Las credenciales delegadas para TLS son un gran avance en cuanto a seguridad y fiabilidad, tanto para los usuarios como las empresas. Gracias a esto, pese a no erradicar que un certificado pueda ser falsificado, sí podemos estar más tranquilos, ya que en cuanto se detecte el problema, se emitirá rápidamente un certificado nuevo para que la confidencialidad esté garantizada.

Si utilizáis el navegador Mozilla Firefox, activéis la opción de “Delegated Credentials for TLS” para que cuando las páginas web empiecen a utilizarlo, estéis completamente preparados. Esperemos que de aquí a poco tiempo, estos certificados sustituyan a los actuales, que pese a ser seguros, en caso de falsificarlos pueden conseguir engañar a los usuarios.

Qué es el protocolo TLS Handshake

Dentro de estos protocolos que mencionamos podemos encontrar TLS Handshake. Hace referencia a la negociación entre dos extremos. Si pensamos en “handshake”, palabra inglesa, significa “apretón de mano”. Podemos decir que es la manera de saludarnos y reconocernos. Eso mismo es lo que se aplica entre dos servidores, en este caso.

TLS Handshake es un protocolo que sirve para que dos servidores se verifiquen entre sí y puedan establecer un tráfico cifrado e intercambiar claves. Si todo va bien y se verifican correctamente se realiza el intercambio de datos.

Para que esto ocurra hay que tener en cuenta una serie de pasos principales. Uno de ellos consiste en determinar qué versión de TLS se va a utilizar para la comunicación. También se elegirá qué algoritmos de cifrado van a utilizarse. La autenticidad se verifica utilizando la clave pública y la firma digital de la autoridad de certificación SSL. Las claves de sesión se generan e intercambian.

Si lo resumimos básicamente podemos decir que lo primero que hacen esos dos servidores es “saludarse”, se dan ese “apretón de manos”. De ahí el nombre de TLS Handshake. Una vez hecho esto el servidor ofrece un certificado que el cliente debe verificar. Posteriormente, cuando esa verificación se ha llevado a cabo, se genera una sesión. Se crea una clave a través de la cual se intercambian datos a través de esa sesión.

Cómo solucionar problemas con el protocolo TLS Handshake

Ahora bien, hay que tener en cuenta que puede haber problemas que provoquen que este protocolo TLS Handshake no funcione correctamente. Es algo que puede ocurrir y en determinados casos podemos solucionar. Vamos a explicar qué podemos hacer.

En primer lugar, hay que mencionar que no podremos hacer nada si el problema es del servidor. Únicamente podríamos solucionarlo por nuestra cuenta si es un fallo del navegador. Por ejemplo, si el servidor ofrece un certificado que no se puede autenticar no podríamos hacer nada.

Una de las cuestiones principales por las que el protocolo TLS Handshake falla es cuando la hora del sistema no es la correcta. Por tanto, el primer paso es verificar que la hora del sistema es la correcta. Esta hora se utiliza para comprobar si ese certificado es válido o ha caducado. Lo podemos configurar en automático.

Puede haber problemas de intercepción de las conexiones TLS. Podría haber una extensión del navegador o software de seguridad que pueda estar interceptando las conexiones y generando problemas. Hay que tener en cuenta que algunas extensiones del navegador cambian la configuración del proxy y genera este problema. Podemos dejar de utilizar esas extensiones o desactivar el software de seguridad y comprobar si el problema persiste.

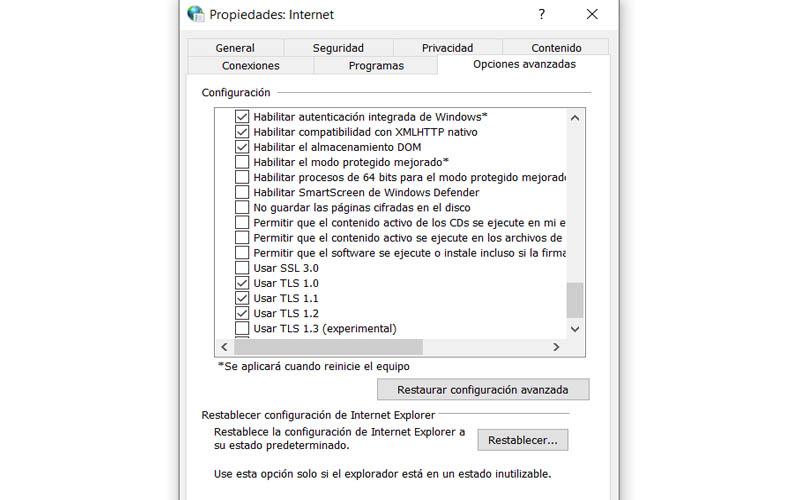

También podríamos cambiar el protocolo TLS en Windows. Esto lo podemos hacer a través de las Propiedades de Internet. Para ello ejecutamos inetcpl.cpl, vamos a Opciones avanzadas, bajamos al apartado de Seguridad y allí agregamos o quitamos las versiones TLS. Por ejemplo, si la página está buscando por TLS 1.2 y no lo tenemos activado, lo ponemos.

Por último, si todo esto que mencionamos no surte efecto, siempre podemos resetear los valores predeterminados del navegador.

Nivel de validación

Los certificados SSL tienen diferentes niveles de validación. Esto va a depender de si somos una organización, usuario particular, etc. El objetivo de ello es poder certificar que el sitio web es el que debería y para ello es necesario llevar a cabo un proceso con el que poder validarlo.

Validación de dominio

Este es el más sencillo de los tres niveles. Básicamente consiste en validar que el propietario del dominio es el que dice serlo. Pueden verificarlo a través de un correo electrónico, por ejemplo. Realizan diferentes comprobaciones en los registros de los DNS de ese dominio para confirmar la identidad.

Es imprescindible para que, en el dominio, en la URL del navegador, aparezca HTTPS. No tarda demasiado tiempo, ya que hablamos de que lo máximo son unas horas. No obstante, lo normal es que tarde unos minutos. Es la validación más común para usuarios que tengan una página web.

De organización

El siguiente nivel ya es más complejo. Se trata de validar una organización y en este caso no es tan automático. Lo normal es que tengan que contactar con esa empresa y así confirmar que realmente son los que quieren crear ese dominio y verificar la identidad. Es una manera de evitar fraudes y suplantaciones.

En este caso sí hay que dedicar más tiempo. Va a durar varios días. Eso sí, es una validación más completa. Va a aparecer la información de la organización y eso generará confianza. Es el más utilizado por las empresas. Muy importante para, por ejemplo, una tienda online. Así lograremos que los clientes tengan garantías.

Extendidos

El tercer nivel es el que se conoce como certificados de validación extendidos. Estamos ya ante el nivel máximo. Aquí será necesario validarlo a través de temas legales, presentar documentos y también recibir una inspección para verificar que efectivamente todo es legal y no hay nada extraño detrás.

Esto lo utilizan especialmente grandes empresas que son muy conocidas. Se necesita más tiempo, varias semanas, y también es un proceso más costoso. No obstante, este proceso dará una seguridad máxima a los usuarios para que sepan que realmente están navegando en la página correspondiente a esa empresa u organización.

Cantidad de dominios o subdominios

Estos certificados también pueden diferenciarse según la cantidad de dominios o subdominios. Hay diferentes tipos, como vamos a ver. El objetivo es el mismo: dar validez a un dominio para aumentar así las garantías de cara a los visitantes, para que no tengan dudas de su seguridad.

Dominio simple

El primero es el más sencillo de todos. Básicamente consiste en dar validez a un dominio concreto. Por ejemplo, un certificado que actúe sobre RedesZone.net. Únicamente va a dar validez a ese en concreto y no a cualquier subdominio o algún dominio más que tengamos en propiedad.

Es lo más indicado para quienes tienen alguna página web propia, a nivel personal, y no necesitan más que eso. Es lo más sencillo y no va a hacer falta certificar ningún subdominio adicional que pueda haber en una web mayor, por ejemplo.

WildCard

Para poder dar validez a los subdominios entra en juego WildCard. Esto es muy útil para aquellos que tengan diferentes páginas dentro de un mismo dominio y quieran dar validez a todas ellas. Tendrían que utilizar un certificado de este tipo, que cubre lo que no puede el dominio simple.

Si hablamos de RedesZone, pensemos en, por ejemplo, diferentes secciones para tienda online, foro, etc. Podríamos tener subdominios del tipo tienda.redeszone o foro.redeszone. En esos casos es donde va a actuar un certificado WildCard, para poder dar validez a todos estos subdominios que tengamos.

Dominios múltiples

En este caso el objetivo es dar validez a más de un dominio. Por ejemplo, si tenemos una página web con varias extensiones, como puede ser .es y .com, aunque mantengan el mismo nombre. Esto es algo que tienen en cuenta muchas empresas y organizaciones para evitar que otra persona pueda aprovecharse del nombre de marca.

Por tanto, los certificados para múltiples dominios van a permitir dar validez a más de uno. Está más orientado a grandes empresas y organizaciones, que serán las que necesiten esto.

Cómo verificar los certificados SSL

Internet nos ofrece un gran abanico de posibilidades en cuanto a herramientas y servicios. Podemos comprobar muchos aspectos relacionados con la seguridad también. En este sentido podemos ver si una web es fiable, si tiene instalado correctamente el certificado SSL. Para ello podemos hacer uso de diferentes herramientas online que vamos a mostrar.

Qualys SSL Labs

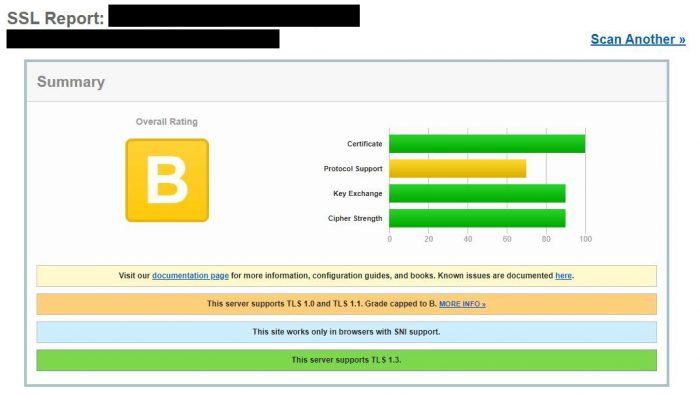

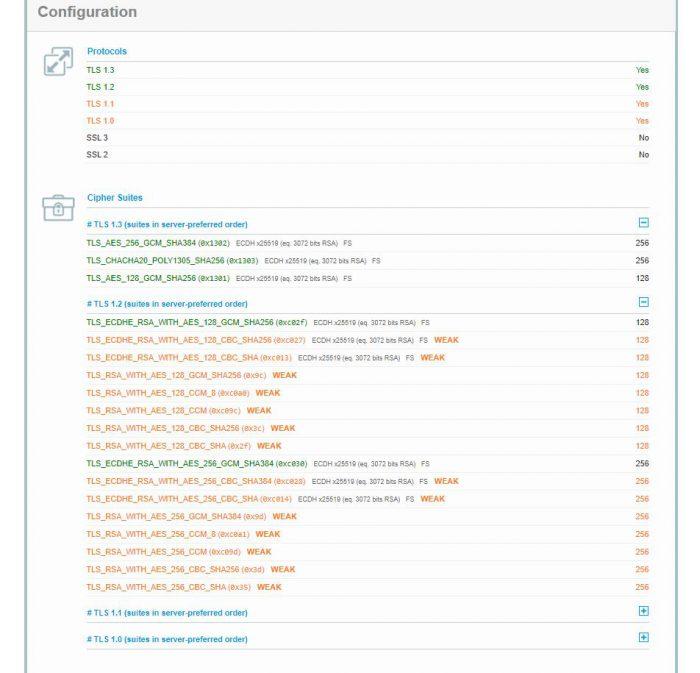

Sólo es necesario acceder al portal oficial de Qualys SSL Labs, ingresar el nombre de dominio que deseas consultar y, en un par de minutos, la revisión ya estará lista. SSL Labs se caracteriza por tener un gran nivel de detalle en relación a todos los datos que despliega respecto a la configuración general del dominio y su estado SSL. En principio, aparece un gráfico de resumen en donde indica la letra que califica al dominio. En el caso del ejemplo, cuenta con una calificación de B en el cual los gráficos indican que hay oportunidades de mejora para el Protocol Support (Soporte de Protocolos).

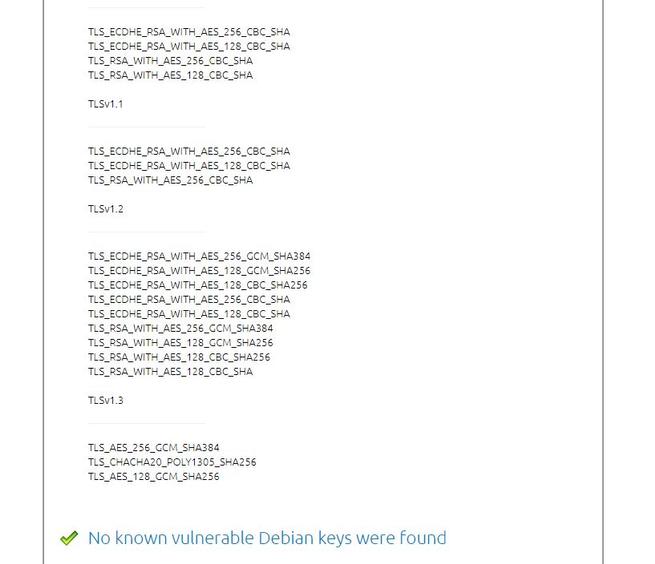

Así también sabemos qué versiones de TLS soporta el servidor web que lo aloja. En este caso, las versiones soportadas son 1.0 y 1.1. Sin embargo, debería agregar el soporte para la versión 1.3.

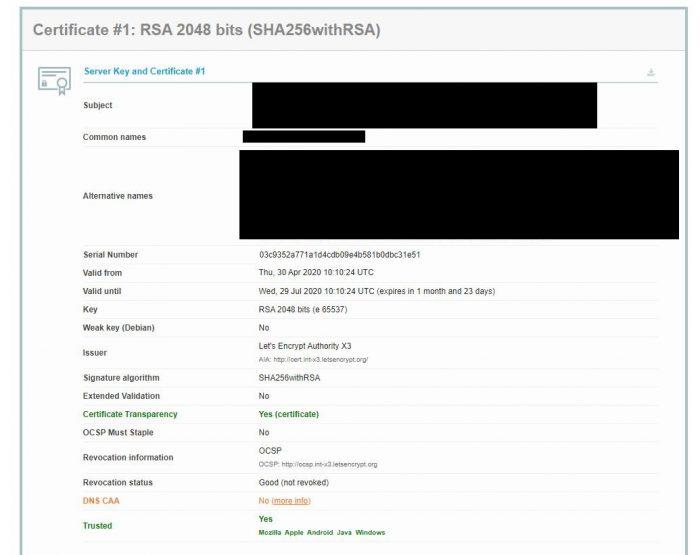

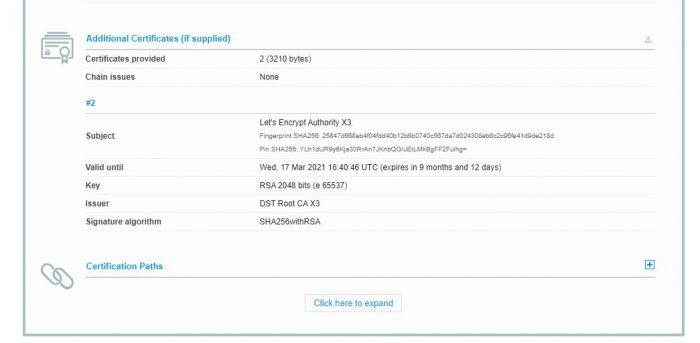

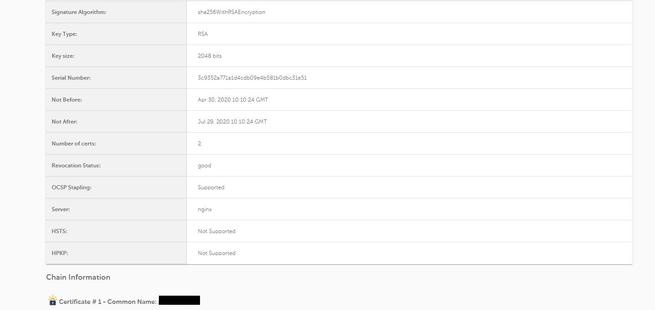

Más abajo, vemos detalles del servidor y el certificado que está cifrado con el robusto algoritmo RSA de 2048 con SHA256.

Como vemos, el texto resaltado de color verde nos indica que el certificado que cuenta es de confianza.

Continuando con el recorrido de los resultados, vemos que hay un resumen de la configuración del servidor web. Este resumen comienza a detallar respecto al soporte de los protocolos TLS y SSL. Este caso nos cuenta que el servidor soporta las versiones 1.0, 1.1, 1.2 y 1.3 del protocolo TLS. Sin embargo, el texto en amarillo apunta a las versiones 1.0 y 1.1 las cuales se consideran como obsoletas. Esta sería la razón por la cual este dominio no tiene una calificación A. Debería soportar únicamente las versiones más recientes.

En relación al protocolo SSL, no tiene soporte alguno, lo cual es algo bueno ya que se considera deprecated.

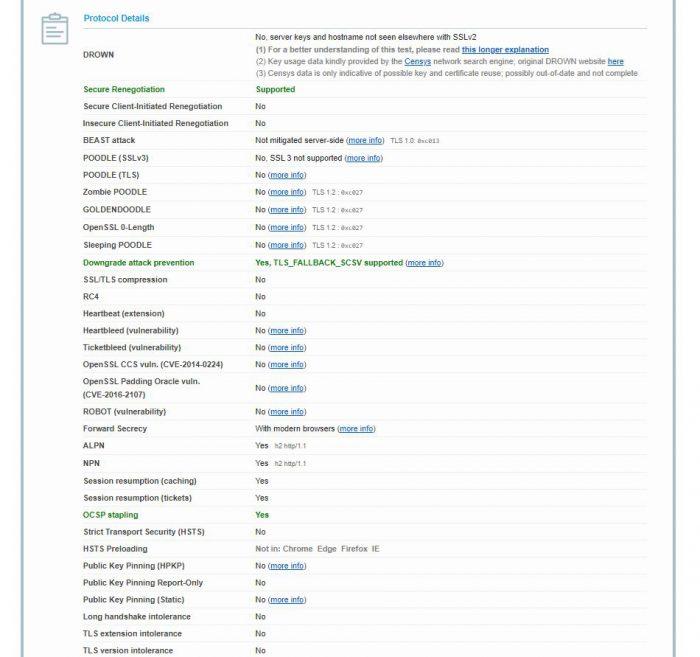

Llegando al final de los resultados, vemos más detalles respecto a los protocolos soportados y no soportados.

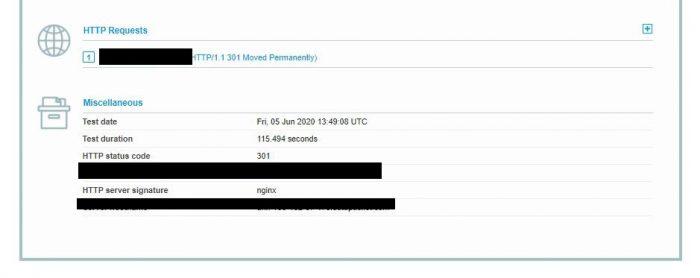

Al final del reporte de los resultados aparece una ficha final en donde indica la fecha y la hora en que se realizó la prueba, su duración, su código de estado HTTP y más.

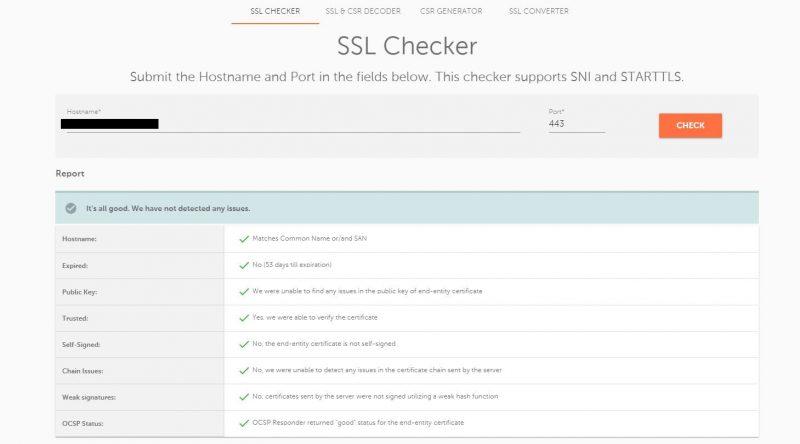

Namecheap SSL Checker

Esta es una de las herramientas web disponibles para tener un mayor control de gestión de tu dominio web. Namecheap SSL Checker no precisa de demasiados requisitos previos, sólo del dominio y el número del puerto por el cual se realizará la prueba. Generalmente, las pruebas se hacen a través del puerto 443.

Recordemos que el puerto 443 es utilizado por los servidores web para proveer tráfico web HTTPS de forma más segura y privada. Esto, a través de los protocolos SSL o TLS. Además, este puerto es utilizado por algunos servicios de VPN para pasar por encima limitaciones impuestas por reglas de firewall.

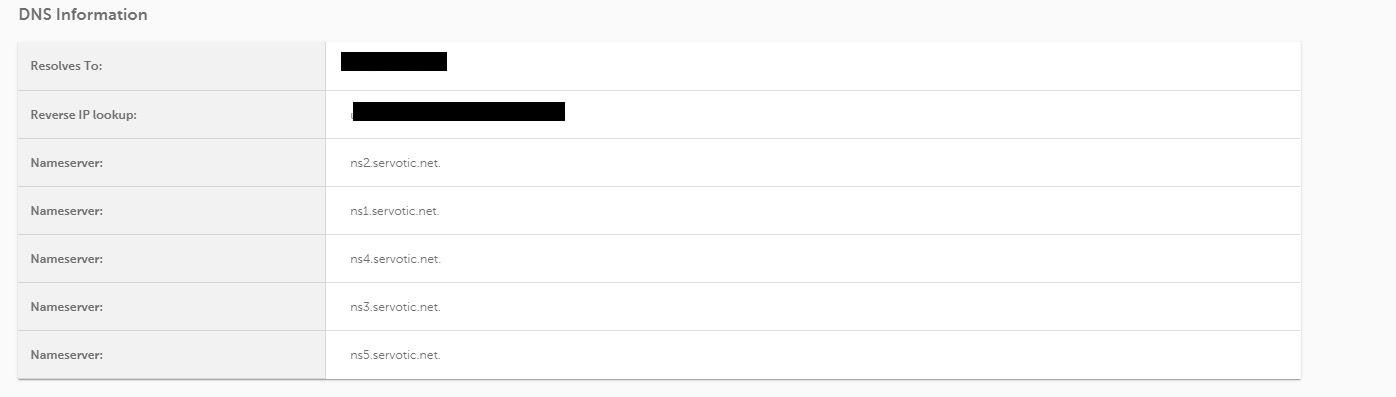

Al comienzo del reporte de los resultados, te da un panorama inicial acerca del estado. El dominio consultado que se utilizó para el ejemplo no contó con problemas detectados. Más abajo, podemos ver información relacionada al DNS. Por ejemplo, la dirección de IP por el cual se resuelve el dominio y la dirección de Reverse IP lookup.

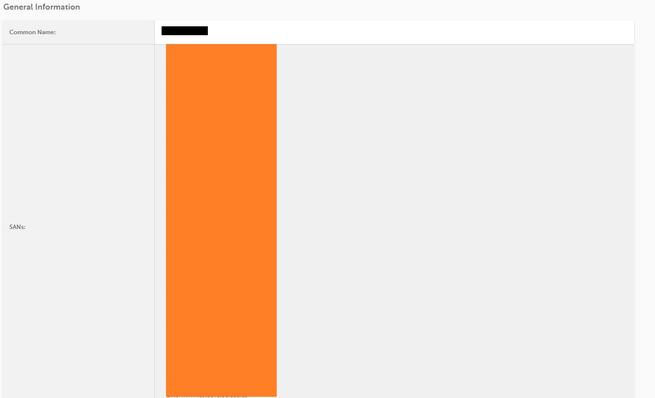

También se puede ver un listado de los SANs asociados. Pero, ¿qué significa SAN? Son las siglas en inglés de Subject Alternative Name. Se refiere a una manera estructurada de indicar todos los nombres de dominio y direcciones de IP que están asociados al certificado. Esto significa que un mismo certificado puede albergar a múltiples dominios.

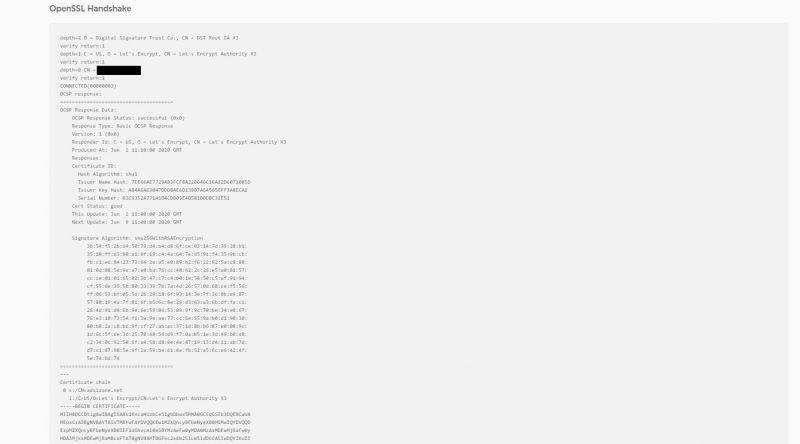

Al final de cada prueba, se deja un ejemplo del handshake del protocolo OpenSSL. El mismo nos da una demostración de cómo el cliente y el servidor web negocian para llegar a la instancia de la autenticación. Esto, para garantizar que la comunicación entre ambas partes en relación a las solicitudes web se den de manera segura y privada.

Recomendación: puedes ejecutar tus pruebas mucho más rápidamente editando la url:

https://decoder.link/sslchecker/amazon.com/443

Únicamente debes añadir la barra «/» seguido del dominio a consultar, luego una barra derecha más «/» y finalmente el número de puerto «443». Después, lo pegas en la barra de direcciones del navegador y listo. Ya puedes acceder a la web de SSL Checker con los resultados de tu prueba disponibles.

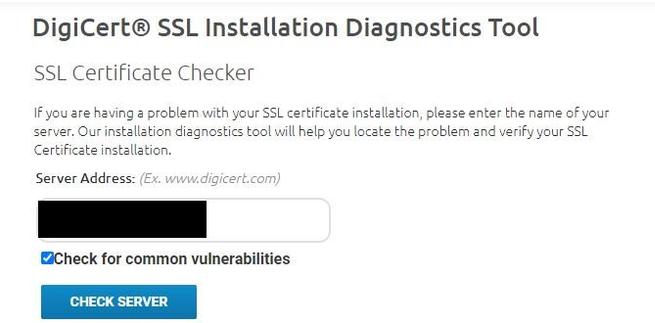

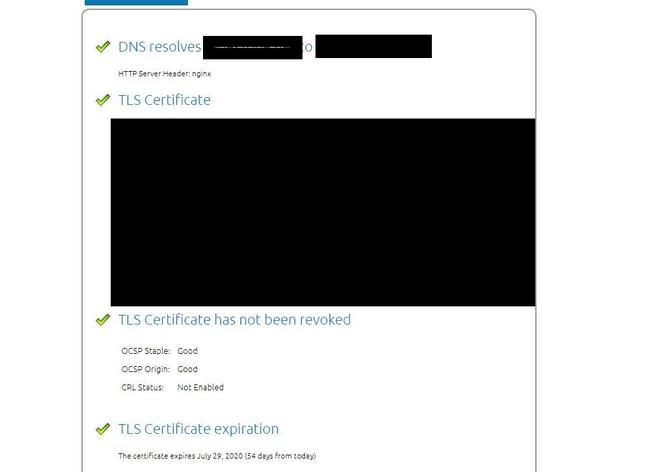

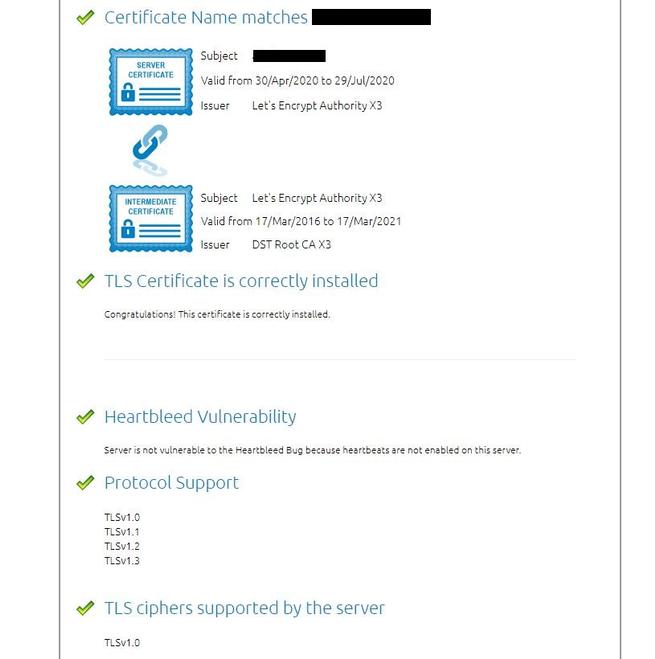

DigiCert SSL Installation Diagnostics Tool

Además de saber respecto al estado SSL de tu dominio web, puede realizar una revisión en búsqueda de vulnerabilidades conocidas. Sólo debes ingresar el nombre de dominio, hacer clic en la opción de revisión de vulnerabilidades comunes y ya puedes empezar. En relación a las demás herramientas citadas y tantas otras, provee todos los datos esenciales respecto al status SSL de tu servidor web.

Certificado SSL con IONOS

Una opción que tenemos es la de utilizar el certificador SSL de IONOS. Es totalmente gratuito y muy sencillo de utilizar. Simplemente tenemos que entrar en su página web, en el apartado de SSL checker, y veremos una barra para poner una dirección cualquiera.

Allí tenemos que poner el dominio web que nos interesa conocer si realmente tiene cifrado SSL y obtener más información. Lo escribimos, le damos a comprobar página web y después de unos segundos nos mostrará todo lo necesario.

En nuestro ejemplo hemos analizado RedesZone. Como vemos nos indica que el certificado SSL está instalado correctamente, así como no nos muestra ninguna advertencia ni error. Además, debajo veremos algo más de información, como por ejemplo que el servidor utiliza certificado DV.

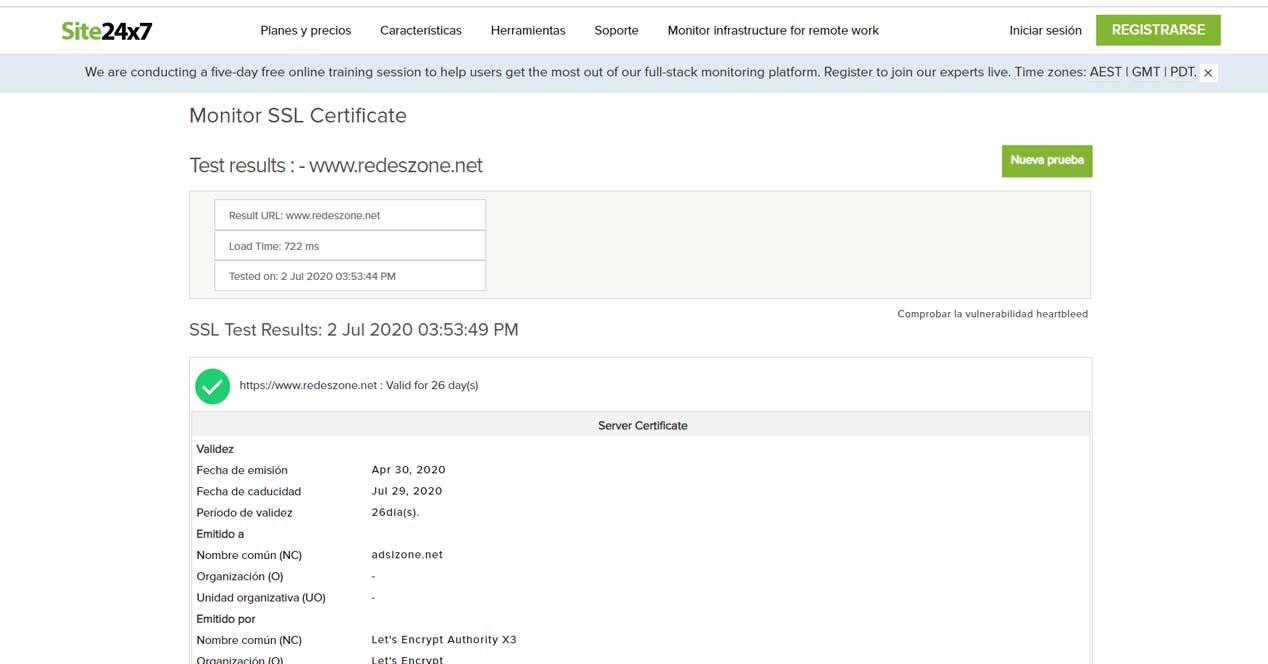

Certificado SSL con site24x7

Otra opción que tenemos es la de utilizar la web site24x7. Su funcionamiento es muy sencillo. Simplemente tenemos que poner el dominio que nos interesa, le damos a comprobar y nos mostrará información al respecto.

Este sitio nos indica si el certificado SSL está instalado correctamente, la fecha de expiración, así como otros datos que pueden ser de interés para los usuarios. Podemos verificar cualquier página web que nos interese.

Un punto común de este tipo de herramientas es que eres libre de probar el dominio que quieras. Independientemente, de si sea tuyo o de terceros. Sin embargo, se recomienda tratar la información obtenida mediante los resultados con precaución. Por desgracia, estas informaciones ya son de gran utilidad para los cibercriminales y así, llevar a cabo ciberataques comunes a los servidores web como los DDoS.

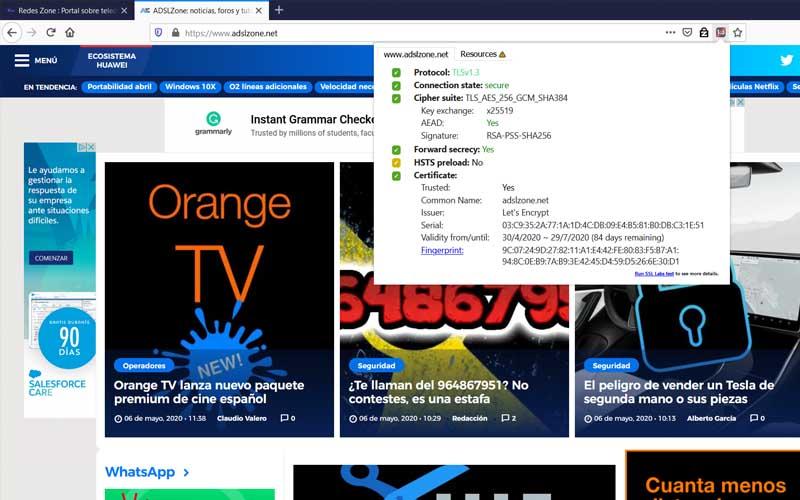

IndicateTLS, la extensión que indica la versión TLS

IndicatTLS es una extensión que está disponible para Mozilla Firefox. Como sabemos es uno de los navegadores más populares y utilizados hoy en día. Cuenta con muchos complementos orientados en la seguridad y que los usuarios pueden utilizar en sus equipos. Esta extensión tiene como finalidad indicar qué versión del protocolo TLS está utilizando un sitio web.

Lo primero que tenemos que hacer es agregar el complemento en nuestro navegador. Siempre recomendamos instalar este tipo de extensiones desde la tienda oficial. De esta forma nos garantizamos que el software no ha sido modificado de forma maliciosa y que no estamos agregando algo que pueda volverse en nuestra contra. Por tanto, accedemos al link oficial de la tienda de Firefox.

El proceso de instalación es muy sencillo y rápido. Una vez la extensión se haya instalado correctamente aparecerá un icono en la barra de direcciones. Allí es donde nos mostrará la versión del protocolo TLS que está utilizando esa web en la que hemos entrado.

Si hacemos clic en el icono que aparece en la barra de direcciones se desplegará una ventana como vemos en la imagen de arriba. Nos mostrará toda la información referente a ese sitio en cuanto si es seguro y la versión TLS que utiliza. Veremos el estado de la conexión, el cifrado, si la precarga HSTS está habilitada, etc. También, de una manera más simple y rápida, en ese mismo icono veremos la cifra de la versión.

En definitiva, IndicateTLS es una extensión para Mozilla Firefox muy sencilla de utilizar y que nos muestra información relevante sobre una página web que estamos visitando. Ya sabemos que la seguridad es un factor fundamental para los usuarios y podemos hacer uso de muchas herramientas que nos ayuden a protegernos. En este caso se trata de una extensión que, si bien por sí misma no nos protege, sí puede darnos información interesante para saber si debemos confiar o no en un sitio web.

Como administradores de sistemas o servidores web, la ejecución de estas pruebas deben realizarse de manera periódica. Sobre todo, si se ha hecho mantenimiento del servidor en cualquier aspecto de su infraestructura. Gran parte de las herramientas muestran, por ejemplo, datos respecto a la vigencia de los certificados SSL. Si es que el servidor web llega a operar con certificados vencidos, el mismo se encuentra grandiosamente expuesto múltiples vulnerabilidades.

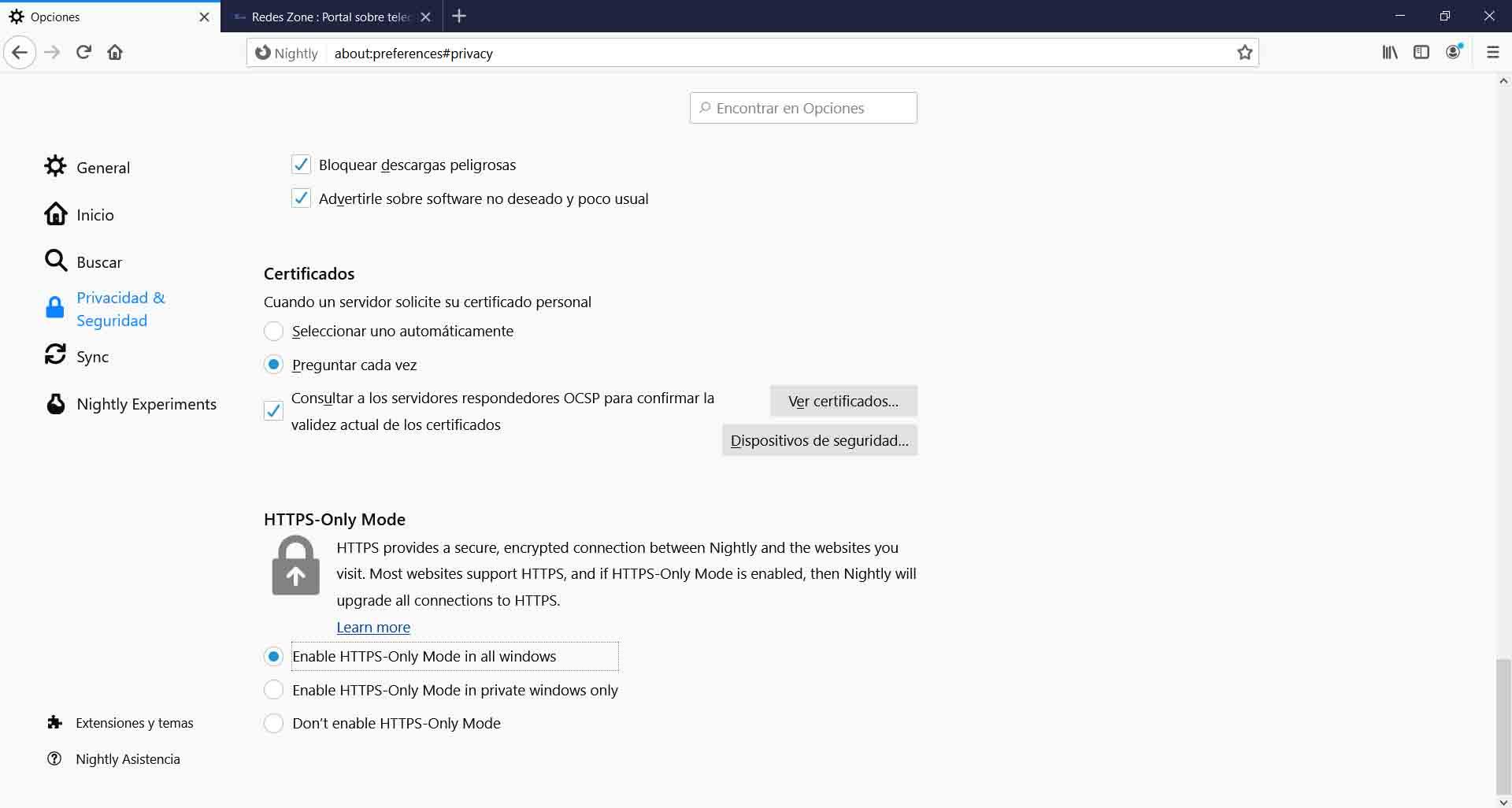

Cómo activar el modo solo HTTPS en Firefox

Activar la función para que el navegador Firefox cargue solo webs HTTPS es muy sencillo. Esto está presente desde la versión Mozilla Firefox 80. El objetivo de esta función es cargar todos los sitios en HTTPS. Es decir, si una página web está disponible en HTTP y HTTPS, forzosamente la cargará en esta segunda opción. Así nos aseguramos de navegar de forma segura. Hay que tener en cuenta que en caso de que una página no tenga HTTPS daría error. Si tenemos activada esta función no permitiría navegar por una web que no tenga este cifrado.

Lo primero que hay que hacer es entrar en el navegador y acceder a about:preferences#privacy. Una vez aquí veremos en la parte de abajo la característica HTTPS-Only Mode. De forma predeterminada vendrá como no configurado. Para activarlo simplemente tenemos que marcar alguna de las dos casillas opcionales.

Una de estas casillas activa HTTPS-Only Mode solo en ventanas privadas de Windows, mientras que la otra lo activa en todas las ventanas del navegador. Solo tenemos que marcar la opción que nos interese y reiniciar el navegador.

En definitiva, como vemos es muy sencillo configurar la función de Mozilla Firefox para que solo navegue a través de páginas HTTPS. Es algo que va a mejorar nuestra seguridad y privacidad y podrá evitar que entremos en sitios que puedan ser una amenaza. Hoy en día la mayoría ya cuenta con cifrado, pero sigue habiendo muchos sitios web que podrían ser un peligro para nuestra seguridad.

Conclusiones

Podemos decir que contar con certificados de este tipo es algo básico hoy en día. Quedan muy pocas páginas web inseguras, sin cifrar. Además, de cara a optimizar el posicionamiento web y no tener problemas con Google, es también necesario hacer esta inversión y adquirir un certificado para la página.

Hemos visto que a nivel de usuario también debemos asegurarnos de que estamos en una página cifrada. Por ejemplo, para poder realizar un pago online sin que la información quede expuesta o poder enviar mensajes por redes sociales sin que un intruso pueda leer ese contenido.