La seguridad es un factor fundamental para nuestros usuarios. Proteger el buen funcionamiento de nuestros equipos será esencial para evitar problemas que pongan en riesgo nuestra privacidad. Son muchos los tipos de virus y amenazas que hay en la red. Los piratas informáticos además utilizan diferentes métodos de ataque para lograr sus objetivos. En este artículo vamos a hablar de ello. Vamos a explicar qué tipos de archivos contienen malware de forma más frecuente y por tanto debemos evitarlos.

Qué malware hay y cómo nos infectamos

Hay que tener en cuenta que hay muchos tipos de malware y no todos son iguales

Malware ofuscado

Básicamente podemos decir que significa convertir un código limpio en uno nuevo. El código ofuscado dará exactamente el mismo resultado que el código original, sin embargo de esta manera el código fuente no será legible para los ojos humanos. Por lo general, se usa para códigos de salida, banca, licencias, etc. Esto ya nos da una idea del peligro de la ofuscación en un servidor. Lo que hace es que un usuario no sepa realmente si ese código puede ser malicioso y ponernos en riesgo o en realidad se trata de algo legítimo. A fin de cuentas está en cierto modo oculto, sin que podamos leer realmente qué significa y cómo puede afectarnos. Las herramientas de seguridad han ido perfeccionando la manera en la que logran detectar este tipo de malware. Sin embargo no siempre es eficaz, ya que es común toparnos con falsos positivos. Eso sí, con el paso del tiempo los programas y métodos que podemos utilizar cada vez son más adecuados y reducen la cifra de falsos positivos.

Ransomware

Por nombrar algunos podemos hacer mención del ransomware, que tiene como objetivo cifrar los archivos de las víctimas. Cuando sufrimos un ataque de ransomware, el malware se encarga de cifrar todos nuestros datos del PC donde se ha ejecutado, y también es posible que se cifren todos los datos que se comparten en la red local, por tanto, no solamente debemos proteger nuestro equipo, sino todos los equipos de la empresa y comprobar adecuadamente los permisos de escritura que se tengan.Si queremos volver a la normalidad, deberemos borrar y restaurar los servidores y los PCs utilizando nuestras copias de seguridad, si es que hemos aplicado una buena política de copia de seguridad. La otra opción es el uso de una clave de descifrado para poder desbloquear archivos y datos. Lo malo es que, para obtener esa clave de descifrado, en la gran mayoría de los casos debemos pagar un rescate a los ciberdelincuentes.

El ransomware causa un enorme impacto negativo que interrumpe las operaciones comerciales, y además, pueden provocar una pérdida permanente de datos. Las causas que provoca a la empresa son: tiempo de inactividad, pérdida de productividad, de ingresos y de reputación. Pero eso no es todo, también su información comercial confidencial puede ser destruida o divulgada públicamente. Otra cosa a tener en cuenta es que un ataque de ransomware en muy pocas ocasiones se dirige de forma selectiva. En ese sentido, el 99% de ellos, no acechan a sus víctimas ni hacen un reconocimiento profundo. Su táctica consiste en enviar e-mails indiscriminadamente y luego esperan para ver a quién han logrado golpear.

PUP Malware

Para entender qué es PUP malware tenemos que comprender bien qué significan cada una de las dos palabras que los componen. PUP viene de las siglas en inglés Potentially Unwanted Program que, traducido, significa aplicación potencialmente no deseada. Se trata de programas que no benefician a los usuarios y que pueden ralentizar, rastrear o saturar nuestro equipo, cambiar las páginas de inicio.

- Redirigir a sitios webs.

- Alterar el resultado de nuestras búsquedas.

Otra cosa que también los caracteriza es que la instalación se realiza con la autorización del usuario. Eso no quiere decir que no se esté engañando al usuario, ya que a veces, con un software legitimo también se añade software dañino. PUP malware podríamos definirlo como una aplicación potencialmente no deseada que nos va a terminar instalando software dañino en nuestro equipo sin nuestro permiso. El PUP es algo menos peligroso, pero puede llegar a afectar a la privacidad y a recibir demasiada publicidad. Ambos debemos de tratar de eliminarlos de nuestros equipos.

Por lo tanto, el PUP malware va a suponer las siguientes amenazas para nuestros equipos:

- El cambio de la configuración del sistema, aquí nos encontramos en que pueden cambiar nuestras páginas de inicio y secuestrar el motor de búsqueda de nuestro navegador.

- La inserción de aplicaciones no deseadas junto al software que sí queremos instalar. Esto puede ser con o sin permiso del desarrollador. Hay que tener en cuenta que a veces los ciberdelincuentes manipulan el instalador.

- El espionaje de nuestra actividad en el que podrían observar nuestros hábitos de navegación web y luego venderlos a anunciantes.

- La publicidad abusiva o intrusiva en la que los ciberdelincuentes para sacar beneficios ponen su propia publicidad en los sitios web que el usuario visita.

- La introducción de malware, un ejemplo sería PUP.Optional.Delta que es un secuestrador del navegador que puede llegar a desactivar nuestro antivirus, el firewall, y además reducir el rendimiento general del sistema.

Malware de bomba lógica

Podemos decir que un malware de bomba lógica se basa en insertar código malintencionado en un programa y permanece ahí oculto hasta que llega el momento y se ejecuta. El pirata informático en este caso programa una serie de acciones que va a realizar este malware una vez se cumplen algunas condiciones. Es un tipo de ataque muy peligroso, ya que la víctima instala ese software sin que tenga señales de que algo va mal. A diferencia de otras muchas variedades de malware, el efecto no es inmediato. No vamos a notar que el equipo funciona mal, que se apague, tampoco aparecen programas adicionales instalados ni nada raro. Podemos nombrar muchos tipos de malware que nada más descargarlo afecta al buen funcionamiento. Pero en este caso la cosa cambia. Con un software malicioso de bomba lógica no notaremos nada hasta que llegue el momento y “explote”. Sin duda esto que mencionamos es una desventaja importante de cara a la víctima. No va a saber de inmediato que el equipo ha sido infectado, por lo que tampoco tomará medidas rápidamente para intentar mitigar el problema.

A este tipo de amenazas también se le conoce como bomba de tiempo. Esto es así ya que el ciberdelincuente puede programar una fecha exacta para que se ejecute. Pero generalmente algo habitual en este tipo de malware es que se ejecute cuando el usuario, la víctima en definitiva, realiza alguna acción. Por ejemplo al abrir el navegador, al instalar algún programa específico, abrir algún archivo… El malware puede ser diseñado para que actúe en ese momento.

Un ataque de bomba lógica puede estar diseñado para borrar archivos del sistema. Un ciberdelincuente podría haber creado este software malicioso con el objetivo único de que al abrir un programa, al usar alguna función del equipo, se ejecute el malware y borre archivos. También un malware de este tipo puede haber sido diseñado para recopilar datos, robar información personal o de una empresa. Puede ser para vender a terceros, para extorsionar y amenazar con ofrecerlo a la competencia, etc. También podría estar diseñado para consumir recursos del sistema y exprimir al máximo el hardware. Esto podría dar lugar a una pérdida importante de rendimiento, cuelgues, apagones del sistema, etc. Podrían utilizar esto para minar criptomonedas, por ejemplo. También para usar el equipo de forma indebida y una vez más enviar archivos en nuestro nombre.

Stalkerware

Un stalkerware es un software espía que alguien instala en nuestro dispositivo, ya sea en el ordenador, smartphone o tablet, con el objetivo de vigilarnos y controlarnos de manera continua. Un stalkerware puede realizar fotografías sin que nosotros nos demos cuenta, activar la webcam o la cámara frontal de nuestro smartphone, espiar todas las llamadas que realizamos, SMS que recibimos e incluso también podría darse el caso de que tengan control total sobre nuestro dispositivo, por lo que pueden borrar a distancia lo que se quiera. Este tipo de software en muchas ocasiones es «legal», ya que se trata de un control parental para menores, pero en muchas ocasiones los usuarios lo usan para controlar y vigilar todo lo que hacen con el ordenador o con el móvil su pareja, por lo que es algo que debemos tener muchísimo cuidado. Hoy en día la mayoría de programas o aplicaciones de este tipo, permiten que se oculten en el sistema para no levantar sospechas, esto se hace para que los menores no lo intenten desinstalar, pero lógicamente también ocurre lo mismo si nuestra pareja nos lo instala en nuestro dispositivo.

Saber si tienes un stalkerware y eliminarlo es algo muy importante para nuestra privacidad, porque alguien ajeno a nosotros está teniendo mucho control sobre lo que vemos en el móvil, incluyendo las conversaciones de WhatsApp y mucho más.

Otros tipos

Y hay otros. Por ejemplo, el spyware, que puede recopilar datos sobre el uso que damos a nuestros equipos e información personal, los keyloggers, que pueden robar nuestras contraseñas… Hay una larga lista de variedades de malware que afectan a nuestros dispositivos sin importar el tipo de sistema o plataforma.

También hay que mencionar que son muchos los métodos de infección. Podemos descargar software malicioso, instalar un programa que ha sido modificado, abrir un archivo adjunto del correo electrónico… Muchos métodos que pueden usar para infectar nuestros equipos.

Ahora bien, por suerte también tenemos diferentes tipos de herramientas con las que podemos protegernos. Eso sí, tener un buen antivirus por sí solo no ayuda a protegernos al 100%. Es necesario contar con otros métodos de defensa, como puede ser mantener el equipo actualizado correctamente y, lo más importante, usar el sentido común. Dentro del sentido común será vital saber identificar posibles archivos maliciosos. Podemos encontrarnos con una gran cantidad de extensiones que puede comprometer nuestros equipos. Vamos a hablar de qué tipos de archivos pueden contener malware de una manera más frecuente.

Tipos de archivos que contienen malware

Dentro de todos los tipos de archivos que pueden contener malware, uno de los más comunes es el EXE. Incluso a la hora de descargar archivos de este tipo nuestro antivirus puede saltar, aunque no se trate de una amenaza. Cuando queremos mandar un EXE por e-mail tampoco nos dejan. Es todo un clásico, ya que se trata de un archivo ejecutable que podría instalar software malicioso en nuestro sistema. Hay que tener mucho ojo siempre que gestionemos un archivo de este tipo.

También está muy presente el malware en archivos de texto, Excel o PowerPoint. Pueden crear macros que se ejecutan al abrir el archivo. Esto iniciaría una secuencia de comandos que puede derivar en la entrada de nuevas amenazas o redirigirnos a páginas fraudulentas. En los últimos tiempos este tipo de archivos está muy presente a través del correo electrónico.

En un archivo PDF también pueden incluir malware. Es muy importante que tengamos esto en cuenta y que siempre conozcamos la fuente real de ese archivo. Es vital para prevenir ataques que puedan poner en riesgo nuestros equipos.

Por otra parte, los archivos de imágenes como JPG también pueden ser utilizados para albergar malware. En muchas ocasiones nos hemos topado con noticias relacionadas con alguna variedad de malware que se distribuye a través de un simple archivo JPG.

De la misma manera, los archivos de audio como puede ser el WAV también podrían guardar amenazas que comprometan nuestros sistemas. Hay diferentes tipos de malware que se han distribuido por estos métodos. Hay que estar siempre alertas a la hora de descargar audios.

Otros archivos menos comunes pero que también pueden albergar malware son BIN, AU3, PY, DLL o BAT. Todos ellos podrían comprometer el buen funcionamiento de nuestros sistemas y ejecutar software malicioso.

Es muy importante usar el sentido común siempre. Es esencial saber la procedencia de los archivos y únicamente acceder a ellos desde fuentes fiables. Esto hay que aplicarlo a la hora de descargar software de Internet, ya que podríamos comprometer nuestros sistemas.

Por supuesto también será vital tener software de seguridad en nuestro equipo. Un buen antivirus puede prevenir la entrada de malware que pueda afectar al funcionamiento del sistema y poner en riesgo nuestra privacidad.

Además, tener el equipo actualizado será esencial para prevenir ataques. A veces los piratas informáticos se basan en vulnerabilidades existentes para llevar a cabo sus ataques. Son los propios fabricantes quienes lanzan parches y actualizaciones para evitarlo.

Evita ataques o cómo actuar si los sufres

Es relativamente común que, a la hora de navegar por Internet, ya sea desde un ordenador o dispositivo móvil, nos aparezca un mensaje de alerta diciendo que algo va mal. ¿Qué debemos hacer par aprotegerns?

Cómo detectar malware

Por suerte detectar estas alertas falsas, o también conocido como scareware, suele ser bastante sencillo. Generalmente muestran mensajes muy llamativos, con colores vivos y símbolos de alerta para captar nuestra atención. Pueden ser ventanas emergentes que aparecen, anuncios publicitarios mientras navegamos e incluso en ocasiones sonidos de alerta. La primera opción para detectarlo es simplemente visual. Estamos navegando y nos encontramos con un mensaje de alerta que nos dice que nuestro equipo ha sufrido algún ataque o está en peligro. Podemos detectar fácilmente que no se trata de nuestro antivirus al ver que procede del navegador, que el cuadro de diálogo es en realidad una ventana emergente y que muy posiblemente esté en otro idioma. También notaremos el propio mensaje, donde veremos claramente que se trata de un intento de engaño al no ofrecer muchos datos más allá de que nuestro equipo está en peligro o de que descarguemos un software para solucionarlo. En ocasiones puede que simulen ser una alerta del sistema. Esto quiere decir que van a pretender ser un mensaje de alerta de nuestro sistema operativo, como puede ser Windows, por ejemplo.

Usa antivirus y antispyware

Hoy en día tener un antivirus o una suite de seguridad en nuestro ordenador, smartphone o tablet es algo muy importante para tener una mayor seguridad, sobre todo de cara a la instalación de programas malintencionados o que nos infecten con malware directamente. Las aplicaciones antispyware y algunos antivirus detectan malware así como cualquier otra amenaza de seguridad. En Windows como software especializado podríamos utilizar Malwarebytes o Spybot – Search & Destroy. En Android también tenemos buenos antispyware como Norton, McAfee, Bitdefender y Avira. No obstante, muchas de estas apps son de pago si se quieren con todas las opciones, por lo tanto antes de comprar hay que determinar cuál te interesa más.

Vigila la cámara web y los permisos

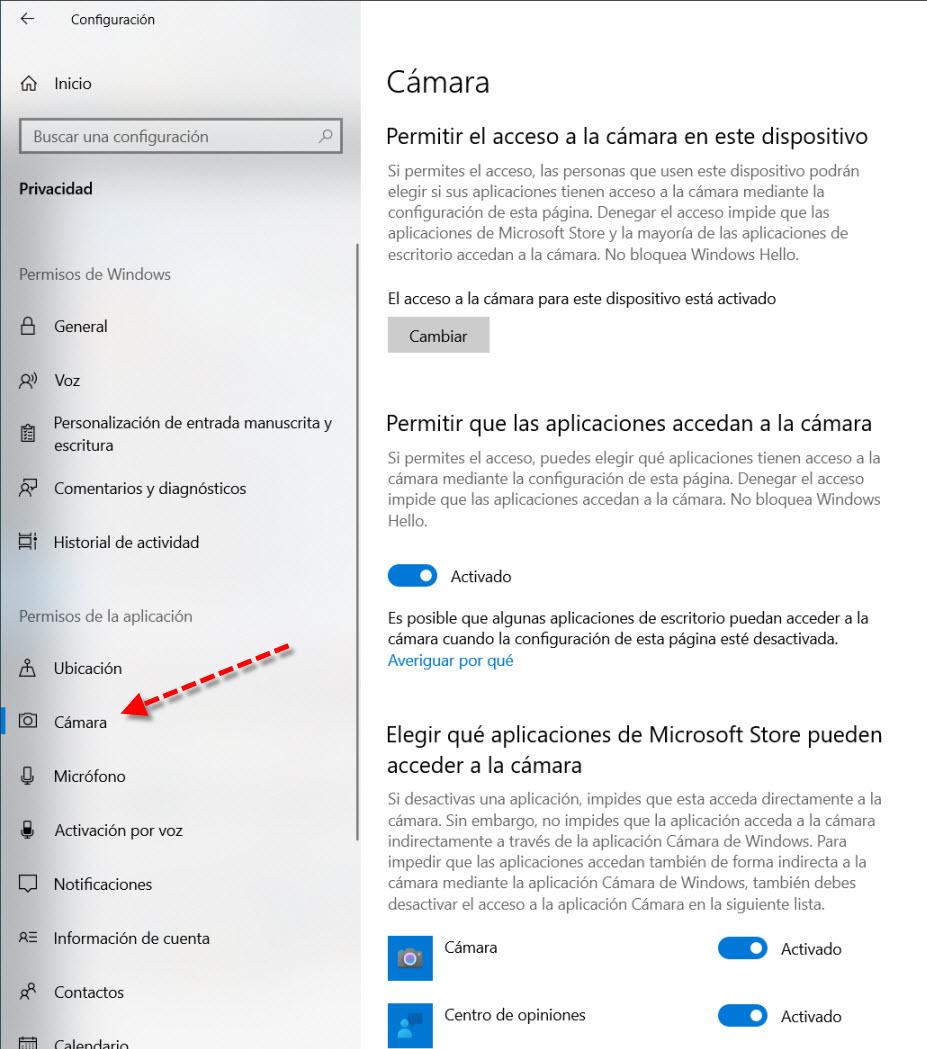

Una cosa importante que tenemos que hacer es bloquear cualquier programa que acceda a tu cámara web sin tu permiso explícito. Los usuarios con un sistema operativo Windows pueden acceder desde el Menú de inicio, Configuración de privacidad y Cámara, allí deshabilita todo lo que no apruebes.

Desde hace ya muchas generaciones de Android, las app tienen permisos para que podamos proteger nuestra privacidad. Si tenemos stalkerware los permisos que seguramente tengamos habilitados en esa app dañina serán los de micrófono, cámara y en algunos casos el de ubicación. Las versiones más modernas de Android tienen un gestor de permisos que nos puede facilitar esta tarea.

Una buena práctica para no tener problemas es no instalar una app fuera de la Play Store y no tener activado la instalación de aplicaciones de origen desconocido.

Cómo evitar problemas con alertas de malware falsas

Es muy importante que nunca interactuemos con estas alertas de ninguna manera. Jamás debemos hacer clic en los mensajes de alerta que nos aparecen, ni descargar ningún software que nos digan, ni rellenar ningún dato en caso de que nos lo pidan. Es esencial que ignoremos estos mensajes y si es posible cerremos las ventanas o cuadros de diálogo (a veces estarán integrados en un sitio web que visitamos). Igualmente es importante para evitar problemas contar con herramientas de seguridad. Un buen antivirus puede prevenir la entrada de malware que comprometan nuestro sistema. Si hemos recibido alertas falsas de este tipo a veces puede ser porque ya previamente tenemos un malware. Por tanto, será importante prevenir la entrada de software malicioso. Algo fundamental es contar con las últimas versiones. Nuestro sistema operativo, las herramientas que utilicemos, tienen que contar con los parches y actualizaciones que haya disponibles. De esta forma podemos corregir posibles vulnerabilidades que puedan ser explotadas para atacar.

Pero también será necesario el sentido común. Lo normal es que si estos anuncios falsos nos aparecen es porque hemos entrado en un sitio inseguro. Tal vez incluso hayamos hecho clic en algún link que pueda ser problemático. Es muy importante que no cometamos errores a la hora de navegar por la red y que no expongamos de ninguna manera nuestros datos al acceder a sitios que puedan ser peligrosos.

Mejorar la seguridad en empresas

La prevención frente a ataques de ransomware pasa por tener un plan de respuesta a incidentes. Del mismo modo que, por ejemplo, tenemos un seguro para el hogar o de otro tipo, esperamos no tener que utilizarlo, pero en el caso de que sucediese una desgracia estamos cubiertos. Otro elemento importante es la concienciación de los trabajadores de una empresa para evitar un ataque de ransomware. La mayoría de infecciones de este tipo es debido a que algún empleado está cayendo en un ataque de phishing. En ese sentido, el personal de una empresa debe tener una capacitación en concienciación sobre ciberseguridad, de esta forma, podrá identificar correos electrónicos de phishing, otras estafas y amenazas de diversa índole. Una forma de reducir los riesgos, es intentar reducir el correo electrónico interno, así será más fácil concentrarse y prestar atención al correo electrónico externo que son los que llevan peligro. Algunas aplicaciones como Slack podrían contribuir a esta reducción de e-mails internos. Por otra parte, los empleados deben estar preparados haciendo cursos de concienciación de seguridad. Además, si contratamos una empresa privada que ponga a prueba a los trabajadores con una campaña de phishing por sorpresa, puede añadir un plus de seguridad. No supone ningún riesgo, y así comprobamos si han aprendido a actuar de forma correcta.

También en la empresa hay otros aspectos importantes. Un elemento importante es la aplicación del principio de privilegio mínimo. Aquí debemos asegurarnos que los empleados tengan los derechos de acceso mínimos para realizar las funciones definidas por su rol. No deben poder acceder a funciones que no les corresponden, así, si su cuenta se ve comprometida, como sus funciones están más delimitadas es menos peligroso. En este sentido, hay que limitar adecuadamente las personas que tienen acceso a una cuenta de administrador. Una buena configuración del filtro de spam también puede ayudar, así, al reducir el volumen del correo no deseado, permitirá dedicar más tiempo a la búsqueda de anomalías en los emails que recibimos. También debemos contar con un buen antivirus y antimalware que deben ser actualizados todos los días. Además, el sistema operativo y los programas que usamos deben estar al día con los últimos parches de seguridad. A esto también debemos añadir que nuestro equipamiento de red tenga instalado el último firmware disponible para evitar brechas de seguridad. En cuanto a la topología de la red, lo mejor es trabajar con secciones segmentadas en VLANs y con controles de acceso. En caso de problemas, si un segmento es infectado es más sencillo de solventar, y de mitigar el impacto, que una red donde tengamos todos los equipos conectados.

Además, debe haber un plan. Este plan debe comprender las siguientes fases:

- Preparación. Poner a punto lo que se ha mencionado en este tutorial es un buen punto para empezar. Además, ensayar el plan con incidentes simulados y ver cómo un atacante podría atacar nuestra empresa, puede ser un buen punto de partida.

- Identificación. Hay que identificar lo antes posible qué está sucediendo, quién y qué está infectado, cuál es el alcance del problema, y si se han filtrado datos.

- Contención. Debemos evitar que la infección se propague y poner en cuarentena los sistemas infectados.

- Erradicación. Tenemos que asegurarnos de que el software dañino se haya eliminado de todos los equipos comprometidos.

- Recuperación. Aquí debemos restaurar datos desde las copias de seguridad inmutables si las poseemos. En caso contrario, debemos comprobar que las copias de seguridad estén libres de malware antes de restaurarlas.

- Análisis final. Una vez que hayamos solventado el problema, debemos averiguar cómo ocurrió la infección y qué la habría podido detener. También habría que discernir si fue consecuencia de una vulnerabilidad explotada, o de un error humano. Por último, tomar las medidas para que no se vuelva a repetir.

¿Pagar o no un secuestro de ransomware?

Como ya hemos comentado antes, los ciberdelincuentes buscan cobrar un rescate, y si lo pagamos, entonces nos entregarán la clave. Este rescate normalmente se paga en criptomonedas como el Bitcoin aunque los atacantes podrían estipular otra. A pesar de que trabajar con Bitcoin es relativamente sencillo, puede llevar días tener todo preparado. Además, durante ese plazo no podrás operar con normalidad en el sistema infectado, o al menos, lo harás de una forma muy limitada. En el caso de pagar el rescate no hay garantía de la recuperación de los datos. A veces el descifrado del ransomware no funciona, o pierdes parte de los datos. Aún en el caso de que se descifren bien los archivos, también es probable que siga infectado por malware, troyanos y registradores de pulsaciones de teclas. Por lo tanto, nuestro sistema no estará limpio y no será confiable después de que se haya finalizado el proceso de descifrado.

Para resumir, os vamos a poner una serie de puntos negativos por los que pagar el rescate del ransomware no es una buena idea:

- Estás ayudando a los cibercriminales con su negocio de extorsión.

- Nadie te garantiza que la clave de descifrado funcione, primero pagas, y luego es posible que no te envíen nada o que no funcione.

- Los cibercriminales podrían haber introducido malware adicional, para infectarte dentro de un tiempo, y que tengas que volver a pagar (porque ya has pagado una vez).

- Siempre será más barato tener una buena política de copias de seguridad, y no tener que pagar a los cibercriminales.

Restaurar desde copias de seguridad, aunque tardemos más, puede ser la solución. Sin embargo, únicamente es posible si contamos con:

- Un sólido procedimiento de copias de seguridad, a ser posible con el esquema de copias de seguridad 3-2-1.

- Se ha cumplido con el procedimiento establecido.

- Las copias de seguridad se han probado en simulacros e incidentes simulados.

No obstante, los ciberdelincuentes detrás de un ransomware, también tienen formas de garantizar que nuestras copias de seguridad también están infectadas. Por ese motivo, las empresas necesitan planificar y salvaguardar sus copias de seguridad de una forma que se garantice su integridad cuando las tengamos que utilizar.

Infectados con Filerepmalware y cómo eliminar

FileRepMalware es una palabra que usan algunos programas antivirus para indicarnos que hay algo que está provocando errores en el ordenador. Pueden ser virus, troyanos… No siempre son muy dañinos pero conviene saber cómo borrar.

Comprobar que no tenemos un falso positivo con VirusTotal

Antes de proceder a eliminar Filerepmalware, una buena idea es comprobar si realmente estamos infectados. En ciertas ocasiones, en programas crackeados encontramos este tipo de malware. No obstante, hay que señalar que a veces por un falso positivo se detectan archivos legítimos que realmente no están infectados. Si queremos obtener una mayor garantía que confirme nuestras sospechas, podemos confiar en VirusTotal. Se trata de un agregador de malware que revisará nuestro archivo sospechoso con 55 antivirus y 70 motores de detección.

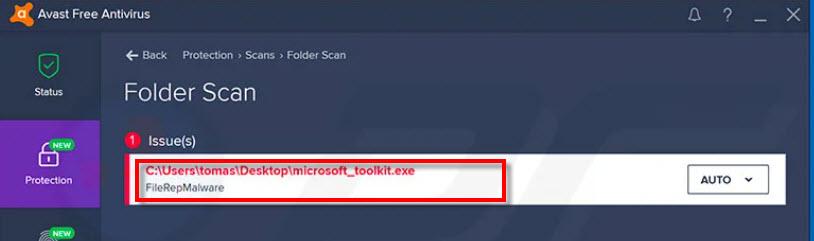

Vamos a empezar abriendo nuestro antivirus y buscando la ruta donde se encuentra el malware. Este es un ejemplo con Avast Antivirus.

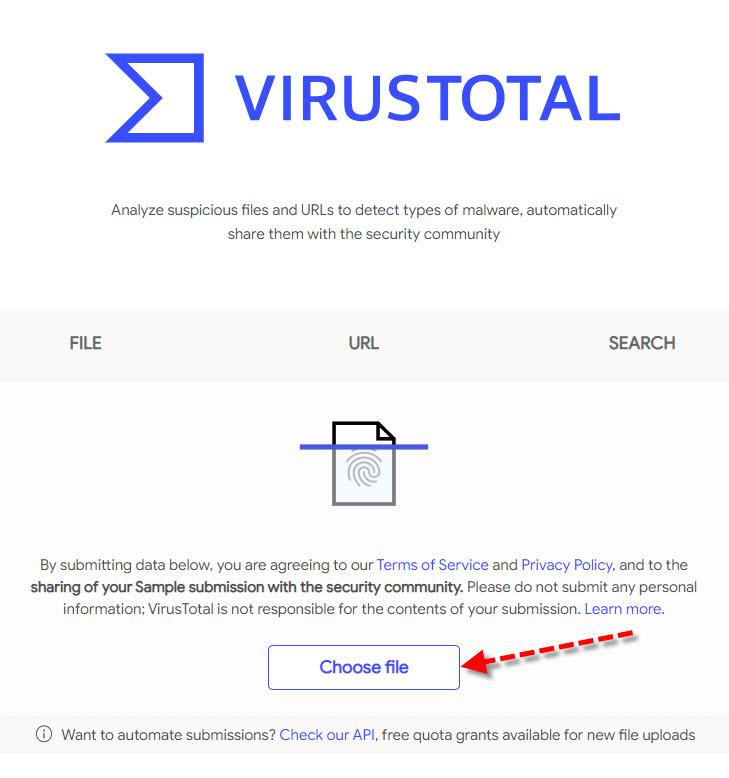

El siguiente paso que tenemos que dar, es ir al sitio web de VirusTotal. Allí, tenemos que hacer clic en «Choose File» y agregar ese archivo que sospechamos que puede estar infectado.

A continuación, esperamos a que VirusTotal complete el análisis y muestre sus resultados. En el caso de que sólo haya sido nuestro antivirus el que lo haya detectado, podremos entonces considerar que nos encontramos ante un falso positivo, y podremos estar tranquilos porque no hemos sufrido ninguna infeccción. VirusTotal es uno de los servicios más importantes para detectar malware de forma temprana, porque almacenan todos los virus, troyanos y otro malware que existe, y se encarga de comprobar con decenas de motores antivirus si realmente ese archivo está infectado o no lo está.

Malwarebytes para eliminar Filerepmalware

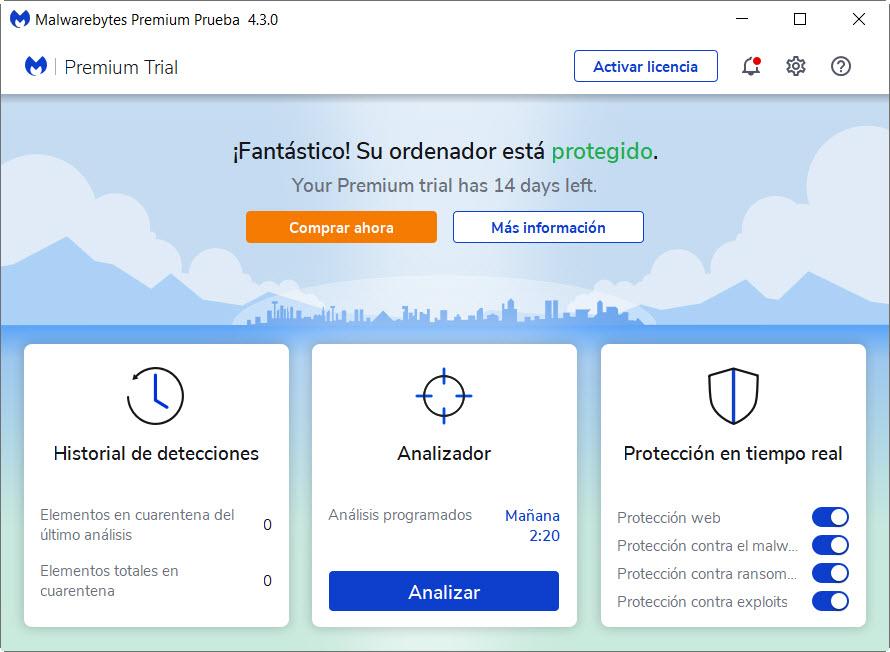

Malwarebytes se trata de una solución antimalware de calidad que podemos usar en Windows. En el momento que tratamos de analizar archivos de Filerepmalware, como ya hemos comentado antes, los antivirus tradicionales como Avast o AVG en bastantes ocasiones generan falsos positivos. Con Malwarebytes vamos a poder detectar y eliminar malware, spyware y otras amenazas avanzadas. Este programa es uno de los más recomendables que existen, además del popular antivirus que nosotros solemos tener instalado siempre, es muy útil tener el programa Malwarebytes para hacer escaneos bajo demanda cuando creamos que estamos infectados. Esto nos permitirá estar seguros de que no tenemos ningún malware en nuestro PC.

La diferencia con la versión premium que se puede probar 14 días gratis, es que ofrece protección en tiempo real. Así, detecta el malware en tiempo real, detiene ataques de exploit, bloquea ataques de ransomware y evita los sitios web maliciosos conocidos impidiendo que entremos. Si queréis probarlo e instalarlo podéis hacerlo desde el siguiente link. La versión gratuita es perfectamente válida si vas a hacer únicamente escaneos manuales, sin necesidad de disponer de antimalware en tiempo real.

Windows Defender

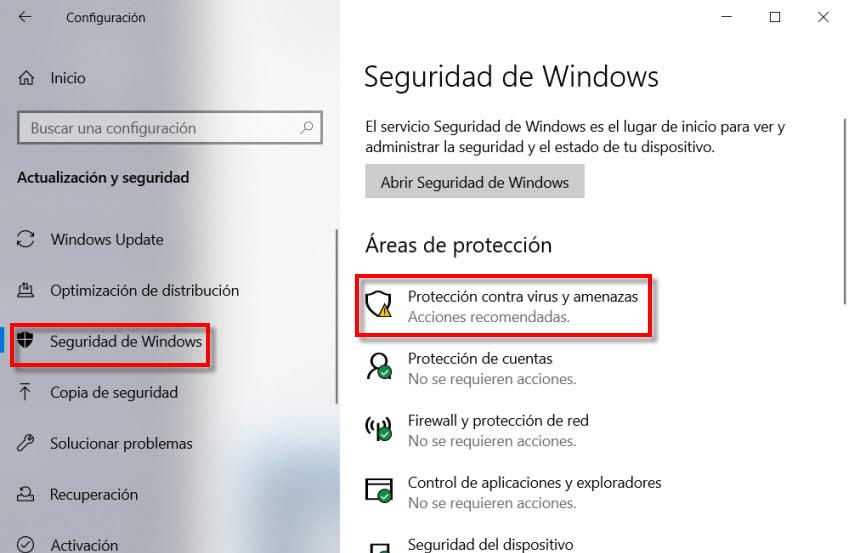

La otra opción que podemos utilizar viene integrada en el propio sistema operativo Windows. Si queremos utilizarla, deberemos detener nuestro antivirus actual o desinstalarlo por completo. Para utilizarlo, haremos clic en el menú de Inicio de Windows y seleccionamos Configuración. Luego vamos a Actualización y Seguridad y abrimos Seguridad de Windows.

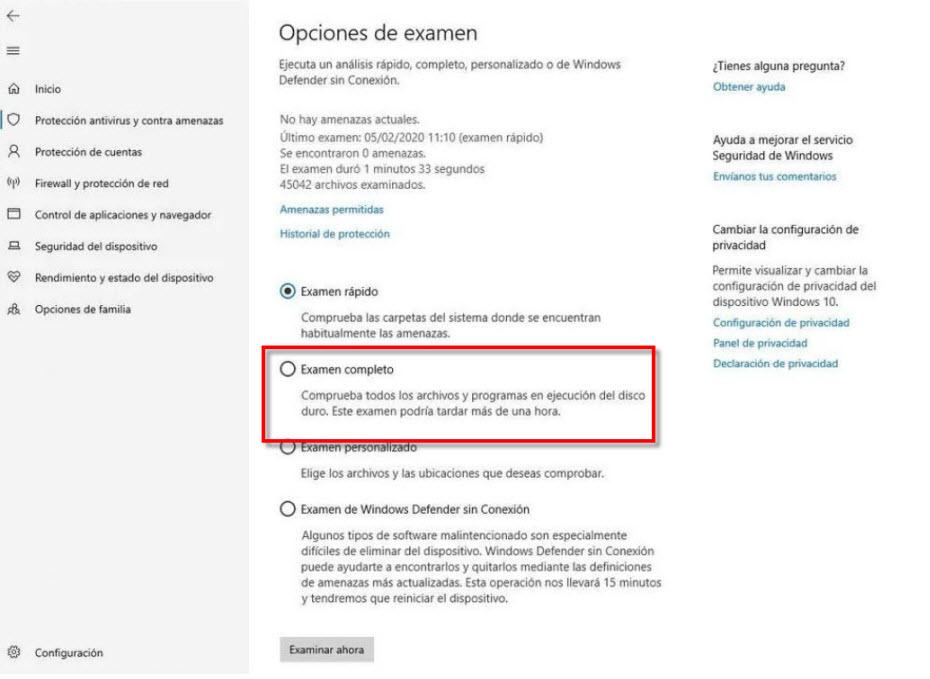

A continuación, nos dirigimos a Protección contra virus y amenazas. Allí, en opciones de análisis, escogeremos «Examen completo» y pulsaremos en el botón de Examinar ahora.

Lo más recomendable es realizar un «Examen rápido» una vez a la semana como mínimo, y un «Examen completo» una vez al mes, para asegurarnos de que no estamos infectados con ningún malware. El sistema de seguridad de Windows 10 ha mejorado enormemente respecto a las versiones anteriores de Windows, ahora podemos utilizar el popular «Windows Defender» sin ningún tipo de problema, por lo que ya no tendremos que instalar otro antivirus gratuito, a no ser que también incorpore un firewall muy configurable y también un HIDS para controlar la instalación de cualquier software en nuestro ordenador.

Tal y como habéis visto, gracias a herramientas como Windows Defender, Malwarebytes y VirusTotal hemos visto cómo poder detectar y eliminar Filerepmalware.