De todas las amenazas de seguridad que hay en la red, el ransomware es una de las más peligrosas. Es un método que utilizan los piratas informáticos para lucrarse y comprometer la seguridad y privacidad de la víctima. Hay diferentes tipos y es importante saber cómo funcionan. En este artículo hablaremos de ello y explicaremos algunos consejos de seguridad para mantener en todo momento la protección.

Historia del ransomware

El fin de los años 80, específicamente 1989, fue testigo de lo que se considera el primer ransomware. Era un programa con características bastante primitivas que se distribuía de forma maliciosa mediante los antiguos diskettes. Su primera aparición tuvo como consecuencia una ola de amenazas de extorsión durante los primeros años de los 2000. Sin embargo, no tuvo la atención del público en general hasta que apareció CryptoLocker en el año 2013.

El ransomware es tan rentable que se ha convertido en un negocio redondo y crece cada vez más en el mundo del cibercrimen. Otro ransomware sumamente popular y peligroso se llama Sodinokibi. Tan peligroso y astuto puede llegar a ser, que hace unos meses ha obtenido una mejora que dificulta su detección: el pago a través de criptomonedas que no dejan prácticamente rastro de sus transacciones.

Bitcoin es la criptomoneda que acostumbran a aceptar los ransomware. Sin embargo, Sodinokibi ha tomado la decisión de pasar a Monero. Este último no permite tener rastro alguno de las transacciones realizadas. Por lo que prácticamente es inútil intentar rastrear los pagos del rescate.

Troyanos en la web y cifrado de archivos

Entre el año 2012 y 2013, un antecesor del ransomware estaba al acecho. Consistía en un virus troyano que bloqueaba tu navegador e incluso la pantalla completa de tu ordenador. Lo que pasaba era que veías un mensaje con el formato adecuado para llamarte la atención. El mensaje que se podía leer era una supuesta acusación de delitos como piratería, pornografía infantil y otros hechos ilícitos.

Si la potencial víctima llega a creer en el mensaje, más abajo podría leer unas indicaciones de cómo realizar un pago a cambio de que no se le denuncie ante la policía y que se le lleve a juicio. En aquel tiempo, los métodos para pagar eran varios servicios de depósitos a tarjetas.

Los autores de este troyano lograron recaudar millones de dólares gracias a los miles de víctimas que caían diariamente. Sin embargo, era bastante fácil de eliminar. Sólo requería que restaurases tu sistema operativo a un punto previo antes de la infección, o restaurar el navegador web.

A partir del año 2013, empezó a ganar protagonismo el cifrado de los archivos. CryptoLocker es uno de los pioneros en el ransomware y apareció específicamente en el mes de septiembre del mencionado año. Los archivos se cifraban bajo robustos algoritmos de cifrado RSA de 2048 bits. El par de claves público-privada (public-private key pair) era prácticamente inaccesible ya que la misma estaba almacenada en el servidor Command & Control que administra al ransomware en sí. Las víctimas tenían un supuesto plazo de tres días para pagar el rescate con Bitcoin o servicios de recarga de tarjetas prepago.

Una evidencia de lo rentables que pueden resultares que exigían el pago de entre 100 y 600 dólares, cualquiera que fuera el método de pago. Este popular ransomware tiene como origen un botnet denominado Gameover ZeuS, el cual hizo su primera aparición en el año 2011. Su propósito original era apropiarse de las credenciales de acceso a cuentas bancarias. El éxito, digamos, de este tipo de ataques logró la aparición de varios sucesores que tuvieron tanto éxito como el original. Algunos de ellos son PClock, CryptoLocker 2.0 y TorrentLocker.

RaaS: Ransomware-as-a-Service

Los años 2000 se caracterizan por varias situaciones y hechos curiosos, uno de ellos es el Anything-as-a-Service o sea, todo como servicio. Software-as-a-Service, Infrastructure-as-a-Service son sólo algunos ejemplos de que todo puede configurarse de cara a convertirse a un servicio aprovechable. Lo malo es que esto casi no conoce fronteras y el ransomware ganó su lugar en este ámbito en el año 2015.

El RaaS consistía en un modelo en el cual distintos grupos de cibercriminales distribuían determinado ransomware. Posteriormente, las ganancias se distribuían entre esos mismos grupos y los autores del ransomware. Incluso, montaban paneles con estadísticas sumamente detalladas que permitían dar seguimiento al status de las víctimas. Y si la necesidad lo dictaba, podían personalizar los códigos y distribuir ransomware más peligroso aún. Uno de los más conocidos es WannaCry. O NotPetya que también tuvo mucho éxito debido a la implementación de exploits ya identificados por parte de la Agencia Nacional de Seguridad de Estados Unidos, pero que no fueron publicados oficialmente para su corrección. En consecuencia, casi nadie iba a poder prevenir este ataque por lo que en pocos días logró causar estragos. Se comenta que tanto WannaCry como NotPetya fueron creados por cibercriminales que contaban con fondos económicos y respaldo de autoridades gubernamentales.

La actualidad de este ataque se caracteriza por estrategias completamente renovadas. Los blancos ya no se centran en grupos de usuarios individuales sino más bien, grupos de usuarios en red que se encuentran en las organizaciones. ¿Por qué? Porque a lo largo de los años, factores como mejores prácticas de Security Awareness (Conciencia de Seguridad) y el altísimo precio del Bitcoin hicieron que mermase el ransomware como lo conocemos en general.

Hoy, el foco es aprovechar las vulnerabilidades de las redes para ganar acceso a los mismos e incluso generar backdoors para tener prácticamente control completo de las redes que son víctimas. Otro detalle a considerar es que el atacar solamente a una organización de cierto calibre y reputación puede generar fácilmente miles de dólares en perjuicios que se traducen en ganancias para los cibercriminales.

Cómo funciona el ransomware

¿En qué consiste un ataque de ransomware? Podemos decir que el pirata informático lo que hace es colar un malware en el sistema de la víctima. Eso va a provocar un mal funcionamiento del equipo, según el tipo que sea. Para que todo vuelva a funcionar con normalidad, la víctima va a tener que pagar un rescate económico. Normalmente los ciberdelincuentes cifran los archivos o sistemas de las víctimas. Eso hace imposible que el usuario pueda abrir programas o documentos con normalidad. Para solucionarlo tiene que pagar y así obtener la clave para descifrar el equipo y poder usarlo como antes.

Es un tipo de ataque muy grave, como puedes ver. No se trata solo de que el sistema empiece a funcionar mal, sino de que todo el contenido pueda verse comprometido e incluso perder información. Además, el hecho de pagar el rescate no significa que se recupere todo, ya que en muchos casos el atacante no descifrará el sistema. Este tipo de ataques generalmente afecta a ordenadores. Suelen llegar a través de archivos maliciosos que descargamos por correo o al bajar algún documento de Internet. También a la hora de instalar alguna aplicación podríamos estar instalando software ilegítimo que contenga ransomware.

Las fases del ransomware

Ahora bien, ¿cómo se llevan a cabo estos ataques? A continuación, echaremos un vistazo a todas las fases de un ataque ransomware. En total, son ocho fases. Sin embargo, y para una mejor comprensión, las agruparemos y, por supuesto, citaremos lo que ocurre en cada fase a nivel cronológico.

Proceso inicial

Esta fase corresponde al puente entre el cibercriminal y la víctima. Generalmente, se valen de sitios web y mensajes de correo electrónico de tipo phishing. Sobre todo, se utilizan los correos electrónicos porque en general, el servicio de correo electrónico en sí cuenta con múltiples vulnerabilidades. Es prácticamente responsabilidad del cliente de correo electrónico implementar las medidas de seguridad adecuadas para que los usuarios eviten ser víctimas de phishing y en consecuencia, otros ataques.

Ejecución y escalada de privilegios

Una de las causas por las cuales los ataques de ransomware son muy efectivos, es que no acostumbran a utilizar herramientas maliciosas o especializadas para distribuir malware. Simplemente, se vale de aquellas que son populares entre los administradores de TI. Por lo que desde la fase de ejecución hasta la de escalada de privilegios no hay demasiados pasos que dar. Una vez que el atacante consigue tener permisos de administrador en el sistema de la víctima, se puede hacer lo que sea. A pesar de que muchos agujeros de seguridad ya cuentan con parches y ajustes que los resuelven, muchos administradores no dan la importancia necesaria a las actualizaciones de software. El atacante necesita sólo de unos pocos ordenadores que no están al día con las actualizaciones de seguridad y lo que venga después, se puede transformar muy fácilmente en ataques muy complejos.

Evasión de defensas y credenciales de acceso

Desde el momento en que un atacante cuenta con los permisos necesarios para ser un administrador de sistemas, ya puede realizar los ajustes de seguridad de la manera que quiera ¿Esto qué significa? Puede ajustar las medidas de seguridad de forma tal que se disparen la menor cantidad de alarmas posibles ante un cambio irregular. Incluso, puede prevenir que estas alarmas se activen por completo. Además, existen herramientas que funcionan «por debajo» que permite la desactivación o desinstalación de cualquier programa de seguridad que pueda poner en evidencia a los ataques.

Por el lado del acceso a credenciales, existen múltiples herramientas gratuitas y de código abierto para este propósito. Lo que más benefician a los atacantes es el hecho de que justamente, son de código abierto. Hace ya mucho tiempo que el cibercrimen ha dejado de ser un pequeño mundo que está oculto en algún lugar. Es una tremenda industria que tiene una rentabilidad como ninguna otra. Sin embargo, estas herramientas que ayudan a conseguir credenciales de acceso privilegiado al sistema son muy populares entre aquellos especialistas que se dedican al pentesting.

No debemos olvidar, en cualquier caso, que una buena parte de las herramientas que utilizan los atacantes para vulnerar y atacar sistemas fueron concebidas originalmente en otro contexto. Es decir, en el contexto profesional y/o académico. Por ejemplo, Routersploit es una solución de la cual ya hemos hablado en RedesZone que nos ayuda a identificar aquellos routers y/o otros dispositivos en red que cuentan con sus credenciales por defecto. Desafortunadamente, este es uno de los aliados de aquellos que realizan ataques a routers para poder alterar la configuración de la puerta de enlace, los servidores DNS, entre otras acciones maliciosas.

Discovery (descubrimiento de la red)

Después de haber ejecutado todos los procesos necesarios para ganar acceso privilegiado al sistema, se llega a una de las fases más importantes: el acceso a la estructura del sistema. Sobre todo, en el aspecto lógico. Datos sumamente provechosos como cuántos dispositivos endpoints, qué tipo de servicios están alojados en los servidores, si a su vez estos servicios están alojados en la nube o si alguno de ellos están aún on-premise (alojados físicamente). Incluso los atacantes pueden identificar si cuentas con copias de seguridad, ya sea en línea o alojados físicamente. Por tanto, también será de utilidad para ellos si es que las copias de seguridad corresponden a los servidores, tanto los alojados físicamente como los que se encuentran en la nube.

¿Por qué se interesarían en las copias de seguridad? Pues, la víctima si se percata que su copia de seguridad o si tanto su copia original como la copia de seguridad se encuentran bajo el ransomware, habría más posibilidades de que la víctima pague. Esto, por supuesto, se da a raíz de la desesperación y la urgencia por recuperarlo todo. Por otro lado, el ransomware puede llegar aun más allá. Además de apropiarse de tus archivos haciéndolos inaccesibles, si lo consiguen, pueden apropiarse de bases de datos críticas. Esto, para darles de baja entonces se facilita aún más la ejecución del ransom y como cereza de la torta, ganan control de esas bases de datos para ejecutar otros ataques si así lo desean.

Movimiento lateral y finalmente, el impacto

Se logra llegar a esta instancia gracias a protocolos como RDP (Protocolo de Escritorio Remoto). Esto está disponible en prácticamente cualquier sistema operativo Windows, sólo que no siempre se menciona. Permite conectarte de manera remota a otro ordenador Windows, siempre y cuando el otro cuente también con el RDP habilitado. Para la conexión a otro ordenador mediante este protocolo, se debe contar con una contraseña. De hecho, existen herramientas que ayudan a adivinar la contraseña en base a varios intentos hasta acertar, es como el ataque de fuerza bruta. Sin embargo, si no hay RDP habilitado no hay problema, se puede contar con otras herramientas de escritorio remoto y a partir de allí, las posibilidades son infinitas y hay varias opciones de programas a elegir.

La fase final es el impacto, es decir, la ejecución del ransomware. En dicha fase ya se depende únicamente de soluciones que tienen todo lo necesario para la creación del ransomware. Lo curioso de esto es que no hay que hacer demasiado esfuerzo en buscar, porque ni si quiera hace falta ir a la dark web para encontrar uno. Es sólo cuestión de buscar en Google y muy probablemente te encuentres con algún programa para crear ransomware. En la mayoría de los casos, se presentan como aplicaciones de pago. Sin embargo, el dinero no acostumbra a representar un problema para los cibercriminales y pagarán por ello. Incluso si no se cuenta con demasiados recursos, los costes son relativamente accesibles.

Recordemos que el método de pago de ransom más popular es la criptomoneda Bitcoin. A pesar de que su valor es bastante volátil y el tiempo se ha encargado de demostrarlo, es la criptomoneda más valiosa por unidad. De acuerdo al ransomware, el pago en Bitcoins puede llegar muy fácilmente a los miles de dólares. Haciendo la suma por cada ordenador víctima, ya se podría llegar a los millones de dólares por un sólo ataque ejecutado.

Tipos de ransomware

Aunque todos los ransomware van a tener como objetivo solicitar dinero a la víctima para solucionar el problema, no todos actúan de la misma manera. Además, no todos son igual de graves. En ocasiones puede que solo afecte a determinados documentos, pero otras veces podría bloquear todo el equipo.

Cifrado de archivos

El tipo de ransomware más común es el que se encarga de cifrar archivos del sistema. Puede bloquear todos los documentos de texto, imágenes, vídeos… Puede afectar tanto a usuarios domésticos como también a empresas y organizaciones. Hay ejemplos muy conocidos como WannaCry o CryptoLocker. Los piratas informáticos van a cifrar todo tipo de archivos de un sistema y lanzar un mensaje indicando qué hacer para descifrarlos. Si por ejemplo afecta a una empresa que necesite abrir ciertos documentos para poder funcionar, las pérdidas económicas pueden ser cuantiosas y eso hará que paguen el rescate. Ahora bien, algunas versiones van más allá de cifrar los archivos ya que incluso los eliminan.

Normalmente con este tipo de amenazas el equipo va a funcionar correctamente, pero los archivos no van a poder abrirse. Van a seguir ahí, pero la víctima no va a tener el control para abrirlos con normalidad hasta pagar el rescate que, supuestamente, los descifrará.

Bloqueador de sistema

Otro tipo de ransomware común es el que se conoce como bloqueador de sistema. En este caso va un poco más allá de simplemente cifrar los archivos, ya que bloquea el sistema. Esto hace que la víctima no pueda iniciar Windows con normalidad, por lo que no puede ni siquiera ver el contenido que tiene almacenado. Ahora bien, no solo vamos a encontrarnos con variedades que directamente bloquean el sistema y no se puede iniciar; a veces el ransomware de bloqueo solo afecta a determinadas funciones o características del equipo. Por ejemplo evitar acceder a la configuración, al escritorio de Windows, usar el ratón, etc.

Básicamente va a tener como misión hacer que un equipo no se pueda utilizar, ya sea por completo o parcialmente, y pedir un rescate económico para que todo vuelva a la normalidad. A partir de ahí, todo es igual que en el caso del ransomware de cifrado y el riesgo de que aun pagando no se solucione va a estar presente.

Leakware

El ransomware de tipo leakware ha aumentado mucho en los últimos años. Nuevamente los atacantes van a pedir dinero a la víctima, pero la diferencia en este caso está en que amenazan con publicar cierta información si no pagan. A esta técnica también se le conoce como doxware. Pueden usar esta técnica contra usuarios domésticos, pero especialmente está orientada en empresas y organizaciones. Pueden obtener información confidencial, datos de una marca que sean esenciales para el funcionamiento de una empresa, por ejemplo. Pueden amenazar con hacer pública esa información y que la competencia pueda verla.

A cambio de no publicar nada, lo que el ciberdelincuente hace es pedir un rescate económico. Sin embargo, una vez más nada garantiza que realmente no vaya a publicar todos esos datos. Incluso podrían llegar a borrar información o chantajear en un futuro.

Scareware

Esta técnica es peculiar, pero igualmente estamos ante un intento de sacar dinero por parte de los piratas informáticos. Puede actuar de diferentes formas, pero lo principal de todo es que va a usar el miedo para sacar dinero a la víctima e incluso llegar a infectar el equipo a continuación. Normalmente suele aparecer a través de ventanas emergentes en el navegador. Indican que el equipo tiene algún virus, que necesita actualizarse o llevar a cabo algún paso. Pero todo esto es falso. Únicamente buscan que la víctima haga clic y descargue un programa para, supuestamente, arreglar el problema. Sin embargo ese programa es en realidad un malware.

También pueden solicitar un pago para que un supuesto soporte técnico ayude a eliminar el problema y que otra persona no pueda entrar en el equipo y robar datos. Por tanto, el scareware se va a basar en el miedo de la víctima y va a engañar para que realice algún tipo de pago o instale algo.

RaaS

El ransomware RaaS o también conocido como ransomware como servicio es un problema que está creciendo en los últimos tiempos. El objetivo una vez más es el beneficio económico. Los piratas informáticos van a buscar que la víctima pague dinero por recuperar sus archivos y poder acceder a sus sistemas. Sin embargo el ransomware RaaS es un paquete. Ese paquete lo compra un usuario, un futuro atacante, que lo que busca es comprometer la seguridad de otros. En ese paquete vienen instrucciones de su funcionamiento incluso. Pueden adquirir lo que podríamos decir un manual con el que poder desplegar las amenazas. Estos ciberdelincuentes no tienen que ser necesariamente expertos. Ellos simplemente compran ese servicio, ese ransomware, para posteriormente infectar a otros usuarios. Lógicamente este tipo de paquetes se venden en la Dark Web.

Los piratas informáticos han logrado sacar aún más beneficio al no ya tener que infectar directamente a sus víctimas, sino incluso vendiendo el producto a otros hipotéticos ciberdelincuentes que posteriormente se encargarán de atacar. Podemos encontrar incluso la opción de que los piratas informáticos que venden ese servicio se lleven un porcentaje de las ganancias. Básicamente lo que hacen es ofrecer sus servicios a cambio de en un futuro obtener ingresos. En este kit un atacante puede encontrar todo lo necesario.

Hay que tener en cuenta que estamos ante un problema que va en aumento. La facilidad de uso, la posibilidad de adquirir este tipo de herramientas maliciosas en la Dark Web, hace que esté disponible para muchos usuarios. Ya no es necesario llevar a cabo una estrategia para infectar equipos de la víctima y tener conocimientos para ello; ahora simplemente los piratas informáticos pueden vender su producto y otros, aun sin tener los conocimientos necesarios, adquirirlos para posteriormente infectar otros equipos. Existen muchas variedades de ransomware RaaS en Internet y lo cierto es que en los últimos tiempos ha aumentado la cantidad. Cada vez son más los piratas informáticos que intentan comercializar con este tipo de herramientas maliciosas.

Cómo evitar estos ataques

Después de explicar qué tipos de ransomware existen, vamos a dar una serie de pautas para evitar ser víctimas de estos ataques. El objetivo es estar protegidos en todo momento y no dar facilidad a los atacantes para que puedan cifrar documentos, bloquear dispositivos o exponer nuestra información personal en la red.

No cometer errores

Lo principal para evitar ataques informáticos, como es el caso del ransomware, es no cometer errores. El sentido común es imprescindible y los piratas informáticos normalmente van a necesitar que hagamos algo mal. Por ejemplo abrir un archivo adjunto que nos llega por e-mail, bajar algún documento de Internet de una página peligrosa, etc. Por tanto, si no cometes errores de este tipo y siempre navegas por la red fijándote muy bien en todo, evitarás muchos ataques similares. Esto es fundamental para proteger la seguridad y mantener siempre la privacidad sin que los datos personales puedan verse comprometidos en la red.

Tener programas de seguridad

Otro punto fundamental es contar siempre con programas de seguridad. Un buen antivirus va a ayudar a detectar amenazas y prevenir ataques. En caso de que por error descargues un archivo que pueda ser peligroso, el software de seguridad podría lanzar una alerta y eliminarlo automáticamente. Puedes usar antivirus como el propio Windows Defender, pero encontrarás una amplia variedad de opciones. Avast o Bitdefender son también muy utilizados y funcionan muy bien para evitar ataques cibernéticos.

Proteger el acceso a los sistemas

Más arriba habíamos comentado que servicios como los del protocolo RDP, son puentes muy accesibles para tener control de otros ordenadores Windows que contengan el protocolo habilitado. Aún si no contasen con ello, pueden valerse de herramientas incluso gratuitas y fáciles de usar para apropiarse especialmente de aquellos ordenadores que pueden escalar nuestros privilegios de acceso. Un consejo rápido pero efectivo es escanear las redes para saber cuál es nuestro status desde la salida a Internet. Esto nos ayudará a identificar qué servicios mediante qué puertos tenemos habilitado, de manera a poder cerrar aquellos que no son estrictamente necesarios. Una forma de hacerlo rápidamente es mediante el buscador Shodan el cual es de uso gratuito y sólo necesitas crear una cuenta para poder acceder a todas las prestaciones.

Elegir contraseñas adecuadas y métodos de autenticación adicionales

Por el lado empresarial, si eres un administrador de sistemas y redes, debes garantizar que los usuarios se valgan de contraseñas seguras para el acceso a sus recursos. Esto es especialmente importante si es que una buena parte o toda la fuerza laboral se encuentra trabajando desde casa. Otro aspecto determinante es que muchas de las aplicaciones y recursos son accesibles mediante accesos simplificados como SSO. Este último no requiere teclear la contraseña en todo momento, y tampoco necesita que crees una contraseña para cada cosa. He ahí uno de los riesgos principales, si un atacante consigue tus credenciales, muy probablemente tenga acceso a todos tus recursos y eso será un gran problema.

Por el lado de los usuarios finales, nuestro día a día y sobre todo en el móvil, está minado de aplicaciones. Muchas de ellas contienen información sensible como el de los servicios bancarios, financieros, ubicación (Google Maps, por ejemplo) y correo electrónico. Es necesario contar con métodos de autenticación adicionales como el MFA que hace que cada vez que inicies sesión ingreses un código que solamente es válido para esa sesión, más abajo te dejamos una recomendación: Google Authenticator para Android (gratis) y para iOS (gratis)

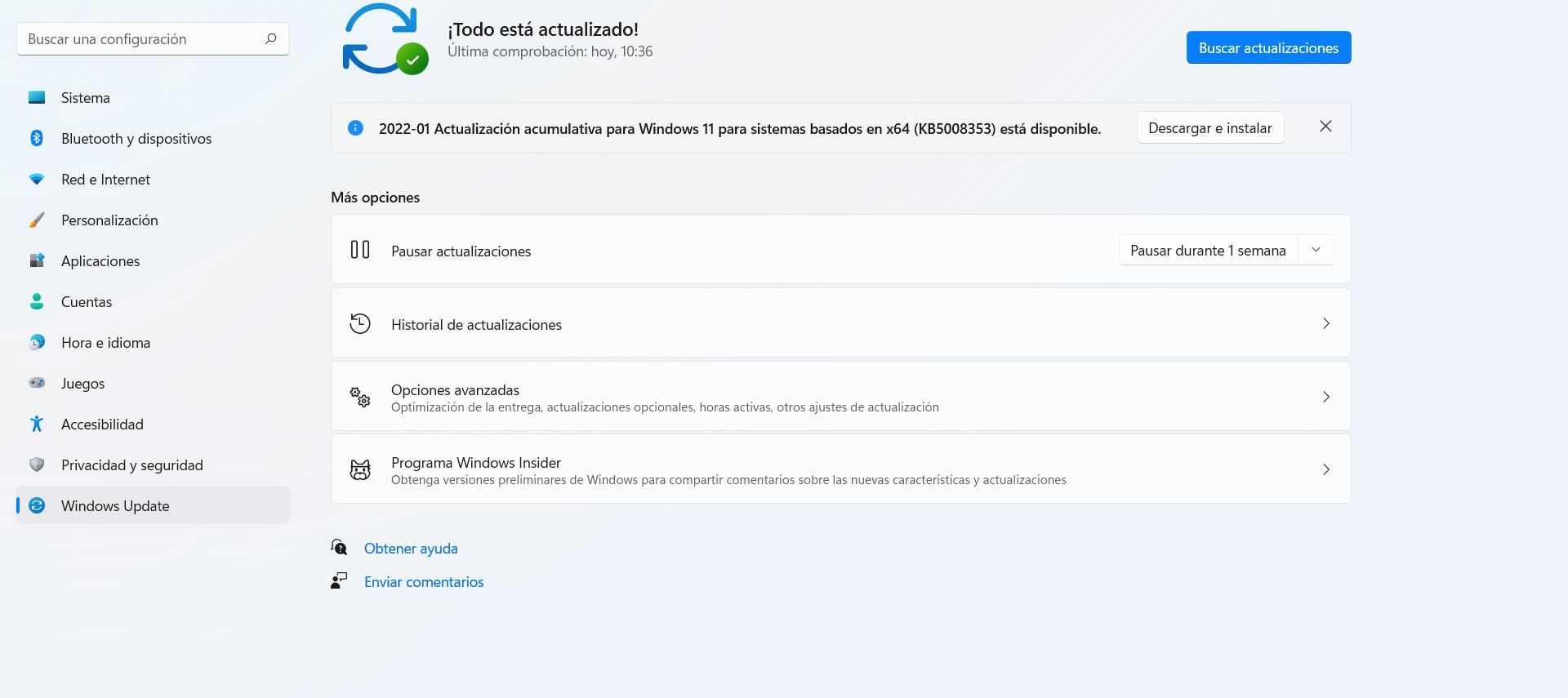

Mantener todo actualizado

Por supuesto debes tener todo actualizado. Es fundamental tener el sistema operativo con la última versión disponible, ya que de esta forma evitarás que puedan explotar vulnerabilidades. En el caso de Windows tienes que ir a Inicio, entras en Configuración y vas a Windows Update. Allí te mostrará posibles nuevas versiones.

Es algo que deberías realizar de forma periódica para asegurarte de que siempre tienes todo actualizado. Algunas variedades de ransomware van a necesitar explotar algún fallo de seguridad para colarse en Windows, por lo que tener todo actualizado es imprescindible para no tener problemas.

Prestar atención a los logs de sistema

Si sabemos leer e interpretar a los logs, ya mucho habremos hecho a favor de la seguridad de nuestros sistemas y redes. Es importante saber hacerlo a razón de que los cibercriminales acostumbran a tomarse su tiempo para ejecutar los ataques. Evidencia de todo esto es justamente todas las fases que acostumbra a tener un eficaz ataque de ransomware. Existen ocasiones en que se manifiestan «sin previo aviso» pero, si nos tomamos el tiempo de analizar los logs, podríamos encontrarnos con varias sorpresas.

No ignorar ninguna de las alertas

No basta con implementar sistemas de tipo SIEM, por ejemplo, que nos ayuden a gestionar los distintos eventos que comprometerían la seguridad de nuestros sistemas. También debemos tener ojo permanente a qué tipo de alarmas se disparan, con qué frecuencia, a qué eventos se refieren y por supuesto, analizarlos con el objetivo principal de conocer la causa raíz del potencial agujero de seguridad. Muchas veces, como administrador de sistemas, redes o seguridad informática, estamos con tantos correos de alertas, reportes o lo que sea, que terminamos ignorando algunas o varias de ellas. No conviene ignorar nada pues, eso podría ser el puente para un potencial ataque ransomware que incluso podría comprometer la operación de la organización para la cual trabajas.

Si no estamos en un entorno así, igualmente debemos percatarnos de las potenciales alertas. Evita abrir correos electrónicos sospechosos, especialmente el contenido de ellos. El ransomware acostumbra a estar embebido en archivos adjuntos, los cuales causan curiosidad a la mayoría que los recibe…aunque no haya esperado recibir ese correo. Es sólo cuestión de abrir el adjunto para que en pocos segundos, tus archivos estén indisponibles por el ransom.

Usar solo programas oficiales

Un consejo más es utilizar únicamente aplicaciones oficiales. Esto significa que debes descargar el software desde sitios legítimos y no usar programas de terceros. Es cierto que a veces puedes encontrarte con ciertas características interesantes, pero estarías poniendo en riesgo la seguridad y no conviene. Esto también incluye a cualquier complemento que vayas a instalar. Debes siempre bajarlos de fuentes oficiales y seguras. Es importante para evitar estar usando software que ha podido ser modificado de forma maliciosa para colar ransomware o cualquier otra variedad de malware que haya en la red.

En definitiva, como has podido ver existen diferentes tipos de ransomware. Es importante estar protegido correctamente y evitar que este tipo de software malicioso pueda robar información personal o comprometer nuestra seguridad a la hora de navegar por Internet.