WireGuard VPN es una aplicación software completamente gratuita que nos permitirá establecer túneles VPN. Este completo software incorpora todos los protocolos de comunicación y criptografía necesarios, para levantar una red privada virtual entre varios clientes y un servidor. WireGuard proporciona mejor rendimiento que el protocolo IPsec y que OpenVPN (tanto en velocidad como en latencia de las conexiones), hoy en RedesZone os vamos a explicar sus principales características, cómo instalarlo y configurarlo fácilmente.

Analizaremos, a su vez, qué es un servidor VPN, sus pros y sus contras y todas las cosas necesarias para que entiendas a qué nos referimos, por si todavía no conoces estos términos, y esperamos que salgas de aquí con mucha más información y las dudas resueltas.

¿Qué es un servidor VPN?

Un servidor VPN es una herramienta esencial en el ámbito de la seguridad en línea. Su función principal es actuar como un intermediario seguro entre tu dispositivo e Internet. Elevando la privacidad y la seguridad añadiendo una capa más de seguridad online. Al conectarte a un servidor VPN, tu tráfico de Internet se desplaza a través de una conexión cifrada, asegurando la confidencialidad de tus datos y ocultando tu IP, algo muy importante para protegerte ante posibles amenazas.

La esencia de un servidor VPN consiste en la creación de un túnel seguro, haciendo uso de protocolos de cifrado avanzados como SSL/TLS. Este aspecto es muy tiene mucha relevancia al conectarte a redes públicas, donde los riesgos de seguridad se incrementan mucho, como cuando te conectas a la WiFi abierta de una cafetería o de un aeropuerto.

Además de brindar protección durante la navegación, las VPN ofrecen la capacidad de esquivar las restricciones geográficas. Al conectarte a un servidor en otro país, podrás acceder a webs y aplicaciones que quizás estén restringidas en el tuyo y a las que no tengas acceso sin otro medio que no sea una VPN.

En la actualidad existen infinidad de servicios VPN que aportan esta seguridad, los hay gratuitos y de pago y su uso dependerá de las necesidades que tengas. Por esto mismo, es importante conocer con detalle cada una de las características y puntos fuertes de este tipo de servicios. De esta forma, es más sencillo encontrar la herramienta perfecta en función de lo que busques.

Características de WireGuard VPN

WireGuard VPN es un software para crear una red privada virtual (VPN) extremadamente sencilla de configurar, muy rápida (más rápida que IPsec y OpenVPN) y que utiliza la criptografía más moderna por defecto, sin necesidad de seleccionar entre diferentes algoritmos de cifrado simétrico, asimétrico y de hashing. El objetivo de este protocolo es convertirse en un estándar, y que más usuarios domésticos y empresas comiencen a utilizarlo, en lugar de usar IPsec o el popular OpenVPN que son más difíciles de configurar y más lentos. Este software está diseñado para ser utilizado por todos los públicos, tanto para usuarios domésticos como en súper ordenadores.

Con este nuevo protocolo de VPN no es necesario administrar las conexiones, preocuparse por el estado de la propia red privada virtual, administrar procesos ni saber qué hay debajo del software para hacerlo funcionar, tal y como ocurre con IPsec, donde muchas veces es necesario mirar logs e investigar qué está ocurriendo. Otro de los puntos fuertes es que la configuración es extremadamente básica, pero muy potente.

Este software es una VPN L3, es decir, utiliza tunneling únicamente, no ocurre como OpenVPN donde tenemos la posibilidad de trabajar en modo transporte o modo túnel. En este caso utilizaremos siempre modo túnel, además, es compatible tanto con redes IPv4 como redes IPv6, además, puede encapsular paquetes IPv4 en IPv6 y viceversa. El protocolo de capa transporte utilizado por WireGuard es UDP, por lo que tendremos que abrir un puerto determinado (a elegir, se puede cambiar) en nuestro router que hace NAT.

Este protocolo nos brinda la seguridad necesaria que requerimos cuando usamos una VPN. Estos son algunos de los beneficios que nos podemos encontrar.

- Se trata de un protocolo muy rápido y actualizado a los tiempos que corren, y utiliza una criptografía vanguardista.

- Para dispositivos móviles, nos ofrece mejoras de rendimiento en los tiempos de conexión, a la vez que favorece a la duración de la batería.

- Es una muy buena opción a la hora de usar una VPN con videojuegos o realizar streaming.

- Tanto en Android como en iOS, nos permite cambiar de red sin perder la conexión con la VPN.

- En iOS podemos reiniciar nuestro enrutador o reiniciarlo sin perder la conexión VPN.

Por otro lado, cuenta con un código base breve, lo que permite que los fallos se puedan encontrar muchas más rápido. Su kernel contiene alrededor de unas 4000 líneas, en comparación con otros servicios que pueden superar las 100.000.

Compatibilidad con sistemas operativos

Este nuevo software de VPN primero fue lanzado para el Kernel de Linux, pero es multiplataforma, ya que es compatible con sistemas operativos Windows, Linux, MacOS, FreeBSD, Android y también iOS. Uno de los puntos fuertes de este software es que la configuración del cliente y servidor es exactamente igual en los diferentes sistemas operativos, utilizando la misma sintaxis, por lo que podrás configurar el servidor y clientes en Linux, y posteriormente «pasar» la configuración al resto de dispositivos con otros sistemas operativos en su interior.

Actualmente este protocolo está integrado en el kernel de sistemas operativos orientados a firewall y router, como OPNsense. Gracias a la incorporación de WireGuard en OPNsense, vamos a poder tener un servicio de VPN seguro, rápido y muy fiable, ideal para establecer redes privadas virtuales de forma fácil y rápida. Por supuesto, al estar integrado directamente en el kernel vamos a ser capaces de conseguir altas velocidades de descarga y subida en nuestras conexiones.

Otro sistema operativo muy utilizado que está orientado a firewall y router es pfSense, pero en este sistema operativo ha habido problemas con la integración en el Kernel. En un primer momento, la versión pfSense 2.5.0 incorporó este protocolo de forma nativa, sin embargo, investigadores de seguridad descubrieron ciertos fallos que no eran demasiado graves, la empresa detrás del desarrollo de pfSense decidió dejar de dar soporte a esta VPN en la siguiente versión 2.5.1, indicando que estará disponible próximamente una nueva versión con todos los errores corregidos y perfectamente optimizada para el sistema operativo. Actualmente la versión 2.5.2 no incorpora este nuevo servidor VPN, pero sí está disponible en forma de paquete que podemos instalar de forma opcional. Por supuesto, una vez instalado este paquete toda la configuración de WireGuard se podrá realizar a través de la interfaz gráfica de usuario sin ningún problema, no tendremos que ejecutar ni un solo comando para poder realizar una conexión VPN, ya sea en VPN de acceso remoto o una VPN site-to-site.

Qué ventajas tiene

Una vez que conoces a fondo cada una de las características de este servicio en particular, toca ver los beneficios que presenta el uso de Wireguard. Ya no solo es que compatible con distintos sistemas operativas, también presenta las siguientes ventajas que debes tener en cuenta a la hora de utilizar esta alternativa.

Por ejemplo, hay que tener claro que esta opción está integrada dentro de los servicios de VPN de QNAP. Esto supone que la configuración de su servicio para los usuarios que vayan a hacer uso de Wireguard no tendrá ningún misterio, ya que tendrás la posibilidad de llevar a cabo una configuración de manera óptima y sin problemas.

Además de su sencillez a la hora de configurarlo, también hay que hacer mención a su bajo consumo de recursos. Un punto vital si no quieres que tu equipo rinda poco o experimente problemas de potencia. De hecho, este servicio se caracteriza entre otras cosas en ofrecer una buena velocidad de conexión y de transferencia. Por lo que se convierte en uno de sus puntos más fuertes.

Hay que tener en cuenta que los servicios de VPN limitan el ancho de banda que se pueda usar, y todo porque el protocolo de cifrado suele ser pesado. En cambio, esto no es lo que ocurre con Wireguard. Además, como toda VPN, tendrá una conexión segura y pasarás completamente desapercibido cuando navegues por Internet.

Desventajas de WireGuard VPN

Pese a que hemos visto sus ventajas, y parece que todo es bueno, también tiene alguna contra, que tendremos que comentar por si te afecta en algo que no habías pensado:

- Soporte multiplataforma limitado: Pese a que puede funcionar correctamente en muchos equipos y plataformas, su soporte no es tan amplio como el de algunas VPN más conocidas como OpenVPN, por lo que tendrás que tenerlo en cuenta antes de su instalación, ya que puede no estar muy bien optimizado en tu caso.

- Privacidad de la dirección IP: WireGuard asocia las claves públicas con las direcciones IP del cliente, por tanto, a nivel de privacidad y en una posible filtración o robo de datos, nuestra información no estaría del todo segura.

- Funciones limitadas: Fíjate bien en el uso que quieres darle, ya que, pese a su facilidad, no cuenta con muchas características que otras VPN sí, como scripts de conexión/desconexión, compatibilidad con ciertos protocolos o técnicas de cifrado avanzado, entre otras muchas.

- Auditoría y certificación: A pesar de ser considerado seguro y haber sido auditado, WireGuard no tiene la misma cantidad de auditorías y certificaciones de seguridad formales que otras VPN, como IPSec.

En resumen, si esta herramienta te da todo lo que necesitas, apenas hablaremos de contras, sin embargo, buscando algo más profesional y menos limitado, podríamos irnos a opciones mejores, aunque la verdad es que, para la mayoría, como ya dijimos, será igualmente la mejor.

Criptografía utilizada

Con los protocolos IPsec y OpenVPN, es necesario que tanto los clientes como el servidor «acuerden» los protocolos criptográficos a utilizar, tanto en la fase 1 y fase 2 (de IPsec), como en el canal de control y datos (de OpenVPN), de lo contrario, no se establecerá la conexión correctamente. Una de las características es que proporciona un «paquete» criptográfico entero, garantizando la conectividad sin necesidad de seleccionar nosotros nada. Si en un determinado momento uno de los protocolos criptográficos utilizados por esta VPN se considera inseguro, es tan fácil como lanzar una segunda versión con un nuevo protocolo que no tenga un fallo de seguridad, y entre los clientes y el servidor se indicarán que usen la «versión 2», siendo completamente transparente a nosotros.

Otro detalle muy importante, es que esta VPN utiliza un código fuente muy pequeño. Hay muy pocas líneas de código en comparación con StrongSwan o OpenVPN, por lo que se podrían realizar auditorías en muy poco tiempo, también será más fácil encontrar posibles vulnerabilidades o fallos de seguridad. Al tener menos líneas de código, la superficie de un posible ataque a la programación de la VPN también es menor.

Algunos protocolos que utiliza actualmente son lo siguientes:

- Noise Protocol Framework

- Curve25519

- ChaCha20

- Poly1305

- BLAKE2

- SipHash23

- HKDF

Actualmente utiliza ChaCha20 para el cifrado simétrico, autenticado con Poly1305, utilizando una construcción AEAD. También utiliza Curve25519 para ECDH, BLAKE2 para el hashing, SipHash24 para las claves hashtable, y HKDF para la derivación de claves, lo que significa que estamos utilizando los algoritmos criptográficos más modernos, con el objetivo de proporcionar la máxima seguridad y rendimiento.

Compatibilidad con roaming y Kill-Switch

Este software está diseñado para poder realizar roaming de manera fácil y rápida, si nuestro dispositivo cambia de redes, y lógicamente cambia de IP pública, como por ejemplo cuando pasamos de la red Wi-Fi y la red 4G/LTE de nuestro operador, la conexión VPN seguirá levantada porque se volverán a autenticar rápidamente con el servidor VPN, de tal forma que siempre estaremos conectados a la VPN.

También podremos habilitar el Kill-Switch en el dispositivo, de esta forma, si la conexión VPN se interrumpe, el propio software también se encargará de interrumpir todo el tráfico de red hasta que se vuelva a reestablecer la conexión VPN, con el objetivo de que no naveguemos sin la protección que nos brinda esta VPN. Esta funcionalidad la incorporan todos los servicios VPN gratuitos y de terceros, WireGuard también lo incorpora, además, no tendremos que volver a reestablecer nuevamente la conexión VPN desde cero a través de un canal de «control» como sucede con OpenVPN o con IPsec, WireGuard es muchísimo más rápido en este aspecto, de hecho, soporta roaming como ya hemos explicado anteriormente.

Rendimiento de WireGuard

WireGuard VPN es ampliamente reconocido por su excelente rendimiento y eficiencia en comparación con otros protocolos de VPN disponibles en el mercado. Algunos de sus puntos fuertes son:

- Velocidad: WireGuard está diseñado para ser rápido y eficiente. Utiliza un enfoque minimalista en su implementación, lo que reduce la carga de procesamiento y optimiza el rendimiento de la conexión. Debido a su diseño simplificado y la elección de algoritmos criptográficos eficientes, WireGuard puede ofrecer velocidades de transferencia de datos significativamente más altas que otras soluciones de VPN.

- Latencia baja: La latencia, o el tiempo que tarda un paquete de datos en viajar desde el origen al destino, es crucial para una experiencia de usuario fluida en aplicaciones en línea, juegos y videoconferencias. WireGuard minimiza la latencia al implementar un túnel VPN de forma más eficiente, lo que resulta en tiempos de respuesta más rápidos y una experiencia en línea más fluida.

- Rendimiento en redes inestables: WireGuard se destaca en entornos de red inestables o con conexiones de baja calidad. Es capaz de adaptarse rápidamente a cambios en la conectividad y restablecer la conexión sin problemas cuando se pierde la conexión. Esto lo convierte en una opción confiable para usuarios que necesitan mantener una conexión segura en redes móviles o con interrupciones frecuentes.

- Eficiencia en consumo de recursos: WireGuard ha sido diseñado con un enfoque de bajo consumo de recursos, lo que significa que puede operar eficientemente incluso en dispositivos con recursos limitados, como enrutadores o dispositivos IoT. Esto se traduce en un menor impacto en el rendimiento del sistema y una mejor duración de la batería en dispositivos móviles.

- Configuración y establecimiento rápido de conexión: WireGuard simplifica el proceso de configuración y establecimiento de una conexión VPN. La configuración se basa en claves criptográficas en lugar de certificados, lo que facilita la implementación y gestión de la VPN. Además, WireGuard establece conexiones más rápidamente en comparación con otros protocolos de VPN, lo que reduce el tiempo de espera para comenzar a utilizar la red segura.

Implementación de WireGuard

Como todos los sistemas, cuando vamos a instalarlos en un entorno empresarial requieren su proceso. WireGuard no es diferente, y sobre todo cuando estamos ante protocolos de seguridad. Es por ello que, durante la implementación, vamos a pasar por una serie de pasos que nos ayudan a mantener todo el proceso ordenado.

- Instalación: Es el punto de partida, y siempre después de haber realizado el estudio correspondiente sobre los beneficios de WireGuard. Se puede descargar desde sus paquetes correspondientes del sitio web, o, por otro lado, dando uso de los repositorios de nuestros sistemas operativos. Lo importante aquí es hacerlo desde una fuente oficial, de forma segura, y con los privilegios adecuados para poder proceder.

- Claves criptográficas: Como ya sabemos, esta herramienta da uso de las claves criptográficas que establecen las conexiones seguras. Se deben generar las claves privada y pública en los dispositivos donde vamos a querer conectarnos a través de WireGuard. Para este proceso, se pueden utilizar herramientas como «wg» cuando estamos utilizando Linux, o «wg.exe» para los sistemas relacionados con Windows.

- Configuración de archivo: WireGuard nos da la posibilidad de crear un archivo de configuración, en cada dispositivo. Siempre y cuando incluya la información necesaria para que se establezcan las conexiones. Estos deben incorporar las direcciones IP, las claves públicas de los dispositivos, y la dirección IP y puertos de servidor que está ejecutando WireGuard.

- Configurar reglas: Para que el desempeño de WireGuard sea eficaz, debemos realizar alguna configuración en las reglas de enrutamiento. Esto hace que tengamos que definir el tráfico que pasa por la interfaz de WireGuard, y como este debe ser enrutado posteriormente.

- Iniciar el servicio: Una vez esté todo configurado, ya podremos iniciar el servicio. Esto va a establecer una conexión entre los dispositivos y permitirá los intercambios seguros de datos con la VPN.

- Verificación de la conexión: Si queremos asegurarnos que WireGuard está correctamente implementado, podemos realizar la verificación en todos los dispositivos. Puede ser con un simple ping para testear la conectividad, o verificando los estados de conexión con «wg show».

Instalación

La instalación de este software es realmente fácil, simplemente tenemos que ir a la web oficial de WireGuard, y descargarnos el ejecutable para sistemas operativos Windows o MacOS. Si utilizas un sistema operativo basado en Linux con sus correspondientes repositorios, es probable que tengas que añadir los repositorios específicos, ya que actualmente por defecto no se encuentra en la rama «stable».

Por ejemplo, nosotros hemos instalado el servidor VPN en un Debian última versión, para poder instalarlo hemos seguido los pasos que nos indica en la web oficial. Es necesario permisos de superusuario para poder realizar correctamente la instalación.

sudo echo "deb http://deb.debian.org/debian/ unstable main" > /etc/apt/sources.list.d/unstable.list

sudo printf 'Package: *nPin: release a=unstablenPin-Priority: 90n' > /etc/apt/preferences.d/limit-unstable

sudo apt update

sudo apt install wireguard

No debemos olvidar que esta VPN también es compatible con sistemas operativos como FreeBSD, OpenBSD e incluso también con OpenWRT para los routers, ya que simplemente basta con instalarlo a través de «opkg» como se instala habitualmente todo el software adicional.

Si vas a instalar el cliente VPN en tu smartphone con Android o iOS, actualmente ya disponemos de las aplicaciones oficiales, por lo que podrás instalarlo sin problemas desde Google Play y App Store respectivamente:

Como podemos ver, no requiere de un gran esfuerzo en su instalación debido a su sencillez. Como usuarios podemos realizar diferentes pruebas, incluso con una Raspberry Pi, donde podremos crear nuestro propio servidor VPN. Sabiendo esto, vamos a ver cómo podemos configurarlo.

Configuración de WireGuard VPN en el servidor

Una vez que lo hemos instalado correctamente, tanto en el equipo que actúe como servidor, así como en todos los clientes que queramos conectar, es necesario configurarlo. Lo primero que debemos hacer es crear la pareja de claves pública-privada, tanto en el servidor como en todos los clientes que nosotros deseemos conectar. Nosotros hemos utilizado un sistema operativo Debian para la generación de las claves, y también para configurar el servidor, no obstante, también podríamos hacerlo directamente en el software para Windows.

La ruta para ejecutar el servidor en Debian es /etc/wireguard/, por lo que nos vamos a ir a esta ruta con el siguiente comando:

cd /etc/wireguard/

Generación pareja de clave pública-privada para el servidor

Para generar la pareja de claves pública y privada justamente en esta ubicación, simplemente tenemos que poner:

wg genkey | tee claveprivadaservidor | wg pubkey > clavepublicaservidor

Ahora tendremos dos archivos, uno con la clave pública y otra con la privada:

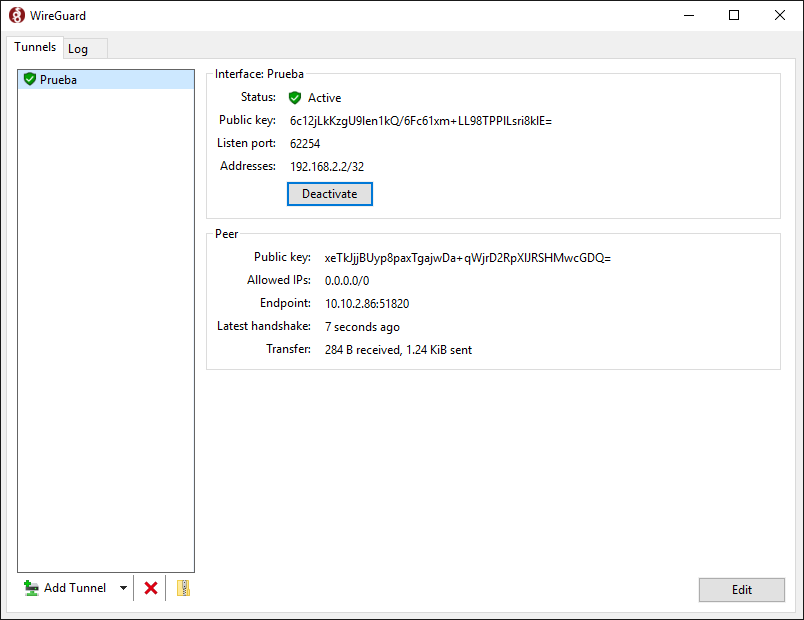

- Clave privada: 6JcquylvtJsHNCdWrYMj28XsLIFJUVjlr2y5o27rO2c=

- Clave pública: xeTkJjjBUyp8paxTgajwDa+qWjrD2RpXlJRSHMwcGDQ=

Estas claves son las que usaremos para el servidor VPN.

Generación pareja de clave pública-privada para un cliente

Para generar otra pareja de claves pública y privada, que usaremos en un cliente, podemos crearlas en una carpeta nueva, o crearlas en la misma ubicación, pero con otro nombre.

wg genkey | tee claveprivadacliente1 | wg pubkey > clavepublicacliente1

Ahora tendremos dos archivos, uno con la clave pública y otra con la privada:

- Clave privada: yPMpP2raY4FoCEJkmzQMlxzm/6RBIW9HkjY6pVFIOnI=

- Clave pública: 6c12jLkKzgU9len1kQ/6Fc61xm+LL98TPPlLsri8klE=

Estas claves son las que usaremos para un cliente VPN.

Archivo de configuración para el servidor

La configuración del servidor es bastante sencilla en comparación con los servidores IPsec o OpenVPN, sin embargo, debemos tener en cuenta varias cosas que os explicamos a continuación.

En el servidor tendremos que tener una sección de «Interface«, en esta sección podremos indicar la dirección IP privada que identifica al servidor cuando los clientes se conecten. Debemos recordar que esta VPN es L3, por lo que podremos poner cualquier dirección IP privada que no esté en uso en un determinado momento. Por ejemplo, en OpenVPN la subred por defecto es 10.8.0.0/24, aquí también podremos poner esa misma o cualquier otra como la subred 192.168.2.0/24 (y que 192.168.2.1 sea el propio servidor, y las otras IPs que sean los clientes). Con la sintaxis de «Address» pondremos la subred VPN que nosotros deseemos.

En «PrivateKey» tendremos que introducir la clave privada que hemos generado anteriormente para el servidor. En «ListenPort» pondremos el puerto UDP que nosotros queremos utilizar de cara al servidor, este puerto es el que posteriormente tendremos que «abrir» en la NAT si estamos detrás de un router con NAT.

Por último, en esta sección de «Interface» también podremos definir comandos a ejecutar después de levantar la interfaz virtual con «PostUp» y después de tirar la interfaz virtual con «PostDown». Tal y como veis, lo tenemos actualmente comentado, ya que no queremos hacer NAT contra esta interfaz, pero se podría hacer perfectamente.

En la sección «Peer» es donde tendremos que poner el listado de clientes que permitimos conectar. En este caso, únicamente vamos a conectar un «peer», por lo que definiremos su clave pública con «PublicKey» que hemos creado anteriormente (o que el cliente nos ha proporcionado, ya que es posible que la haya generado él), y también podremos indicar si permitimos que ese cliente con una determinada dirección IP se pueda conectar. Con la directiva «AllowedIPs» podremos filtrar las direcciones IP de origen, si ponemos 0.0.0.0/0 significa que permitimos cualquier dirección IP.

[Interface]

Address = 192.168.2.1/24

PrivateKey = 6JcquylvtJsHNCdWrYMj28XsLIFJUVjlr2y5o27rO2c=

ListenPort = 51820

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens33 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o ens33 -j MASQUERADE

[Peer]

PublicKey = 6c12jLkKzgU9len1kQ/6Fc61xm+LL98TPPlLsri8klE=

AllowedIPs = 0.0.0.0/0

Si queremos añadir más «peers», basta con definirlos individualmente en el archivo de configuración de la siguiente forma:

[Interface]

Address = 192.168.2.1/24

PrivateKey = 6JcquylvtJsHNCdWrYMj28XsLIFJUVjlr2y5o27rO2c=

ListenPort = 51820

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens33 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o ens33 -j MASQUERADE

[Peer]

PublicKey = 6c12jLkKzgU9len1kQ/6Fc61xm+LL98TPPlLsri8klE=

AllowedIPs = 0.0.0.0/0

[Peer]

PublicKey = clave pública del cliente 2

AllowedIPs = 0.0.0.0/0

[Peer]

PublicKey = clave pública del cliente 3

AllowedIPs = 0.0.0.0/0

Al archivo de configuración le podemos llamar «wg0.conf», ya que crea interfaces virtuales con este nombre, ideal para distinguirlos perfectamente. Para ejecutar este archivo de configuración basta con ejecutar:

root@debian-vm:/etc/wireguard# wg-quick up wg0

Al iniciarlo, se encargará de crear la interfaz virtual, ponerle dirección IP, MTU, e incluso crear las rutas correspondientes en la tabla de enrutamiento:

root@debian-vm:/etc/wireguard# wg-quick up wg0

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 192.168.2.1 dev wg0

[#] ip link set mtu 1420 up dev wg0

[#] wg set wg0 fwmark 51820

[#] ip -4 route add 0.0.0.0/0 dev wg0 table 51820

[#] ip -4 rule add not fwmark 51820 table 51820

[#] ip -4 rule add table main suppress_prefixlength 0

[#] sysctl -q net.ipv4.conf.all.src_valid_mark=1

[#] iptables-restore -n

Un detalle muy importante, es que en el firewall de Linux tenemos que permitir la entrada de los clientes, concretamente en la nueva interfaz wg0 que se ha creado, por defecto está en todo aceptar, pero es posible que tu política sea denegar todo, por lo que debes asegurarte:

iptables -I INPUT 1 -i wg0 -j ACCEPT

Configuración para los clientes

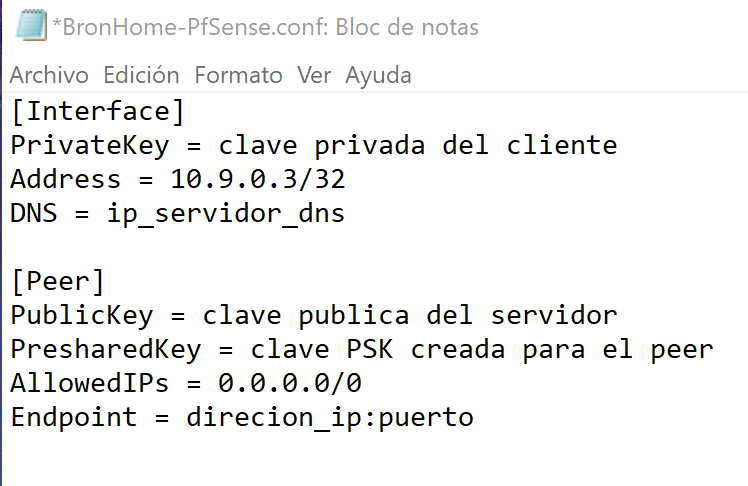

La configuración del cliente es bastante sencilla en comparación con los servidores IPsec o OpenVPN, sin embargo, debemos tener en cuenta varias cosas que os explicamos a continuación.

En el cliente tendremos que tener una sección de «Interface«, en esta sección podremos indicar la dirección IP privada que identifica al cliente cuando nos conectamos. Debemos recordar que esta VPN es L3, por lo que podremos poner cualquier dirección IP privada que no esté en uso en un determinado momento. Por ejemplo, en OpenVPN la subred por defecto es 10.8.0.0/24, aquí también podremos poner esa misma o cualquier otra como la subred 192.168.2.0/24 (y que 192.168.2.1 sea el propio servidor, y la dirección 192.168.2.2 en adelante sean los clientes. Con la sintaxis de «Address» pondremos la subred VPN que nosotros deseemos.

En «PrivateKey» tendremos que introducir la clave privada que hemos generado anteriormente para el cliente.

En la sección «Peer» es donde tendremos que poner la clave pública con «PublicKey» del servidor al que vamos a conectarnos, es decir, esta clave pública nos la ha tenido que proporcionar el servidor. En esta ocasión, también podremos utilizar la directiva «AllowedIPs«, pero el funcionamiento es diferente, en esta ocasión podremos definir si solamente queremos ir por la VPN a una determinada subred (o varias subredes), o queremos reenviar todo el tráfico de Internet por la red privada virtual. Si ponemos las subredes separadas por comas, podremos acceder a varias que tengamos en el servidor, si queremos reenviar todo el tráfico simplemente ponemos 0.0.0.0/0, tal y como ocurre con IPsec.

Finalmente, con la directiva «Endpoint» vamos a definir la dirección IP pública del servidor donde tenemos la VPN funcionando, seguido por dos puntos (:) del puerto UDP utilizado. Debemos recordar que este protocolo utiliza UDP, por lo que no debemos filtrarlo en los firewalls.

El software y la comunicación intenta pasar lo más desapercibido posible si no está en uso, es decir, no envía continuamente datos a través de la VPN para mantener el túnel activo, ideal para ahorrar batería y datos móviles en los smartphones. En la mayoría de las configuraciones habituales esto funciona perfectamente, pero si estamos detrás de un NAT o firewall, es posible que se corte la comunicación porque no se están transfiriendo datos, por lo que es necesario configurar un «keep alive». Para configurar el Keep Alive, basta con indicar la directiva «PersistentKeepAlive» y poner un número entero que significan los segundos de envío de keep alive. Según la documentación oficial, poner 25 segundos es suficiente para la mayoría de firewall y sistemas NAT, si ponemos 0 desactiva esta función. Si estamos detrás de NAT o un firewall y deseamos recibir conexiones entrantes después de mucho tiempo sin tráfico, será necesaria esta directiva, de lo contrario, podemos no ponerla.

[Interface]

PrivateKey = yPMpP2raY4FoCEJkmzQMlxzm/6RBIW9HkjY6pVFIOnI=

Address = 192.168.2.2/32

[Peer]

PublicKey = xeTkJjjBUyp8paxTgajwDa+qWjrD2RpXlJRSHMwcGDQ=

AllowedIPs = 0.0.0.0/0

Endpoint = 10.10.2.86:51820

#PersistentKeepalive = 25

En sistemas operativos Windows podemos importar esta misma configuración, y ya lo tendremos listo para conectarnos, aunque podremos conectar desde cero un cliente, pero deberemos «pasarle» al servidor la clave pública generada.

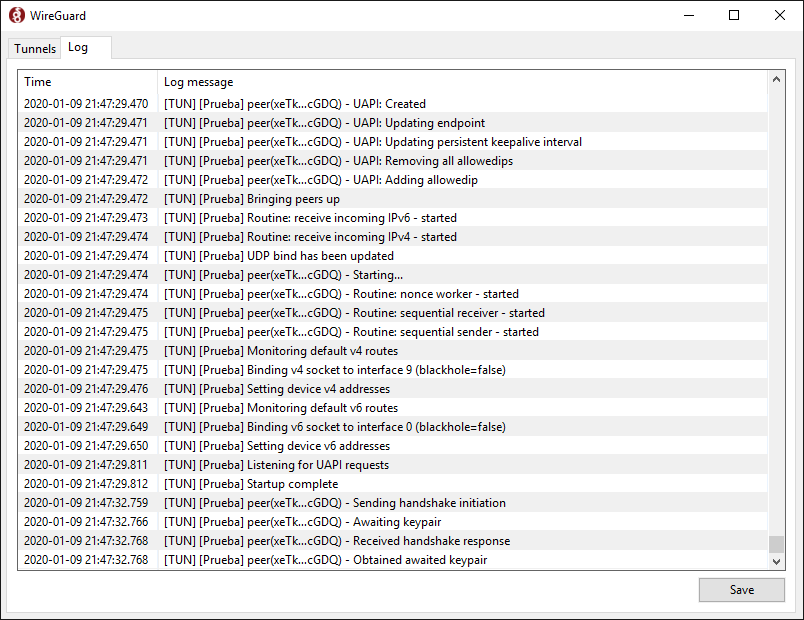

Es muy importante también mirar los logs, para comprobar que se ha establecido correctamente la conexión VPN. No podemos poner en la sección de «Interface/Address» una dirección IP privada que ya esté en uso en los clientes Windows, ya que tendremos error en la conexión.

Tal y como habéis visto, la configuración de la VPN es realmente fácil y rápida. Os recomendamos entrar en este proyecto de GitHub donde encontraréis unos scripts que nos permitirán automatizar todo esto, y podrás instalarlo y configurarlo en pocos minutos.

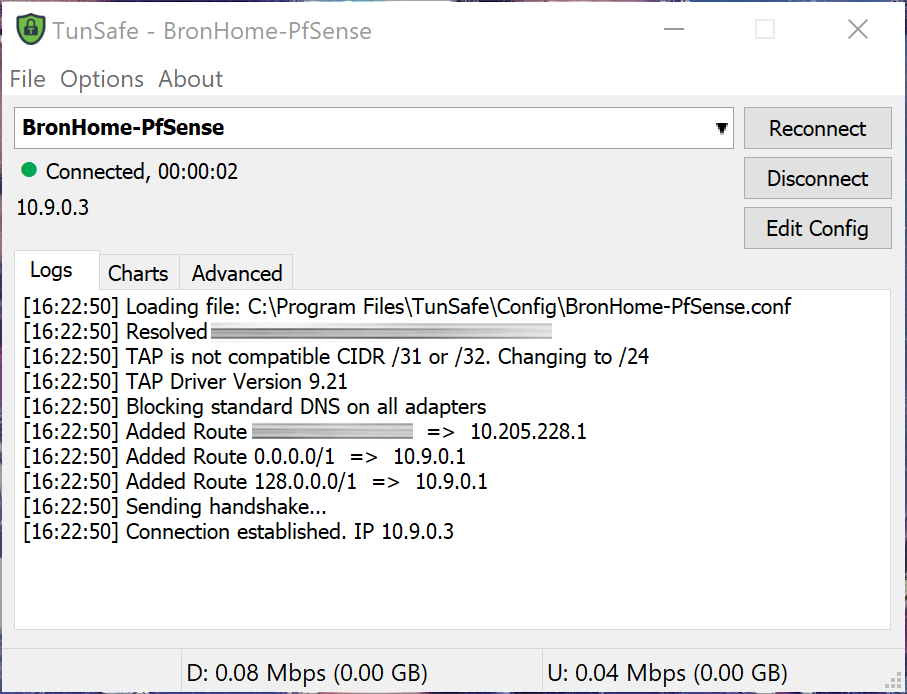

En las últimas versiones de Windows 10, parece que hay algún tipo de problema con el cliente oficial, no obstante, si tú no tienes problemas, prueba primero el oficial. En RedesZone nos hemos encontrado problemas con las rutas que se añaden en la tabla de enrutamiento si ponemos el «AllowedIPs = 0.0.0.0/0», si ponemos subredes específicas sí funciona el túnel sin problemas (pero sin redirección de tráfico), sin embargo, con 0.0.0.0/0 no nos establece la conexión. La solución está en descargar el programa TunSafe que está basado en WireGuard, lo instalamos e importamos el fichero de configuración que tenemos en el cliente oficial, o lo editamos en un fichero de texto con la misma sintaxis de siempre:

Una vez que tengamos el archivo .conf, lo importamos en el programa y ya podremos conectarnos a nuestro servidor VPN sin ningún tipo de problema, con redirección de tráfico total para navegar seguros.

Os recomendamos hacer uso de TunSafe ya que incorpora más opciones de configuración, como la política de kill-switch e incluso si queremos tenerlo como servicio en el sistema operativo de Windows.

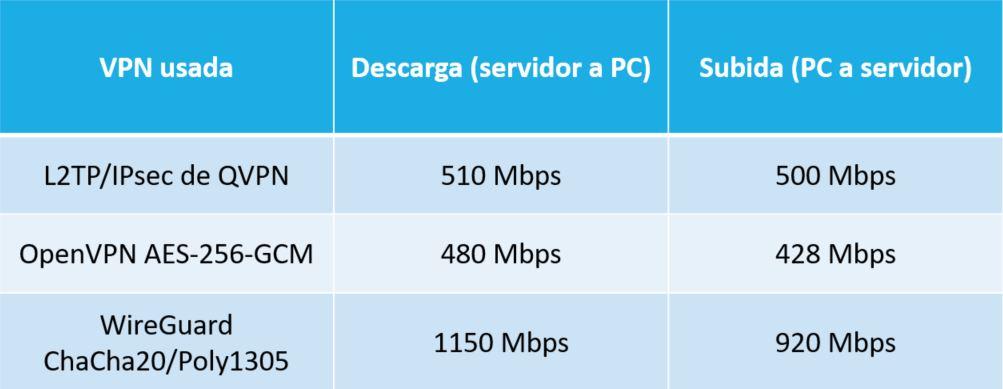

Rendimiento de WireGuard en comparación con L2TP/IPsec y OpenVPN

En RedesZone hemos comprobado el rendimiento de WireGuard VPN en comparación con L2TP/IPsec y OpenVPN, las pruebas se han realizado en red local para evitar problemas con el operador, por lo que podremos medir el rendimiento máximo real que es capaz de proporcionarnos con un hardware en concreto.

La configuración del servidor VPN que hemos utilizado es el siguiente:

- QNAP TS-1277: procesador AMD Ryzen 7 2700; memoria RAM: 64GB RAM DDR4; conectividad a la red: QNAP QXG-10G2T-107 a 10Gbps con cableado Cat7, y un switch D-Link DXS-1210-10TS.

- El software VPN para L2TP/IPsec y OpenVPN (utilizando UDP) es QVPN 2 de QNAP

- En una segunda prueba con OpenVPN (utilizando UDP) y AES-256-GCM hemos utilizado Virtualization Station con Debian.

- iperf3 instalado manualmente en QTS y también en Debian virtualizado.

La configuración del cliente VPN que hemos utilizado es el siguiente:

- PC con procesador AMD Ryzen 7 3800x; memoria RAM: 32GB RAM DDR4 3200MHz; conectividad a la red: ASUS XG-C100C a 10Gbps con cableado CAT7 y un switch D-Link DXS-1210-10TS para la conexión de ambos equipos. Sistema operativo usado en las pruebas: Windows 10 1909.

- Cliente L2TP/IPsec el propio de Windows 10

- Última versión de OpenVPN (2.4.8)

- iperf 3 en Windows 10.

El rendimiento obtenido en las pruebas es el siguiente:

Principales ventajas de utilizar WireGuard

Como hemos expresado antes, es una de las mejores aplicaciones para VPN del momento y no en vano, esto se debe a que sus principales ventajas plantan cara a los que hasta ahora habían sido los líderes de esta industria.

Hay que destacar en primer lugar su excelente rendimiento, ya que se trata de un protocolo muy rápido y se basa en la utilización de criptografía de alta velocidad, que en términos precisamente de rendimiento, puede traducirse en más de 1000Mbps, otra de las características que se encargan de dar forma a su gran rendimiento, es que sus procesos se ejecutan dentro del módulo de kernel de Linux, y esto a su vez garantiza que tenga disponible un ancho de banda más amplio y rápido.

A nivel de configuración en una amplia mayoría de ocasiones, no requiere gran infraestructura y esto a su vez permite que una amplia versatilidad y la posibilidad de instalarlo y ejecutarlo en una gran variedad de dispositivos.

Por otra parte, aunque mucha gente duda sobre su seguridad debido a que como protocolo aún tiene varias fases que están en desarrollo, sobre todo a nivel de privacidad, su conexión es extremadamente segura ya que utiliza un proceso de enrutamiento basado en claves criptográficas en las que las distintas direcciones IP de VPN que están autorizadas dentro de dicha seguridad, están combinadas con claves públicas de cifrado, y esto proporciona una seguridad extra a nuestra conexión, haciendo más complicada su irrupción por parte de terceros.

Y, por último, podemos destacar que, como protocolo, utiliza muy pocas líneas de código cuando se lo compara por ejemplo con IPSec o con OpenVPN, y de esta forma nos está garantizando que además de caracterizarse por tener una estructura de codificación simplificada que puede auditarse de una manera mucho más sencilla y al mismo tiempo dar menos pie a la existencia de vulnerabilidades que puedan causar estragos.

Tal y como podéis ver, la velocidad real de WireGuard es del doble que L2TP/IPsec o que OpenVPN, por lo que podemos afirmar que esta VPN es realmente rápida.

Esperamos que este tutorial de configuración os sirva de ayuda, y podáis desplegar fácilmente servidores WireGuard y los clientes para conectarnos de manera segura a nuestro hogar, empresa, o a Internet desde cualquier lugar de manera segura.

Errores de conexión y soluciones

Es posible que después de instalar el servidor y cliente con este programa, tengas problemas de conectividad a la VPN o ni siquiera puedas conectarte correctamente. A continuación, os vamos a indicar algunos problemas típicos y también qué soluciones podemos tomar.

No funciona si compartimos datos móviles

En muchas ocasiones nos vemos obligados a compartir datos móviles para tener Internet en el ordenador. Por ejemplo, si estamos de viaje y vamos montado en transporte público, donde no tenemos otra conexión disponible. También si la red Wi-Fi funciona mal y necesitamos seguir navegando. Es una alternativa muy utilizada. El problema es que a veces surgen errores que pueden limitar la conexión. Incluso podríamos ver cómo no podemos abrir ninguna aplicación conectada a la red. En algunos casos esto aparece cuando utilizamos una VPN en Windows y nos conectamos a través de datos móviles.

Pongamos que necesitamos usar una VPN para acceder a un servidor de la empresa o evitar el bloqueo geográfico. Nos conectamos a una red Wi-Fi y todo funciona bien. Sin embargo, probamos con los datos móviles en Windows y la conexión se para. Intentamos navegar y no hay manera. En muchas ocasiones al compartir datos desde el móvil podemos enfrentarnos a problemas de este tipo. Puede haber conflictos con la red, una mala configuración, algún programa instalado que no nos permita navegar con normalidad… Pero por suerte hay algunas recomendaciones que podemos tener en cuenta:

- Comprobar que la operadora permite compartir datos: Un primer paso que debemos hacer es asegurarnos que la operadora permite compartir datos móviles. Aunque cada vez son menos, hay compañías de telefonía que no permiten hacer Tethering y conectarnos desde Windows. También podríamos tener algún tipo de límite activado. Por ejemplo, tener configurado el uso medido de Windows y que no permita que nos conectemos compartiendo la red con el móvil y que realmente no se trate de un problema de la VPN. Podemos descartarlo si nos conectamos a la red directamente sin el programa activado.

- Desconectar la red y reiniciar los dispositivos: Otro punto básico es desconectar por completo la red y reiniciar los dispositivos. Esto puede solucionar algunos errores que puedan surgir. Hay que hacerlo tanto en nuestro teléfono móvil con el que estamos compartiendo la red, como también desde Windows. Debemos reiniciarlos y comprobar así si se soluciona el problema.

- Deshabilitar IPv6: Puede ocurrir que la VPN no funcione con IPv6. En algunos casos esta es la causa y podemos solucionarlo fácilmente en Windows 10. Para ello tenemos que ir a Inicio, accedemos al Panel de control, Redes e Internet, Centro de redes y Recursos compartidos y pinchamos en Cambiar configuración del adaptador, que es la segunda opción que aparece a la izquierda. Ahora tenemos que seleccionar la red que nos interesa, hacemos clic con el segundo botón y le damos a Propiedades. Allí nos aparecerán algunas opciones, entre las que veremos Protocolo de Internet versión 6. Tendremos que desmarcar la casilla y aplicar los cambios.

- Actualizar el software: Otra opción a tener en cuenta es la de actualizar correctamente el software. Aquí debemos aplicar tanto la propia VPN como el sistema operativo. A veces surgen vulnerabilidades que hay que corregir y esto lo conseguimos gracias a las actualizaciones. Incluso podemos obtener mejoras en el rendimiento.

- Comprobar que no hay malware: ¿Puede que el problema sea algún tipo de software malicioso? Es otra posibilidad que no debemos descargar. Son muchos los tipos de malware que pueden afectarnos. Muchas amenazas que de una u otra forma podrían afectar al rendimiento de nuestros equipos y tener fallos a la hora de conectarnos. Para ello lo mejor que podemos hacer es instalar programas de seguridad. Un buen antivirus puede evitar la entrada de amenazas, pero también detectar y eliminar malware que ya haya en el equipo. Hay muchas variedades de programas que nos ayudan a mantener en buen estado nuestros equipos.

- Reinstalar la VPN: Si todo esto que hemos indicado no ha tenido efecto alguno, no quedará más remedio que reinstalar la VPN. Podría ocurrir que haya algún componente dañado, alguna configuración que hayamos hecho de forma incorrecta y no se haya solucionado. Por tanto, desinstalamos por completo el programa y lo volvemos a instalar de cero. Esto en muchas ocasiones soluciona el problema.

Tal y como podéis ver, este es un error bastante frecuente a la hora de conectarnos desde un PC al que compartimos datos móviles.

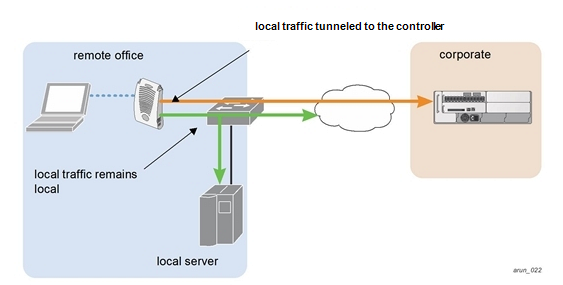

¿Qué es un túnel dividido VPN (Split-tunneling)?

Una red VPN, así como la conocemos, se da gracias a la creación de un túnel por el cual todo el tráfico de la red fluye. Uno de los beneficios principales es que, quien navegue por dicha VPN, generará un tráfico cifrado punto a punto, desde el cliente VPN hasta el servidor VPN, por tanto, su información estará protegida dentro de este túnel VPN. La información fuera del túnel VPN impide que la información sea leída por otras personas. Sin embargo, ¿es realmente necesario que cualquier tipo de tráfico pase por la VPN? No siempre.

Es bueno recordar que una VPN tiene varias aplicaciones. Algunas de ellas son: acceso a recursos en Internet que están restringidos por la región, navegación privada y por qué no, para estar más seguros al momento de salir a Internet. Pero, una VPN cuenta con un detalle importante. La calidad de la conexión (velocidad y latencia) tiende a disminuir, principalmente por los algoritmos de cifrado que se implementan. En consecuencia, el usuario percibe un acceso más lento que cuando está fuera de una VPN. Y esto forma parte de la naturaleza de las redes privadas virtuales, sobre todo los clientes VPN que podemos instalar en los ordenadores de los usuarios. Por defecto, dichos clientes tienen control completo de todo el tráfico.

Un túnel dividido VPN o Split-tunneling es una característica de las redes privadas virtuales (VPN) que permite configurar el tipo de tráfico en concreto que se desea que fluya por el túnel. Un ejemplo clásico es que todo el tráfico que provenga directamente de la red interna de una organización pase por la VPN, no así el tráfico en Internet en general que está bajo control del ISP. Así también, es posible ajustar las necesidades de VPN de acuerdo al tipo de aplicación o recurso que se esté utilizando. Por ejemplo, aquellas que manejen información muy delicada, que pasen por la VPN, lo demás, que salga a Internet con normalidad.

Otra manera de aprovechar el túnel dividido consiste en que los servicios ligados a la VPN se utilicen para bloquear determinado tráfico. Un ejemplo recurrente es el no permitir el acceso a un determinado sitio web, y se realiza el bloqueo mediante su dirección IP. Así también, existen otros servicios que permiten que los usuarios desactiven su conectividad a la VPN para acceder a ciertas aplicaciones o recursos.

Es posible hacer que, mediante esta característica de las VPN, se logra la creación de lo que se denomina «tráfico interesante» (interesting traffic). Esto último tiene que ver con todo tipo de tráfico que queremos monitorizar y/o proteger. ¿Por qué uno necesitaría de hacer estas distinciones? Puede ser por razones de seguridad o simplemente, para optimizar tus recursos de red disponibles.

Tipos de túneles divididos

Existen diferentes tipos de túneles divididos, generalmente están basados en IP o en aplicaciones, pero también hay otros dos adicionales:

- Túnel Dividido Inverso: realiza un proceso de reversión del estándar propio del túnel permitiendo que todo el tráfico generado pase por el túnel VPN por defecto. Los usuarios pueden utilizar este método para poder elegir qué tipo de tráfico queda fuera de este túnel.

- Ruteo basado en IP: Recordemos que el ruteo permite que los paquetes de datos viajen directamente al destino, claro está, de acuerdo a la dirección de IP de dicho destino. Sin embargo, es posible valerse de políticas basadas en routing para implementar una especie de túnel dividido. Dichas políticas aplican cambios en la tabla de enrutamiento, todo esto en base a consideraciones como el tamaño del paquete de datos.

- Basado en las URL: Las extensiones de las VPN para los navegadores, nos protegen de todos los sitios web a los que entramos, pero en el túnel dividido es diferente. Estos pueden establecer su protección en función de cuál sea la URL visitada. Esa configuración es algo que se especifica previamente.

- En función de aplicaciones: Al igual que ocurre con el basado en URL, nos permite especificar en qué aplicaciones queremos que funcione la conexión. De esto modo solo se activará en las especificadas, en el resto de las herramientas que utilicemos, la salida será directa a Internet.

Como podéis ver, soporta el túnel dividido basado en IP, la configuración que debemos realizar es en la sección de «AllowedIPs»:

[Interface]

PrivateKey = yPMpP2raY4FoCEJkmzQMlxzm/6RBIW9HkjY6pVFIOnI=

Address = 192.168.2.2/32

[Peer]

PublicKey = xeTkJjjBUyp8paxTgajwDa+qWjrD2RpXlJRSHMwcGDQ=

AllowedIPs = 0.0.0.0/0

Endpoint = 10.10.2.86:51820

#PersistentKeepalive = 25

Si ponemos «0.0.0.0/0» significa que hacemos una redirección completa de Internet, sin embargo, si ponemos la subred local como 192.168.1.0/24 solamente accederemos a través de la VPN a los equipos de esa subred, y la navegación por Internet irá directamente sin pasar por el túnel.

[Interface]

PrivateKey = yPMpP2raY4FoCEJkmzQMlxzm/6RBIW9HkjY6pVFIOnI=

Address = 192.168.2.2/32

[Peer]

PublicKey = xeTkJjjBUyp8paxTgajwDa+qWjrD2RpXlJRSHMwcGDQ=

AllowedIPs = 192.168.1.0/24

Endpoint = 10.10.2.86:51820

#PersistentKeepalive = 25

De esta forma, podemos «dividir» el túnel.

¿De verdad es más seguro?

Hasta el momento, hemos explicado que el túnel dividido cuenta con beneficios, sobre todo a la hora de facilitar la gestión del tráfico de la red que administramos. Queda claro que a largo plazo no hay nada peor que contemplar el tráfico de Internet a través de un túnel VPN. Esto último no sólo genera inconvenientes a nivel administración de redes, sino también a nivel usuario que percibe en varias ocasiones, problemas para conectarse como la lentitud a la hora de acceder a ciertos recursos.

Sin embargo, hasta el momento no hay evidencia de que la gestión de las VPNs mediante el túnel dividido sea lo más seguro. Sobre todo, si hablamos de un escenario que consiste en trabajadores de una empresa que deben empezar a hacer sus actividades desde casa. Sumemos el hecho de que tienen que usar sus propios ordenadores. En este caso, ¿qué pasa si el ordenador de la persona se encuentra infectado por malware o cualquier otro tipo de virus? En el caso de que vaya a conectarse de forma remota vía VPN, aunque cuente con el túnel dividido, existe el riesgo de que este ordenador infectado «contagie» a la red. Lo que ocurre después, ya lo sabemos.

En todo caso, como recomendación cuando comparamos servicios para ver cuál puede ser el más adecuado a nuestras necesidades, se pueden analizar políticas que pueden definir muy bien cuan segura es la conexión de ese servicio en concreto. Estas son:

- Política de registros.

- Velocidades que ofrece el servicio. Siempre depende de nuestra conexión a internet.

- Ubicaciones de los servidores.

- Funciones añadidas de cada servicio.

¿Cuándo es necesario?

Este tipo de sistema, nos puede salvar de las pérdidas de velocidad y aumento de la latencia que pueden generar los servicios VPN. Por lo cual eso puede hacer que no queramos utilizarla en absolutamente todo el equipo. Por lo cual, con uno de estos podemos realizar este filtrado para que solo lo que sea necesario, y nosotros especifiquemos funcione con la conexión VPN.

Incluso cuando actualmente los servicios de VPN, generalmente de pago, ya apenas muestran síntomas de pérdidas de velocidad o aumento de la latencia, si puede hay algunas cosas que son especialmente sensibles a la más mínima perturbación. Como es el caso de los videojuegos. En estos incluso se están utilizando VPN, pero por lo general esto hace que la calidad del juego empeore. En estos casos, utilizar el túnel dividido, nos puede evitar perder esa precisión en el juego.

Qué se hace a nivel empresarial

Lo primero que debemos considerar es qué características enfocadas a la seguridad ofrece cada servicio VPN. Para tener en cuenta, existen VPN basado en software y aquellos que están incluidos en los firewalls. Sobre todo, si optas por VPN basado en firewall, pregunta al proveedor cuáles son las opciones disponibles respecto al control del tráfico VPN.

Por otro lado, existen soluciones que limitan el acceso a la VPN teniendo en cuenta consideraciones como: la versión del sistema operativo del ordenador, la versión del antivirus y sus bases de datos de virus, además de otros aspectos que pueden ser definidos por quien requiera de la solución VPN.

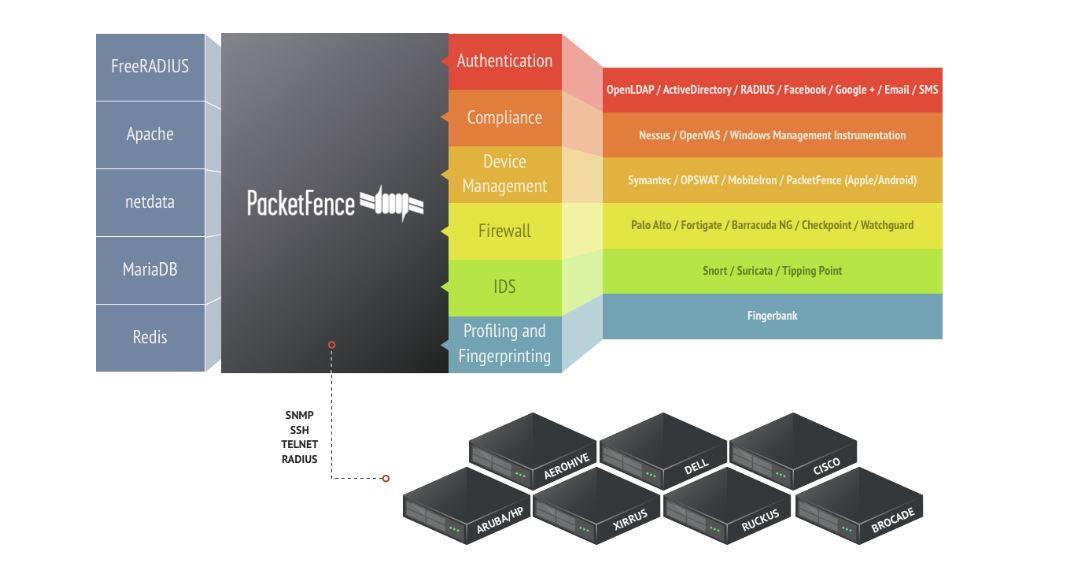

En RedesZone siempre promovemos el uso de software gratuito y de código abierto, sobre todo cuando tienes limitaciones en cuanto a recursos, pero igualmente, todo el conocimiento necesario para implementar soluciones como PacketFence. Es una plataforma que está orientada a la revisión de los dispositivos previa a la conexión de los mismos a la VPN. Esto es sumamente útil cuando trabajamos para una organización que permite que los colaboradores utilicen sus propios dispositivos. Recordemos que a esta práctica se la conoce como BYOD (siglas en inglés de Trae tu propio dispositivo).

PacketFence se presenta como una solución de Control de Acceso a la Red (NAC). La misma cuenta con diversas características como la disponibilidad de un portal cautivo para que los usuarios involucrados se registren y autentiquen. Así también, cuenta con gestión centralizada de las conexiones tanto por cable como las inalámbricas. Algo que vale la pena destacar, es el hecho de que puedes integrar soluciones IDS/IPS como Snort, el cual está mencionado en nuestra guía de soluciones IDS/IPS. Incluso, si cuentas con escáneres de vulnerabilidad como Nessus, PacketFence es completamente compatible. En consecuencia, podrás crear una suite completa de seguridad de redes sin que necesites de altas inversiones a nivel económico. Más arriba, vemos un esquema de todas las posibilidades que tiene esta solución para controlar nuestras redes en cualquier aspecto, desde la autenticación hasta el profiling de los usuarios.

Si deseas probarlo, puedes acceder a su web oficial donde podrás encontrar dos opciones de descarga:

- Código Fuente: Si cuentas con experiencia codificando, te sentirás bastante cómodo con esta opción. También encontrarás paquetes para algunas distribuciones Linux.

- ZEN (Zero Effort NAC): en español podemos decir que es una versión de NAC sin esfuerzos. Es decir, la descarga consiste en un archivo ya pre-configurado para implementar Packet Fance lo antes posible. A su vez, cuenta con dos variantes:

- Virtual Appliance

- Live PacketFence System (una versión portable que puede caber en cualquier dispositivo de almacenamiento como uno USB).

Tal y como podéis ver, con esta solución tan interesante podremos exprimir aún más las VPN.

Pros y contras de usar WireGuard en el móvil

En algún momento, puede que necesitemos una VPN en el móvil para navegar con seguridad. Si tenemos una VPN, nos puede ayudar a mejorar nuestra privacidad y seguridad en Internet. A continuación, vamos a explicar los puntos positivos y negativos de tener una VPN instalada en nuestro móvil.

Puntos fuertes

Si utilizas este protocolo de VPN en tu smartphone, vas a poder disfrutar de mejoras muy interesantes relacionadas con la seguridad y privacidad, pero también con la posibilidad de conectarte a la red local doméstica de tu casa.

Navegar seguros en redes Wi-Fi públicas

Una de las ventajas fundamentales que nos ofrece es que podemos navegar de forma segura en redes WiFi públicas. Si vamos por un centro comercial, estación de tren, aeropuerto o cafetería es posible que queramos conectarnos a una red Wi-Fi abierta para evitar gastar datos móviles, esto sobre todo ocurre cuando vamos al extranjero y no tenemos datos en roaming. Estas redes Wi-Fi públicas y abiertas, no sabemos si es realmente son seguras, quién hay detrás de ella o si otro usuario es un ciberdelincuente que está conectado al acecho para robar nuestros datos.

En este sentido, una de las mejores formas para mejorar la seguridad y evitar problemas es el uso de servicios VPN (como el servidor WireGuard). Gracias a ellas nuestras conexiones irán cifradas desde nuestro smartphone hasta el servidor VPN, y evitamos posibles fraudes y estafas que pueda ocasionar el robo de nuestros datos. Por este motivo, desde RedesZone recomendamos que en redes públicas no uséis vuestras apps bancarias y otras que consideréis importantes y privadas. Si no disponéis de una VPN, mínimo hay que hacerlo con datos móviles o desde vuestra red doméstica. Así mantendremos nuestras finanzas a salvo.

Ocultar el tráfico de datos a nuestro proveedor de Internet

Otro punto positivo es que nos permite ocultar nuestro tráfico a nuestro proveedor de Internet (ISP). Esto constituye una forma eficiente de mantener nuestra privacidad en la red. Por si no lo sabéis, vuestro ISP siempre sabe qué dirección IP pública estamos utilizando, e incluso es capaz de recopilar el tráfico que intercambiamos, webs que visitamos, e incluso si usamos sus servidores DNS, lo sabrá con mayor facilidad. Por supuesto, todo el tráfico cifrado con HTTPS o a través de una VPN, no podrá «verlo» ya que todo el tráfico va cifrado y autenticado, pero el resto del tráfico como las solicitudes DNS que normalmente se realizan en texto claro, sí podrá verlo, a no ser que uses DNS over HTTPS o DNS over TLS.

Tened en cuenta que, para un proveedor de servicios de Internet, hacer un seguimiento de vuestro historial de navegación es sencillo para ellos. En el momento que nos conectamos a la red, lo hacemos a través de una IP pública asignada por ellos. A esto tenemos que añadir que nuestro router WiFi en muchas ocasiones tenemos el que proporcionan ellos. En algunas ocasiones, por ejemplo, pueden acceder a nuestros routers y comprobar si todo está en orden. Después, esos datos en principio deberían quedarse almacenados durante un tiempo y luego destruirse. En principio, salvo requerimiento judicial no deberían salir de allí. Sin embargo, según la legislación de cada país podría utilizar más o menos esos datos para hacer negocio.

Otra ventaja que tienen las VPN es que sirven para ocultar las descargas P2P. Evidentemente desde un smartphone no vas a realizar descargas de ese tipo. Lo comentamos porque cuando contratas un servicio de este tipo, permite usarlo en varios dispositivos. Por lo tanto, otro de ellos podría ser un PC. En algunos países como Alemania está muy perseguido el intercambio P2P, y se hace casi fundamental usar una VPN para que no nos llegue la correspondiente multa.

Conectarnos a nuestro hogar o trabajo si configuramos un servidor VPN

El uso más obvio de una conexión VPN es la interconectividad en redes que no están físicamente conectadas, como es el caso de trabajadores que están en ese momento fuera de la oficina o empresas con sucursales en varias ciudades que necesitan acceder a una única red privada.

También un lugar donde puede ser importante es para mejorar nuestra seguridad con el teletrabajo. Se trata de un practica que cada vez se está extendiendo más. La pandemia del coronavirus ha contribuido hasta cierto punto a su aumento, aunque hay que reconocer que en el futuro a medio / largo plazo mucha más gente trabajará desde casa. Cuando teletrabajamos, el acceso está protegido por una contraseña, pero esto puede no ser suficiente. Sin embargo, un cibercriminal podría capturar esa contraseña, por ejemplo, cuando el empleado está en una red pública. Por otra parte, nos encontramos que el riesgo disminuye si el trabajador y la empresa se conectan mediante una conexión VPN. De este modo tenemos el acceso protegido ya que la conexión entre ambos está cifrada.

Evitar bloqueos geográficos

Otro punto importante a favor del uso de una VPN es que evita bloqueos geográficos. Cada vez es más frecuente que estemos abonados a plataformas de streaming como HBO, Netflix o Disney +. A veces queremos ver alguna serie que no está disponible en nuestra región, por ejemplo, una que está en Estados Unidos. Esto lo podríamos solventar utilizando una VPN en nuestro móvil. Lo que hacemos en este caso es «simular» que estamos en otra parte del mundo, ya que saldremos a Internet a través de la dirección IP pública del servidor VPN, y evitamos así el bloqueo geográfico. También nos serviría a la inversa, que estemos en el extranjero trabajando y queramos ver los contenidos de España. Dependiendo de dónde instalemos el servidor VPN, estaremos en un país o en otro.

Los servicios de streaming tipo Netflix usan tu IP pública para determinar tu ubicación. Cuando te conectas a un servidor VPN, por ejemplo, de Estados Unidos, el sitio web al que accedes sólo ve la dirección IP pública que nos ha asignado nuestra VPN y así puedes disfrutar de ese contenido audiovisual.

Como podéis observar una VPN en el móvil para navegar con seguridad nos puede ofrecer una mayor seguridad y privacidad.

Puntos débiles

Aunque la mayoría de las cosas positivas hay que hacer una serie de consideraciones sobre el uso de las VPN en nuestros móviles, a continuación, puedes ver qué puntos débiles podemos tener al usarlo en nuestro smartphone:

- Menor velocidad: un aspecto negativo es que la velocidad de conexión se resiente. Hay que reconocer que tenemos una diferencia sustancial entre conectarte a Internet directamente o a través de una VPN, sobre todo si tenemos conexiones a Internet superiores a 300Mbps. Si lo hacemos a través de una VPN, tendremos más latencia y menos velocidad de descarga y subida.

- Mayor latencia de la conexión: al tener que conectarnos primero al servidor de casa, y posteriormente salir a Internet, tendremos una latencia adicional en la conexión que deberías considerar. No obstante, este protocolo es uno de los mejores en temas de latencia, porque IPsec o OpenVPN añaden una latencia adicional bastante importante.

- Fiabilidad: es muy importante que el servidor siempre esté en funcionamiento, porque en caso de caída, no podremos conectarnos y los clientes se quedarán sin la conexión.

Tal y como podéis ver, tenemos algunos puntos débiles bastante importantes.

Por qué una empresa necesita también una VPN

El uso de herramientas VPN ha aumentado mucho en los últimos tiempos. Cada vez son más los usuarios y también organizaciones que utilizan este tipo de servicios para sus redes. Ya no solo es recomendable hacer uso de este tipo de servicios de manera personal para proteger los dispositivos y la red doméstica, sino que su uso ofrece un amplio abanico de posibilidades, como sabemos. Sirven para acceder a contenido de forma remota, como si estuviéramos en una ubicación física diferente. También para cifrar las conexiones y mejorar así la seguridad.

Combinación con otros servicios

Cuando hablamos de un protocolo de redes VPN, hablamos de seguridad. Es por ello que muchas empresas tratan de utilizarlo cuando desarrollan tareas muy importantes por la red, ya que les proporciona ese extra de seguridad a sus servicios. Sobre todo, cuando son muy sensibles, o suponen un gran riesgo para la empresa. Por otro lado, también puede proporcionar una gama de características muy amplias, por lo cual es una opción muy utilizada. Algunos de los servicios con los que más se suele combinar son:

- Servidor de archivos: Con el uso de WireGuard se puede obtener un acceso a los archivos que una empresa tiene guardados de forma segura. Por lo cual se puede combinar con servidores de archivos, donde se realice una encriptación de todos los recursos. Sin importar donde se encuentren.

- Control de acceso: WireGuard se puede combinar con servicios como pueden ser LDAP o incluso Active Directory. Esto proporciona mayor seguridad cuando se realiza la autenticación, y con un control mucho mayor de los accesos a los recursos.

- Seguridad de red: Existen sistemas de prevención y control de intrusiones, los cuales se pueden combinar con WireGuard. Esto nos ayuda a disponer de una monitorización del tráfico de la conexión VPN, en busca de posible actividad que pueda ser sospechosa.

- Copias de seguridad y recuperación: Si la empresa cuenta con un sistema de copias de seguridad o de recuperación, se puede dar uso de WireGuard para que esta transferencia se realice de forma segura entre la red local y la nube.

- Redes SD-WAN: Esta herramienta se puede utilizar combinada con soluciones como SD-WAN. De este modo podremos conectar de forma segura diferentes ubicaciones de oficinas, proporcionando un acceso seguro a la red para los trabajadores remotos, o incluso a nivel de campus puede ser de mucha ayuda para que no se pueda interceptar el tráfico.

Crear un túnel hacia una red empresarial

El teletrabajo ha aumentado mucho en los últimos tiempos. Cada vez son más los usuarios que desempeñan sus funciones desde casa o desde cualquier otro lugar, simplemente mientras cuenten con un equipo informático y una conexión de Internet.

De forma virtual podemos acceder a servidores y equipos de la empresa sin necesidad de estar físicamente en un lugar. Ahora bien, gracias al uso de las VPN podemos crear un túnel para acceder a esa red empresarial. Es otra de las ventajas que aporta a una organización.

Proteger al trabajador en redes inseguras

El hecho de que cada vez haya más empleados que trabajen de forma remota también puede suponer un riesgo de seguridad. Especialmente ocurre a la hora de utilizar redes Wi-Fi que puedan ser inseguras, incluso la de su propio domicilio si no está protegida correctamente.

De esta forma, al utilizar una herramienta VPN podemos lograr una mayor seguridad al usar este tipo de redes sin poner en riesgo en ningún momento la privacidad y seguridad.

Poder trabajar desde otros países

También relacionado con el teletrabajo está el hecho de poder trabajar desde otros países. Un caso podría ser que un empleado tuviera que viajar a otra nación por temas de negocios y tuviera que hacer uso de servicios que en ese país no están disponibles.

Gracias a utilizar una VPN conectada directamente a la empresa, puede navegar por Internet como si estuviera conectado desde su puesto de trabajo físico. Así se evitaría el problema de la restricción geográfica que pudiera comprometer el acceso a ciertos programas o servicios.

Usar otros dispositivos con seguridad

Por supuesto también hay que tener en cuenta la seguridad. Además, hay que tener en cuenta que cada vez usamos más equipos diferentes en nuestro día a día. Hablamos de ordenadores, móviles, tablets… Poder proteger todos ellos es muy importante. Una VPN va a ayudar a mejorar la seguridad.

Tal y como habéis visto, la configuración de este protocolo VPN es realmente sencilla, mucho más fácil que otros como IPsec e incluso que OpenVPN, además, debemos valorar también que nos va a proporcionar un rendimiento muy elevado.